Primeros pasos: Implementación de la seguridad en todo el entorno empresarial

La seguridad ayuda a generar garantías de confidencialidad, integridad y disponibilidad para una empresa. Las iniciativas de seguridad se enfocan de forma crítica en la protección contra el posible impacto en las operaciones que ocasionarían las acciones malintencionadas e involuntarias, tanto internas como externas.

En esta guía de introducción se describen los pasos principales que mitigarán o evitarán el riesgo empresarial frente a ataques de ciberseguridad. Puede ayudarle a establecer rápidamente prácticas de seguridad esenciales en la nube, así como a integrar la seguridad en el proceso de adopción de la nube.

Los pasos de esta guía están dirigidos a todos los roles que participan en las garantías de seguridad para los entornos de nube y las zonas de aterrizaje. Entre las tareas se incluyen prioridades de mitigación de riesgos inmediatos, instrucciones sobre la creación de una estrategia de seguridad moderna, la puesta en marcha de la estrategia y su ejecución.

Si sigue los pasos de esta guía, podrá integrar la seguridad en los puntos críticos del proceso. El objetivo es evitar obstáculos en la adopción de la nube y reducir las interrupciones innecesarias en las operaciones o el negocio.

Microsoft ha generado funcionalidades y recursos para ayudar a acelerar la implementación de esta guía de seguridad en Microsoft Azure. Se hará referencia a dichos recursos en esta guía. Están diseñados para ayudarle a establecer, supervisar y aplicar la seguridad, y se actualizan y revisan con frecuencia.

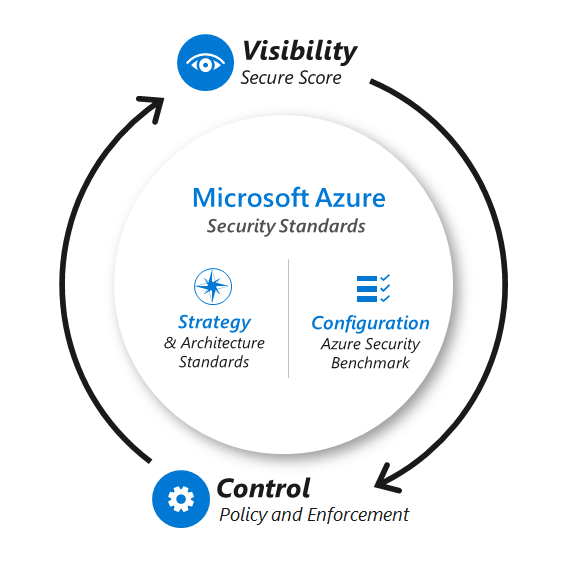

En el siguiente diagrama se muestra el enfoque holístico para usar la guía de seguridad y las herramientas de plataforma para establecer la visibilidad y el control de la seguridad de los recursos en la nube en Azure. Se recomienda esta estrategia.

Siga estos pasos para planear y ejecutar la estrategia para proteger los recursos en la nube y usar la nube para modernizar las operaciones de seguridad.

Paso 1: Establecimiento de procedimientos de seguridad esenciales

La seguridad en la nube comienza con la aplicación de los procedimientos de seguridad más importantes para las personas, los procesos y los elementos tecnológicos del sistema. Además, algunas decisiones arquitectónicas son fundamentales y muy difíciles de cambiar más adelante, por lo que deben aplicarse con cuidado.

Tanto si ya trabaja en la nube como si planea la adopción futura, se recomienda seguir estos 11 procedimientos de seguridad esenciales (además de cumplir con los requisitos de cumplimiento normativo explícitos).

Personas:

- Formación del equipo sobre el recorrido de seguridad de la nube

- Formación de equipos en tecnología de seguridad de la nube

Proceso:

- Asignación de responsabilidades para las decisiones de seguridad en la nube

- Actualización de los procesos de respuesta a incidentes para la nube

- Establecimiento de la administración de la posición de seguridad en la nube

Tecnología:

- Exigencia de autenticación sin contraseña o multifactor

- Integración del firewall nativo y seguridad de red

- Integración de la detección de amenazas nativa

Decisiones sobre la arquitectura fundamental:

- Unificación en un único directorio e identidad

- Uso del control de acceso basado en identidades (en lugar de claves)

- Establecimiento de una estrategia de seguridad unificada

Nota:

Cada organización debe definir sus propias normas mínimas, dado que la postura ante el riesgo y la tolerancia subsiguiente a ese riesgo pueden variar considerablemente en función del sector, la cultura y otros factores. Por ejemplo, es posible que un banco no tolere ningún daño potencial a su reputación, ni siquiera un ataque menor en un sistema de prueba. Algunas organizaciones aceptarían el mismo riesgo si significara la aceleración de la transformación digital en tres o seis meses.

Paso 2: Modernización de la estrategia de seguridad

La seguridad efectiva en la nube requiere una estrategia que refleje el entorno de amenazas actual y la naturaleza de la plataforma en la nube que hospeda los recursos empresariales. Una estrategia clara mejora los esfuerzos de todos los equipos para proporcionar un entorno de nube empresarial seguro y sostenible. La estrategia de seguridad debe permitir alcanzar resultados empresariales definidos, reducir el riesgo hasta un nivel aceptable y permitir que los empleados sean productivos.

Una estrategia de seguridad en la nube aporta instrucciones a todos los equipos que trabajan en tecnologías, procesos y preparación de las personas para esta adopción. La estrategia debe informar la arquitectura de la nube y las funcionalidades técnicas, guiar la arquitectura y las funcionalidades de seguridad, e influir en el entrenamiento y la educación de los equipos.

Resultados esperados:

El paso de la estrategia debe dar lugar a un documento que se pueda comunicar fácilmente a muchas partes interesadas de la organización. Entre estas podrían incluirse los ejecutivos del equipo de liderazgo de la organización.

Se recomienda capturar la estrategia en una presentación con el fin de facilitar el análisis y la actualización. Esta se puede apoyar en un documento, en función de la cultura y las preferencias.

Presentación de la estrategia: Puede tener una sola presentación de la estrategia, o bien puede optar por crear también resúmenes para los encargados del liderazgo.

- Presentación completa: Debe incluir el conjunto completo de elementos de la estrategia de seguridad en la presentación principal o en las diapositivas de referencia opcionales.

- Resúmenes ejecutivos: Versiones que se van a usar con ejecutivos sénior y miembros del consejo, que podría contener solo elementos críticos pertinentes para su rol, como el apetito por el riesgo, las prioridades principales o los riesgos aceptados.

También puede registrar las motivaciones, los resultados y las justificaciones comerciales en la plantilla de estrategia y plan.

Procedimientos recomendados para la creación de la estrategia de seguridad:

Los programas adecuados incorporan estos elementos en el proceso de su estrategia de seguridad:

Alineación estrecha con la estrategia empresarial: El contrato de seguridad busca proteger el valor empresarial. Es fundamental alinear todos los esfuerzos de seguridad con ese propósito y minimizar el conflicto interno.

- Genere un conocimiento compartido sobre requisitos empresariales, TI y seguridad.

- Integre la seguridad pronto en la adopción de la nube para evitar las crisis de última hora ocasionadas por riesgos evitables.

- Use un enfoque ágil para establecer inmediatamente los requisitos mínimos de seguridad y mejorar continuamente las garantías de seguridad con el tiempo.

- Promueva el cambio de cultura de seguridad a través de acciones de liderazgo proactivas el intencionadas.

Para obtener más información, consulte Transformaciones, actitudes y expectativas.

Modernización de la estrategia de seguridad: La estrategia de seguridad debe incluir consideraciones para todos los aspectos del entorno de tecnología moderno, el panorama de amenazas actual y los recursos de la comunidad de seguridad.

- Adapte al modelo de responsabilidad compartida de la nube.

- Incluya todos los tipos de implementación de nube y multinube.

- Prefiera los controles de nube nativa para evitar una fricción innecesaria y dañina.

- Integre la comunidad de seguridad para seguirle el ritmo al progreso de los atacantes.

Recursos relacionados para el contexto adicional:

Evolución del entorno de amenazas, los roles y las estrategias digitales.

Transformación de la seguridad, las estrategias, las herramientas y las amenazas.

Consideraciones sobre la estrategia para Cloud Adoption Framework:

| Equipo encargado | Equipos responsables y auxiliares |

|---|---|

Aprobación de la estrategia:

Los ejecutivos y los líderes empresariales responsables de los resultados o riesgos de las líneas de negocio dentro de la organización deben aprobar esta estrategia. Este grupo puede incluir a la junta directiva, en función de la organización.

Paso 3: Desarrollo de un plan de seguridad

La planeación pone en acción la estrategia de seguridad mediante la definición de resultados, hitos, escalas de tiempo y propietarios de las tareas. Este plan también describe los roles y responsabilidades de los equipos.

El planeamiento de la seguridad y el planeamiento de la adopción de la nube no deben realizarse aisladamente. Es fundamental invitar al equipo de seguridad de la nube a los ciclos de planeamiento desde un principio con el fin de evitar la interrupción del trabajo o el aumento del riesgo debido a que los problemas de seguridad se detecten demasiado tarde. El planeamiento de la seguridad funciona mejor con un conocimiento profundo y conciencia sobre el patrimonio digital y la cartera de TI existente, lo que es posible al estar totalmente integrados en el proceso de planeamiento de la nube.

Resultados esperados:

Plan de seguridad: Un plan de seguridad debe formar parte de la documentación principal de la planeación para la nube. Puede tratarse de un documento que use la estrategia y la plantilla de plan, un juego de diapositivas detalladas o un archivo de proyecto. O bien puede ser una combinación de estos formatos, en función del tamaño, la cultura y los procedimientos estándar de la organización.

El plan de seguridad debe incluir todos los elementos siguientes:

Plan de funciones organizativas, para que los equipos sepan cómo cambiarán los roles y responsabilidades de seguridad actuales con la migración a la nube.

Plan de aptitudes de seguridad: Para apoyar a los miembros del equipo cuando naveguen por los cambios significativos en la tecnología, los roles y las responsabilidades.

Arquitectura de seguridad y hoja de ruta de funcionalidades técnicas para guiar a los equipos técnicos.

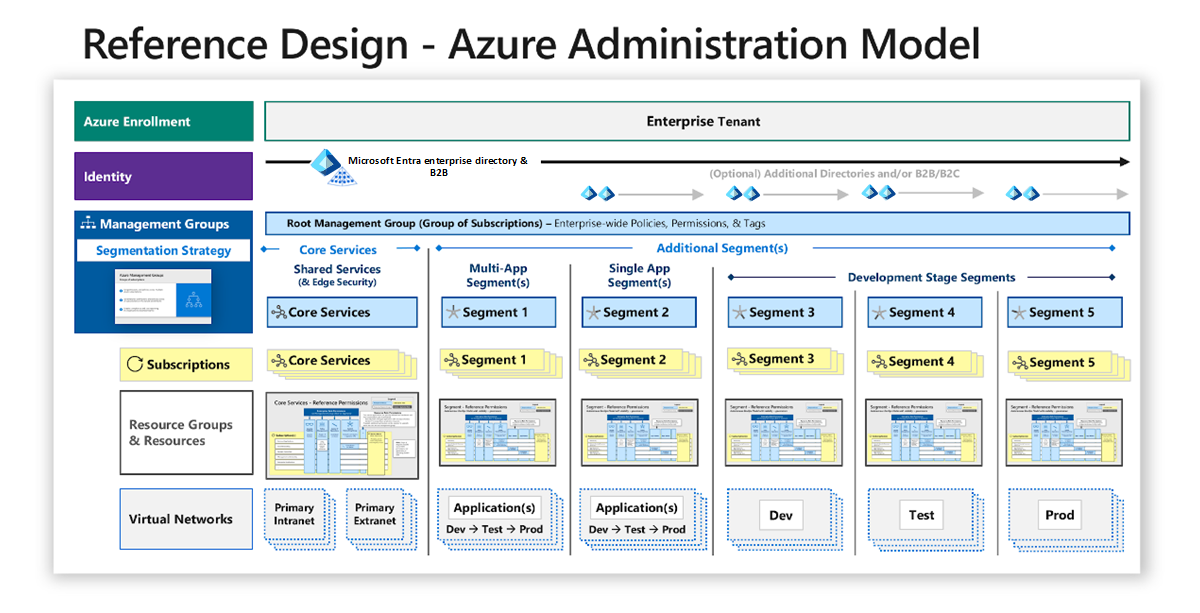

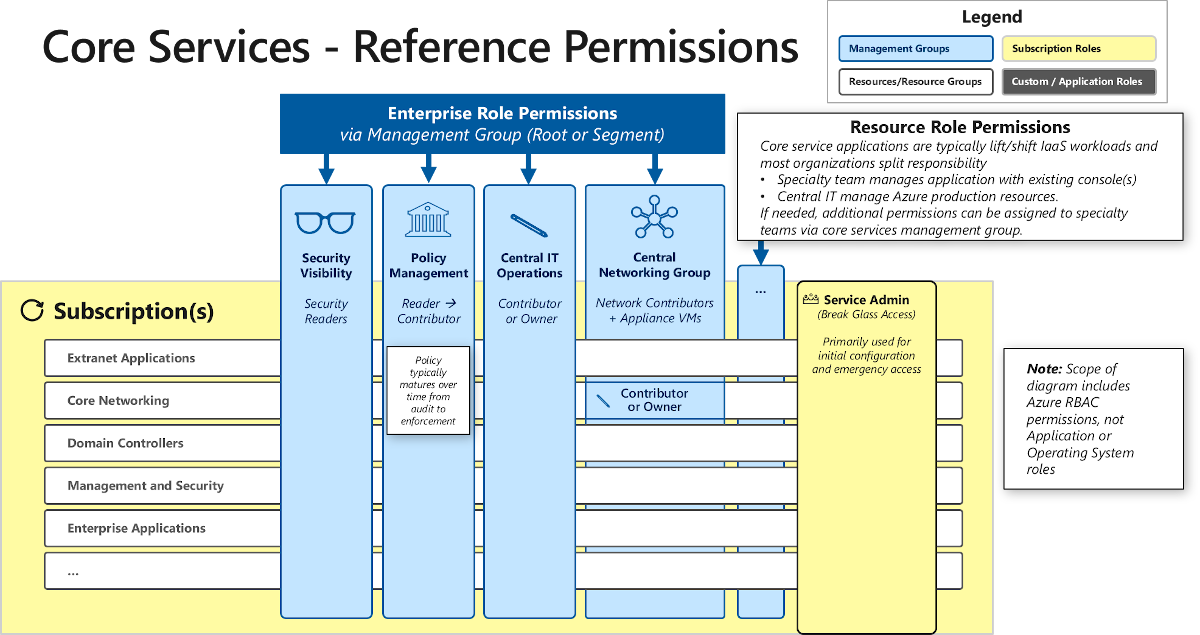

Microsoft ofrece arquitecturas y funcionalidades tecnológicas de referencia que le ayudarán a medida que cree su arquitectura y el mapa de ruta, entre otras:

Más información sobre los componentes y el modelo de referencia de Azure para acelerar el planeamiento y el diseño de los roles de seguridad de Azure.

La arquitectura de referencia de ciberseguridad de Microsoft para crear una arquitectura de ciberseguridad para una empresa híbrida, que abarca recursos locales y en la nube.

La arquitectura de referencia del Centro de operaciones de seguridad (SOC) para modernizar la detección, la respuesta y la recuperación de seguridad.

Arquitectura de referencia de acceso de usuarios de confianza cero para modernizar la arquitectura de control de acceso para la generación en la nube.

Microsoft Defender for Cloud y Microsoft Defender for Cloud Apps para ayudar a proteger los recursos en la nube.

Plan de aprendizaje y conciencia sobre seguridad, para que todos los equipos tengan conocimientos básicos de seguridad esenciales.

Marcado de confidencialidad de los recursos para designar recursos confidenciales mediante una taxonomía alineada con el impacto en la empresa. Las partes interesadas del negocio, los equipos de seguridad y otras partes interesadas crean conjuntamente la taxonomía.

Cambios de seguridad en el plan de nube: Actualice otras secciones del plan de adopción de la nube para reflejar los cambios desencadenados por el plan de seguridad.

Procedimientos recomendados para el planeamiento de la seguridad:

Es probable que el plan de seguridad sea más satisfactorio si su planeamiento adopta el enfoque siguiente:

Supuesto de un entorno híbrido: Esto incluye aplicaciones de software como servicio (SaaS) y entornos locales. También incluye varios proveedores de infraestructura en la nube como servicio (IaaS) y plataforma en la nube como servicio (PaaS), si procede.

Adopción de la seguridad ágil: Establezca primero los requisitos mínimos de seguridad y mueva todos los elementos no críticos a una lista de prioridades de pasos siguientes. No debe ser un plan tradicional y detallado de 3 a 5 años. La nube y el entorno de las amenazas cambian demasiado rápido como para que este tipo de plan resulte útil. El plan debe centrarse en el desarrollo de los pasos iniciales y del estado final:

- Logros rápidos para el futuro inmediato que proporcione un gran impacto antes de que comiencen las iniciativas a largo plazo. Los períodos de tiempo pueden ir de 3 a 12 meses, según la cultura de la organización, las prácticas estándar y otros factores.

- Una visión clara del estado final deseado para guiar el proceso de planeamiento de cada equipo (que puede tardar varios años en lograrse).

Intercambio a grandes rasgos del plan: Aumente la conciencia de las partes interesadas, sus comentarios y su aceptación.

Cumplimiento de los resultados estratégicos: Asegúrese de que el plan se alinee y cumpla los resultados estratégicos descritos en la estrategia de seguridad.

Establezca la propiedad, responsabilidad y plazos: Asegúrese de que los propietarios de cada tarea estén identificados y se comprometan a completar esa tarea en un período de tiempo específico.

Conexión con el lado humano de la seguridad: Involucre a la gente durante este período de transformación y hacia las nuevas expectativas; para ello:

Apoye activamente la transformación de los miembros del equipo una con comunicación clara y preparación sobre lo siguiente:

- Qué habilidades tienen que aprender.

- Por qué tienen que aprenderlas (y las ventajas de hacerlo).

- Cómo obtendrán este conocimiento (y proporcionar recursos para ayudarles a aprender).

Puede documentar el plan mediante la estrategia y la plantilla de plan. Puede usar el entrenamiento de seguridad de Microsoft en línea para ayudar a educar a los miembros de los equipos.

Hacer atractivo el aprendizaje sobre seguridad para ayudar a las personas a conectarse de forma auténtica con su parte de la protección de la organización.

Revisión de las guías y aprendizajes de Microsoft: Microsoft ha publicado información y perspectivas para ayudar a las organizaciones a planificar su transformación a la nube, así como una estrategia de seguridad moderna. El material incluye aprendizaje grabado y documentación, así como procedimientos y estándares recomendados de seguridad.

Para obtener una guía técnica que le ayude a crear el plan y la arquitectura, consulte la documentación de seguridad de Microsoft.

| Equipo encargado | Equipos responsables y auxiliares |

|---|---|

Aprobación del plan de seguridad:

El equipo de liderazgo de seguridad (CISO o equivalente) debe aprobar el plan.

Paso 4: Protección de las nuevas cargas de trabajo

Es mucho más fácil empezar en un estado seguro que incluir la seguridad en su entorno más adelante. Se recomienda encarecidamente comenzar con una configuración segura para asegurarse de que las cargas de trabajo se migren, desarrollen y prueben en un entorno seguro.

Durante la implementación de la zona de aterrizaje, muchas decisiones pueden afectar a los perfiles de seguridad y riesgo. El equipo de seguridad de la nube debe revisar la configuración de la zona de aterrizaje para asegurarse de que cumple los estándares y requisitos de seguridad de las bases de referencia de seguridad de su organización.

Resultados esperados:

- Asegúrese de que las nuevas zonas de aterrizaje cumplan los requisitos de seguridad y cumplimiento de la organización.

Guía para la consecución de los resultados esperados:

Combinación de los requisitos existentes y las recomendaciones de la nube: Comience por la guía recomendada y, después, adáptela a sus propios requisitos de seguridad. Hemos visto dificultades en los intentos de aplicar directivas y estándares locales existentes, ya que a menudo hacen referencia a los enfoques de seguridad o tecnología obsoletos.

Microsoft ha publicado una guía para ayudarle a crear las bases de referencia de seguridad:

- Estándares de seguridad de Azure para la estrategia y la arquitectura: Recomendaciones de arquitectura y estrategia para dar forma a la postura de seguridad de su entorno.

- Pruebas comparativas de seguridad de Azure: Recomendaciones de configuración específicas para la protección de entornos de Azure.

- Aprendizaje de la base de referencia de seguridad de Azure.

Límites de protección: Entre las medidas de seguridad se debe incluir la auditoría y cumplimiento de directivas automatizados. En estos nuevos entornos, los equipos deben esforzarse por auditar y aplicar las bases de referencia de seguridad de la organización. Estas iniciativas pueden ayudar a minimizar las sorpresas de seguridad durante el desarrollo de las cargas de trabajo, así como la integración continua y la implementación continua (CI/CD) de las cargas de trabajo.

Microsoft proporciona varias funcionalidades nativas de Azure para permitir esto:

- Puntuación de seguridad: Use una evaluación puntuada de la posición de seguridad de Azure para realizar un seguimiento de las iniciativas y proyectos de seguridad de su organización.

- Azure Blueprints. Los arquitectos de nube y los grupos de TI centralizado pueden definir un conjunto repetible de recursos de Azure que implemente y cumpla los estándares, patrones y requisitos de la organización.

- Azure Policy: Esta es la base de las funcionalidades de visibilidad y control que usan los otros servicios. Azure Policy está integrado en Azure Resource Manager, por lo que puede auditar los cambios y aplicar las directivas en cualquier recurso de Azure antes, durante o después de su creación.

- Mejora de las operaciones en la zona de aterrizaje: Aproveche los procedimientos recomendados para mejorar la seguridad dentro de una zona de aterrizaje.

| Equipo encargado | Equipos responsables y auxiliares |

|---|---|

Paso 5: Protección de las cargas de trabajo en la nube existentes

Muchas organizaciones ya han implementado recursos en entornos de nube empresarial sin aplicar los procedimientos recomendados de seguridad, lo que genera un mayor riesgo empresarial.

Después de asegurarse de que las nuevas aplicaciones y zonas de aterrizaje sigan los procedimientos recomendados de seguridad, debe centrarse en llevar los mismos estándares a los entornos existentes.

Resultados esperados:

- Asegurarse de que todos los entornos de nube y zonas de aterrizaje cumplan los requisitos de seguridad y cumplimiento de la organización.

- Probar el grado de preparación operativa de las implementaciones de producción mediante las directivas para la base de referencia de seguridad.

- Validar el cumplimiento de la guía de diseño y los requisitos de seguridad para la base de referencia de seguridad.

Guía para la consecución de los resultados esperados:

- Utilice las mismas bases de referencia de seguridad que ha creado en el paso 4 como estado ideal. Quizá deba ajustar algunos valores de la configuración de directiva para que realizar solo la auditoría, en lugar de aplicar los requisitos.

- Equilibre el riesgo operativo y de seguridad. Ya que estos entornos pueden hospedar sistemas de producción que habilitan procesos empresariales críticos, puede que necesite implementar mejoras de seguridad de manera incremental para evitar el riesgo de padecer un tiempo de inactividad operativo.

- Clasifique por orden de prioridad la detección y corrección del riesgo de seguridad según su importancia empresarial. Comience con las cargas de trabajo que tienen un gran impacto en la empresa si están en peligro, así como las que tienen una alta exposición a riesgos.

Para obtener más información, consulte Identificar y clasificar aplicaciones críticas para la empresa.

| Equipo encargado | Equipos responsables y auxiliares |

|---|---|

Paso 6: Control para administrar y mejorar la postura de seguridad

Al igual que todas las disciplinas modernas, la seguridad es un proceso iterativo que debe centrarse en la mejora continua. La postura de seguridad también puede decaer si las organizaciones no mantienen su atención en ella a lo largo del tiempo.

La aplicación uniforme de los requisitos de seguridad proviene de disciplinas de gobernanza y soluciones automatizadas. Después de que el equipo de seguridad en la nube defina las bases de referencia de seguridad, estos requisitos deberán auditarse para asegurarse de que se apliquen de forma coherente a todos los entornos de nube (y se apliquen cuando corresponda).

Resultados esperados:

- Asegurarse de que las bases de referencia de seguridad de la organización se aplican a todos los sistemas pertinentes. Audite las anomalías mediante una puntuación de seguridad o un mecanismo similar.

- Documentar las directivas de base de referencia de seguridad, los procesos y la guía de diseño en la plantilla de la materia de base de referencia de seguridad.

Guía para la consecución de los resultados esperados:

- Use las mismas bases de referencia de seguridad y mecanismos de auditoría que creó en el Paso 4 como componentes técnicos de la supervisión de las bases de referencia. Complemente dichas bases de referencia con personas y controles de procesos para garantizar la coherencia.

- Asegúrese de que todas las cargas de trabajo y los recursos siguen convenciones de nomenclatura y etiquetado adecuadas. Aplique convenciones de etiquetado mediante Azure Policy, con un énfasis específico en las etiquetas de confidencialidad de los datos.

- Si no está familiarizado con la gobernanza de la nube, establezca directivas, procesos y materias de gobernanza mediante la metodología de gobernanza.

| Equipo encargado | Equipos responsables y de apoyo |

|---|---|

Pasos siguientes

Los pasos de esta guía le ayudaron a implementar la estrategia, los controles, los procesos, las aptitudes y la cultura necesarios para administrar de forma coherente los riesgos de seguridad en toda la empresa.

A medida que avance en el modo de operaciones de seguridad en la nube, tenga en cuenta los siguientes pasos:

- Revise la documentación de Microsoft acerca de la seguridad. Incluye instrucciones técnicas para ayudar a los profesionales de seguridad a crear y mejorar la estrategia de ciberseguridad, la arquitectura y las hojas de ruta de prioridades.

- Revise la información de seguridad en los controles de seguridad integrados para los servicios de Azure.

- Revise los servicios y herramientas de seguridad de Azure, consulte Servicios y tecnologías de seguridad disponibles en Azure.

- Revise el Centro de confianza de Microsoft. Contiene una orientación amplia, informes y documentación relacionada que pueden ayudarle a realizar evaluaciones de riesgos como parte de los procesos de cumplimiento normativo.

- Revise las herramientas de terceros disponibles para facilitar el cumplimiento de los requisitos de seguridad. Para obtener más información, consulte Integrar soluciones de seguridad en Microsoft Defender for Cloud.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de