Seguridad en Microsoft Cloud Adoption Framework para Azure

Al igual que la adopción de la nube es un recorrido, la seguridad en la nube es un recorrido continuo de progreso y madurez incrementales, no un destino estático.

Previsión de un estado final de la seguridad

Un recorrido sin un destino objetivo no es más que una deambulación. Este enfoque podría llevar finalmente a una solución, pero los objetivos empresariales y las restricciones a menudo requieren centrarse en los objetivos y los resultados clave.

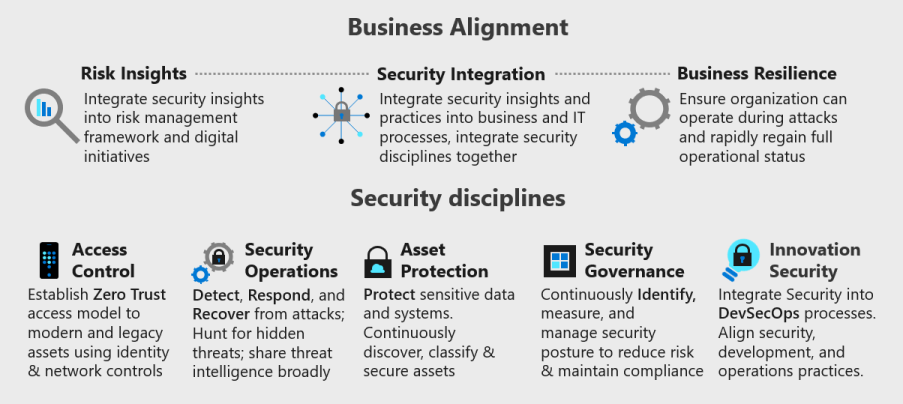

La metodología de seguridad proporciona una visión del estado final completo, lo que guía la mejora del programa de seguridad a lo largo del tiempo. El siguiente objeto visual indica las principales maneras en que la seguridad se integra con una organización más grandes y muestra las materias dentro de la seguridad.

Para aportar claridad a los procesos, procedimientos recomendados, modelos y experiencias, Cloud Adoption Framework guía este recorrido de seguridad. Estas instrucciones se basan en las lecciones aprendidas y las experiencias reales de clientes reales, el recorrido de seguridad de Microsoft y el trabajo con organizaciones como NIST, The Open Group y Center for Internet Security (CIS).

En el vídeo siguiente se muestra cómo la metodología segura ayuda a guiar las mejoras de seguridad a lo largo del tiempo.

Correspondencia con conceptos, marcos y estándares

La seguridad es una materia organizativa independiente y un atributo integrado o superpuesto en otras materias. Es complicado definirla con precisión y asignarla en detalle. El sector de la seguridad usa marcos diferentes para operar, capturar riesgos y planear controles. Las materias de la metodología de seguridad de CAF se relacionan con otros conceptos e instrucciones de seguridad de las siguientes maneras:

Confianza cero: Microsoft cree que todas las materias de seguridad deben seguir los principios de confianza cero, que son suponer que hay brechas, comprobarlo explícitamente y usar el acceso con menos privilegios. Estos principios respaldan cualquier estrategia de seguridad sólida y deben r equilibrados con los objetivos de habilitación empresarial. La primera parte de la confianza cero, y la más visible, está en el control de acceso, por lo que se resalta en la descripción de la materia de seguridad del control de acceso.

The Open Group: estas materias de seguridad se corresponden estrechamente con los componentes de confianza cero de las notas del producto con los principios básicos publicadas por The Open Group, en el que Microsoft participa activamente. Una excepción importante es que Microsoft elevó la materia de seguridad de la innovación para que DevSecOps sea un elemento de nivel superior debido a lo novedosa, importante y transformadora que es esta materia para muchas organizaciones.

Marco de ciberseguridad de NIST: en el caso de las organizaciones que usan el marco de ciberseguridad de NIST, hemos resaltado con negrita el texto de lo que se corresponde más estrechamente con el marco. El control de acceso moderno y DevSecOps se corresponden genéricamente con todo el espectro del marco, por lo que esos elementos no se anotan individualmente.

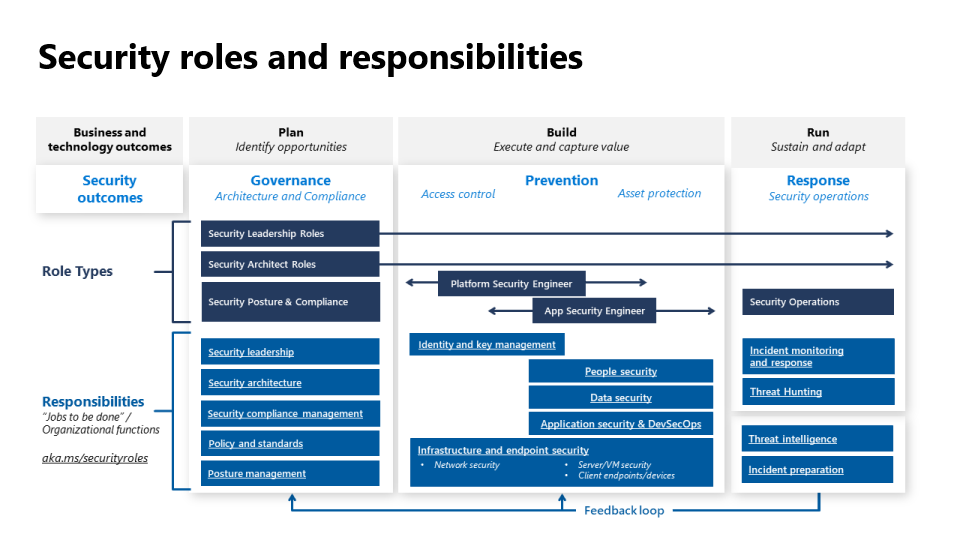

Correspondencia con roles y responsabilidades

En el diagrama siguiente se resumen los roles y las responsabilidades de un programa de seguridad.

Para más información, consulte Funciones de seguridad en la nube.

Transformación de seguridad

Cuando las organizaciones adoptan la nube, se dan cuenta rápidamente de que los procesos de seguridad estáticos no pueden seguir el ritmo de cambio de las plataformas en la nube, el entorno de amenazas y la evolución de las tecnologías relacionadas con la seguridad. La seguridad debe cambiar a un enfoque en evolución continua para seguir el ritmo de este cambio. Transforma la cultura de la organización y los procesos diarios en toda la organización.

Esta metodología guía la integración de la seguridad con procesos empresariales y materias técnicas de seguridad. Estos procesos y materias permiten un progreso significativo y sostenible en el recorrido de seguridad para reducir el riesgo para la organización. Pocas organizaciones pueden perfeccionar todas estas prácticas a la vez, pero todas las organizaciones deben hacer evolucionar continuamente cada proceso y cada materia.

Impulsores del cambio

Las organizaciones de seguridad experimentan dos tipos de transformaciones importantes al mismo tiempo.

- Seguridad como riesgo empresarial: la seguridad ha pasado de ser una materia puramente orientada a la calidad técnica a convertirse en el dominio de la administración de riesgos empresariales. Las fuerzas duales que impulsan la seguridad son:

- Transformación digital: la superficie digital aumenta continuamente la superficie expuesta a ataques de la organización.

- Panorama de amenazas: el incremento del volumen de ataques y de la sofisticación promovidos por una economía de ataques industrializada con aptitudes especializadas y la mercantilización continua de herramientas y técnicas de ataque.

- Cambio de plataforma: la seguridad se enfrenta a un cambio técnico de plataforma en la nube. Este cambio es parecido al de las fábricas que han pasado de funcionar con sus propios generadores eléctricos a conectarse a una red eléctrica. Aunque los equipos de seguridad suelen tener las aptitudes básicas correctas, se ven abrumados por los cambios en casi todos los procesos y tecnologías que usan a diario.

- Cambio en las expectativas: en la última década, la innovación digital ha redefinido sectores completos. La agilidad empresarial, especialmente la agilidad relacionada con la transformación digital, puede desbancar rápidamente a una organización como líder del mercado. La pérdida de confianza del consumidor puede tener un efecto similar en la empresa. Una vez fue aceptable que la seguridad comenzara con un "no" para bloquear un proyecto y proteger la organización. Ahora, la urgencia de adoptar la transformación digital debe cambiar el modelo de compromiso a "hablemos sobre cómo mantener la seguridad a la vez que se hace lo necesario para seguir siendo relevante".

Guía de transformación duradera

Transformar la manera en que los equipos empresariales y tecnológicos ven la seguridad requiere alinear la seguridad con las prioridades, procesos y el marco de riesgos. Las áreas clave que impulsan el éxito son:

- Cultura: la cultura de seguridad debe centrarse en cumplir de forma segura la misión de la empresa, no en impedírsela. La seguridad debe convertirse en una parte normalizada de la cultura de la organización. Internet, donde opera la empresa, está abierto y permite a los adversarios intentar ataques en cualquier momento. Este cambio cultural requiere procesos mejorados, asociaciones y el apoyo continuo de la dirección en todos los niveles para comunicar los cambios, modelar el comportamiento y reforzar el cambio.

- Propiedad del riesgo: la responsabilidad de los riesgos de seguridad se tiene que asignar a los mismos roles que asumen todos los demás riesgos. Esta responsabilidad libera la seguridad para ser un asesor de confianza y un experto en la materia en lugar de una cabeza de turco. El equipo de seguridad debe ser responsable de los consejos equilibrados y sólidos que transmiten esos directivos, pero no deben ser responsables de las decisiones que no poseen.

- Talento en seguridad: el talento en seguridad muestra una escasez crónica y las organizaciones planean cómo desarrollar y distribuir mejor los conocimientos y las aptitudes en materia de seguridad. Además de hacer crecer los equipos de seguridad directamente con conjuntos de aptitudes técnicas de seguridad, los equipos de seguridad maduros diversifican su estrategia centrándose en:

- Conjuntos crecientes de aptitudes y conocimientos de seguridad dentro de los equipos existentes de TI y de la empresa. Estas aptitudes son especialmente importantes para los equipos de DevOps con un enfoque de DevSecOps. Las aptitudes pueden adoptar muchas formas, como un departamento de soporte técnico de seguridad, identificar y entrenar a expertos de la comunidad o programas de intercambio de trabajos.

- Ampliación de los diversos conjuntos de aptitudes de los equipos de seguridad para aportar nuevas perspectivas y marcos a los problemas (como la perspectiva empresarial, la de psicología humana o la económica) y crear mejores relaciones dentro de la organización.

Alineación empresarial

A causa de estos cambios, el programa de adopción de la nube debe centrarse en gran medida en la alineación empresarial en tres categorías:

- Información sobre riesgos: permite alinear e integrar la información sobre seguridad y sobre señales u orígenes del riesgo con las iniciativas empresariales. Asegúrese de que los procesos repetibles sirvan para educar a los equipos en la aplicación de esa información y que los equipos sean responsables de las mejoras.

- Integración de la seguridad: integre los conocimientos, aptitudes e información de seguridad en las operaciones diarias del entorno empresarial y de TI. Incorpore procesos repetibles y una asociación profunda en todos los niveles de la organización.

- Resistencia operativa: asegúrese de que la organización sea resistente al continuar las operaciones durante un ataque (incluso si se encuentra en un estado degradado). La organización debe recuperar rápidamente la operación completa.

Disciplinas de seguridad

Esta transformación afecta a cada materia de seguridad de forma diferente. Cada una de estas materias es importante y requiere inversión. Las siguientes materias están ordenadas (aproximadamente) por las que tienen más posibilidades de generar ganancias rápidas a medida que adopta la nube:

- Control de acceso: la aplicación de la red y la identidad crean límites de acceso y segmentación que reducen la frecuencia y el alcance de las brechas de seguridad.

- Operaciones de seguridad: supervise las operaciones de TI para detectar, responder y recuperarse de una brecha de seguridad. Uso de datos para reducir continuamente el riesgo de una brecha.

- Protección de recursos: aumente al máximo la protección de los recursos, como la infraestructura, los dispositivos, los datos, las aplicaciones, las redes y las identidades, para reducir al mínimo el riesgo para el entorno global.

- Gobernanza de la seguridad: las decisiones delegadas aceleran la innovación pero generan nuevos riesgos. Supervise las decisiones, configuraciones y datos para controlar las decisiones tomadas en el entorno y en las cargas de trabajo de la cartera.

- Seguridad de la innovación: a medida que una organización adopta modelos de DevOps para aumentar el ritmo de innovación, la seguridad debe convertirse en una parte integral de un proceso de DevSecOps. Integre la experiencia en seguridad y los recursos directamente en este ciclo de alta velocidad. Este proceso implica desplazar la toma de decisiones de los equipos centralizados para capacitar a aquellos equipos centrados en las cargas de trabajo.

Principios rectores

Las actividades de seguridad deben estar alineadas y conformadas mediante un enfoque dual en

- Habilitación empresarial: estar en línea con el objetivo empresarial y el marco de riesgo de la organización.

- Garantías de seguridad: céntrese en aplicar los principios de confianza cero, que son:

- Suponer que hay brechas: al diseñar la seguridad de un componente o sistema, reduzca el riesgo de que un atacante expandan el acceso asumiendo que otros recursos de la organización están en peligro.

- Comprobarlo explícitamente: valide explícitamente la confianza mediante todos los puntos de datos disponibles, en lugar de darla por supuesta. Por ejemplo, en el control de acceso, valide la identidad del usuario, la ubicación, el estado del dispositivo, el servicio o la carga de trabajo, la clasificación de los datos y las anomalías, en lugar de permitir el acceso desde una red interna de confianza implícita.

- Acceso con menos privilegios: limite el riesgo de un usuario o recurso en peligro proporcionando acceso Just-In-Time y Just-Enough-Access (JIT/JEA), directivas adaptables basadas en riesgos y protección de datos para ayudar a proteger los datos y la productividad.

Pasos siguientes

La metodología de seguridad es parte de un conjunto completo de orientaciones de seguridad que también incluye:

- Marco de buena arquitectura de Azure: instrucciones sobre protección de las cargas de trabajo en Azure.

- Diseño de la arquitectura de seguridad: un recorrido por el nivel de implementación de nuestras arquitecturas de seguridad. Examen de las arquitecturas de seguridad.

- Pruebas comparativas de seguridad de Azure: procedimientos recomendados y controles de seguridad de Azure preceptivos.

- Zona de aterrizaje a escala empresarial: arquitectura de referencia de Azure e implementación con seguridad integrada.

- Los 10 principales procedimientos recomendados de seguridad: los principales procedimientos recomendados de seguridad que aconseja Microsoft basándose en las lecciones aprendidas de clientes y de nuestros propios entornos.

- Arquitecturas de ciberseguridad de Microsoft: los diagramas describen cómo se integran las funcionalidades de seguridad de Microsoft con las plataformas de Microsoft y las plataformas de terceros.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de