Integración de seguridad

En las organizaciones, la seguridad debe formar parte del trabajo de todos, al igual que los requisitos empresariales, el rendimiento y la confiabilidad. La seguridad, a todos los niveles, debe estar familiarizada con las prioridades empresariales generales, las iniciativas de TI y la tolerancia al riesgo de la organización. Conciba la seguridad como un subproceso que se entrelaza a través de todos los aspectos del negocio. La seguridad debe ser parte natural de la empresa. Así como la empresa debe ser parte natural de la seguridad.

La organización debe mantener garantías de seguridad al tiempo que minimiza la fricción con los procesos empresariales.

En las organizaciones puede producirse fricción interna y niveles bajos de conflicto entre equipos. Estos conflictos no son sostenibles. Es fundamental que todos los equipos trabajen juntos en la era de la nube, el negocio digital y la seguridad de confianza cero. Los equipos que funcionan con diferentes objetivos, referencias culturales e idiomas hacen que una organización sea ineficaz.

Asegúrese de que los equipos de seguridad no funcionan en núcleos. Los equipos deben trabajar estrechamente para garantizar operaciones de proceso fluidas y el uso compartido de conocimientos.

Vea el vídeo siguiente para más información sobre la integración de la seguridad en todas las áreas de su negocio.

En esta guía se describe cómo puede mejorar la integración de seguridad con los equipos empresariales y de TI, así como la integración entre los equipos de seguridad.

Normalización de las relaciones

Superar el enfoque de núcleo que es frecuente en muchas organizaciones puede ser un desafío, pero se puede hacer. Los elementos principales deben ser claros sobre el estado final, proporcionar claridad sobre el proceso y soporte técnico continuo de liderazgo para objetivos tangibles y cambios en la cultura y el comportamiento. Los siguientes elementos son fundamentales para el proceso:

- Identificación de los objetivos y resultados compartidos.

- Identificación del nivel adecuado de seguridad.

Identificación de los objetivos y resultados compartidos

Asegúrese de que hay un conocimiento compartido de sus objetivos que implica a todos los equipos. A veces, los equipos de seguridad se definen a sí mismos como control de calidad sobre la empresa y las funciones de IT. Este enfoque crea una dinámica adversaria y genera fricción. La productividad empresarial, los objetivos de IT y los objetivos de seguridad pueden sufrir esta dinámica.

Asegúrese de que los equipos de seguridad están estrechamente integrados con sus homólogos empresariales y de IT. Los equipos de seguridad son responsables conjuntamente de los resultados empresariales, de TI y de seguridad de cualquier iniciativa. Comparta los desafíos del diseño de sistemas para cumplir los objetivos empresariales y de IT. Comparta la perspectiva de seguridad y la experiencia en el momento adecuado.

A medida que los sistemas se diseñan, implementan, operan y mejoran continuamente, es fundamental establecer barreras de protección para que ninguna voz domine todas las decisiones relacionadas con la empresa, la tecnología de la información o la seguridad.

Identificación del nivel adecuado de seguridad

Algunos controles de seguridad, como el inicio de sesión biométrico con Windows Hello para empresas, tienen la doble ventaja de mejorar la experiencia del usuario y reforzar la seguridad. Muchas medidas de seguridad agregan fricción a los procesos empresariales y pueden ralentizarlos. En primer lugar, nos esforzamos por encontrar medidas de seguridad que sean fáciles e invisibles para los usuarios y desarrolladores. Debemos aceptar que, a veces, se debe realizar una compensación.

Estos equipos conjuntos siempre deben procurar un nivel correcto de fricción en el proceso que cree valor impulsando el pensamiento crítico en el momento adecuado. Por ejemplo, podría considerar qué podría hacer un atacante con una nueva característica o cuánto impacto empresarial podría tener la modificación de algunos datos.

Los equipos deben procurar el mejor equilibrio entre dos verdades absolutas:

- No se puede omitir la seguridad. La omisión de la seguridad suele dar lugar a incidentes que cuestan más al final (productividad, ingresos, impacto empresarial general) que la integración de la seguridad.

- Los controles de seguridad pueden alcanzar un nivel incorrecto de fricción donde la fricción de seguridad impide más valor del que protege.

Es fundamental encontrar un equilibrio, ya que la seguridad está integrada en el proceso. Todas las partes interesadas deben trabajar conjuntamente para garantizar que las preocupaciones empresariales, las cuestiones de rendimiento y confiabilidad de TI y los problemas de seguridad se consideran y equilibran. Las organizaciones también deben trabajar para resolver el 80 por ciento y planear el otro 20 por ciento. Al mantener los controles, las características y las funcionalidades de seguridad hasta que haya una solución al 100 %, las organizaciones pondrán todo lo que hacen en riesgo de exposición. Los enfoques iterativos funcionan bien, así como los aspectos básicos de la actualización y la educación.

Para más información sobre una fricción de seguridad correcta, consulte el nivel adecuado de fricción de seguridad en la guía de estrategias de seguridad.

En la siguiente sección se muestra cómo integrar las partes interesadas de seguridad con TI, los usuarios finales y los propietarios de cargas de trabajo. También se incluyen ejemplos de dentro del equipo de seguridad.

Integración con TI y operaciones empresariales

Aunque la mayoría de las funciones de seguridad funcionan de forma invisible, algunas consideraciones de seguridad aparecen en los flujos de trabajo de negocio y de TI diarios. El pensamiento de seguridad debe integrarse en la experiencia normal de planeamiento y funcionamiento de una empresa.

Proceso de actualización de seguridad

Las actualizaciones de seguridad son uno de los puntos más comunes y visibles donde interactúan los procesos empresariales y los procesos de seguridad. Es una fuente común de fricción porque implica el difícil equilibrio de dos fuerzas diferentes, que se asignan a partes interesadas independientes de la organización:

- Impacto empresarial inmediato: las actualizaciones de seguridad a menudo requieren pruebas y reinicios del sistema, que consumen tiempo y recursos para los propietarios de aplicaciones y los equipos de TI, y pueden producir un impacto empresarial debido al tiempo de inactividad.

- Posible impacto empresarial futuro como riesgo de seguridad: si las actualizaciones no se aplican completamente, los atacantes pueden aprovechar las vulnerabilidades y causar impactos empresariales.

Si los equipos operan sin objetivos y responsabilidades compartidos (por ejemplo, el departamento de TI y la empresa centrados al 100 % en el impacto empresarial inmediato, seguridad responsable del 100 % del riesgo de seguridad), entonces estarán en conflicto constante por las actualizaciones de seguridad. Este conflicto distrae a los equipos con argumentos infinitos en lugar de trabajar juntos para resolver el problema, lo que les permite pasar al siguiente problema, los riesgos y la oportunidad de creación de valor empresarial. La comunicación continua en toda la organización y la creación de una referencia cultural en la que se adopten las actualizaciones contribuirán considerablemente para limitar la inserción de los usuarios finales. Si los usuarios saben que estarán mejor protegidos, así como que pueden ser más productivos y crear la empresa porque la seguridad coopera con ellos, es más probable que adopten actualizaciones y educación continua.

Al establecer correctamente la responsabilidad de todas las ventajas y riesgos en los propietarios de los recursos, les resulta más fácil considerar el impacto inmediato y potencial futuro. Hacer que la identificación de la solución sea una responsabilidad conjunta de todos los expertos en la materia de seguridad, TI y la empresa aumenta la calidad de la solución al considerar más perspectivas y más diversas. Convierta a todos los sectores de la empresa en partes interesadas en la cuestión de seguridad. Aunque es posible que no todos tengan la seguridad como función habitual, sí que tienen requisitos de seguridad para desempeñar su papel.

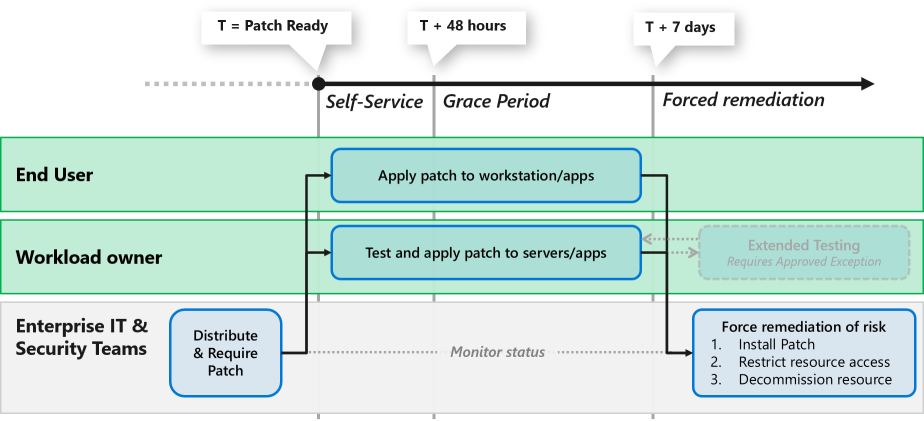

En este proceso de ejemplo se muestra cómo las organizaciones empiezan a resolver este problema mediante la responsabilidad compartida y la flexibilidad en un período de tiempo limitado:

Este proceso se sigue según una programación normal:

- Los equipos de seguridad y TI de la empresa inician el proceso mediante la identificación de qué actualizaciones de seguridad o revisiones son necesarias y cuál es el mayor impacto. Estas actualizaciones están disponibles para los usuarios finales o los propietarios de cargas de trabajo a través de canales de distribución de toda la empresa.

- Los usuarios finales tienen un período fijo para probar las actualizaciones, aplicarlas y reiniciar sus dispositivos. Una vez expirado ese período, los equipos de TI y seguridad de la empresa aplican la actualización o bloquean el acceso a los recursos corporativos. Podrían usar un mecanismo como el del acceso condicional de Microsoft Entra o una solución de control de acceso de red de terceros.

- A los propietarios de cargas de trabajo se les da un período fijo de tiempo para probar las actualizaciones, aplicarlas a los sistemas de producción y reiniciarlas según sea necesario. Después de ese período de autoservicio y de que expire cualquier período de gracia, los equipos de TI y seguridad empresariales forzarán la actualización para aplicarla o aislarla de otros recursos corporativos. Algunas organizaciones con requisitos estrictos podrían retirar los recursos eliminándolos de suscripciones de Azure o cuentas de AWS.

- Los equipos de seguridad y TI de la empresa supervisan el estado de la actualización y realizan cualquier corrección forzada que se identifique.

Este proceso no es estático y no se configura en un día. Se crea de forma iterativa y se mejora continuamente con el tiempo. Comience donde esté y mejore continuamente el proceso para realizar un progreso incremental hacia este estado final. Use las dimensiones siguientes para el planeamiento de la mejora continua:

- Cobertura: comience con algunos equipos de aplicaciones que tengan una gran probabilidad de éxito o que tengan un gran impacto empresarial si están en peligro. Agregue más hasta cubrir todas las cargas de trabajo del entorno.

- Tiempo: comience con los plazos que sabe que puede cumplir y establezca un plan de desarrollo claro para acortarlos continuamente hasta que esté cerca de actualizarse por completo en una semana o menos.

- Ámbito tecnológico. Mejore continuamente las revisiones y tecnologías que cubre, incluidas las aplicaciones, el middleware y los componentes de código abierto que se usan en el código de la aplicación. Debe fomentar el uso de componentes que se actualizan automáticamente para reducir la carga de mantenimiento. Por ejemplo, use Azure SQL Database en lugar de instalar y actualizar su propia instancia de SQL Server.

- Procesos: mejore continuamente los canales de comunicación entre los equipos, la guía de priorización, los procesos de excepción y todos los demás aspectos de este proceso.

Integración de equipos de seguridad

Los equipos de seguridad deben trabajar juntos y colaborar para evitar un mayor riesgo empresarial resultante de operar en núcleos. Cuando los aprendizajes y la información clave no se comparten entre los equipos de seguridad, es posible que la organización experimente un mayor daño e impacto de un incidente futuro que se podría haber evitado.

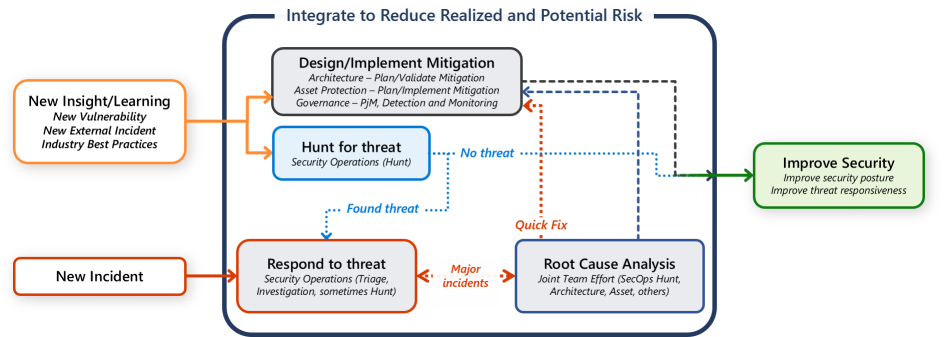

La seguridad es una materia dinámica que siempre debe responder a amenazas activas y estar aprendiendo y mejorando continuamente procesos, herramientas y tecnologías. La seguridad debe adaptarse constantemente a los cambios en las técnicas de los atacantes, las plataformas tecnológicas y los modelos de negocio de su organización. Los equipos de seguridad deben trabajar conjuntamente para responder rápidamente a las amenazas e integrar continuamente información y aprendizajes en procesos que mejoren la posición de seguridad de la organización y la capacidad de responder rápidamente a los ataques.

En el siguiente diagrama de flujo de trabajo se muestra cómo las materias de seguridad deben colaborar para integrar completamente los aprendizajes y la información para mejorar la seguridad en general.

El objetivo principal de la seguridad es responder rápidamente a las siguientes situaciones:

Nuevos incidentes: los atacantes activos con acceso a recursos organizativos suponen un riesgo inmediato para la organización que se debe corregir rápidamente como prioridad. Después de la corrección, estos ataques representan la mejor oportunidad para conocer el aspecto de los ataques futuros. Tanto si lo logran como si no, es probable que los atacantes repitan siguiendo el mismo objetivo, técnica o modelo de monetización de nuevo.

Nuevos aprendizajes e información: los nuevos aprendizajes e información pueden proceder de los siguientes orígenes:

Incidentes externos. Los incidentes en otras organizaciones pueden ofrecer información sobre los atacantes. Es posible que intenten lo mismo en su organización. Este conocimiento informa de los planes de mejora o valida que las inversiones están en buen camino. Descubra incidentes externos a través de un centro de análisis y uso compartido de información (ISAC), relaciones directas con organizaciones del mismo nivel u otros informes y análisis públicos sobre incidentes.

Nuevas funcionalidades técnicas. Los proveedores de nube y los proveedores de software innovan continuamente. Agregan funcionalidades a sus productos:

- Funcionalidades empresariales que requieren defensas de seguridad.

- Funcionalidades de seguridad que mejoran la capacidad de seguridad para defender los recursos. Estas funcionalidades pueden ser funcionalidades de seguridad nativas integradas en plataformas en la nube u otra tecnología de plataforma. Pueden ser funcionalidades de seguridad independientes tradicionales.

- La visibilidad y la telemetría disponibles de la seguridad basada en la nube superan con creces lo que las organizaciones podrían obtener de su único entorno local. Todos estos datos se recopilan mediante metadatos de todos lados. Los datos se pasan por un proceso de análisis riguroso, incluido el análisis del comportamiento, las cámaras de detonación, el aprendizaje automático y la inteligencia artificial.

Procedimientos recomendados del sector: procedimientos recomendados del sector de proveedores y organizaciones como National Institute of Standards and Technology (NIST, Instituto Nacional de Estándares y Tecnología de Estados Unidos), Center for Internet Security (CIS, Centro para la Seguridad de Internet) y The Open Group. Estas organizaciones tienen un acta de constitución para recopilar y compartir aprendizajes y procedimientos recomendados de los que pueden aprender los equipos de seguridad.

Las vulnerabilidades son todo lo que un atacante puede aprovechar para tomar el control de un recurso, como vulnerabilidades de software. También hay opciones de configuración de seguridad, puntos débiles en algoritmos criptográficos, prácticas no seguras y procesos para usar o administrar sistemas. A medida que detecte vulnerabilidades, evalúe cómo afectan a su posición de seguridad y la capacidad de detectar un ataque, responder a él y recuperarse.

Respuesta a amenazas: los equipos de operaciones de seguridad investigan las detecciones. Para responder a ellos, expulsan a los adversarios de sus puntos de control de la organización. Según el tamaño de la organización y la complejidad del incidente, esta respuesta puede implicar a varios equipos de seguridad.

Análisis de la causa principal: la identificación de los factores clave que contribuyen a que un incidente importante tenga mayor probabilidad de producirse o mayor impacto genera información y aprendizajes que pueden mejorar la posición de seguridad y la capacidad de respuesta de las organizaciones. Estos aprendizajes pueden producirse en muchas dimensiones, como herramientas de ataque e infraestructura, técnicas de ataque, destinos, motivación y modelos de monetización. El análisis de la causa principal puede informar sobre controles preventivos, controles de detección, procesos de operaciones de seguridad o cualquier otro elemento del programa o la arquitectura de seguridad.

Búsqueda de amenazas: la búsqueda proactiva de amenazas es una actividad en curso. La búsqueda siempre debe tener en cuenta nuevos aprendizajes o información en el planeamiento de la búsqueda y el desarrollo de hipótesis. Es posible que los equipos de búsqueda quieran centrarse en aspectos clave:

- Vulnerabilidad generalizada o de alto impacto recientemente.

- Un nuevo grupo de atacantes.

- Una nueva técnica de ataque que se mostró en una conferencia.

Diseño e implementación de mitigación: las lecciones aprendidas deben integrarse en el entorno técnico y en los procesos empresariales y de seguridad. Los equipos deben trabajar conjuntamente para integrar las enseñanzas en la arquitectura, las directivas y los estándares. Por ejemplo, el robo de credenciales administrativas en un incidente interno o público reciente podría impulsar a la organización a adoptar los controles en el acceso con privilegios de Microsoft. Para obtener más información, vea Plan de modernización rápida de la seguridad.

Pasos siguientes

A medida que planee la adopción de la nube, céntrese en la integración de las funciones de seguridad. Integre la seguridad con su mayor organización. Preste mucha atención a la fricción que genera la seguridad. Asegúrese de que la fricción es correcta. Si la fricción es correcta, se reduce el riesgo para la organización sin crear ralentizaciones que minan más valor del que protegen.

Revise Resistencia empresarial, que es el siguiente área de enfoque de seguridad.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de