Descripción de la inteligencia sobre amenazas en Microsoft Azure Sentinel

Microsoft Sentinel es una solución de administración de eventos e información de seguridad nativa en la nube (SIEM) con la capacidad de extraer rápidamente la inteligencia sobre amenazas de numerosos orígenes.

Importante

Microsoft Sentinel está disponible como parte de la versión preliminar pública de la plataforma unificada de operaciones de seguridad en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Presentación de la inteligencia sobre amenazas

La inteligencia sobre ciberamenazas (CTI) es información que describe posibles amenazas o amenazas existentes a sistemas y usuarios. Esta inteligencia tiene muchas formas, desde informes escritos que detallan las motivaciones, infraestructura y técnicas de un actor de amenaza determinado hasta observaciones específicas de direcciones IP, dominios y códigos hash de archivo asociados a ciberamenazas. Las organizaciones usan CTI para proporcionar contexto esencial a actividades inusuales, de modo que el personal de seguridad pueda tomar medidas rápidamente para proteger a sus usuarios y recursos. CTI puede proceder de muchos lugares, por ejemplo, fuentes de distribución de datos de código abierto, comunidades de uso compartido de inteligencia sobre amenazas e inteligencia local recopilada durante las investigaciones de seguridad realizadas dentro de una organización.

En el caso de las soluciones SIEM como Microsoft Sentinel, las formas más comunes de CTI son indicadores de amenazas, también conocidos como Indicadores de riesgo (IoC) o Indicadores de ataque (IoA). Los indicadores de amenazas son datos que asocian artefactos observados como direcciones URL, códigos hash de archivo o direcciones IP con actividad de amenazas conocida como suplantación de identidad (phishing), redes de robots (botnet) o malware. Esta forma de inteligencia sobre amenazas suele llamarse inteligencia sobre amenazas táctica, ya que se aplica a productos de seguridad y automatización a gran escala para proteger y detectar posibles amenazas a una organización. Use indicadores de amenazas en Microsoft Sentinel, para detectar actividad malintencionada observada en el entorno y proporcionar contexto a investigadores de seguridad para tomar decisiones de respuesta.

La inteligencia sobre amenazas (TI) se integra en Microsoft Sentinel mediante las actividades siguientes:

Importe inteligencia sobre amenazas a Microsoft Sentinel habilitando conectores de datos en varias plataformas y fuentes de inteligencia sobre amenazas.

Vea y administre la inteligencia sobre amenazas importada en Registros y en la nueva hoja Inteligencia sobre amenazas de Microsoft Sentinel.

Detecte las amenazas y genere alertas e incidentes de seguridad utilizando las plantillas de reglas incorporadas de Análisis basadas en la inteligencia de amenazas importada.

Visualice información clave acerca de la inteligencia sobre amenazas importada a Microsoft Sentinel con el libro de trabajo de inteligencia sobre amenazas.

Microsoft enriquece todos los indicadores de inteligencia sobre amenazas importados con datos de GeoLocation y WhoIs, que se muestran junto con otros detalles del indicador.

Inteligencia sobre amenazas también proporciona un contexto útil dentro de otras experiencias de Microsoft Sentinel, como la Búsqueda y los Cuadernos. Para más información, consulte Uso de Jupyter Notebook en Microsoft Sentinel y Tutorial: Introducción a los cuadernos de Jupyter y MSTICPy en Microsoft Sentinel.

Nota

Para obtener información sobre la disponibilidad de características en las nubes de la Administración Pública de Estados Unidos, consulte las tablas de Microsoft Sentinel en Disponibilidad de características en la nube para clientes de la Administración Pública de Estados Unidos.

Importación de inteligencia sobre amenazas con conectores de datos

Al igual que todos los demás datos de eventos en Microsoft Sentinel, los indicadores de amenazas se importan mediante conectores de datos. Estos son los conectores de datos en Microsoft Sentinel que se proporcionan específicamente para los indicadores de amenazas.

- Conector de datos de inteligencia sobre amenazas de Microsoft Defender para ingerir indicadores de amenazas de Microsoft

- Inteligencia sobre amenazas: TAXII para fuentes STIX/TAXII estándar del sector y

- API de indicadores de carga de inteligencia sobre amenazas para fuentes de TI integradas y seleccionadas mediante una API de REST para conectarse

- El conector de datos de la plataforma de inteligencia sobre amenazas también conecta las fuentes de TI mediante una API de REST, pero está en proceso de desuso

Use cualquiera de estos conectores de datos en cualquier combinación, dependiendo de dónde obtenga su organización los indicadores de amenazas. Los tres están disponibles en el Centro de contenido como parte de la solución Inteligencia sobre amenazas. Para obtener más información sobre esta solución, consulte la entrada Inteligencia sobre amenazas de Azure Marketplace.

Además, consulte este catálogo de integraciones de la inteligencia sobre amenazas disponibles con Microsoft Sentinel.

Incorporación de indicadores de amenazas a Microsoft Sentinel con el conector de datos Inteligencia sobre amenazas de Microsoft Defender

Incorpore indicadores de compromiso (IOC) de alta fidelidad generados por la inteligencia sobre amenazas de Microsoft Defender (MDTI) a su área de trabajo de Microsoft Sentinel. El conector de datos de MDTI ingiere estos IOC con una configuración sencilla con un solo clic. A continuación, supervise, alerte y busque en función de la información sobre amenazas del mismo modo que utiliza otras fuentes.

Para obtener más información sobre el conector de datos de MDTI, consulte Habilitar conector de datos de MDTI.

Incorporación de indicadores de amenazas a Microsoft Sentinel con el conector de datos de la API de indicadores de carga de inteligencia sobre amenazas

Muchas organizaciones usan soluciones de plataforma de inteligencia sobre amenazas (TIP) para agregar fuentes de indicadores de amenazas de diversos orígenes. Desde la fuente agregada, los datos son mantenidos para aplicarse a soluciones de seguridad como dispositivos de red, soluciones EDR/XDR o SIEM, como Microsoft Sentinel. La API de indicadores de carga de inteligencia sobre amenazas permite usar estas soluciones para importar indicadores de amenazas en Microsoft Sentinel.

Este conector de datos utiliza una nueva API y ofrece las siguientes mejoras:

- Los campos de indicador de amenazas se basan en el formato estandarizado STIX.

- La aplicación Microsoft Entra solo requiere el rol Colaborador de Microsoft Sentinel.

- El punto de conexión de solicitud de API se limita al nivel de área de trabajo y los permisos de aplicación de Microsoft Entra necesarios permiten la asignación granular en el nivel de área de trabajo.

Para obtener más información, consulte Conexión de la plataforma de inteligencia sobre amenazas mediante la API de indicadores de carga

Incorporación de indicadores de amenazas a Microsoft Sentinel con el conector de datos Plataformas de inteligencia sobre amenazas

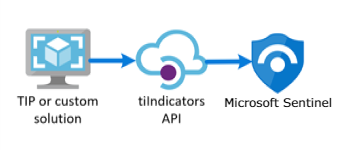

Al igual que el conector de datos de la API de indicadores de carga existentes, el conector de datos de la plataforma de inteligencia sobre amenazas usa una API que permite que la TIP o la solución personalizada envíen indicadores a Microsoft Sentinel. Sin embargo, este conector de datos está en proceso de desuso. Recomendamos nuevas soluciones para aprovechar las optimizaciones que ofrece la API de indicadores de carga.

El conector de datos de la TIP funciona con la API tiIndicators de seguridad de Microsoft Graph. También puede ser utilizado por cualquier plataforma de inteligencia de amenazas personalizada que se comunique con la tiIndicators API para enviar indicadores a Microsoft Sentinel (y a otras soluciones de seguridad de Microsoft como Microsoft Defender XDR).

Para más información sobre las soluciones TIP integradas con Microsoft Sentinel, consulte Productos de la plataforma de inteligencia sobre amenazas integrada. Para más información, consulte Conexión de la plataforma de inteligencia sobre amenazas a Microsoft Sentinel.

Incorporación de indicadores de amenazas a Microsoft Sentinel con el conector de datos Inteligencia sobre amenazas: TAXII

El estándar del sector más ampliamente adoptado para la transmisión de la inteligencia sobre amenazas es una combinación del formato de datos STIX y el protocolo TAXII. Si la organización obtiene indicadores de amenazas de soluciones que admiten la versión de STIX/TAXII actual (2.0 o 2.1), use el conector de datos Inteligencia sobre amenazas: TAXII para traer los indicadores de amenazas a Microsoft Sentinel. El conector de datos Inteligencia sobre amenazas: TAXII habilita un cliente de TAXII integrado en Microsoft Sentinel para importar la inteligencia sobre amenazas desde servidores TAXII 2.x.

Para importar indicadores de amenazas con formato STIX a Microsoft Sentinel desde un servidor TAXII:

Obtenga el identificador de colección y raíz de API del servidor TAXII

Habilitación del conector de datos Inteligencia sobre amenazas: TAXII en Microsoft Sentinel

Para más información, consulte Conexión de Microsoft Sentinel a fuentes de inteligencia sobre amenazas STIX/TAXII.

Visualización y administración de los indicadores de amenazas

Vea y administre los indicadores en la página Inteligencia sobre amenazas . Ordene, filtre y busque los indicadores de amenazas importados sin siquiera escribir una consulta de Log Analytics. Esta característica también permite crear indicadores de amenazas directamente dentro de la interfaz de Microsoft Sentinel, así como realizar dos de las tareas administrativas de inteligencia sobre amenazas más comunes: el etiquetado de indicadores y la creación de nuevos indicadores relacionados con investigaciones de seguridad.

El etiquetado de indicadores de amenazas es una forma sencilla de agruparlos para que sean más fáciles de encontrar. Normalmente, podría aplicar una etiqueta a los indicadores relacionados con un incidente concreto, o bien a aquellos que representan amenazas de un actor conocido determinado o una campaña de ataques conocida. Etiquetar indicadores de amenazas de forma individual o realizar una selección múltiple de los indicadores y etiquetarlos todos a la vez. A continuación se muestra una captura de pantalla de ejemplo de etiquetado de varios indicadores con un identificador de incidente. Dado que el etiquetado es de forma libre, una práctica recomendada es crear convenciones de nomenclatura estándar para las etiquetas del indicador de amenazas. Los indicadores permiten aplicar varias etiquetas.

Valide sus indicadores y visualice los indicadores de amenazas importados correctamente desde el área de trabajo de análisis de registros habilitada para Microsoft Sentinel. La tabla ThreatIntelligenceIndicator del esquema de Microsoft Sentinel es donde se almacenan todos los indicadores de amenazas de Microsoft Sentinel. Esta tabla es la base de las consultas de inteligencia sobre amenazas realizadas por otras características de Microsoft Sentinel como Análisis y Libros.

A continuación se muestra un ejemplo de consulta básica de indicadores de amenazas.

Los indicadores de TI se ingieren en la tabla ThreatIntelligenceIndicator del área de trabajo de Log Analytics como solo lectura. Cada vez que se actualiza un indicador, se crea una nueva entrada en la tabla ThreatIntelligenceIndicator. Sin embargo, solo se muestra el indicador más actual en la página Inteligencia sobre amenazas. Microsoft Sentinel desduplica indicadores basados en las propiedades IndicatorId y SourceSystem y elige el indicador con la TimeGenerated[UTC] más reciente.

La propiedad IndicatorId se genera mediante el identificador de indicador de STIX. Cuando los indicadores son importados o creados a partir de orígenes que no son STIX, el origen y el patrón del indicador generan el IndicatorId.

Para más información sobre cómo ver y administrar los indicadores de amenazas, consulte Trabajo con los indicadores de amenazas en Microsoft Sentinel.

Visualización de los enriquecimientos de datos de GeoLocation y WhoIs (versión preliminar pública)

Microsoft enriquece los indicadores de IP y de dominio con datos adicionales de GeoLocation y WhoIs, que proporcionan más contexto para las investigaciones en las que se encuentra el indicador de compromiso (IOC) seleccionado.

Vea los datos de geolocalización y WHOIS en el panel Inteligencia sobre amenazas para esos tipos de indicador de amenaza importados a Microsoft Sentinel.

Por ejemplo, use datos de geolocalización para encontrar información como Organización o País para un indicador de IP, y datos WHOIS para encontrar información como Registrador y Creación de registros de un indicador de dominio.

Detección de amenazas con análisis en indicadores de amenazas

El caso de uso más importante para los indicadores de amenazas en soluciones SIEM como Microsoft Sentinel es la activación de reglas de análisis de detección de amenazas. Estas reglas basadas en indicadores comparan eventos sin formato de los orígenes de datos con sus indicadores de amenazas para detectar amenazas de seguridad en la organización. En Análisis de Microsoft Sentinel, crea reglas de análisis que se ejecutan de forma programada y genera alertas de seguridad. Las reglas están controladas mediante consultas, junto con configuraciones que determinan con qué frecuencia debe ejecutarse la regla, qué clase de resultados de consulta deben generar alertas de seguridad e incidentes, y opcionalmente desencadenar una respuesta automática.

Aunque siempre puede crear nuevas reglas de análisis desde cero, Microsoft Sentinel proporciona un conjunto de plantillas de reglas integradas, creadas por ingenieros de seguridad de Microsoft, para potenciar sus indicadores de amenazas. Estas plantillas de regla integradas se basan en el tipo de indicadores de amenazas (dominio, correo electrónico, hash de archivo, dirección IP o dirección URL) y eventos de origen de datos que desea que coincidan. Cada plantilla enumera los orígenes necesarios para que funcione la regla. Esto facilita determinar si los eventos necesarios ya están importados en Microsoft Sentinel.

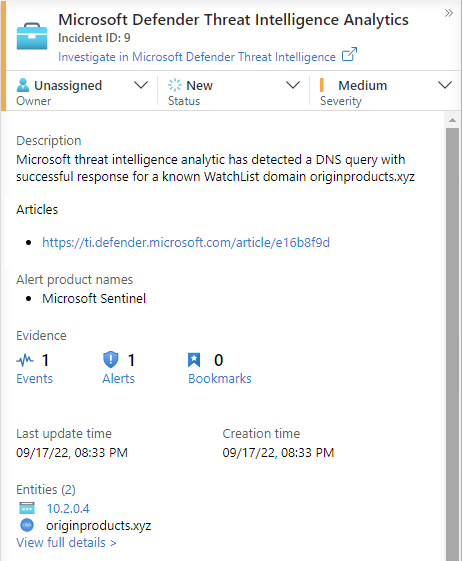

De forma predeterminada, cuando se desencadenan estas reglas integradas, se creará una alerta. En Microsoft Sentinel, las alertas generadas a partir de las reglas de análisis también generan incidentes de seguridad que se encuentran en Incidentes en Administración de amenazas en el menú de Microsoft Sentinel. Los incidentes son aquello que los equipos de operaciones de seguridad investigarán y cuyas prioridades evaluarán para determinar las acciones de respuesta adecuadas. Encuentre información detallada en Tutorial: Investigación de incidentes con Microsoft Sentinel.

Para más información sobre el uso de indicadores de amenazas en las reglas de análisis, consulte Uso de la inteligencia sobre amenazas para detectar amenazas.

Microsoft proporciona acceso a su inteligencia sobre amenazas mediante la regla Análisis de inteligencia sobre amenazas de Microsoft Defender. Para más información sobre cómo aprovechar esta regla que genera alertas e incidentes de alta fidelidad, consulte Uso del análisis de coincidencias para detectar amenazas.

Los libros proporcionan información sobre la inteligencia sobre amenazas

Los libros proporcionan unos paneles interactivos eficaces que ofrecen información detallada sobre todos los aspectos de Microsoft Sentinel, y la inteligencia sobre amenazas no es una excepción. Use el libro de inteligencia sobre amenazas integrado para visualizar información clave sobre la inteligencia sobre amenazas personalice fácilmente los libros según sus necesidades empresariales. Cree nuevos paneles que combinen muchos orígenes de datos diferentes para visualizar los datos de maneras únicas. Dado que los libros de Microsoft Sentinel se basan en los libros de Azure Monitor, ya hay una amplia documentación disponible y muchas más plantillas. Un buen punto de partida es este artículo sobre cómo crear informes interactivos con los libros de Azure Monitor.

También hay una completa comunidad de libros de Azure Monitor en GitHub para descargar más plantillas y aportar las suyas.

Para más información sobre el uso y la personalización del libro de inteligencia sobre amenazas, consulte Trabajo con los indicadores de amenazas en Microsoft Sentinel.

Pasos siguientes

En este documento, ha aprendido acerca de las funcionalidades de inteligencia sobre amenazas de Microsoft Sentinel, incluida la hoja Inteligencia sobre amenazas. Para obtener instrucciones prácticas acerca del uso de las funcionalidades de inteligencia sobre amenazas de Microsoft Sentinel, consulte los siguientes artículos:

- Conexión de Microsoft Sentinel a las fuentes de inteligencia sobre amenazas STIX/TAXII.

- Conexión de plataformas de inteligencia sobre amenazas con Microsoft Sentinel.

- Consulte qué plataformas TIP, fuentes TAXII y enriquecimientos se pueden integrar fácilmente con Microsoft Sentinel.

- Trabaje con indicadores de amenazas a lo largo de la experiencia de Microsoft Sentinel.

- Detecte amenazas con reglas de análisis integradas o personalizadas en Microsoft Sentinel.

- Investigación de incidentes en Microsoft Sentinel.