Implementación del control de aplicaciones de acceso condicional para aplicaciones personalizadas con Microsoft Entra ID

Los controles de sesión de Microsoft Defender for Cloud Apps pueden configurarse para que funcionen con cualquier aplicación web. En este artículo se describe cómo incorporar e implementar aplicaciones personalizadas de línea de negocio, aplicaciones SaaS no destacadas y aplicaciones locales hospedadas a través del proxy de aplicación de Microsoft Entra con controles de sesión. Proporciona pasos para crear una directiva de acceso condicional de Microsoft Entra que enruta las sesiones de la aplicación a Defender for Cloud Apps. Para otras soluciones IdP, consulte Implementación del control de aplicaciones de acceso condicional para aplicaciones personalizadas con IdP que no sean de Microsoft.

Para obtener una lista de las aplicaciones destacadas por Defender for Cloud Apps para que funcionen de forma predeterminada, consulte Protección de aplicaciones con el control de aplicaciones de acceso condicional de Defender for Cloud Apps.

Requisitos previos

Antes de iniciar el proceso de incorporación, debe hacer lo siguiente:

- Adición de administradores a la lista de incorporación y mantenimiento de aplicaciones

- Comprobación de las licencias necesarias

Adición de administradores a la lista de incorporación y mantenimiento de aplicaciones

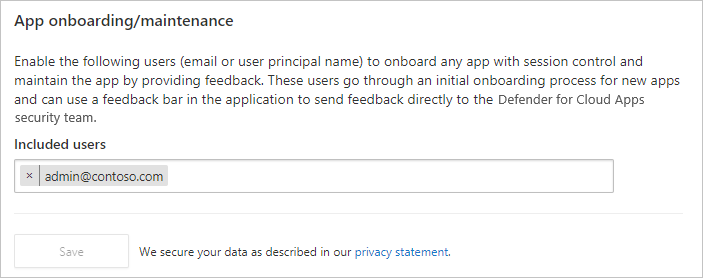

En el portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube.

En Control de aplicaciones de acceso condicional, seleccione Incorporación o mantenimiento de aplicaciones.

Escriba el nombre principal de usuario o el correo electrónico de los usuarios que van a incorporar la aplicación y, a continuación, seleccione Guardar.

Comprobación de las licencias necesarias

La organización debe tener las siguientes licencias para usar el control de aplicaciones de acceso condicional:

- Microsoft Entra ID P1 o superior

- Microsoft Defender for Cloud Apps

Las aplicaciones deben configurarse con el inicio de sesión único

Las aplicaciones deben usar uno de los siguientes protocolos de autenticación:

IdP Protocolos Microsoft Entra ID SAML 2.0 o OpenID Connect

Para implementar cualquier aplicación

Para incorporar una aplicación que se controlará mediante el control de acceso condicional de Defender for Cloud Apps, deberá hacer lo siguiente:

- Configuración de Microsoft Entra ID para que funcione con Microsoft Defender for Cloud Apps

- Agregue manualmente una aplicación no identificada

Siga los pasos que se indican a continuación para configurar cualquier aplicación que se controle mediante el control de aplicaciones de acceso condicional de Defender for Cloud Apps.

Nota:

Para implementar el control de aplicaciones de acceso condicional para aplicaciones de Microsoft Entra, necesita una licencia válida para Microsoft Entra ID P1 o superior, así como una licencia de Defender for Cloud Apps.

Configure Microsoft Entra ID para que funcione con Microsoft Defender for Cloud Apps.

Nota:

Al configurar una aplicación con SSO en Microsoft Entra ID u otros proveedores de identidades, un campo que puede aparecer como opcional es la configuración de dirección URL de inicio de sesión. Tenga en cuenta que este campo puede ser necesario para que el control de aplicaciones de acceso condicional funcione.

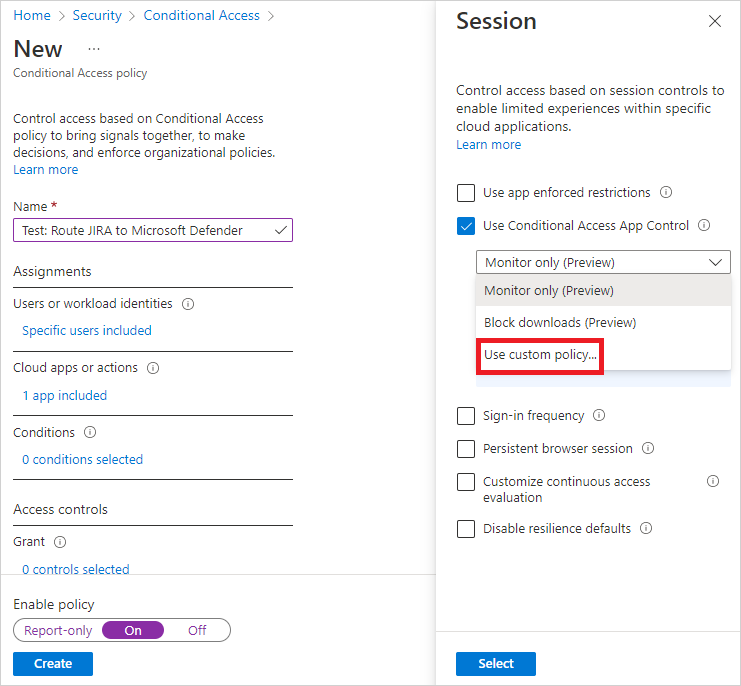

En Microsoft Entra ID, vaya a Seguridad>Acceso condicional.

En el panel Acceso condicional, en la barra de herramientas de la parte superior, seleccione Nueva directiva ->Crear nueva directiva.

En el panel Nuevo, en el cuadro de texto Nombre, escriba el nombre de la directiva.

En Asignaciones, seleccione Usuarios o identidades de carga de trabajo, asigne los usuarios que van a incorporar (inicio de sesión inicial y comprobación) la aplicación y, a continuación, seleccione Listo.

En Asignaciones, seleccione Aplicaciones en la nube o acciones, asigne las aplicaciones que desea controlar con control de aplicaciones de acceso condicional y, a continuación, seleccione Listo.

En Controles de acceso, seleccione Sesión, Usar control de aplicaciones de acceso condicional y elija una directiva integrada (Solo supervisión o Bloquear descargas) o Usar directiva personalizada para establecer una directiva avanzada en Defender for Cloud Apps y, a continuación, haga clic en Seleccionar.

Opcionalmente, agregue condiciones y conceda controles según sea necesario.

Establezca Habilitar directiva en Activado y seleccione Crear.

Las aplicaciones del catálogo de aplicaciones se rellenan automáticamente en la tabla en Aplicaciones conectadas. Cierre la sesión de la aplicación si tiene una sesión activa e inicie sesión de nuevo para permitir que se descubra la aplicación. Compruebe que la aplicación que desea implementar se reconoce; para ello, vaya allí.

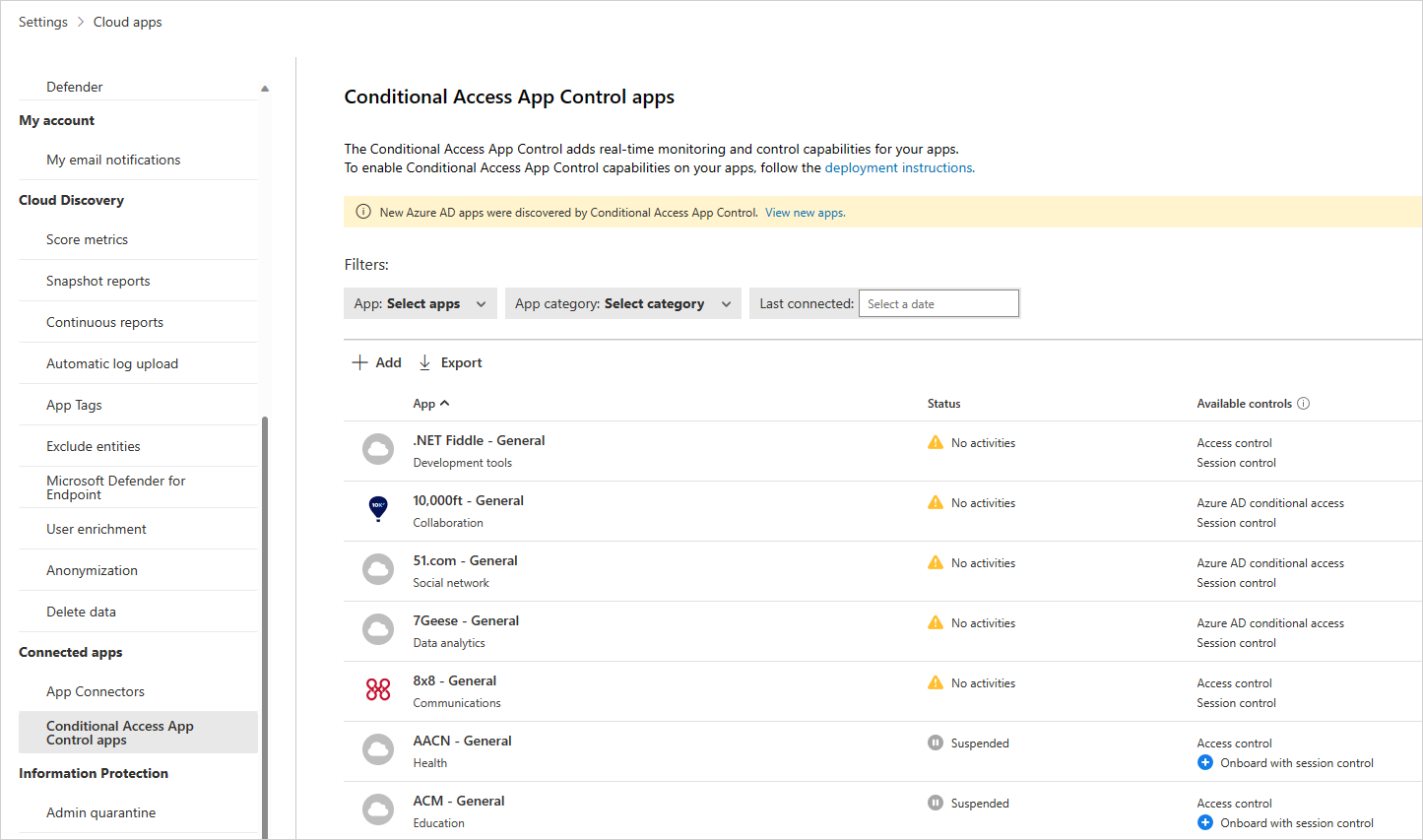

En el portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube.

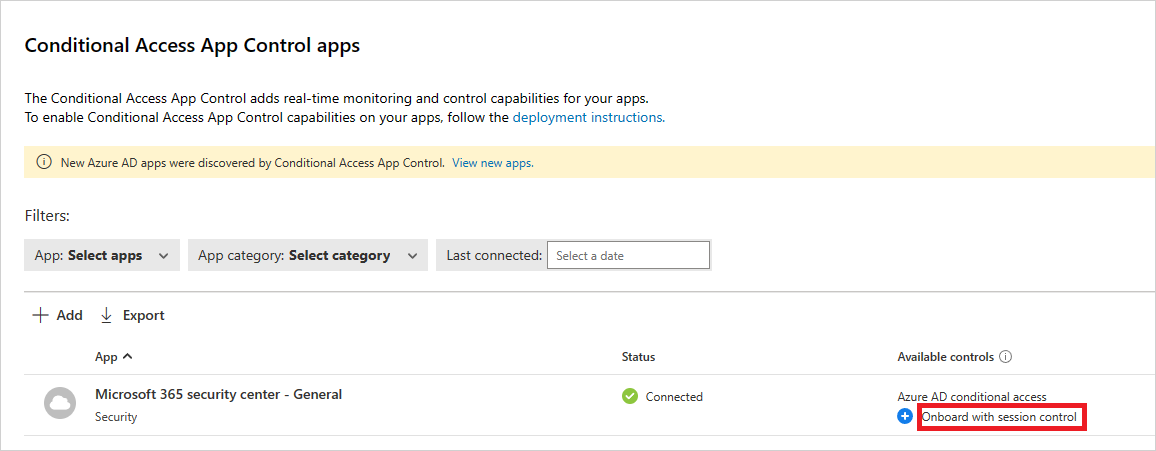

En Aplicaciones conectadas, seleccione Aplicaciones para el Control de aplicaciones de acceso condicional para acceder a una tabla de aplicaciones que se pueden configurar con directivas de acceso y sesión.

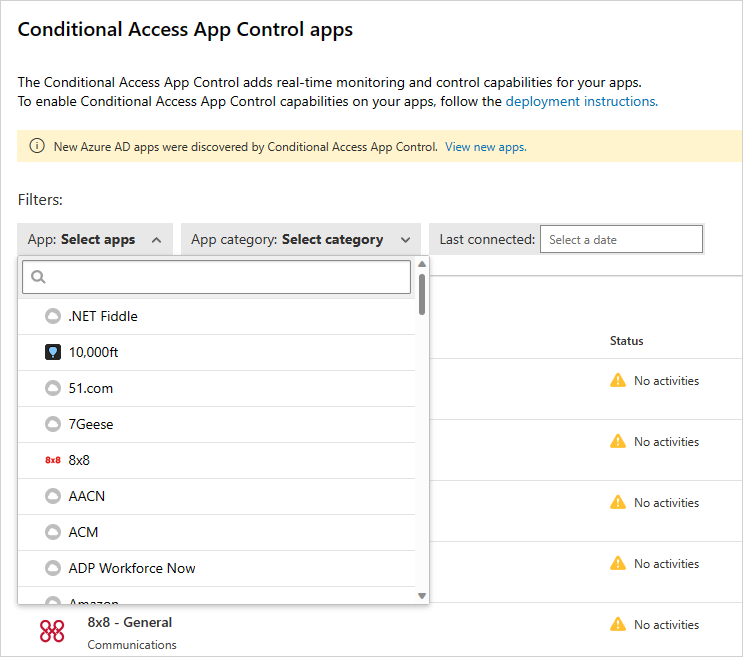

Seleccione el menú desplegable Aplicación: Seleccionar aplicaciones... para filtrar y buscar la aplicación que quiere implementar.

Si no ve la aplicación allí, tendrá que agregarla manualmente.

Cómo agregar manualmente una aplicación no identificada

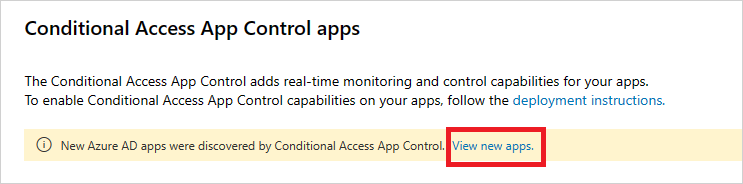

En el banner, seleccione Ver nuevas aplicaciones.

En la lista de nuevas aplicaciones, para cada aplicación que vaya a incorporar, seleccione el signo+ y, a continuación, seleccione Agregar.

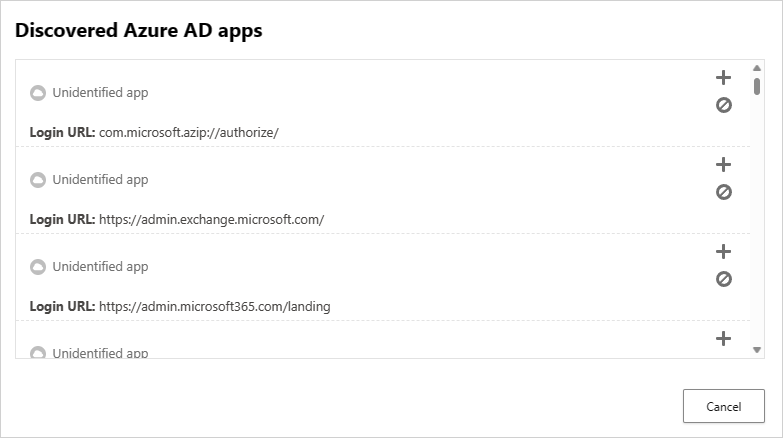

Nota:

Si una aplicación no aparece en el catálogo de aplicaciones de Defender for Cloud Apps, aparecerá en la sección Aplicaciones no identificadas del cuadro de diálogo junto con la dirección URL de inicio de sesión. Al hacer clic en el signo + en estas aplicaciones, puede incorporarlas como aplicación personalizada.

La asociación de los dominios correctos a una aplicación permite a Defender for Cloud Apps aplicar directivas y actividades de auditoría.

Por ejemplo, si ha configurado una directiva que bloquea la descarga de archivos para un dominio asociado, se bloquearán las descargas de archivos por parte de la aplicación desde ese dominio. Sin embargo, las descargas de archivos por parte de la aplicación desde dominios no asociados a la aplicación no se bloquearán y la acción no se auditará en el registro de actividad.

Nota:

Defender for Cloud Apps sigue añadiendo un sufijo a los dominios no asociados a la aplicación para garantizar una experiencia de usuario sin problemas.

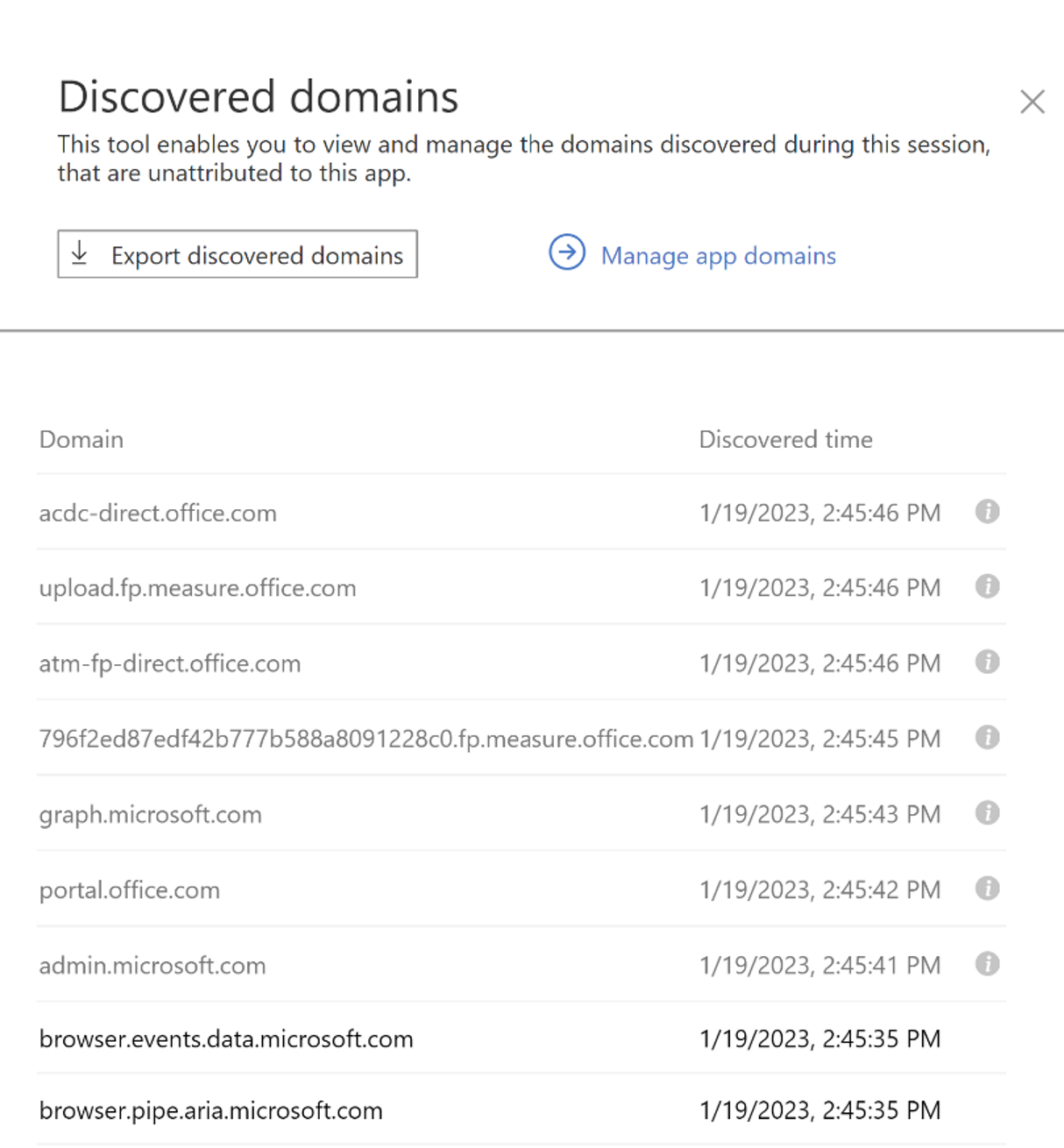

En la aplicación, en la barra de herramientas de administración de Defender for Cloud Apps, seleccione Dominios detectados.

Nota:

La barra de herramientas de administración solo es visible para los usuarios con permisos para incorporar o mantener aplicaciones.

En el panel Dominios detectados, anote los nombres de dominio o exporte la lista como un archivo .csv.

Nota:

El panel muestra una lista de dominios detectados que no están asociados en la aplicación. Los nombres de los dominios están completos.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube.

En Aplicaciones conectadas, seleccione Aplicaciones para el Control de aplicaciones de acceso condicional.

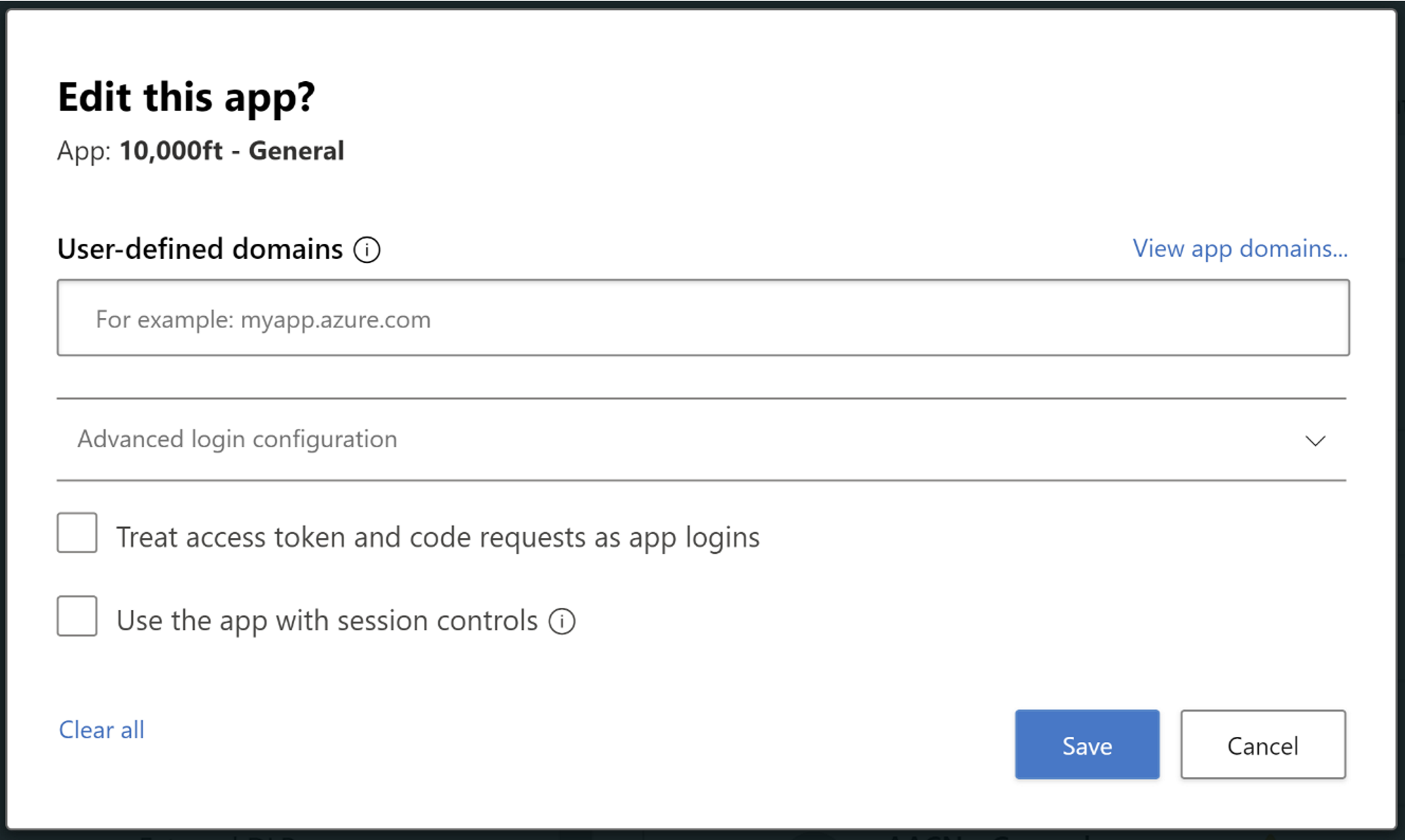

En la lista de aplicaciones, en la fila en la que aparece la aplicación que va a implementar, seleccione los tres puntos al final de la fila y seleccione Editar aplicación.

Sugerencia

Para ver la lista de dominios configurados en la aplicación, seleccione Ver dominios de aplicación.

Dominios definidos por el usuario: dominios asociados a la aplicación. Vaya a la aplicación y puede usar la barra de herramientas de administración para identificar los dominios asociados a la aplicación y determinar si falta alguno de ellos. Tenga en cuenta que un dominio que falte puede hacer que la aplicación protegida no se represente correctamente.

Tratar el token de acceso como solicitudes de inicio de sesión: algunas aplicaciones usan tokens de acceso y solicitudes de código como inicios de sesión de aplicaciones. Esto ofrece la capacidad de tratar el token de acceso y las solicitudes de código como inicios de sesión al incorporar aplicaciones para acceder a los controles de sesión y para que la aplicación se represente correctamente. Al incorporar la aplicación, asegúrese siempre de marcar esta opción.

Usar la aplicación con el control de sesión: para permitir que esta aplicación se use o no con controles de sesión. Al incorporar la aplicación, asegúrese siempre de marcar esta opción.

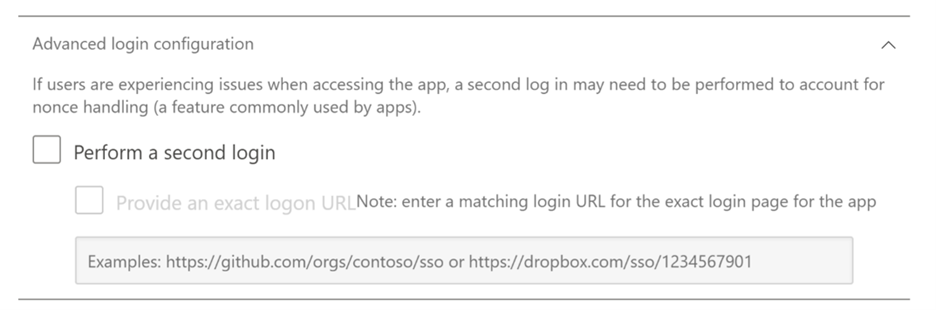

Realizar un segundo inicio de sesión: si la aplicación usa un nonce, se necesita un segundo inicio de sesión para manipular el nonce. Las aplicaciones usan el nonce o el segundo inicio de sesión para asegurarse de que el token de inicio de sesión que crea el IdP para el usuario solo se puede usar una vez y no lo puede robar y reutilizar otra persona. El proveedor de servicios comprueba el nonce para que coincida con lo que esperaba y no algo que haya usado recientemente, lo que podría indicar un ataque de reinyección. Cuando se elige esto, se garantiza que se desencadena un segundo inicio de sesión desde una sesión con sufijo, lo que garantiza un inicio de sesión correcto. Para mejorar el rendimiento, debe habilitarse.

En Dominios definidos por el usuario, escriba todos los dominios que desea asociar a esta aplicación y, a continuación, seleccione Guardar.

Nota:

Puede usar el carácter comodín * como marcador de posición para cualquier carácter. Al agregar dominios, decida si quiere agregar dominios específicos (

sub1.contoso.com,sub2.contoso.com) o varios dominios (*.contoso.com). Esto solo se admite para dominios específicos (*.contoso.com) y no para dominios de primer nivel (*.com).Repita los pasos siguientes para instalar los certificados de raíz autofirmados de la entidad emisora de certificados actual y de la entidad de emisora de certificados siguiente.

- Seleccione el certificado.

- Seleccione Abrir y, cuando se le solicite, seleccione Abrir de nuevo.

- Seleccione Instalar certificado.

- Elija Usuario actual o Equipo local.

- Seleccione Colocar todos los certificados en el siguiente almacén y, después, Examinar.

- Seleccione Entidades de certificación raíz de confianza y, a continuación, Aceptar.

- Seleccione Finalizar.

Nota:

Para que se reconozcan los certificados, una vez instalado el certificado, debe reiniciar el explorador e ir a la misma página.

Seleccione Continuar.

Compruebe que la aplicación está disponible en la tabla.

Para comprobar que la aplicación está protegida, fuerce un cierre de sesión de los navegadores asociados a la aplicación o abra un nuevo navegador con el modo de incógnito.

Abra la aplicación y realice las siguientes comprobaciones:

- Compruebe si el icono de bloqueo

aparece en el navegador, o bien si está trabajando en un navegador distinto de Microsoft Edge, compruebe que la dirección URL de la aplicación incluye el sufijo

aparece en el navegador, o bien si está trabajando en un navegador distinto de Microsoft Edge, compruebe que la dirección URL de la aplicación incluye el sufijo .mcas. Para obtener más información, consulte Protección integrada del explorador con Microsoft Edge para empresas (versión preliminar). - Visite todas las páginas de la aplicación que forman parte del proceso de trabajo de un usuario y compruebe que las páginas se representan correctamente.

- Compruebe que el comportamiento y la funcionalidad de la aplicación no se ven afectados negativamente mediante la realización de acciones comunes, como descargar y cargar archivos.

- Revise la lista de dominios asociados a la aplicación.

Si encuentra errores o problemas, use la barra de herramientas de administración para recopilar recursos como archivos .har y sesiones grabadas para presentar una incidencia de soporte técnico.

Una vez que esté listo para habilitar la aplicación para su uso en el entorno de producción de la organización, siga estos pasos.

- En el portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube.

- En Aplicaciones conectadas, seleccione Aplicaciones para el Control de aplicaciones de acceso condicional.

- En la lista de aplicaciones, en la fila en la que aparece la aplicación que va a implementar, seleccione los tres puntos al final de la fila y seleccione Editar aplicación.

- Seleccione Usar la aplicación con controles de sesión y, a continuación, seleccione Guardar.

- En Microsoft Entra ID, seleccione Seguridad y, a continuación, seleccione Acceso condicional.

- Actualice la directiva que creó anteriormente para incluir los usuarios, grupos y controles pertinentes que necesita.

- En Sesión>Usar control de aplicaciones de acceso condicional, si ha seleccionado Usar directiva personalizada, vaya a Defender for Cloud Apps y cree la directiva de sesión correspondiente. Para obtener más información, consulte Directivas de sesión.

Pasos siguientes

Consulte también

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.