Panel de Protección de id. de Microsoft Entra ID

Protección de id. de Microsoft Entra impide que la identidad se ponga en peligro mediante la detección de ataques de identidad y la generación de informes de riesgos. Permite a los clientes proteger a sus organizaciones mediante la supervisión de riesgos, su investigación y la configuración de directivas de acceso basadas en riesgos para proteger el acceso confidencial y corregir automáticamente los riesgos.

Nuestro panel ayuda a los clientes a analizar mejor su posición de seguridad, comprender qué tan bien están protegidos, identificar las vulnerabilidades y realizar acciones recomendadas.

Este panel está diseñado para capacitar a las organizaciones con información enriquecida y recomendaciones procesables adaptadas a su inquilino. Esta información proporciona una mejor vista de la posición de seguridad de la organización y le permite habilitar protecciones eficaces en consecuencia. Tiene acceso a métricas clave, gráficos de ataque, un mapa que resalta ubicaciones de riesgo, recomendaciones principales para mejorar la posición de seguridad y las actividades recientes.

Requisitos previos

Para acceder a este panel, necesita:

- Licencias Microsoft Entra ID gratis, Microsoft Entra ID P1 o Microsoft Entra ID P2 para sus usuarios.

- Para ver una lista completa de recomendaciones y seleccionar los vínculos de acción recomendados, necesita licencias Microsoft Entra ID P2.

Acceso al panel

Para acceder al panel, haga lo siguiente:

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un Lector de seguridad.

- Vaya a Protección>Protección de la identidad>Panel.

Tarjetas de métricas

A medida que implementa más medidas de seguridad, como las directivas basadas en riesgos, se refuerza la protección de inquilinos. Por lo tanto, ahora proporcionamos cuatro métricas clave para ayudarle a comprender la eficacia de las medidas de seguridad que tiene en vigor.

| Métrica | Definición métrica | Frecuencia de actualización | Dónde ver los detalles |

|---|---|---|---|

| Número de ataques bloqueados | Número de ataques bloqueados para este inquilino cada día. Un ataque se considera bloqueado si cualquier directiva de acceso interrumpe el inicio de sesión de riesgo. El control de acceso requerido por la directiva debe impedir que el atacante inicie sesión, por lo que bloquea el ataque en tiempo real. |

Cada 24 horas. | Vea las detecciones de riesgo que determinaron los ataques en el Informe de Detecciones de riesgo, filtre "Estado de riesgo" por: - Corregido - Descartado - Seguridad confirmada |

| Número de usuarios protegidos | Número de usuarios de este inquilino cuyo estado de riesgo cambió de En riesgo a Corregido o Descartado cada día. Un estado de riesgo Corregido indica que el usuario corrigió automáticamente su riesgo de usuario completando MFA o cambio seguro de contraseña, y por lo tanto su cuenta está protegida. Un estado de riesgo Descartado indica que un administrador descartó el riesgo del usuario porque identificó que la cuenta del usuario es segura. |

Cada 24 horas. | Vea los usuarios protegidos en el Informe de Usuarios de riesgo, filtre "Estado de riesgo" por: - Corregido - Descartado |

| Tiempo medio que los usuarios tardan en corregir sus riesgos | Promedio de tiempo para que el estado de riesgo de los usuarios de riesgo del inquilino cambie de En riesgo a Corregido. El estado de riesgo de un usuario cambia a Corregido cuando se corrige automáticamente su riesgo de usuario a través de MFA o cambio de contraseña segura. Para reducir el tiempo de corrección automática en el inquilino, implemente directivas de acceso condicional basadas en riesgos. |

Cada 24 horas. | Vea los usuarios corregidos en el informe Usuarios de riesgo, filtre "Estado de riesgo" por: - Corregido |

| Número de nuevos usuarios de alto riesgo detectados | Número de nuevos usuarios de riesgo con nivel de riesgo Alto detectados cada día. | Cada 24 horas. | Visualización de usuarios de alto riesgo en el informe Usuarios de riesgo, filtre el nivel de riesgo por - "Alto" |

La agregación de datos de las tres métricas siguientes se inició el 22 de junio de 2023, por lo que estas métricas están disponibles a partir de esa fecha. Estamos trabajando en actualizar el grafo para reflejarlo.

- Número de ataques bloqueados

- Número de usuarios protegidos

- Tiempo medio para corregir el riesgo del usuario

Los gráficos proporcionan una ventana gradual de 12 meses de datos.

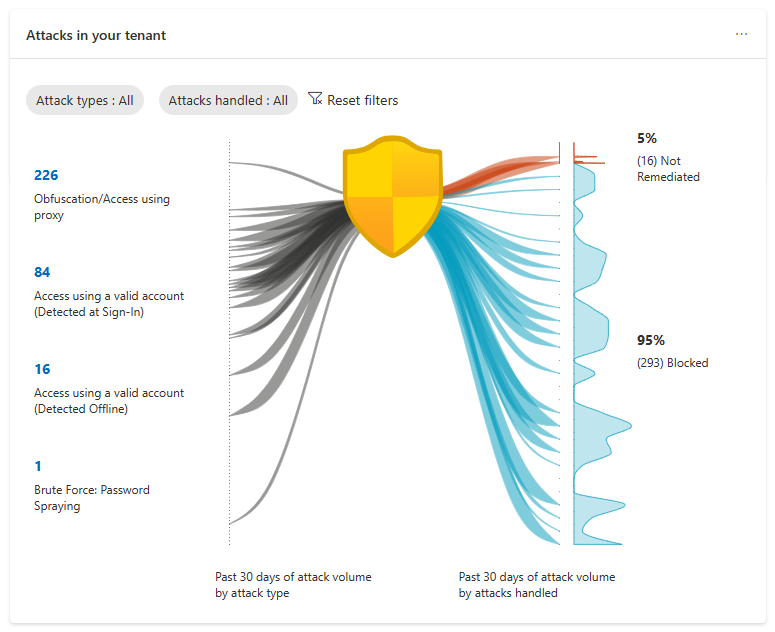

Gráfico de ataque

Para ayudarle a comprender mejor la exposición al riesgo, nuestro gráfico de ataques muestra patrones de ataque comunes basados en identidades detectados para su inquilino. Los patrones de ataque se representan mediante técnicas MITRE ATTCK y están determinados por nuestras detecciones de riesgo avanzadas. Para obtener más información, consulte la sección Tipo de detección de riesgos para la asignación de tipos de ataque MITRE.

¿Qué se considera un ataque en Protección de id. de Microsoft Entra?

Un ataque es un evento en el que detectamos un actor incorrecto que intenta iniciar sesión en su entorno. Este evento activa una detección de riesgos de inicio de sesión en tiempo real asignada a una técnica de MITRE ATT&CK correspondiente. Consulte en la siguiente tabla la correspondencia entre las detecciones de riesgo de inicio de sesión en tiempo real de Microsoft Entra ID Protection y los ataques clasificados por las técnicas de MITRE ATT&CK.

Dado que el gráfico de ataques solo ilustra la actividad de riesgo de inicio de sesión en tiempo real, no se incluye la actividad de usuario de riesgo. Para visualizar la actividad de usuario de riesgo en su entorno, puede ir al informe de usuarios de riesgo.

¿Cómo interpretar el gráfico de ataques?

El gráfico presenta tipos de ataque que afectaron al inquilino en los últimos 30 días y si se bloquearon durante el inicio de sesión. En el lado izquierdo, verá el volumen de cada tipo de ataque. A la derecha, se muestran los números de ataques bloqueados y aún no corregidos. El gráfico se actualiza cada 24 horas y cuenta las detecciones de inicio de sesión de riesgo que se producen en tiempo real; por lo tanto, el número total de ataques no coincide con el número total de detecciones.

- Bloqueado: un ataque se clasifica como bloqueado si una directiva de acceso interrumpe el inicio de sesión de riesgo asociado, como requerir autenticación multifactor. Esta acción impide el inicio de sesión del atacante y bloquea el ataque.

- No corregido: los inicios de sesión de riesgo correctos que no se interrumpieron y necesitan corregirse. Por lo tanto, las detecciones de riesgo asociadas a estos inicios de sesión de riesgo también requieren corrección. Puede ver estos inicios de sesión y las detecciones de riesgo asociadas en el informe de Inicios de sesión de riesgo filtrando por el estado de riesgo "En riesgo".

¿Dónde puedo ver los ataques?

Para ver los detalles del ataque, puede seleccionar el recuento de ataques en el lado izquierdo del gráfico. Este gráfico le lleva al informe de detecciones de riesgo filtrado en ese tipo de ataque.

Puede ir directamente al informe de detecciones de riesgo y filtrar los tipos de ataque. El número de ataques y detecciones no es una asignación de uno a uno.

Asignación de tipos de ataque MITRE a tipo de detección de riesgos

| Detección de riesgo de inicio de sesión en tiempo real | Tipo de detección | Asignación de técnicas de MITRE ATTCK | Nombre para mostrar del ataque | Tipo |

|---|---|---|---|---|

| Token anómalo | En tiempo real o sin conexión | T1539 | Robo de Cookies/Token de Sesión Web | Premium |

| Propiedades de inicio de sesión desconocidas | Tiempo real | T1078 | Acceso mediante una cuenta válida (detectada en el inicio de sesión) | Premium |

| IP de actor de amenazas comprobada | Tiempo real | T1078 | Acceso mediante una cuenta válida (detectada en el inicio de sesión) | Premium |

| Dirección IP anónima | Tiempo real | T1090 | Ofuscación/Acceso mediante proxy | No Premium |

| Inteligencia sobre amenazas de Microsoft Entra | En tiempo real o sin conexión | T1078 | Acceso mediante una cuenta válida (detectada en el inicio de sesión) | No Premium |

Asignar

Se proporciona un mapa para mostrar la ubicación geográfica de los inicios de sesión de riesgo en el inquilino. El tamaño de la burbuja refleja el volumen de los inicios de sesión de riesgo en esa ubicación. Al mantener el puntero sobre la burbuja se muestra un cuadro, que proporciona el nombre del país y el número de inicios de sesión de riesgo desde ese lugar.

Contiene los siguientes elementos:

- Intervalo de fechas: elija el intervalo de fechas y vea inicios de sesión de riesgo desde dentro de ese intervalo de tiempo en el mapa. Los valores disponibles son: últimas 24 horas, últimos siete días y último mes.

- Nivel de riesgo: elija el nivel de riesgo de los inicios de sesión de riesgo que se van a ver. Los valores disponibles son: Alto, Medio y Bajo.

- Recuento de ubicaciones de riesgo:

- Definición: número de ubicaciones desde las que proceden los inicios de sesión de riesgo del inquilino.

- El filtro de nivel de riesgo e intervalo de fechas se aplica a este recuento.

- Al seleccionar este recuento, se le lleva al informe de Inicios de sesión de riesgo filtrados por el intervalo de fechas y el nivel de riesgo seleccionados.

- Recuento de Inicios de sesión de riesgo:

- Definición: número de inicios de sesión de riesgo totales con el nivel de riesgo seleccionado en el intervalo de fechas seleccionado.

- El filtro de nivel de riesgo e intervalo de fechas se aplica a este recuento.

- Al seleccionar este recuento, se le lleva al informe de Inicios de sesión de riesgo filtrados por el intervalo de fechas y el nivel de riesgo seleccionados.

Recomendaciones

Las recomendaciones de Microsoft Entra ID Protection ayudan a los clientes a configurar su entorno para aumentar su posición de seguridad. Estas recomendaciones se basan en los ataques detectados en el inquilino en los últimos 30 días. Las recomendaciones se proporcionan para guiar al personal de seguridad con las acciones recomendadas que se van a realizar.

Los ataques comunes que se ven, como la difusión de contraseñas, las credenciales filtradas en el inquilino y el acceso masivo a archivos confidenciales pueden informarle que se ha producido una posible infracción. En la captura de pantalla anterior, el ejemplo Identity Protection detectó al menos 20 usuarios con credenciales filtradas en el inquilino, la acción recomendada en este caso sería crear una Directiva de acceso condicional que requiera el restablecimiento de contraseña seguro en usuarios de riesgo.

En el componente de recomendaciones de nuestro panel, los clientes verán:

- Hasta tres recomendaciones si se producen ataques específicos en su inquilino.

- Información sobre el impacto del ataque.

- Vínculos directos para realizar acciones adecuadas para la corrección.

Los clientes con licencias P2 pueden ver una lista completa de recomendaciones que proporcionan información sobre las acciones. Cuando se selecciona "Ver todo", se abre un panel que muestra más recomendaciones que se desencadenaron en función de los ataques en su entorno.

Actividades recientes

Actividad reciente proporciona un resumen de las actividades recientes relacionadas con el riesgo en el inquilino. Los posibles tipos de actividad son:

- Actividad de ataque

- Actividad de corrección de Administración

- Actividad de autocorrección

- Nuevos usuarios de alto riesgo

Problemas conocidos

En función de la configuración del inquilino, puede haber o no recomendaciones o actividades recientes en el panel.