Responder a un conector en peligro

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender XDR para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba aquí.

Los conectores se usan para habilitar el flujo de correo entre Microsoft 365 y los servidores de correo electrónico que tiene en el entorno local. Para obtener más información, vea Configurar el flujo del correo mediante conectores en Exchange Online.

Un conector de entrada con el valor OnPremisesType se considera en peligro cuando un atacante crea un nuevo conector o modifica y el conector existente para enviar correo electrónico de spam o phishing.

En este artículo se explican los síntomas de un conector en peligro y cómo recuperar el control de él.

Síntomas de un conector en peligro

Un conector en peligro presenta una o varias de las características siguientes:

- Un pico repentino en el volumen de correo saliente.

- Un error de coincidencia entre la

5321.MailFromdirección (también conocida como dirección MAIL FROM , remitente P1 o remitente de sobre) y la5322.Fromdirección (también conocida como remitente de dirección De o remitente P2) en el correo electrónico saliente. Para obtener más información sobre estos remitentes, vea Cómo EOP valida la dirección Desde para evitar la suplantación de identidad (phishing). - Correo saliente enviado desde un dominio que no está aprovisionado ni registrado.

- El conector no puede enviar o retransmitir correo.

- La presencia de un conector de entrada que no creó un administrador.

- Cambios no autorizados en la configuración de un conector existente (por ejemplo, el nombre, el nombre de dominio y la dirección IP).

- Una cuenta de administrador en peligro recientemente. La creación o edición de conectores requiere acceso de administrador.

Si ve estos síntomas u otros síntomas inusuales, debe investigar.

Protección y restauración de la función de correo electrónico en un conector sospechoso en peligro

Realice todos los pasos siguientes para recuperar el control del conector. Siga los pasos en cuanto sospeche de un problema y lo antes posible para asegurarse de que el atacante no reanuda el control del conector. Estos pasos también le ayudan a quitar las entradas de puerta trasera que el atacante podría haber agregado al conector.

Paso 1: Identificar si se ha puesto en peligro un conector de entrada

Revisión del tráfico de conector sospechoso reciente o los mensajes relacionados

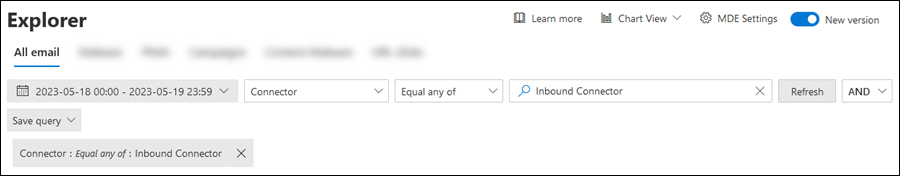

En Microsoft Defender para Office 365 plan 2, abra el portal de Microsoft Defender en https://security.microsoft.com y vaya al Explorador. O bien, para ir directamente a la página Explorador , use https://security.microsoft.com/threatexplorer.

En la página Explorador , compruebe que la pestaña Todo el correo electrónico está seleccionada y, a continuación, configure las siguientes opciones:

- Seleccione el intervalo de fecha y hora.

- Seleccione Conector.

- Escriba el nombre del conector en el

cuadro Búsqueda.

cuadro Búsqueda. - Seleccione Actualizar.

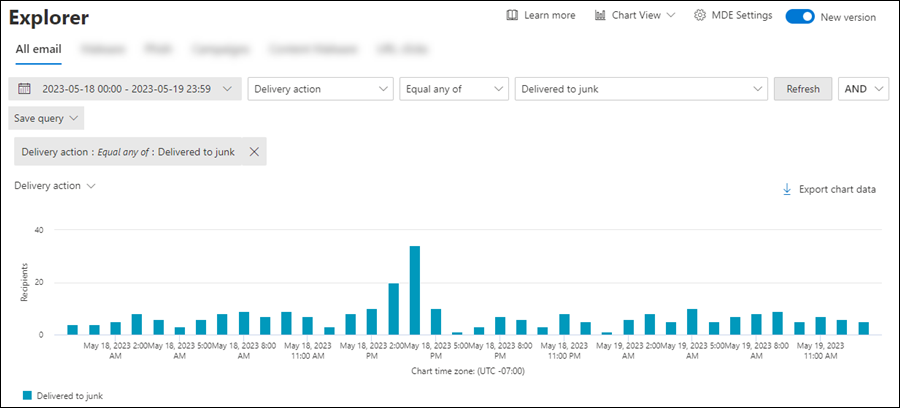

Busque picos o caídas anómalos en el tráfico de correo electrónico.

Responda a las siguientes preguntas:

- ¿La dirección IP del remitente coincide con la dirección IP local de la organización?

- ¿Se envió un número significativo de mensajes recientes a la carpeta de Email no deseado? Este resultado indica claramente que se usó un conector en peligro para enviar correo no deseado.

- ¿Es razonable que los destinatarios del mensaje reciban correo electrónico de los remitentes de su organización?

En Microsoft Defender para Office 365 o Exchange Online Protection, use Alertas y seguimiento de mensajes para buscar los síntomas del riesgo del conector:

Abra el portal de Defender en https://security.microsoft.com y vaya a Incidentes & alertas alertas>. O bien, para ir directamente a la página Alertas , useAbrir alerta de actividad sospechosa del conector en https://security.microsoft.com/alerts.

En la página Alertas, use laactividad Conector sospechosode> directiva

de filtro> para buscar alertas relacionadas con la actividad sospechosa del conector.

de filtro> para buscar alertas relacionadas con la actividad sospechosa del conector.Seleccione una alerta de actividad de conector sospechosa haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre. En la página de detalles que se abre, seleccione una actividad en la lista Actividad y copie los valores de dominio y dirección IP del conector de la alerta.

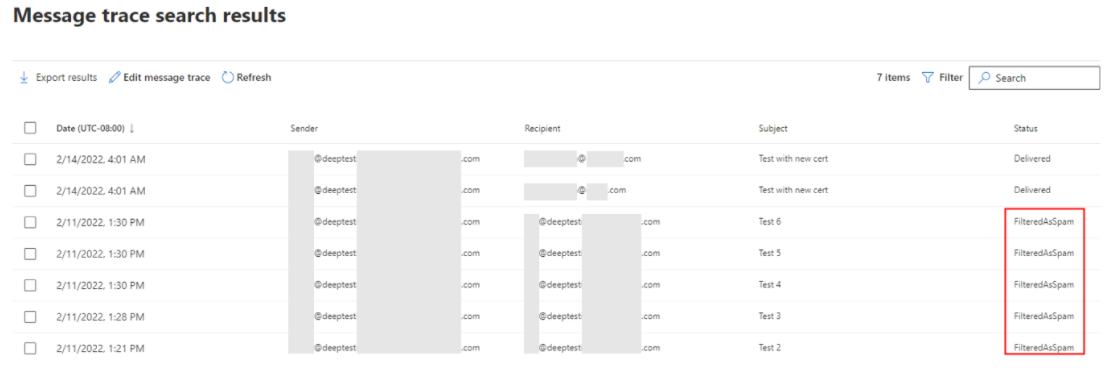

Abra el Centro de administración de Exchange en https://admin.exchange.microsoft.com y vaya aSeguimiento de mensajes de flujo> de correo. O bien, para ir directamente a la página Seguimiento de mensajes, use https://admin.exchange.microsoft.com/#/messagetrace.

En la página Seguimiento de mensajes, seleccione la pestaña Consultas personalizadas, seleccione

Iniciar un seguimiento y use los valores de dominio y dirección IP del conector del paso anterior.

Iniciar un seguimiento y use los valores de dominio y dirección IP del conector del paso anterior.Para obtener más información sobre el seguimiento de mensajes, vea Seguimiento de mensajes en el centro de administración moderno de Exchange en Exchange Online.

En los resultados del seguimiento del mensaje, busque la siguiente información:

- Recientemente se ha marcado un número significativo de mensajes como FilteredAsSpam. Este resultado indica claramente que se usó un conector en peligro para enviar correo no deseado.

- Si es razonable que los destinatarios del mensaje reciban correo electrónico de los remitentes de su organización

Investigación y validación de la actividad relacionada con el conector

En Exchange Online PowerShell, reemplace <StartDate> y <EndDate> por los valores y, a continuación, ejecute el siguiente comando para buscar y validar la actividad del conector relacionada con el administrador en el registro de auditoría. Para obtener más información, consulte Uso de un script de PowerShell para buscar en el registro de auditoría.

Search-UnifiedAuditLog -StartDate "<ExDateTime>" -EndDate "<ExDateTime>" -Operations "New-InboundConnector","Set-InboundConnector","Remove-InboundConnector

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Búsqueda-UnifiedAuditLog.

Paso 2: Revisar y revertir los cambios no autorizados en un conector

Abra el Centro de administración de Exchange en https://admin.exchange.microsoft.com y vaya aConectores de flujo> de correo. O bien, para ir directamente a la página Conectores, use https://admin.exchange.microsoft.com/#/connectors.

En la página Conectores , revise la lista de conectores. Quite o desactive los conectores desconocidos y compruebe si hay cambios de configuración no autorizados en cada conector.

Paso 3: Desbloquear el conector para volver a habilitar el flujo de correo

Después de recuperar el control del conector en peligro, desbloquee el conector en la página Entidades restringidas del portal de Defender. Para obtener instrucciones, consulte Quitar conectores bloqueados de la página Entidades restringidas.

Paso 4: Investigación y corrección de cuentas de administrador potencialmente en peligro

Después de identificar la cuenta de administrador responsable de la actividad de configuración del conector no autorizada, investigue si la cuenta de administrador está en peligro. Para obtener instrucciones, consulte Responder a una cuenta de Email en peligro.

Más información

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de