Configuración de los valores de red de la máquina virtual de Azure

Hemos instalado nuestro software personalizado y configurado un servidor FTP y la máquina virtual para recibir nuestros archivos de vídeo. Sin embargo, si intentamos conectarnos a nuestra dirección IP pública con FTP, descubriremos que está bloqueada.

Los ajustes en la configuración del servidor se realizan normalmente con equipos en el entorno local. En este sentido, puede considerar las máquinas virtuales de Azure como una extensión de ese entorno. Puede realizar cambios en la configuración, administrar redes, abrir o bloquear el tráfico, etc. mediante las herramientas de Azure Portal, la CLI de Azure o Azure PowerShell.

Ya ha visto algunas de las opciones básicas de administración e información en el panel Introducción de la máquina virtual. Exploremos la configuración de red un poco más.

Apertura de puertos en máquinas virtuales de Azure

De forma predeterminada, las nuevas máquinas virtuales están bloqueadas.

Las aplicaciones pueden realizar solicitudes salientes, pero el único tráfico entrante permitido es desde la red virtual (por ejemplo, otros recursos de la misma red local) y desde el Load Balancer de Azure (comprobaciones de sondeo).

Se necesitan dos pasos para ajustar la configuración para que admita FTP. Al crear una nueva VM, tiene la oportunidad de abrir algunos puertos comunes (RDP, HTTP, HTTPS y SSH). Sin embargo, si necesita otros cambios en el firewall, tendrá que hacerlos usted mismo.

El proceso implica dos pasos:

- Crear un grupo de seguridad de red.

- Crear una regla de entrada que permita el tráfico en el puerto 20 y 21 para obtener compatibilidad con el FTP activo.

¿Qué es un grupo de seguridad de red?

Las redes virtuales (VNet) constituyen la base del modelo de red de Azure y proporcionan aislamiento y protección. Los grupos de seguridad de red (NSG) son la principal herramienta para aplicar y controlar las reglas de tráfico de red en el nivel de red. Los grupos de seguridad de red son una capa de seguridad opcional que proporciona un firewall de software gracias al filtrado del tráfico entrante y saliente de la red virtual.

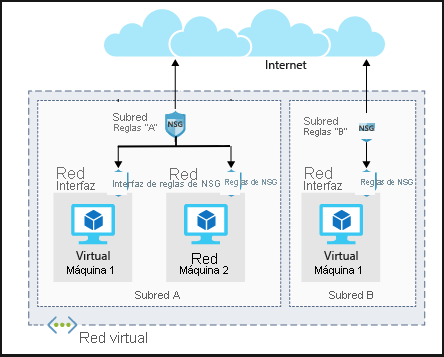

Los grupos de seguridad pueden asociarse a una interfaz de red (para reglas por host), una subred de la red virtual (para aplicar a varios recursos) o ambos niveles.

Reglas del grupo de seguridad

Los NSG usan reglas para permitir o denegar el movimiento del tráfico a través de la red. Cada regla identifica las direcciones de origen y destino (o rangos), el protocolo, el puerto (o rango), la dirección (entrante o saliente), una prioridad numérica y si quiere permitir o denegar el tráfico que coincide con la regla. En la ilustración siguiente se muestran las reglas de NSG aplicadas en los niveles de interfaz de red y subred.

Cada grupo de seguridad tiene un conjunto de reglas de seguridad predeterminadas para aplicar las reglas de red predeterminadas descritas en el fragmento anterior. No puedes modificar estas reglas predeterminadas, pero puedes invalidarlas.

Uso de las reglas de red por parte de Azure

Para el tráfico entrante, Azure procesa el grupo de seguridad asociado a la subred y, a continuación, el grupo de seguridad que se aplica a la interfaz de red. El tráfico saliente se procesa en orden inverso (la interfaz de red en primer lugar, seguida de la subred).

Advertencia

Tenga en cuenta que los grupos de seguridad son opcionales en ambos niveles. Si no hay ningún grupo de seguridad aplicado, Azure permite todo el tráfico. Si la máquina virtual tiene una dirección IP pública, esto podría plantear un riesgo grave, especialmente si el sistema operativo no proporciona ningún tipo de firewall.

Las reglas se evalúan en orden de prioridad, comenzando por la regla de prioridad más baja. Las reglas de denegación siempre detienen la evaluación. Por ejemplo, si una regla de la interfaz de red bloquea una solicitud saliente, no se comprobará ninguna regla aplicada a la subred. Para permitir el tráfico mediante el grupo de seguridad, debe pasar por todos los grupos aplicados.

La última regla es siempre una regla de Denegar todo. Se trata de una regla predeterminada que se agrega a todos los grupos de seguridad para el tráfico entrante y saliente con una prioridad de 65500. Esto significa que, para que el tráfico pase por el grupo de seguridad, debes tener una regla de permiso o la regla final predeterminada lo bloqueará. Más información sobre las reglas de seguridad.

Nota:

SMTP (puerto 25) es un caso especial. Según el nivel de suscripción y la fecha de creación de la cuenta, es posible que bloquee el tráfico SMTP de salida. Puede realizar una solicitud para quitar esta restricción con justificación comercial.