VAIHE 2: Määritä laitteet muodostamaan yhteys Defender for Endpoint -palveluun välityspalvelimen avulla

Koskee seuraavia:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Haluatko kokeilla Defender for Endpointia? Rekisteröidy maksuttomaan kokeiluversioon.

Tärkeää

Laitteita, jotka on määritetty vain IPv6-liikennettä varten, ei tueta.

Defender for Endpoint -tunnistin edellyttää, että Microsoft Windows HTTP (WinHTTP) raportoi tunnistimen tiedot ja viestii Defender for Endpoint -palvelun kanssa. Upotettu Defender for Endpoint -tunnistin suoritetaan järjestelmäkontekstissa LocalSystem-tilin avulla.

Vihje

Organisaatioissa, jotka käyttävät välitysvälitysvälityspalveluita yhdyskäytävänä Internetiin, voit käyttää verkon suojausta tutkiaksesi yhteystapahtumia, jotka tapahtuvat välitysvälitysvälitysten takana.

WinHTTP-määritysasetus on riippumaton Windows Internet (WinINet) -selausvälityspalvelimen asetuksista (katso, WinINet vs. WinHTTP). Se voi löytää välityspalvelimen vain seuraavilla etsintämenetelmillä:

Automaattisen haun menetelmät:

Läpinäkyvä välityspalvelin

Verkkovälityspalvelimen automaattisen etsinnän protokolla (WPAD)

Huomautus

Jos käytät läpinäkyvää välityspalvelinta tai WPAD:ia verkkotopologiassa, et tarvitse erityisiä määritysasetuksia.

Manuaalinen staattisen välityspalvelimen määritys:

Rekisteripohjainen määritys

WinHTTP määritetty käyttämällä netsh-komentoa: Sopii vain työpöydälle vakaassa topologiassa (esimerkiksi työpöytä yritysverkossa saman välityspalvelimen takana)

Huomautus

Defenderin virustentorjuntaohjelma ja EDR-välitysohjelmat voidaan määrittää erikseen. Muista seuraavissa osioissa nämä erot.

Määritä välityspalvelin manuaalisesti rekisteripohjaisen staattisen välityspalvelimen avulla

Määritä rekisteripohjainen staattinen välityspalvelin Defender for Endpoint detection and Response (EDR) -tunnistinta varten diagnostiikkatietojen raportoimiseksi ja kommunikoimiseksi Defender for Endpoint -palveluiden kanssa, jos tietokone ei saa muodostaa internet-yhteyttä.

Huomautus

Kun tätä asetusta käytetään Windows 10 tai Windows 11, Windows Server 2019:ssä tai Windows Server 2022:ssa, on suositeltavaa koostaa koontiversio ja koonti koonti koottuna seuraavassa (tai uudemmassa):

- Windows 11

- Windows 10, versio 1809 tai Windows Server 2019 tai Windows Server 2022 -https://support.microsoft.com/kb/5001384

- Windows 10, versio 1909 -https://support.microsoft.com/kb/4601380

- Windows 10, versio 2004 -https://support.microsoft.com/kb/4601382

- Windows 10, versio 20H2 –https://support.microsoft.com/kb/4601382

Nämä päivitykset parantavat CnC (Command and Control) -kanavan liitettävyyttä ja luotettavuutta.

Staattinen välityspalvelin voidaan määrittää ryhmäkäytännön (GP) avulla. Molemmat ryhmäkäytäntöarvojen asetukset on määritettävä välityspalvelimeen EDR:n käyttöä varten. Ryhmäkäytäntö on käytettävissä hallintamalleissa.

Hallintamallit > Windowsin osat > Tietojen kerääminen ja esiversiot Määrittävät todennetun välityspalvelimen > käytön yhdistetylle käyttökokemukselle ja telemetriapalvelulle.

Määritä sen arvoksi Käytössä ja valitse Poista todennettu välityspalvelimen käyttö käytöstä.

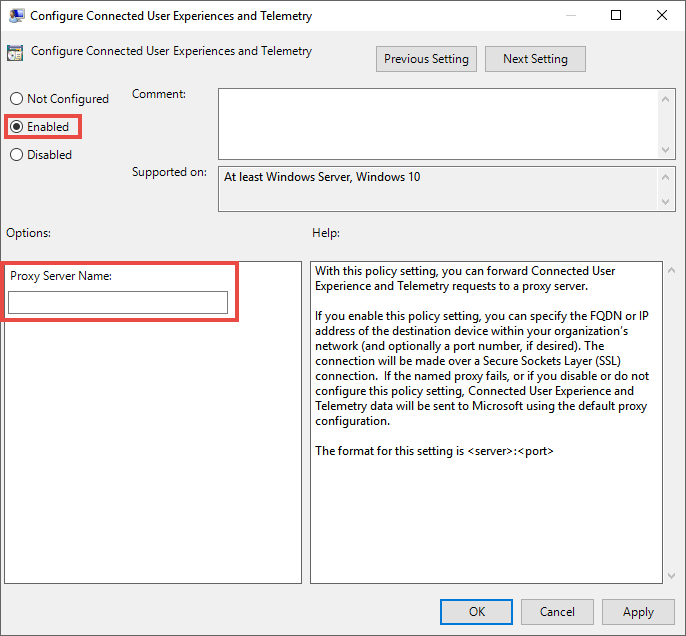

Hallintamallit > Windowsin osat > Tietojen kerääminen ja esiversiot Määritä yhdistetyt käyttökokemukset > ja telemetria:

Määritä välityspalvelin.

| Ryhmäkäytäntö | Rekisteriavain | Rekisterimerkintä | Arvo |

|---|---|---|---|

| Yhdistetyn käyttökokemuksen ja telemetriapalvelun todennetun välityspalvelimen käytön määrittäminen | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Yhdistettyjen käyttökokemusten ja telemetrian määrittäminen | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port Esimerkki: 10.0.0.6:8080 (REG_SZ) |

Huomautus

Jos käytät TelemetryProxyServer-asetusta laitteissa, jotka ovat muuten täysin offline-tilassa, mikä tarkoittaa, että käyttöjärjestelmä ei pysty muodostamaan yhteyttä online-varmenteen kumoamisluetteloon tai Windows Update, sinun on lisättävä ylimääräinen rekisteriasetus PreferStaticProxyForHttpRequest arvolla 1.

Päärekisteripolun sijainti kohteelle PreferStaticProxyForHttpRequest on "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

Seuraavaa komentoa voidaan käyttää rekisteriarvon lisäämiseen oikeaan sijaintiin:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

Yllä oleva rekisteriarvo on käytettävissä vain alkaen MsSense.exe versiosta 10.8210.* ja uudemmassa versiosta 10.8049.* ja uudemmassa.

Staattisen välityspalvelimen määrittäminen Microsoft Defender virustentorjuntaa varten

Microsoft Defender virustentorjuntaohjelman pilvipalvelun tarjoama suojaus tarjoaa lähes välittömän ja automaattisen suojauksen uusia ja uusia uhkia vastaan. Huomaa, että mukautettujen ilmaisimien on oltava yhteydessä, kun Defenderin virustentorjunta on aktiivinen haittaohjelmien torjuntaratkaisusi. EDR:n estotilassa on ensisijainen haittaohjelmien torjuntaratkaisu, kun käytetään ei-Microsoft-ratkaisua.

Määritä staattinen välityspalvelin hallintamalleissa käytettävissä olevien ryhmäkäytäntö avulla:

Hallintamallit > Windowsin osat > Microsoft Defender virustentorjunta > Määritä välityspalvelin verkkoon yhdistämistä varten.

Määritä sen arvoksi Käytössä ja määritä välityspalvelin. Huomaa, että URL-osoitteessa on oltava joko http:// tai https://. Https:// tuetut versiot ovat kohdassa Microsoft Defender virustentorjuntapäivitysten hallinta.

Rekisteriavaimen

HKLM\Software\Policies\Microsoft\Windows Defenderalla käytäntö määrittää rekisteriarvoksiProxyServerREG_SZ.Rekisteriarvo

ProxyServeron seuraavassa merkkijonomuodossa:<server name or ip>:<port>Esimerkiksi: http://10.0.0.6:8080

Huomautus

Jos käytät staattista välityspalvelinasetusta laitteissa, jotka ovat muuten täysin offline-tilassa, mikä tarkoittaa, että käyttöjärjestelmä ei voi muodostaa yhteyttä online-varmenteen kumoamisluetteloon tai Windows Update, sinun on lisättävä ylimääräinen rekisteriasetus SSLOptions, jonka dword-arvo on 0. SSLOptions-päärekisteripolun sijainti on "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet"

Microsoft Defender virustentorjunta tallentaa välimuistiin viimeisimmän tunnetun toimivan välityspalvelimen, jotta se on toimintakuntoinen ja pilvipalvelulla toimitetun suojauksen reaaliaikainen luonne. Varmista, että välityspalvelinratkaisusi ei suorita SSL-tarkastusta. Tämä rikkoo suojatun pilviyhteyden.

Microsoft Defender virustentorjuntaohjelma ei käytä staattista välityspalvelinta yhteyden muodostamiseen Windows Update tai Microsoft Updateen päivitysten lataamista varten. Sen sijaan se käyttää järjestelmänlaajuista välityspalvelinta, jos se on määritetty käyttämään Windows Update, tai määritettyä sisäistä päivityslähdettä määritetyn varajärjestyksen mukaisesti.

Tarvittaessa voit käyttää hallintamalleja Windowsin osat > Microsoft Defender Virustentorjunta > Määritä välityspalvelimen > automaattinen määritys (.pac) yhteyden muodostamiseksi verkkoon. Jos haluat määrittää lisämäärityksiä useilla välityspalvelimilla, käytä hallintamalleja > Windowsin osat > Microsoft Defender virustentorjunta > Määritä osoitteet ohittaaksesi välityspalvelimen ja estääksesi Microsoft Defender virustentorjuntaohjelmaa käyttämästä välityspalvelinta kyseisissä kohteissa.

Voit määrittää seuraavat asetukset PowerShellin Set-MpPreference ja cmdlet-komennon avulla:

- Välityspalvelimen välityspalvelin

- ProxyPacUrl

- ProxyServer

Huomautus

Jotta välityspalvelinta voidaan käyttää oikein, määritä nämä kolme eri välityspalvelinasetusta:

- Microsoft Defender for Endpoint (MDE)

- AV (virustentorjunta)

- Päätepisteen tunnistaminen ja vastaus (EDR)

Määritä välityspalvelin manuaalisesti netsh-komennon avulla

Netshin avulla voit määrittää järjestelmänlaajuisen staattisen välityspalvelimen.

Huomautus

- Tämä vaikuttaa kaikkiin sovelluksiin, mukaan lukien Windows-palveluihin, jotka käyttävät WinHTTP:ä oletusvälityspalvelimen kanssa.

Avaa laajennettu komentorivi:

- Siirry Aloitus-kohtaan ja kirjoita cmd.

- Napsauta komentoriviä hiiren kakkospainikkeella ja valitse Suorita järjestelmänvalvojana.

Kirjoita seuraava komento ja paina Enter-näppäintä:

netsh winhttp set proxy <proxy>:<port>Esimerkiksi:

netsh winhttp set proxy 10.0.0.6:8080

Voit palauttaa winhttp-välityspalvelimen antamalla seuraavan komennon ja painamalla Enter-näppäintä:

netsh winhttp reset proxy

Lisätietoja on kohdassa Netsh-komentosyntaksi, kontekstit ja muotoilu .

Seuraavat vaiheet

VAIHE 3: Microsoft Defender for Endpoint palvelun URL-osoitteiden asiakasyhteyden tarkistaminen

Aiheeseen liittyviä artikkeleita

- Katkaistut ympäristöt, välitysliitteet ja Microsoft Defender for Endpoint

- ryhmäkäytäntö asetusten avulla voit määrittää ja hallita Microsoft Defender virustentorjuntaa

- Windows-laitteissa

- Microsoft Defender for Endpoint perehdytysongelmien vianmääritys

- Laivalaitteissa, joissa ei ole internet-yhteyttä Microsoft Defender for Endpoint

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle