Zero Trust -suojausmallin käyttäjätietojen ja laitteiden käyttöoikeusmääritykset

Nykypäivän työvoima tarvitsee pääsyn sovelluksiin ja resursseihin, jotka ovat olemassa perinteisten yritysverkkorajojen ulkopuolella. Suojausarkkitehtuurit, jotka käyttävät verkkomuureja ja näennäisyksityisverkkoja resurssien eristämiseen ja rajoittamiseen, eivät enää riitä.

Tämän uuden tietojenkäsittelyn maailman käsittelemiseksi Microsoft suosittelee erittäin paljon Zero Trust -suojausmalli suojausmallia, joka perustuu seuraaviin pääperiaatteisiin:

- Vahvista eksplisiittisesti: Todenna ja valtuuta aina kaikkien käytettävissä olevien arvopisteiden perusteella. Tässä vahvistuksessa Zero Trust -suojausmalli käyttäjätietojen ja laitteiden käyttökäytännöt ovat ratkaisevia kirjautumisen ja jatkuvan vahvistuksen kannalta.

- Käytä pienintä käyttöoikeutta: rajoita käyttäjien käyttöoikeuksia Just-In-Timen ja Just-Enough-Accessin (JIT/JEA) avulla, riskeihin perustuvat mukautuvat käytännöt ja tietosuoja.

- Oleta murto: Pienennä räjähdyssädettä ja segmentin käyttöoikeutta. Tarkista päästä päähän -salaus ja käytä analytiikkaa näkyvyyden saamiseksi, uhkien tunnistamisen edistämiseksi ja puolustuksen parantamiseksi.

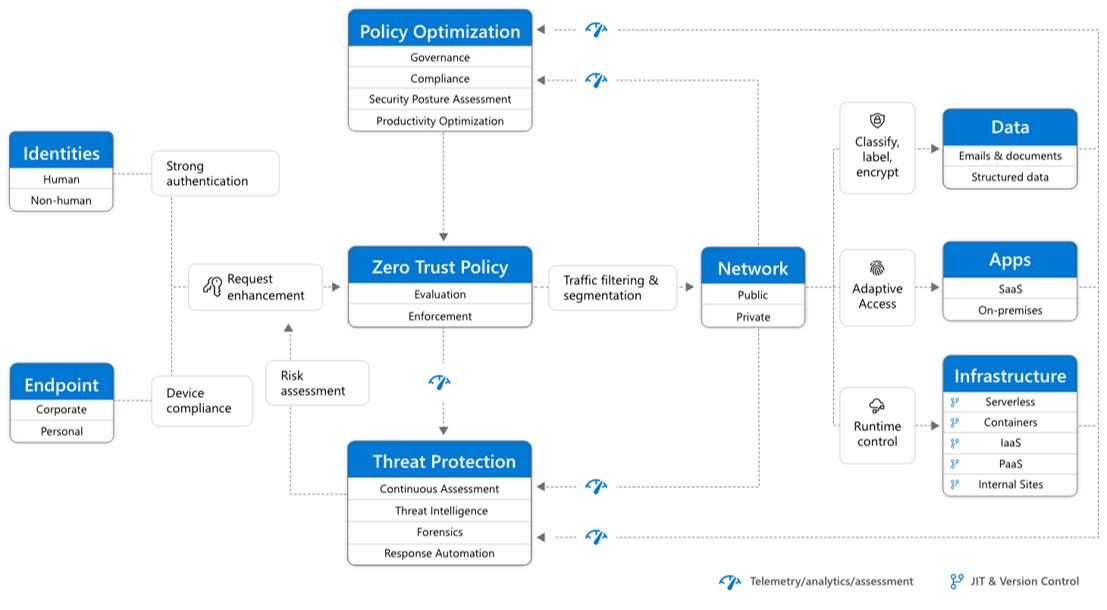

Tässä on Zero Trust -suojausmalli yleinen arkkitehtuuri:

Zero Trust -suojausmalli käyttäjätietojen ja laitteiden käyttökäytännöt koskevat Vahvista eksplisiittisesti johtavaa periaatetta seuraaviin:

- Käyttäjätiedot: Kun käyttäjätiedot yrittävät käyttää resurssia, varmista, että käyttäjätiedot on todennettava vahvalla todennuksella, ja varmista, että pyydetty käyttöoikeus on yhteensopiva ja tyypillinen.

- Laitteet (kutsutaan myös päätepisteiksi): Valvo ja pakota laitteen kunto- ja yhteensopivuusvaatimuksia suojattua käyttöä varten.

- Sovellukset: Käytä ohjausobjekteja ja tekniikoita seuraaviin:

- Varmista asianmukaiset sovelluksensisaiset käyttöoikeudet.

- Hallitse käyttöoikeuksia reaaliaikaisen analysoinnin perusteella.

- Epänormaalin toiminnan valvonta

- Hallitse käyttäjän toimintoja.

- Vahvista suojatun määrityksen asetukset.

Tässä artikkelissa kuvataan joukko käyttäjätietojen ja laitteiden käyttömäärityksiä ja käytäntöjä, jotka käyttävät Microsoft Entra ID, ehdollista käyttöä, Microsoft Intune ja muita ominaisuuksia. Nämä määritykset ja käytännöt tarjoavat Zero Trust -suojausmalli pääsyn Microsoft 365 for Enterprise -pilvisovelluksiin ja -palveluihin, muihin SaaS-palveluihin ja paikallisiin sovelluksiin, jotka on julkaistu Microsoft Entra sovellusvälityspalvelimen kanssa.

Zero Trust -suojausmalli käyttäjätietojen ja laitteiden käyttöasetuksia ja käytäntöjä suositellaan kolmessa tasossa:

- Lähtökohta.

- Yrityksen.

- Erikoissuojaus ympäristöille, joissa on hyvin säänneltyjä tai salaisia tietoja.

Nämä tasot ja niitä vastaavat määritykset tarjoavat yhdenmukaisen Zero Trust -suojausmalli suojauksen tiedoissa, käyttäjätiedoilla ja laitteissa. Nämä ominaisuudet ja niiden suositukset:

- Ovat tuettuja Microsoft 365 E3 ja Microsoft 365 E5.

- On tasattu Microsoftin suojattuihin pisteisiin ja käyttäjätietopisteisiin Microsoft Entra ID. Suositusten noudattaminen kasvattaa näitä pisteitä organisaatiossasi.

- Auta sinua toteuttamaan nämä viisi vaihetta käyttäjätietoinfrastruktuurin suojaamiseksi.

Jos organisaatiollasi on ainutlaatuisia vaatimuksia tai monimutkaisuutta, käytä näitä suosituksia lähtökohtana. Useimmat organisaatiot voivat kuitenkin toteuttaa nämä suositukset määrätyllä tavalla.

Katso tästä videosta lyhyt yleiskatsaus Microsoft 365 for Enterprisen käyttäjätietojen ja laitteiden käyttömäärityksistä.

Huomautus

Microsoft myy myös Enterprise Mobility + Security (EMS) -käyttöoikeuksia Office 365 tilauksille. EMS E3- ja EMS E5 -ominaisuudet vastaavat Microsoft 365 E3 ja Microsoft 365 E5 ominaisuuksia. Lisätietoja on artikkelissa EMS-palvelupaketit.

Tarkoitettu käyttäjäryhmä

Nämä suositukset on tarkoitettu yritysarkkitehdeille ja IT-ammattilaisille, jotka tuntevat Microsoft 365:n pilvipalvelun tuottavuus- ja suojauspalvelut. Näitä palveluita ovat esimerkiksi Microsoft Entra ID (käyttäjätiedot), Microsoft Intune (laitehallinta) ja Microsoft Purview Information Protection (tietojen suojaus).

Asiakasympäristö

Suositellut käytännöt koskevat yritysorganisaatioita, jotka toimivat sekä kokonaan Microsoftin pilvipalvelussa, että asiakkaille, joilla on hybridiidentiteetin infrastruktuuri. Hybridiidentiteetin rakenne on paikallinen Active Directory, joka synkronoidaan Microsoft Entra ID kanssa.

Monet suosituksistamme perustuvat palveluihin, jotka ovat saatavilla vain seuraavilla käyttöoikeuksilla:

- Microsoft 365 E5.

- Microsoft 365 E3 E5 Security -lisäosan kanssa.

- EMS E5.

- Microsoft Entra ID P2-käyttöoikeuksia.

Jos organisaatiolla ei ole näitä käyttöoikeuksia, suosittelemme, että otat käyttöön ainakin oletusarvoiset suojausasetukset, jotka sisältyvät kaikkiin Microsoft 365 -palvelupaketteihin.

Varoituksista

Organisaatioosi saatetaan soveltaa säädöksiä tai muita yhteensopivuusvaatimuksia, mukaan lukien suosituksia, jotka vaativat sinua soveltamaan käytäntöjä, jotka poikkeavat näistä suositelluista määrityksistä. Nämä määritykset suosittelevat käyttöohjausobjekteja, jotka eivät ole aiemmin olleet käytettävissä. Suosittelemme näitä ohjausobjekteja, koska uskomme niiden edustavan tasapainoa suojauksen ja tuottavuuden välillä.

Olemme tehneet parhaamme ottaaksemme huomioon useita erilaisia organisaation suojausvaatimuksia, mutta emme pysty huomioimaan kaikkia mahdollisia vaatimuksia tai kaikkia organisaatiosi ainutlaatuisia näkökohtia.

Kolme suojaustasoa

Useimmilla organisaatioilla on erityisiä suojausta ja tietosuojaa koskevia vaatimuksia. Nämä vaatimukset vaihtelevat toimialan segmentin ja organisaatioiden työfunktioiden mukaan. Esimerkiksi juridiset osastosi ja järjestelmänvalvojasi saattavat vaatia sähköpostikirjenvaihdon ympärille muita suojaus- ja tietosuojatoimia, joita ei tarvita muille liiketoimintayksiköille.

Jokaisella toimialalla on myös omat erityissäädöksensä. Emme yritä antaa luetteloa kaikista mahdollisista suojausvaihtoehdoista tai suositusta toimialan segmenttiä tai työtoimintoa kohden. Sen sijaan annamme suosituksia kolmelle suojaus- ja suojaustasolle, joita voidaan soveltaa tarpeiden askelvälin mukaan.

- Aloituskohta: Suosittelemme, että kaikki asiakkaat luovat ja käyttävät tietojen suojaamisen vähimmäisstandardia sekä käyttäjätietoja ja laitteita, jotka käyttävät tietojasi. Näiden suositusten avulla voit tarjota vahvan oletussuojauksen aloituspisteenä kaikille organisaatioille.

- Yritys: Joillakin asiakkailla on tietojen alijoukko, joka on suojattava korkeammalla tasolla, tai kaikki tiedot on suojattava ylemmällä tasolla. Voit parantaa suojausta kaikissa tai tietyissä Microsoft 365 -ympäristön tietojoukoissa. Suosittelemme suojaamaan käyttäjätiedot ja laitteet, jotka käyttävät luottamuksellisia tietoja, joilla on verrattavissa olevat suojaustasot.

- Erityinen suojaus: Muutamalla asiakkaalla on tarpeen mukaan pieni määrä tietoja, jotka ovat erittäin salaisia, muodostavat liikesalaisuuksia tai joita säännellään. Microsoft tarjoaa ominaisuuksia, joiden avulla nämä asiakkaat voivat täyttää nämä vaatimukset, mukaan lukien käyttäjätietojen ja laitteiden suojauksen.

Näissä ohjeissa kerrotaan, miten voit ottaa käyttöön Zero Trust -suojausmalli suojauksen käyttäjätiteeteille ja laitteille kullekin näistä suojaustasoista. Käytä näitä ohjeita mahdollisimman vähän organisaatiollesi ja säädä käytäntöjä organisaatiosi erityisvaatimusten mukaisesti.

On tärkeää käyttää yhdenmukaista suojaustasoa käyttäjätiedoissa, laitteissa ja tiedoissa. Esimerkiksi ensisijaisuustilejä käyttävien käyttäjien, kuten johtajien, johtajien, esimiesten ja muiden käyttäjien, suojauksen tulee sisältää sama suojaustaso heidän identiteeteilleen, laitteilleen ja tiedoille, joita he käyttävät.

Lisätietoja on artikkelissa Tietosuojan käyttöönotto tietosuojasäännöksille Microsoft 365:een tallennettujen tietojen suojaamiseksi.

Suojauksen ja tuottavuuden kompromissit

Minkä tahansa suojausstrategian toteuttaminen edellyttää kompromissien toteuttamista suojauksen ja tuottavuuden välillä. On hyödyllistä arvioida, miten kukin päätös vaikuttaa suojauksen, toiminnallisuuden ja helppokäyttöisyyden tasapainoon.

Annetut suositukset perustuvat seuraaviin periaatteisiin:

- Tunne käyttäjäsi ja ole joustava heidän suojaus- ja toiminnallisten vaatimustensa mukaisesti.

- Sovella suojauskäytäntöä juuri ajoissa ja varmista, että se on merkityksellinen.

Zero Trust -suojausmalli käyttäjätietojen ja laitteiden käytön suojauksen palvelut ja käsitteet

Microsoft 365 for Enterprise on suunniteltu suurille organisaatioille, jotta kaikki voivat olla luovia ja työskennellä yhdessä turvallisesti.

Tässä osiossa on yleiskatsaus Microsoft 365 -palveluista ja -ominaisuuksista, jotka ovat tärkeitä Zero Trust -suojausmalli käyttäjätietojen ja laitteiden käytössä.

Microsoft Entra ID

Microsoft Entra ID tarjoaa täyden joukon käyttäjätietojen hallintaominaisuuksia. Suosittelemme, että käytät näitä ominaisuuksia suojatun käytön varmistamiseksi.

| Ominaisuus tai ominaisuus | Kuvaus | Käyttöoikeudet |

|---|---|---|

| Monimenetelmäinen todentaminen | MFA edellyttää, että käyttäjät antavat kaksi vahvistusmuotoa, kuten käyttäjän salasanan sekä Microsoft Authenticator -sovelluksen ilmoituksen tai puhelun. Monimenetelmäinen todentaminen vähentää huomattavasti riskiä, että varastettuja tunnistetietoja voidaan käyttää ympäristöösi pääsyyn. Microsoft 365 käyttää monimenetelmäisten todentamisen Microsoft Entra monimenetelmäisiä kirjautumisia. | Microsoft 365 E3 tai E5 |

| Ehdollinen käyttöoikeus | Microsoft Entra ID arvioi käyttäjän sisäänkirjautumisen ehdot ja käyttää ehdollisia käyttöoikeuskäytäntöjä käyttöoikeuksien määrittämiseen. Näissä ohjeissa näytämme esimerkiksi, miten voit luoda ehdollisen käyttökäytännön, joka edellyttää laitteen yhteensopivuutta luottamuksellisten tietojen käyttöä varten. Tämä vähentää huomattavasti riskiä, että hakkeri, jolla on oma laite ja varastetut tunnistetiedot, voi käyttää luottamuksellisia tietojasi. Se suojaa myös laitteiden luottamuksellisia tietoja, koska laitteiden on täytettävä kuntoa ja suojausta koskevat erityiset vaatimukset. | Microsoft 365 E3 tai E5 |

| Microsoft Entra ryhmät | Ehdolliset käyttöoikeuskäytännöt, laitteiden hallinta Intune ja jopa organisaatiosi tiedostojen ja sivustojen käyttöoikeudet ovat riippuvaisia käyttäjätilien tai Microsoft Entra ryhmien määrittämisestä. Suosittelemme, että luot Microsoft Entra ryhmiä, jotka vastaavat käyttöönotettavaa suojaustasoa. Esimerkiksi johtohenkilöt ovat todennäköisesti hakkereiden kannalta arvokkaampiä kohteita. Siksi on järkevää lisätä näiden työntekijöiden käyttäjätilit Microsoft Entra ryhmään ja määrittää tämä ryhmä ehdollisten käyttöoikeuksien käytännöille ja muille käytännöille, jotka edellyttävät suurempaa käyttöoikeustasoa. | Microsoft 365 E3 tai E5 |

| Laitteen rekisteröinti | Laitteen rekisteröinti Microsoft Entra ID laitteelle käyttäjätietojen luomiseksi. Näiden käyttäjätietojen avulla todennetaan laite, kun käyttäjä kirjautuu sisään, ja otetaan käyttöön ehdollisia käyttöoikeuskäytäntöjä, jotka edellyttävät toimialueeseen liitettyjä tai yhteensopivia tietokoneita. Tätä ohjetta varten käytämme laitteen rekisteröintiä toimialueeseen liitettyjen Windows-tietokoneiden automaattiseen rekisteröintiin. Laitteen rekisteröinti on edellytys laitteiden hallintaan Intune. | Microsoft 365 E3 tai E5 |

| Microsoft Entra ID -tunnuksien suojaus | Voit tunnistaa organisaatiosi käyttäjätietojen mahdolliset haavoittuvuudet ja määrittää automaattisen korjauskäytännön pieniin, keskitasoisiin ja suuriin kirjautumisriskiin sekä käyttäjien riskteihin. Tämä ohjeistus perustuu tähän riskin arviointiin, jotta ehdollisia käyttöoikeuskäytäntöjä voidaan käyttää monimenetelmäistä todentamista varten. Nämä ohjeet sisältävät myös ehdollisen käyttöoikeuden käytännön, joka edellyttää, että käyttäjät vaihtavat salasanansa, jos heidän tililleen havaitaan suuren riskin toimintaa. | Microsoft 365 E5, Microsoft 365 E3 E5 Security -lisäosan, EMS E5- tai Microsoft Entra ID P2 -käyttöoikeuksien avulla |

| Salasanan omatoiminen palautus (SSPR) | Salli käyttäjien palauttaa salasanansa turvallisesti ja ilman tukipalvelun toimia antamalla vahvistus useille todentamismenetelmille, joita järjestelmänvalvoja voi hallita. | Microsoft 365 E3 tai E5 |

| Microsoft Entra salasanasuojausta | Tunnista ja estä tunnetut heikot salasanat ja niiden muunnokset sekä organisaatioosi liittyvät muut heikot termit. Yleisen kiellon salasanaluettelot otetaan automaattisesti käyttöön kaikille Microsoft Entra vuokraajan käyttäjille. Voit määrittää lisää merkintöjä mukautettuun estettyjen salasanojen luetteloon. Kun käyttäjät vaihtavat tai nollaavat salasanansa, nämä kiellettyjen salasanojen luettelot tarkistetaan vahvojen salasanojen käytön pakottamiseksi. | Microsoft 365 E3 tai E5 |

Tässä ovat Zero Trust -suojausmalli käyttäjätietojen ja laitteiden käytön osat, mukaan lukien Intune ja Microsoft Entra-objektit, asetukset ja alipalvelut.

Microsoft Intune

Intune on Microsoftin pilvipohjainen mobiililaitteiden hallintapalvelu. Näissä ohjeissa suositellaan Windows-tietokoneiden laitehallintaa Intune avulla ja suositellaan laitteiden yhteensopivuuskäytäntömäärityksiä. Intune määrittää, ovatko laitteet yhteensopivia, ja lähettää nämä tiedot Microsoft Entra ID käytettäväksi ehdollisten käyttöoikeuksien käytäntöjä käytettäessä.

Intune sovellusten suojaus

Intune sovellusten suojauskäytäntöjen avulla voidaan suojata organisaatiosi tietoja mobiilisovelluksissa siten, että laitteita rekisteröidään hallintaan tai ilman niitä. Intune auttaa suojaamaan tietoja, varmistamaan, että työntekijäsi voivat edelleen olla tuottavia, ja estämään tietojen menettämisen. Ottamalla käyttöön sovellustason käytäntöjä voit rajoittaa yrityksen resurssien käyttöä ja pitää tiedot IT-osastosi hallinnassa.

Näissä ohjeissa kerrotaan, miten voit luoda suositeltuja käytäntöjä hyväksyttyjen sovellusten käytön valvomiseksi ja määrittääksesi, miten näitä sovelluksia voidaan käyttää yritystietoihisi.

Microsoft 365

Näissä ohjeissa kerrotaan, miten voit ottaa käyttöön käytäntöjä Microsoft 365 -pilvipalveluiden, kuten Microsoft Teamsin, Exchangen, SharePointin ja OneDriven, käytön suojaamiseksi. Näiden käytäntöjen toteuttamisen lisäksi suosittelemme, että nostat vuokraajan suojaustasoa käyttämällä seuraavia resursseja:

Microsoft 365 -sovellukset suuryrityksille Windows 11 tai Windows 10

tietokoneille suositellaan Windows 11 tai Windows 10 Microsoft 365 -sovellukset suuryrityksille kanssa. Suosittelemme Windows 11 tai Windows 10, koska Microsoft Entra on suunniteltu tarjoamaan mahdollisimman sujuva käyttökokemus sekä paikallisesti että Microsoft Entra ID. Windows 11 tai Windows 10 sisältää myös kehittyneitä suojausominaisuuksia, joita voidaan hallita Intune kautta. Microsoft 365 -sovellukset suuryrityksille sisältää Office-sovellusten uusimmat versiot. Niissä käytetään modernia todennusta, joka on turvallisempi ja joka edellyttää ehdollista käyttöä. Nämä sovellukset sisältävät myös parannettuja yhteensopivuus- ja suojaustyökaluja.

Näiden ominaisuuksien käyttäminen kaikilla kolmella suojaustasolla

Seuraavassa taulukossa on yhteenveto suosituksistamme käyttää näitä ominaisuuksia kaikilla kolmella suojaustasolla.

| Suojausmekanismi | Lähtökohta | Enterprise | Erityinen suojaus |

|---|---|---|---|

| Pakota monimenetelmäinen todentaminen | Kirjautumisriski on keskitasoinen tai suurempi | Sisäänkirjautumisriski on pieni tai suurempi | Kaikissa uusissa istunnoissa |

| Ota salasanan vaihto käyttöön | Suuren riskin käyttäjille | Suuren riskin käyttäjille | Suuren riskin käyttäjille |

| Pakota Intune sovellussuojaus | Kyllä | Kyllä | Kyllä |

| Ota Intune rekisteröinti käyttöön organisaation omistamassa laitteessa | Edellytä yhteensopivaa tai toimialueeseen liitettyä tietokonetta, mutta salli Omat laitteet (BYOD) -puhelimet ja -tabletit | Edellytä yhteensopiva tai toimialueeseen liitetty laite | Edellytä yhteensopiva tai toimialueeseen liitetty laite |

Laitteen omistajuus

Yllä oleva taulukko kuvastaa monien organisaatioiden trendiä tukea organisaation omistamien laitteiden sekä henkilökohtaisten tai BYOD-laitteiden yhdistelmää mobiilituottavuuden mahdollistamiseksi koko työvoimassa. Intune sovellusten suojauskäytännöt varmistavat, että sähköposti on suojattu Outlook-mobiilisovelluksen ja muiden Office-mobiilisovellusten suodatussuojauksilta sekä organisaation omistamille laitteille että BYOD-laitteille.

Suosittelemme, että organisaation omistamia laitteita hallitsee Intune tai toimialueeseen liitetty, jotta lisäsuojauksia ja hallintaa voidaan käyttää. Tietojen arkaluontoisuudesta riippuen organisaatiosi saattaa päättää olla sallimatta BYOD-koodeja tietyille käyttäjäpopulaatioille tai tietyille sovelluksille.

Käyttöönotto ja sovellukset

Ennen kuin määrität ja otat käyttöön Zero Trust -suojausmalli käyttäjätiedot ja laitteen käyttömääritykset Microsoft Entra integroiduille sovelluksille, sinun on tehtävä seuraavat:

Päätä, mitä sovelluksia haluat suojata organisaatiossasi.

Analysoi tämä sovellusluettelo määrittääksesi käytäntöjoukot, jotka tarjoavat asianmukaisen suojaustason.

Sinun ei pitäisi luoda erillisiä käytäntöjoukkoja kullekin sovellukselle, koska niiden hallinnasta voi tulla hankalaa. Microsoft suosittelee, että ryhmittelet sovellukset, joilla on samat suojausvaatimukset samoille käyttäjille.

Sinulla on esimerkiksi yksi käytäntöjoukko, joka sisältää kaikki Microsoft 365 -sovellukset kaikille käyttäjille aloituspisteen suojausta varten. Käytä toista käytäntöjoukkoa kaikille arkaluonteisille sovelluksille, kuten henkilöstö- tai talousosastojen käyttämille sovelluksille, ja sovella niitä kyseisiin ryhmiin.

Kun olet määrittänyt niiden sovellusten käytännöt, jotka haluat suojata, julkaise käytännöt käyttäjille asteittain ja ratkaise ongelmat matkan varrella. Esimerkki:

- Määritä käytännöt, joita aiot käyttää kaikissa Microsoft 365 -sovelluksissa.

- Lisää vain Exchange pakollisin muutoksin, julkaise käytäntöjä käyttäjille ja selvitä mahdolliset ongelmat.

- Lisää Teamsiin tarvittavat muutokset, julkaise käytäntöjä käyttäjille ja selvitä mahdolliset ongelmat.

- Lisää SharePoint pakollisin muutoksin, julkaise käytäntöjä käyttäjille ja selvitä mahdolliset ongelmat.

- Jatka muiden sovellustesi lisäämistä, kunnes voit luottavaisesti määrittää nämä aloituspistekäytännöt sisältämään kaikki Microsoft 365 -sovellukset.

Vastaavasti luottamuksellisille sovelluksillesi voit luoda käytäntöjä ja lisätä yhden sovelluksen kerrallaan. Käsittele ongelmia, kunnes ne kaikki sisältyvät arkaluontoiseen sovelluskäytäntöjoukkoon.

Microsoft suosittelee, ettet luo käytäntöjoukkoja, jotka koskevat kaikkia sovelluksia, koska se voi aiheuttaa tahattomia määrityksiä. Esimerkiksi käytäntöjä, jotka estävät kaikki sovellukset, voidaan lukita järjestelmänvalvojat pois Microsoft Entra -hallintakeskus ja poissulkemisia ei voida määrittää tärkeille päätepisteille, kuten Microsoft Graphille.

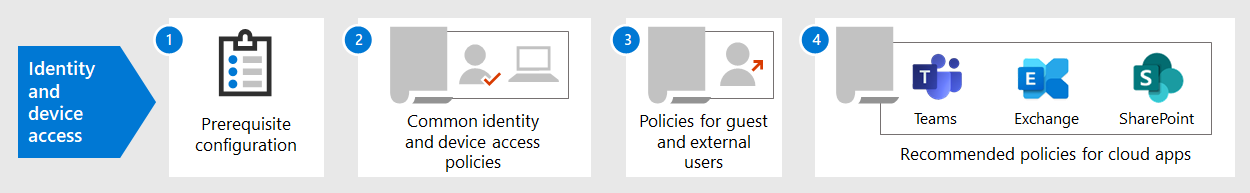

Vaiheet Zero Trust -suojausmalli käyttäjätietojen ja laitteen käytön määrittämiseksi

- Määritä edellytettävät käyttäjätieto-ominaisuudet ja niiden asetukset.

- Määritä yleiset käyttäjätiedot ja ehdollisten käyttöoikeuksien käytännöt.

- Määritä ehdolliset käyttöoikeuskäytännöt vieraskäyttäjille ja ulkoisille käyttäjille.

- Määritä Microsoft 365 -pilvisovellusten, kuten Microsoft Teamsin, Exchangen ja SharePointin, ehdolliset käyttöoikeuskäytännöt ja Microsoft Defender for Cloud Apps käytäntöjä.

Kun olet määrittänyt Zero Trust -suojausmalli käyttäjätiedot ja laitteen käyttöoikeuden, tutustu Microsoft Entra ominaisuuden käyttöönotto-oppaaseen, jossa on vaiheittainen tarkistusluettelo lisäominaisuuksista, joita kannattaa harkita ja Microsoft Entra ID -tunnuksien hallinta käytön suojaamiseksi, valvomiseksi ja valvomiseksi.

Seuraavat vaiheet

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle