Power BI sisällön upottaminen palvelun päänimeen ja varmenteeseen

Varmennepohjainen todentaminen mahdollistaa Microsoft Entra -tunnuksen todennuksen asiakasvarmenteen avulla. Asiakasvarmenne voi olla Windows-, Android- tai iOS-laitteessa tai asiakasvarmenne voidaan säilyttää Azure Key Vaultissa.

Tämän todennusmenetelmän avulla varmenteita voidaan hallita keskitetysti varmenteiden myöntäjän (CA) avulla kiertoa tai kumoamista varten.

Lisätietoja Microsoft Entra -tunnuksen varmenteista on Asiakkaan tunnistetietojen työnkulkujen GitHub-sivulla.

Menetelmä

Upota sisältöä palvelun päänimen avulla.

Vaihe 1 – Upota sisältöä palvelun päänimen avulla

Jos haluat upottaa sisältöä palvelun päänimen avulla, noudata Power BI -sisällön upottaminen palvelun päänimeen ja sovelluksen salauskoodiin -kohdan ohjeita.

Muistiinpano

Jos sinulla on jo sisältöä, joka on upotettu palvelun päänimen avulla, ohita tämä vaihe ja etene vaiheeseen 2.

Vaihe 2 – Luo varmenne

Voit hankkia varmenteen luotetulta varmenteiden myöntäjältä tai luoda varmenteen itse.

Tässä osiossa kuvataan varmenteen luominen Azure Key Vaultin avulla sekä julkisen avaimen sisältävän .cer-tiedoston lataaminen.

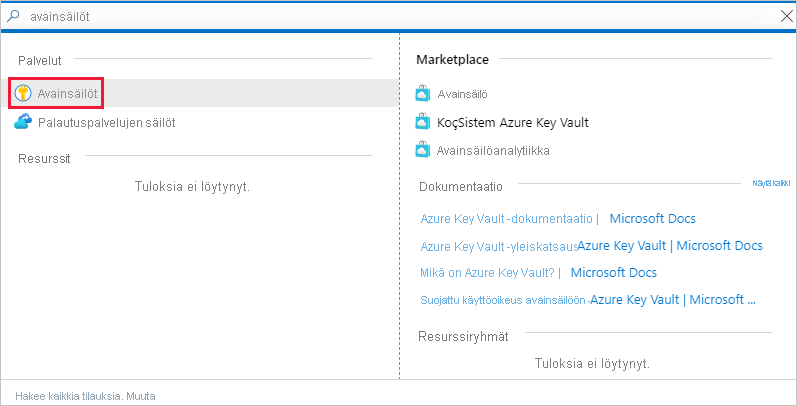

Etsi ja valitse Key Vaults -linkki.

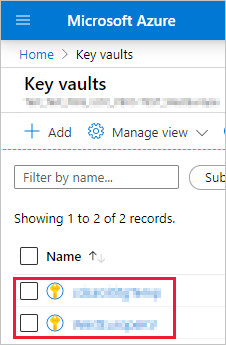

Valitse key vault, johon haluat lisätä varmenteen.

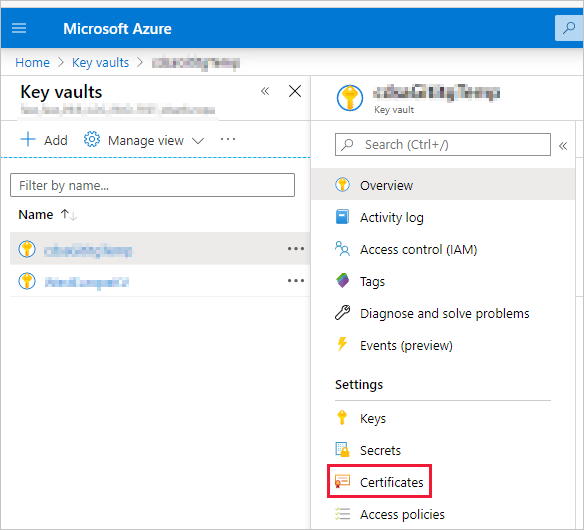

Valitse Sertifikaatit.

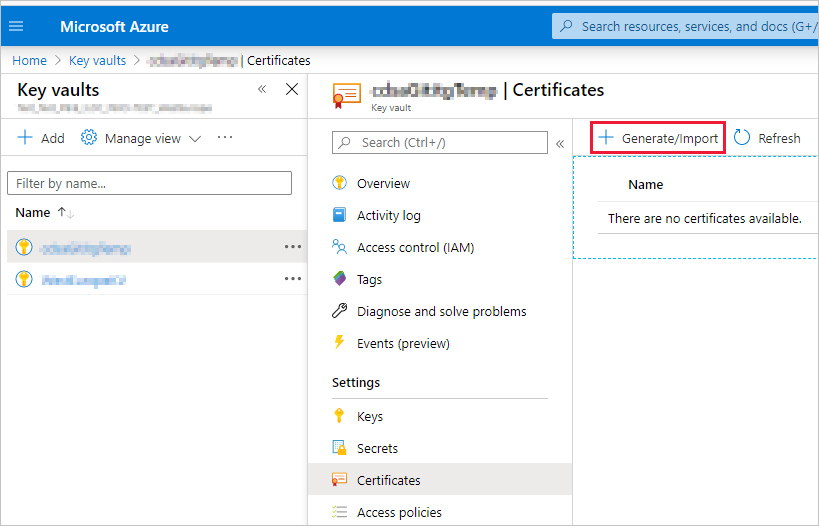

Valitse Muodosta/Tuo.

Määritä Luo varmenne -kentät seuraavasti:

Varmenteen luontimenetelmä – yleinen

Varmenteen nimi – Anna varmenteelle nimi

Varmenteen myöntäjän (CA) tyyppi – itse allekirjoitettu varmenne

Aihe – X.500-erillinen nimi

DNS-nimet – 0 DNS-nimeä

Voimassaoloaika (kuukausina) – Anna varmenteen voimassaolon kesto

Sisältötyyppi – PKCS #12

Voimassaoloajan tyyppi – uusitaan automaattisesti tiettynä prosentuaalisena voimassaoloaikana

Prosentuaalinen voimassaoloaika – 80

Käytännön lisämääritys – Ei määritetty

Valitse Luo. Juuri luotu varmenne on oletusarvoisesti poistettu käytöstä. Sen käyttöön ottamiseen voi mennä jopa viisi minuuttia.

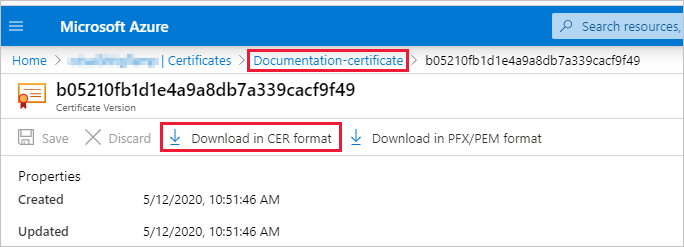

Valitse luomasi varmenne.

Valitse Lataa CER-muodossa. Ladattu tiedosto sisältää julkisen avaimen.

Vaihe 3 – Määritä varmennetodentaminen

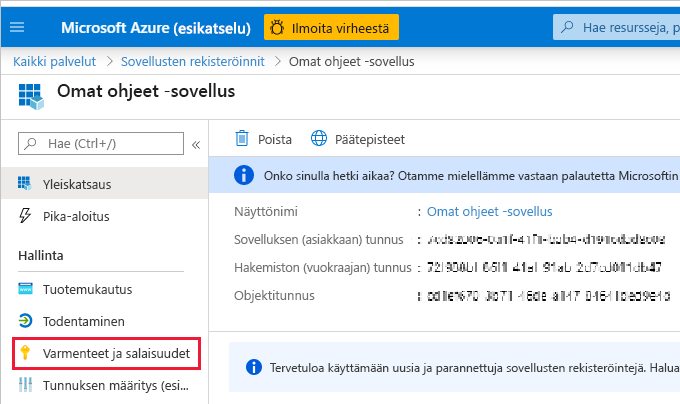

Valitse Microsoft Entra -sovelluksessa Varmenteet ja salaisuudet -välilehti.

Valitse Lataa varmenne ja lataa .cer tiedosto, jonka loit ja latasit tämän opetusohjelman vaiheessa 2 . .cer-tiedosto sisältää julkisen avaimen.

Vaihe 4 – Hanki varmenne Azure Key Vaultista

Hanki varmenne Azure Key Vaultista hallitun palvelun käyttäjätiedon (MSI) avulla. Tähän prosessiin kuuluu sekä julkisen että yksityisen avaimen sisältävän .pfx-varmenteen hankkiminen.

Katso koodiesimerkki varmenteen lukemisesta Azure Key Vaultista. Jos haluat käyttää Visual Studiota , katso Määritä Visual Studio käyttämään MSI:tä.

private X509Certificate2 ReadCertificateFromVault(string certName)

{

var serviceTokenProvider = new AzureServiceTokenProvider();

var keyVaultClient = new KeyVaultClient(new KeyVaultClient.AuthenticationCallback(serviceTokenProvider.KeyVaultTokenCallback));

CertificateBundle certificate = null;

SecretBundle secret = null;

certificate = keyVaultClient.GetCertificateAsync($"https://{KeyVaultName}.vault.azure.net/", certName).Result;

secret = keyVaultClient.GetSecretAsync(certificate.SecretIdentifier.Identifier).Result;

return new X509Certificate2(Convert.FromBase64String(secret.Value));

}

Vaihe 5 – Todenna palvelun päänimen ja varmenteen avulla

Voit todentaa sovelluksesi, joka käyttää palvelun päänimeä ja Azure Key Vaultiin tallennettua varmennetta, muodostamalla yhteyden Azure Key Vaultiin.

Jos haluat muodostaa yhteyden ja lukea varmenteen Azure Key Vaultista, katso seuraavaa koodiesimerkkiä.

Muistiinpano

Jos sinulla on jo organisaatiosi luoma varmenne, lataa .pfx-tiedosto Azure Key Vaultiin.

// Preparing needed variables

var Scope = "https://analysis.windows.net/powerbi/api/.default"

var ApplicationId = "{YourApplicationId}"

var tenantSpecificURL = "https://login.microsoftonline.com/{YourTenantId}/"

X509Certificate2 certificate = ReadCertificateFromVault(CertificateName);

// Authenticating with a SP and a certificate

public async Task<AuthenticationResult> DoAuthentication(){

IConfidentialClientApplication clientApp = null;

clientApp = ConfidentialClientApplicationBuilder.Create(ApplicationId)

.WithCertificate(certificate)

.WithAuthority(tenantSpecificURL)

.Build();

return await clientApp.AcquireTokenForClient(Scope).ExecuteAsync();

}

Määritä Visual Studio käyttämään MSI:tä

Kun luot upotetun ratkaisun, voi olla hyödyllistä määrittää Visual Studio käyttämään hallitun palvelun käyttäjätietoa (MSI). MSI on ominaisuus, jonka avulla voit hallita Microsoft Entra -käyttäjätietojasi. Kun se on määritetty, Visual Studio voi suorittaa todennusta Azure Key Vaultin avulla.

Muistiinpano

Käyttäjä, joka kirjautuu Visual Studioon, edellyttää Azure Key Vaultin käyttöoikeuksia varmenteen saamiseksi.

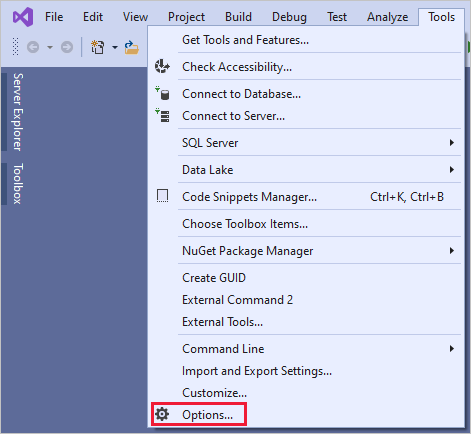

Avaa projektiSi Visual Studiossa.

Valitse Työkalut-asetukset>.

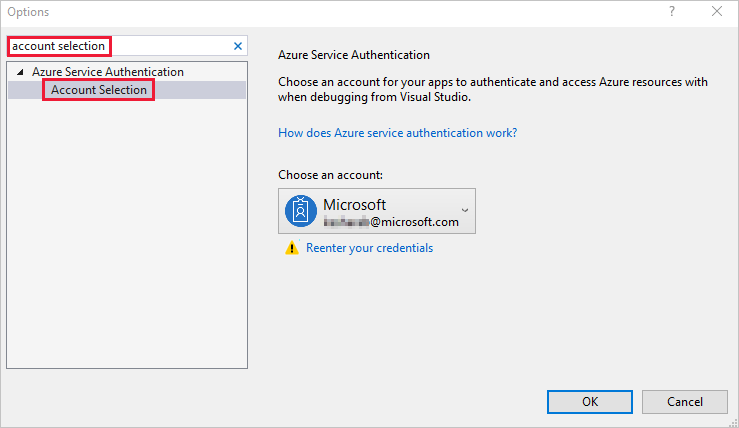

Etsi ja valitse Tilin valinta.

Lisää tili, jolla on Azure Key Vaultin käyttöoikeus.

Liittyvä sisältö

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle