Essayer Microsoft Defender pour Office 365

En tant que client Microsoft 365 existant, les pages Essais et évaluation du portail https://security.microsoft.com Microsoft Defender vous permettent d’essayer les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 avant d’acheter.

Avant d’essayer Defender for Office 365 Plan 2, vous devez vous poser quelques questions clés :

- Dois-je observer passivement ce que Defender for Office 365 Plan 2 peut faire pour moi (audit) ou dois-je Defender for Office 365 Plan 2 prendre des mesures directes sur les problèmes qu’il détecte (bloquer) ?

- Quoi qu’il en soit, comment puis-je savoir ce que Defender for Office 365 Plan 2 fait pour moi ?

- Combien de temps ai-je avant de prendre la décision de conserver Defender for Office 365 Plan 2 ?

Cet article vous aide à répondre à ces questions afin que vous puissiez essayer Defender for Office 365 Plan 2 de la manière qui répond le mieux aux besoins de votre organization.

Pour obtenir un guide complémentaire sur l’utilisation de votre version d’évaluation, consultez Guide de l’utilisateur d’essai : Microsoft Defender pour Office 365.

Remarque

Les essais et évaluations des Defender for Office 365 ne sont pas disponibles dans les organisations gouvernementales américaines (Microsoft 365 GCC, GCC High et DoD) ou les organisations Microsoft 365 Éducation.

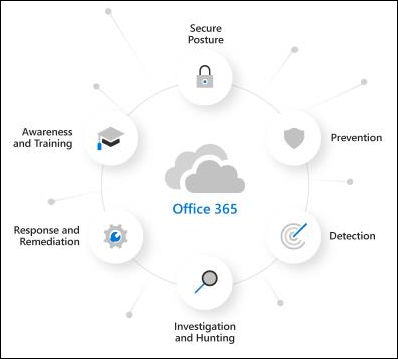

Vue d’ensemble de Defender for Office 365

Defender for Office 365 aide les organisations à sécuriser leur entreprise en offrant une gamme complète de fonctionnalités. Pour plus d’informations, consultez Microsoft Defender pour Office 365.

Vous pouvez également en savoir plus sur Defender for Office 365 dans ce guide interactif.

Regardez cette courte vidéo pour en savoir plus sur la façon dont vous pouvez en faire plus en moins de temps avec Microsoft Defender pour Office 365.

Pour plus d’informations sur la tarification, consultez Microsoft Defender pour Office 365.

Fonctionnement des essais et des évaluations pour les Defender for Office 365

Politiques

Defender for Office 365 inclut les fonctionnalités de Exchange Online Protection (EOP), qui sont présentes dans toutes les organisations Microsoft 365 avec des boîtes aux lettres Exchange Online, et des fonctionnalités exclusives à Defender for Office 365.

Les fonctionnalités de protection d’EOP et de Defender for Office 365 sont implémentées à l’aide de stratégies. Les stratégies qui sont exclusives à Defender for Office 365 sont créées pour vous en fonction des besoins :

- Protection contre l’emprunt d’identité dans les stratégies anti-hameçonnage

- Pièces jointes sécurisées pour les messages électroniques

- Liens fiables pour les messages électroniques et Microsoft Teams

- Les liens fiables explosent les URL pendant le flux de messagerie. Pour empêcher l’explosation d’URL spécifiques, envoyez-les à Microsoft en tant qu’URL appropriées. Pour obtenir des instructions, consultez Signaler des URL correctes à Microsoft.

- Les liens fiables n’encapsulent pas les liens URL dans les corps des messages électroniques.

Votre éligibilité à une évaluation ou à un essai signifie que vous disposez déjà d’EOP. Aucune stratégie EOP nouvelle ou spéciale n’est créée pour votre évaluation ou essai de Defender for Office 365 Plan 2. Les stratégies EOP existantes dans votre organization Microsoft 365 restent en mesure d’agir sur les messages (par exemple, envoyer des messages au dossier Email indésirable ou mettre en quarantaine) :

- Stratégies anti-programme malveillant

- Protection anti-courrier indésirable entrant

- Protection contre l’usurpation d’identité dans les stratégies anti-hameçonnage

Les stratégies par défaut pour ces fonctionnalités EOP sont toujours activées, s’appliquent à tous les destinataires et sont toujours appliquées en dernier après les stratégies personnalisées.

Mode audit et mode de blocage pour Defender for Office 365

Voulez-vous que votre expérience Defender for Office 365 soit active ou passive ? Les modes suivants sont disponibles :

Mode d’audit : des stratégies d’évaluation spéciales sont créées pour l’anti-hameçonnage (qui inclut la protection contre l’emprunt d’identité), les pièces jointes fiables et les liens fiables. Ces stratégies d’évaluation sont configurées pour détecter les menaces uniquement. Defender for Office 365 détecte les messages dangereux pour la création de rapports, mais les messages ne sont pas suivis (par exemple, les messages détectés ne sont pas mis en quarantaine). Les paramètres de ces stratégies d’évaluation sont décrits dans la section Stratégies en mode audit plus loin dans cet article. Nous allons également activer automatiquement la protection contre les clics SafeLinks en mode audit pour les charges de travail autres que la messagerie (par exemple, Microsoft Teams, SharePoint et OneDrive Entreprise)

Vous pouvez également activer ou désactiver de manière sélective la protection anti-hameçonnage (usurpation d’identité), la protection des liens fiables et la protection des pièces jointes fiables. Pour obtenir des instructions, consultez Gérer les paramètres d’évaluation.

Le mode Audit fournit des rapports spécialisés sur les menaces détectées par les stratégies d’évaluation sur la page d’évaluation Microsoft Defender pour Office 365 à l’adresse https://security.microsoft.com/atpEvaluation. Ces rapports sont décrits dans la section Rapports pour le mode audit plus loin dans cet article.

Mode blocage : le modèle Standard pour les stratégies de sécurité prédéfinies est activé et utilisé pour la version d’évaluation, et les utilisateurs que vous spécifiez d’inclure dans la version d’évaluation sont ajoutés à la stratégie de sécurité prédéfinie Standard. Defender for Office 365 détecte et prend des mesures sur les messages nuisibles (par exemple, les messages détectés sont mis en quarantaine).

La sélection par défaut et recommandée consiste à étendre ces stratégies de Defender for Office 365 à tous les utilisateurs du organization. Toutefois, pendant ou après la configuration de votre version d’évaluation, vous pouvez modifier l’attribution de stratégie à des utilisateurs, groupes ou domaines de messagerie spécifiques dans le portail Microsoft Defender ou dans Exchange Online PowerShell.

Des informations sur les menaces détectées par Defender for Office 365 sont disponibles dans les fonctionnalités régulières de rapports et d’investigation de Defender for Office 365 Plan 2, qui sont décrites dans la section Rapports pour le mode de blocage plus loin dans cet article.

Les facteurs clés qui déterminent les modes disponibles sont les suivants :

Que vous ayez ou non Defender for Office 365 (Plan 1 ou Plan 2) comme décrit dans la section suivante.

Comment le courrier électronique est remis à votre organization Microsoft 365, comme décrit dans les scénarios suivants :

Les messages provenant d’Internet sont envoyés directement à Microsoft 365, mais votre abonnement actuel n’a que Exchange Online Protection (EOP) ou Defender for Office 365 Plan 1.

Dans ces environnements, le mode audit ou le mode de blocage sont disponibles, en fonction de votre licence, comme expliqué dans la section suivante.

Vous utilisez actuellement un service ou un appareil tiers pour la protection de vos boîtes aux lettres Microsoft 365. Les messages provenant d’Internet transitent par le service de protection avant d’être remis à votre organization Microsoft 365. La protection Microsoft 365 est aussi faible que possible (elle n’est jamais complètement désactivée ; par exemple, la protection contre les programmes malveillants est toujours appliquée).

Dans ces environnements, seul le mode audit est disponible. Vous n’avez pas besoin de modifier votre flux de messagerie (enregistrements MX) pour évaluer Defender for Office 365 Plan 2.

Évaluation et essai pour Defender for Office 365

Quelle est la différence entre l’évaluation et l’essai de Defender for Office 365 Plan 2 ? N’est-ce pas la même chose ? Eh bien, oui et non. La licence de votre organization Microsoft 365 fait toute la différence :

Aucun Defender for Office 365 Plan 2 : si vous n’avez pas encore Defender for Office 365 Plan 2 (par exemple, vous disposez d’un EOP autonome, d’une Microsoft 365 E3, d’une Microsoft 365 Business Premium ou d’un Defender for Office 365 abonnement au module complémentaire Plan 1), vous pouvez démarrer l’expérience Defender for Office 365 Plan 2 à partir des emplacements suivants dans le portail Microsoft Defender :

- Page d’évaluation de Microsoft 365 à l’adresse https://security.microsoft.com/trialHorizontalHub.

- Page d’évaluation Microsoft Defender pour Office 365 à l’adresse https://security.microsoft.com/atpEvaluation.

Vous pouvez sélectionner le mode audit (stratégies d’évaluation) ou le mode de blocage (stratégie de sécurité prédéfinie standard) lors de la configuration de l’évaluation ou de l’essai.

Quel que soit l’emplacement que vous utilisez, nous approvisionnons automatiquement les licences Defender for Office 365 Plan 2 requises lors de l’inscription. Il n’est pas nécessaire d’obtenir et d’attribuer manuellement des licences Plan 2 dans le Centre d'administration Microsoft 365.

Les licences approvisionnées automatiquement sont valides pendant 90 jours. La signification de cette période de 90 jours dépend de la licence existante dans votre organization :

Aucun plan Defender for Office 365 1 : pour les organisations sans Defender for Office 365 Plan 1 (par exemple, EOP autonome ou Microsoft 365 E3) toutes les Defender for Office 365 Les fonctionnalités du plan 2 (en particulier les stratégies de sécurité) sont disponibles pendant la période de 90 jours uniquement.

Defender for Office 365 Plan 1 : les organisations avec Defender for Office 365 Plan 1 (par exemple, des abonnements Microsoft 365 Business Premium ou des extensions) ont déjà les mêmes stratégies de sécurité que celles disponibles dans Defender for Office 365 Plan 2 : protection contre l’emprunt d’identité dans les stratégies anti-hameçonnage, les stratégies de pièces jointes fiables et les stratégies de liens fiables.

Les stratégies de sécurité du mode audit (stratégies d’évaluation) ou du mode de blocage (stratégie de sécurité prédéfinie standard) n’expirent pas ou cessent de fonctionner au bout de 90 jours. Ce qui se termine après 90 jours, ce sont les fonctionnalités d’automatisation, d’investigation, de correction et d’éducation de Defender for Office 365 Plan 2 qui ne sont pas disponibles dans le plan 1.

Si vous configurez votre évaluation ou version d’évaluation en mode audit (stratégies d’évaluation), vous pouvez ensuite passer enmode bloquant (stratégie de sécurité prédéfinie standard). Pour obtenir des instructions, consultez la section Convertir en protection standard plus loin dans cet article.

Defender for Office 365 Plan 2 : si vous avez déjà Defender for Office 365 Plan 2 (par exemple, dans le cadre d’un abonnement Microsoft 365 E5), Defender for Office 365 n’est pas disponible pour sélectionner microsoft 365 page d’essais à l’adresse https://security.microsoft.com/trialHorizontalHub.

Votre seule option consiste à configurer une évaluation de Defender for Office 365 sur la page d’évaluation Microsoft Defender pour Office 365 à l’adresse https://security.microsoft.com/atpEvaluation. En outre, l’évaluation est automatiquement configurée en mode Audit (stratégies d’évaluation).

Par la suite, vous pouvez effectuer une conversion enmode bloquant (stratégie de sécurité prédéfinie standard) à l’aide de l’action Convertir en mode standard dans la page d’évaluation Microsoft Defender pour Office 365 ou en désactivant l’évaluation sur l’évaluation Microsoft Defender pour Office 365 puisconfiguration de la stratégie de sécurité prédéfinie Standard.

Par définition, les organisations avec Defender for Office 365 Plan 2 n’ont pas besoin de licences supplémentaires pour évaluer Defender for Office 365 Plan 2. Les évaluations dans ces organisations sont donc illimitées en durée.

Les informations de la liste précédente sont résumées dans le tableau suivant :

| Organisation | Inscrire à partir de la page Essais ? |

Inscrire à partir de la page Évaluation ? |

Modes disponibles | Évaluation point |

|---|---|---|---|---|

| EOP autonome (aucune boîte aux lettres Exchange Online) Microsoft 365 E3 |

Oui | Oui | Mode Audit Mode de blocage¹ |

90 jours |

| Microsoft Defender pour Office 365 Plan 1 Microsoft 365 Business Premium |

Oui | Oui | Mode Audit Mode de blocage¹ |

90 jours² |

| Microsoft 365 E5 | Non | Oui | Mode Audit Mode de blocage¹ ³ |

Illimité |

¹ Comme décrit précédemment, le mode de blocage (stratégie de sécurité prédéfinie standard) n’est pas disponible si le courrier Internet transite par un service de protection tiers ou un appareil avant la remise à Microsoft 365.

² Les stratégies de sécurité du mode audit (stratégies d’évaluation) ou du mode de blocage (stratégie de sécurité prédéfinie standard) n’expirent pas ou cessent de fonctionner après 90 jours. Les fonctionnalités d’automatisation, d’investigation, de correction et d’éducation qui sont exclusives à Defender for Office 365 Plan 2 cessent de fonctionner après 90 jours.

³ L’évaluation est configurée en mode audit (stratégies d’évaluation). À tout moment, une fois l’installation terminée, vous pouvez effectuer une conversion enmode bloquant (stratégie de sécurité prédéfinie standard) comme décrit dans Convertir en protection standard.

Maintenant que vous comprenez les différences entre les évaluations, les essais, le mode audit et le mode de blocage, vous êtes prêt à configurer votre évaluation ou essai comme décrit dans les sections suivantes.

Configurer une évaluation ou un essai en mode audit

N’oubliez pas que lorsque vous évaluez ou essayez d’Defender for Office 365 en mode audit, des stratégies d’évaluation spéciales sont créées afin que Defender for Office 365 puissiez détecter les menaces. Les paramètres de ces stratégies d’évaluation sont décrits dans la section Stratégies en mode audit plus loin dans cet article.

Démarrez l’évaluation dans l’un des emplacements disponibles dans le portail Microsoft Defender à l’adresse https://security.microsoft.com. Par exemple :

- Dans la bannière située en haut d’une page de fonctionnalités Defender for Office 365, sélectionnez Démarrer l’essai gratuit.

- Dans la page d’évaluation de Microsoft 365 à l’adresse https://security.microsoft.com/trialHorizontalHub, recherchez et sélectionnez Defender for Office 365.

- Dans la page d’évaluation Microsoft Defender pour Office 365 à l’adresse https://security.microsoft.com/atpEvaluation, sélectionnez Démarrer l’évaluation.

La boîte de dialogue Activer la protection n’est pas disponible dans les organisations avec Defender for Office 365 Plan 1 ou Plan 2.

Dans la boîte de dialogue Activer la protection , sélectionnez Non, Je veux uniquement créer des rapports, puis sélectionnez Continuer.

Dans la boîte de dialogue Sélectionner les utilisateurs que vous souhaitez inclure , configurez les paramètres suivants :

Tous les utilisateurs : il s’agit de l’option par défaut et recommandée.

Utilisateurs spécifiques : si vous sélectionnez cette option, vous devez sélectionner les destinataires internes auxquels l’évaluation s’applique :

- Utilisateurs : boîtes aux lettres, utilisateurs de messagerie ou contacts de messagerie spécifiés.

- Groupes :

- Membres des groupes de distribution spécifiés ou des groupes de sécurité à extension messagerie (les groupes de distribution dynamiques ne sont pas pris en charge).

- Groupes Microsoft 365 spécifiée

- Domaines : tous les destinataires du organization avec un adresse e-mail principale dans le domaine accepté spécifié.

Cliquez dans la zone, commencez à taper une valeur, puis sélectionnez la valeur dans les résultats sous la zone. Répétez cette opération autant de fois que nécessaire. Pour supprimer une valeur existante, sélectionnez

en regard de la valeur dans la zone .

en regard de la valeur dans la zone .Pour les utilisateurs ou les groupes, vous pouvez utiliser la plupart des identificateurs (nom, nom d’affichage, alias, adresse e-mail, nom de compte, etc.), mais le nom d'affichage correspondant apparaît dans les résultats. Pour les utilisateurs, entrez un astérisque (*) seul pour afficher toutes les valeurs disponibles.

Vous ne pouvez utiliser une condition de destinataire qu’une seule fois, mais la condition peut contenir plusieurs valeurs :

Plusieurs valeurs de la même condition utilisent la logique OR (par exemple, <recipient1> ou <recipient2>). Si le destinataire correspond à l’une des valeurs spécifiées, la stratégie leur est appliquée.

Différents types de conditions utilisent la logique AND. Le destinataire doit correspondre à toutes les conditions spécifiées pour que la stratégie s’applique à lui. Par exemple, vous configurez une condition avec les valeurs suivantes :

- Utilisateurs:

romain@contoso.com - Groupes : Cadres

La stratégie s’applique uniquement s’il

romain@contoso.comest également membre du groupe Cadres. Sinon, la politique ne lui est pas appliquée.- Utilisateurs:

Lorsque vous avez terminé dans la boîte de dialogue Sélectionner les utilisateurs que vous souhaitez inclure , sélectionnez Continuer.

Dans la boîte de dialogue Aidez-nous à comprendre votre flux de messagerie , configurez les options suivantes :

L’une des options suivantes est automatiquement sélectionnée en fonction de notre détection de l’enregistrement MX pour votre domaine :

J’utilise un fournisseur de services tiers et/ou local : l’enregistrement MX de votre domaine pointe ailleurs que Microsoft 365. Vérifiez ou configurez les paramètres suivants :

Service tiers utilisé par votre organization : Vérifiez ou sélectionnez l’une des valeurs suivantes :

Autre : cette valeur nécessite également des informations dans Si vos messages électroniques passent par plusieurs passerelles, répertoriez chaque adresse IP de passerelle, qui est disponible uniquement pour la valeur Other. Utilisez cette valeur si vous utilisez un fournisseur de services local.

Entrez une liste séparée par des virgules des adresses IP utilisées par le service de protection ou l’appareil tiers pour envoyer des messages dans Microsoft 365.

Barracuda

Ironport

Mimecast

Proofpoint

Sophos

Symantec

Trend Micro

Connecteur auquel appliquer cette évaluation : sélectionnez le connecteur utilisé pour le flux de messagerie dans Microsoft 365.

Le filtrage amélioré pour les connecteurs (également appelé skip listing) est automatiquement configuré sur le connecteur que vous spécifiez.

Lorsqu’un service ou un appareil tiers se trouve devant le courrier électronique entrant dans Microsoft 365, le filtrage amélioré pour les connecteurs identifie correctement la source des messages Internet et améliore considérablement la précision de la pile de filtrage Microsoft (en particulier le renseignement sur l’usurpation d’identité, ainsi que les fonctionnalités post-violation dans Threat Explorer et Automated Investigation & Response (AIR) .

J’utilise uniquement Microsoft Exchange Online : les enregistrements MX de votre domaine pointent vers Microsoft 365. Il ne reste plus rien à configurer. Sélectionnez Donc Terminer.

Partager des données avec Microsoft : cette option n’est pas sélectionnée par défaut, mais vous pouvez sélectionner la zone case activée si vous le souhaitez.

Lorsque vous avez terminé dans la boîte de dialogue Aidez-nous à comprendre votre flux de courrier , sélectionnez Terminer.

Une fois la configuration terminée, vous obtenez une boîte de dialogue Laissez-nous vous montrer. Sélectionnez Démarrer la visite guidée ou Ignorer.

Configurer une évaluation ou une version d’évaluation en mode bloquant

N’oubliez pas que lorsque vous essayez d’Defender for Office 365 en mode bloquant, la sécurité prédéfinie Standard est activée et les utilisateurs spécifiés (certains ou tout le monde) sont inclus dans la stratégie de sécurité prédéfinie Standard. Pour plus d’informations sur la stratégie de sécurité prédéfinie Standard, consultez Stratégies de sécurité prédéfinies.

Démarrez la version d’évaluation dans l’un des emplacements disponibles dans le portail Microsoft Defender à l’adresse https://security.microsoft.com. Par exemple :

- Dans la bannière située en haut d’une page de fonctionnalités Defender for Office 365, sélectionnez Démarrer l’essai gratuit.

- Dans la page d’évaluation de Microsoft 365 à l’adresse https://security.microsoft.com/trialHorizontalHub, recherchez et sélectionnez Defender for Office 365.

- Dans la page d’évaluation Microsoft Defender pour Office 365 à l’adresse https://security.microsoft.com/atpEvaluation, sélectionnez Démarrer l’évaluation.

La boîte de dialogue Activer la protection n’est pas disponible dans les organisations avec Defender for Office 365 Plan 1 ou Plan 2.

Dans la boîte de dialogue Activer la protection, sélectionnez Oui, protéger mes organization en bloquant les menaces, puis sélectionnez Continuer.

Dans la boîte de dialogue Sélectionner les utilisateurs que vous souhaitez inclure , configurez les paramètres suivants :

Tous les utilisateurs : il s’agit de l’option par défaut et recommandée.

Sélectionner des utilisateurs : si vous sélectionnez cette option, vous devez sélectionner les destinataires internes auxquels s’applique la version d’évaluation :

- Utilisateurs : boîtes aux lettres, utilisateurs de messagerie ou contacts de messagerie spécifiés.

- Groupes :

- Membres des groupes de distribution spécifiés ou des groupes de sécurité à extension messagerie (les groupes de distribution dynamiques ne sont pas pris en charge).

- Groupes Microsoft 365 spécifiée

- Domaines : tous les destinataires du organization avec un adresse e-mail principale dans le domaine accepté spécifié.

Cliquez dans la zone, commencez à taper une valeur, puis sélectionnez la valeur dans les résultats sous la zone. Répétez cette opération autant de fois que nécessaire. Pour supprimer une valeur existante, sélectionnez

en regard de la valeur dans la zone .

en regard de la valeur dans la zone .Pour les utilisateurs ou les groupes, vous pouvez utiliser la plupart des identificateurs (nom, nom d’affichage, alias, adresse e-mail, nom de compte, etc.), mais le nom d'affichage correspondant apparaît dans les résultats. Pour les utilisateurs, entrez un astérisque (*) seul pour afficher toutes les valeurs disponibles.

Vous ne pouvez utiliser une condition de destinataire qu’une seule fois, mais la condition peut contenir plusieurs valeurs :

Plusieurs valeurs de la même condition utilisent la logique OR (par exemple, <recipient1> ou <recipient2>). Si le destinataire correspond à l’une des valeurs spécifiées, la stratégie leur est appliquée.

Différents types de conditions utilisent la logique AND. Le destinataire doit correspondre à toutes les conditions spécifiées pour que la stratégie s’applique à lui. Par exemple, vous configurez une condition avec les valeurs suivantes :

- Utilisateurs:

romain@contoso.com - Groupes : Cadres

La stratégie s’applique uniquement s’il

romain@contoso.comest également membre du groupe Cadres. Sinon, la politique ne lui est pas appliquée.- Utilisateurs:

Lorsque vous avez terminé dans la boîte de dialogue Sélectionner les utilisateurs que vous souhaitez inclure , sélectionnez Continuer.

Une boîte de dialogue de progression s’affiche au fur et à mesure que votre évaluation est configurée. Une fois l’installation terminée, sélectionnez Terminé.

Gérer l’évaluation ou la version d’évaluation de Defender for Office 365

Une fois que vous avez configuré votre évaluation ou version d’évaluation en mode audit, la page d’évaluation Microsoft Defender pour Office 365 sur https://security.microsoft.com/atpEvaluation est votre emplacement central pour obtenir les résultats de l’essai Defender for Office 365 Plan 2.

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & règles>Stratégies de> menace, sélectionnez Mode d’évaluation dans la section Autres. Ou, pour accéder directement à la page d’évaluation Microsoft Defender pour Office 365, utilisez https://security.microsoft.com/atpEvaluation.

Les actions disponibles sur la page d’évaluation Microsoft Defender pour Office 365 sont décrites dans les sous-sections suivantes.

Gérer les paramètres d’évaluation

Dans la page d’évaluation Microsoft Defender pour Office 365 à l’adresse https://security.microsoft.com/atpEvaluation, sélectionnez Gérer les paramètres d’évaluation.

Dans le menu volant Gérer les paramètres d’évaluation MDO qui s’ouvre, les informations et paramètres suivants sont disponibles :

L’activation de l’évaluation s’affiche en haut du menu volant (Évaluation activée ou Évaluation désactivée). Ces informations sont également disponibles sur la page d’évaluation Microsoft Defender pour Office 365.

L’action

Désactiver ou Activer vous permet de désactiver ou d’activer les stratégies d’évaluation.

Désactiver ou Activer vous permet de désactiver ou d’activer les stratégies d’évaluation.Le nombre de jours restants dans l’évaluation est affiché en haut du menu volant (nn jours restants).

Section Fonctionnalités de détection : utilisez les bascules pour activer ou désactiver les protections Defender for Office 365 suivantes :

- Liens fiables

- Pièces jointes fiables

- Anti-hameçonnage

Section Utilisateurs, groupes et domaines : sélectionnez Modifier les utilisateurs, les groupes et les domaines pour modifier les personnes à qui l’évaluation ou la version d’évaluation s’applique, comme décrit précédemment dans Configurer une évaluation ou un essai en mode audit.

Section Paramètres d’emprunt d’identité :

Si la protection contre l’emprunt d’identité n’est pas configurée dans la stratégie d’évaluation anti-hameçonnage, sélectionnez Appliquer la protection contre l’emprunt d’identité pour configurer la protection contre l’emprunt d’identité :

- Utilisateurs internes et externes (expéditeurs) pour la protection contre l’emprunt d’identité des utilisateurs.

- Domaines personnalisés pour la protection contre l’emprunt d’identité de domaine.

- Expéditeurs et domaines approuvés à exclure de la protection contre l’emprunt d’identité.

Les étapes sont essentiellement les mêmes que celles décrites dans la section Emprunt d’identité à l’étape 5 de l’article Utiliser le portail Microsoft Defender pour créer des stratégies anti-hameçonnage.

Si la protection contre l’emprunt d’identité est configurée dans la stratégie d’évaluation anti-hameçonnage, cette section présente les paramètres de protection contre l’emprunt d’identité pour :

- Protection contre l’emprunt d’identité des utilisateurs

- Protection contre l’emprunt d’identité de domaine

- Expéditeurs et domaines avec identité approuvés

Pour modifier les paramètres, sélectionnez Modifier les paramètres d’emprunt d’identité.

Lorsque vous avez terminé dans le menu volant Gérer les paramètres d’évaluation MDO, sélectionnez ![]() Fermer.

Fermer.

Convertir en protection standard

Pour votre évaluation ou essai, vous pouvez passer du mode audit (stratégies d’évaluation) au mode de blocage (stratégie de sécurité prédéfinie standard) à l’aide de l’une des méthodes suivantes :

- Dans la page d’évaluation Microsoft Defender pour Office 365 : Sélectionnez Convertir en protection standard

- Dans le menu volant Gérer les paramètres d’évaluation MDO : dans la page d’évaluation Microsoft Defender pour Office 365, sélectionnez Gérer les paramètres d’évaluation. Dans le menu volant de détails qui s’ouvre, sélectionnez

Convertir en protection standard.

Convertir en protection standard.

Après avoir sélectionné Convertir en protection standard, lisez les informations dans la boîte de dialogue qui s’ouvre, puis sélectionnez Continuer.

Vous êtes redirigé vers l’Assistant Appliquer la protection standard dans la page Stratégies de sécurité prédéfinies . La liste des destinataires inclus et exclus de l’évaluation ou de la version d’évaluation est copiée dans la stratégie de sécurité prédéfinie Standard. Pour plus d’informations, consultez Utiliser le portail Microsoft Defender pour affecter des stratégies de sécurité prédéfinies Standard et Strict aux utilisateurs.

- Les stratégies de sécurité dans la stratégie de sécurité prédéfinie Standard ont une priorité plus élevée que les stratégies d’évaluation, ce qui signifie que les stratégies de sécurité prédéfinie Standard sont toujours appliquées avant les stratégies d’évaluation, même si les deux sont présentes et activées.

- Il n’existe aucun moyen automatique de passer du mode blocage au mode audit. Les étapes manuelles sont les suivantes :

Désactivez la stratégie de sécurité prédéfinie Standard dans la page Stratégies de sécurité prédéfinies à l’adresse https://security.microsoft.com/presetSecurityPolicies.

Dans la page d’évaluation Microsoft Defender pour Office 365 à l’adresse https://security.microsoft.com/atpEvaluation, vérifiez que la valeur Évaluation sur est affichée.

Si l’option Évaluation désactivée est affichée, sélectionnez Gérer les paramètres d’évaluation. Dans le menu volant Gérer les paramètres d’évaluation MDO qui s’ouvre, sélectionnez

Activer.

Activer.Sélectionnez Gérer les paramètres d’évaluation pour vérifier les utilisateurs auxquels l’évaluation s’applique dans la section Utilisateurs, groupes et domaines du menu volant Gérer les détails des paramètres d’évaluation MDO qui s’ouvre.

Rapports d’évaluation ou d’essai de Defender for Office 365

Cette section décrit les rapports disponibles en mode audit et en mode bloquant.

Rapports pour le mode de blocage

Aucun rapport spécial n’est créé pour le mode de blocage. Utilisez donc les rapports standard disponibles dans Defender for Office 365. Plus précisément, vous recherchez des rapports qui s’appliquent uniquement à des fonctionnalités Defender for Office 365 (par exemple, des liens fiables ou des pièces jointes fiables) ou des rapports qui peuvent être filtrés par des détections Defender for Office 365, comme décrit dans la liste suivante :

Vue De flux de courrier pour le rapport de status De flux de courrier :

- Les messages détectés en tant qu’emprunt d’identité utilisateur ou emprunt d’identité de domaine par des stratégies anti-hameçonnage apparaissent dans le bloc d’emprunt d’identité.

- Les messages détectés lors de la détonation de fichier ou d’URL par des stratégies de pièces jointes fiables ou de liens fiables apparaissent dans le bloc Détonation.

Rapport de status protection contre les menaces :

Vous pouvez filtrer la plupart des vues dans le rapport de status protection contre les menaces à l’aide de la valeur Protégé par MDO pour voir les effets de Defender for Office 365.

-

- Les messages détectés par les campagnes s’affichent dans Campagne.

- Les messages détectés par les pièces jointes fiables apparaissent dans La détonation de fichier et la réputation de détonation de fichier.

- Les messages détectés par la protection contre l’emprunt d’identité de l’utilisateur dans les stratégies anti-hameçonnage s’affichent dans Domaine d’emprunt d’identité, Utilisateur d’emprunt d’identité et Emprunt d’identité De veille aux boîtes aux lettres.

- Les messages détectés par les liens fiables apparaissent dans la détonation d’URL et la réputation de détonation d’URL.

-

- Les messages détectés par les campagnes s’affichent dans Campagne.

- Les messages détectés par les pièces jointes fiables apparaissent dans La détonation de fichier et la réputation de détonation de fichier.

- Les messages détectés par les liens fiables apparaissent dans la détonation d’URL et la réputation de détonation d’URL.

-

Les messages détectés par les liens fiables apparaissent dans la réputation malveillante de l’URL.

Répartition du graphique par type de stratégie

Les messages détectés par les pièces jointes fiables s’affichent dans pièces jointes fiables

Afficher les données par programme malveillant de contenu >

Les fichiers malveillants détectés par les pièces jointes sécurisées pour SharePoint, OneDrive et Microsoft Teams apparaissent dans MDO détonation.

Rapport sur les principaux expéditeurs et destinataires

Afficher les données pour les principaux destinataires de programmes malveillants (MDO) et Afficher les données pour les principaux destinataires de hameçonnage (MDO).

Rapport de protection des URL

Rapports pour le mode audit

En mode audit, vous recherchez des rapports qui affichent les détections par les stratégies d’évaluation, comme décrit dans la liste suivante :

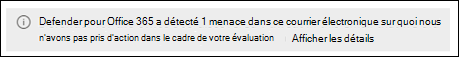

La page d’entité Email affiche la bannière suivante dans les détails de détection des messages sous l’onglet Analyse de la pièce jointe incorrecte, de l’URL du courrier indésirable + programme malveillant, de l’URL de hameçonnage et des messages d’emprunt d’identité détectés par l’évaluation Defender for Office 365 :

La page d’évaluation Microsoft Defender pour Office 365 à l’adresse https://security.microsoft.com/atpEvaluation regroupe les détections des rapports standard disponibles dans Defender for Office 365. Les rapports de cette page sont principalement filtrés par Évaluation : Oui pour afficher les détections par les stratégies d’évaluation uniquement, mais la plupart des rapports utilisent également des filtres de clarification supplémentaires.

Par défaut, les résumés de rapport sur la page affichent les données des 30 derniers jours, mais vous pouvez filtrer la plage de dates en sélectionnant

30 jours et en sélectionnant parmi les valeurs supplémentaires suivantes qui sont inférieures à 30 jours :

30 jours et en sélectionnant parmi les valeurs supplémentaires suivantes qui sont inférieures à 30 jours :- 24 heures

- 7 jours

- 14 jours

- Plage de dates personnalisée

Le filtre de plage de dates affecte les données affichées dans les résumés de rapport sur la page et dans le rapport main lorsque vous sélectionnez Afficher les détails dans un carte.

Sélectionnez

Télécharger pour télécharger les données du graphique dans un fichier .csv.

Télécharger pour télécharger les données du graphique dans un fichier .csv.Les rapports suivants de la page d’évaluation Microsoft Defender pour Office 365 contiennent des informations filtrées provenant d’affichages spécifiques dans le rapport de protection contre les menaces status :

- liens Email :

- Vue Rapport : Afficher les données par Email > la répartition des hameçonnages et des graphiques par technologie de détection

- Filtres de détection : réputation de détonation d’URL et détonation d’URL.

- Pièces jointes dans l’e-mail :

- Vue Rapport : Afficher les données par Email > la répartition des hameçonnages et des graphiques par technologie de détection

- Filtres de détection : détonation de fichier et réputation de détonation de fichier.

- Imitation

- Vue Rapport : Afficher les données par Email > la répartition des hameçonnages et des graphiques par technologie de détection

- Filtres de détection : utilisateur d’emprunt d’identité, domaine d’emprunt d’identité et emprunt d’identité Mailbox Intelligence.

- Liens de pièce jointe

- Vue Rapport : Afficher les données par Email > Les programmes malveillants et la répartition des graphiques par technologie de détection

- Filtres de détection : détonation d’URL et réputation de détonation d’URL.

- Programmes malveillants incorporés

- Vue Rapport : Afficher les données par Email > Les programmes malveillants et la répartition des graphiques par technologie de détection

- Filtres de détection : détonation de fichier et réputation de détonation de fichier.

- Expéditeurs usurpés :

- Vue Rapport : Afficher les données par Email > la répartition des hameçonnages et des graphiques par technologie de détection

- Filtres de détection : usurpation d’identité intra-organisation, Spoof external domain et Spoof DMARC.

- liens Email :

La protection des clics d’URL en temps réel utilise l’action Afficher les données par url de protection du clic dans le rapport de protection des URL filtré par Évaluation : Oui.

Bien que l’option Afficher les données par clic d’URL par application dans le rapport de protection des URL ne s’affiche pas sur la page d’évaluation Microsoft Defender pour Office 365, elle peut également être filtrée par Évaluation : Oui.

Autorisations requises

Les autorisations suivantes sont requises dans Microsoft Entra ID pour configurer une évaluation ou une version d’évaluation de Defender pour Microsoft 365 :

- Créer, modifier ou supprimer une évaluation ou une version d’évaluation : appartenance aux rôles Administrateur de la sécurité ou Administrateur général .

- Afficher les stratégies d’évaluation et les rapports en mode audit : appartenance aux rôles Administrateur de la sécurité ou Lecteur de sécurité .

Pour plus d’informations sur les autorisations Microsoft Entra dans le portail Microsoft Defender, consultez Microsoft Entra rôles dans le portail Microsoft Defender

Foire aux questions

Q : Dois-je obtenir ou activer manuellement des licences d’évaluation ?

R : Non. La version d’évaluation provisionne automatiquement Defender for Office 365 licences Plan 2 si vous en avez besoin, comme décrit précédemment.

Q : Comment faire prolonger la version d’évaluation ?

R : Consultez Étendre votre version d’évaluation.

Q : Qu’advient-il de mes données après l’expiration de la version d’évaluation ?

R : Après l’expiration de votre version d’évaluation, vous avez accès à vos données d’évaluation (données provenant des fonctionnalités de Defender for Office 365 que vous n’aviez pas auparavant) pendant 30 jours. Après cette période de 30 jours, toutes les stratégies et données associées à l’essai Defender for Office 365 sont supprimées.

Q : Combien de fois puis-je utiliser l’essai Defender for Office 365 dans mon organization ?

R : Un maximum de deux fois. Si votre première version d’évaluation expire, vous devez attendre au moins 30 jours après la date d’expiration avant de pouvoir vous inscrire à nouveau à la version d’évaluation Defender for Office 365. Après votre deuxième version d’évaluation, vous ne pouvez pas vous inscrire à une autre version d’évaluation.

Q : En mode audit, existe-t-il des scénarios où Defender for Office 365 agit sur les messages ?

R : Oui. Pour la protection du service, personne dans un programme ou une référence SKU ne peut désactiver ou contourner l’action sur les messages classés comme des programmes malveillants ou des hameçonnages à haut niveau de confiance par le service.

Q : Dans quel ordre les stratégies sont-elles évaluées ?

R : Consultez Ordre de priorité pour connaître les stratégies de sécurité prédéfinies et d’autres stratégies.

Paramètres de stratégie associés aux évaluations et aux essais Defender for Office 365

Stratégies en mode audit

Avertissement

N’essayez pas de créer, de modifier ou de supprimer les stratégies de sécurité individuelles associées à l’évaluation de Defender for Office 365. La seule méthode prise en charge pour créer les stratégies de sécurité individuelles pour l’évaluation consiste à démarrer l’évaluation ou la version d’évaluation en mode audit dans le portail Microsoft Defender pour la première fois.

Comme décrit précédemment, lorsque vous choisissez le mode d’audit pour votre évaluation ou essai, les stratégies d’évaluation avec les paramètres requis pour observer les messages sans prendre d’action sont automatiquement créées.

Pour afficher ces stratégies et leurs paramètres, exécutez la commande suivante dans Exchange Online PowerShell :

Write-Output -InputObject ("`r`n"*3),"Evaluation anti-phishing policy",("-"*79);Get-AntiPhishPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Attachments policy",("-"*79);Get-SafeAttachmentPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Links policy",("-"*79);Get-SafeLinksPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"

Les paramètres sont également décrits dans les tableaux suivants.

Paramètres de stratégie d’évaluation anti-hameçonnage

| Paramètre | Valeur |

|---|---|

| Nom | Stratégie d’évaluation |

| AdminDisplayName | Stratégie d’évaluation |

| AuthenticationFailAction | MoveToJmf |

| DmarcQuarantineAction | Quarantaine |

| DmarcRejectAction | Rejeter |

| Activé | Vrai |

| EnableFirstContactSafetyTips | Faux |

| EnableMailboxIntelligence | Vrai |

| EnableMailboxIntelligenceProtection | Vrai |

| EnableOrganizationDomainsProtection | Faux |

| EnableSimilarDomainsSafetyTips | Faux |

| EnableSimilarUsersSafetyTips | Faux |

| EnableSpoofIntelligence | Vrai |

| EnableSuspiciousSafetyTip | Faux |

| EnableTargetedDomainsProtection | Faux |

| EnableTargetedUserProtection | Faux |

| EnableUnauthenticatedSender | Vrai |

| EnableUnusualCharactersSafetyTips | Faux |

| EnableViaTag | Vrai |

| ExcludedDomains | {} |

| ExcludedSenders | {} |

| HonorDmarcPolicy | Vrai |

| ImpersonationProtectionState | Manuel |

| IsDefault | Faux |

| MailboxIntelligenceProtectionAction | NoAction |

| MailboxIntelligenceProtectionActionRecipients | {} |

| MailboxIntelligenceQuarantineTag | DefaultFullAccessPolicy |

| PhishThresholdLevel | 1 |

| PolicyTag | Blanc |

| RecommendedPolicyType | Évaluation |

| SpoofQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainActionRecipients | {} |

| TargetedDomainProtectionAction | NoAction |

| TargetedDomainQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainsToProtect | {} |

| TargetedUserActionRecipients | {} |

| TargetedUserProtectionAction | NoAction |

| TargetedUserQuarantineTag | DefaultFullAccessPolicy |

| TargetedUsersToProtect | {} |

Paramètres de stratégie d’évaluation des pièces jointes sécurisées

| Paramètre | Valeur |

|---|---|

| Nom | Stratégie d’évaluation |

| Action | Autoriser |

| ActionOnError | Vrai* |

| AdminDisplayName | Stratégie d’évaluation |

| ConfidenceLevelThreshold | 80 |

| Activer | Vrai |

| EnableOrganizationBranding | Faux |

| IsBuiltInProtection | Faux |

| IsDefault | Faux |

| OperationMode | Delay |

| QuarantineTag | AdminOnlyAccessPolicy |

| RecommendedPolicyType | Évaluation |

| Rediriger | Faux |

| RedirectAddress | Blanc |

| ScanTimeout | 30 |

* Ce paramètre a été déconseillé et n’est plus utilisé.

Paramètres de stratégie d’évaluation des liens fiables

| Paramètre | Valeur |

|---|---|

| Nom | Stratégie d’évaluation |

| AdminDisplayName | Stratégie d’évaluation |

| AllowClickThrough | Vrai |

| CustomNotificationText | Blanc |

| DeliverMessageAfterScan | Vrai |

| DisableUrlRewrite | Vrai |

| DoNotRewriteUrls | {} |

| EnableForInternalSenders | Faux |

| EnableOrganizationBranding | Faux |

| EnableSafeLinksForEmail | Vrai |

| EnableSafeLinksForOffice | Vrai |

| EnableSafeLinksForTeams | Vrai |

| IsBuiltInProtection | Faux |

| LocalizedNotificationTextList | {} |

| RecommendedPolicyType | Évaluation |

| ScanUrls | Vrai |

| TrackClicks | Vrai |

Utiliser PowerShell pour configurer des conditions de destinataire et des exceptions à l’évaluation ou à la version d’évaluation en mode audit

Une règle associée aux stratégies d’évaluation Defender for Office 365 contrôle les conditions de destinataire et les exceptions à l’évaluation.

Pour afficher la règle associée à l’évaluation, exécutez la commande suivante dans Exchange Online PowerShell :

Get-ATPEvaluationRule

Pour utiliser Exchange Online PowerShell afin de modifier les personnes à qui l’évaluation s’applique, utilisez la syntaxe suivante :

Set-ATPEvaluationRule -Identity "Evaluation Rule" -SentTo <"user1","user2",... | $null> -ExceptIfSentTo <"user1","user2",... | $null> -SentToMemberOf <"group1","group2",... | $null> -ExceptIfSentToMemberOf <"group1","group2",... | $null> -RecipientDomainIs <"domain1","domain2",... | $null> -ExceptIfRecipientDomainIs <"domain1","domain2",... | $null>

Cet exemple configure des exceptions de l’évaluation pour les boîtes aux lettres d’opérations de sécurité (SecOps) spécifiées.

Set-ATPEvaluationRule -Identity "Evaluation Rule" -ExceptIfSentTo "SecOps1","SecOps2"

Utiliser PowerShell pour activer ou désactiver l’évaluation ou la version d’évaluation en mode audit

Pour activer ou désactiver l’évaluation en mode audit, vous activez ou désactivez la règle associée à l’évaluation. La valeur de la propriété State de la règle d’évaluation indique si la règle est Activée ou Désactivée.

Exécutez la commande suivante pour déterminer si l’évaluation est actuellement activée ou désactivée :

Get-ATPEvaluationRule -Identity "Evaluation Rule" | Format-Table Name,State

Exécutez la commande suivante pour désactiver l’évaluation si elle est activée :

Disable-ATPEvaluationRule -Identity "Evaluation Rule"

Exécutez la commande suivante pour activer l’évaluation si elle est désactivée :

Enable-ATPEvaluationRule -Identity "Evaluation Rule"

Stratégies en mode bloquant

Comme décrit précédemment, les stratégies de mode de blocage sont créées à l’aide du modèle Standard pour les stratégies de sécurité prédéfinies.

Pour utiliser Exchange Online PowerShell afin d’afficher les stratégies de sécurité individuelles associées à la stratégie de sécurité prédéfinie Standard, et pour afficher et configurer les conditions et exceptions de destinataire pour la stratégie de sécurité prédéfinie, consultez Stratégies de sécurité prédéfinies dans Exchange Online PowerShell.

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour