Utilisation d’applications prenant en charge les revendications dans le proxy d’application

Les applications prenant en charge les revendications effectuent une redirection vers le service d’émission de jeton de sécurité (STS). Le service d’émission de jeton de sécurité demande des informations d’identification à l’utilisateur en échange d’un jeton, puis redirige l’utilisateur vers l’application. Il existe plusieurs façons d’activer le proxy d’application pour utiliser ces redirections. Utilisez cet article pour configurer votre déploiement pour les applications prenant en charge les revendications.

Prérequis

Le service d’émission de jeton de sécurité vers lequel l’application prenant en charge les revendications effectue la redirection doit être disponible en dehors de votre réseau local. Exposez-le via un proxy ou en autorisant des connexions externes.

Publication de votre application

- Publiez votre application en suivant les instructions décrites dans Publier des applications avec le proxy d’application.

- Accédez à la page de l’application dans le portail et sélectionnez Authentification unique.

- Si vous choisissez Microsoft Entra ID comme Méthode de pré-authentification, sélectionnez Authentification unique Microsoft Entra désactivée comme Méthode d’authentification interne. Si vous avez choisi Directe comme méthode de préauthentification, vous n’avez rien à modifier.

Configurer Active Directory Federation Services

Vous pouvez configurer les services de fédération Active Directory (AD FS) pour les applications prenant en charge les revendications de deux manières. La première consiste à utiliser des domaines personnalisés. La seconde consiste à utiliser WS-Federation.

Option 1 : Domaines personnalisés

Si toutes les URL internes de vos applications sont des noms de domaines complets (FQDN), alors vous pouvez configurer des domaines personnalisés pour vos applications. Utilisez ces domaines personnalisés pour créer des URL externes identiques aux URL internes. Lorsque vos URL externes correspondent à vos URL internes, les redirections STS fonctionnent que vos utilisateurs soient locaux ou à distance.

Option n°2 : Un certificat de fournisseur d'identité WS-Federation

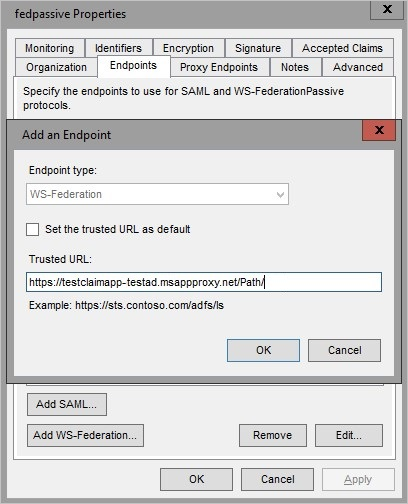

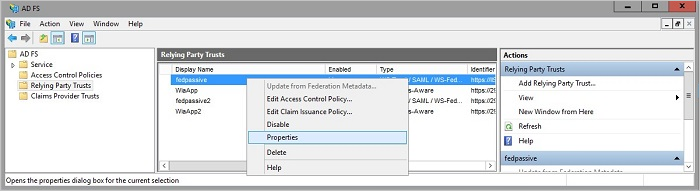

Ouvrez la gestion des services de fédération Active Directory.

Accédez à Approbations de la partie de confiance, cliquez avec le bouton droit sur l’application que vous publiez avec le proxy d’application, puis choisissez Propriétés.

Sous l’onglet Points de terminaison, sous Type de point de terminaison, sélectionnez WS-Federation.

Sous URL approuvée, entrez l’URL que vous avez entrée dans le proxy d’application sous URL externe, puis sélectionnez OK.