Changer les rôles de ressources pour un package d’accès dans la gestion des droits d’utilisation

En tant que gestionnaire des packages d'accès, vous pouvez à tout moment modifier les ressources d'un package d'accès sans vous soucier de donner à l'utilisateur l’accès aux nouvelles ressources ou de supprimer son accès aux ressources précédentes. Cet article explique comment changer les rôles de ressources pour un package d’accès existant.

Cette vidéo présente une vue d’ensemble du changement d’un package d’accès.

Rechercher des ressources dans le catalogue

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

Si vous devez ajouter des ressources à un package d’accès, vous devez vérifier si les ressources dont vous avez besoin sont disponibles dans le catalogue du package d’accès. Si vous êtes gestionnaire de package d’accès, vous ne pouvez pas ajouter de ressources à un catalogue, même si vous êtes propriétaire de celles-ci. Vous ne pouvez utiliser que les ressources disponibles dans le catalogue.

Rôle prérequis : Administrateur général, Administrateur de la gouvernance des identités, Propriétaire de catalogue ou Gestionnaire de package d’accès

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez le package d’accès pour lequel vous voulez vérifier que son catalogue a les ressources nécessaires.

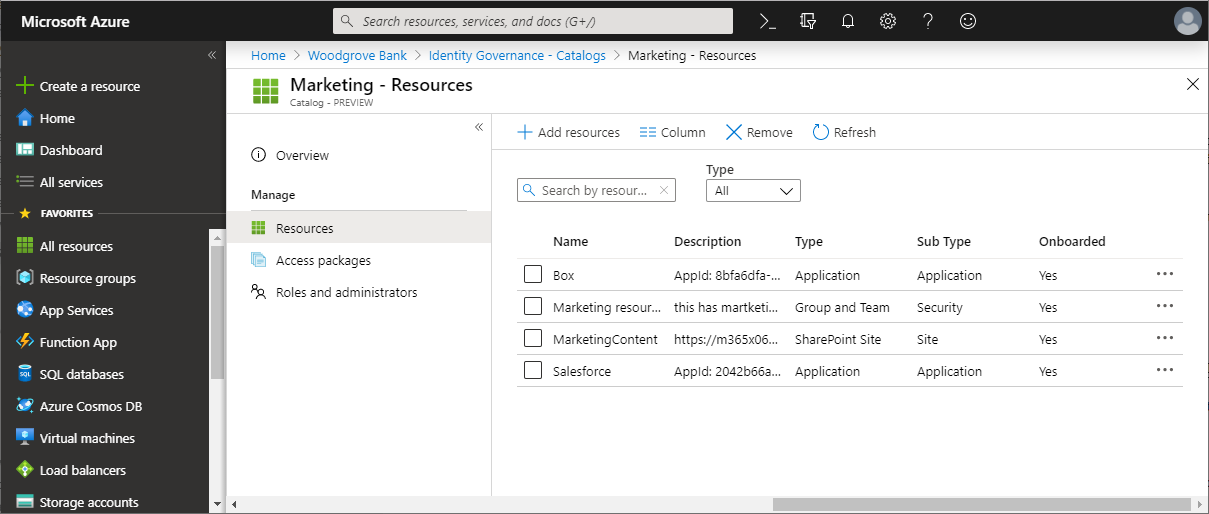

Dans le menu de gauche, sélectionnez Catalogue, puis ouvrez le catalogue.

Dans le menu de gauche, sélectionnez Ressources pour afficher la liste des ressources de ce catalogue.

Si les ressources ne figurent pas déjà dans le catalogue et que vous êtes administrateur ou propriétaire d’un catalogue, vous pouvez ajouter des ressources à un catalogue. Les types de ressources que vous pouvez ajouter sont les groupes, les applications que vous avez intégrées à votre annuaire et les sites SharePoint Online. Par exemple :

- Les groupes peuvent être des groupes Microsoft 365 ou des groupes de sécurité Microsoft Entra créés sur le cloud. Les groupes issus d’un annuaire Active Directory local ne peuvent pas être attribués en tant que ressources, car leurs attributs de propriétaire ou de membre ne sont pas modifiables dans Microsoft Entra ID. Pour permettre aux utilisateurs d’accéder à une application qui utilise les appartenances aux groupes de sécurité AD, créez un groupe dans Microsoft Entra ID, configurez la réécriture de groupe dans AD et activez ce groupe pour écriture dans AD. Les groupes qui proviennent d’Exchange Online en tant que groupes de distribution ne peuvent pas non plus être modifiés dans Microsoft Entra ID.

- Les applications peuvent être des applications d’entreprise Microsoft Entra, ce qui inclut les applications SaaS (Software as a Service), les applications sur site qui utilisent un annuaire ou une base de données différente, et vos propres applications intégrées à Microsoft Entra ID. Si votre application n’a pas encore été intégrée à votre répertoire Microsoft Entra, consultez les articles Régir l’accès aux applications dans votre environnement et Intégrer une application à Microsoft Entra ID.

- Les sites peuvent être des sites ou des collections de sites SharePoint Online.

Si vous êtes gestionnaire de package d’accès et que vous devez ajouter des ressources au catalogue, vous pouvez demander au propriétaire du catalogue de les ajouter.

Déterminer les rôles de ressources à inclure dans un package d’accès

Un rôle de ressources est un ensemble d’autorisations associées à une ressource et définies par cette même ressource. Les ressources peuvent être mises à la disposition des utilisateurs si vous ajoutez les rôles de chaque ressource du catalogue à votre package d’accès. Vous pouvez ajouter des rôles de ressources qui sont fournis pour des groupes, des équipes, des applications et des sites SharePoint. Quand un utilisateur reçoit une affectation à un package d’accès, il est ajouté à tous les rôles de ressources dans le package d’accès.

Quand il perd une affectation de package d’accès, il est supprimé de tous les rôles de ressources dans le package d’accès.

Remarque

Si les utilisateurs ont été ajoutés aux ressources en dehors de la gestion des droits d’utilisation, qu’ils doivent conserver l’accès même s’ils reçoivent ultérieurement les attributions de package d’accès, et que leurs attributions de package d’accès expirent, n’ajoutez pas les rôles de ressources à un package d’accès.

Si vous souhaitez que certains utilisateurs reçoivent des rôles différents des autres, vous devrez créer plusieurs packages d’accès dans le catalogue, avec des packages d’accès distincts pour chacun des rôles de ressource. Vous pouvez également marquer les packages d’accès comme incompatibles entre eux afin que les utilisateurs ne puissent pas demander l’accès aux packages d’accès qui leur donneraient un accès excessif.

Les applications peuvent notamment avoir plusieurs rôles. Lorsque vous ajoutez le rôle d’une application en tant que rôle de ressource à un package d'accès et que cette application comporte plusieurs rôles, vous devez spécifier le rôle correspondant à ces utilisateurs dans le package d’accès.

Remarque

Si une application possède plusieurs rôles d’application et que plusieurs rôles de cette application se trouvent dans un package d’accès, l’utilisateur recevra tous les rôles inclus dans l’application. Si vous préférez que les utilisateurs ne reçoivent pas tous les rôles d’application, vous devrez créer plusieurs packages d’accès dans le catalogue, avec des packages d’accès distincts pour chacun des rôles d’application.

En outre, les applications peuvent également s’appuyer sur des groupes de sécurité pour exprimer des autorisations. Par exemple, une application peut avoir un rôle d’application unique User et également valider l’appartenance de deux groupes : un groupe Ordinary Users et un groupe Administrative Access. Un utilisateur de l’application doit donc être membre de l’un de ces deux groupes. Si vous souhaitez configurer les utilisateurs pour qu’ils puissent demander l’une ou l’autre de ces autorisations, vous devez placer trois ressources dans un catalogue : l’application, le groupe Ordinary Users et le groupe Administrative Access. Ensuite, vous devez créer dans ce catalogue deux packages d’accès et indiquer que chacun d’eux n’est pas compatible avec l’autre :

- un premier package d’accès qui a deux rôles de ressources, le rôle d’application de l’application

Useret l’appartenance au groupeOrdinary Users - un deuxième package d’accès qui a deux rôles de ressource, le rôle d’application de l’application

Useret l’appartenance au groupeAdministrative Access

Vérifiez si des utilisateurs sont déjà affectés au rôle de ressource

Quand un rôle de ressource est ajouté à un package d’accès par un administrateur, les utilisateurs qui se trouvent dans ce rôle de ressource, mais qui n’ont pas d’affectations au package d’accès, restent dans le rôle de ressource sans être affectés au package d’accès. Par exemple, si un utilisateur est membre d’un groupe, puis qu’un package d’accès est créé et que le rôle de membre de ce groupe est ajouté à un package d’accès, l’utilisateur ne reçoit pas automatiquement une affectation au package d’accès.

Si vous souhaitez que les utilisateurs ayant un rôle de ressource soient également affectés au package d’accès, vous pouvez affecter directement des utilisateurs à un package d’accès à l’aide du Centre d’administration Microsoft Entra, ou en bloc par Graph ou PowerShell. Les utilisateurs que vous affectez au package d’accès auront alors également accès aux autres rôles de ressources de ce package d’accès. Cependant, comme ces utilisateurs qui étaient dans le rôle de ressource disposent déjà d’un accès avant d'être ajoutes au package d’accès, quand leur affectation au package d’accès est supprimée, ils sont supprimés de ce rôle de ressource.

Ajouter des rôles de ressources

Rôle prérequis : administrateur général, administrateur de la gouvernance des identités, propriétaire de catalogue ou gestionnaire de package d’accès

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez le package d’accès auquel vous voulez ajouter des rôles de ressources.

Dans le menu de gauche, sélectionnez Rôles de ressources.

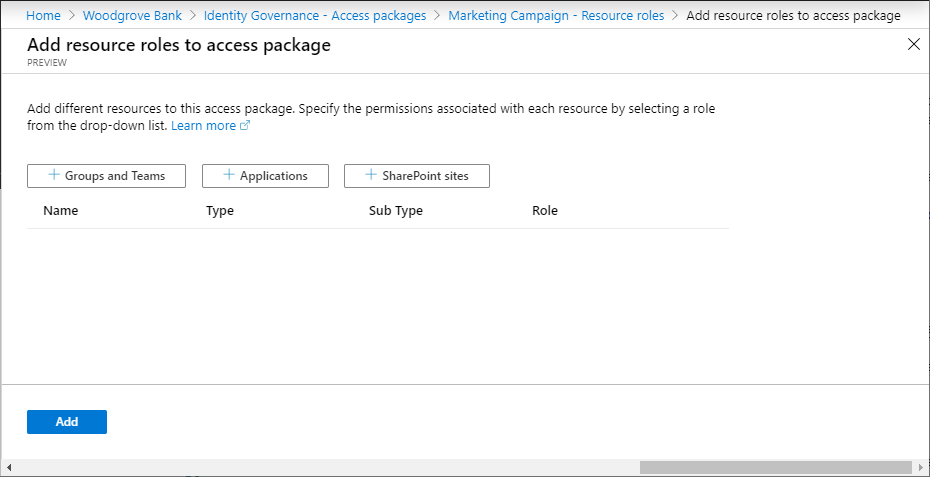

Sélectionnez Ajouter des rôles de ressources pour ouvrir la page Ajouter des rôles de ressources à un package d’accès.

Selon ce que vous souhaitez ajouter une appartenance à un groupe ou une équipe, accéder à une application, un site SharePoint ou un rôle Microsoft Entra (Préversion), effectuez la procédure dans l’une des sections suivantes dédiées aux rôles de ressources.

Ajouter un rôle de ressources de groupe ou d’équipe

Vous pouvez configurer la gestion des droits d’utilisation afin d’ajouter automatiquement des utilisateurs à un groupe ou à une équipe dans Microsoft Teams, quand un package d’accès leur est attribué.

- Si un groupe ou une équipe est un rôle de ressource qui fait partie d’un package d’accès et qu’un utilisateur est affecté à ce package d’accès, l’utilisateur est ajouté à ce groupe ou à cette équipe en tant que membre, s’il n’y figure pas encore.

- À l’expiration de l’affectation du package d’accès d’un utilisateur, ce dernier est retiré du groupe ou de l’équipe, sauf si un autre package d’accès incluant ce même groupe ou cette même équipe lui est actuellement affecté.

Vous pouvez sélectionner n’importe quel groupe de sécurité Microsoft Entra ou groupe Microsoft 365. Les utilisateurs ayant un rôle d'administrateur peuvent ajouter n’importe quel groupe à un catalogue ; les propriétaires de catalogue peuvent ajouter n’importe quel groupe au catalogue si ce groupe leur appartient. Gardez à l’esprit les contraintes Microsoft Entra suivantes lors de la sélection d’un groupe :

- Si un utilisateur, y compris un invité, est ajouté en tant que membre à un groupe ou à une équipe, il peut voir tous les autres membres de ce groupe ou de cette équipe.

- Microsoft Entra ID ne peut pas modifier l’appartenance d’un groupe qui a été synchronisé à partir de Windows Server Active Directory à l’aide de Microsoft Entra Connect ou a été créé dans Exchange Online en tant que groupe de distribution. Si vous envisagez de gérer l’accès aux applications qui utilisent des groupes de sécurité AD, découvrez comment configurer l’écriture différée de groupe avec la gestion des droits d’utilisation.

- L’appartenance de groupes dynamiques ne peut pas être mise à jour par l’ajout ou la suppression d’un membre, de sorte que l’appartenance de groupes dynamiques ne convient pas pour la gestion des droits d'utilisation.

- Les groupes Microsoft 365 ont des contraintes supplémentaires, décrites dans la Vue d'ensemble des groupes Microsoft 365 pour les administrateurs, y compris une limite de 100 propriétaires par groupe, des limites sur le nombre de membres pouvant accéder simultanément aux conversations de groupe et une limite de 7 000 groupes par membre.

Pour plus d’informations, consultez Comparer les groupes et Groupes Microsoft 365 et Microsoft Teams.

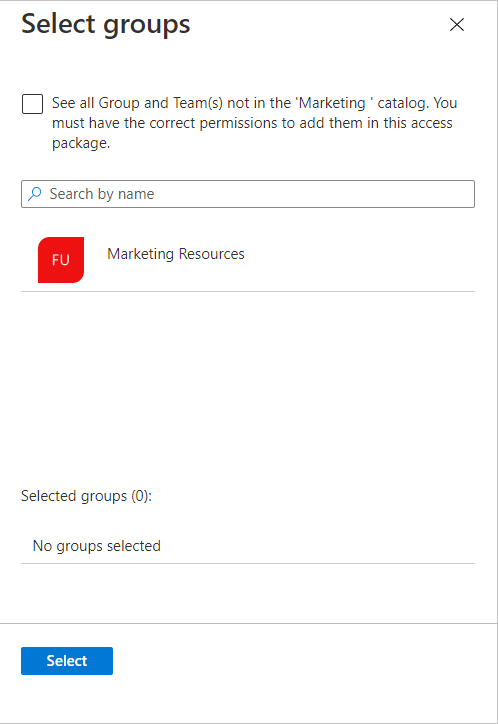

Sur la page Ajouter des rôles de ressources à un package d’accès, sélectionnez Groupes et équipes pour ouvrir le volet Sélectionner les groupes.

Sélectionnez les groupes et équipes que vous voulez inclure dans le package d’accès.

Sélectionnez Sélectionner.

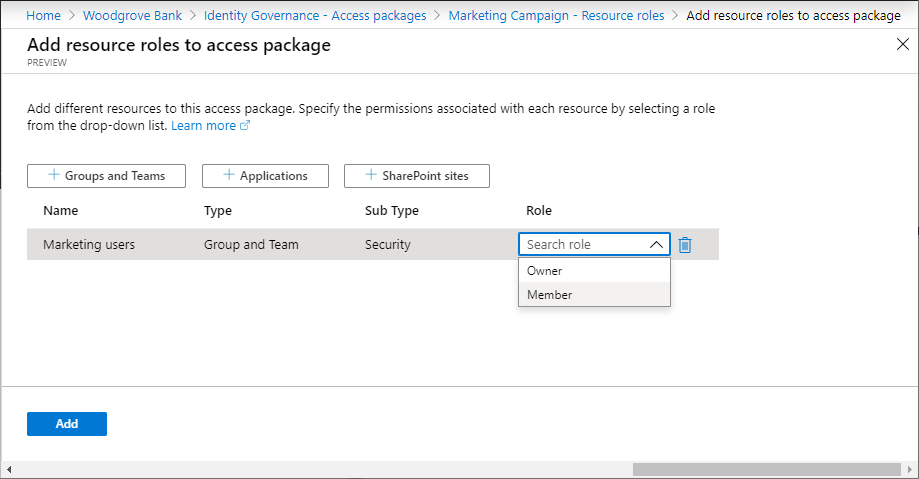

Une fois l’équipe ou le groupe sélectionné, la colonne Sous-type affiche l’un des sous-types suivants :

Sous-type Description Sécurité Utilisé pour octroyer l’accès à des ressources. Distribution Utilisé pour envoyer des notifications à un groupe de personnes. Microsoft 365 Groupe Microsoft 365 non activé pour Teams. Utilisé pour la collaboration entre les utilisateurs, à l’intérieur et à l’extérieur de votre organisation. Équipe Groupe Microsoft 365 activé pour Teams. Utilisé pour la collaboration entre les utilisateurs, à l’intérieur et à l’extérieur de votre organisation. Dans la liste Rôle, Sélectionnez Propriétaire ou Membre.

En règle générale, sélectionnez le rôle Membre. Si vous sélectionnez le rôle Propriétaire, les utilisateurs deviennent propriétaires du groupe, ce qui leur permet d’ajouter ou de supprimer d’autres membres ou propriétaires.

Sélectionnez Ajouter.

Tous les utilisateurs ayant déjà des affectations au package d’accès deviennent automatiquement membres (ou propriétaires) de ce groupe ou de cette équipe lors de l’ajout. Pour plus d’informations, consultez la section relative à l’application des modifications.

Ajouter un rôle de ressources d'application

Vous pouvez faire en sorte que Microsoft Entra ID attribue automatiquement aux utilisateurs l’accès à une application d’entreprise Microsoft Entra, y compris les applications SaaS, les applications locales et les applications de votre organisation intégrées à Microsoft Entra ID, lorsqu’un utilisateur se voit affecter un package d’accès. Pour les applications qui s’intègrent à Microsoft Entra ID par le biais de l’authentification unique fédérée, Microsoft Entra ID émet des jetons de fédération pour les utilisateurs affectés à l’application.

Si votre application n’a pas encore été intégrée à votre répertoire Microsoft Entra, consultez les articles Régir l’accès aux applications dans votre environnement et Intégrer une application à Microsoft Entra ID.

Les applications peuvent avoir plusieurs rôles d’application définis dans leur manifeste et gérés par le biais de l’IU des rôles d’application. Quand vous ajoutez le rôle d’une application en tant que rôle de ressource à un package d’accès, si cette application comporte plusieurs rôles d’application, vous devez spécifier le rôle correspondant à ces utilisateurs dans ce package d’accès. Si vous développez des applications, vous pouvez en savoir plus sur l’ajout de ces rôles à vos applications dans le Guide pratique pour configurer les revendications de rôle émises dans le jeton SAML pour les applications d’entreprise. Si vous utilisez les bibliothèques d’authentification Microsoft, il existe aussi un exemple de code qui montre comment utiliser les rôles d’application pour contrôler l’accès.

Remarque

Si une application possède plusieurs rôles d’application et que plusieurs rôles de cette application se trouvent dans un package d’accès, l’utilisateur recevra tous les rôles inclus dans l’application. Si vous préférez que les utilisateurs ne reçoivent pas tous les rôles d’application, vous devrez créer plusieurs packages d’accès dans le catalogue, avec des packages d’accès distincts pour chacun des rôles d’application.

Une fois qu’un rôle d’application est une ressource d’un package d’accès :

- Si un utilisateur se voit affecter ce package d’accès, il est ajouté à ce rôle d’application, s’il n’y figure pas déjà. Si l’application exige des attributs, les valeurs des attributs collectés à partir de la requête sont écrites sur l’utilisateur.

- À l’expiration de l’affectation du package d’accès d’un utilisateur, son accès est retiré du groupe, sauf si un autre package d’accès incluant ce rôle d’application lui est affecté. Si l’application exige des attributs, ces attributs sont supprimés de l’utilisateur.

Voici quelques considérations à prendre en compte lors de la sélection d'une application :

- Des groupes peuvent également être affectés aux rôles d’applications. Vous pouvez choisir d’ajouter un groupe au lieu d’une application et son rôle dans un package d’accès, mais l’application n’est pas visible pour l’utilisateur dans le package d’accès du portail Mon Accès.

- Le centre d’administration Microsoft Entra peut également montrer des principaux de service pour des services qui ne peuvent pas être sélectionnés en tant qu’applications. En particulier, Exchange Online et SharePoint Online sont des services, pas des applications disposant de rôles de ressources dans l’annuaire. Ils ne peuvent donc pas être inclus dans un package d’accès. Utilisez plutôt la gestion des licences par groupe pour établir une licence appropriée, destinée à un utilisateur qui a besoin d’accéder à ces services.

- Les applications qui prennent uniquement en charge les utilisateurs de comptes Microsoft personnels pour l’authentification, et non les comptes professionnels dans votre annuaire, ne disposent pas de rôles d’application et ne peuvent pas être ajoutées pour accéder aux catalogues de packages.

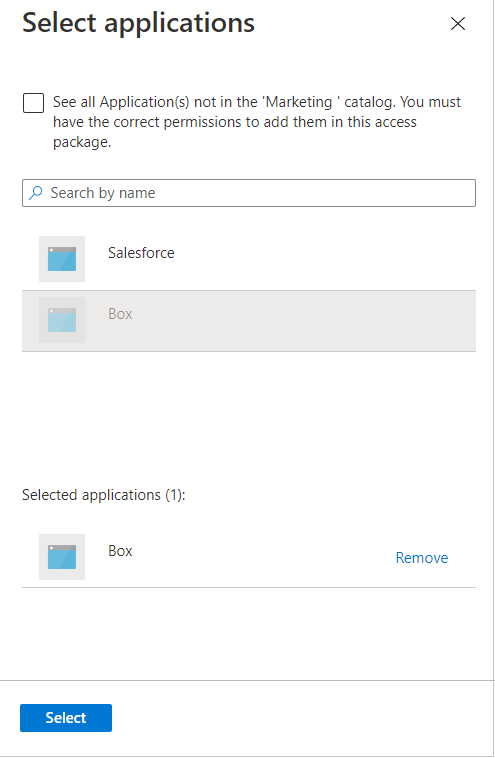

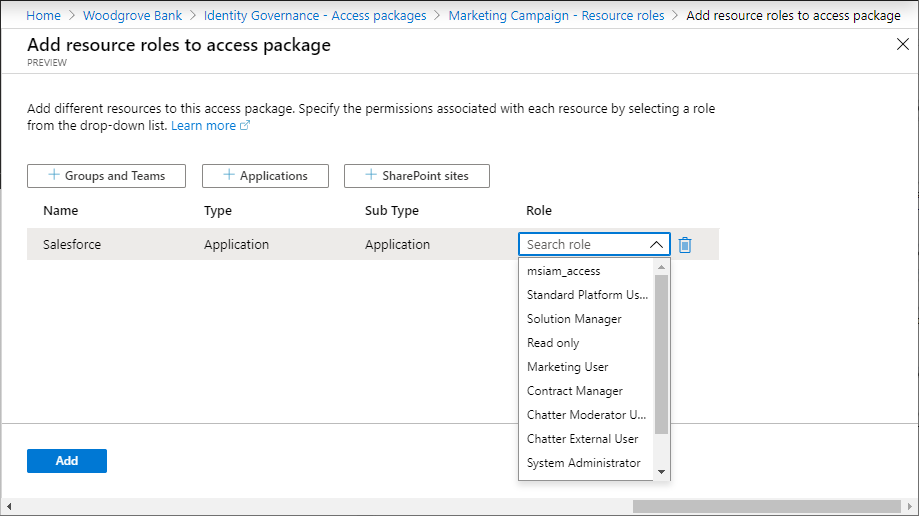

Sur la page Ajouter des rôles de ressources à un package d'accès, sélectionnez Applications pour ouvrir le volet Sélectionner les applications.

Sélectionnez les applications que vous voulez inclure dans le package d'accès.

Sélectionnez Sélectionner.

Dans la liste Rôle, sélectionnez un rôle d’application.

Sélectionnez Ajouter.

Tous les utilisateurs ayant déjà des affectations au package d’accès ont automatiquement accès à cette application quand elle est ajoutée. Pour plus d’informations, consultez la section relative à l’application des modifications.

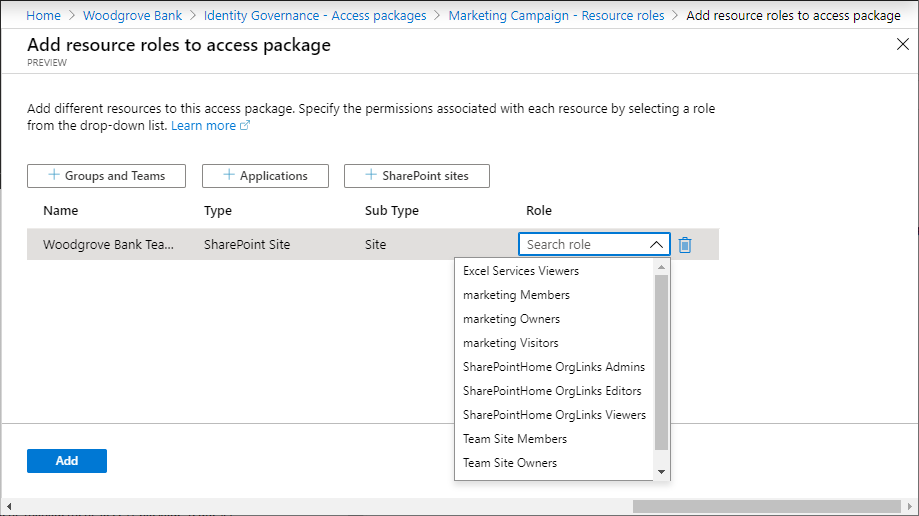

Ajouter un rôle de ressources de site SharePoint

Microsoft Entra ID peut automatiquement donner aux utilisateurs l’accès à un site SharePoint Online ou à une collection de sites SharePoint Online quand un package d’accès leur est affecté.

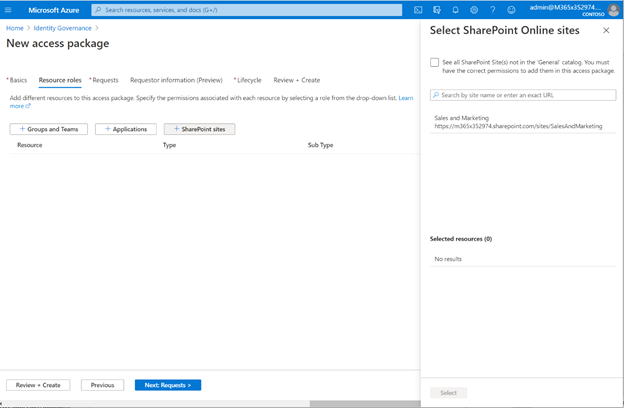

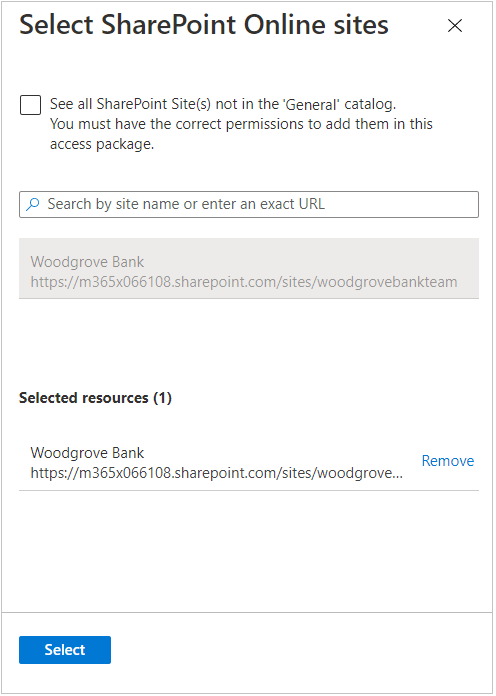

Sur la page Ajouter des rôles de ressources à un package d’accès, sélectionnez Sites SharePoint pour ouvrir le volet Sélectionner les sites SharePoint Online.

Sélectionnez les sites SharePoint Online que vous voulez inclure dans le package d'accès.

Sélectionnez Sélectionner.

Dans la liste Rôle, sélectionnez un rôle de site SharePoint Online.

Sélectionnez Ajouter.

Tous les utilisateurs ayant déjà des affectations au package d’accès ont automatiquement accès à ce site SharePoint Online quand il est ajouté. Pour plus d’informations, consultez la section relative à l’application des modifications.

Ajouter une attribution de rôle Microsoft Entra

Lorsque des utilisateurs ont besoin d’autorisations supplémentaires pour accéder aux ressources de votre organisation, vous pouvez gérer ces autorisations en leur attribuant des rôles Microsoft Entra via des packages d’accès. L’attribution de rôles Microsoft Entra aux employés et aux invités en utilisant la gestion des droits d’utilisation vous permet de consulter les droits d’un utilisateur pour déterminer rapidement les rôles qui lui sont attribués. Lorsque vous incluez un rôle Microsoft Entra comme ressource dans un package d’accès, vous pouvez également spécifier si cette attribution de rôle est « éligible » ou « active ».

L’attribution de rôles Microsoft Entra via des packages d’accès permet de gérer efficacement des attributions de rôle à grande échelle et améliore le cycle de vie d’attribution de rôle.

Remarque

Nous vous recommandons d’utiliser Privileged Identity Management afin de fournir un accès juste-à-temps à un utilisateur pour qu’il effectue une tâche qui nécessite des autorisations élevées. Ces autorisations sont fournies via les rôles Microsoft Entra, qui sont marqués comme « privilégiés », dans notre documentation se trouvant ici : Rôles intégrés Microsoft Entra. La gestion des droits d’utilisation convient mieux pour l’attribution à des utilisateurs d’un pack de ressources qui peut inclure un rôle Microsoft Entra dont chacun a besoin pour accomplir son travail. Les utilisateurs qui se voient attribuer des packages d’accès ont tendance à avoir un accès de longue durée aux ressources. Bien que nous vous recommandions de gérer les rôles à privilèges élevés via Privileged Identity Management, vous pouvez configurer l’éligibilité pour ces rôles via des packages d’accès dans la gestion des droits d’utilisation.

Suivez ces étapes pour inclure un rôle Microsoft Entra comme ressource dans un package d’accès :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez le package d’accès auquel vous voulez ajouter des rôles de ressources, puis sélectionnez Rôles de ressource.

Dans la page Ajouter des rôles de ressource à un package d’accès, sélectionnez Rôles Microsoft Entra (Préversion) pour ouvrir le volet Sélectionner des rôles Microsoft Entra.

Sélectionnez les rôles Microsoft Entra que vous voulez inclure dans le package d’accès.

Dans la liste Rôle, sélectionnez Membre éligible ou Membre actif.

Sélectionnez Ajouter.

Remarque

Si vous sélectionnez Éligible, les utilisateurs deviennent éligibles pour ce rôle et peuvent activer cette attribution en utilisant Privileged Identity Management dans le centre d’administration Microsoft Entra. Si vous sélectionnez Actif, les utilisateurs disposent d’une attribution de rôle jusqu’à ce qu’ils n’aient plus accès au package d’accès. Pour les rôles Entra marqués comme « privilégiés », vous pouvez uniquement sélectionner Éligible. Vous trouverez la liste des rôles privilégiés ici : Rôles intégrés Microsoft Entra.

Pour ajouter un rôle Microsoft Entra de manière programmatique, consultez : Ajouter un rôle Microsoft Entra comme ressource dans un package d’accès de manière programmatique.

Ajouter des ressources par programme

Il existe deux façons d’ajouter un rôle de ressource à un package d’accès de manière programmatique, via Microsoft Graph et par le biais des applets de commande PowerShell pour Microsoft Graph.

Ajouter des rôles de ressources à un package d’accès avec Microsoft Graph

Vous pouvez ajouter un rôle de ressource à un package d’accès à l’aide de Microsoft Graph. Un utilisateur doté d’un rôle approprié avec une application disposant de l’autorisation déléguée EntitlementManagement.ReadWrite.All peut appeler l’API pour :

- Répertoriez les ressources dans le catalogue et créez un accessPackageResourceRequest pour toutes les ressources qui ne figurent pas encore dans le catalogue.

- Récupérez les rôles et les étendues de chaque ressource dans le catalogue. Cette liste de rôles est ensuite utilisée pour sélectionner un rôle lors de la création d’un resourceRoleScope.

- Créer un resourceRoleScope pour chaque rôle de ressource nécessaire dans le package d’accès.

Ajouter des rôles de ressources à un package d’accès avec Microsoft PowerShell

Vous pouvez également ajouter des roles de ressource à un package d’accès dans PowerShell avec les cmdlets issue du module Microsoft Graph PowerShell pour la gouvernance des identités version 2.1.x ou d’une version de module ultérieure.

Tout d’abord, récupérez l’ID du catalogue et de la ressource dans ce catalogue, ainsi que ses étendues et rôles, que vous souhaitez inclure dans le package d’accès. Utilisez un script similaire à l’exemple ci-dessous. Ceci suppose qu’il existe une seule ressource d’application dans le catalogue.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Ensuite, attribuez le rôle de ressource de cette ressource au package d’accès. Par exemple, si vous souhaitez inclure le premier rôle de ressource de la ressource retournée précédemment en tant que rôle de ressource d’un package d’accès, vous devez utiliser un script similaire à ce qui suit.

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams

Supprimer des rôles de ressources

Rôle prérequis : administrateur général, administrateur de la gouvernance des identités, propriétaire de catalogue ou gestionnaire de package d’accès

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez le package d’accès pour lequel vous voulez supprimer des rôles de ressources.

Dans le menu de gauche, sélectionnez Rôles de ressources.

Dans la liste des rôles de ressources, recherchez le rôle de ressources que vous souhaitez supprimer.

Sélectionnez les points de suspension (...), puis sélectionnez Supprimer le rôle de ressource.

Tous les utilisateurs ayant déjà des affectations au package d’accès voient leur accès automatiquement révoqué à ce rôle de ressources quand ce dernier est supprimé.

Quand des modifications sont appliquées

Dans le cadre de la gestion des droits d’utilisation, Microsoft Entra ID traite plusieurs fois par jour les modifications en masse apportées aux affectations et ressources de vos packages d’accès. Ainsi, si vous effectuez une affectation ou modifiez les rôles de ressources de votre package d’accès, la mise en application de ce changement dans Microsoft Entra ID peut prendre 24 heures, plus le délai nécessaire pour propager ces modifications à d’autres services en ligne Microsoft ou applications SaaS connectées. Si votre changement n’affecte que quelques objets, quelques minutes suffiront pour l’appliquer à Microsoft Entra ID, après quoi d’autres composants Microsoft Entra détecteront ce changement et mettront à jour les applications SaaS. Si votre modification affecte des milliers d’objets, elle prend plus de temps. Par exemple, si vous avez un package d’accès avec 2 applications et 100 affectations d’utilisateurs, et que vous décidez d’ajouter un rôle de site SharePoint à ce package d’accès, un certain délai peut s’écouler avant que tous les utilisateurs fassent partie de ce rôle de site SharePoint. Vous pouvez suivre l’état d’avancement grâce au journal d’audit Microsoft Entra, au journal d’approvisionnement Microsoft Entra et aux journaux d’audit du site SharePoint.

Lorsque vous supprimez un membre d’une équipe, il est également supprimé du groupe Microsoft 365. La suppression de la fonctionnalité de conversation de l’équipe peut être retardée. Pour plus d’informations, consultez l’article Appartenance au groupe.