Qu’est-ce que le provisionnement ?

Le provisionnement et le déprovisionnement sont les processus qui garantissent la cohérence des identités numériques entre plusieurs systèmes. Ces processus sont généralement utilisés dans le cadre de la gestion du cycle de vie des identités.

Le provisionnement est le processus de création d’une identité dans un système cible en fonction de certaines conditions. Le déprovisionnement est le processus de suppression de l’identité du système cible, lorsque les conditions ne sont plus remplies. La synchronisation est le processus qui consiste à conserver l’objet provisionné à jour, afin que l’objet source et l’objet cible soient similaires.

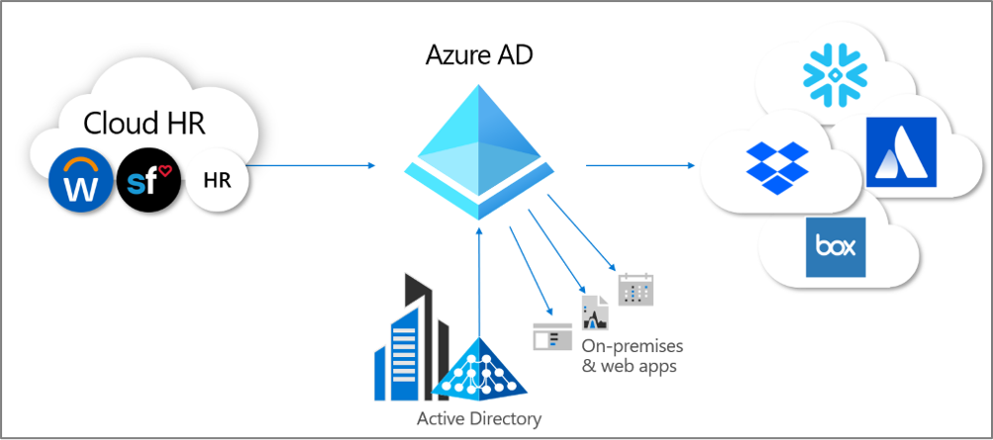

Par exemple, lorsqu’un nouvel employé rejoint votre organisation, il est entré dans le système RH. À ce stade, l’approvisionnement à partir des ressources humaines vers Microsoft Entra ID peut créer un compte d’utilisateur correspondant dans Microsoft Entra ID. Les applications qui interrogent Microsoft Entra ID peuvent voir le compte de ce nouvel employé. Si des applications n’utilisent pas Microsoft Entra ID, l’approvisionnement à partir de Microsoft Entra ID vers les bases de données de ces applications assure que l’utilisateur peut accéder à toutes les applications dont il a besoin. Ce processus permet à l’utilisateur de commencer à travailler et d’avoir accès aux applications et systèmes dont il a besoin, dès le premier jour. De même, quand ses propriétés, comme son service ou son poste, changent dans le système RH, la synchronisation de ces mises à jour du système RH vers Microsoft Entra ID ainsi que vers d’autres applications et bases de données cibles assure la cohérence.

Microsoft Entra ID propose actuellement trois domaines d’approvisionnement automatisé. Il s’agit de :

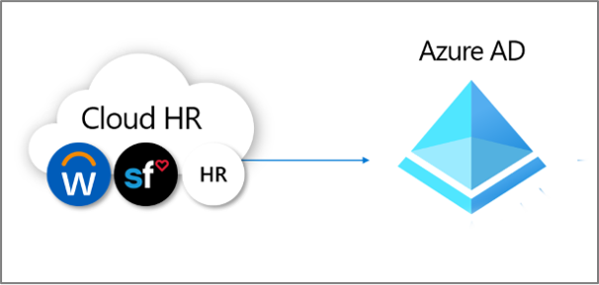

- Approvisionnement depuis un système d’enregistrement faisant autorité externe autre qu’un annuaire vers Microsoft Entra ID, via l’approvisionnement piloté par les RH

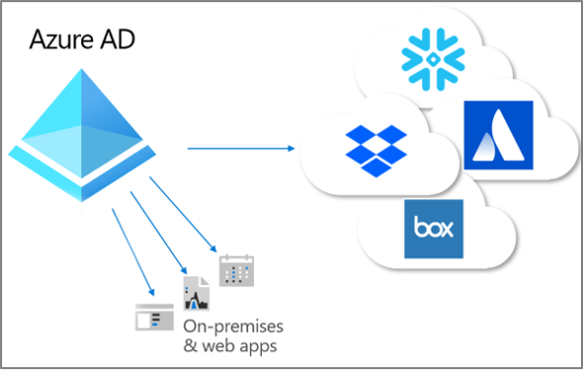

- Approvisionnement de Microsoft Entra ID vers les applications, via l’approvisionnement d’applications

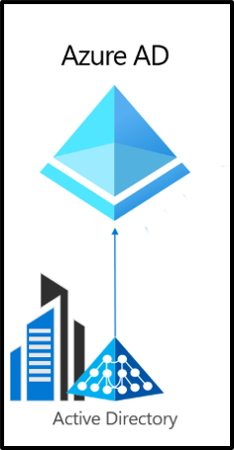

- Approvisionnement entre Microsoft Entra ID et Active Directory Domain Services, via l’approvisionnement inter-annuaires

Provisionnement piloté par les RH

L’approvisionnement de RH vers Microsoft Entra ID implique la création d’objets, généralement des identités utilisateur représentant chaque employé, mais, dans certains cas, d’autres objets représentant des services ou d’autres structures, en fonction des informations qui figurent dans votre système RH.

Le scénario le plus courant correspond à un nouvel employé qui rejoint votre entreprise et qui est entré dans le système RH. Une fois cette opération effectuée, il est automatiquement approvisionné comme nouvel utilisateur dans Microsoft Entra ID, sans la nécessité d’une implication administrative pour chaque nouvelle embauche. En général, le provisionnement depuis le système RH peut couvrir les scénarios suivants.

- Nouvelles embauches : quand un nouvel employé est ajouté à un système RH, un compte d’utilisateur est automatiquement créé dans Active Directory, Microsoft Entra ID et, éventuellement, dans les annuaires d’autres applications prises en charge par Microsoft Entra ID, avec l’écriture différée de l’adresse e-mail dans le système RH.

- Mises à jour des attributs et des profils des employés : lorsqu’un dossier d’employé est mis à jour dans le système RH (comme son nom, son titre ou son responsable), son compte d’utilisateur est automatiquement mis à jour dans Active Directory, Microsoft Entra ID et éventuellement d’autres applications prises en charge par Microsoft Entra ID.

- Résiliations de contrats d’employés : quand le contrat d’un employé est résilié dans le système RH, son compte d’utilisateur n’est plus autorisé à se connecter ou est supprimé automatiquement d’Active Directory, de Microsoft Entra ID et des autres applications.

- Réembauches d’employés : quand un employé est réembauché dans le système RH cloud, son ancien compte peut être automatiquement réactivé ou reprovisionné (selon votre préférence).

Il existe trois options de déploiement pour l’approvisionnement piloté par les RH avec Microsoft Entra ID :

- Pour les organisations avec un seul abonnement à Workday ou SuccessFactors et qui n’utilisent pas Active Directory

- Pour les organisations avec un abonnement unique à Workday ou SuccessFactors, et qui utilisent à la fois Active Directory et Microsoft Entra ID

- Pour les organisations avec plusieurs systèmes RH ou un système RH local comme SAP, Oracle eBusiness ou PeopleSoft

Pour plus d’informations, consultez Qu’est-ce que le provisionnement piloté par les RH ?

Provisionnement d’applications

Dans Microsoft Entra ID, le terme approvisionnement d’application désigne la création automatique de copies d’identités utilisateur dans les applications auxquelles les utilisateurs doivent accéder, pour les applications qui ont leur propre magasin de données, distinct de Microsoft Entra ID ou d’Active Directory. En plus de créer des identités utilisateur, le provisionnement d’application comprend la maintenance et la suppression d’identités utilisateur dans ces applications en cas de changement de l’état ou des rôles de l’utilisateur. Les scénarios courants incluent l’approvisionnement d’un utilisateur Microsoft Entra dans des applications comme Dropbox, Salesforce ou ServiceNow, car chacune de ces applications a son propre référentiel utilisateur distinct de Microsoft Entra ID.

Microsoft Entra ID prend également en charge l’approvisionnement d’utilisateurs dans des applications hébergées localement ou sur une machine virtuelle, sans avoir à ouvrir de pare-feu. Si votre application prend en charge SCIM, ou si vous avez créé une passerelle SCIM pour vous connecter à votre application héritée, vous pouvez utiliser l’agent d’approvisionnement Microsoft Entra pour vous connecter directement à votre application et automatiser l’approvisionnement et le déprovisionnement. Si vos applications héritées ne prennent pas en charge SCIM et reposent sur un magasin d’utilisateurs LDAP, une base de données SQL ou une API SOAP ou REST, Microsoft Entra ID peut également les prendre en charge.

Pour plus d’informations, consultez Qu’est-ce que le provisionnement d’application ?

Provisionnement inter-annuaires

De nombreuses organisations s’appuient sur Active Directory et Microsoft Entra ID, et peuvent avoir des applications connectées à Active Directory, comme des serveurs de fichiers locaux.

Dans la mesure où de nombreuses organisations ont historiquement déployé le provisionnement piloté par les RH en local, il est possible qu’elles disposent déjà d’identités utilisateur pour tous leurs employés dans Active Directory. Le scénario le plus courant pour l’approvisionnement inter-annuaires est celui où un utilisateur déjà dans Active Directory est approvisionné dans Microsoft Entra ID. Cet approvisionnement est effectué habituellement par Microsoft Entra Connect Sync ou l’approvisionnement cloud Microsoft Entra Connect.

De plus, les organisations peuvent souhaiter approvisionner également des systèmes locaux depuis Microsoft Entra ID. Par exemple, une organisation peut avoir placé des invités dans l’annuaire Microsoft Entra, mais ces invités doivent accéder aux applications web locales basées sur l’authentification Windows intégrée via le Proxy d’application. Ce scénario nécessite l’approvisionnement de comptes AD locaux pour ces utilisateurs dans Microsoft Entra ID.

Pour plus d’informations, consultez Qu’est-ce que le provisionnement inter-annuaires ?