Qu’est-ce que la gestion des applications dans Microsoft Entra ID ?

La gestion des applications dans Microsoft Entra ID est le processus de création, de configuration, de gestion et de supervision des applications dans le cloud. Lorsqu’une application est inscrite dans un locataire Microsoft Entra, les utilisateurs qui lui ont été affectés peuvent y accéder sans problème. De nombreux types d’applications peuvent être inscrits dans Microsoft Entra ID. Pour plus d’informations, consultez Types d’application pour la plateforme d’identités Microsoft.

Dans cet article, vous allez apprendre les aspects importants de la gestion du cycle de vie d’une application :

- Développer, ajouter ou se connecter : vous pouvez utiliser des chemins différents selon que vous développez votre propre application, que vous utilisez une application préintégrée ou que vous vous connectez à une application locale.

- Gérer l’accès – L’accès peut être géré avec l’authentification unique (SSO), en affectant des ressources, en définissant la manière dont l’accès est accordé et consenti, et en utilisant le provisionnement automatique.

- Configurer les propriétés – Configurez les conditions requises pour se connecter à l’application et la façon dont l’application est représentée dans les portails utilisateur.

- Sécuriser l’application : gérez la configuration des autorisations, l’authentification multifacteur, l’accès conditionnel, les jetons et les certificats.

- Gouverner et superviser – Gérez l’activité d’interaction et de révision à l’aide de la gestion des droits d’utilisation et des ressources de rapport et de supervision.

- Nettoyer – Lorsque votre application n’est plus nécessaire, nettoyez votre locataire en supprimant l’application et son accès.

Développer, ajouter ou se connecter

Vous pouvez gérer les applications dans Microsoft Entra ID de plusieurs manières. La manière la plus simple de commencer à gérer une application consiste à utiliser une application pré-intégrée à partir de la galerie Microsoft Entra. Développer votre propre application et l’inscrire à Microsoft Entra ID est une possibilité, ou vous pouvez continuer à utiliser une application locale.

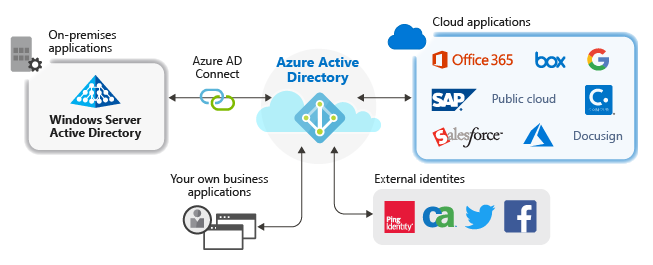

L’image suivante montre comment ces applications interagissent avec Microsoft Entra ID.

Applications préintégrées

De nombreuses applications sont déjà préintégrées (montrées comme « applications cloud » dans l’image ci-dessus) et peuvent être configurées avec un minimum d’effort. Chaque application de la galerie Microsoft Entra contient un article qui vous présente les étapes nécessaires à la configuration de l’application. Pour obtenir un exemple simple de la façon dont une application peut être ajoutée à votre locataire Microsoft Entra à partir de la galerie, consultez Démarrage rapide : ajouter une application d’entreprise.

Vos propres applications

Si vous développez votre propre application métier, vous pouvez l’inscrire à Microsoft Entra ID pour tirer parti des fonctionnalités de sécurité que fournit le locataire. Vous pouvez inscrire votre application dans Inscriptions d’applications, ou vous pouvez l’inscrire à l’aide du lien Créer votre propre application lors de l’ajout d’une nouvelle application dans Applications d’entreprise. Déterminez comment l’authentification est implémentée dans votre application pour l’intégrer à Microsoft Entra ID.

Si vous souhaitez que votre application soit disponible dans la galerie, vous pouvez envoyer une demande pour l’y ajouter.

Applications locales

Si vous souhaitez continuer à utiliser une application locale, mais tirer parti de ce qu’offre Microsoft Entra ID, connectez-la à Microsoft Entra ID à l’aide du proxy d’application Microsoft Entra. Le Proxy d’application peut être implémenté lorsque vous souhaitez publier des applications locales en externe. Les utilisateurs distants qui ont besoin d’accéder aux applications internes peuvent alors y accéder de manière sécurisée.

Gérer l’accès

Pour gérer l’accès d’une application, vous devez répondre aux questions suivantes :

- Comment l’accès est-il accordé et consenti pour l’application ?

- L’application prend-elle en charge l’authentification unique ?

- Quels utilisateurs, groupes et propriétaires doivent être affectés à l’application ?

- Existe-t-il d’autres fournisseurs d’identité qui prennent en charge l’application ?

- Sera-t-il utile d’automatiser le provisionnement des identités et des rôles utilisateur ?

Accès et consentement

Vous pouvez gérer les paramètres de consentement utilisateur pour choisir si les utilisateurs peuvent autoriser une application ou un service à accéder aux profils utilisateur et aux données de l’organisation. Lorsque l’accès est accordé aux applications, les utilisateurs peuvent se connecter aux applications intégrées à Microsoft Entra ID, et l’application peut accéder aux données de votre organisation pour fournir des expériences riches pilotées par les données.

Dans les situations où les utilisateurs ne peuvent pas consentir aux autorisations demandées par une application, envisagez de configurer le flux de travail de consentement administrateur. Le flux de travail permet aux utilisateurs de fournir une justification et de demander l’examen et l’approbation d’une demande par un administrateur. Pour savoir comment configurer un flux de travail du consentement de l’administrateur dans votre locataire Microsoft Entra, consultez Configurer le flux de travail du consentement administrateur.

En tant qu’administrateur, vous pouvez accorder un consentement administrateur au niveau locataire à une application. Le consentement administrateur au niveau locataire est nécessaire lorsqu’une application demande des autorisations que les utilisateurs standard ne sont pas autorisés à accorder. L’octroi d’un consentement administrateur à l’échelle du locataire permet également aux organisations d’implémenter leurs propres processus de révision. Vérifiez toujours attentivement les autorisations demandées par l’application avant d’accorder un consentement. Lorsqu’une application a reçu le consentement administrateur au niveau locataire, tous les utilisateurs peuvent se connecter à l’application, sauf si elle a été configurée pour exiger une affectation d’utilisateur.

Authentification unique

Envisagez d’implémenter l’authentification unique dans votre application. Vous pouvez configurer manuellement la plupart des applications pour l’authentification unique. Les options les plus connues dans Microsoft Entra ID sont l’authentification unique basée sur SAML et l’authentification unique basée sur OpenID Connect. Avant de commencer, veillez à bien comprendre les conditions requises de l’authentification unique et comment planifier un déploiement. Pour plus d’informations sur la configuration de l’authentification unique basée sur SAML pour une application d’entreprise dans votre locataire Microsoft Entra, consultez Activer l’authentification unique pour une application avec Microsoft Entra ID.

Affectation d’utilisateurs, de groupes et de propriétaires

Par défaut, tous les utilisateurs peuvent accéder à vos applications d’entreprise sans y être affectés. Toutefois, si vous souhaitez affecter l’application à un ensemble d’utilisateurs, configurez l’application de sorte qu’elle exige l’affectation d’utilisateur et affectez les utilisateurs sélectionnés à l’application. Pour obtenir un exemple simple de création et d’affectation d’un compte d’utilisateur à une application, consultez Démarrage rapide : Créer et affecter un compte d’utilisateur.

Si cette possibilité est incluse dans votre abonnement, affectez des groupes à une application afin de pouvoir déléguer la gestion des accès en cours au propriétaire du groupe.

L’affectation de propriétaires est un moyen simple d’accorder la possibilité de gérer tous les aspects de la configuration Microsoft Entra pour une application. En tant que propriétaire, un utilisateur peut gérer la configuration spécifique à l’organisation de l’application. Comme meilleure pratique, vous devez surveiller de manière proactive les applications dans votre locataire pour vous assurer qu’elles ont au moins deux propriétaires, afin d’éviter la situation des applications sans propriétaire.

Automatiser le provisionnement

Le provisionnement d’application désigne la création automatique d’identités et de rôles utilisateur dans les applications auxquelles les utilisateurs ont besoin d’accéder. En plus de créer des identités utilisateur, l’approvisionnement automatique comprend la maintenance et la suppression d’identités utilisateur en cas de modification de l’état ou des rôles.

Fournisseurs d’identité

Avez-vous un fournisseur d’identité avec lequel vous voulez que Microsoft Entra ID interagisse ? La Découverte de domaine d’accueil fournit une configuration qui permet à Microsoft Entra ID d’identifier le fournisseur d’identité avec lequel l’utilisateur doit s’authentifier lorsqu’il se connecte.

Portails utilisateur

Microsoft Entra ID offre des moyens personnalisables de déployer des applications pour les utilisateurs de votre organisation. Par exemple, le portail Mes applications ou le lanceur d’applications Microsoft 365. Mes applications fournit aux utilisateurs un endroit pour commencer à travailler et pour trouver toutes les applications auxquelles ils ont accès. En tant qu’administrateur d’une application, vous devez planifier la manière dont les utilisateurs de votre organisation utiliseront Mes applications.

Configurer les propriétés

Lorsque vous ajoutez une application à votre locataire Microsoft Entra, vous avez la possibilité de configurer des propriétés qui affectent la façon dont les utilisateurs peuvent interagir avec l’application. Vous pouvez activer ou désactiver la possibilité de se connecter et de définir l’application de manière à exiger l’attribution d’un utilisateur. Vous pouvez également déterminer la visibilité de l’application, le logo qui représente l’application, ainsi que tout ce qui peut la concerner. Pour plus d’informations sur les propriétés qui peuvent être configurées, consultez Propriétés d’une application d’entreprise.

Sécuriser l’application

Plusieurs méthodes sont disponibles pour vous aider à sécuriser vos applications d’entreprise. Par exemple, vous pouvez restreindre l’accès du locataire, gérer la visibilité, les données et l’analytique, et éventuellement fournir un accès hybride. Le maintien de la sécurité de vos applications d’entreprise implique aussi la gestion de la configuration des autorisations, de l’authentification multifacteur, de l’accès conditionnel, des jetons et des certificats.

Autorisations

Il est important de les réviser régulièrement et, si nécessaire, de gérer les autorisations accordées à une application ou à un service. Veillez à autoriser uniquement l’accès approprié à vos applications en évaluant régulièrement si des activités suspectes existent.

Les classifications d’autorisations vous permettent d’identifier l’effet des différentes autorisations en fonction des stratégies et des évaluations des risques de votre organisation. Par exemple, vous pouvez utiliser des classifications d’autorisations dans des stratégies de consentement afin d’identifier les autorisations que les utilisateurs peuvent accorder.

Authentification multifacteur et accès conditionnel

L'authentification multifacteur Microsoft Entra permet de protéger l'accès aux données et aux applications, en fournissant une autre couche de sécurité en utilisant une deuxième forme d'authentification. De nombreuses méthodes peuvent être utilisées pour une authentification à deux facteurs. Avant de commencer, planifiez le déploiement de MFA pour votre application dans votre organisation.

Les organisations peuvent activer MFA avec l’accès conditionnel pour que la solution réponde à leurs besoins spécifiques. Les stratégies d’accès conditionnel permettent aux administrateurs d’affecter des contrôles à des applications, à des actions ou à un contexte d’authentification spécifiques.

Jetons et certificats

Les différents types de jetons de sécurité sont utilisés dans un workflow d’authentification dans Microsoft Entra ID selon le protocole utilisé. Par exemple, les jetons SAML sont utilisés pour le protocole SAML, tandis que les jetons d’ID et les jetons d’accès sont utilisés pour le protocole OpenID Connect. Les jetons sont signés avec le certificat unique généré dans Microsoft Entra ID et par des algorithmes standard spécifiques.

Vous pouvez fournir davantage de sécurité en chiffrant le jeton. Vous pouvez également gérer les informations d’un jeton, notamment les rôles autorisés pour l’application.

Microsoft Entra ID utilise l’algorithme SHA-256 par défaut pour signer la réponse SAML. Utilisez SHA-256, sauf si l’application requiert SHA-1. Établissez un processus de gestion de la durée de vie du certificat. La durée de vie maximale d’un certificat de signature est de trois ans. Pour éviter ou réduire au minimum l’interruption due à l’expiration d’un certificat, utilisez des rôles et des listes de distribution d’e-mails pour vous assurer que les notifications de modifications liées aux certificats sont étroitement supervisées.

Gouverner et superviser

La gestion des droits d’utilisation dans Microsoft Entra ID vous permet de gérer l’interaction entre les applications et les administrateurs, les propriétaires de catalogues, les gestionnaires de packages d’accès, les approbateurs et les demandeurs.

Votre solution de reporting et de supervision Microsoft Entra dépend de vos exigences juridiques, sécuritaires et opérationnelles, ainsi que de votre environnement et de vos processus existants. Plusieurs journaux d’activité sont conservés dans l’ID Microsoft Entra. Par conséquent, vous devriez planifier le déploiement de la génération de rapports et de la surveillance afin de maintenir la meilleure expérience possible pour votre application

Nettoyage

Vous pouvez nettoyer l’accès aux applications. Par exemple, supprimer l’accès d’un utilisateur. Vous pouvez aussi désactiver la manière dont un utilisateur se connecte. Enfin, vous pouvez supprimer l’application si l’organisation n’en a plus besoin. Pour plus d’informations sur la suppression d’une application d’entreprise de votre locataire Microsoft Entra, consultez Démarrage rapide : supprimer une application d’entreprise.

Procédure pas à pas guidée

Pour obtenir une procédure pas à pas guidée de la plupart des recommandations de cet article, consultez la procédure guidée Microsoft 365 Sécuriser vos applications cloud avec l’authentification unique (SSO).

Étapes suivantes

- Commencez par ajouter votre première application d’entreprise avec Démarrage rapide : Ajouter une application d’entreprise.