Analyser vos serveurs SQL Server à la recherche de vulnérabilités

Microsoft Defender pour les serveurs SQL Server sur les machines étend les protections de vos serveurs SQL Azure natifs pour prendre en charge les environnements hybrides et protéger les serveurs SQL (toutes les versions prises en charge) hébergés dans Azure, d’autres environnements cloud et même les machines locales :

- SQL Server sur les machines virtuelles

- Serveurs SQL locaux :

Le scanneur d’évaluation des vulnérabilités intégré découvre et suit les vulnérabilités de base de données potentielles, et vous aide à les corriger. Les résultats des analyses d’évaluation fournissent une vue d’ensemble de l’état de sécurité de vos machines SQL, ainsi que des détails sur les résultats en matière de sécurité.

Notes

L’analyse est légère, sûre et ne prend que quelques secondes par base de données et elle est entièrement en lecture seule. Elle n’apporte aucune modification à la base de données.

Explorer les rapports d’évaluation des vulnérabilités

Le service d’évaluation des vulnérabilités analyse vos bases de données toutes les 12 heures.

Le tableau de bord d’évaluation des vulnérabilités fournit une vue d’ensemble des résultats de votre évaluation dans toutes vos bases de données, ainsi qu’un résumé des bases de données intègres et non intègres, et un résumé global des vérifications ayant échoué en fonction de la distribution des risques.

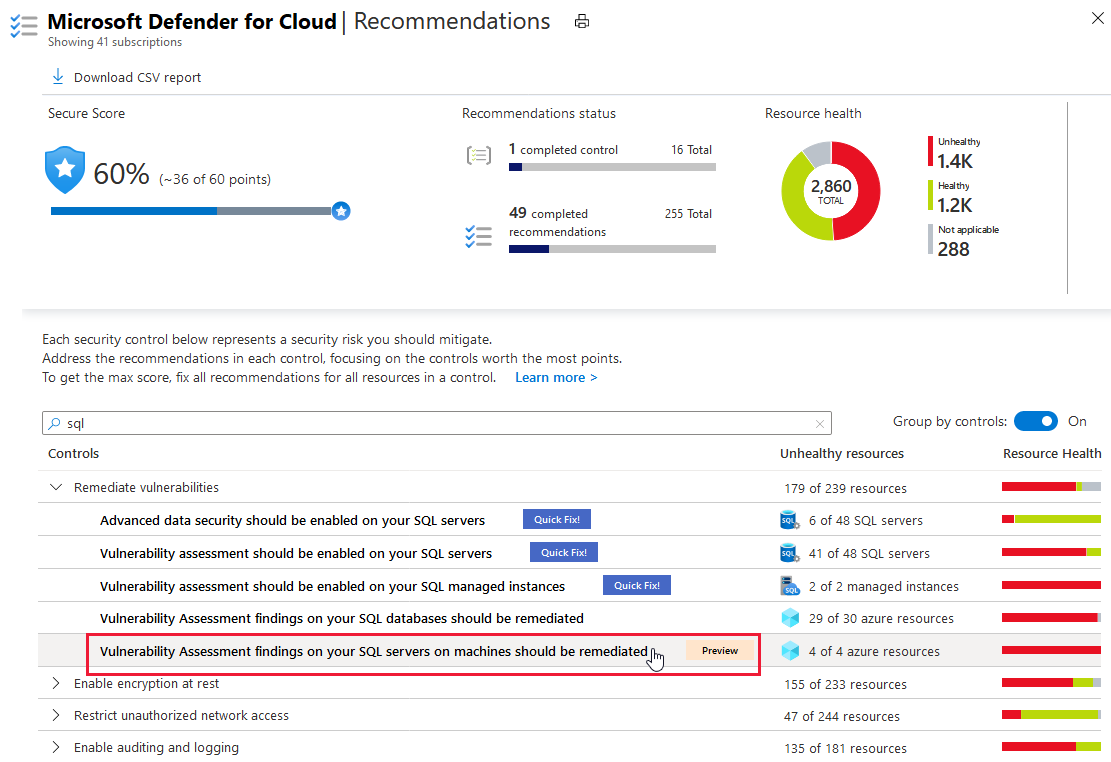

Vous pouvez consulter les résultats de l’évaluation des vulnérabilités directement à partir de Defender pour le cloud.

Dans la barre latérale de Defender pour le cloud, ouvrez la page Recommandations.

Sélectionnez la recommandation Les résultats des vulnérabilités des serveurs SQL Server sur les machines doivent être résolus. Pour plus d’informations, consultez la page de référence des recommandations de Defender pour le cloud.

L’affichage détaillé de cette recommandation s’affiche.

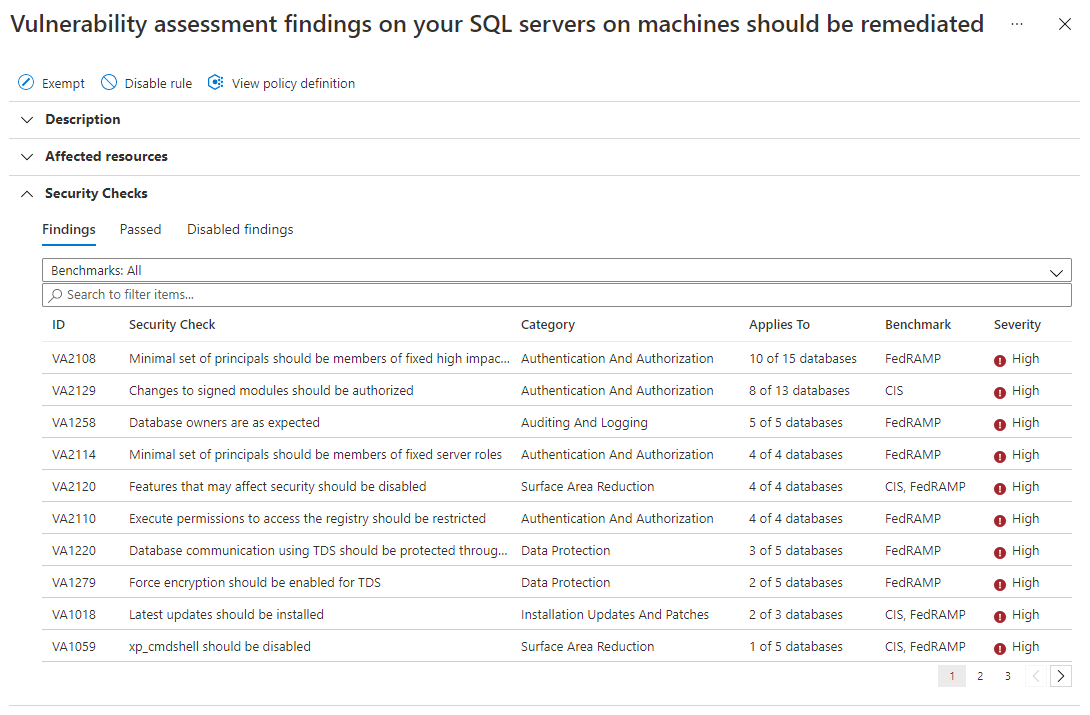

À explorer pour plus de détails :

Pour obtenir une vue d’ensemble des ressources analysées (bases de données) ainsi que la liste des vérifications de sécurité qui ont été testées, ouvrez les ressources affectées, puis sélectionnez le serveur qui vous intéresse.

Pour obtenir une vue d’ensemble des vulnérabilités regroupées en fonction d’une base de données SQL spécifique, sélectionnez la base de données de votre choix.

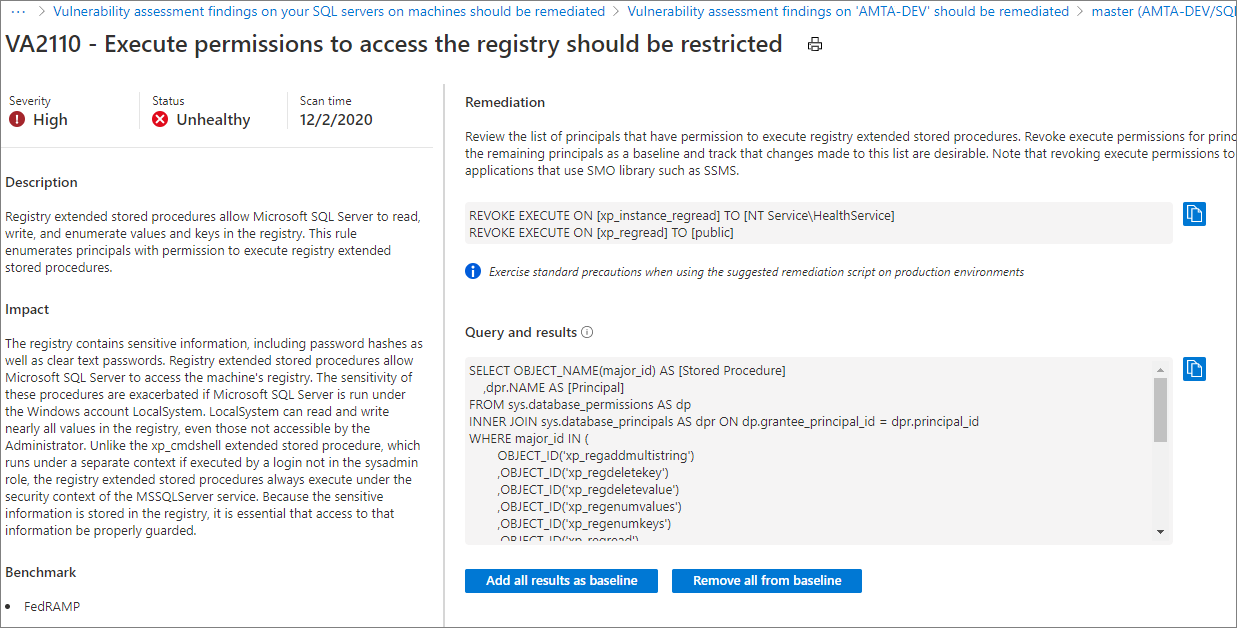

Dans chaque affichage, les vérifications de sécurité sont triées par Gravité. Sélectionnez une vérification de sécurité spécifique pour afficher un volet d’informations contenant une Description, une méthode de Correction, ainsi que d’autres informations associées, telles que l’Impact ou les Références.

Définir une ligne de base

Quand vous examinez les résultats de votre évaluation, vous pouvez marquer certains résultats comme base de référence acceptable dans votre environnement. La ligne de base est en somme une personnalisation du signalement des résultats. Les résultats correspondant à la ligne de base seront considérés comme corrects lors des analyses ultérieures. Une fois que vous avez établi votre état de sécurité de base, l’analyseur d’évaluation des vulnérabilités signale uniquement les écarts par rapport à la ligne de base. Ainsi, vous pouvez vous concentrer sur les problèmes pertinents.

Exporter les résultats

Utilisez la fonctionnalité Exportation continue de Microsoft Defender pour le cloud pour exporter les résultats de l’évaluation des vulnérabilités vers Azure Event Hubs ou un espace de travail Log Analytics.

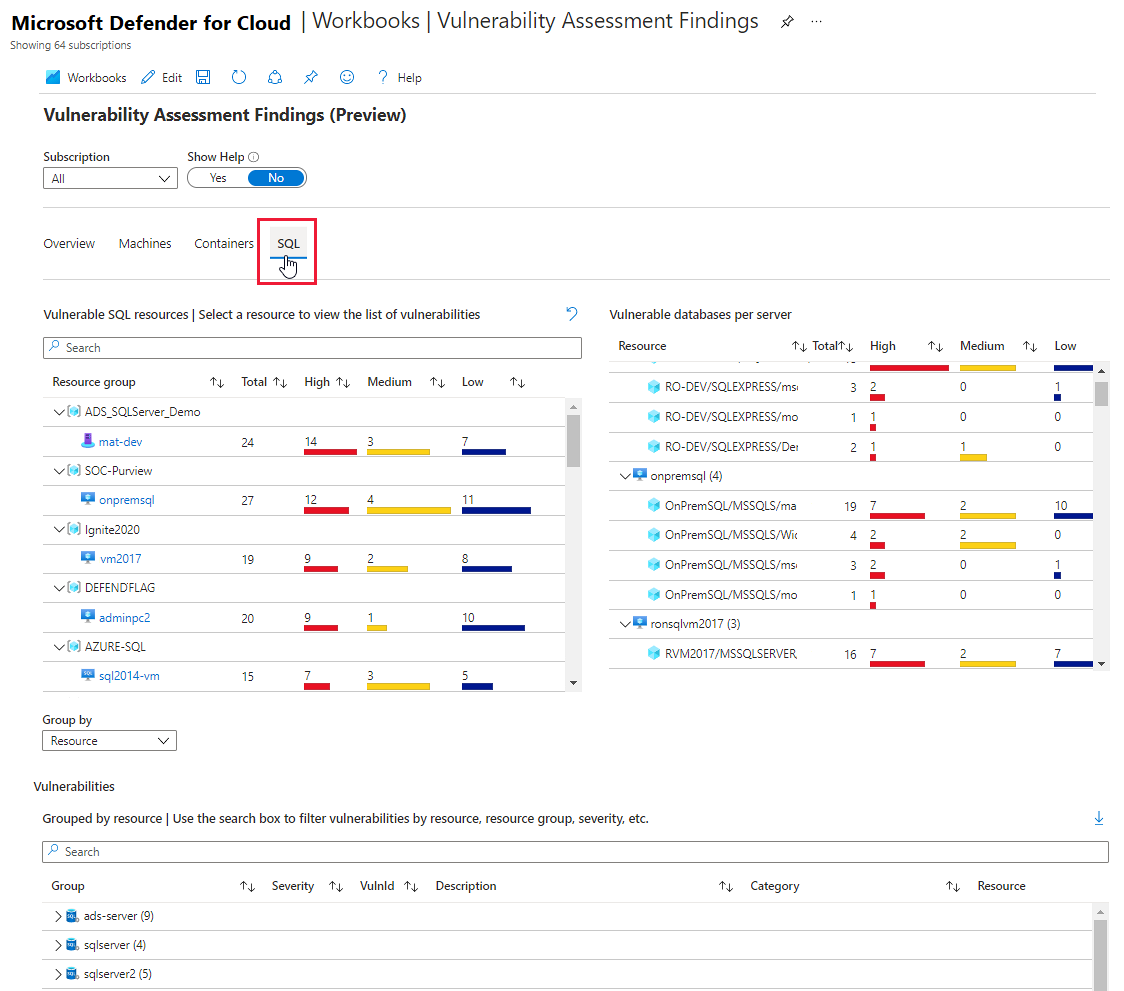

Afficher les vulnérabilités dans des rapports graphiques interactifs

La galerie intégrée Classeurs Azure Monitor de Defender pour le cloud inclut un rapport interactif de toutes les résultats des scanneurs de vulnérabilités pour les machines, les conteneurs dans les registres de conteneurs et les serveurs SQL Server.

Les résultats de chacun de ces scanneurs sont rapportés dans des recommandations séparées :

- Les résultats des vulnérabilités des machines doivent être résolus

- Les images de registre de conteneurs doivent avoir des résultats de vulnérabilité résolus (avec Qualys)

- Les résultats des vulnérabilités des bases de données SQL doivent être résolus

- Les résultats des vulnérabilités des serveurs SQL Server sur les machines doivent être résolus

Le rapport « Résultats de l’évaluation des vulnérabilités » rassemble tous ces résultats et les organise par gravité, type de ressource et catégorie. Le rapport se trouve dans la galerie de classeurs disponible dans la barre latérale de Defender pour le cloud.

Désactiver certains résultats

Si votre organisation préfère ignorer un résultat, plutôt que de le corriger, vous pouvez éventuellement désactiver cette fonction. Les résultats désactivés n’ont pas d’impact sur votre Niveau de sécurité ni ne génèrent de bruit indésirable.

Les résultats correspondant aux critères définis dans vos règles de désactivation n’apparaissent pas dans la liste des résultats. Voici quelques exemples de scénarios courants :

- Désactiver les résultats de gravité inférieure à moyenne

- Désactiver les résultats qui ne peuvent pas être corrigés

- Désactiver les résultats de points de référence ne présentant pas d’intérêt pour une étendue définie

Important

Pour désactiver des résultats spécifiques, vous devez disposer de l’autorisation de modifier une stratégie dans Azure Policy. Pour plus d’informations, consultez Autorisations Azure RBAC dans Azure Policy.

Pour créer une règle :

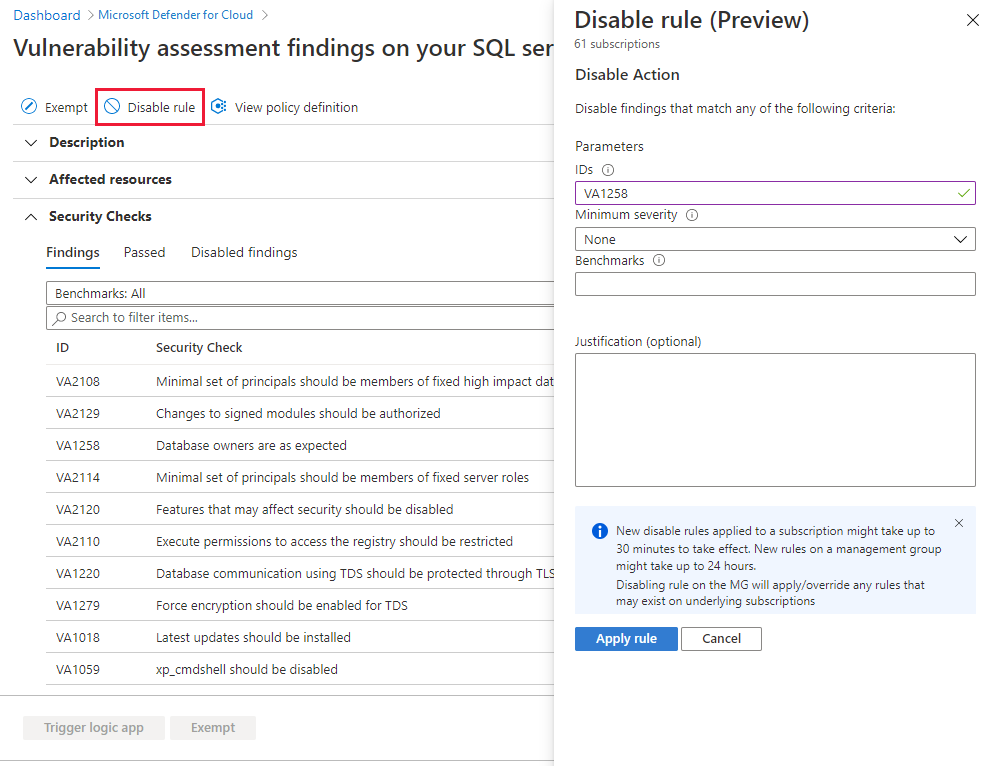

Dans la page de détail des recommandations Les résultats des vulnérabilités des serveurs SQL Server sur les machines doivent être résolus, sélectionnez Désactiver la règle.

Sélectionnez l’étendue nécessaire.

Définissez vos critères. Les critères suivants peuvent être utilisés :

- ID de résultat

- severity

- Benchmarks

Sélectionnez Appliquer la règle. La prise d’effet des modifications peut prendre jusqu'à 24 heures.

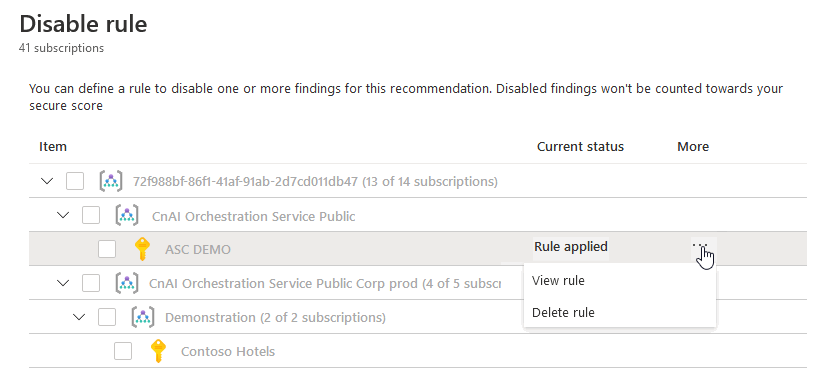

Pour afficher, remplacer ou supprimer une règle :

Sélectionnez Désactiver une règle.

Dans la liste des étendues, les abonnements présentant des règles actives apparaissent avec la mention Règle appliquée.

Pour afficher ou supprimer la règle, sélectionnez le menu de points de suspension (« … »).

Gérer les évaluations de vulnérabilité par programmation

Utilisation de Microsoft Azure PowerShell

Vous pouvez utiliser les applets de commande Azure PowerShell pour gérer par programmation l’évaluation des vulnérabilités. Les applets de commande prises en charge sont les suivantes :

| Nom de l’applet de commande sous forme de lien | Description |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Ajoute la base de référence de l’évaluation des vulnérabilités SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Obtient la base de référence de l’évaluation des vulnérabilités SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Obtient les résultats de l’analyse de l’évaluation des vulnérabilités SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Obtient les enregistrements de l’analyse de l’évaluation des vulnérabilités SQL. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Supprime la ligne de base d’évaluation des vulnérabilités SQL. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Définit la nouvelle base de référence de l’évaluation des vulnérabilités SQL sur une base de données spécifique, supprime l’ancienne base de référence le cas échéant. |

Résidence des données

L’évaluation des vulnérabilités SQL interroge le serveur SQL à l’aide de requêtes disponibles publiquement sous les recommandations de Defender pour le cloud pour l’évaluation des vulnérabilités SQL, et stocke les résultats des requêtes. Les données d’évaluation des vulnérabilités SQL sont stockées à l’emplacement de l’espace de travail Log Analytics auquel la machine est connectée. Par exemple, si l’utilisateur connecte une machine virtuelle SQL à un espace de travail Log Analytics dans la région Europe Ouest, les résultats sont stockés en Europe de l’Ouest. Ces données sont collectées uniquement si la solution d’évaluation des vulnérabilités SQL est activée sur l’espace de travail Log Analytics.

Les informations de métadonnées relatives à la machine connectée sont également collectées. Plus précisément :

- Nom, type et version du système d’exploitation

- Nom de domaine complet (FQDN) de l’ordinateur

- Version de l’agent Machine connectée

- UUID (ID BIOS)

- Nom du serveur SQL et noms des bases de données sous-jacentes

Vous pouvez spécifier la région où vos données d’évaluation des vulnérabilités SQL seront stockées en choisissant l’emplacement de l’espace de travail Log Analytics. Microsoft pourrait répliquer vers d’autres régions à des fins de résilience des données, mais Microsoft ne réplique pas les données en dehors de la zone géographique.

Étapes suivantes

Apprenez-en davantage sur les protections de Defender pour le cloud pour les ressources SQL dans Vue d’ensemble de Microsoft Defender pour SQL.