Tutoriel : Étendre la gouvernance à la correction des points de terminaison

Defender for Cloud Apps fournit des options de gouvernance prédéfinies pour les stratégies, telles que la possibilité de suspendre un utilisateur ou de rendre un fichier privé. À l’aide de l’intégration native à Microsoft Power Automate, vous pouvez utiliser un vaste écosystème de connecteurs SaaS (Software as a Service) pour générer des flux de travail afin d’automatiser les processus, y compris la correction.

Par exemple, lors de la détection d’une menace de programme malveillant possible, vous pouvez utiliser des flux de travail pour démarrer des actions de correction de Microsoft Defender for Endpoint telles que l’exécution d’une analyse antivirus ou l’isolation d’un point de terminaison.

Dans ce tutoriel, vous allez apprendre à configurer une action de gouvernance de stratégie pour utiliser un flux de travail afin d’exécuter une analyse antivirus sur un point de terminaison où un utilisateur affiche des signes de comportement suspect :

Remarque

Ces flux de travail sont uniquement pertinents pour les stratégies qui contiennent l’activité utilisateur. Par exemple, vous ne pouvez pas utiliser ces flux de travail avec des stratégies de découverte ou OAuth.

Si vous n’avez pas encore de plan Power Automate, inscrivez-vous pour bénéficier d’un essai gratuit.

Prérequis

- Vous devez avoir un plan Microsoft Power Automate valide

- Vous devez disposer d’un plan Microsoft Defender for Endpoint valide

- L’environnement Power Automate doit être synchronisé avec Microsoft Entra ID, Defender for Endpoint surveillé et joint à un domaine

Phase 1 : Générer un jeton d’API Defender for Cloud Apps

Remarque

Si vous avez déjà créé un flux de travail à l’aide d’un connecteur Defender for Cloud Apps, Power Automate réutilise automatiquement le jeton et vous pouvez ignorer cette étape.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

Sous Système, choisissez Jetons d’API.

Sélectionnez +Ajouter un jeton pour générer un nouveau jeton d’API.

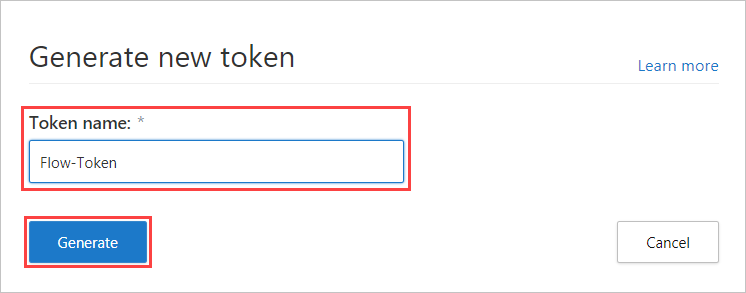

Dans la fenêtre contextuelle Générer un nouveau jeton, entrez le nom du jeton (par exemple, « Jeton-Flux »), puis sélectionnez Générer.

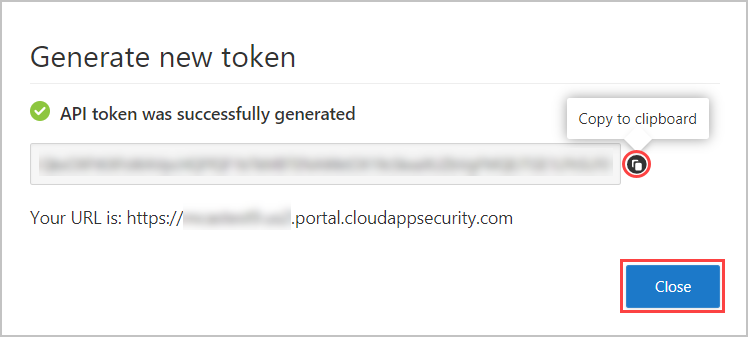

Une fois le jeton généré, sélectionnez l’icône de copie à droite du jeton généré, puis sélectionnez Fermer. Vous aurez besoin du jeton plus tard.

Phase 2 : Créer un flux pour exécuter une analyse antivirus

Remarque

Si vous avez créé un flux à l’aide d’un connecteur Defender for Endpoint, Power Automate réutilise automatiquement le connecteur et vous pouvez ignorer l’étape de connexion .

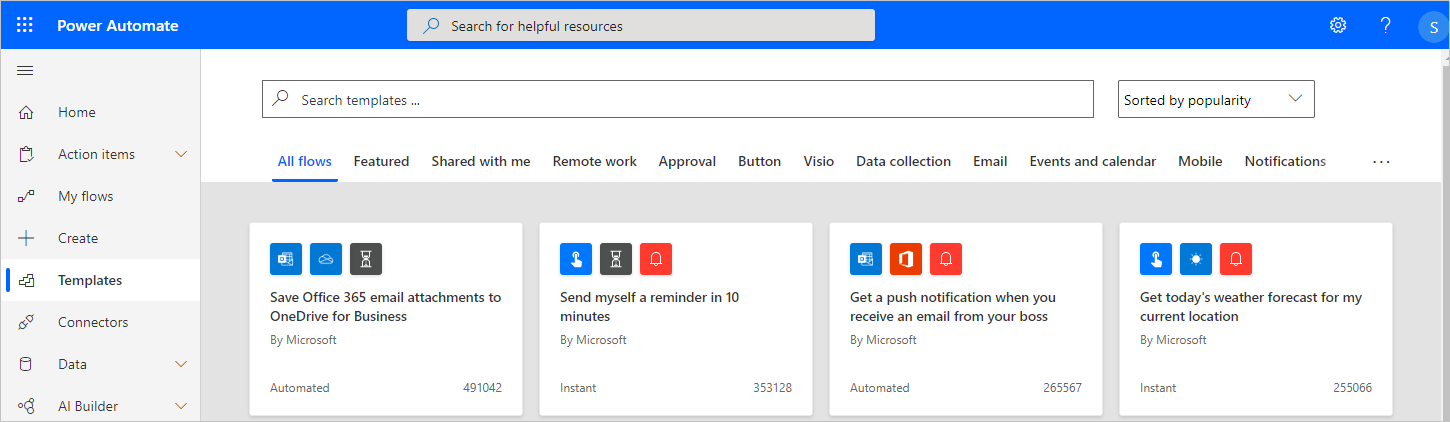

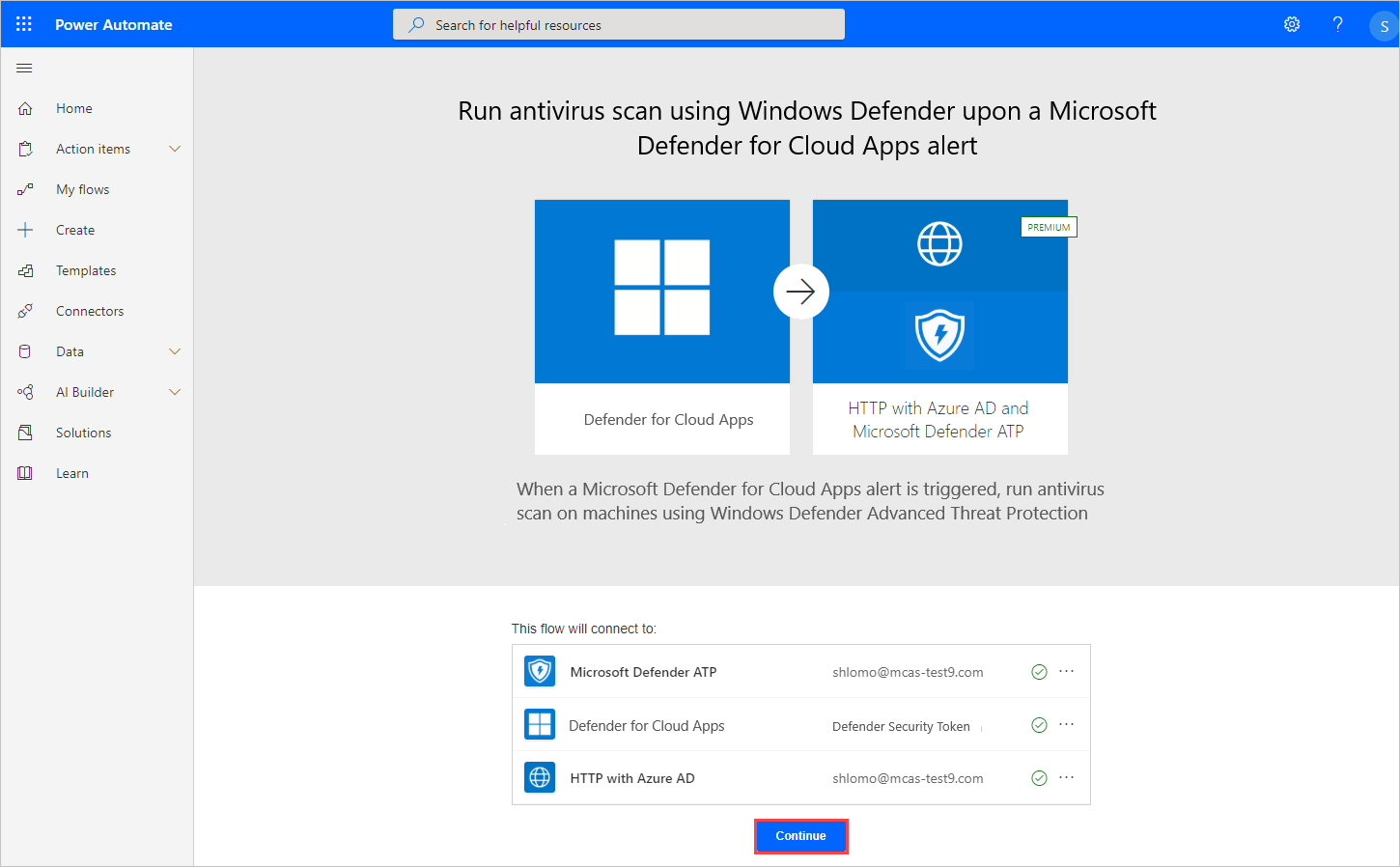

Accédez au portail Power Automate, puis sélectionnez Modèles.

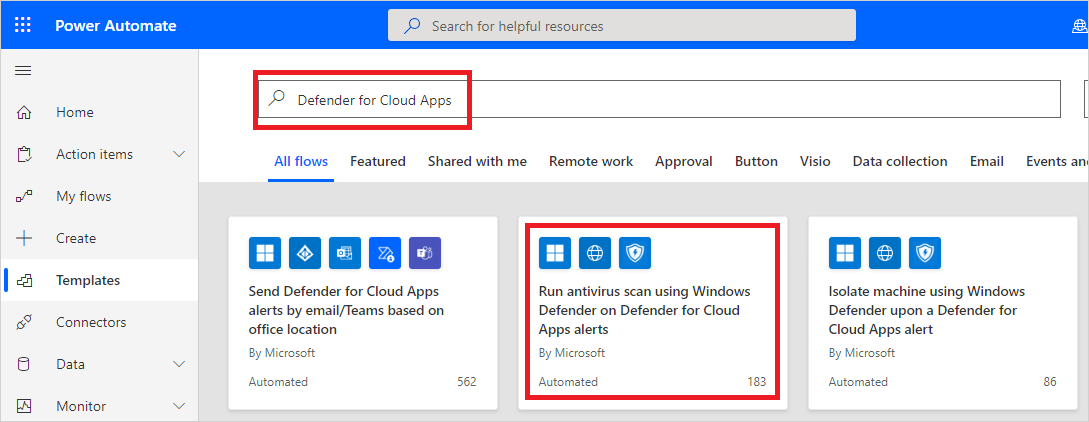

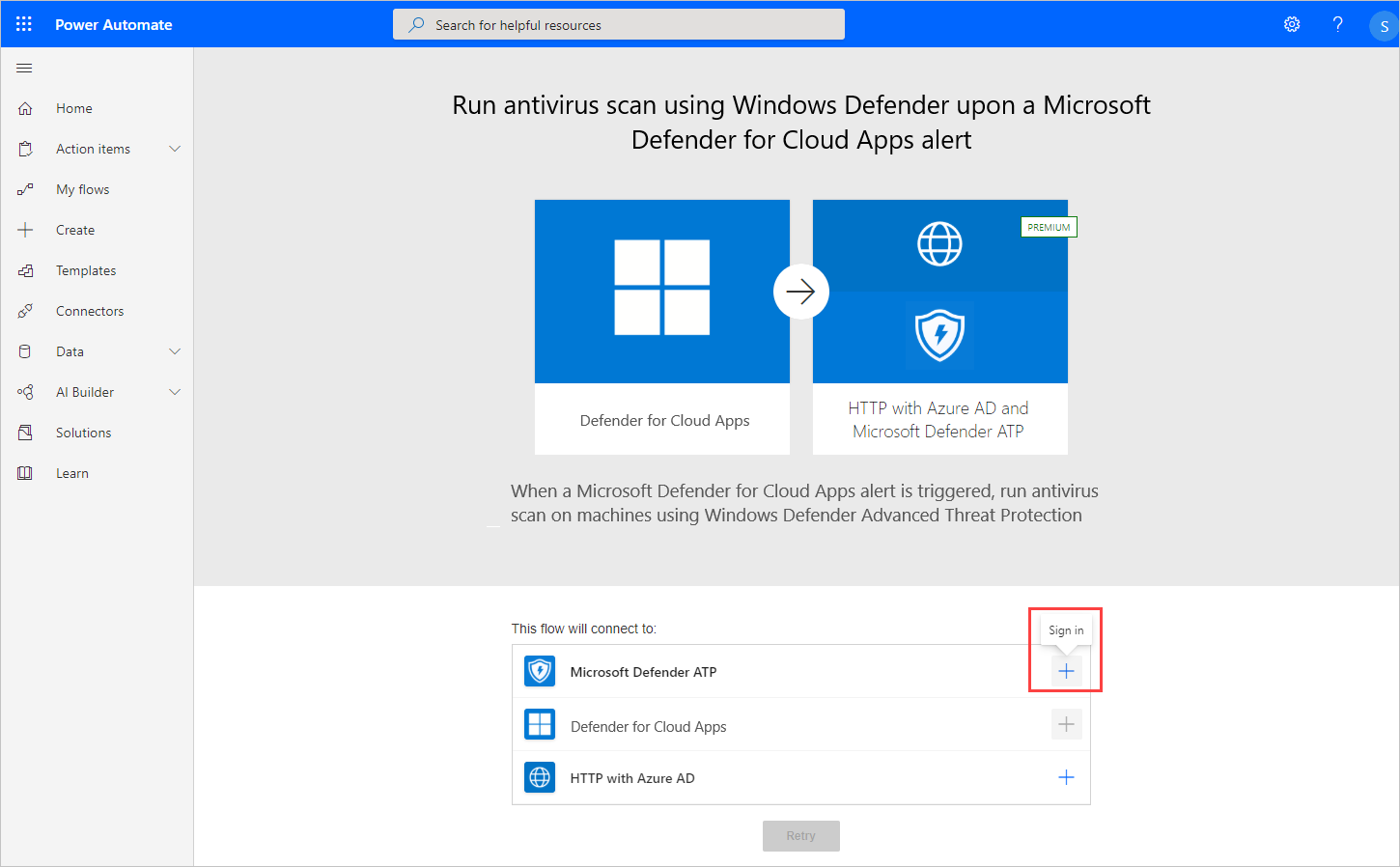

Recherchez Defender for Cloud Apps et sélectionnez Exécuter l’analyse antivirus à l’aide de Windows Defender sur les alertes Defender for Cloud Apps.

Dans la liste des applications, sur la ligne dans laquelle Connecteur Microsoft Defender for Endpoint s’affiche, sélectionnez Se connecter.

Phase 3 : Configurer le flux

Remarque

Si vous avez déjà créé un flux de travail à l’aide d’un connecteur Microsoft Entra, Power Automate réutilise automatiquement le jeton et vous pouvez ignorer cette étape.

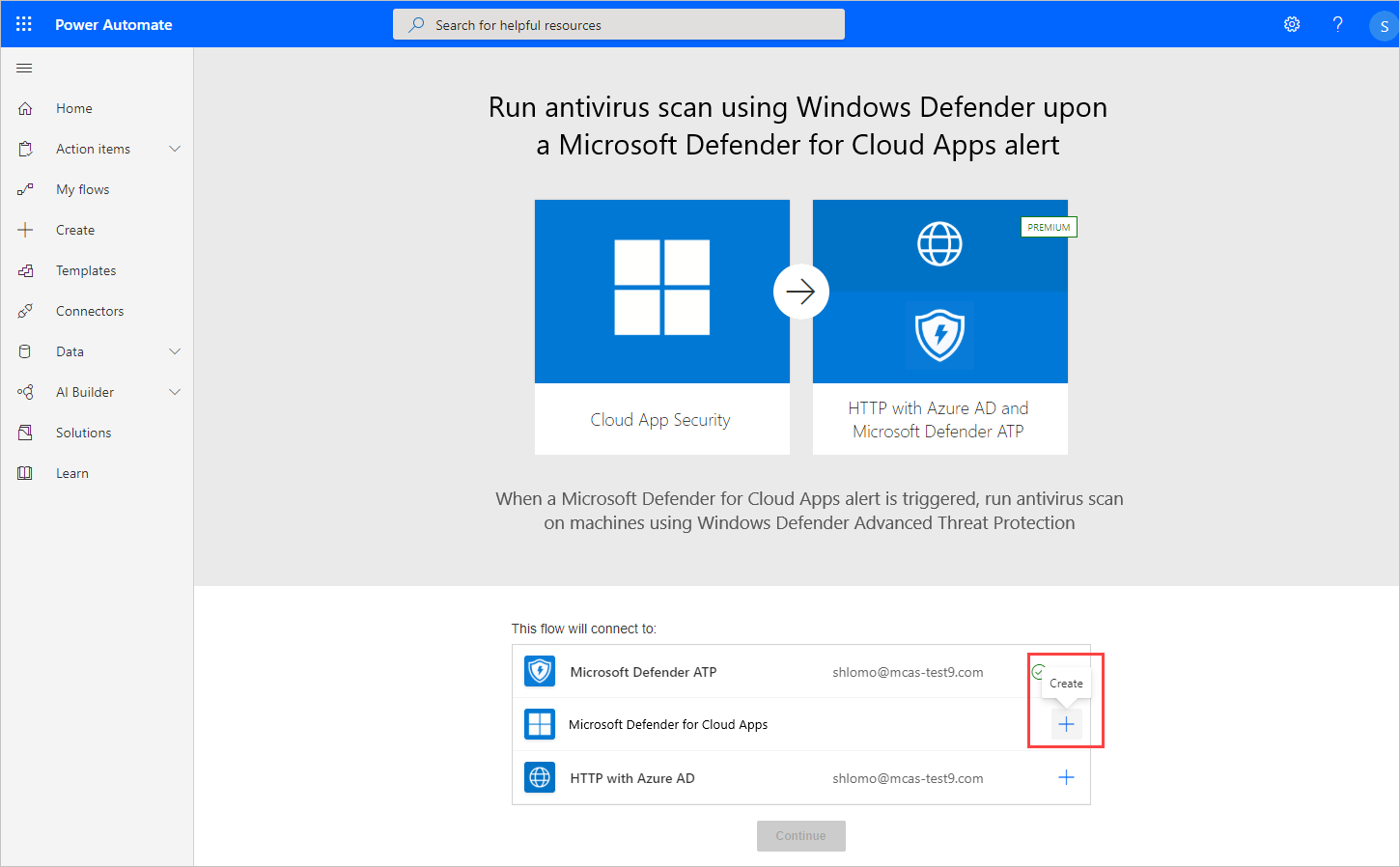

Dans la liste des applications, sur la ligne dans laquelle Defender for Cloud Apps s’affiche, sélectionnez Créer.

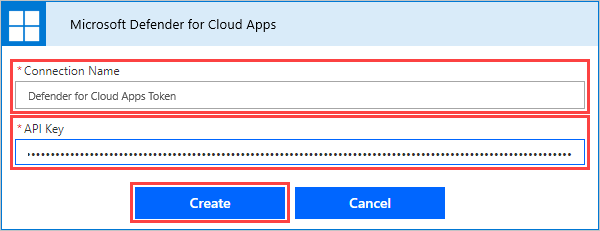

Dans la fenêtre contextuelle Defender for Cloud Apps, entrez le nom de connexion (par exemple, « jeton Defender for Cloud Apps »), collez le jeton d’API que vous avez copié, puis sélectionnez Créer.

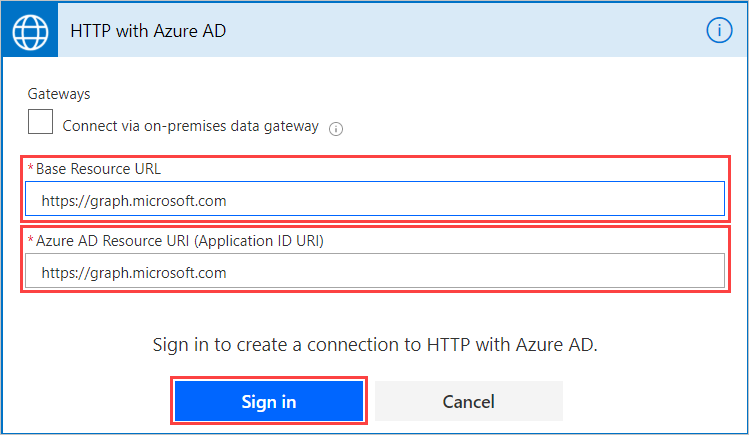

Dans la liste des applications, sur la ligne dans laquelle HTTP avec Azure AD s’affiche, sélectionnez Se connecter.

Dans la fenêtre contextuelle HTTP avec Azure AD, pour les champs URL de ressource de base et URI de ressource Azure AD, entrez

https://graph.microsoft.com, puis sélectionnez Se connecter et entrez les identifiants d’administrateur que vous souhaitez utiliser avec le connecteur HTTP avec le connecteur Azure AD.

Sélectionnez Continuer.

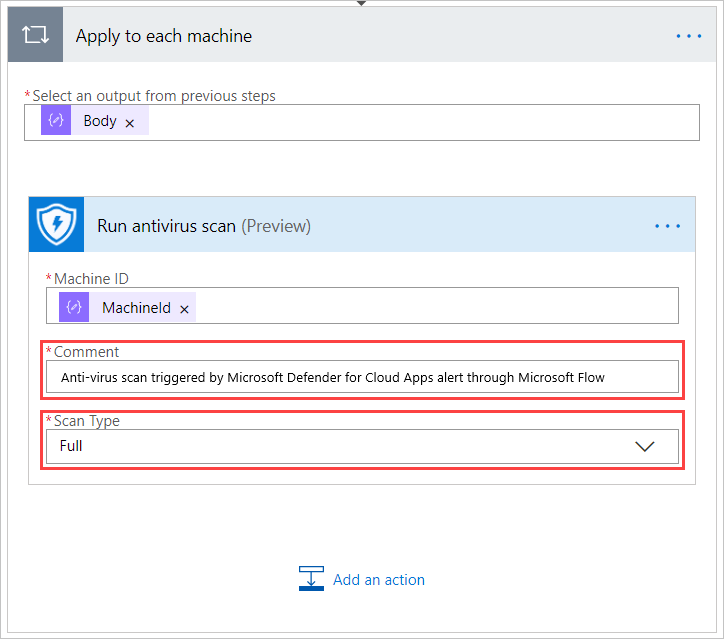

Une fois que tous les connecteurs sont correctement connectés, dans la page du flux, sous Appliquer à chaque appareil, modifiez éventuellement le commentaire et le type d’analyse, puis sélectionnez Enregistrer.

Phase 4 : Configurer une stratégie pour exécuter le flux

Dans le portail Microsoft Defender, sous Applications Cloud, accédez à Stratégies ->Gestion des stratégies.

Dans la liste des stratégies, sur la ligne où la stratégie appropriée s’affiche, choisissez les trois points à la fin de la ligne, puis choisissez Modifier la stratégie.

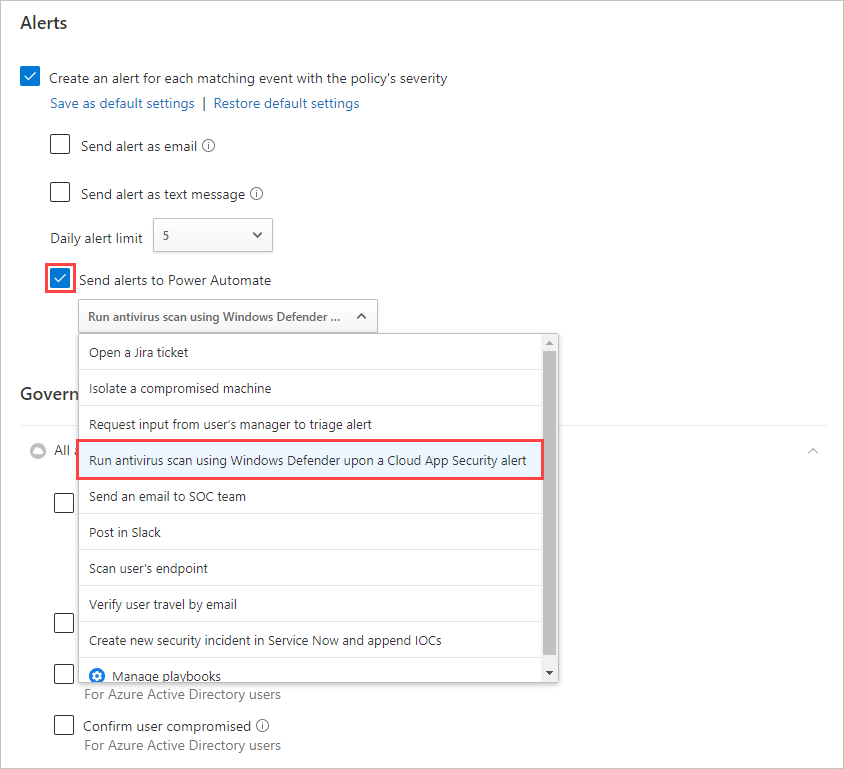

Sous Alertes, sélectionnez Envoyer des alertes à Power Automate, puis Exécuter l’analyse antivirus à l’aide de Windows Defender sur une alerte Defender for Cloud Apps.

À présent, chaque alerte déclenchée pour cette stratégie lance le flux pour exécuter l’analyse antivirus.

Vous pouvez utiliser les étapes décrites dans ce tutoriel pour créer un large éventail d’actions basées sur un flux de travail afin d’étendre les fonctionnalités de correction des applications Defender for Cloud Apps, notamment d’autres actions Defender for Endpoint. Pour afficher une liste des flux de travail Defender for Cloud Apps prédéfinis, dans Power Automate, recherchez « Defender for Cloud Apps ».