Suivre et répondre aux menaces émergentes par le biais de l’analytique des menaces

S’applique à :

Vous voulez découvrir Microsoft Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Avec des adversaires plus sophistiqués et de nouvelles menaces qui apparaissent fréquemment et de manière répandue, il est essentiel de pouvoir rapidement :

- Évaluer l’impact des nouvelles menaces

- Passer en revue votre résilience face aux menaces ou votre exposition aux menaces

- Identifier les actions que vous pouvez entreprendre pour arrêter ou contenir les menaces

L’analyse des menaces est un ensemble de rapports de chercheurs en sécurité Microsoft experts qui couvrent les menaces les plus pertinentes, notamment :

- Les acteurs actifs contre les menaces et leurs campagnes

- Techniques d’attaque populaires et nouvelles

- Vulnérabilités critiques

- Surface d'attaque courantes

- Programmes malveillants répandus

Chaque rapport fournit une analyse détaillée d’une menace et des instructions détaillées sur la façon de se défendre contre cette menace. Il incorpore également les données de votre réseau, indiquant si la menace est active et si vous avez mis en place des protections applicables.

Regardez cette courte vidéo pour en savoir plus sur la façon dont l’analyse des menaces peut vous aider à suivre les dernières menaces et à les arrêter.

Rôles et des autorisations requis

Le tableau suivant décrit les rôles et les autorisations nécessaires pour accéder à Threat Analytics. Les rôles définis dans le tableau ci-dessous font référence à des rôles personnalisés dans des portails individuels et ne sont pas connectés aux rôles globaux dans Microsoft Entra ID, même s’ils sont nommés de la même façon.

| L’un des rôles suivants est requis pour Microsoft Defender XDR | L’un des rôles suivants est requis pour Defender pour point de terminaison | L’un des rôles suivants est requis pour Defender for Office 365 | L’un des rôles suivants est requis pour Defender for Cloud Apps |

|---|---|---|---|

| Analyses de menaces | Données d’alertes et d’incidents :

|

Données d’alertes et d’incidents :

|

Non disponible pour les utilisateurs Defender for Cloud Apps ou MDI |

Afficher le tableau de bord Analyse des menaces

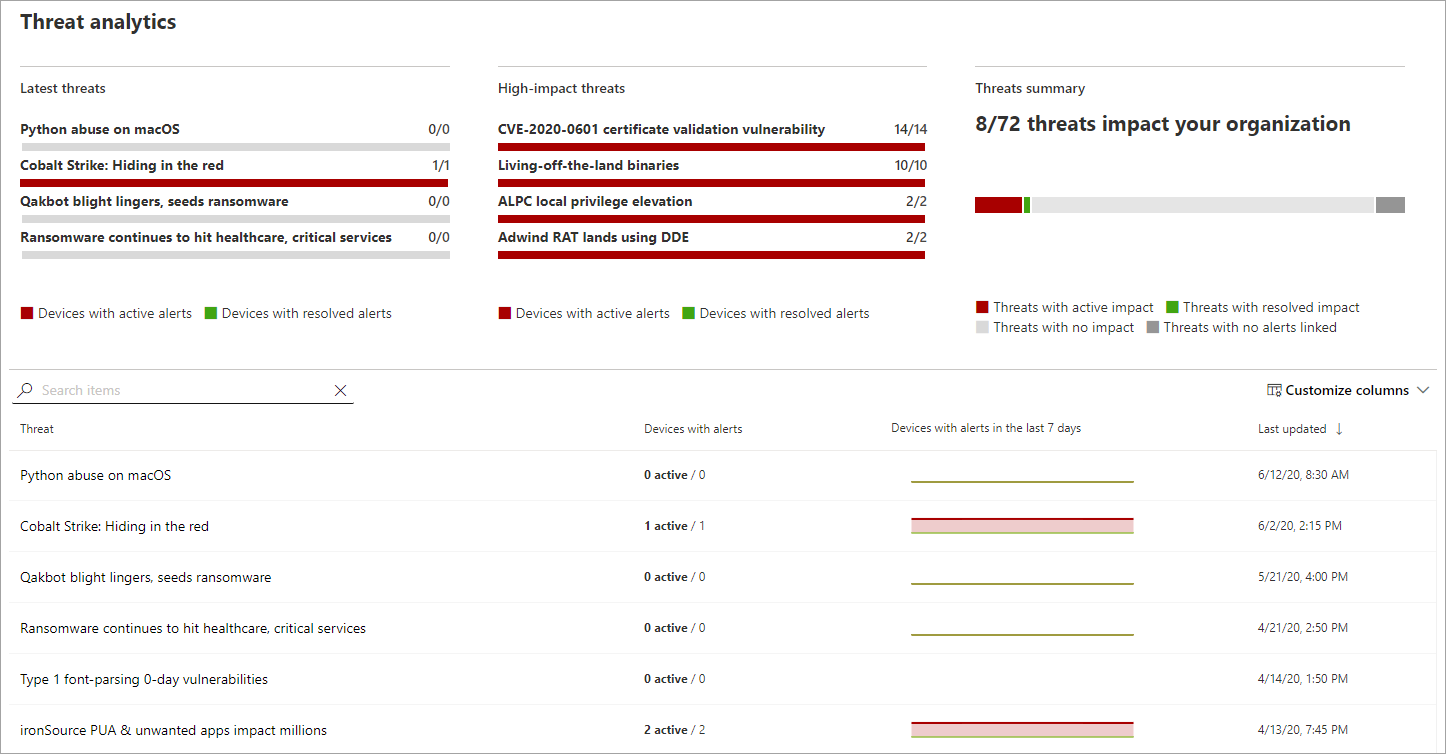

Le tableau de bord d’analyse des menaces est un excellent point de départ pour accéder aux rapports les plus pertinents pour votre organization. Il récapitule les menaces dans les sections suivantes :

- Dernières menaces : Listes les derniers rapports sur les menaces publiés, ainsi que le nombre d’appareils avec des alertes actives et résolues.

- Menaces à fort impact : Listes les menaces qui ont eu l’impact le plus élevé sur le organization. Cette section classe les menaces par le nombre d’appareils qui ont des alertes actives.

- Résumé des menaces : affiche l’impact global des menaces suivies en affichant le nombre de menaces avec des alertes actives et résolues.

Sélectionnez une menace dans le tableau de bord pour afficher le rapport de cette menace.

Afficher un rapport d’analyse des menaces

Chaque rapport d’analyse des menaces fournit des informations dans trois sections : Vue d’ensemble, Rapport d’analyste et Atténuations.

Vue d’ensemble : Comprendre rapidement la menace, évaluer son impact et passer en revue les défenses

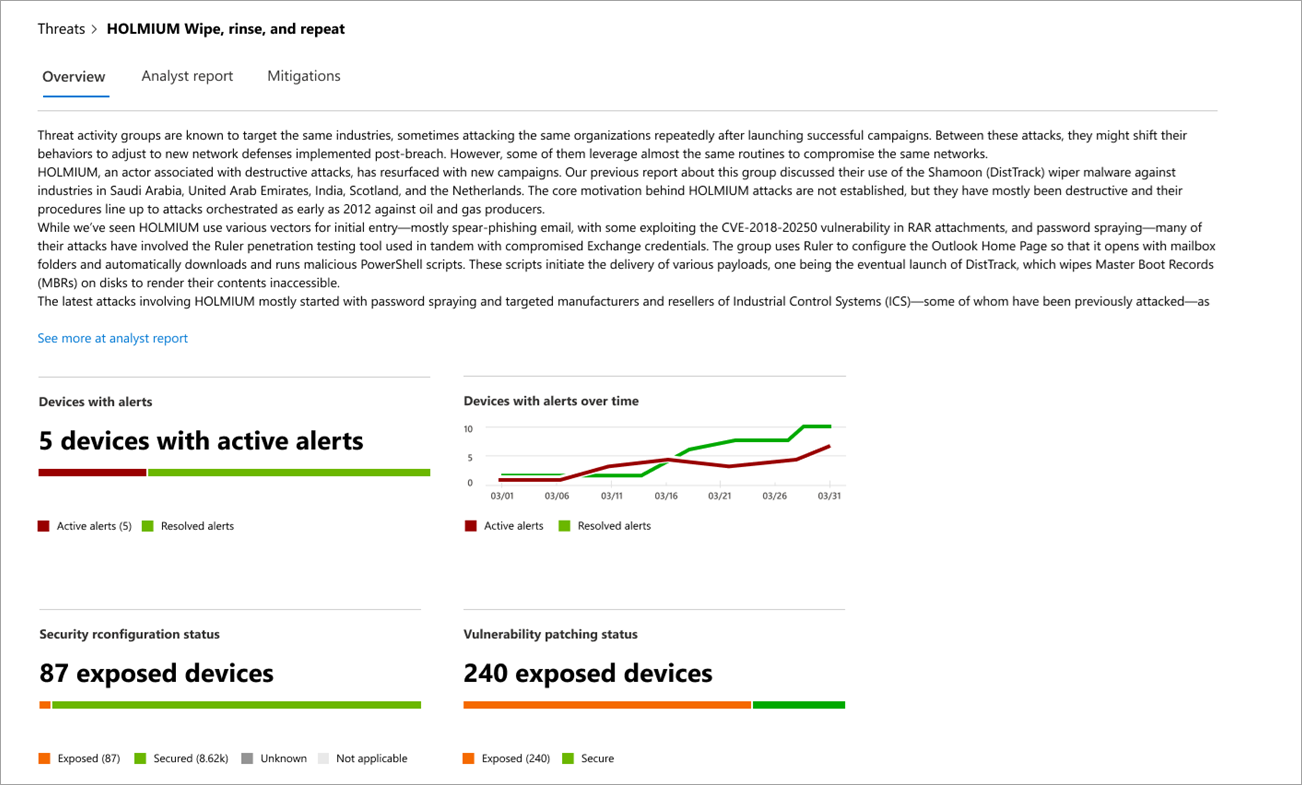

La section Vue d’ensemble fournit un aperçu du rapport d’analyste détaillé. Il fournit également des graphiques qui mettent en évidence l’impact de la menace sur votre organization et votre exposition via des appareils mal configurés et non corrigés.

Section Vue d’ensemble d’un rapport d’analyse des menaces

Section Vue d’ensemble d’un rapport d’analyse des menaces

Évaluer l’impact sur votre organization

Chaque rapport inclut des graphiques conçus pour fournir des informations sur l’impact organisationnel d’une menace :

- Appareils avec alertes : affiche le nombre actuel d’appareils distincts qui ont été affectés par la menace. Un appareil est classé comme actif si au moins une alerte est associée à cette menace et résolu si toutes les alertes associées à la menace sur l’appareil ont été résolues.

- Appareils avec des alertes au fil du temps : affiche le nombre d’appareils distincts avec des alertes Actives et Résolues au fil du temps. Le nombre d’alertes résolues indique la rapidité avec laquelle votre organization répond aux alertes associées à une menace. Dans l’idéal, le graphique doit afficher les alertes résolues dans un délai de quelques jours.

Passer en revue la résilience et la posture de sécurité

Chaque rapport comprend des graphiques qui fournissent une vue d’ensemble de la résilience de votre organization face à une menace donnée :

- Configuration de la sécurité status : indique le nombre d’appareils qui ont appliqué les paramètres de sécurité recommandés qui peuvent aider à atténuer la menace. Les appareils sont considérés comme sécurisés s’ils ont appliqué tous les paramètres suivis.

- Mise à jour corrective des vulnérabilités status : indique le nombre d’appareils qui ont appliqué des mises à jour de sécurité ou des correctifs qui corrigent les vulnérabilités exploitées par la menace.

Rapport d’analyste : Obtenir des informations d’experts auprès des chercheurs en sécurité Microsoft

Accédez à la section Rapport d’analyste pour lire la rédaction détaillée de l’expert. La plupart des rapports fournissent des descriptions détaillées des chaînes d’attaque, y compris les tactiques et techniques mappées à l’infrastructure MITRE ATT&CK, des listes exhaustives de recommandations et des conseils puissants pour la chasse aux menaces .

En savoir plus sur le rapport d’analyste

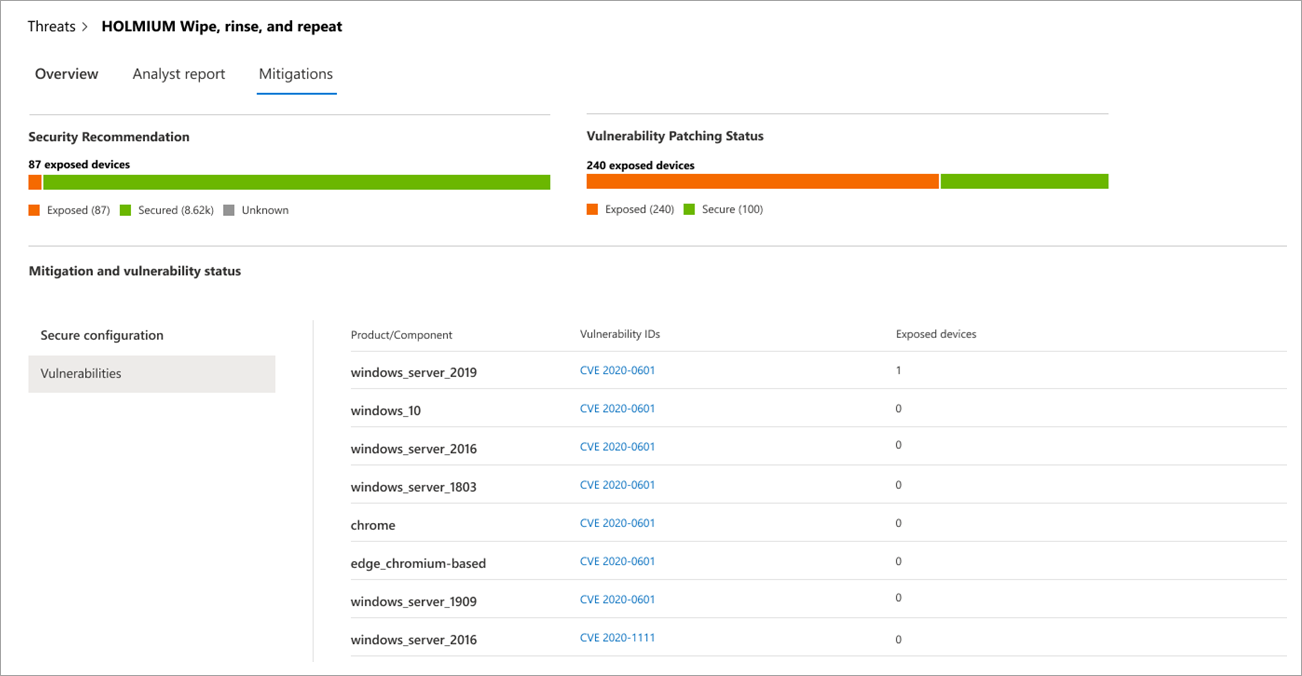

Atténuations : passez en revue la liste des atténuations et les status de vos appareils

Dans la section Atténuations , passez en revue la liste des recommandations actionnables spécifiques qui peuvent vous aider à augmenter la résilience de votre organisation face à la menace. La liste des atténuations suivies inclut :

- Mises à jour de sécurité : déploiement de mises à jour de sécurité ou de correctifs pour les vulnérabilités

- Microsoft Defender Paramètres antivirus

- Version du renseignement de sécurité

- Protection fournie par le cloud

- Protection d’application potentiellement indésirable (PUA)

- Protection en temps réel

Les informations d’atténuation de cette section incorporent les données de Gestion des vulnérabilités Microsoft Defender, qui fournissent également des informations détaillées à partir de divers liens dans le rapport.

Section Atténuations d’un rapport d’analyse des menaces

Détails et limitations supplémentaires du rapport

Lorsque vous utilisez les rapports, gardez les points suivants à l’esprit :

- L’étendue des données est basée sur votre étendue de contrôle d’accès en fonction du rôle (RBAC). Vous verrez les status d’appareils dans les groupes auxquels vous pouvez accéder.

- Les graphiques reflètent uniquement les atténuations suivies. Consultez la vue d’ensemble du rapport pour connaître les atténuations supplémentaires qui ne sont pas affichées dans les graphiques.

- Les atténuations ne garantissent pas une résilience complète. Les atténuations fournies reflètent les meilleures actions possibles nécessaires pour améliorer la résilience.

- Les appareils sont considérés comme « indisponibles » s’ils n’ont pas transmis de données au service.

- Les statistiques relatives à l’antivirus sont basées sur Microsoft Defender paramètres antivirus. Les appareils avec des solutions antivirus tierces peuvent apparaître comme « exposés ».

Voir aussi

- Rechercher de manière proactive les menaces avec la chasse avancée

- Comprendre la section rapport d’analyste

- Évaluer et résoudre les faiblesses et les expositions en matière de sécurité

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour