Résoudre les problèmes d’inscription des informations de sécurité combinée

Les informations contenues dans cet article sont destinées à guider les administrateurs qui cherchent à résoudre les problèmes signalés par des utilisateurs de l’expérience d’inscription combinée.

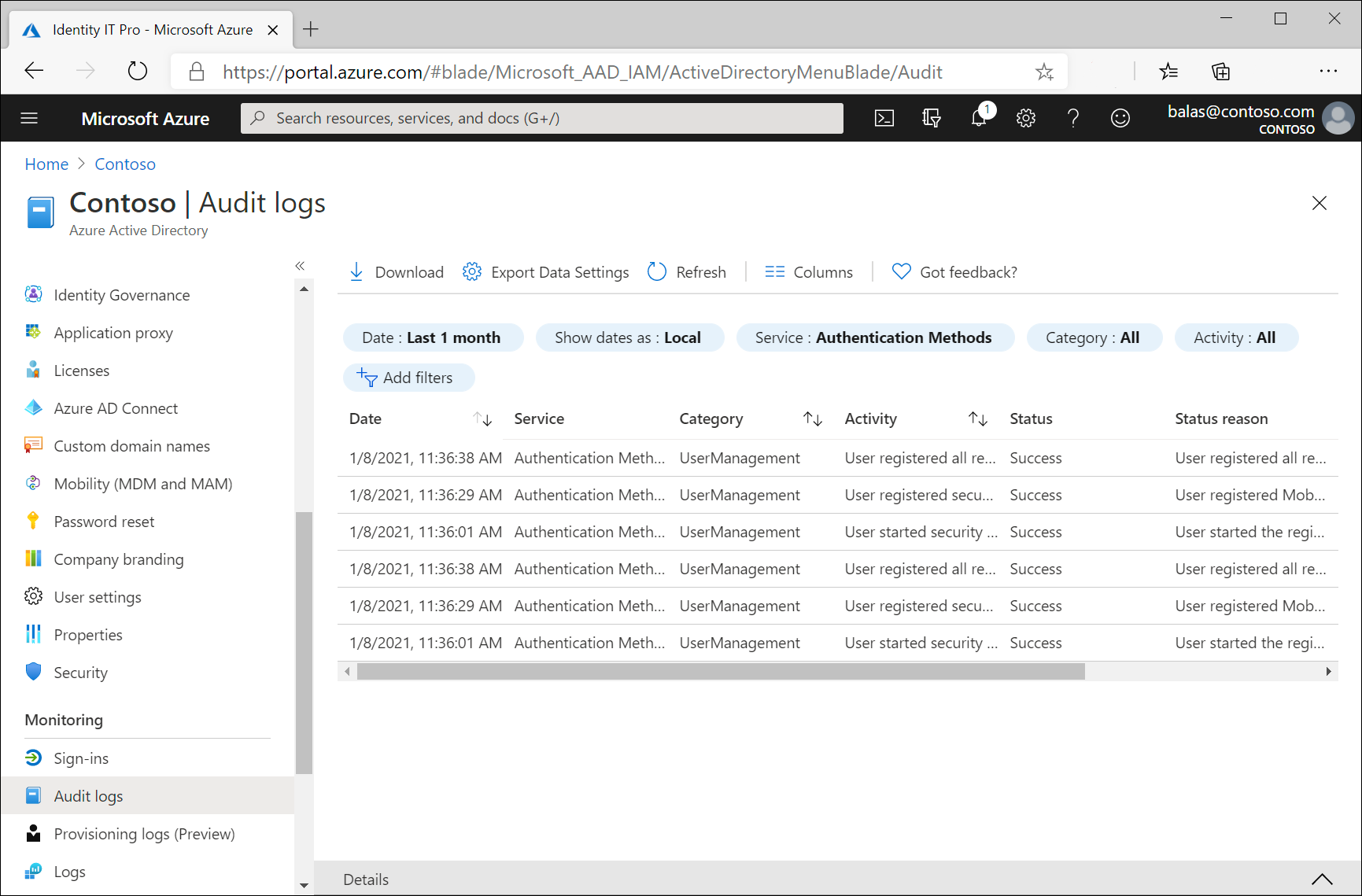

Journaux d’audit

Les événements consignés pour l’inscription combinée se trouvent dans le service Méthodes d’authentification dans les journaux d’audit Microsoft Entra.

Le tableau suivant répertorie tous les événements d’audit générés par l’inscription combinée :

| Activité | Statut | Motif | Description |

|---|---|---|---|

| L’utilisateur a inscrit toutes les informations de sécurité requises | Succès | Utilisateur a inscrit toutes les informations de sécurité requises. | Cet événement se produit lorsqu’un utilisateur a terminé l’inscription. |

| L’utilisateur a inscrit toutes les informations de sécurité requises | Échec | L’utilisateur a annulé l’inscription des informations de sécurité. | Cet événement se produit lorsqu’un utilisateur annule l’enregistrement à partir du mode d’interruption. |

| Informations de sécurité d’utilisateur inscrit | Succès | L’utilisateur a inscrit une méthode. | Cet événement se produit lorsqu’un utilisateur inscrit une méthode individuelle. La méthode peut être une application Authenticator, un téléphone, un e-mail, des questions de sécurité, un mot de passe d’application, un autre numéro de téléphone, etc. |

| L’utilisateur a examiné ses informations de sécurité | Succès | L’utilisateur a correctement examiné ses informations de sécurité. | Cet événement se produit lorsqu’un utilisateur sélectionne Les informations semblent correctes sur la page d’examen des informations de sécurité. |

| L’utilisateur a examiné ses informations de sécurité | Échec | Échec de l’examen des informations de sécurité de l’utilisateur. | Cet événement se produit lorsqu’un utilisateur sélectionne Les informations semblent correctes sur la page d’examen des informations de sécurité, mais qu’une erreur survient sur le serveur principal. |

| L’utilisateur a supprimé ses informations de sécurité | Succès | L’utilisateur a supprimé une méthode. | Cet événement se produit lorsqu’un utilisateur supprime une méthode individuelle. La méthode peut être une application Authenticator, un téléphone, un e-mail, des questions de sécurité, un mot de passe d’application, un autre numéro de téléphone, etc. |

| L’utilisateur a supprimé ses informations de sécurité | Échec | Échec de la suppression de la méthode par l’utilisateur. | Cet événement se produit lorsqu’un utilisateur tente de supprimer une méthode, mais que sa tentative échoue. La méthode peut être une application Authenticator, un téléphone, un e-mail, des questions de sécurité, un mot de passe d’application, un autre numéro de téléphone, etc. |

| L’utilisateur a modifié ses informations de sécurité par défaut | Succès | Utilisateur a modifié sa méthode d’informations de sécurité par défaut. | Cet événement se produit lorsqu’un utilisateur modifie sa méthode d’identification par défaut. Sa méthode peut consister en une notification de l’application Authenticator, un code ou un jeton provenant de mon application d’authentification, un appel au + X XXXXXXXXXX, un SMS au + X XXXXXXXXX, etc. |

| L’utilisateur a modifié ses informations de sécurité par défaut | Échec | Échec de la modification de la méthode des informations de sécurité par défaut de l’utilisateur. | Cet événement se produit lorsqu’un utilisateur tente de modifier sa méthode d’authentification par défaut, mais que sa tentative échoue. Sa méthode peut consister en une notification de l’application Authenticator, un code ou un jeton provenant de mon application d’authentification, un appel au + X XXXXXXXXXX, un SMS au + X XXXXXXXXX, etc. |

Résolution des problèmes de mode d’interruption

| Symptôme | Étapes de dépannage |

|---|---|

| Les méthodes que je m’attendais à voir ne s’affichent pas. | 1. Vérifiez si l’utilisateur dispose d’un rôle d’administrateur Microsoft Entra. Si oui, veuillez afficher les différences de stratégie d’administrateur SSPR. 2. Déterminez si l’utilisateur est interrompu en raison de l’application de l’inscription à l’authentification multifacteur ou de l’inscription à SSPR. Consultez l’organigramme sous « Modes d’inscription combinée » pour déterminer quelles méthodes doivent être indiquées. 3. Déterminez si la stratégie d’authentification multifacteur ou SSPR a été modifiée ces derniers temps. Si la modification est récente, la propagation de la stratégie mise à jour peut prendre un peu de temps. |

Résolution des problèmes du mode de gestion

| Symptôme | Étapes de dépannage |

|---|---|

| Je n’ai pas la possibilité d’ajouter une méthode particulière. | 1. Déterminez si la méthode est activée pour l’authentification multifacteur ou pour SSPR. 2. Si la méthode est activée, veuillez réenregistrer les stratégies, puis patientez 1 à 2 heures avant de les tester de nouveau. 3. Si la méthode est activée, assurez-vous que l’utilisateur n’a pas déjà configuré le nombre maximum de cette méthode qu’il possible de configurer. |

Comment réinitialiser des utilisateurs

Si, en tant qu’administrateur, vous voulez réinitialiser les paramètres de l’authentification multifacteur d’un utilisateur, vous pouvez utiliser le script PowerShell fourni dans la section suivante. Le script efface la propriété StrongAuthenticationMethods pour l’application mobile et/ou le numéro de téléphone d’un utilisateur. Si vous exécutez ce script pour vos utilisateurs, ils devront se réinscrire pour l’authentification multifacteur s’ils en ont besoin. Nous vous recommandons de tester la réinitialisation avec un ou deux utilisateurs avant de réinitialiser tous les utilisateurs affectés.

La procédure suivante vous guidera lors de la restauration d’un utilisateur ou d’un groupe d’utilisateurs.

Prérequis

Important

La dépréciation d’Azure AD PowerShell est prévue pour le 30 mars 2024. Pour en savoir plus, lisez la mise à jour de dépréciation. Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Microsoft Graph PowerShell permet d’accéder à toutes les API Microsoft Graph et est disponible sur PowerShell 7. Pour obtenir des réponses aux demandes courantes sur la migration, consultez la FAQ sur la migration.

Installez les modules Azure AD PowerShell appropriés. Dans une fenêtre de PowerShell, exécutez les commandes suivantes pour installer les modules :

Install-Module -Name MSOnline Import-Module MSOnlineEnregistrez la liste des ID d’objet de l’utilisateur affecté sur votre ordinateur en tant que fichier texte contenant un ID par ligne. Prenez note de l’emplacement du fichier.

Enregistrez le script suivant sur votre ordinateur, et notez l’emplacement du script :

<# //******************************************************** //* * //* Copyright (C) Microsoft. All rights reserved. * //* * //******************************************************** #> param($path) # Define Remediation Fn function RemediateUser { param ( $ObjectId ) $user = Get-MsolUser -ObjectId $ObjectId Write-Host "Checking if user is eligible for rollback: UPN: " $user.UserPrincipalName " ObjectId: " $user.ObjectId -ForegroundColor Yellow $hasMfaRelyingParty = $false foreach($p in $user.StrongAuthenticationRequirements) { if ($p.RelyingParty -eq "*") { $hasMfaRelyingParty = $true Write-Host "User was enabled for per-user MFA." -ForegroundColor Yellow } } if ($user.StrongAuthenticationMethods.Count -gt 0 -and -not $hasMfaRelyingParty) { Write-Host $user.UserPrincipalName " is eligible for rollback" -ForegroundColor Yellow Write-Host "Rolling back user ..." -ForegroundColor Yellow Reset-MsolStrongAuthenticationMethodByUpn -UserPrincipalName $user.UserPrincipalName Write-Host "Successfully rolled back user " $user.UserPrincipalName -ForegroundColor Green } else { Write-Host $user.UserPrincipalName " is not eligible for rollback. No action required." } Write-Host "" Start-Sleep -Milliseconds 750 } # Connect Import-Module MSOnline Connect-MsolService foreach($line in Get-Content $path) { RemediateUser -ObjectId $line }

Restauration

Dans une fenêtre PowerShell, exécutez la commande suivante en fournissant les emplacements du script et du fichier utilisateur. Entrez les informations d’identification de l’administrateur général quand vous y êtes invité. Le script génère le résultat de chaque opération de mise à jour d’utilisateur.

<script location> -path <user file location>