Qu’est-ce que les journaux de connexion Microsoft Entra ?

Microsoft Entra journalise toutes les connexions dans un tenant Azure, qui inclut vos applications et ressources internes. En tant qu’administrateur informatique, vous devez savoir ce que signifient les valeurs dans un journal de connexion pour pouvoir interpréter correctement les valeurs de journal.

L’examen des erreurs et schémas de connexion fournit des informations précieuses sur la façon dont vos utilisateurs accèdent aux applications et aux services. Les journaux des connexions fournis par Microsoft Entra ID sont un type puissant de journaux d’activité que vous pouvez analyser. Cet article explique comment accéder aux journaux de connexions et comment les utiliser.

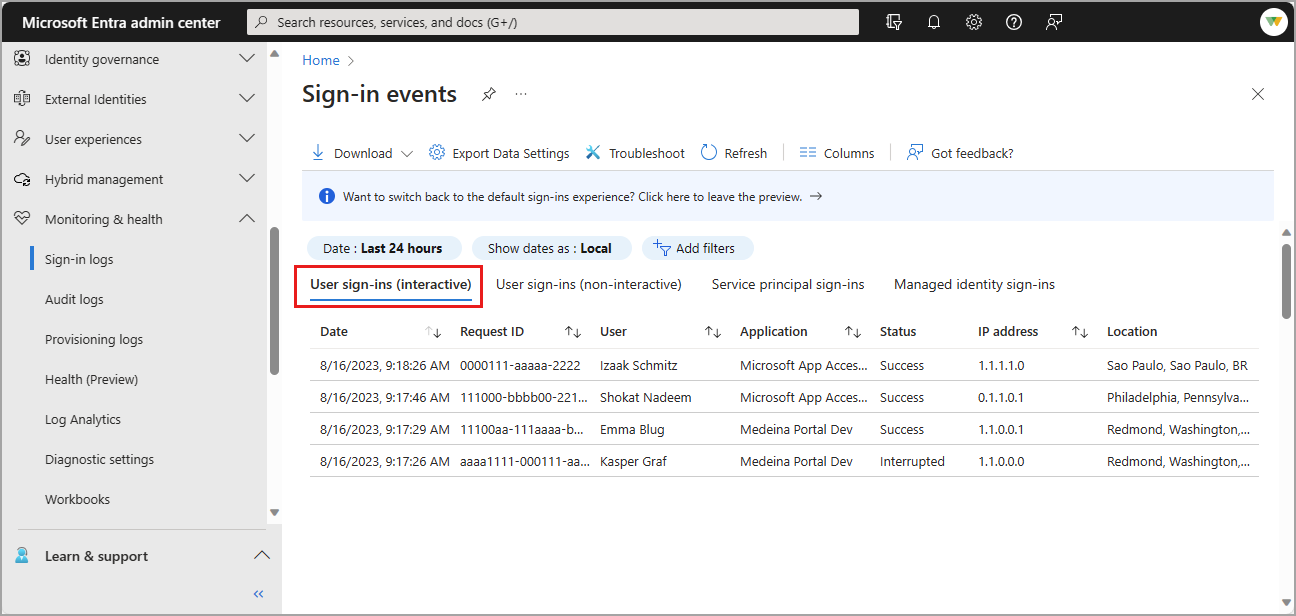

La vue d’aperçu des journaux des connexions inclut des connexions utilisateur interactives et non interactives, ainsi que des connexions de principal de service et d’identité managée. Vous pouvez toujours afficher les journaux des connexions classiques, qui incluent uniquement les connexions interactives.

Deux autres journaux d’activité sont également disponibles pour vous aider à surveiller l’intégrité de votre locataire :

- Audit : Informations sur les modifications appliquées à votre locataire, telles que la gestion des utilisateurs et des groupes ou les mises à jour appliquées aux ressources de votre locataire.

- Approvisionnement : Activités réalisées par un service d’approvisionnement, telles que la création d’un groupe dans ServiceNow ou l’importation d’un utilisateur à partir de Workday.

Licences et rôles requis

Les rôles et licences requis varient en fonction du rapport. Des autorisations distinctes sont requises pour accéder aux données de monitoring et d’intégrité dans Microsoft Graph. Nous vous recommandons d’utiliser un rôle disposant d’un accès avec des privilèges minimums pour vous aligner sur les conseils de Confiance Zéro.

| Journal / Rapport | Rôles | Licences |

|---|---|---|

| Audit | Lecteur de rapports Lecteur Sécurité Administrateur de la sécurité Lecteur général |

Toutes les éditions de Microsoft Entra ID |

| Connexions | Lecteur de rapports Lecteur Sécurité Administrateur de la sécurité Lecteur général |

Toutes les éditions de Microsoft Entra ID |

| Approvisionnement | Lecteur de rapports Lecteur Sécurité Administrateur de la sécurité Lecteur général Opérateur de sécurité Administrateur d’application Administrateur d’application cloud |

Microsoft Entra ID P1 ou P2 |

| Journaux d’audit des attributs de sécurité personnalisés* | Administrateur de journal d’attributs Lecteur du journal des attributs |

Toutes les éditions de Microsoft Entra ID |

| Utilisation et insights | Lecteur de rapports Lecteur Sécurité Administrateur de la sécurité |

Microsoft Entra ID P1 ou P2 |

| Protection des identités** | Administrateur de la sécurité Opérateur de sécurité Lecteur de sécurité Lecteur général |

Microsoft Entra ID Gratuit Microsoft 365 Apps Microsoft Entra ID P1 ou P2 |

| Journaux d’activité Microsoft Graph | Administrateur de la sécurité Autorisations d’accès aux données dans la destination de journal correspondante |

Microsoft Entra ID P1 ou P2 |

*L’affichage des attributs de sécurité personnalisés dans les journaux d’audit ou la création de paramètres de diagnostic pour les attributs de sécurité personnalisés nécessite l’un des rôles de journal d’audit. Vous avez également besoin du rôle approprié pour afficher les journaux d’audit standard.

**Le niveau d’accès et les fonctionnalités de protection des identités varient en fonction du rôle et de la licence. Pour plus d’informations, consultez les conditions de licence pour Identity Protection.

À quoi peuvent vous servir les journaux de connexions ?

Vous pouvez utiliser les journaux des connexions pour répondre à des questions telles que :

- Combien d’utilisateurs se sont connectés à une application particulière cette semaine ?

- Combien de tentatives de connexion ayant échoué ont eu lieu au cours des dernières 24 heures ?

- Les utilisateurs se connectent-ils à partir de navigateurs ou de systèmes d’exploitation spécifiques ?

- À quelles ressources Azure les identités managées et les principaux de service ont-ils accédé ?

Vous pouvez également décrire l’activité associée à une demande de connexion en identifiant les détails suivants :

- Qui - L'identité (l'utilisateur) qui effectue l'ouverture de session.

- Comment : le client (application) utilisé pour la connexion.

- Quoi - La cible (ressource) à laquelle l'identité a accès.

Quels sont les types de journaux de connexion ?

Il existe quatre types de journaux d’activité dans la préversion des journaux de connexion :

- Connexions utilisateur interactives

- Connexions utilisateur non interactives

- Connexions de principal de service

- Connexions d’identités managées

Les journaux de connexion classiques incluent uniquement des connexions utilisateur interactives.

Remarque

Les entrées des journaux de connexion sont générées par le système et ne peuvent être ni changées, ni supprimées.

Connexions utilisateur interactives

Les connexions interactives sont effectuées par un utilisateur. Elles fournissent un facteur d’authentification pour Microsoft Entra ID. Ce facteur d’authentification peut également interagir avec une application d’assistance, telle que l’application Microsoft Authenticator. Les utilisateurs peuvent fournir des mots de passe, des réponses à des demandes MFA, des facteurs biométriques ou des codes QR à Microsoft Entra ID ou à une application auxiliaire. Ce journal comprend également des connexions fédérées de fournisseurs d’identité qui sont fédérés à Microsoft Entra ID.

Taille du rapport : petite Exemples :

- Un utilisateur fournit un nom d’utilisateur et un mot de passe dans l’écran de connexion de Microsoft Entra ID.

- Un utilisateur transmet une réponse reçue par SMS à une demande d’authentification multifacteur.

- Un utilisateur effectue un geste d’identification biométrique pour déverrouiller son PC Windows avec Windows Hello Entreprise.

- Un utilisateur est fédéré à Microsoft Entra ID avec une assertion SAML AD FS.

En plus des champs par défaut, le journal des connexions interactives affiche les informations suivantes :

- Emplacement de la connexion

- Selon si l’accès conditionnel a été appliqué

Considérations spéciales

Connexions non interactives sur les journaux de connexion interactifs

Auparavant, certaines connexions non interactives des clients Microsoft Exchange étaient incluses dans le journal de connexion utilisateur interactif pour une meilleure visibilité. Cette visibilité accrue était nécessaire avant l’introduction des journaux de connexion utilisateur non interactifs en novembre 2020. Cependant, il est important de noter que certaines connexions non interactives, telles que celles utilisant des clés FIDO2, peuvent toujours être marquées comme interactives en raison de la façon dont le système a été configuré avant l'introduction des journaux non interactifs distincts. Ces connexions peuvent afficher des détails interactifs tels que le type d’identifiant du client et les informations du navigateur, même s’il s’agit de connexions techniquement non interactives.

Connexions directes

Microsoft Entra ID émet des jetons pour l’authentification et l’autorisation. Dans certaines situations, un utilisateur connecté au locataire Contoso peut tenter d'accéder aux ressources du locataire Fabrikam, auxquelles il n'a pas accès. Un jeton sans autorisation appelé jeton d’authentification directe est émis pour le locataire Fabrikam. Le jeton d’authentification directe n’autorise pas l’utilisateur à accéder à des ressources.

Auparavant, lors de l'examen des journaux pour cette situation, les journaux de connexion du locataire d'accueil (dans ce scénario, Contoso) n'affichaient pas de tentative de connexion, car le jeton n'accordait pas l'accès à une ressource avec aucune revendication. Le jeton de connexion a été utilisé uniquement pour afficher le message d’échec approprié.

Les tentatives de connexion directe s’affichent désormais dans les journaux de connexion du locataire d’accueil et tous les journaux de connexion de restriction de locataire appropriés. Cette mise à jour offre une meilleure visibilité des tentatives de connexion des utilisateurs à partir de vos utilisateurs et des insights plus approfondis sur vos stratégies de restriction de locataire.

La propriété crossTenantAccessType affiche désormais passthrough pour différencier les connexions directes et est disponible dans le centre d’administration Microsoft Entra et Microsoft Graph.

Connexions du principal de service d’application uniquement

Les journaux de connexion du principal de service n’incluent pas l’activité de connexion d’application uniquement. Ce type d’activité se produit lorsque les applications internes obtiennent des jetons pour un travail Microsoft interne où il n’y a pas de direction ou de contexte d’un utilisateur. Nous excluons ces journaux afin que vous ne payiez pas pour les journaux liés aux jetons Microsoft internes au sein de votre locataire.

Vous pouvez identifier les événements Microsoft Graph qui ne sont pas en corrélation avec une connexion de principal de service si vous effectuez un routage MicrosoftGraphActivityLogs avec SignInLogs vers le même espace de travail Log Analytics. Cette intégration vous permet de faire référence au jeton émis pour l’appel d'API Microsoft Graph avec l’activité de connexion. UniqueTokenIdentifier pour les journaux de connexion et SignInActivityId dans les journaux d’activité Microsoft Graph sont manquants dans les journaux de connexion du principal de service.

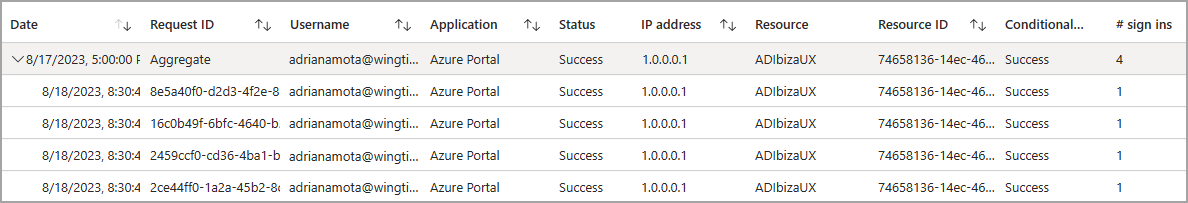

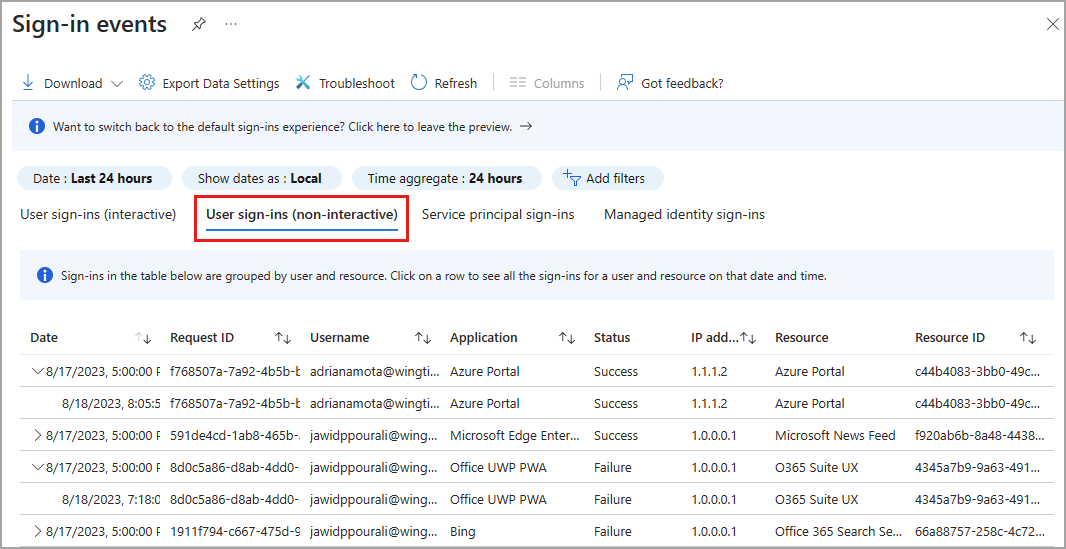

Connexions utilisateur non interactives

Les connexions non interactives sont établies pour le compte d’un utilisateur. Ces connexions déléguées ont été effectuées par une application cliente ou des composants du système d’exploitation pour le compte d’un utilisateur et ne demandent pas à l’utilisateur de fournir un facteur d’authentification. Au lieu de cela, Microsoft Entra ID reconnaît quand le jeton de l’utilisateur doit être actualisé et le fait en arrière-plan, sans interrompre la session de l’utilisateur. En général, l’utilisateur remarque que ces connexions se produisent en arrière-plan.

Taille du rapport : grande Exemples :

- Une application cliente utilise un jeton d’actualisation OAuth 2.0 pour obtenir un jeton d’accès.

- Un client utilise un code d’autorisation OAuth 2.0 pour obtenir un jeton d’accès et un jeton d’actualisation.

- Un utilisateur effectue une authentification unique (SSO) auprès d’une application web ou Windows sur un PC joint à Microsoft Entra (sans fournir de facteur d’authentification ni interagir avec une invite Microsoft Entra).

- Un utilisateur se connecte à une deuxième application Microsoft Office tandis qu’il a une session ouverte sur un appareil mobile à l’aide d’une FOCI (famille d’ID client).

En plus des champs par défaut, le journal des connexions non-interactives affiche les informations suivantes :

- ID de ressource

- Nombre de connexions regroupées

Vous ne pouvez pas personnaliser les champs affichés dans ce rapport.

Pour faciliter la synthèse des données, les événements de connexion non interactive sont regroupés. Les clients créent souvent de nombreuses connexions non interactives pour le compte du même utilisateur sur une courte période. Les connexions non interactives partagent les mêmes caractéristiques, à l’exception de l’heure à laquelle la connexion a été tentée. Par exemple, un client peut obtenir un jeton d'accès une fois par heure de la part d'un utilisateur. Si l’état de l’utilisateur ou du client ne change pas, l’adresse IP, la ressource et toutes les autres informations sont les mêmes pour chaque demande de jeton d’accès. Le seul état qui change est la date et l’heure de la connexion.

Lorsque Microsoft Entra journalise plusieurs connexions identiques, hormis la date et l’heure, ces connexions sont en provenance de la même entité et sont agrégées sur une seule ligne. Une ligne avec plusieurs connexions identiques (à l’exception de la date et de l’heure émises) a une valeur supérieure à un dans la colonne du nombre de connexions. Ces connexions regroupées peuvent également sembler avoir les mêmes horodatages. Le filtre Agrégat de temps peut être défini sur 1 heure, 6 heures ou 24 heures. Vous pouvez développer la ligne pour voir les différentes connexions et leurs horodatages.

Les connexions sont agrégées dans les utilisateurs non interactifs lorsque les données suivantes correspondent :

- Application

- Utilisateur

- Adresse IP

- Statut

- ID de ressource

Notes

L’adresse IP des connexions non interactives effectuées par des clients confidentiels ne correspond pas à l’adresse IP source réelle de l’emplacement d’où provient la demande de jeton d’actualisation. En effet, elle indique plutôt l’adresse IP d’origine utilisée pour l’émission du jeton d’origine.

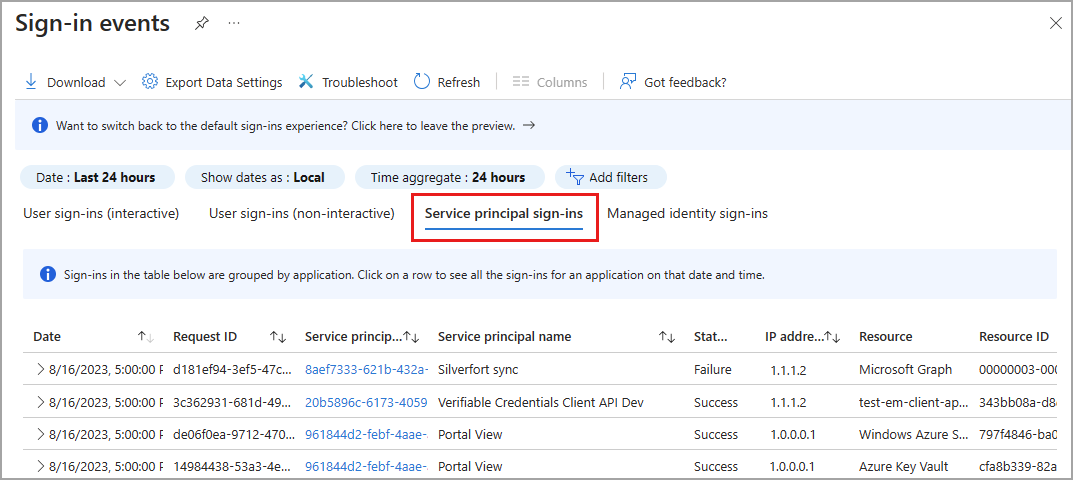

Connexions de principal de service

Contrairement aux connexions utilisateur interactives et non interactives, les connexions de principal de service n’impliquent pas d’utilisateur. En fait, il s’agit de connexions établies par n’importe quel compte non-utilisateur, par exemple, des applications ou des principaux de service (à l’exception des connexions d’identités managées qui sont uniquement incluses dans le journal du même nom). Dans le cadre de ces connexions, l’application ou le service fournit ses propres informations d’identification, telles qu’un certificat ou un secret d’application, pour s’authentifier ou accéder à des ressources.

Taille du rapport : grande Exemples :

- Un principal de service utilise un certificat pour s’authentifier et accéder au Microsoft Graph.

- Une application utilise une clé secrète client pour s’authentifier dans le flux des informations d’identification de client OAuth.

Vous ne pouvez pas personnaliser les champs affichés dans ce rapport.

Pour faciliter la synthèse des données dans les journaux de connexion du principal de service, les événements de connexion de celui-ci sont regroupés. Les connexions à partir de la même entité dans les mêmes conditions sont agrégées dans une seule ligne. Vous pouvez développer la ligne pour voir les différentes connexions et leurs horodatages. Les connexions sont agrégées dans le rapport du principal de service lorsque les données suivantes correspondent :

- Nom ou ID de principal de service

- Statut

- Adresse IP

- Nom ou ID de la ressource

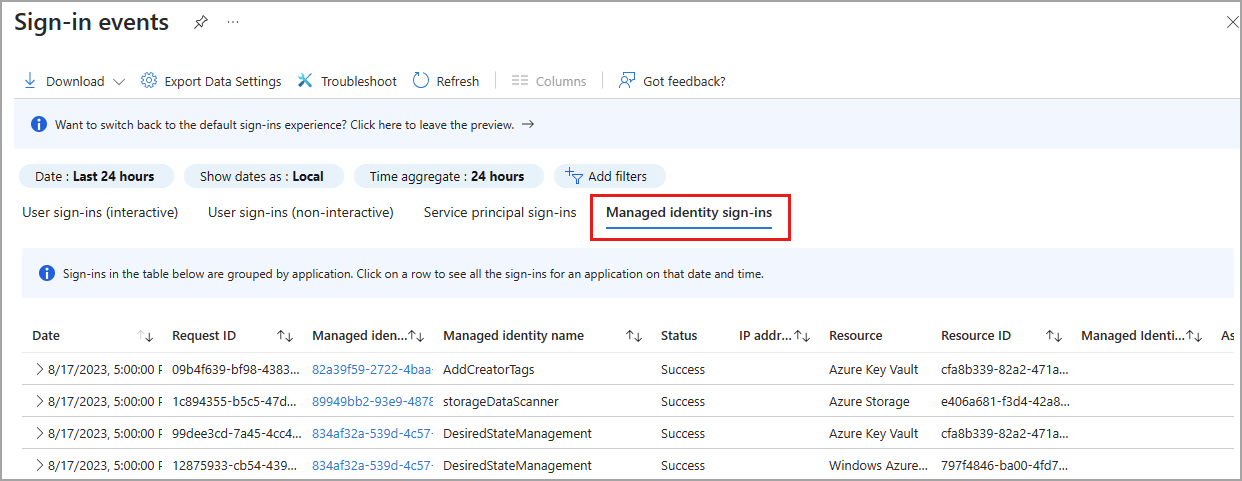

Connexions d’identités managées

Les connexions avec identités managées pour ressources Azure sont des connexions établies par des ressources dont les secrets sont gérés par Azure pour simplifier la gestion des informations d’identification. Une machine virtuelle avec des informations d’identification managées utilise Microsoft Entra ID pour obtenir un jeton d’accès.

Taille du rapport : petite Exemples :

Vous ne pouvez pas personnaliser les champs affichés dans ce rapport.

Pour faciliter la synthèse des données, les journaux de connexion avec identités managées pour ressources Azure et les événements de connexion non interactifs sont regroupés. Les connexions à partir de la même entité sont agrégées dans une seule ligne. Vous pouvez développer la ligne pour voir les différentes connexions et leurs horodatages. Les connexions sont agrégées dans le rapport d’identités managées quand toutes les données suivantes correspondent :

- Nom ou ID de l’identité managée

- Statut

- Nom ou ID de la ressource

Sélectionnez un élément dans la liste pour afficher toutes les connexions regroupées sous un nœud. Sélectionnez un élément regroupé pour afficher tous les détails de la connexion.

Données de connexion utilisées par d’autres services

Les données de connexion sont utilisées par plusieurs services dans Azure pour surveiller les connexions risquées, fournir des informations sur l’utilisation des applications et plus encore.

Microsoft Entra ID Protection

La visualisation des données de journal de connexions liées aux connexions risquées est disponible dans la vue d’ensemble de la Protection Microsoft Entra ID, qui utilise les données suivantes :

- Utilisateurs à risque

- Connexions des utilisateurs à risque

- Identités de charge de travail à risque

Pour plus d’informations sur les outils de Protection Microsoft Entra ID, consultez la vue d’ensemble de la Protection Microsoft Entra ID.

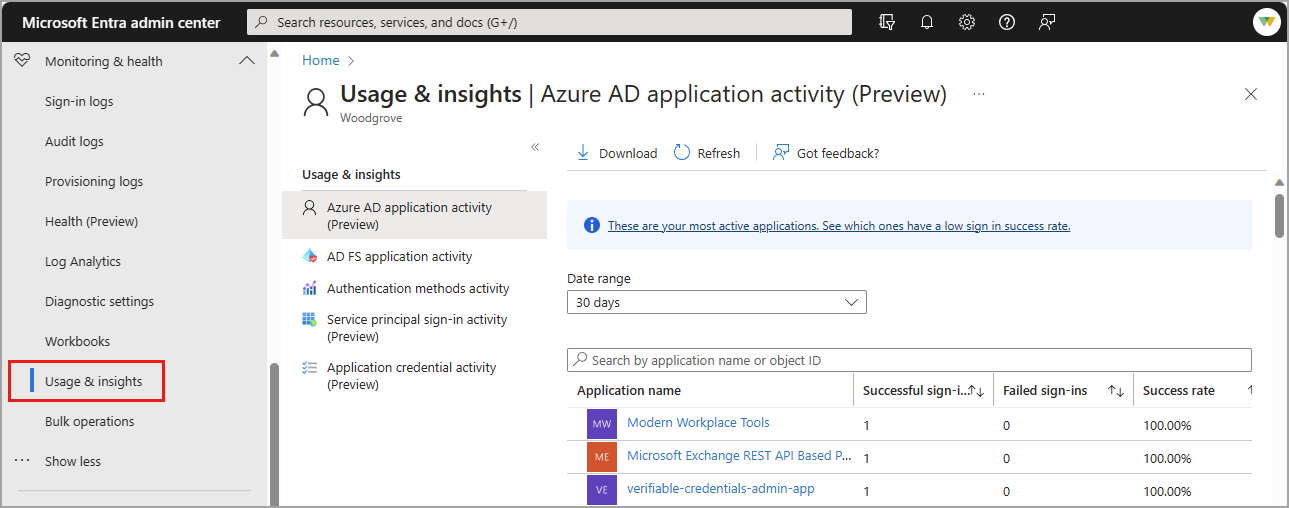

Utilisation et insights Microsoft Entra

Pour afficher les données de connexion spécifiques à l’application, accédez à Microsoft Entra ID>Surveillance et intégrité>Utilisation et insights. Ces rapports permettent d’examiner de plus près les connexions de l’activité des applications Microsoft Entra et de l’activité des applications AD FS. Pour plus d'informations, consultez Utilisation et insights Microsoft Entra.

Plusieurs rapports sont disponibles dans Utilisation et insights. Certains de ces rapports sont en préversion.

- Activité des applications Microsoft Entra (préversion)

- Activité des applications AD FS

- Activité des méthodes d’authentification

- Activité de connexion du principal de service

- Activité des informations d’identification de l’application

Journaux d’activité Microsoft 365

Vous pouvez consulter les journaux d’activité Microsoft 365 dans le centre d’administration Microsoft 365. Les journaux d’activité Microsoft 365 et Microsoft Entra partagent un nombre important de ressources de répertoires. Seul le centre d’administration Microsoft 365 fournit une vue complète des journaux d’activité d’Microsoft 365.

Vous pouvez accéder programmatiquement aux journaux d’activité Microsoft 365 en utilisant les API de gestion Microsoft 365.