Mappage des revendications d’utilisateur de la collaboration B2B dans l’ID externe Microsoft Entra

Avec l’ID externe Microsoft Entra, vous pouvez personnaliser les revendications qui sont émises dans le jeton SAML pour les utilisateurs de la collaboration B2B. Lorsqu’un utilisateur s’authentifie auprès de l’application, Microsoft Entra ID émet un jeton SAML à l’application qui contient des informations (ou des revendications) sur l’utilisateur qui l’identifient de façon unique. Par défaut, cette revendication inclut le nom d’utilisateur, l’adresse e-mail, le prénom et le nom de l’utilisateur.

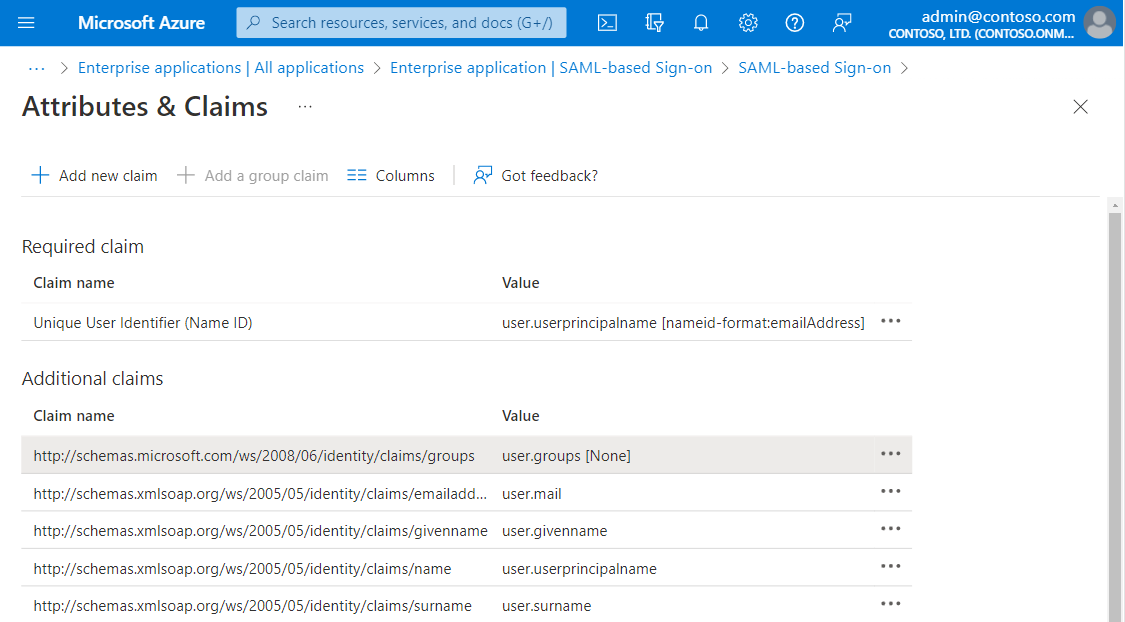

Le Centre d’administration Microsoft Entra permet d’afficher ou de modifier les revendications envoyées à l’application dans le jeton SAML. Pour consulter les paramètres, accédez à Identité>Applications>Applications d’entreprise> l’application configurée pour l’authentification unique>Authentification unique. Consultez les paramètres des jetons SAML dans la section Attributs utilisateurs.

Il existe deux cas de figure dans lesquels il peut se révéler nécessaire de modifier les revendications émises dans le jeton SAML :

L’application a besoin d’un ensemble différent d’URI ou de valeurs de revendication.

L'application exige que le NameIdentifier claim soit autre chose que le nom principal de l'utilisateur (UPN) qui est stocké dans Microsoft Entra ID.

Pour plus d’informations sur l’ajout et la modification de revendications, consultez la page Personnaliser les revendications émises dans le jeton SAML pour les applications d’entreprise dans Microsoft Entra ID.

Comportement des revendications UPN pour les utilisateurs B2B

Si vous devez émettre la valeur UPN en tant que revendication de jeton d’application, le mappage de revendications réel peut se comporter différemment pour les utilisateurs B2B. Si l’utilisateur B2B s’authentifie auprès d’une identité Microsoft Entra externe et que vous émettez « user.userprincipalname » comme attribut source, Microsoft Entra ID émet plutôt l’attribut de messagerie.

Par exemple, supposons que vous invitez un utilisateur externe dont l’adresse e-mail est james@contoso.com et dont l’identité existe dans un locataire Microsoft Entra externe. L’UPN de James dans le locataire invitant est créé à partir de l’e-mail invité et du domaine par défaut d’origine du locataire invitant. Donc, supposons que l’UPN de James devient James_contoso.com#EXT#@fabrikam.onmicrosoft.com. Pour l’application SAML qui émet « user.userprincipalname » comme NameID, la valeur passée pour James est james@contoso.com.

Tous les autres types d’identité externes tels que SAML/WS-Fed, Google, mot de passe à usage unique par e-mail émettent la valeur UPN plutôt que la valeur d’e-mail lorsque vous émettez « user.userprincipalname » comme revendication. Si vous souhaitez que l’UPN réel soit émis dans la revendication de jeton pour tous les utilisateurs B2B, vous pouvez définir « user.localuserprincipalname » comme attribut source à la place.

Remarque

Le comportement mentionné dans cette section est le même pour les utilisateurs B2B uniquement sur le Cloud et les utilisateurs synchronisés qui ont été invités/convertis en collaboration B2B.

Étapes suivantes

- Pour plus d’informations sur les propriétés des utilisateurs B2B Collaboration, consultez la page Propriétés d’un utilisateur Microsoft Entra Directory B2B Collaboration.

- Pour plus d’informations sur les jetons d’utilisateur pour les utilisateurs de B2B Collaboration, consultez la page Comprendre les jetons d’utilisateurs dans Microsoft Entra B2B Collaboration.