Fédération avec des fournisseurs d’identité SAML/WS-Fed pour les utilisateurs invités

Remarque

- La fédération directe dans Microsoft Entra External ID s’appelle maintenant fédération fournisseur d’identité (IdP) SAML/WS-Fed.

Cet article décrit comment configurer la fédération directe avec n’importe quelle organisation dont le fournisseur d’identité (IdP) prend en charge le protocole SAML 2.0 ou WS-Fed. Lorsque vous configurez la fédération avec un fournisseur d’identité partenaire, les nouveaux utilisateurs invités de ce domaine peuvent utiliser leur propre compte professionnel géré par le fournisseur d’identité pour se connecter à votre locataire Microsoft Entra et commencer à travailler avec vous. Il n’est pas nécessaire pour l’utilisateur invité de créer un compte Microsoft Entra séparé.

Important

- Vous pouvez désormais configurer une fédération de fournisseur d’identité SAML/WS-Fed avec des domaines vérifiés Microsoft Entra ID et configurer l’ordre d’acceptation d’invitation pour vérifier que les utilisateurs invités, au moment de se connecter, acceptent leurs invitations en utilisant le fournisseur d’identité fédéré au lieu de Microsoft Entra ID. Les paramètres d’Ordre d’acceptation sont disponibles dans vos paramètres d’accès inter-locataires dans une collaboration B2B entrante.

- Nous ne prenons plus en charge une liste verte de fournisseurs d’identité pour les nouvelles fédérations de fournisseur d'identité SAML/WS-Fed. Quand vous configurez une nouvelle fédération externe, reportez-vous à Étape 1 : Déterminer si le partenaire doit mettre à jour ses enregistrements texte DNS.

- Dans la requête SAML envoyée par Microsoft Entra ID pour les fédérations externes, l’URL de l’émetteur est un point de terminaison client. Pour les nouvelles fédérations, nous recommandons que tous nos partenaires définissent le public du fournisseur d’identité SAML ou WS-Fed sur un point de terminaison de locataire. Veuillez vous reporter aux sections relatives aux attributs et revendications requis pour SAML 2.0 et WS-Fed. Les fédérations existantes configurées avec le point de terminaison global continuent de fonctionner, mais les nouvelles fédérations cessent de fonctionner si votre fournisseur d’identité externe attend une URL d’émetteur global dans la requête SAML.

- Nous avons supprimé la limitation de domaine unique. Vous pouvez maintenant associer plusieurs domaines à une configuration de fédération individuelle.

- Nous avons supprimé la limitation qui exigeait que le domaine de l’URL d’authentification corresponde au domaine cible ou qu’il provienne d’un fournisseur d’identité autorisé. Pour plus d'informations, consultez Étape 1 : Déterminer si le partenaire doit mettre à jour ses enregistrements texte DNS.

Quand un utilisateur invité est-il authentifié avec la fédération IdP SAML/WS-Fed ?

Après votre configuration de la fédération avec le fournisseur d’identité SAML/WS-Fed d’une organisation :

- Si le domaine avec lequel vous fédérez n’est pas un domaine vérifié Microsoft Entra ID, tous les nouveaux utilisateurs invités sont authentifiés en utilisant le fournisseur d’identité SAML/WS-Fed.

- Si le domaine est un domaine vérifié Microsoft Entra ID, vous devez également configurer les paramètres d’Ordre d’acception dans vos paramètres d’accès inter-locataires pour une collaboration B2B entrante afin de classer par ordre de priorité l’acceptation avec le fournisseur d’identité fédéré. Tous les nouveaux utilisateurs que vous invitez ensuite sont authentifiés en utilisant ce fournisseur d’identité SAML/WS-Fed.

Il est important de noter que configurer la fédération ne change pas la méthode d’authentification pour les utilisateurs invités qui ont déjà utilisé une invitation de votre part. Voici quelques exemples :

- Les utilisateurs invités ont déjà accepté des invitations de votre part, puis vous configurez plus tard la fédération avec le fournisseur d’identité SAML/WS-Fed de l’organisation. Ces utilisateurs invités continuent d’utiliser la même méthode d’authentification qu’ils utilisaient avant que vous configuriez la fédération.

- Vous configurez la fédération avec le fournisseur d’identité SAML/WS-Fed d’une organisation, puis invitez des utilisateurs, puis l’organisation partenaire passe à Microsoft Entra ID. Les utilisateurs invités qui ont déjà accepté des invitations continuent d’utiliser le fournisseur d'identité SAML/WS-Fed, tant que la stratégie de fédération dans votre tenant (locataire) existe.

- Vous supprimez la fédération avec le fournisseur d’identité SAML/WS-Fed d’une organisation. Les utilisateurs invités qui utilisent actuellement le fournisseur d’identité SAML/WS-Fed ne peuvent pas se connecter.

Dans l’un de ces scénarios, vous pouvez mettre à jour la méthode d’authentification d’un utilisateur invité en réinitialisant l’état d’acceptation.

La fédération SAML/WS-Fed est liée aux espaces de noms domaine, par exemple contoso.com et fabrikam.com. Lorsque vous établissez une fédération avec AD FS ou un fournisseur d’identité tiers, les organisations associent un ou plusieurs espaces de noms domaine à ces fournisseurs d’identité.

Expérience de l’utilisateur final

Avec la fédération de fournisseur d’identité SAML/WS-Fed, les utilisateurs invités se connectent à votre client Microsoft Entra à l’aide de leur propre compte professionnel. Lorsqu’ils accèdent à des ressources partagées, puis sont invités à se connecter, les utilisateurs sont redirigés vers leur fournisseur d’identité. Après s’être connectés, ils sont renvoyés vers Microsoft Entra ID pour accéder aux ressources. Si la session Microsoft Entra expire ou devient non valide et que l’authentification unique est activée pour le fournisseur d’identité fédéré, l’utilisateur bénéficie de l’authentification unique. Si la session de l’utilisateur fédéré est valide, l’utilisateur n’est pas invité à se reconnecter. Sinon, l’utilisateur est redirigé vers son fournisseur d’identité pour se connecter.

Points de terminaison de connexion

Les utilisateurs invités de la fédération de fournisseur d’identité SAML/WS-Fed peuvent désormais se connecter à vos applications multilocataires ou à vos applications principales Microsoft à l’aide d’un point de terminaison commun (en d’autres termes, une URL d’application générale qui n’inclut pas le contexte de votre locataire). Durant le processus de connexion, l’utilisateur invité choisit Options de connexion, puis sélectionne Sign in to an organization (Se connecter à une organisation). L’utilisateur tape ensuite le nom de votre organisation et poursuit le processus de connexion à l’aide de ses propres informations d’identification.

Les utilisateurs invités de la fédération de fournisseur d’identité SAML/WS-Fed peuvent également se servir des points de terminaison d’application qui incluent les informations de votre locataire, par exemple :

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Vous pouvez également fournir aux utilisateurs invités un lien direct vers une application ou une ressource en incluant les informations de votre locataire, par exemple https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Forum aux questions

Puis-je configurer la fédération de fournisseur d’identité SAML/WS-Fed avec les domaines vérifiés Microsoft Entra ID ?

Ou, vous pouvez configurer la fédération de fournisseur d’identité SAML/WS-Fed avec d’autres domaines vérifiés Microsoft Entra ID. Cela inclut les domaines vérifiés dans lesquels le tenant est soumis à une prise de contrôle de l’administrateur. Si le domaine avec lequel vous fédérez est un domaine vérifié Microsoft Entra ID, vous devez également configurer les paramètres d’Ordre d’acceptation dans vos paramètres d’accès inter-locataires pour une collaboration B2B entrante afin de vérifier que les utilisateurs invités, au moment de se connecter, acceptent leurs invitations en utilisant le fournisseur d’identité fédéré au lieu de Microsoft Entra ID.

Les paramètres d’ordre d’acceptation ne sont actuellement pas pris en charge dans les clouds. Si le domaine avec lequel vous fédérez est vérifié Microsoft Entra ID dans un autre cloud Microsoft, l’acceptation Microsoft Entra est toujours prioritaire.

Puis-je configurer la fédération de fournisseur d’identité SAML/WS-Fed avec un domaine pour lequel un client non géré (vérifié par e-mail) existe ?

Oui, vous pouvez configurer la fédération de fournisseur d’identité SAML/WS-Fed avec des domaines qui ne sont pas vérifiés par DNS dans Microsoft Entra ID, notamment les locataires Microsoft Entra non mangés (vérifiés par e-mail ou « viraux »). Ces locataires sont créés quand un utilisateur accepte une invitation B2B ou effectue une inscription en libre-service pour Microsoft Entra ID à l’aide d’un domaine qui n’existe pas actuellement.

Combien de relations de fédération puis-je créer ?

Pour le moment, le nombre de relations de fédération maximum pris en charge est limité à 1 000. Cette limite concerne à la fois les fédérations internes et les fédérations de fournisseur d’identité SAML/WS-Fed.

Puis-je configurer la fédération avec plusieurs domaines du même locataire ?

Oui, nous prenons désormais en charge la fédération de fournisseur d’identité SAML/WS-Fed avec plusieurs domaines du même locataire.

Dois-je renouveler le certificat de signature quand il expire ?

Si vous spécifiez l’URL de métadonnées dans les paramètres du fournisseur d’identité, Microsoft Entra ID renouvelle automatiquement le certificat de signature à son expiration. Toutefois, si le certificat pivote avant le délai d’expiration pour une raison quelconque ou si vous ne fournissez pas d’URL de métadonnées, Microsoft Entra ID ne peut pas le renouveler. Dans ce cas, vous devez mettre à jour le certificat de signature manuellement.

Si la fédération de fournisseur d’identité SAML/WS-Fed et l’authentification par code secret à usage unique par e-mail sont activées, quelle méthode est prioritaire ?

Lorsque la fédération de fournisseur d’identité SAML/WS-Fed est établie avec une organisation partenaire, elle est prioritaire sur l’authentification par code secret à usage unique par e-mail pour les nouveaux utilisateurs invités de cette organisation. Si un utilisateur invité a accepté une invitation à l’aide de l’authentification par code secret à usage unique avant que vous configuriez la fédération de fournisseur d’identité SAML/WS-Fed, il continue d’utiliser l’authentification par code secret à usage unique.

La fédération de fournisseur d’identité SAML/WS-Fed répond-elle aux problèmes de connexion, étant une location partiellement synchronisée ?

Non, la fonctionnalité de connexion par code secret à usage unique par e-mail doit être utilisée dans ce cas. Une « location partiellement synchronisée » fait référence à un locataire Microsoft Entra ID partenaire où les identités utilisateur locales ne sont pas entièrement synchronisées avec le cloud. Un invité dont l’identité n’existe pas encore dans le cloud mais qui essaie d’utiliser votre invitation B2B ne peut pas se connecter. La fonctionnalité de code secret à usage unique permettrait à cet invité de se connecter. La fonctionnalité de fédération de fournisseur d’identité SAML/WS-Fed répond aux scénarios où l’invité a son propre compte professionnel géré par le fournisseur d’identité, mais que l’organisation n’a aucune présence sur Microsoft Entra.

Une fois que la fédération de fournisseur d’identité SAML/WS-Fed est configurée avec une organisation, faut-il envoyer une invitation individuelle à chaque invité pour qu’il l’utilise ?

Lorsque vous invitez de nouveaux invités, vous devez toujours envoyer des invitations ou fournir des liens directs afin que les invités puissent terminer les étapes d'échange. Pour les invités existants, vous n’avez pas nécessairement besoin d’envoyer de nouvelles invitations. Les invités existants continueront à utiliser la méthode d’authentification qu’ils utilisaient avant la configuration de la fédération. Si vous souhaitez que ces invités commencent à utiliser la fédération pour l'authentification, vous pouvez réinitialiser leur statut d'échange. Ensuite, la prochaine fois qu'ils accéderont à votre application ou utiliseront le lien contenu dans votre invitation, ils répéteront le processus d'échange et commenceront à utiliser la fédération comme méthode d'authentification.

Existe-t-il un moyen d’envoyer une demande signée au fournisseur d’identité SAML ?

Actuellement, la fonctionnalité de fédération Microsoft Entra SAML/WS-Fed ne prend pas en charge l’envoi d’un jeton d’authentification signé au fournisseur d’identité SAML.

Quelles sont les autorisations nécessaires pour configurer un fournisseur d’identité SAML/WS-Fed ?

Vous devez être Administrateur de fournisseur d’identité externe ou Administrateur général dans votre locataire Microsoft Entra pour pouvoir configurer un fournisseur d’identité SAML/Ws-Fed.

Étape 1 : Déterminer si le partenaire doit mettre à jour ses enregistrements texte DNS

En fonction de son fournisseur d’identité, le partenaire devra peut-être mettre à jour ses enregistrements DNS pour activer la fédération avec vous. Procédez comme suit pour déterminer si des mises à jour des enregistrements DNS sont nécessaires.

Notes

Nous ne prenons plus en charge une liste verte de fournisseurs d’identité pour les nouvelles fédérations de fournisseur d'identité SAML/WS-Fed.

Vérifiez l’URL d’authentification passive du fournisseur d’identité du partenaire pour déterminer si le domaine correspond au domaine cible ou à un hôte du domaine cible. En d’autres termes, lors de la configuration de la fédération pour

fabrikam.com:- Si le point de terminaison d’authentification passive est

https://fabrikam.comouhttps://sts.fabrikam.com/adfs(un hôte du même domaine), aucune modification des enregistrements DNS n’est nécessaire. - Si le point de terminaison d’authentification passive est

https://fabrikamconglomerate.com/adfsouhttps://fabrikam.com.uk/adfs, le domaine ne correspond pas au domaine fabrikam.com. Le partenaire doit donc ajouter un enregistrement texte pour l’URL d’authentification à sa configuration DNS.

- Si le point de terminaison d’authentification passive est

Si des modifications des enregistrements DNS sont nécessaires en fonction de l'étape précédente, demandez au partenaire d'ajouter un enregistrement TXT aux enregistrements DNS de son domaine, comme dans l'exemple suivant :

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Étape 2 : Configurer le fournisseur d’identité de l’organisation partenaire

Votre organisation partenaire doit ensuite configurer son fournisseur d’identité avec les revendications requises et les approbations de partie de confiance.

Notes

Pour illustrer comment configurer un fournisseur d’identité SAML/WS-Fed pour la fédération, nous allons utiliser les services de fédération Active Directory (AD FS) comme exemple. Consultez l’article Configurer la fédération de fournisseur d’identité SAML/WS-Fed avec AD FS, qui donne des exemples montrant comment configurer AD FS en tant que fournisseur d’identité SAML 2.0 ou WS-Fed en vue de la fédération.

Configuration SAML 2.0

Vous pouvez configurer Microsoft Entra B2B pour la fédération avec des fournisseurs d’identité qui utilisent le protocole SAML en respectant certaines exigences spécifiques indiquées dans cette section. Si vous souhaitez en savoir plus sur la configuration d’une confiance entre votre fournisseur d’identité SAML et Microsoft Entra ID, veuillez consulter la rubrique Utiliser un fournisseur d’identité SAML 2.0 pour l’authentification unique.

Remarque

Vous pouvez maintenant configurer la fédération de fournisseur d’identité SAML/WS-Fed avec d’autres domaines vérifiés Microsoft Entra ID. Pour plus d’informations, consultez la section Questions fréquentes (FAQ).

Attributs SAML 2.0 et revendications requises

Les tableaux suivants présentent la configuration requise pour les attributs spécifiques et les revendications qui doivent être configurés au niveau du fournisseur d’identité tiers. Pour configurer la fédération, les attributs suivants doivent être reçus dans la réponse SAML 2.0 à partir du fournisseur d’identité. Ces attributs peuvent être configurés en liant le fichier XML du service d’émission de jeton de sécurité en ligne ou en les entrant manuellement.

Notes

Vérifiez que la valeur correspond au cloud pour lequel vous configurez la fédération externe.

Attributs requis pour la réponse SAML 2.0 du fournisseur d’identité :

| Attribut | Valeur |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Public visé | https://login.microsoftonline.com/<tenant ID>/ (Recommandé) Remplacez <tenant ID> par l’identifiant du locataire Microsoft Entra avec lequel vous configurez la fédération.Dans la requête SAML envoyée par Microsoft Entra ID pour les fédérations externes, l’URL de l’émetteur est un point de terminaison client (par exemple, https://login.microsoftonline.com/<tenant ID>/). Pour les nouvelles fédérations, nous recommandons que tous nos partenaires définissent le public du fournisseur d’identité SAML ou WS-Fed sur un point de terminaison de locataire. Les fédérations existantes configurées avec le point de terminaison global (par exemple, urn:federation:MicrosoftOnline) continuent de fonctionner, mais les nouvelles fédérations cessent de fonctionner si votre fournisseur d’identité externe attend une URL d’émetteur global dans la requête SAML envoyée par Microsoft Entra ID. |

| Émetteur | URI de l’émetteur du fournisseur d’identité du partenaire (par exemple, http://www.example.com/exk10l6w90DHM0yi...) |

Revendications requises pour le jeton SAML 2.0 émis par le fournisseur d’identité :

| Nom de l'attribut | Valeur |

|---|---|

| Format NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

Configuration WS-Fed

Vous pouvez configurer Microsoft Entra B2B pour la fédération avec des fournisseurs d’identité qui utilisent le protocole WS-Fed. Cette section traite des exigences. Actuellement, les deux fournisseurs WS-Fed testés pour assurer la compatibilité avec Microsoft Entra ID incluent AD FS et Shibboleth. Pour plus d’informations sur l’établissement d’une partie de confiance entre un fournisseur compatible WS-Fed avec Microsoft Entra ID, consultez le document « Intégration STS à l’aide des protocoles WS » disponible dans Compatibilité des fournisseurs d’identité Microsoft Entra.

Remarque

Vous pouvez maintenant configurer la fédération de fournisseur d’identité SAML/WS-Fed avec d’autres domaines vérifiés Microsoft Entra ID. Pour plus d’informations, consultez la section Questions fréquentes (FAQ).

Attributs WS-Fed et revendications requises

Les tableaux suivants présentent la configuration requise pour les attributs spécifiques et les revendications qui doivent être configurés au niveau du fournisseur d’identité SAML/WS-Fed tiers. Pour configurer la fédération, les attributs suivants doivent être reçus dans le message WS-Fed à partir du fournisseur d’identité. Ces attributs peuvent être configurés en liant le fichier XML du service d’émission de jeton de sécurité en ligne ou en les entrant manuellement.

Notes

Vérifiez que la valeur correspond au cloud pour lequel vous configurez la fédération externe.

Attributs requis dans le message WS-Fed du fournisseur d’identité :

| Attribut | Valeur |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Public visé | https://login.microsoftonline.com/<tenant ID>/ (Recommandé) Remplacez <tenant ID> par l’identifiant du locataire Microsoft Entra avec lequel vous configurez la fédération.Dans la requête SAML envoyée par Microsoft Entra ID pour les fédérations externes, l’URL de l’émetteur est un point de terminaison client (par exemple, https://login.microsoftonline.com/<tenant ID>/). Pour les nouvelles fédérations, nous recommandons que tous nos partenaires définissent le public du fournisseur d’identité SAML ou WS-Fed sur un point de terminaison de locataire. Les fédérations existantes configurées avec le point de terminaison global (par exemple, urn:federation:MicrosoftOnline) continuent de fonctionner, mais les nouvelles fédérations cessent de fonctionner si votre fournisseur d’identité externe attend une URL d’émetteur global dans la requête SAML envoyée par Microsoft Entra ID. |

| Émetteur | URI de l’émetteur du fournisseur d’identité du partenaire (par exemple, http://www.example.com/exk10l6w90DHM0yi...) |

Revendications requises pour le jeton WS-Fed émis par le fournisseur d’identité :

| Attribut | Valeur |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Étape 3 : Configurer la fédération de fournisseur d’identité SAML/WS-Fed dans Microsoft Entra ID

Ensuite, configurez la fédération avec le fournisseur d’identité configuré à l’étape 1 dans Microsoft Entra ID. Vous pouvez utiliser le centre d'administration Microsoft Entra ou l'API Microsoft Graph. La stratégie de la fédération prend effet au bout de 5 à 10 minutes. Pendant ce temps, n’essayez pas d’utiliser une invitation pour le domaine de la fédération. Les attributs suivants sont requis :

- URI de l’émetteur du fournisseur d’identité du partenaire

- Point de terminaison de l’authentification passive du fournisseur d’identité du partenaire (https uniquement est pris en charge)

- Certificat

Pour configurer la fédération dans le centre d'administration Microsoft Entra

Conseil

Les étapes de cet article peuvent varier légèrement en fonction du portail à partir duquel vous démarrez.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de fournisseur d’identité externe.

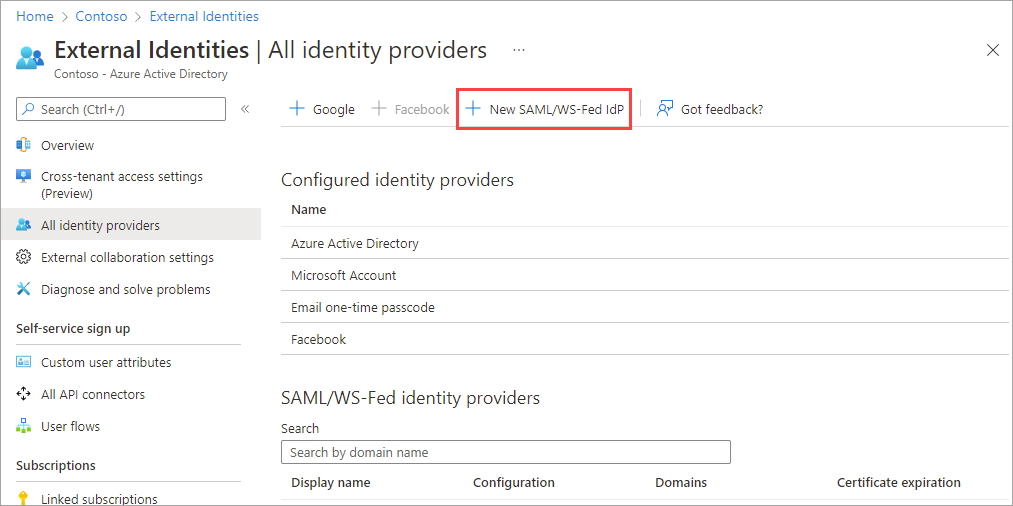

Accédez à Identité>External Identities>Tous les fournisseurs d’identité.

Sélectionnez Nouvel IdP SAML/WS-Fed.

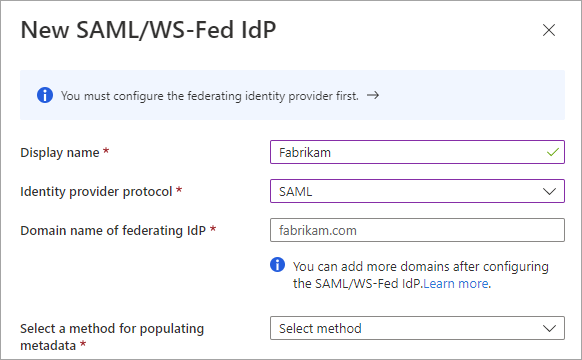

Sur la page Nouveau fournisseur d’identité SAML/WS-Fed, entrez les éléments suivants :

- Nom complet : entrez un nom pour vous aider à identifier le fournisseur d’identité du partenaire.

- Protocole du fournisseur d’identité : sélectionnez SAML ou WS-Fed.

- Nom de domaine du fournisseur d’identité de fédération : entrez le nom de domaine cible du fournisseur d’identité de votre partenaire pour la fédération. Pendant cette configuration initiale, entrez un seul nom de domaine. Vous pouvez ajouter d’autres domaines plus tard.

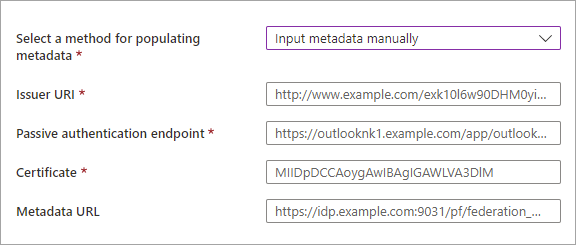

Sélectionnez une méthode pour renseigner les métadonnées. Vous pouvez entrer les métadonnées manuellement ou si vous avez un fichier qui contient les métadonnées, vous pouvez remplir automatiquement les champs en sélectionnant Analyser le fichier de métadonnées et en accédant au fichier.

- URI de l’émetteur : URI de l’émetteur du fournisseur d’identité du partenaire.

- Point de terminaison d’authentification passive : point de terminaison de demandeur passif du fournisseur d’identité du partenaire.

- Certificat : ID du certificat de signature.

- URL de métadonnées : emplacement des métadonnées du fournisseur d’identité pour le renouvellement automatique du certificat de signature.

Notes

L’URL des métadonnées est facultative, mais fortement recommandée. Si vous fournissez l’URL des métadonnées, Microsoft Entra ID peut renouveler automatiquement le certificat de signature lorsqu’il arrive à expiration. Si le certificat pivote avant le délai d’expiration pour une raison quelconque, ou si vous ne fournissez pas une URL de métadonnées, Microsoft Entra ID ne pourra pas le renouveler. Dans ce cas, vous devez mettre à jour le certificat de signature manuellement.

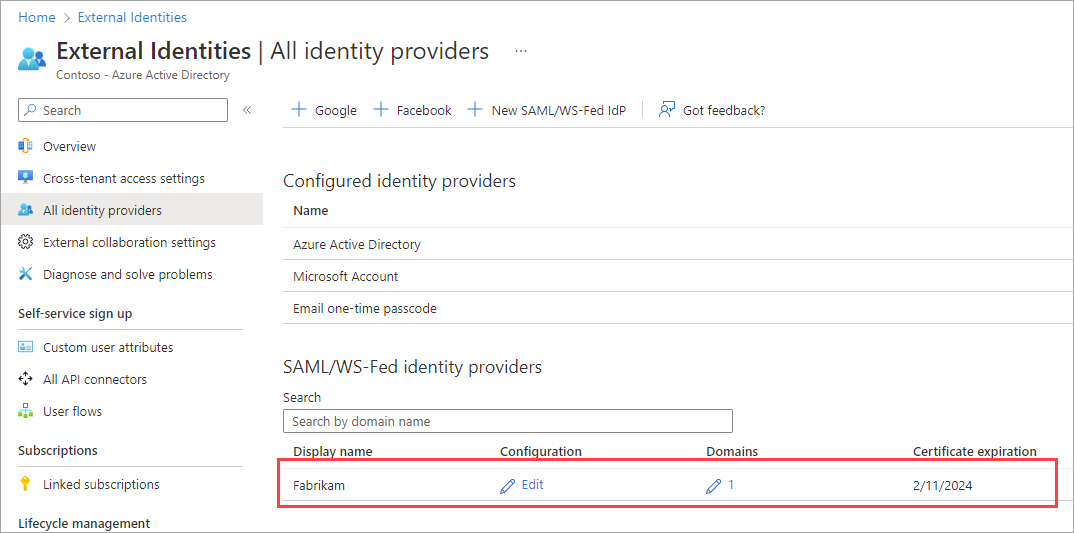

Sélectionnez Enregistrer. Le fournisseur d’identité est ajouté à la liste des fournisseurs d’identité SAML/WS-Fed.

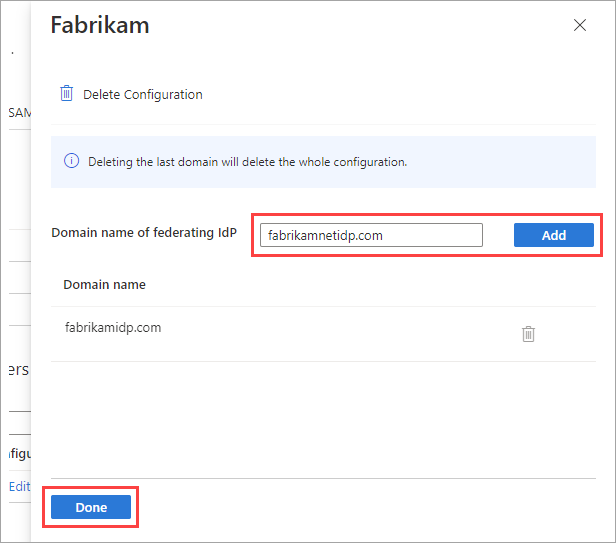

(Facultatif) Pour ajouter d’autres noms de domaine à ce fournisseur d’identité fédérateur :

Sélectionnez le lien dans la colonne Domaines.

En regard de Nom de domaine du fournisseur d’identité fédérateur, tapez le nom de domaine, puis sélectionnez Ajouter. Répétez cette opération pour chaque domaine que vous souhaitez ajouter. Quand vous avez terminé, cliquez sur Terminé.

Pour configurer la fédération à l’aide de l’API Microsoft Graph

Vous pouvez utiliser le type de ressource samlOrWsFedExternalDomainFederation de l’API Microsoft Graph pour configurer la fédération avec un fournisseur d’identité qui prend en charge le protocole SAML ou WS-Fed.

Étape 4 : configurer l’ordre d’acceptation pour des domaines vérifiés Microsoft Entra ID

Si le domaine est vérifié Microsoft Entra ID, configurez les paramètres d’Ordre d’acception dans vos paramètres d’accès multitenant pour une collaboration B2B entrante. Déplacez les fournisseurs d’identité SAML/WS-Fed en haut de la liste Fournisseurs d’identité principaux pour classer par ordre de priorité l’acceptation avec le fournisseur d’identité fédéré.

Remarque

Les paramètres du centre d’administration Microsoft Entra pour la fonctionnalité d’échange configurable sont actuellement en cours de déploiement pour les clients. Tant que les paramètres ne sont pas disponibles dans le centre d’administration, vous pouvez configurer l’ordre d’échange d’invitation à l’aide de l’API REST Microsoft Graph (version bêta). Consultez Exemple 2 : Mettre à jour la configuration de l’acceptation d’invitation par défaut dans la documentation de référence de Microsoft Graph.

Étape 5 : tester une fédération de fournisseur d’identité SAML/WS-Fed dans Microsoft Entra ID

Testez maintenant la configuration de votre fédération en invitant un utilisateur invité B2B. Pour plus d’informations, consultez Ajoutez des utilisateurs de collaboration B2B Microsoft Entra dans le Centre d’administration Microsoft Entra.

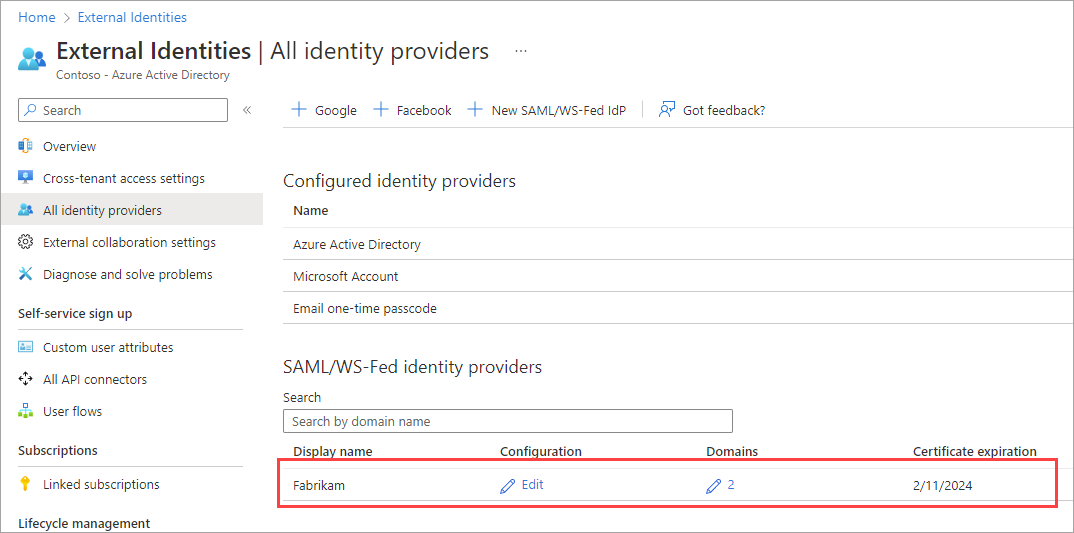

Comment faire pour mettre à jour les détails du certificat ou de la configuration ?

Sur la page Tous les fournisseurs d’identité, vous pouvez afficher la liste des fournisseurs d’identité SAML/WS-Fed que vous avez configurés et la date d’expiration de leurs certificats. Dans cette liste, vous pouvez renouveler des certificats et modifier d’autres détails de configuration.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de fournisseur d’identité externe.

Accédez à Identité>External Identities>Tous les fournisseurs d’identité.

Sous Fournisseurs d’identité SAML/WS-Fed, accédez à un fournisseur d’identité dans la liste ou utilisez la zone de recherche.

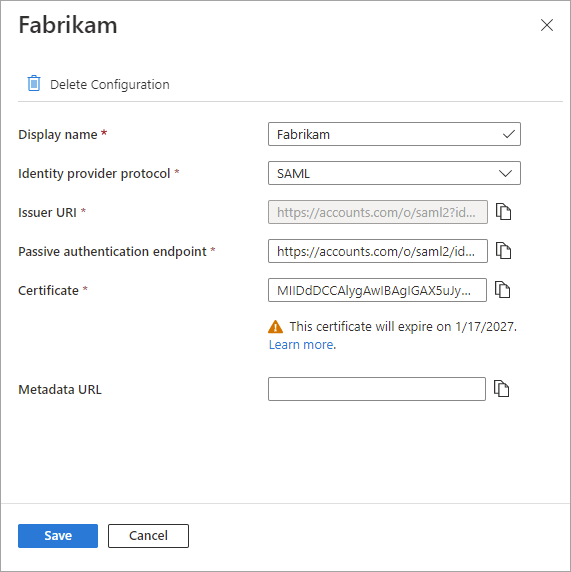

Pour mettre à jour le certificat ou les détails de la configuration :

- Dans la colonne Configuration du fournisseur d’identité, sélectionnez le lien Modifier.

- Sur la page de configuration, modifiez l’un des détails suivants :

- Nom complet : nom complet de l’organisation du partenaire.

- Protocole du fournisseur d’identité : sélectionnez SAML ou WS-Fed.

- Point de terminaison d’authentification passive : point de terminaison de demandeur passif du fournisseur d’identité du partenaire.

- Certificat : ID du certificat de signature. Pour le renouveler, entrez un nouvel ID de certificat.

- URL de métadonnées : URL contenant les métadonnées du partenaire, utilisée pour le renouvellement automatique du certificat de signature.

- Sélectionnez Enregistrer.

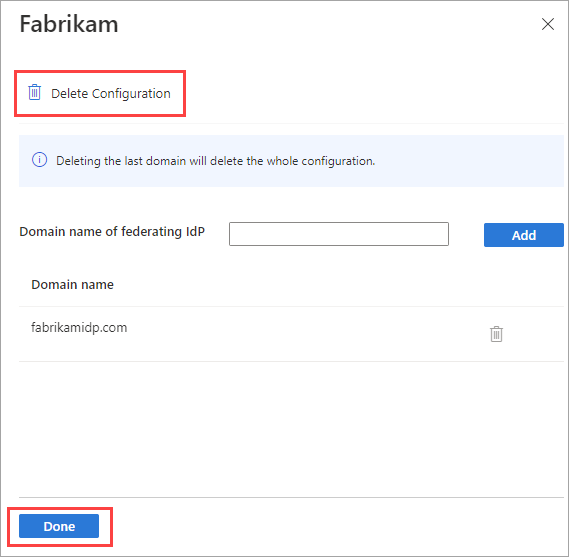

Pour modifier les domaines associés au partenaire, sélectionnez le lien dans la colonne Domaines. Dans le volet des détails du domaine :

- Pour ajouter un domaine, tapez le nom de domaine en regard de Nom de domaine du fournisseur d’identité fédérateur, puis sélectionnez Ajouter. Répétez cette opération pour chaque domaine que vous souhaitez ajouter.

- Pour supprimer un domaine, sélectionnez l’icône supprimer en regard du domaine.

- Quand vous avez terminé, cliquez sur Terminé.

Notes

Pour supprimer la fédération avec le partenaire, supprimez tous les domaines sauf un et suivez les étapes de la section suivante.

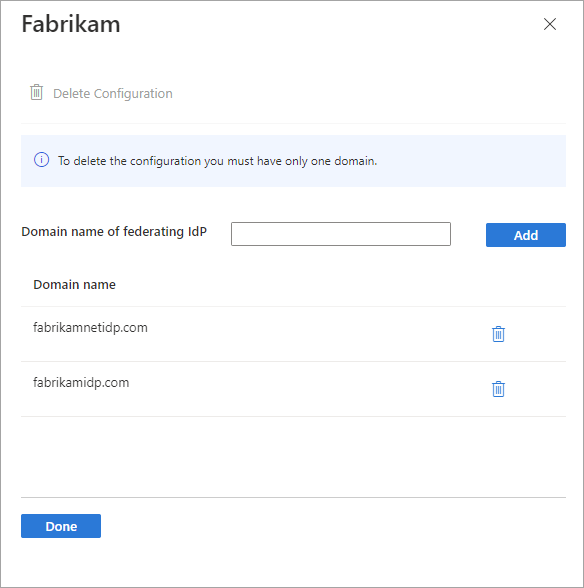

Comment supprimer une fédération ?

Vous pouvez supprimer la configuration de votre fédération. Dans ce cas, les utilisateurs invités par fédération qui ont déjà accepté leurs invitations ne pourront plus se connecter. Toutefois, vous pouvez autoriser de nouveau l’accès à vos ressources en réinitialisant l’état d’acceptation. Pour supprimer une configuration pour un IdP dans le centre d'administration Microsoft Entra :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de fournisseur d’identité externe.

Accédez à Identité>External Identities>Tous les fournisseurs d’identité.

Sous Fournisseurs d’identité SAML/WS-Fed, accédez à un fournisseur d’identité dans la liste ou utilisez la zone de recherche.

Sélectionnez le lien dans la colonne Domaines pour afficher les détails du domaine du fournisseur d’identité.

Supprimez tous les domaines, sauf un, dans la liste Nom de domaine.

Sélectionnez Supprimer la configuration, puis Terminé.

Sélectionnez OK pour confirmer la suppression.

Vous pouvez également supprimer la fédération à l’aide du type de ressource samlOrWsFedExternalDomainFederation de l’API Microsoft Graph.

Étapes suivantes

Découvrez-en plus sur l’expérience d’acceptation d’invitation lorsque des utilisateurs externes se connectent avec différents fournisseurs d’identité.