Qu’est-ce que Microsoft Entra ID Governance ?

Gouvernance des ID Microsoft Entra renvoie à une solution de gouvernance des identités qui permet aux organisations d’améliorer la productivité, de renforcer la sécurité et de répondre plus facilement aux exigences réglementaires et de conformité. Vous pouvez utiliser Gouvernance des ID Microsoft Entra pour vous assurer automatiquement que les personnes adéquates ont le droit d’accéder aux ressources appropriées, avec l’automatisation des processus d’identité et d’accès, la délégation aux groupes d’entreprises et une visibilité accrue. Avec les fonctionnalités incluses dans Gouvernance des ID Microsoft Entra, ainsi que celles des produits Microsoft Entra, Microsoft Security et Microsoft Azure associés, vous pouvez atténuer les risques d’identité et d’accès en protégeant, surveillant et auditant l’accès aux ressources critiques.

Plus précisément, Gouvernance Microsoft Entra ID aide les organisations à répondre à ces quatre questions clés, pour l’accès entre les services et les applications au niveau local et dans les clouds :

- Quels utilisateurs doivent pouvoir accéder à quelles ressources ?

- Que font les utilisateurs de cet accès ?

- Des contrôles organisationnels sont-ils en place pour gérer l’accès ?

- Des auditeurs peuvent-ils vérifier l’efficacité des contrôles ?

Avec Gouvernance des ID Microsoft Entra vous pouvez implémenter les scénarios suivants pour les employés, les partenaires commerciaux et les fournisseurs :

- Gouverner le cycle de vie des identités

- Gouvernez le cycle de vie des accès

- Sécuriser l’accès privilégié pour l’administration

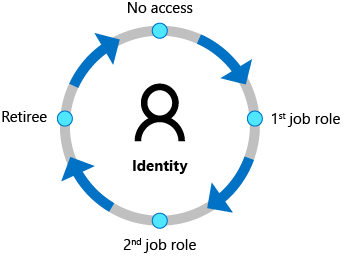

Cycle de vie des identités

Identity Governance aide les organisations à trouver un équilibre entre productivité (vitesse à laquelle des personnes peuvent accéder aux ressources dont elles ont besoin, par exemple pour joindre mon organisation) et sécurité (comment leur accès doit évoluer au fil du temps, par exemple à la suite de modifications de leur statut professionnel). La gestion du cycle de vie des identités constitue le fondement d’Identity Governance. Une gouvernance efficace à grande échelle implique la modernisation de l’infrastructure de gestion du cycle de vie des identités pour les applications.

Pour de nombreuses organisations, le cycle de vie des identités pour les employés et d’autres travailleurs est lié à la représentation de l’utilisateur concerné dans un système HCM (gestion du capital humain) ou de RH. Les organisations doivent automatiser le processus de création d’une identité pour un nouvel employé basé sur un signal provenant de ce système pour que l’employé puisse être productif le jour 1. Et les organisations doivent s’assurer que ces identités et accès sont supprimées quand l’employé quitte l’organisation.

Dans Gouvernance des ID Microsoft Entra, vous pouvez automatiser le cycle de vie des identités pour ces personnes à l’aide de :

- approvisionnement entrant des sources RH de votre organisation, y compris la récupération à partir de Workday et SuccessFactors, pour gérer automatiquement les identités de utilisateur dans Active Directory et Microsoft Entra ID.

- flux de travail de cycle de vie pour automatiser les tâches de flux de travail qui s’exécutent à certains événements clés, par exemple avant qu’un nouvel employé ne démarre son travail au sein de l’organisation, à mesure qu’il change d’état pendant qu’il travaille au sein de l’organisation et à mesure qu’il quitte l’organisation. Par exemple, un flux de travail peut être configuré pour envoyer un e-mail contenant un passe d’accès temporaire au manager d’un nouvel utilisateur, ou un e-mail de bienvenue à l’utilisateur durant son premier jour.

- stratégies d’attribution automatique dans la gestion des droits d’utilisation pour ajouter et supprimer des appartenances de groupe, des rôles d’application et des rôles de site SharePoint d’un utilisateur, en fonction des modifications apportées aux attributs de l’utilisateur.

- approvisionnement d’utilisateurs pour créer, mettre à jour et supprimer des comptes d’utilisateur dans d’autres applications, avec des connecteurs vers des centaines d’applications cloud et locales via SCIM, LDAP et SQL.

Les organisations ont également besoin d’identités supplémentaires, pour les partenaires, les fournisseurs et d’autres invités, pour leur permettre de collaborer ou d’avoir accès aux ressources.

Dans Gouvernance des ID Microsoft Entra, vous pouvez autoriser les groupes d’entreprises à déterminer quels invités doivent avoir accès et pendant combien de temps, à l’aide de :

- gestion des droits d’utilisation dans laquelle vous pouvez spécifier les autres organisations dont les utilisateurs sont autorisés à demander l’accès aux ressources de votre organisation. Lorsque la demande de l’un de ces utilisateurs est approuvée, il est automatiquement ajouté par la gestion des droits d’utilisation en tant qu’invité B2B à l’annuaire de votre organisation, et l’accès approprié lui est accordé. Et la gestion des droits d’utilisation supprime automatiquement l’utilisateur invité B2B de l’annuaire de votre organisation quand ses droits d’accès expirent ou sont révoqués.

- révisions d’accès qui automatisent les révisions périodiques des invités existants déjà dans l’annuaire de votre organisation et suppriment ces utilisateurs de l’annuaire de votre organisation quand ils n’ont plus besoin d’y accéder.

Pour plus d’informations, consultez Qu’est-ce que la gestion du cycle de vie des identités.

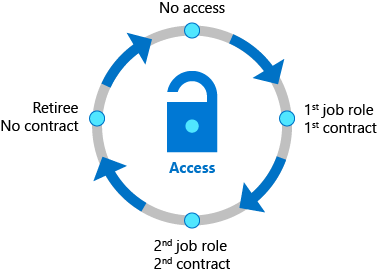

Cycle de vie des accès

Les organisations ont besoin d’un processus pour gérer l’accès au-delà de ce qui a été initialement configuré pour un utilisateur lors de la création de son identité. En outre, les entreprises doivent pouvoir procéder efficacement à une mise à l’échelle pour être en mesure de développer et d’appliquer des contrôles et une stratégie d’accès de manière continue.

Avec Gouvernance des ID Microsoft Entra, les services informatiques peuvent établir les droits d’accès dont les utilisateurs doivent disposer sur différentes ressources, ainsi que les vérifications d’application telles que la séparation des tâches ou la suppression d’accès sur les modifications de travail sont nécessaires. Microsoft Entra ID dispose des connecteurs à des centaines d’applications cloud et locales, et vous pouvez intégrer les autres applications de votre organisation qui s’appuient sur des groupes AD, d’autres annuaires locaux ou bases de données, qui contiennent une API SOAP ou REST, y compris SAP, ou qui implémentent des normes telles que SCIM, SAML ou OpenID Connecter. Quand un utilisateur tente d’ouvrir une session dans l’une de ces applications, Microsoft Entra ID applique des Stratégies d’accès conditionnel. Par exemple, les stratégies d’accès conditionnel peuvent inclure l’affichage de conditions d’utilisation et un processus garantissant que l’utilisateur a accepté ces conditions avant de lui permettre d’accéder à une application. Pour plus d’informations, consultez régir l’accès aux applications dans votre environnement, notamment comment définir des stratégies d’organisation pour régir l’accès aux applications, intégrer des applications et déployer des stratégies.

Les modifications d’accès entre les applications et les groupes peuvent être automatisées en fonction des modifications d’attribut. Les flux de travail de cycle de vie Microsoft Entra et la gestion des droits d’utilisation Microsoft Entra ajoutent et suppriment automatiquement les utilisateurs dans des groupes ou des packages d’accès, pour que l’accès aux applications et aux ressources soit mis à jour. Les utilisateurs peuvent également être déplacés quand leur situation au sein de l’organisation change et ils peuvent même être totalement supprimés de tous les groupes ou packages d’accès.

Les organisations qui utilisaient précédemment un produit de gouvernance des identités locale peuvent migrer leur modèle de rôle d’organisation vers Gouvernance des ID Microsoft Entra.

En outre, le service informatique peut déléguer les décisions de gestion des accès aux décisionnaires métier. Par exemple, les employés qui souhaitent accéder à des données client confidentielles dans l’application marketing d’une entreprise en Europe peuvent avoir besoin de l’approbation de leur responsable, d’un responsable de service ou propriétaire de ressources, et d’un responsable des risques de sécurité. La gestion des droits d’utilisation Azure AD permet également de définir la manière dont les utilisateurs demandent l’accès pour différents packages d’appartenance aux groupes et aux équipes, rôles d’application et rôles SharePoint Online, et d’appliquer la séparation de la vérification des tâches pour les demandes d’accès.

Les organisations peuvent également contrôler les utilisateurs invités pouvant ont accès, notamment aux applications locales. Ces droits d’accès peuvent ensuite être révisés régulièrement par le biais de récurrentes révisions d’accès Microsoft Entra.

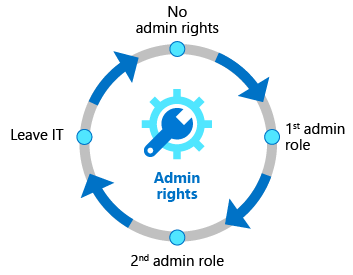

Cycle de vie des accès privilégiés

La gouvernance de l’accès privilégié est une composante essentielle d’Identity moderne de governance, notamment en raison du risque d’utilisation inappropriée pesant sur les organisations, inhérent à ces droits d’administrateur. Les employés, fournisseurs et prestataires qui bénéficient de droits d’administration doivent faire régir leurs comptes et leurs droits d’accès privilégiés.

Microsoft Entra Privileged Identity Management (PIM) offre des contrôles supplémentaires conçus pour sécuriser les droits d’accès aux ressources dans Microsoft Entra, Azure et d’autres services Microsoft Online Services et d’autres applications. L’accès juste-à-temps et les fonctionnalités d’alerte de changement de rôle fournies par Microsoft Entra PIM, en plus de l’authentification multifacteur et de l’accès conditionnel, offrent un ensemble complet de contrôles de gouvernance contribuant à sécuriser les ressources de votre organisation (rôle d’annuaire, rôles Microsoft 365 et rôles de ressources Azure et appartenances à des groupes). Comme avec d’autres formes d’accès, les organisations peuvent utiliser les révisions d’accès pour configurer une recertification récurrente des accès pour tous les utilisateurs bénéficiant de rôles d’administrateur.

Conditions de licence :

L’utilisation de cette fonctionnalité requiert des licences Microsoft Entra ID Governance. Pour trouver la licence adaptée à vos besoins, consultez Notions de base sur les licences Gouvernances des ID Microsoft Entra.

Bien démarrer

Consultez les Conditions préalables à la configuration de Microsoft Entra ID pour la gouvernance des identités. Ensuite, consultez le Tableau de bord de gouvernance dans le Centre d’administration Microsoft Entra pour commencer à utiliser la gestion des droits d’utilisation, les révisions d’accès, les workflows de cycle de vie et Privileged Identity Management.

Vous trouverez aussi des tutoriels pour gérer l’accès aux ressources dans la gestion des droits d’utilisation, intégrer les utilisateurs externes à Microsoft Entra ID via un processus d’approbation, régir l’accès à vos applications et les utilisateurs existants de l’application.

Bien que chaque organisation ait ses propres exigences uniques, les guides de configuration suivants fournissent également les stratégies de base que Microsoft vous recommande de suivre pour garantir une main-d’œuvre plus sécurisée et productive.

- Planifier un déploiement de révisions d’accès pour gérer le cycle de vie de l’accès aux ressources

- Configurations Confiance Zéro de l’accès aux identités et aux appareils

- Sécurisation de l’accès privilégié

Vous pouvez également collaborer avec l’un des services et partenaires d’intégration de Microsoft pour planifier votre déploiement ou l’intégrer aux applications et autres systèmes de votre environnement.

Si vous avez des commentaires sur les fonctionnalités de gouvernance des identités, sélectionnez Vous avez des commentaires ? dans le centre d’administration Microsoft Entra pour les envoyer. L’équipe les examine régulièrement.

Simplification des tâches de gouvernance des identités avec l’automatisation

Une fois que vous avez commencé à utiliser ces fonctionnalités de gouvernance des identités, vous pouvez facilement automatiser les scénarios courants de gouvernance des identités. Le tableau suivant montre comment commencer à utiliser l’automatisation pour chaque scénario :

| Scénario à automatiser | Guide d’automatisation |

|---|---|

| Création, mise à jour et suppression automatique des comptes d’utilisateur AD et Microsoft Entra pour les employés | Planifier l’approvisionnement des utilisateurs Microsoft Entra pour cloud HR |

| Mise à jour de l’appartenance d’un groupe, en fonction des modifications apportées aux attributs de l’utilisateur membre | Créer un groupe dynamique |

| Attribution de licences | gestion des licences par groupe |

| Ajout et suppression des appartenances de groupe, des rôles d’application et des rôles de site SharePoint d’un utilisateur, en fonction des modifications apportées aux attributs de l’utilisateur | Configurer une stratégie d’affectation automatique pour un package d’accès dans la gestion des droits d’utilisation |

| Ajout et suppression des appartenances aux groupes d’un utilisateur, des rôles d’application et des rôles de site SharePoint, à une date spécifique | Configurer les paramètres de cycle de vie d’un package d’accès dans la gestion des droits d’utilisation |

| Exécution de flux de travail personnalisés lorsqu’un utilisateur demande ou reçoit l’accès, ou l’accès est supprimé | Déclencher Logic Apps dans la gestion des droits d’utilisation |

| Avoir régulièrement des appartenances d’invités dans des groupes Microsoft et Teams examinés, et supprimer les appartenances aux invités qui sont refusées | Créer une révision d’accès |

| Suppression des comptes invités refusés par un réviseur | Examiner et supprimer les utilisateurs externes qui n’ont plus accès aux ressources |

| Suppression de comptes invités qui n’ont aucune attribution de package d’accès | Gérer le cycle de vie des utilisateurs externes |

| Approvisionnement d’utilisateurs dans des applications locales et cloud qui ont leurs propres répertoires ou bases de données | Configurer l’approvisionnement automatique d’utilisateurs avec des affectations d’utilisateurs ou des filtres d’étendue |

| Autres tâches planifiées | Automatiser les tâches de gouvernance des identités avec Azure Automation et Microsoft Graph via le module PowerShell Microsoft.Graph.Identity.Governance |

Annexe : rôles les moins privilégiés pour la gestion dans les fonctionnalités Identity Governance

Il est recommandé d’utiliser le rôle le moins privilégié pour effectuer des tâches d’administration dans Identity Governance. Nous vous recommandons d’utiliser Microsoft Entra PIM pour activer un rôle en fonction des besoins afin d’effectuer ces tâches. Voici les rôles d’annuaire les moins privilégiés pour configurer les fonctionnalités d’Identity Governance :

| Fonctionnalité | Rôle moins privilégié |

|---|---|

| Gestion des droits d’utilisation | Administrateur Identity Governance |

| Révisions d’accès | Administrateur d’utilisateurs (à l’exception des révisions d’accès des rôles Azure ou Microsoft Entra, qui requièrent un administrateur de rôle privilégié) |

| Privileged Identity Management | Administrateur de rôle privilégié |

| Conditions d’utilisation | Administrateur de la sécurité ou administrateur de l’accès conditionnel |

Notes

Le rôle le moins privilégié pour la gestion des droits d’utilisation passe du rôle Administrateur d’utilisateurs au rôle Administrateur de gouvernance des identités.