Cet article décrit comment une solution Security Information and Event Management (SIEM) basée sur le cloud comme Microsoft Sentinel peut utiliser des indicateurs de menaces pour détecter, fournir un contexte et informer les réponses aux menaces informatiques existantes ou potentielles.

Architecture

Téléchargez un fichier Visio de cette architecture.

Workflow

Vous pouvez utiliser Microsoft Sentinel pour :

- Importer des indicateurs de menaces à partir de serveurs STIX (Structured Threat Information Expression) et TAXII (Trusted Automated Exchange of Intelligence Information) ou à partir de n’importe quelle solution de plateforme de veille des menaces (TIP, Threat Intelligence Platform).

- Afficher et interroger les données d’indicateurs de menaces.

- Créer des règles d’analyse pour générer des alertes de sécurité, des incidents et des réponses automatisées à partir de données de renseignement sur les menaces informatiques (CTI).

- Visualiser les informations clés de renseignement sur les menaces informatiques dans des classeurs.

Connecteurs de données d’indicateurs de menaces

Microsoft Sentinel importe les indicateurs de menace, comme toutes les autres données d’événements, à l’aide de connecteurs de données. Les deux connecteurs de données Microsoft Sentinel pour les indicateurs de menace sont les suivants :

- Threat Intelligence – TAXII

- Threat Intelligence Platforms

Vous pouvez utiliser l’un ou l’autre connecteur de données (ou les deux), en fonction de l’endroit où votre organisation obtient ses données d’indicateurs de menaces. Activez les connecteurs de données dans chaque espace de travail où vous souhaitez recevoir les données.

Connecteur de données Threat Intelligence – TAXII

La norme industrielle la plus répandue pour la transmission des renseignements sur les menaces informatiques est le format de données STIX et le protocole TAXII. Les organisations qui obtiennent des indicateurs de menaces à partir de solutions actuelles STIX/TAXII version 2.x peuvent utiliser le connecteur de données Threat Intelligence – TAXII pour importer leurs indicateurs de menaces dans Microsoft Azure Sentinel. Le client TAXII Microsoft Azure Sentinel intégré importe les renseignements sur les menaces à partir des serveurs TAXII 2.x.

Pour plus d’informations sur l’importation des données d’indicateurs de menace STIX/TAXII dans Microsoft Sentinel, consultez Importer des indicateurs de menaces avec le connecteur de données TAXII.

Connecteur de données Threat Intelligence Platforms

De nombreuses organisations utilisent des solutions TIP comme MISP, Anomali ThreatStream, ThreatConnect ou Palo Alto Networks MineMeld pour agréger des flux d’indicateurs de menaces issus de diverses sources. Les organisations utilisent la plateforme TIP pour organiser les données. Elles choisissent ensuite les indicateurs de menaces à appliquer à différentes solutions de sécurité telles que les périphériques réseau, les solutions de protection avancée contre les menaces ou des solutions SIEM comme Microsoft Sentinel. Le connecteur de données Threat Intelligence Platforms permet aux organisations d’utiliser leur solution TIP intégrée avec Microsoft Azure Sentinel.

Le connecteur de données Threat Intelligence Platforms utilise l’API Microsoft Graph Security tiIndicators. Toute organisation disposant d’une plateforme TIP personnalisée peut utiliser ce connecteur de données pour tirer parti de l’API tiIndicators et envoyer des indicateurs à Microsoft Sentinel, ainsi qu’à d’autres solutions de sécurité Microsoft comme Defender ATP.

Pour plus d’informations sur l’importation de données TIP dans Microsoft Sentinel, consultez Importer des indicateurs de menaces avec le connecteur de données Platforms.

Journaux des indicateurs de menaces

Une fois que vous avez importé les indicateurs de menaces dans Microsoft Azure Sentinel à l’aide des connecteurs de données Threat Intelligence – TAXII ou Threat Intelligence Platforms, vous pouvez afficher les données importées dans la table ThreatIntelligenceIndicator dans des journaux, où toutes les données d’événements Microsoft Azure Sentinel sont stockées. Les fonctionnalités Azure Sentinel telles que l’Analytique et les Classeurs utilisent également cette table.

Pour plus d’informations sur l’utilisation du journal des indicateurs de menaces, consultez Travailler avec les indicateurs de menaces dans Microsoft Sentinel.

Microsoft Azure Sentinel Analytics

L’utilisation la plus importante des indicateurs de menaces dans les solutions SIEM concerne l’analyse qui établit une correspondance entre des événements et des indicateurs de menaces de façon à générer des alertes de sécurité, des incidents et des réponses automatisées. Microsoft Azure Sentinel Analytics crée des règles analytiques qui se déclenchent selon une planification pour générer des alertes. Vous exprimez les paramètres de règle sous forme de requêtes. Vous configurez ensuite la fréquence d’exécution de la règle, les résultats de la requête qui génèrent des alertes et des incidents de sécurité, ainsi que toutes les réponses automatisées aux alertes.

Vous pouvez créer de nouvelles règles analytiques à partir de zéro, ou à partir d’un ensemble de modèles de règles Microsoft Azure Sentinel intégrés que vous pouvez utiliser tels quels ou modifier en fonction de vos besoins. Les modèles de règle d’analyse qui correspondent à des indicateurs de menaces avec des données d’événement sont tous affectés d’un titre commençant par TI map. Ils fonctionnent tous de la même façon.

Les différences de modèle concernent le type d’indicateur de menace à utiliser (domaine, e-mail, hachage de fichier, adresse IP ou URL) et les types d’événements à faire correspondre. Chaque modèle répertorie les sources de données nécessaires pour que la règle fonctionne, de sorte que vous pouvez voir si les événements nécessaires sont déjà importés dans Microsoft Sentinel.

Pour plus d’informations sur la création d’une règle d’analyse à partir d’un modèle, consultez Créer une règle d’analyse à partir d’un modèle.

Dans Microsoft Azure Sentinel, les règles analytiques activées figurent sous l’onglet Règles actives de la section Analytique. Vous pouvez modifier, activer, désactiver, dupliquer ou supprimer des règles actives.

Les alertes de sécurité générées se trouvent dans la table SecurityAlert de la section journaux de Microsoft Azure Sentinel. Les alertes de sécurité génèrent également des incidents de sécurité, qui figurent dans la section Incidents. Les équipes chargées des opérations de sécurité peuvent trier et examiner les incidents afin de déterminer les réponses appropriées. Pour plus d’informations, consultez le didacticiel :Examiner les incidents avec Microsoft Sentinel.

Vous pouvez également faire en sorte que l’automatisation soit déclenchée lorsque les règles génèrent des alertes de sécurité. L’automatisation dans Microsoft Sentinel utilise des playbooks fournis par Azure Logic Apps. Pour plus d’informations, consultez Didacticiel : Configurer des réponses automatisées aux menaces dans Microsoft Sentinel.

Classeur de renseignement sur les menaces Microsoft Azure Sentinel

Les classeurs fournissent des tableaux de bord interactifs puissants qui vous donnent des aperçus de tous les aspects de Microsoft Sentinel. Vous pouvez utiliser un classeur Microsoft Azure Sentinel pour visualiser les informations relatives aux principaux renseignements sur les menaces informatiques. Les modèles fournissent un point de départ et vous pouvez facilement les personnaliser en fonction des besoins de votre entreprise. Vous pouvez créer des tableaux de bord qui associent de nombreuses sources de données et visualiser vos données de manière unique. Les classeurs Microsoft Azure Sentinel étant basés sur des classeurs Azure Monitor, une documentation complète et de nombreux modèles sont déjà disponibles.

Pour plus d’informations sur l’affichage et la modification du classeur de renseignement sur les menaces Microsoft Sentinel, consultez Afficher et modifier le classeur de renseignement sur les menaces.

Autres solutions

- Les indicateurs de menaces fournissent un contexte utile dans d’autres expériences Microsoft Sentinel, telles que la chasse et les notebooks. Pour plus d’informations sur l’utilisation du renseignement sur les menaces informatiques dans des notebooks, consultez Notebooks Jupyter dans Sentinel.

- Toute organisation disposant d’une plateforme TIP personnalisée peut utiliser l’API Microsoft Graph Security tiIndicators pour envoyer des indicateurs de menaces à d’autres solutions de sécurité Microsoft comme Defender ATP.

- Microsoft Sentinel fournit de nombreux autres connecteurs de données intégrés à des solutions telles que la Protection contre les menaces Microsoft, les sources Microsoft 365 et Microsoft Defender for Cloud Apps. Il existe également des connecteurs intégrés aux écosystèmes de sécurité élargis pour les solutions non-Microsoft. Vous pouvez également utiliser le format d’événement commun, Syslog ou l’API REST pour connecter vos sources de données avec Microsoft Azure Sentinel. Pour plus d’informations, consultez Connecter des sources de données.

Détails du scénario

Le renseignement sur les menaces informatiques peut provenir de nombreuses sources, telles que des flux de données open source, des communautés de partage de renseignements sur les menaces, des flux de renseignements payants et des enquêtes de sécurité au sein des organisations.

Le renseignement sur les menaces informatiques peut aller de rapports écrits sur les motivations, l’infrastructure et les techniques d’un acteur de menace jusqu’à des observations spécifiques d’adresses IP, de domaines et de hachages de fichiers. Il fournit un contexte essentiel pour les activités inhabituelles, afin de permettre au personnel de sécurité d’agir rapidement pour protéger les personnes et les ressources.

Le renseignement sur les menaces informatiques le plus utilisé dans les solutions SIEM comme Microsoft Azure Sentinel est l’indicateur de menace, parfois appelé indicateur de compromission. Les indicateurs de menaces associent des URL, des hachages de fichiers, des adresses IP et d’autres données avec une activité de menace connue comme le hameçonnage, les botnets ou les logiciels malveillants.

Cette forme de renseignement sur les menaces est souvent appelée renseignement tactique sur les menaces, car des produits de sécurité et d’automatisation peuvent l’utiliser à grande échelle afin de détecter les menaces potentielles et d’assurer une protection. Microsoft Azure Sentinel peut aider à détecter, à répondre et à fournir un contexte de renseignement sur les menaces informatiques en cas d’activité informatique malveillante.

Cas d’usage potentiels

- Connectez-vous aux données d’indicateurs de menaces open source à partir de serveurs publics pour identifier, analyser et répondre aux activités de menaces.

- Utilisez les plateformes de renseignement sur les menaces existantes ou des solutions personnalisées avec l’API Microsoft Graph

tiIndicatorspour vous connecter et contrôler l’accès aux données d’indicateurs de menaces. - Fournissez un contexte de renseignement sur les menaces informatiques et des rapports aux enquêteurs de sécurité et aux parties prenantes.

Considérations

- Les connecteurs de données de renseignement sur les menaces Microsoft Azure Sentinel sont actuellement en préversion publique. Certaines fonctionnalités peuvent être limitées ou non prises en charge.

- Microsoft Sentinel utilise le contrôle d’accès en fonction du rôle Azure (RBAC Azure) pour affecter les rôles intégrés Contributeur, Lecteur et Répondant aux utilisateurs, groupes et services Azure. Ces rôles peuvent interagir avec les rôles Azure (Propriétaire, Contributeur, Lecteur) et les rôles Log Analytics (Lecteur Log Analytics, Contributeur Log Analytics). Vous pouvez créer des rôles personnalisés et utiliser le contrôle d’accès en fonction du rôle (RBAC) Azure avancé sur les données que vous stockez dans Microsoft Azure Sentinel. Pour plus d’informations, consultez Autorisations dans Microsoft Sentinel.

- Microsoft Azure Sentinel est gratuit pendant les 31 premiers jours sur tout espace de travail Azure Monitor Log Analytics. Après cela, vous pouvez utiliser des modèles de réservation de capacité ou de paiement à l’utilisation pour les données que vous ingérez et stockez. Pour plus d’informations, consultez Tarification Microsoft Sentinel.

Déployer ce scénario

Les sections qui suivent fournissent les procédures pour :

- Activer les connecteurs de données Threat Intelligence – TAXII et Threat Intelligence Platforms.

- Créer un exemple de règle analytique Microsoft Azure Sentinel pour générer des alertes de sécurité et des incidents à partir de données de renseignements sur les menaces informatiques.

- Afficher et modifier le classeur de renseignement sur les menaces Microsoft Azure Sentinel.

Importer des indicateurs de menaces avec le connecteur de données TAXII

Avertissement

Les instructions suivantes utilisent Limo, le flux STIX/TAXII gratuit d’Anomali. Ce flux a atteint la fin de vie et n’est plus mis à jour. Les instructions suivantes ne peuvent pas être effectuées comme écrit. Vous pouvez remplacer ce flux par un autre flux compatible avec l’API auquel vous pouvez accéder.

Les serveurs TAXII 2.x publient des racines d’API, qui sont des URL hébergeant des collections de renseignement sur les menaces. Si vous connaissez déjà la racine d’API et l’ID de collection du serveur TAXII que vous souhaitez utiliser, vous pouvez ignorer cette section et activer le connecteur TAXII dans Microsoft Sentinel.

Si vous n’avez pas la racine d’API, vous pouvez généralement l’obtenir à partir de la page de documentation du fournisseur de renseignements sur les menaces, mais parfois les seules informations disponibles sont l’URL du point de terminaison de découverte. Vous pouvez obtenir la racine d’API à l’aide du point de terminaison de découverte. L’exemple suivant utilise le point de terminaison de découverte du serveur ThreatStream TAXII 2.0 Anomali Limo.

Dans un navigateur, accédez au point de terminaison de découverte du serveur ThreatStream TAXII 2.0,

https://limo.anomali.com/taxii. Connectez-vous à l’aide du nom d’utilisateur guest et le mot de passe guest. Une fois que vous êtes connecté, les informations suivantes s’affichent :{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Pour parcourir les collections, entrez la racine d’API que vous avez obtenue à l’étape précédente dans votre navigateur :

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. Des informations telles que les suivantes s’affichent :{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Vous disposez maintenant des informations dont vous avez besoin pour connecter Microsoft Sentinel à une ou plusieurs collections de serveurs TAXII fournies par Anomali Limo. Par exemple :

| Racine d’API | ID de la collection |

|---|---|

| Phish Tank | 107 |

| Cybercrime | 41 |

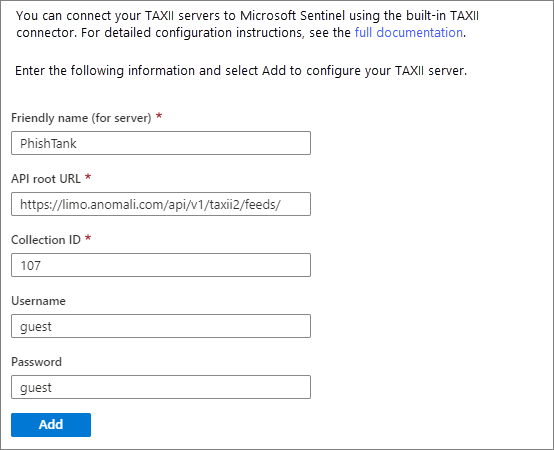

Pour activer le connecteur de données Threat Intelligence – TAXII dans Microsoft Sentinel :

Dans le portail Azure, recherchez et sélectionnez Microsoft Azure Sentinel.

Sélectionnez l’espace de travail dans lequel vous voulez importer des indicateurs de menaces à partir du serveur TAXII.

Sélectionnez Connecteurs de données dans le volet le plus à gauche. Recherchez et sélectionnez Threat Intelligence – TAXII (préversion) et sélectionnez Ouvrir la page du connecteur.

Dans la page Configuration, entrez une valeur Nom convivial (pour le serveur), telle que le titre de la collection. Entrez l’URL de la racine API et l’ID de collection que vous souhaitez importer. Entrez un nom d’utilisateur et un mot de passe si nécessaire, puis sélectionnez Ajouter.

Vous voyez votre connexion sous la liste des serveurs TAXII 2.0 configurés. Répétez la configuration pour chaque collection que vous souhaitez connecter à partir du même serveur TAXII ou de serveurs différents.

Importer des indicateurs de menaces avec le connecteur de données Platforms

L’API tiIndicators a besoin de l’ID d’application (client), de l’ID de l’annuaire (locataire) et de la clé secrète client de votre solution TIP ou personnalisée pour se connecter et envoyer des indicateurs de menaces à Microsoft Azure Sentinel. Si vous souhaitez accéder à ces informations, inscrivez la plateforme TIP ou l’application de solution dans Microsoft Entra ID et accordez-lui les autorisations nécessaires.

Pour plus d’informations, consultez Connecter votre plateforme de renseignement sur les menaces à Microsoft Sentinel.

Créer une règle analytique à partir d’un modèle

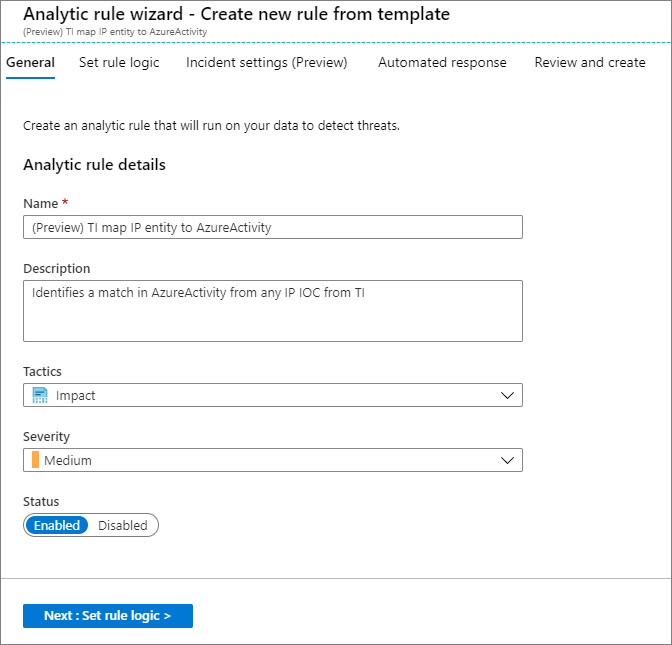

Cet exemple utilise le modèle de règle intitulé TI map IP entity to AzureActivity, qui compare les indicateurs de menaces de type d’adresse IP à tous vos événements d’adresses IP d’activité Azure. Toute correspondance génère une alerte de sécurité et un incident correspondant en vue d’une enquête par votre équipe en charge des opérations de sécurité.

L’exemple part du principe que vous avez utilisé l’un des connecteurs de données de renseignement sur les menaces (ou les deux) pour importer des indicateurs de menaces, et le connecteur de données Activité Azure pour importer vos événements au niveau de l’abonnement Azure. Vous avez besoin des deux types de données pour utiliser correctement cette règle analytique.

Dans le portail Azure, recherchez et sélectionnez Microsoft Azure Sentinel.

Sélectionnez l’espace de travail où vous avez importé des indicateurs de menaces à l’aide de l’un ou l’autre connecteur de données de renseignement sur les menaces.

Dans le volet le plus à gauche, sélectionnez Analyse.

Sous l’onglet Modèles de règle, recherchez et sélectionnez la règle (Preview) TI map IP entity to AzureActivity. Sélectionnez Créer une règle.

Dans la première page Assistant de règle analytique – Créer une règle à partir d’un modèle, vérifiez que le Statut de la règle est Activé. Modifiez le nom ou la description de la règle si vous le souhaitez. Sélectionnez Suivant : Définir la logique de la règle.

La page de logique de la règle contient la requête de la règle, les entités à mapper, la planification de la règle et le nombre de résultats de requête qui génèrent une alerte de sécurité. Les paramètres du modèle s’exécutent une fois par heure. Ils identifient les IoC d’adresse IP qui correspondent à toutes les adresses IP des événements Azure. Ils génèrent également des alertes de sécurité pour toutes les correspondances. Vous pouvez conserver ces paramètres ou les modifier en fonction de vos besoins. Quand vous avez terminé, cliquez sur Suivant : Paramètres d’incident (préversion) .

Sous Paramètres d’incident (préversion), vérifiez que Créer des incidents à partir d’alertes déclenchées par cette règle d’analyse est Activé. Sélectionnez Suivant : Réponse automatisée.

Cette étape vous permet de configurer l’automatisation pour qu’elle se déclenche lorsque la règle génère une alerte de sécurité. L’automatisation dans Microsoft Sentinel utilise des playbooks fournis par Azure Logic Apps. Pour plus d’informations, consultez Didacticiel : Configurer des réponses automatisées aux menaces dans Microsoft Sentinel. Pour cet exemple, sélectionnez Suivant : Révision. Après avoir révisé les paramètres, sélectionnez Créer.

Votre règle s’active immédiatement lors de sa création, puis se déclenche conformément à la planification.

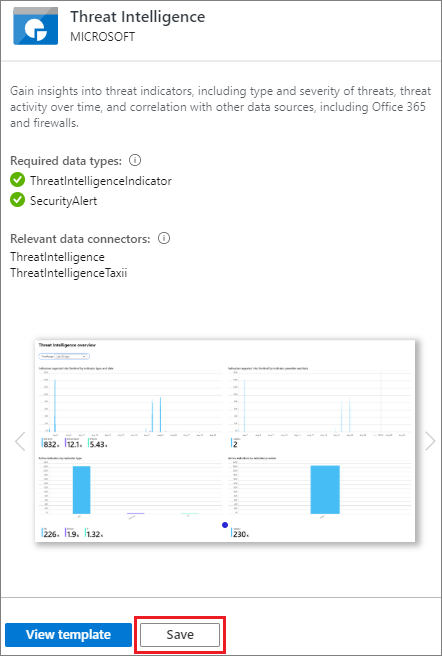

Afficher et modifier le classeur de renseignement sur les menaces

Dans le portail Azure, recherchez et sélectionnez Microsoft Azure Sentinel.

Sélectionnez l’espace de travail où vous avez importé des indicateurs de menaces à l’aide de l’un ou l’autre connecteur de données de renseignement sur les menaces.

Dans le volet le plus à gauche, sélectionnez Classeurs.

Recherchez et sélectionnez le classeur intitulé Renseignement sur les menaces.

Vérifiez que vous disposez des données et des connexions nécessaires, comme indiqué. Cliquez sur Enregistrer.

Dans la fenêtre contextuelle, sélectionnez un emplacement, puis sélectionnez OK. Cette étape enregistre le classeur afin que vous puissiez le modifier et enregistrer vos modifications.

Sélectionnez Afficher le classeur enregistré pour ouvrir le classeur et voir les graphiques par défaut fournis par le modèle.

Pour modifier le classeur, sélectionnez Modifier. Vous pouvez sélectionner Modifier en regard de n’importe quel graphique pour modifier la requête et les paramètres de ce graphique.

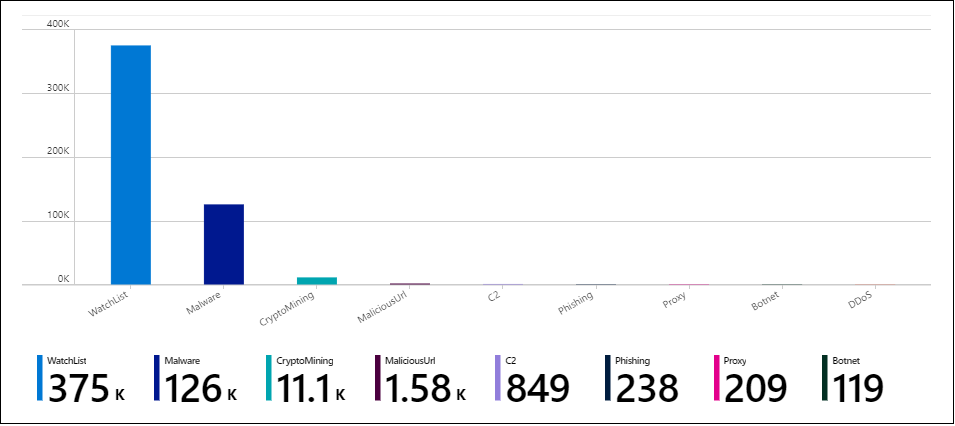

Pour ajouter un nouveau graphique qui montre les indicateurs de menaces par type de menace

Sélectionnez Modifier. Faites défiler la page vers le bas, puis sélectionnez Ajouter>Ajouter une requête.

Sous Espace de travail Log Analytics - Requête de journaux, entrez la requête suivante :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeSélectionnez Graphique à barres dans la liste déroulante Visualisation, puis Modification terminée.

En haut de la page, sélectionnez Modification terminée. Sélectionnez l’icône Enregistrer pour enregistrer votre nouveau graphique et classeur.

Étapes suivantes

Accédez au Référentiel Microsoft Sentinel sur GitHub pour voir les contributions de toute la communauté et de Microsoft. Vous y trouverez de nouvelles idées, des modèles et des conversations sur toutes les fonctionnalités de Microsoft Sentinel.

Les classeurs Microsoft Azure Sentinel étant basés sur des classeurs Azure Monitor, une documentation complète et de nombreux modèles sont déjà disponibles. L’article Créer des rapports interactifs avec les classeurs Azure Monitor constitue un excellent point de départ. Il existe une collection de modèles de classeur Azure Monitor axés sur la communauté sur GitHub à télécharger.

Pour en savoir plus sur les technologies proposées, consultez :

- Présentation de Microsoft Sentinel

- Démarrage rapide : Intégrer Microsoft Sentinel

- API Microsoft Graph Security tiIndicators

- Tutoriel : Examiner les incidents avec Microsoft Sentinel

- Tutoriel : Configurer des réponses automatisées aux menaces dans Microsoft Sentinel