Accélérer les workflows d’alerte OT

Remarque

Ces fonctionnalités sont en PRÉVERSION. Les conditions supplémentaires pour les préversions Azure incluent d’autres conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore en disponibilité générale.

Les alertes de Microsoft Defender pour IoT améliorent la sécurité et les opérations du réseau avec des informations en temps réel sur des événements journalisés dans votre réseau. Les alertes OT sont déclenchées quand des capteurs réseau OT détectent des modifications ou des activités suspectes dans le trafic réseau qui nécessitent votre attention.

Cet article décrit les méthodes suivantes pour réduire la charge de travail liée aux alertes réseau OT pour votre équipe :

Créez des règles de suppression à partir du portail Azure pour réduire les alertes déclenchées par vos capteurs. Si vous travaillez dans un environnement isolé physiquement (air gap), procédez en créant des règles d’exclusion d’alerte sur la console de gestion locale.

Créez des commentaires d’alerte que vos équipes peuvent ajouter à des alertes individuelles, pour simplifier la communication et la conservation des alertes.

Créez des règles d’alerte personnalisées pour identifier du trafic spécifique dans votre réseau.

Prérequis

Avant d’utiliser les procédures indiquées dans cette page, notez les prérequis suivants :

| Pour... | Vous devez avoir... |

|---|---|

| Créer des règles de suppression d’alerte sur le portail Azure | Un abonnement Defender pour IoT avec au moins un capteur OT connecté au cloud et un accès en tant qu’administrateur de la sécurité, contributeur ou propriétaire. |

| Créer une liste d’autorisation DNS sur un capteur OT | Un capteur réseau OT installé et accessible en tant qu’utilisateur administrateur par défaut. |

| Créer des commentaires d’alerte sur un capteur OT | Un capteur réseau OT installé et accessible en tant qu’utilisateur doté d’un rôle Administrateur. |

| Créer des règles d’alerte personnalisées sur un capteur OT | Un capteur réseau OT installé et accessible en tant qu’utilisateur doté d’un rôle Administrateur. |

| Créer des règles d’exclusion d’alerte sur une console de gestion locale | Une console de gestion locale installée et accessible en tant qu’utilisateur doté d’un rôle Administrateur. |

Pour plus d’informations, consultez l’article suivant :

- Installer le logiciel de surveillance OT sur les capteurs OT

- Rôles d’utilisateur et autorisations Azure pour Defender pour IoT

- Utilisateurs et rôles locaux pour le monitoring OT avec Defender pour IoT

Supprimer les alertes non pertinentes

Configurez vos capteurs OT de sorte à supprimer des alertes déclenchées par du trafic spécifique sur votre réseau. Par exemple, si tous les appareils OT supervisés par un capteur spécifique font l’objet de procédures de maintenance pendant deux jours, vous pouvez définir une règle pour supprimer toutes les alertes générées par ce capteur pendant cette période de maintenance.

Pour les capteurs OT connectés au cloud, créez des règles de suppression d’alerte sur le portail Azure pour ignorer le trafic spécifié sur votre réseau qui, sans cela, serait enclin à déclencher des alertes.

Pour les capteurs gérés localement, créez des règles d’exclusion d’alerte sur la console de gestion locale, à l’aide de l’interface utilisateur ou de l’API.

Important

Les règles configurées sur le portail Azure remplacent toutes les règles configurées pour le même capteur sur la console de gestion locale. Si vous utilisez actuellement des règles d’exclusion d’alerte sur votre console de gestion locale, nous vous recommandons de les migrer vers le portail Azure en tant que règles de suppression avant de commencer.

Créer des règles de suppression d’alerte sur le portail Azure (préversion publique)

Cette section explique comment créer une règle de suppression d’alerte sur le portail Azure. Celle-ci est prise en charge uniquement pour les capteurs connectés au cloud.

Pour créer une règle de suppression d’alerte :

Dans Defender pour IoT sur le portail Azure, sélectionnez Alertes>

Règles de suppression.

Règles de suppression.Dans la page Règles de suppression (préversion), sélectionnez + Créer.

Dans le volet Créer une règle de suppression, sous l’onglet Détails, entrez les détails suivants :

Sélectionnez votre abonnement Azure dans la liste déroulante.

Entrez un nom explicite pour votre règle et une éventuelle description.

Activez l’option Activé pour que la règle commence à s’exécuter telle qu’elle est configurée. Vous pouvez également laisser cette option désactivée pour commencer à utiliser la règle à un moment ultérieur.

Dans la zone Supprimer par intervalle de temps, activez l’option Date d’expiration pour définir une date et une heure de début et de fin spécifiques pour votre règle. Sélectionnez Ajouter une plage pour ajouter plusieurs intervalles de temps.

Dans la zone Appliquer à, indiquez si vous voulez appliquer la règle à tous les capteurs de votre abonnement ou uniquement à des sites ou capteurs spécifiques. Si vous sélectionnez Appliquer à la sélection personnalisée, sélectionnez les sites et/ou les capteurs sur lesquels vous voulez que la règle s’exécute.

Quand vous sélectionnez un site spécifique, la règle s’applique à tous les capteurs existants et futurs associés à ce site.

Sélectionnez Suivant et confirmez le message de remplacement.

Dans le volet Créer une règle de suppression, sous l’onglet Conditions :

Dans la liste déroulante Nom d’alerte, sélectionnez une ou plusieurs alertes pour votre règle. La sélection du nom d’un moteur d’alerte au lieu du nom d’une règle spécifique permet d’appliquer la règle à toutes les alertes existantes et futures associées à ce moteur.

Vous pouvez éventuellement filtrer davantage votre règle en définissant d’autres conditions, comme des sources ou destinations spécifiques du trafic, ou encore des sous-réseaux spécifiques.

Une fois que vous avez terminé de configurer les conditions de votre règle, sélectionnez Suivant.

Dans le volet Créer une règle de suppression, sous l’onglet Vérifier et créer, passez en revue les détails de la règle que vous êtes en train de créer, puis sélectionnez Créer.

Votre règle est ajoutée à la liste des règles de suppression dans la page Règles de suppression (préversion). Sélectionnez une règle pour la modifier ou la supprimer si nécessaire.

Conseil

Si vous avez besoin d’exporter des règles de suppression, sélectionnez le bouton Exporter dans la barre d’outils. Toutes les règles configurées sont exportées vers un fichier .CSV unique, que vous pouvez enregistrer localement.

Migrer des règles de suppression à partir d’une console de gestion locale (préversion publique)

Si vous utilisez actuellement une console de gestion locale avec des capteurs connectés au cloud, nous vous recommandons de migrer toutes les règles d’exclusion vers le portail Azure sous forme de règles de suppression avant de commencer à créer de nouvelles règles de suppression. Toutes les règles de suppression configurées sur le portail Azure remplacent les règles d’exclusion d’alerte qui existent pour les mêmes capteurs sur la console de gestion locale.

Pour exporter des règles d’exclusion d’alerte et les importer dans le portail Azure :

Connectez-vous à votre console de gestion locale et sélectionnez Exclusion d’alerte.

Dans la page Exclusion d’alerte, sélectionnez

Exporter pour exporter vos règles vers un fichier .CSV.

Exporter pour exporter vos règles vers un fichier .CSV.Dans Defender pour IoT sur le portail Azure, sélectionnez Alertes>Règles de suppression.

Dans la page Règles de suppression (préversion), sélectionnez Migrer les règles du gestionnaire local, puis accédez au fichier .CSV que vous avez téléchargé à partir de la console de gestion locale et sélectionnez-le.

Dans le volet Migrer les règles de suppression, passez en revue la liste chargée des règles de suppression que vous êtes sur le point de migrer, puis sélectionnez Approuver la migration.

Confirmez le message de remplacement.

Vos règles sont ajoutées à la liste des règles de suppression dans la page Règles de suppression (préversion). Sélectionnez une règle pour la modifier ou la supprimer si nécessaire.

Créer des règles d’exclusion d’alerte sur une console de gestion locale

Nous vous recommandons de créer des règles d’exclusion d’alerte sur une console de gestion locale uniquement pour les capteurs gérés localement. Pour les capteurs connectés au cloud, toutes les règles de suppression créées sur le portail Azure remplacent les règles d’exclusion créées sur la console de gestion locale pour ces capteurs.

Pour créer une règle d’exclusion d’alerte :

Connectez-vous à votre console de gestion locale, puis sélectionnez Exclusion d’alerte dans le menu de gauche.

Dans la page Exclusion d’alerte, sélectionnez le bouton + en haut à droite pour ajouter une nouvelle règle.

Dans la boîte de dialogue Créer une règle d’exclusion, entrez les détails suivants :

Name Description Nom Entrez un nom explicite pour votre règle. Le nom ne peut pas contenir de guillemets ( ").Par période Sélectionnez un fuseau horaire et la période spécifique pendant laquelle vous voulez que la règle d’exclusion soit active, puis sélectionnez AJOUTER.

Utilisez cette option pour créer des règles distinctes pour différents fuseaux horaires. Par exemple, vous pouvez être amené à appliquer une règle d’exclusion comprise entre 8 h et 10 h dans trois fuseaux horaires différents. Dans ce cas, créez trois règles d’exclusion distinctes qui utilisent la même période et le fuseau horaire approprié.Par adresse d’appareil Sélectionnez et entrez les valeurs suivantes, puis sélectionnez Ajouter :

– Indiquez si l’appareil désigné est une source, une destination ou les deux.

– Indiquez si l’adresse est une adresse IP, une adresse MAC ou un sous-réseau.

– Entrez la valeur de l’adresse IP, de l’adresse MAC ou du sous-réseau.Par titre d’alerte Sélectionnez une ou plusieurs alertes à ajouter à la règle d’exclusion, puis sélectionnez AJOUTER. Pour rechercher des titres d’alerte, entrez tout ou partie de leur nom, puis sélectionnez le titre souhaité dans la liste déroulante. Par nom de capteur Sélectionnez un ou plusieurs capteurs à ajouter à la règle d’exclusion, puis sélectionnez AJOUTER. Pour rechercher des noms des capteurs, entrez tout ou partie du nom et sélectionnez celui que vous souhaitez dans la liste déroulante. Important

Les règles d’exclusion d’alerte sont basées sur

AND, ce qui signifie que les alertes ne sont exclues que lorsque toutes les conditions sont remplies. Si aucune condition n’est définie pour une règle, alors toutes les options sont incluses. Par exemple, si vous n’incluez pas le nom d’un capteur dans la règle, la règle s’applique à tous les capteurs.Un résumé des paramètres de règle est proposé au bas de la boîte de dialogue.

Consultez le résumé de la règle figurant au bas de la boîte de dialogue Créer une règle d’exclusion, puis sélectionnez ENREGISTRER.

Pour créer des règles d’exclusion d’alerte par le biais de l’API :

Utilisez l’API Defender pour IoT pour créer des règles d’exclusion d’alerte sur une console de gestion locale à partir d’un système de génération de tickets externe ou d’un autre système qui gère des processus de maintenance réseau.

Utilisez l’API maintenanceWindow (Créer des exclusions d’alerte) pour définir les capteurs, les moteurs d’analytique, les heures de début et de fin utilisés pour appliquer la règle. Les règles d’exclusion créées par le biais de l’API s’affichent en lecture seule dans la console de gestion locale.

Pour plus d’informations, consultez Référence de l’API Defender pour IoT.

Autoriser les connexions Internet sur un réseau OT

Réduisez le nombre d’alertes Internet « Non autorisé » en créant une liste d’autorisation de noms de domaine sur votre capteur OT. Quand une liste d’autorisation DNS est configurée, le capteur vérifie chaque tentative de connectivité Internet non autorisée par rapport à la liste avant de déclencher une alerte. Si le nom de domaine complet du domaine est inclus dans la liste d’autorisation, le capteur ne déclenche pas l’alerte et autorise automatiquement le trafic.

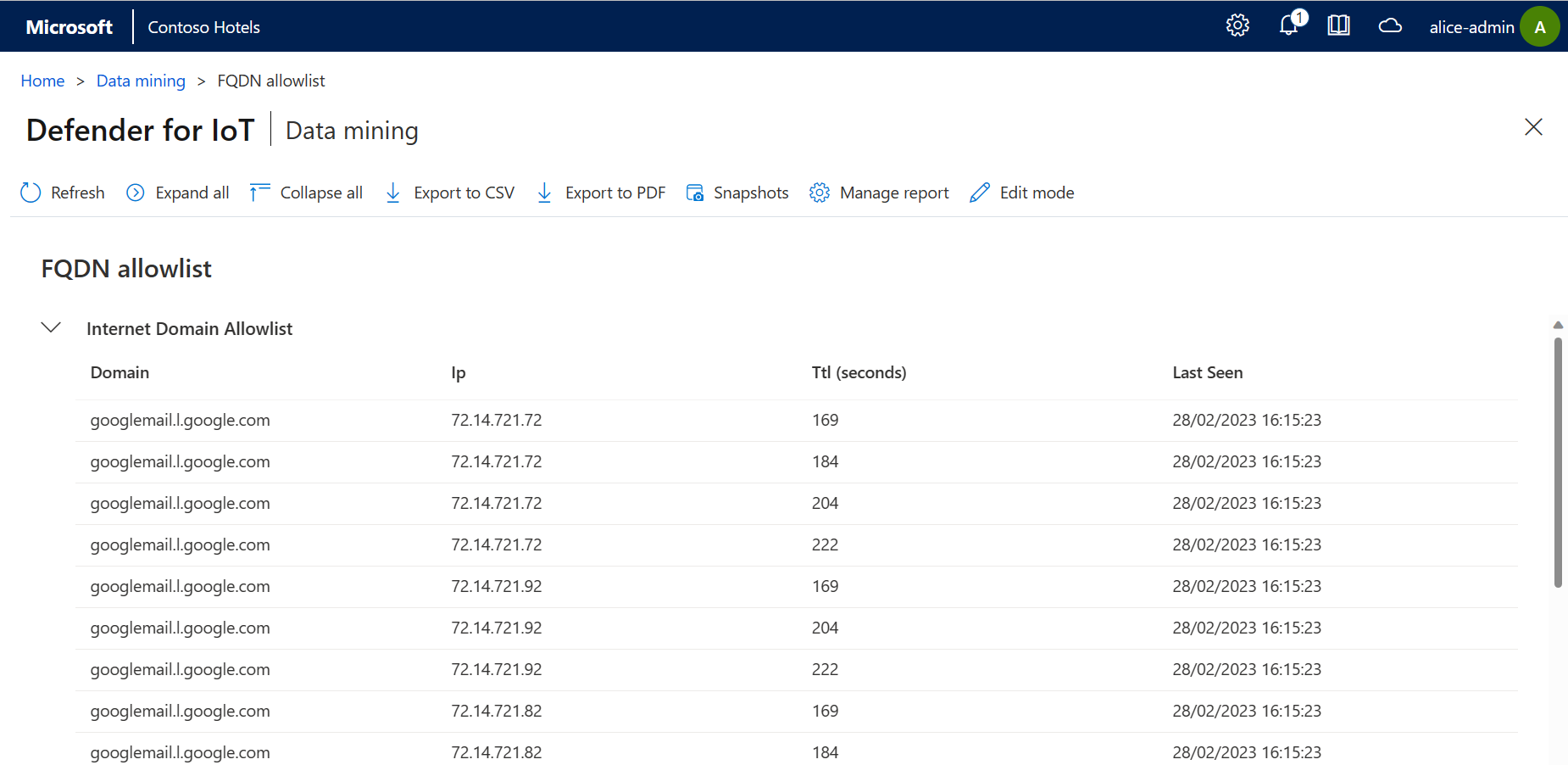

Tous les utilisateurs de capteur OT peuvent afficher une liste de domaines configurée dans un rapport d’exploration de données, y compris les noms de domaine complets, les adresses IP résolues et l’heure de la dernière résolution.

Pour définir une liste d’autorisation DNS :

Connectez-vous à votre capteur OT en tant qu'utilisateur administrateur et sélectionnez la page Support.

Dans la zone de recherche, recherchez DNS, puis recherchez le moteur avec la description de la Liste d’autorisation de domaines Internet.

Sélectionnez Modifier

pour la ligne Liste d’autorisation de domaines Internet. Par exemple :

pour la ligne Liste d’autorisation de domaines Internet. Par exemple :Dans le champ Liste d’autorisation des noms de domaine complets du volet Modifier la configuration, entrez un ou plusieurs noms de domaine. Séparez plusieurs noms de domaine par des virgules. Votre capteur ne génère pas d’alertes pour les tentatives de connectivité Internet non autorisées sur les domaines configurés.

Sélectionnez Envoyer pour enregistrer vos modifications.

Pour afficher la liste d’autorisation actuelle dans un rapport d’exploration de données :

Quand vous sélectionnez une catégorie dans votre rapport d’exploration de données personnalisé, veillez à sélectionner Liste d’autorisation de domaines Internet sous la catégorie DNS.

Par exemple :

Le rapport d’exploration de données généré affiche une liste des domaines autorisés et de chaque adresse IP résolue pour ces domaines. Le rapport inclut également la durée de vie, en secondes, pendant laquelle ces adresses IP ne déclenchent pas d’alerte de connectivité Internet. Par exemple :

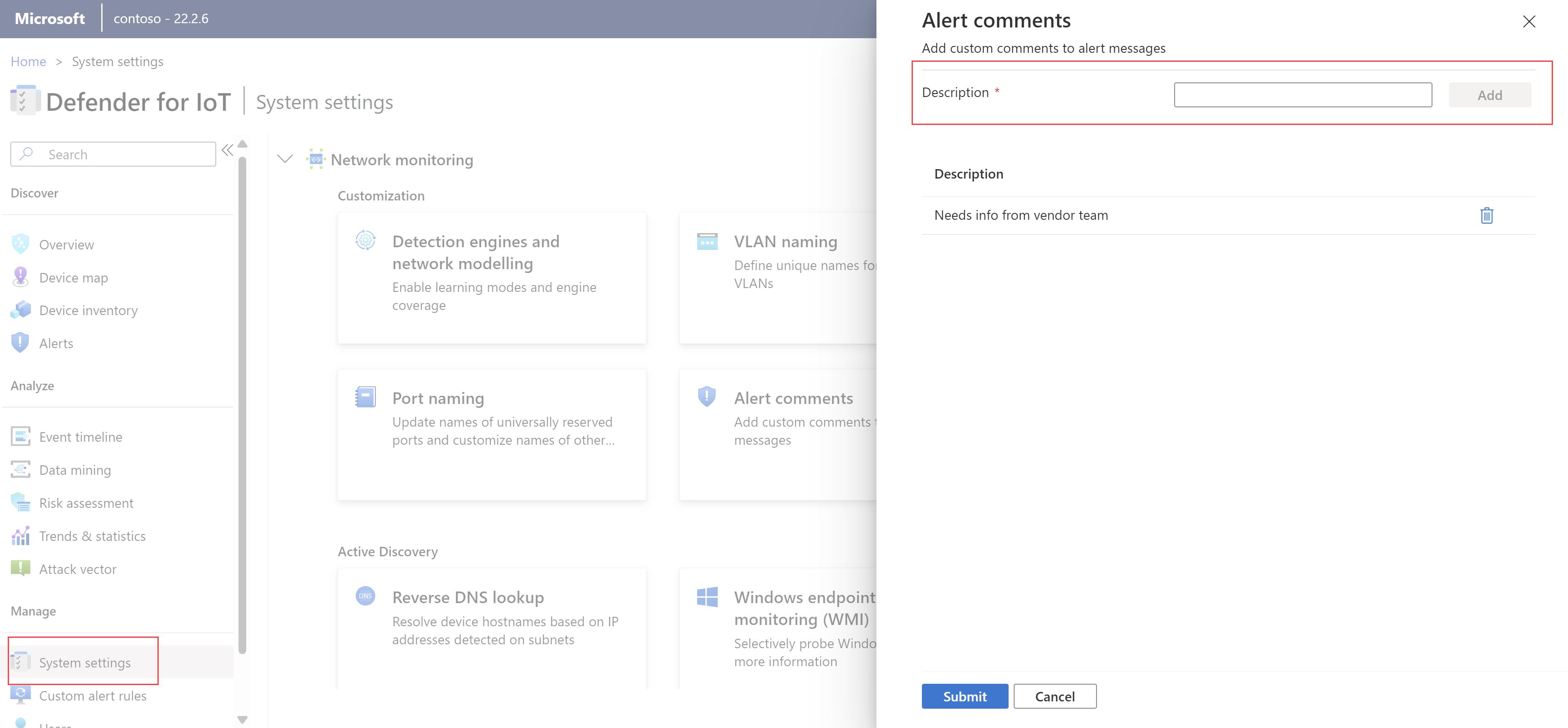

Créer des commentaires d’alerte sur un capteur OT

Connectez-vous à votre capteur OT et sélectionnez Paramètres système>Moniteur réseau>Commentaires sur l’alerte.

Dans le volet Commentaires sur l’alerte, dans le champ Description, entrez le nouveau commentaire, puis sélectionnez Ajouter. Le nouveau commentaire figure dans la liste Description sous le champ.

Par exemple :

Sélectionnez Envoyer pour ajouter votre commentaire à la liste des commentaires disponibles dans chaque alerte de votre capteur.

Les commentaires personnalisés sont disponibles dans chaque alerte sur votre capteur pour que les membres de l’équipe puissent en ajouter. Pour plus d’informations, consultez Ajouter des commentaires d’alerte.

Créer des règles d’alerte personnalisées sur un capteur OT

Ajoutez des règles d’alerte personnalisées pour déclencher des alertes pour une activité spécifique sur votre réseau qui n’est pas couverte par les fonctionnalités prêtes à l’emploi.

Par exemple, pour un environnement exécutant MODBUS, vous pouvez définir une règle qui détecte les commandes écrites dans un registre de mémoire, sur une adresse IP et une destination Ethernet spécifiques.

Pour créer une règle d’alerte personnalisée :

Connectez-vous à votre capteur OT et sélectionnez Règles d’alerte personnalisées>+ Créer une règle.

Dans le volet Créer une règle d’alerte personnalisée, définissez les champs suivants :

Name Description Nom de l’alerte Entrez un nom explicite pour l’alerte. Protocole d’alerte Sélectionnez le protocole que vous souhaitez détecter.

Dans certains cas, sélectionnez l’un des protocoles suivants :

- Pour un événement de manipulation de données ou de structure de base de données, sélectionnez TNS ou TDS.

- Pour un événement de fichier, sélectionnez HTTP, DELTAV, SMB ou FTP, selon le type de fichier.

- Pour un événement de téléchargement de package, sélectionnez HTTP.

- Pour un événement d’ouverture de ports (annulé), sélectionnez TCP ou UDP, selon le type de port.

Pour créer des règles qui suivent des modifications spécifiques de l’un de vos protocoles OT (par exemple S7 ou CIP), utilisez des paramètres trouvés sur ce protocole, tels quetagousub-function.Message Définissez un message à afficher lors du déclenchement de l’alerte. Les messages d’alerte prennent en charge les caractères alphanumériques et toutes les variables de trafic détectées.

Par exemple, vous pourriez inclure les adresses de source et de destination détectées. Utilisez des accolades ({}) pour ajouter des variables au message d’alerte.Sens Entrez une adresse IP de source et/ou de destination où vous souhaitez détecter le trafic. Conditions Définissez une ou plusieurs conditions qui doivent être remplies pour déclencher l’alerte.

– Sélectionnez le signe + pour créer un ensemble de conditions utilisant l’opérateur AND. Le signe + est uniquement activé une fois que vous avez sélectionné une valeur Protocole d’alerte.

– Si vous sélectionnez une adresse MAC ou IP comme variable, vous devez convertir la valeur d’une adresse décimale comportant des points au format décimal.

Vous devez ajouter au moins une condition pour créer une règle d’alerte personnalisée.Détecté Définissez une plage de dates et/ou d’heures pour le trafic que vous souhaitez détecter. Personnalisez les jours et l’intervalle de temps en fonction des heures de maintenance ou des heures de travail définies. Action Définissez une action que Defender pour IoT doit effectuer automatiquement lors du déclenchement de l’alerte.

Configurez Defender pour IoT de sorte à créer une alerte ou un événement, avec la gravité spécifiée.PCAP inclus Si vous avez choisi de créer un événement, désactivez l’option PCAP inclus si nécessaire. Si vous avez choisi de créer une alerte, le PCAP est toujours inclus et ne peut pas être supprimé. Par exemple :

Sélectionnez Enregistrer lorsque vous avez terminé pour enregistrer la règle.

Modification d’une règle d’alerte personnalisée

Pour modifier une règle d’alerte personnalisée, sélectionnez-la, puis sélectionnez le menu d’options (...) >Modifier. Modifiez la règle d’alerte en fonction des besoins et enregistrez vos modifications.

Les modifications apportées aux règles d’alerte personnalisées, comme un changement de niveau de gravité ou de protocole, sont suivies dans la page Chronologie de l’événement sur le capteur OT.

Pour plus d’informations, consultez Suivre l’activité d’un capteur.

Désactivation, activation et suppression des règles d’alerte personnalisées

Désactivez des règles d’alerte personnalisées pour empêcher leur exécution sans les supprimer tout à fait.

Dans la page Règles d’alerte personnalisées, sélectionnez une ou plusieurs règles, puis cochez Désactiver, Activer ou Supprimer dans la barre d’outils, si nécessaire.

Créer des règles d’exclusion d’alerte sur une console de gestion locale

Créez des règles d’exclusion d’alerte pour indiquer à vos capteurs d’ignorer du trafic spécifique sur votre réseau qui sans cela déclencherait une alerte.

Par exemple, si vous savez que tous les appareils OT supervisés par un capteur spécifique vont subir des procédures de maintenance pendant deux jours, définissez une règle d’exclusion qui indique à Defender pour IoT de supprimer les alertes détectées par ce capteur pendant la période prédéfinie.

Pour créer une règle d’exclusion d’alerte :

Connectez-vous à votre console de gestion locale, puis sélectionnez Exclusion d’alerte dans le menu de gauche.

Dans la page Exclusion d’alerte, sélectionnez le bouton + en haut à droite pour ajouter une nouvelle règle.

Dans la boîte de dialogue Créer une règle d’exclusion, entrez les détails suivants :

Name Description Nom Entrez un nom explicite pour votre règle. Le nom ne peut pas contenir de guillemets ( ").Par période Sélectionnez un fuseau horaire et la période spécifique pendant laquelle vous voulez que la règle d’exclusion soit active, puis sélectionnez AJOUTER.

Utilisez cette option pour créer des règles distinctes pour différents fuseaux horaires. Par exemple, vous pouvez être amené à appliquer une règle d’exclusion comprise entre 8 h et 10 h dans trois fuseaux horaires différents. Dans ce cas, créez trois règles d’exclusion distinctes qui utilisent la même période et le fuseau horaire approprié.Par adresse d’appareil Sélectionnez et entrez les valeurs suivantes, puis sélectionnez Ajouter :

– Indiquez si l’appareil désigné est une source, une destination ou les deux.

– Indiquez si l’adresse est une adresse IP, une adresse MAC ou un sous-réseau.

– Entrez la valeur de l’adresse IP, de l’adresse MAC ou du sous-réseau.Par titre d’alerte Sélectionnez une ou plusieurs alertes à ajouter à la règle d’exclusion, puis sélectionnez AJOUTER. Pour rechercher des titres d’alerte, entrez tout ou partie de leur nom, puis sélectionnez le titre souhaité dans la liste déroulante. Par nom de capteur Sélectionnez un ou plusieurs capteurs à ajouter à la règle d’exclusion, puis sélectionnez AJOUTER. Pour rechercher des noms des capteurs, entrez tout ou partie du nom et sélectionnez celui que vous souhaitez dans la liste déroulante. Important

Les règles d’exclusion d’alerte sont basées sur

AND, ce qui signifie que les alertes ne sont exclues que lorsque toutes les conditions sont remplies. Si aucune condition n’est définie pour une règle, alors toutes les options sont incluses. Par exemple, si vous n’incluez pas le nom d’un capteur dans la règle, la règle s’applique à tous les capteurs.Un résumé des paramètres de règle est proposé au bas de la boîte de dialogue.

Consultez le résumé de la règle figurant au bas de la boîte de dialogue Créer une règle d’exclusion, puis sélectionnez ENREGISTRER.

Créer des règles d’exclusion d’alerte par le biais de l’API

Utilisez l’API Defender pour IoT pour créer des règles d’exclusion d’alerte à partir d’un système de génération de tickets externe ou d’un autre système qui gère les processus de maintenance réseau.

Utilisez l’API maintenanceWindow (Créer des exclusions d’alerte) pour définir les capteurs, les moteurs d’analytique, les heures de début et de fin utilisés pour appliquer la règle. Les règles d’exclusion créées par le biais de l’API s’affichent en lecture seule dans la console de gestion locale.

Pour plus d’informations, consultez Référence de l’API Defender pour IoT.