Intégrer ClearPass à Microsoft Defender pour IoT

Attention

Cet article fait référence à CentOS, une distribution Linux proche de l’état EOL (End Of Life). Faites le point sur votre utilisation afin de vous organiser en conséquence. Pour plus d’informations, consultez les conseils d’aide relatifs à la fin de vie de CentOS.

Cet article explique comment intégrer Aruba ClearPass à Microsoft Defender pour IoT afin d’afficher les informations ClearPass et Defender pour IoT dans un seul endroit.

L’affichage des informations relatives à Defender pour IoT et à ClearPass fournit aux analystes du SOC une visibilité multidimensionnelle sur les protocoles et appareils OT spécialisés déployés dans des environnements industriels, ainsi qu’une analyse comportementale prenant en charge ICS pour détecter rapidement un comportement suspect ou anormal.

Intégrations informatiques

Conseil

Les intégrations de sécurité basées sur le cloud offrent plusieurs avantages par rapport aux solutions locales, telles qu’une gestion centralisée et plus simple des capteurs et une surveillance centralisée de la sécurité.

D’autres avantages incluent une surveillance en temps réel, une utilisation efficace des ressources, une scalabilité et une robustesse accrues, une protection améliorée contre les menaces de sécurité, une maintenance et des mises à jour simplifiées et une intégration transparente de solutions tierces.

Si vous intégrez un capteur OT connecté au cloud à Aruba ClearPass, nous vous recommandons de vous connecter à Microsoft Sentinel, puis d’installer le connecteur de données Aruba ClearPass.

Microsoft Sentinel est un service cloud scalable de type SIEM (Security Information and Event Management) et SOAR (Security Orchestrated Automated Response). Les équipes du SOC peuvent utiliser l’intégration entre Microsoft Defender pour IoT et Microsoft Sentinel pour collecter des données sur les réseaux, détecter et investiguer les menaces, et répondre aux incidents.

Dans Microsoft Sentinel, la solution et le connecteur de données Defender pour IoT apportent du contenu de sécurité prêt à l’emploi aux équipes de SOC, les aidant à afficher et analyser les alertes de sécurité OT afin d’y répondre, ainsi qu’à comprendre les incidents générés dans le contenu plus large des menaces organisationnelles.

Pour plus d’informations, consultez l’article suivant :

- Tutoriel : Connecter Microsoft Defender pour IoT avec Microsoft Sentinel

- Tutoriel : Examiner et détecter les menaces pour les appareils IoT

- Documentation Microsoft Sentinel.

Intégrations locales

Si vous utilisez un capteur OT non connecté géré localement, vous avez besoin d’une solution locale pour afficher les informations Defender pour IoT et Splunk au même endroit.

Dans ce cas, nous vous recommandons de configurer votre capteur OT pour envoyer des fichiers syslog directement à ClearPass, ou d’utiliser une API intégrée de Defender pour IoT.

Pour plus d’informations, consultez l’article suivant :

- Transférer les informations des alertes OT locales

- Informations de référence sur l’API Defender pour IoT

Intégration locale (héritée)

Cette section explique comment intégrer Defender pour IoT et ClearPass Policy Manager (CPPM) à l’aide de l’intégration locale héritée.

Important

L’intégration Aruba ClearPass héritée est prise en charge jusqu’en octobre 2024 à l’aide d’un capteur version 23.1.3 et ne sera plus prise en charge dans les prochaines versions logicielles majeures. Nous recommandons aux clients qui utilisent l’intégration héritée de passer à l’une des méthodes suivantes :

- Si vous intégrez votre solution de sécurité à des systèmes informatiques, nous vous recommandons d’utiliser des connecteurs de données via Microsoft Sentinel.

- Pour des intégrations locales, nous vous recommandons de configurer votre capteur OT pour transférer des événements syslog, ou d’utiliser des API Defender pour IoT.

Prérequis

Avant de commencer, vérifiez que les conditions préalables suivantes sont remplies :

| Configuration requise | Description |

|---|---|

| Exigences d’Aruba ClearPass | CPPM s’exécute sur des appliances matérielles avec des logiciels préinstallés ou en tant que machine virtuelle sur les hyperviseurs suivants. - VMware ESXi 5.5, 6.0, 6.5, 6.6 ou version ultérieure. - Microsoft Hyper-V Server 2012 R2 ou 2016 R2. - Hyper-V sur Microsoft Windows Server 2012 R2 ou 2016 R2. - KVM sur CentOS 7.5 ou version ultérieure. Les hyperviseurs qui s'exécutent sur un ordinateur client tel que VMware Player ne sont pas pris en charge. |

| Exigences de Defender pour IoT | - Defender pour IoT 2.5.1 ou version ultérieure. - Accès à un capteur OT Defender pour IoT en tant qu’utilisateur administrateur. |

Créer un utilisateur d’API ClearPass

Dans le cadre du canal de communication entre les deux produits, Defender pour IoT utilise de nombreuses API (TIPS et REST). L'accès aux API TIPS est validé via des informations d'identification combinant un nom d'utilisateur et un mot de passe. Cet identifiant utilisateur doit disposer de niveaux d’accès minimaux. N'utilisez pas un profil de super administrateur. Utilisez plutôt le profil d'administrateur d'API comme indiqué ci-dessous.

Pour créer un utilisateur d’API ClearPass :

Sélectionnez Administration>Utilisateurs et privilèges, puis sélectionnez ADD.

Dans la boîte de dialogue Add Admin User, définissez les paramètres suivants :

Paramètre Description l'UserId Entrez l’identifiant utilisateur. Nom Entrer le nom d'utilisateur. Mot de passe Entrez le mot de passe. Activer un utilisateur Vérifiez que cette option est activée. Niveau de privilège Sélectionnez API Administrator. Sélectionnez Ajouter.

Créer un profil d’opérateur ClearPass

Defender pour IoT utilise l’API REST dans le cadre de l’intégration. Les API REST sont authentifiées dans un framework OAuth. Pour effectuer une synchronisation avec Defender pour IoT, vous devez créer un client d’API.

Afin de sécuriser l’accès à l’API REST pour le client d’API, créez un profil d’opérateur à accès restreint.

Pour créer un profil d’opérateur ClearPass :

Accédez à la fenêtre Edit Operator Profile.

Affectez à toutes les options la valeur No Access, à l’exception de ce qui suit :

Paramètre Description API Services Affecter la valeur Allow Access Policy Manager Spécifiez les paramètres suivants :

- Dictionaries: Attributes défini à Read, Write, Delete

- Dictionnaires : empreintes digitales définies sur Lecture, Écriture, Suppression

- Identity: Endpoints défini à Read, Write, Delete

Créer un client d’API OAuth ClearPass

Dans la fenêtre principale, sélectionnez Administrator>API Services>API Clients.

Sous l'onglet Créer un client d'API, définissez les paramètres suivants :

Operating Mode : ce paramètre est utilisé pour les appels d’API à ClearPass. Sélectionnez ClearPass REST API - Client.

Operator Profile : utilisez le profil que vous avez créé.

Grant Type : définissez Client credentials (grant_type = client_credentials) .

Veillez à noter la valeur de la clé secrète client et l'ID client. Par exemple :

defender-rest.Dans Policy Manager, vérifiez que vous avez collecté la liste d’informations ci-dessous avant de passer à l’étape suivante.

UserID CPPM

Mot de passe du UserId CPPM

ID client de l’API OAuth2 CPPM

Secret client de l’API OAuth2 CPPM

Configurer Defender pour IoT afin de l’intégrer à ClearPass

Pour permettre l’affichage de l’inventaire des appareils dans ClearPass, vous devez configurer la synchronisation entre Defender pour IoT et ClearPass. Une fois la configuration de la synchronisation effectuée, la plateforme Defender pour IoT met à jour ClearPass Policy Manager EndpointDb au fur et à mesure que de nouveaux points de terminaison sont détectés.

Pour configurer la synchronisation ClearPass sur le capteur Defender pour IoT :

Dans le capteur Defender pour IoT, sélectionnez Paramètres système>Intégrations>ClearPass.

Définissez les paramètres suivants :

Paramètre Description Activer la synchronisation Activez la synchronisation entre Defender pour IoT et ClearPass Fréquence de synchronisation (minutes) Définissez la fréquence de synchronisation en minutes. La valeur par défaut est de 60 minutes. La valeur minimale est 5 minutes. Hôte ClearPass Adresse IP du système ClearPass auquel Defender pour IoT est synchronisé. ID client L'ID client créé sur ClearPass pour la synchronisation des données avec Defender pour IoT. Clé secrète client La clé secrète client créée sur ClearPass pour la synchronisation des données avec Defender pour IoT. Nom d’utilisateur L'utilisateur administrateur de ClearPass. Mot de passe Le mot de passe de l'administrateur ClearPass. Sélectionnez Enregistrer.

Définir une règle de réacheminement ClearPass

Pour permettre la visualisation des alertes détectées par Defender pour IoT dans Aruba, vous devez définir la règle de réacheminement. Cette règle définit les informations relatives aux menaces de sécurité ICS et SCADA identifiées par les moteurs de sécurité Defender pour IoT et envoyées à ClearPass.

Pour plus d’informations, consultez Intégrations locales.

Superviser la communication entre ClearPass et Defender pour IoT

Une fois que la synchronisation a démarré, les données de point de terminaison sont renseignées directement dans Policy Manager EndpointDb. Vous pouvez voir l’heure de la dernière mise à jour dans l’écran de configuration de l’intégration.

Pour consulter l’heure de dernière synchronisation avec ClearPass :

Connectez-vous au capteur Defender pour IoT.

Sélectionnez Paramètres système>Intégrations>ClearPass.

Si la synchronisation ne fonctionne pas ou affiche une erreur, cela signifie probablement que vous n'avez pas capturé certaines informations. Revérifiez les données enregistrées.

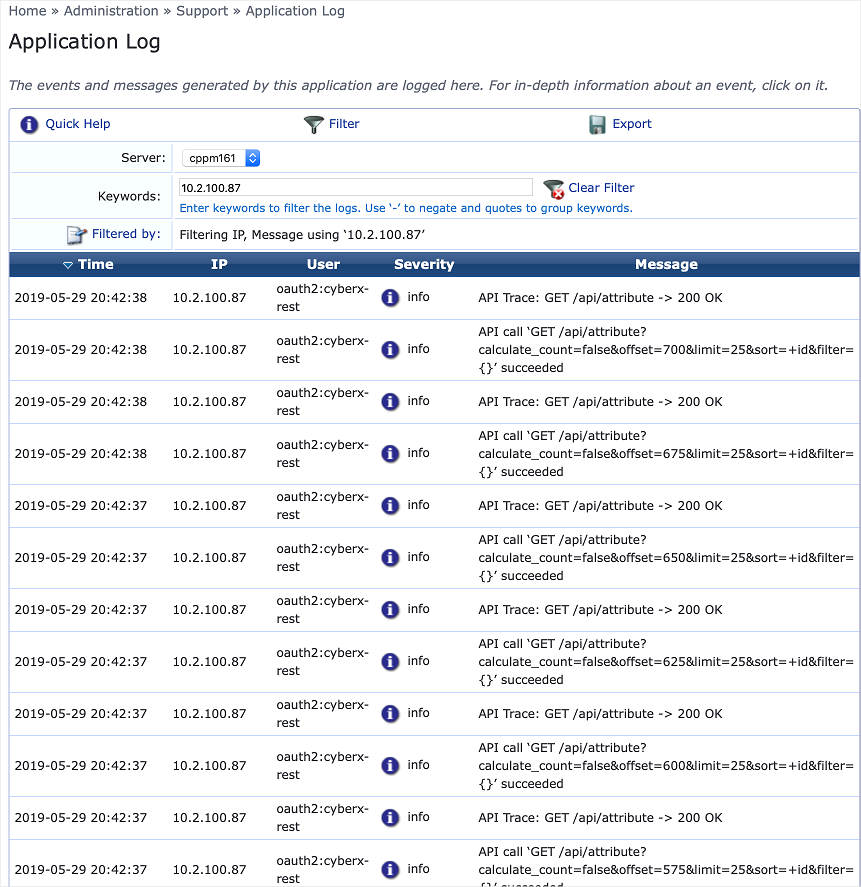

Par ailleurs, vous pouvez voir les appels d'API entre Defender pour IoT et ClearPass en procédant comme suit : Invité>Administration>Support>Journal des applications.

Par exemple les journaux d'appels d'API entre Defender pour IoT et ClearPass :