Tutoriel : Installation du micro-agent Defender pour IoT

Ce tutoriel va vous aider à découvrir comment installer et authentifier le micro-agent Defender pour IoT.

Ce didacticiel vous montre comment effectuer les opérations suivantes :

- Télécharger et installer le micro-agent

- Authentifier le micro-agent

- validation de l'installation

- Tester le système

- Installer une version de micro-agent spécifique

Prérequis

Compte Azure avec un abonnement actif. Créez un compte gratuitement.

Un IoT Hub.

Vérifiez que vous exécutez l’un des systèmes d’exploitation suivants.

Vous devez avoir activé Microsoft Defender pour IoT sur votre hub IoT Azure.

Vous devez avoir ajouté un groupe de ressources à votre solution IoT.

Vous devez avoir créé un jumeau de module pour le micro-agent Defender pour IoT.

Télécharger et installer le micro-agent

En fonction de votre configuration, le package Microsoft approprié doit être installé.

Pour ajouter le référentiel de packages Microsoft approprié :

Téléchargez la configuration du référentiel correspondant au système d’exploitation de votre appareil.

Pour Ubuntu 18.04 :

curl https://packages.microsoft.com/config/ubuntu/18.04/multiarch/prod.list > ./microsoft-prod.listPour Ubuntu 20.04 :

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list > ./microsoft-prod.listPour Debian 9 (AMD64 et ARM64) :

curl https://packages.microsoft.com/config/debian/stretch/multiarch/prod.list > ./microsoft-prod.list

Utilisez la commande suivante pour copier la configuration du référentiel dans le répertoire

sources.list.d:sudo cp ./microsoft-prod.list /etc/apt/sources.list.d/Installez la clé publique Microsoft GPG à l’aide de la commande suivante :

curl https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor > microsoft.gpg sudo cp ./microsoft.gpg /etc/apt/trusted.gpg.d/Assurez-vous que vous avez mis à jour la source apt à l’aide de la commande suivante :

sudo apt-get updateUtilisez la commande suivante pour installer le package du micro-agent Defender pour IoT sur Debian ou sur des distributions Linux basées sur Ubuntu :

sudo apt-get install defender-iot-micro-agent

Connexion via un proxy

Cette procédure explique comment connecter le micro-agent Defender pour IoT à IoT Hub via un proxy.

Pour configurer des connexions via un proxy :

Sur l’ordinateur du micro-agent, créez un fichier

/etc/defender_iot_micro_agent/conf.jsonavec le contenu suivant :{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>,<username>,<password>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Les champs utilisateur et mot de passe sont facultatifs. Si vous n’en avez pas besoin, utilisez plutôt la syntaxe suivante :

{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Supprimez tout fichier mis en cache dans /var/lib/defender_iot_micro_agent/cache.json.

Redémarrez le micro-agent. Exécutez :

sudo systemctl restart defender-iot-micro-agent.service

Ajouter la prise en charge du protocole AMQP

Cette procédure décrit les étapes supplémentaires requises pour prendre en charge le protocole AMQP.

Pour ajouter la prise en charge du protocole AMQP :

Sur l’ordinateur du micro-agent, ouvrez le fichier

/etc/defender_iot_micro_agent/conf.jsonet ajoutez le contenu suivant :{ "IothubModule_TransportProtocol": "AMQP_Protocol" }Supprimez tout fichier mis en cache dans /var/lib/defender_iot_micro_agent/cache.json.

Redémarrez le micro-agent. Exécutez :

sudo systemctl restart defender-iot-micro-agent.service

Pour ajouter la prise en charge du protocole AMQP sur un socket web :

Sur l’ordinateur du micro-agent, ouvrez le fichier

/etc/defender_iot_micro_agent/conf.jsonet ajoutez le contenu suivant :{ "IothubModule_TransportProtocol": "AMQP_WebSocket_Protocol" }Supprimez tout fichier mis en cache dans /var/lib/defender_iot_micro_agent/cache.json.

Redémarrez le micro-agent. Exécutez :

sudo systemctl restart defender-iot-micro-agent.service

L’agent utilise ce protocole et communique avec le hub IoT sur le port 443. La configuration du proxy HTTP est prise en charge pour ce protocole. Dans le cas où le proxy est également configuré, le port de communication avec le proxy est défini dans la configuration du proxy.

Authentifier le micro-agent

Deux options peuvent être utilisées pour authentifier le micro-agent Defender pour IoT :

Authentifier à l’aide d’une chaîne de connexion d’identité de module

Vous devez copier la chaîne de connexion d’identité de module à partir des détails de l’identité du module DefenderIoTMicroAgent.

Pour copier la chaîne de connexion de l’identité de module :

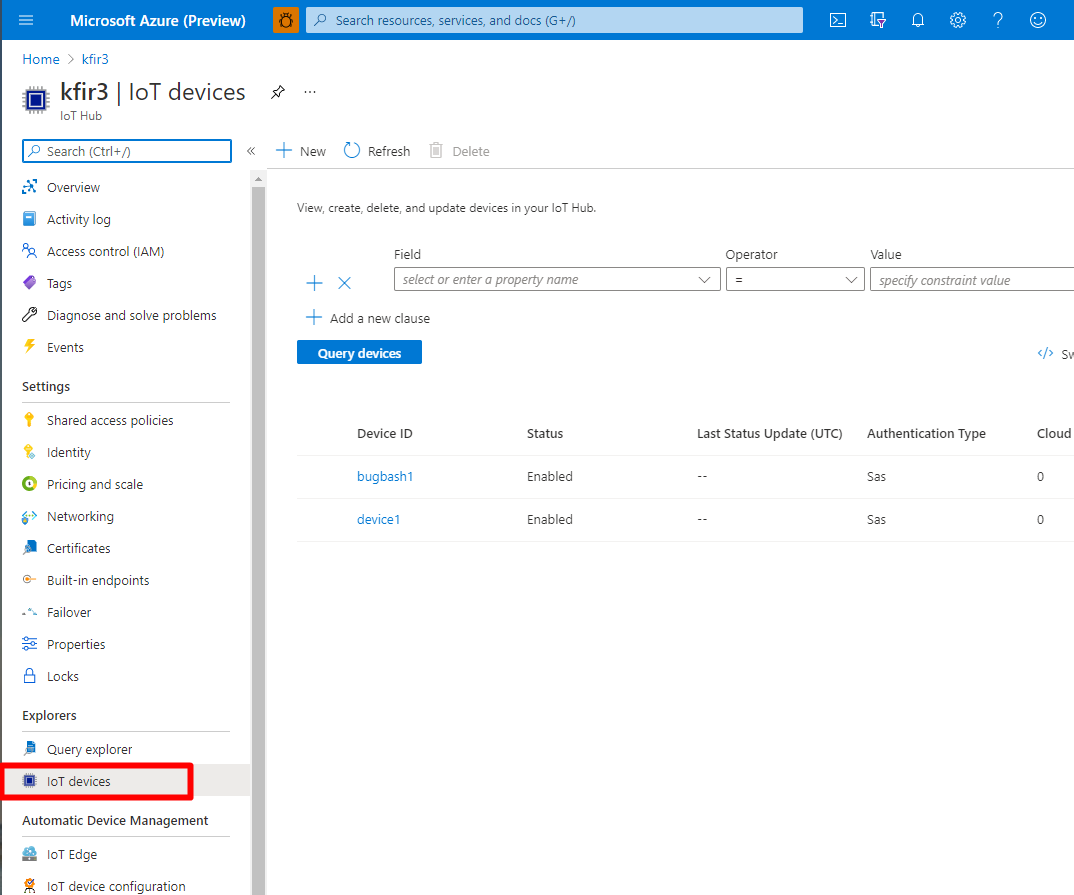

Accédez à IoT Hub>

Your hub>Gestion des appareils>Appareils.

Sélectionnez un appareil dans la liste ID d’appareil.

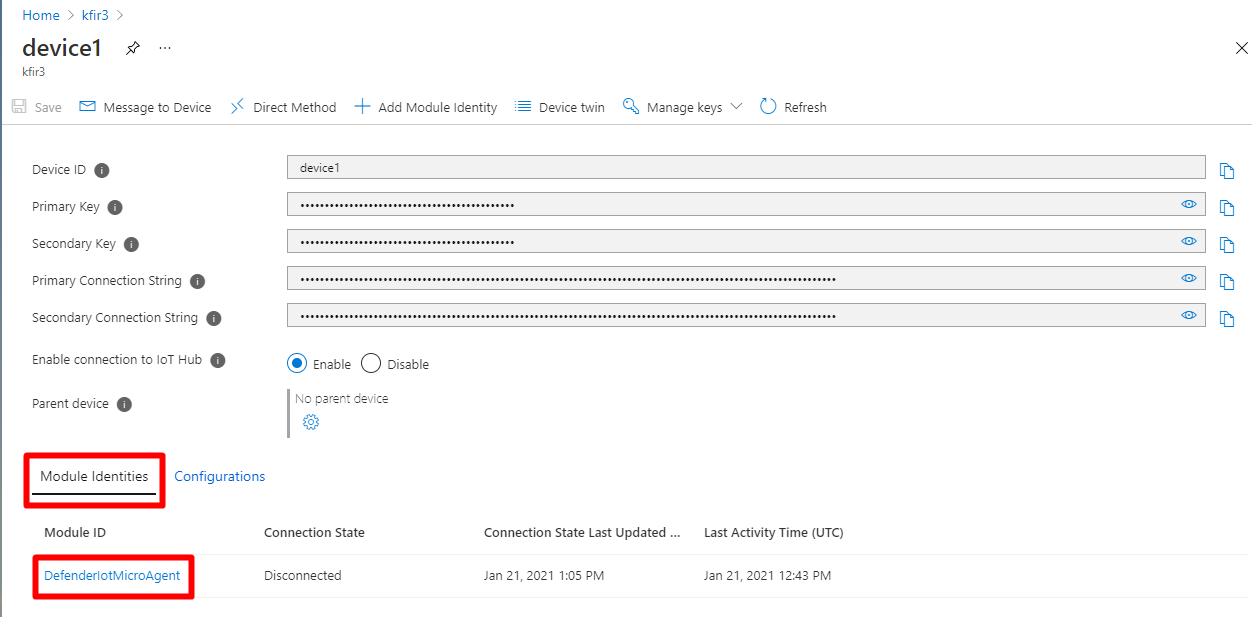

Sélectionnez l’onglet Identités de module.

Sélectionnez le module DefenderIotMicroAgent dans la liste des identités de module associées à l’appareil.

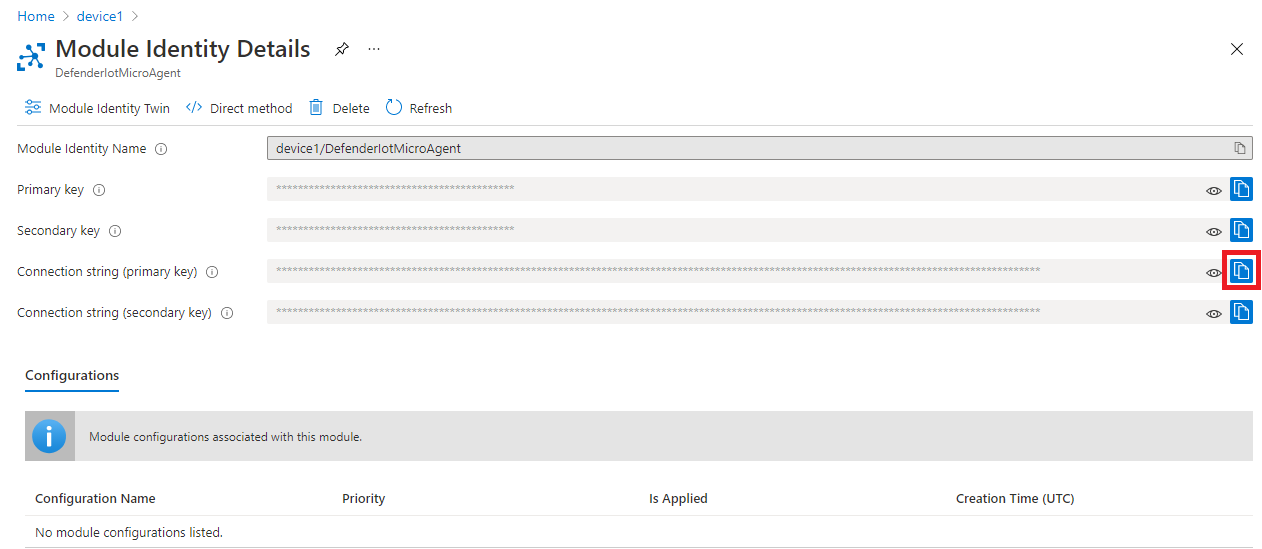

Copiez la chaîne de connexion (clé primaire) en sélectionnant le bouton Copier.

Créez un fichier nommé

connection_string.txtcontenant la chaîne de connexion copiée codée au format UTF-8 dans le chemin/etc/defender_iot_micro_agentdu répertoire de l’agent IoT pour le cloud en entrant la commande suivante :sudo bash -c 'echo "<connection string>" > /etc/defender_iot_micro_agent/connection_string.txt'Le fichier

connection_string.txtdoit maintenant se trouver dans l’emplacement de chemin suivant :/etc/defender_iot_micro_agent/connection_string.txt.Notes

La chaîne de connexion comprend une clé qui permet un accès direct au module lui-même, et contient par conséquent des informations sensibles qui doivent être utilisées et lisibles uniquement par les utilisateurs racines.

Redémarrez le service à l’aide de cette commande :

sudo systemctl restart defender-iot-micro-agent.service

S’authentifier à l’aide d’un certificat

Pour s’authentifier à l’aide d’un certificat :

Procurez-vous un certificat en suivant ces instructions.

Placez la partie publique encodée au format PEM du certificat, et la clé privée, dans

/etc/defender_iot_micro_agent, dans des fichiers appeléscertificate_public.pemetcertificate_private.pem.Placez la chaîne de connexion appropriée dans le fichier

connection_string.txt. La chaîne de connexion doit ressembler à ceci :HostName=<the host name of the iot hub>;DeviceId=<the id of the device>;ModuleId=<the id of the module>;x509=trueCette chaîne alerte l’agent Defender pour IoT, afin de demander qu’un certificat soit fourni pour l’authentification.

Redémarrez le service à l’aide de la commande suivante :

sudo systemctl restart defender-iot-micro-agent.service

validation de l'installation

Pour valider votre installation :

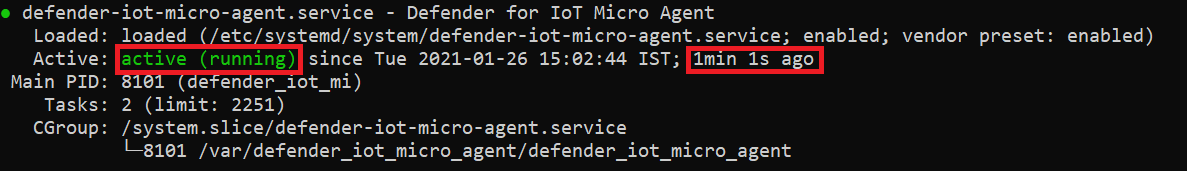

Utilisez la commande suivante pour vérifier que le micro-agent s’exécute correctement :

systemctl status defender-iot-micro-agent.serviceVérifiez que le service est stable en contrôlant qu’il est actif (

active) et que la durée du bon fonctionnement du processus est appropriée

Tester le système

Vous pouvez tester le système en créant un fichier déclencheur sur l’appareil. Le fichier déclencheur fait en sorte que l’analyse de ligne de base effectuée dans l’agent détecte le fichier comme une violation de la ligne de base.

Créez un fichier sur le système de fichiers avec la commande suivante :

sudo touch /tmp/DefenderForIoTOSBaselineTrigger.txtVérifiez que votre espace de travail Log Analytics est attaché à votre hub IoT. Pour plus d’informations, consultez Créer un espace de travail Log Analytics.

Redémarrez l’agent à l’aide de la commande :

sudo systemctl restart defender-iot-micro-agent.service

Patientez jusqu’à une heure pour que la recommandation apparaisse dans le hub.

Une recommandation de ligne de base appelée « IoT_CISBenchmarks_DIoTTest » est créée. Vous pouvez interroger cette suggestion à partir de Log Analytics comme suit :

SecurityRecommendation

| where RecommendationName contains "IoT_CISBenchmarks_DIoTTest"

| where DeviceId contains "<device-id>"

| top 1 by TimeGenerated desc

Par exemple :

Installer une version de micro-agent spécifique

Vous pouvez installer une version spécifique du micro-agent à l’aide d’une commande spécifique.

Pour installer une version spécifique du micro-agent Defender pour IoT :

Ouvrez un terminal.

Exécutez la commande suivante :

sudo apt-get install defender-iot-micro-agent=<version>

Nettoyer les ressources

Il n’y a pas de ressources à nettoyer.