Journalisation des flux de groupes de sécurité réseau

Les journaux de flux de groupe de sécurité réseau (NSG) sont une fonctionnalité d’Azure Network Watcher qui vous permet de journaliser des informations sur le trafic IP circulant dans un groupe de sécurité réseau. Les données de flux sont envoyées au stockage Azure à partir duquel vous pouvez accéder aux données et les exporter vers n’importe quel outil de visualisation, solution de gestion des informations et des événements de sécurité (SIEM) ou système de détection des intrusions (IDS) de votre choix.

Pourquoi utiliser des journaux de flux ?

Il est important de surveiller, de gérer et de connaître son propre réseau afin de le protéger et de l'optimiser. Vous devez connaître la situation actuelle du réseau, savoir qui se connecte et d'où les utilisateurs se connectent. Vous devez également savoir quels sont les ports ouverts vers Internet, quel est le comportement attendu du réseau, quel comportement est inhabituel et à quel moment le trafic augmente soudainement.

Les journaux de flux sont la source fidèle pour toute activité réseau au sein de votre environnement cloud. Que vous soyez dans une jeune entreprise qui essaie d’optimiser les ressources ou une grande entreprise qui souhaite détecter les intrusions, les journaux de flux peuvent vous aider. Vous pouvez vous en servir pour optimiser les flux réseau, surveiller le débit, vérifier la conformité, détecter les intrusions et bien plus encore.

Cas d’utilisation courants

Analyse du réseau

- identifiez le trafic inconnu ou indésirable.

- Surveillez les niveaux de trafic et l’utilisation de la bande passante.

- Filtrer les journaux de flux par adresse IP et par port pour comprendre le comportement de l’application.

- Exportez les journaux de flux vers les outils d’analyse et de visualisation de votre choix pour configurer des tableaux de bord de la surveillance.

Supervision et optimisation de l’utilisation

- Identifiez les meilleurs acteurs de votre réseau.

- Exploitez les données de géolocalisation des adresses IP (GeoIP) pour identifier le trafic entre les régions.

- Acquérez une compréhension de la croissance du trafic pour la prévision de capacité.

- Utilisez les données pour supprimer les règles de trafic très restrictives.

Conformité

- utilisez les données de flux pour vérifier l’isolement réseau et la conformité aux règles d’accès d’entreprise.

Analyse de la sécurité et de l’analyse de la sécurité du réseau

- analysez les flux réseau en provenance d’adresses IP et d’interfaces réseau compromises.

- Exportez les journaux de flux vers les outils de SIEM ou IDS de votre choix.

Fonctionnement des journaux de flux NSG

Les propriétés majeures des journaux de flux NSG sont les suivantes :

- Les journaux de flux fonctionnent au niveau de la couche 4 du modèle OSI (Open Systems Interconnection) et enregistrent tous les flux IP entrants et sortants d’un groupe de sécurité réseau.

- Les journaux sont rassemblés toutes les minutes par la plateforme Azure. Elles n’affectent aucunement vos ressources Azure ou performances réseau.

- Les journaux sont écrits au format JSON et affichent les flux entrants et les flux sortants conformément à une règle de groupe de sécurité réseau.

- Chaque enregistrement de journal contient l’interface réseau (NIC) à laquelle le flux s’applique, les informations à 5-tuples, ainsi que les décisions de trafic et les informations sur le débit (version 2 uniquement).

- Les journaux de flux NSG intègrent une fonctionnalité de rétention qui permet de supprimer automatiquement les journaux jusqu’à un an après leur création.

Notes

La conservation des données n’est disponible que si vous utilisez des comptes de stockage à usage général v2.

Les concepts de base des journaux de flux sont les suivants :

- Les réseaux définis par logiciel sont organisés autour de réseaux virtuels et de sous-réseaux. Vous pouvez gérer la sécurité de ces réseaux virtuels et de ces sous-réseaux à l’aide d’un groupe de sécurité réseau.

- Un groupe de sécurité réseau contient des règles de sécurité qui autorisent ou refusent le trafic réseau vers ou depuis les ressources Azure auxquelles le groupe de sécurité réseau est connecté. Un groupe de sécurité réseau peut être associé à un sous-réseau ou à une interface réseau d’une machine virtuelle (VM). Pour plus d’informations, consultez Sécurité du réseau.

- Tous les flux de trafic au sein de votre réseau sont évalués au moyen des règles dans le groupe de sécurité réseau applicable. Le résultat de ces évaluations est recueilli dans des journaux de flux du groupe de sécurité réseau.

- Les journaux de flux NSG sont collectés via la plateforme Azure et ne nécessitent aucune modification de vos ressources Azure.

- Il existe deux types de règles de groupe de sécurité réseau : avec fin d’exécution et sans fin d’exécution. Chacun a des comportements de journalisation différents :

- Les règles de refus sont avec fin d’exécution. Le groupe de sécurité réseau qui refuse le trafic le journalise dans les journaux de flux. Le traitement s’arrête ainsi après qu’un groupe de sécurité réseau refuse le trafic.

- Les règles d’autorisation sont sans fin d’exécution. Si le groupe de sécurité réseau autorise le trafic, le traitement se poursuit jusqu’au groupe de sécurité réseau suivant. Le dernier groupe de sécurité réseau, autorisant le trafic, le journalise dans les journaux de flux.

- Les journaux de flux du groupe de sécurité réseau sont renseignés dans des comptes de stockage. Vous pouvez exporter, traiter, analyser et visualiser les journaux de flux NSG à l’aide d’outils tels que l’analytique de trafic Network Watcher, Splunk, Grafana et Stealthwatch.

Format de journal

Les journaux de flux NSG incluent les propriétés suivantes :

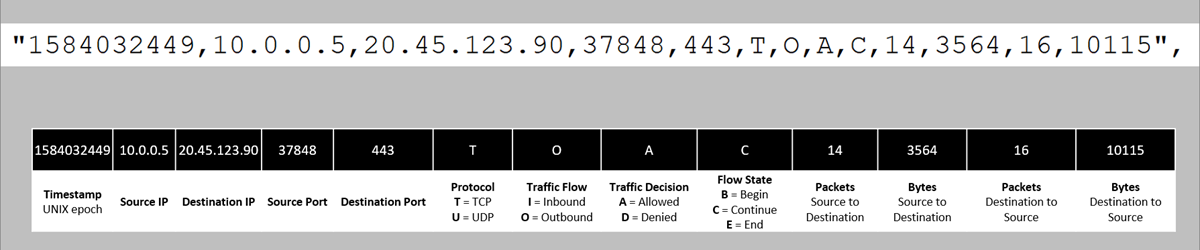

time: Heure à laquelle l’événement a été journalisé.systemId: ID système du groupe de sécurité réseau.category: Catégorie de l’événement. La catégorie est toujoursNetworkSecurityGroupFlowEvent.resourceid: ID ressource du groupe de sécurité réseau.operationName: ToujoursNetworkSecurityGroupFlowEvents.properties: Une collection des propriétés du flux :Version: Le numéro de version du schéma d’événement du journal de flux.flows: Une collection de flux. Cette propriété dispose de plusieurs entrées pour différentes règles.rule: La règle pour laquelle les flux sont répertoriés.flows: Une collection de flux.mac: L’adresse MAC de la carte réseau de la machine virtuelle où le flux a été collecté.flowTuples: Chaîne qui contient plusieurs propriétés séparées par des virgules pour le tuple de flux :Time stamp: Horodatage du flux au format UNIX EPOCH.Source IP: Adresse IP source.Destination IP: Adresse IP de destination.Source port: port source.Destination port: Port de destination.Protocol: Protocole du flux. Les valeurs autorisées sontTpour TCP etUpour UDP.Traffic flow: Direction du flux de trafic. Les valeurs valides sontIpour le trafic entrant etOpour le trafic sortant.Traffic decision: Indique si le trafic a été autorisé ou refusé. Les valeurs valides sontApour autorisé etDpour refusé.Flow State - Version 2 Only: État du flux. Les états possibles sont :B: Début, lors de la création d’un flux. Aucune statistique n’est fournie.C: Continuation d’un flux en cours. Des statistiques sont fournies toutes les 5 minutes.E: Fin, quand un flux est arrêté. Des statistiques sont fournies.

Packets sent - Version 2 Only: Nombre total de paquets TCP envoyés de la source à la destination depuis la dernière mise à jour.Bytes sent - Version 2 Only: Nombre total d’octets de paquets TCP envoyés de la source à la destination depuis la dernière mise à jour. Les octets de paquets incluent l’en-tête et la charge utile du paquet.Packets received - Version 2 Only: Nombre total de paquets TCP envoyés de la destination vers la source depuis la dernière mise à jour.Bytes received - Version 2 Only: Nombre total d’octets de paquets TCP envoyés de la destination à la source depuis la dernière mise à jour. Les octets de paquets incluent l’en-tête et la charge utile du paquet.

La version 2 des journaux de flux du groupe de sécurité réseau introduit le concept d’état de flux. Vous pouvez configurer la version des journaux de flux que vous recevez.

L’état du flux B est enregistré lorsqu’un flux est lancé. L’état du flux C et l’état du flux E sont les états qui marquent respectivement la continuation d’un flux et son arrêt. Les deux états C et E contiennent des informations sur la bande passante du trafic.

Exemples d’enregistrements de journal

Dans les exemples suivants d’un journal de flux NSG, plusieurs enregistrements respectent la liste de propriétés décrite précédemment.

Notes

Les valeurs de la propriété flowTuples correspondent à une liste de valeurs séparées par des virgules.

version 1

Voici un exemple de format version 1 du journal de flux du groupe de sécurité réseau :

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,175.182.69.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,71.6.216.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,91.224.160.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

version 2

Voici un exemple de format version 2 du journal de flux du groupe de sécurité réseau :

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,94.102.49.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,176.119.4.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,167.99.86.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,13.67.143.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,13.67.143.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,13.67.143.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,40.71.12.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

Tuple de journal et calcul de bande passante

Voici un exemple de calcul de bande passante pour les tuples de flux provenant d'une conversation TCP entre 185.170.185.105:35370 et 10.2.0.4:23 :

1493763938,185.170.185.105,10.2.0.4,35370,23,T,I,A,B,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,T,I,A,C,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,T,I,A,E,52,29952,47,27072

Pour les états de flux de continuation (C) et de fin (E), les décomptes d'octets et de paquets sont des valeurs agrégées à partir du moment de l'enregistrement du tuple du flux précédent. Dans l’exemple de conversation précédent, le nombre total de paquets transférés est de 1 021 + 52 + 8 005 + 47 = 9 125. Le nombre total d’octets transférés est de 588 096+29 952+4 610 880+27 072 = 5 256 000.

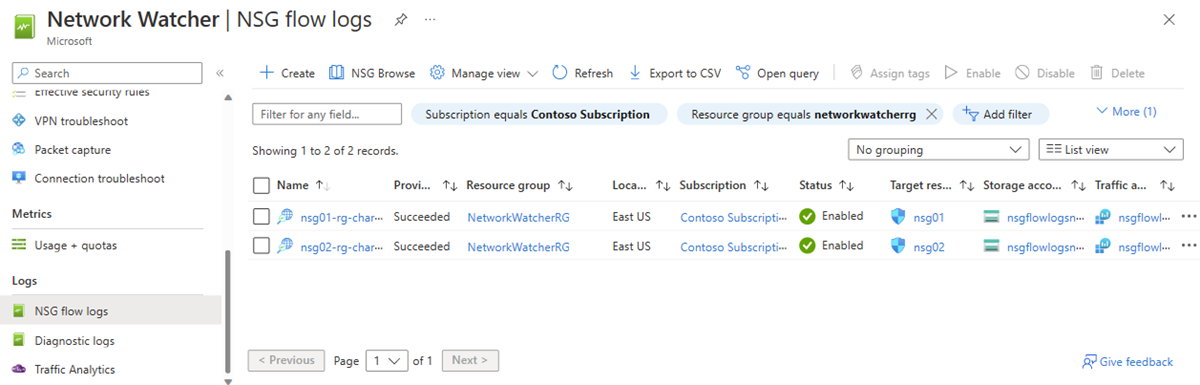

Gestion des journaux de flux NSG

Pour découvrir comment créer, modifier, désactiver ou supprimer des journaux de flux NSG, consultez l’un des guides suivants :

Exploitation des journaux de flux

Lire et exporter des journaux de flux

Pour découvrir comment lire et exporter des journaux de flux NSG, consultez l’un des guides suivants :

- Télécharger et afficher des journaux de flux à partir du portail

- Lire des journaux de flux via des fonctions PowerShell

- Exporter des journaux de flux du groupe de sécurité réseau vers Splunk

Les fichiers journaux de flux NSG sont stockés dans un compte de stockage au chemin d’accès suivant :

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Visualiser des journaux de flux

Pour découvrir comment visualiser des journaux de flux NSG, consultez l’un des guides suivants :

- Visualiser les journaux de flux NSG au moyen de l’analyse de trafic Network Watcher

- Visualiser les journaux de flux NSG à l’aide de Power BI

- Visualiser les journaux de flux NSG au moyen de Elastic Stack

- Gérer et analyser des journaux de flux NSG à l’aide de Grafana

- Gérer et analyser des journaux de flux NSG au moyen de Graylog

Considérations relatives aux journaux de flux du groupe de sécurité réseau

Compte de stockage

- Localisation : le compte de stockage doit se trouver dans la même région que le groupe de sécurité réseau.

- Abonnement : le compte de stockage doit se trouver dans le même abonnement du groupe de sécurité réseau ou dans un abonnement associé au même locataire Microsoft Entra de l’abonnement du groupe de sécurité réseau.

- Niveau de performance : Le compte de stockage doit être standard. Les comptes de stockage Premium ne sont pas pris en charge.

- Rotation des clés autogérée : Si vous modifiez (ou effectuez la rotation) des clés d’accès à votre compte de stockage, les journaux de flux NSG cessent de fonctionner. Pour corriger ce problème, vous devez désactiver puis réactiver les journaux de flux du groupe de sécurité réseau.

Coûts

La journalisation de flux NSG est facturée en fonction du volume de journaux produits. Un volume de trafic élevé peut entraîner un volume important de journaux de flux, ce qui augmente les coûts associés.

Les tarifs des journaux de flux NSG n’incluent pas les coûts de stockage afférents. La conservation indéfinie des données de journaux de flux NSG ou l’utilisation de la fonctionnalité de stratégie de conservation implique des coûts de stockage pendant de longues périodes.

Règles TCP non entrantes par défaut

Les groupes de sécurité réseau sont implémentés en tant que pare-feu avec état. Mais, en raison des limitations actuelles de la plateforme, les règles de sécurité non par défaut du groupe de sécurité réseau qui affectent les flux TCP entrants sont mises en œuvre de manière sans état.

Les flux affectés par les règles non entrantes par défaut n’ont pas de fin d’exécution. Par ailleurs, les nombres de paquets et d’octets ne sont pas enregistrés pour ces flux. Le nombre d'octets et de paquets indiqué dans les journaux de flux du groupe de sécurité réseau (et les analyses de trafic Network Watcher) peut être par conséquent différent des valeurs réelles.

Cela peut être résolu en affectant à la propriété FlowTimeoutInMinutes des réseaux virtuels associés une valeur non nulle. Vous pouvez obtenir un comportement avec état par défaut en définissant FlowTimeoutInMinutes à 4 minutes. Pour les connexions prolongées pour lesquelles vous ne souhaitez pas que les flux se déconnectent d'un service ou d'une destination, vous pouvez définir FlowTimeoutInMinutes à une valeur de 30 minutes maximum. Utilisez Set-AzVirtualNetwork pour définir la propriété FlowTimeoutInMinutes :

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

Flux entrants enregistrés depuis d’adresses IP Internet dans des machines virtuelles sans IP publiques

Les machines virtuelles (VM) qui n’ont pas d’IP publique associée à la carte réseau en tant qu’IP publique de niveau d’instance, ou qui font partie d’un pool principal équilibreur de charge de base, utilisent une SNAT par défaut. Azure attribue une adresse IP auxdites machines virtuelles pour faciliter la connectivité sortante. Par conséquent, vous pouvez observer des entrées de journal de flux pour les flux d’adresses IP Internet, si le flux est destiné à un port dans la plage de ports attribués à une SNAT.

Bien que Azure n’autorise pas ces flux vers les machines virtuelles, la tentative est journalisée et apparaît par conception dans le journal de flux NSG Network Watcher. Nous vous recommandons de bloquer explicitement le trafic Internet entrant indésirable avec un groupe de sécurité réseau.

Groupe de sécurité réseau sur un sous-réseau de passerelle ExpressRoute

Nous vous déconseillons de journaliser les flux sur une passerelle de sous-réseau Azure ExpressRoute, car le trafic peut contourner ce type de passerelle (par exemple FastPath). Si un groupe de sécurité réseau est lié à une passerelle de sous-réseau ExpressRoute, avec les journaux de flux du groupe de sécurité réseau activés, les flux sortants vers les machines virtuelles peuvent ne pas être interceptés. Ces flux doivent être capturés au niveau du sous-réseau ou de la carte d’interface réseau de la machine virtuelle.

Trafic vers un point de terminaison privé

Le trafic vers des points de terminaison privés ne peut être capturé qu’au niveau de la machine virtuelle source. Le trafic est enregistré avec l’adresse IP source de la machine virtuelle et l’adresse IP de destination du point de terminaison privé. Le trafic ne peut pas être enregistré sur le point de terminaison privé lui-même en raison de limitations de plateforme.

Prise en charge des groupes de sécurité réseau associés à Application Gateway sous-réseau v2

Les journaux de flux NSG pour les groupes de sécurité réseau associés à Azure Application Gateway sous-réseau V2 ne sont actuellement pas pris en charge. Les journaux de flux NSG pour les groupes de sécurité réseau associés à Application Gateway sous-réseau V1 sont pris en charge.

Services incompatibles

Actuellement, ces services Azure ne prennent pas en charge les journaux de flux NSG :

- Azure Container Instances

- Azure Logic Apps

- Azure Functions

- Programme de résolution privé Azure DNS

- App Service

- Azure Database for MariaDB

- Azure Database pour MySQL

- Base de données Azure pour PostgreSQL

Notes

Les services d’application, déployés dans le cadre d’un plan App Service Azure, ne prennent pas en charge les journaux de flux du groupe de sécurité réseau. Pour plus d’informations, consultez Fonctionnement de l’intégration de réseau virtuel.

Bonnes pratiques

Activer les journaux de flux NSG sur les sous-réseaux critiques : Les journaux de flux doivent être activés sur tous les sous-réseaux critiques de votre abonnement dans le cadre d'une meilleure pratique d'audit et de sécurité.

Activer les journaux de flux NSG sur tous les groupes de sécurité réseau attachés à une ressource : les journaux de flux NSG sont configurés sur les groupes de sécurité réseau. Un flux n’est associé qu’à une seule règle de groupe de sécurité réseau. Dans les scénarios où vous utilisez plusieurs groupes de sécurité réseau, nous recommandons d’activer les journaux de flux NSG sur tous les groupes de sécurité réseau affectés au sous-réseau ou à l’interface réseau (NIC) de la ressource afin de vérifier que tout le trafic est enregistré. Pour plus d’informations, consultez l’article Façon dont les groupes de sécurité réseau filtrent le trafic.

Voici quelques scénarios communs :

- Plusieurs cartes réseau sur une machine virtuelle : Si plusieurs cartes réseau sont affectées à une machine virtuelle, vous devez activer les journaux de flux sur chacun d’entre eux.

- Groupe de sécurité réseau aux niveaux de la carte réseau et du sous-réseau : Si un groupe de sécurité réseau est configuré au niveau de la carte réseau et au niveau du sous-réseau, vous devez activer les journaux de flux sur les deux groupes de sécurité réseau. La séquence exacte du traitement des règles par les groupes de sécurité réseau aux niveaux de la carte réseau et du sous-réseau dépend de la plateforme et varie d’un cas à l’autre. Les flux de trafic sont consignés dans le groupe de sécurité réseau qui est traité en dernier. L’état de la plateforme modifie l’ordre de traitement. Vous devez vérifier les deux journaux de flux.

- Sous-réseau de cluster Azure Kubernetes Service (AKS) : Azure Kubernetes Service ajoute un groupe de sécurité réseau par défaut au sous-réseau du cluster. Vous devez activer les journaux de flux NSG sur ce groupe de sécurité réseau.

Configuration du stockage: Dimensionner le stockage en fonction du volume attendu de journaux de flux.

Nommage : le nom du groupe de sécurité réseau doit comporter jusqu’à 80 caractères et un nom de règle de groupe de sécurité réseau doit comporter jusqu’à 65 caractères. Les noms qui dépassent leur limite de caractères risquent d'être tronqués lors de la journalisation.

Résolution des problèmes courants

Je n’ai pas pu activer les journaux de flux NSG

Vous pouvez recevoir une erreur AuthorizationFailed ou GatewayAuthenticationFailed si vous n’avez pas activé le fournisseur de ressources Microsoft.Insights sur votre abonnement avant d’essayer d’activer les journaux de flux NSG. Pour plus d’informations, consultez Inscrire le fournisseur Insights.

J’ai activé les journaux de flux du groupe de sécurité réseau, mais je ne vois aucune donnée dans mon compte de stockage

Ce problème peut être lié à :

Délai de configuration : L’affichage des journaux de flux du groupe de sécurité réseau dans votre compte de stockage (s’il est correctement configuré) peut prendre jusqu’à 5 minutes. Un fichier PT1H.json s’affiche. Pour plus d’informations, consultez Télécharger le journal de flux.

Absence de trafic dans vos groupes de sécurité réseau : Parfois, vous ne voyez pas de journaux parce que vos machines virtuelles ne sont pas actives, ou parce qu’il y a des filtres en amont au niveau d’Application Gateway ou que d’autres appareils bloquent le trafic vers vos groupes de sécurité réseau.

Tarification

Les journaux de flux NSG sont facturés par gigaoctet de journaux de flux réseau collectés et sont proposés gratuitement à hauteur de 5 Go/mois par abonnement.

Si l’analyse du trafic est activée avec les journaux de flux NSG, les tarifs de l’analyse du trafic s’appliquent aux taux de traitement par gigaoctet. L’analyse du trafic n’est pas proposée à un niveau gratuit. Pour plus d’informations, consultez Tarification Network Watcher.

Le stockage des journaux est soumis à un tarif distinct. Pour plus d’informations, consultez Stockage Blob Azure - Tarifs.

Contenu connexe

- Pour savoir comment gérer les journaux de flux NSG, consultez Créer, modifier, désactiver ou supprimer des journaux de flux NSG à l'aide du Portail Microsoft Azure.

- Pour trouver des réponses à certaines des questions les plus fréquemment posées sur les journaux de flux NSG, consultez la FAQ sur les journaux de flux.

- Pour en savoir plus sur l'analyse du trafic, voir Présentation de l'analyse du trafic.