Sécurité Confiance Zéro

La Confiance Zéro est un nouveau modèle de sécurité qui part du principe qu’une violation est possible et vérifie chaque demande comme si elle provenait d’un réseau non contrôlé. Dans cet article, vous allez découvrir les principes directeurs de la Confiance Zéro et les ressources susceptibles de vous aider à l’implémenter.

Principes directeurs de la Confiance Zéro

Aujourd’hui, les organisations ont besoin d’un nouveau modèle de sécurité qui s’adapte efficacement à la complexité de l’environnement moderne, accepte le personnel mobile et protège les personnes, les appareils, les applications et les données où qu’ils se trouvent.

Pour s’adapter à ce nouveau monde de l’informatique, Microsoft recommande fortement le modèle de sécurité Confiance Zéro, qui repose sur les principes suivants :

- Vérifier explicitement : authentifiez et autorisez systématiquement en fonction de tous les points de données disponibles.

- Utiliser l’accès avec le privilège minimum : limitez l’accès utilisateur avec l’accès juste-à-temps et juste suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et une protection des données.

- Envisager les violations de sécurité : réduisez le rayon d’explosion et segmentez l’accès. Vérifiez le chiffrement de bout en bout et utilisez l’analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses.

Pour plus d’informations sur le modèle Confiance Zéro, consultez Centre de conseils sur la Confiance Zéro de Microsoft.

Architecture Confiance Zéro

Une approche Confiance Zéro s’applique sur l’intégralité du patrimoine numérique et fait office de philosophie de sécurité intégrée et de stratégie de bout en bout.

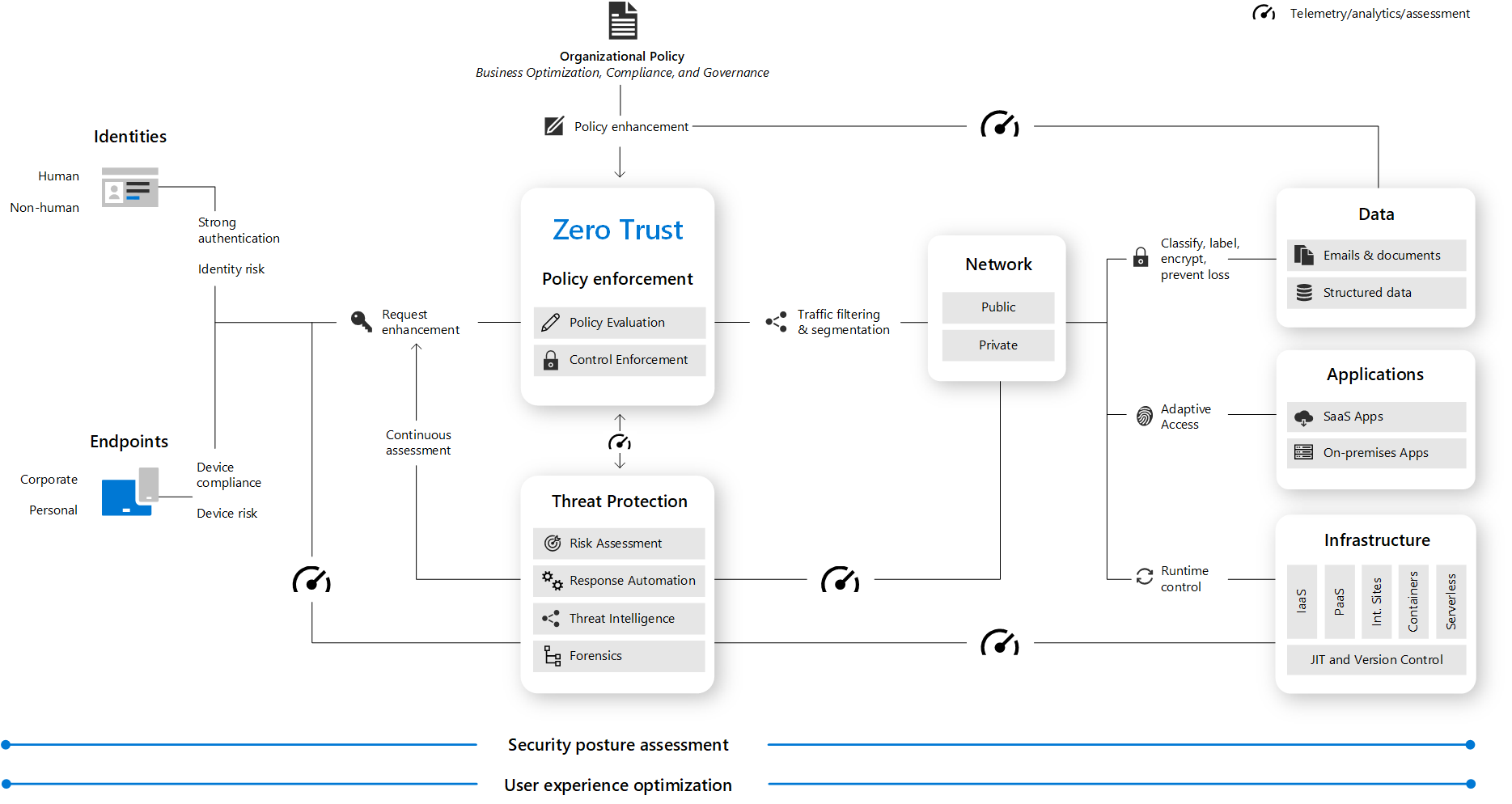

Cette illustration fournit une représentation des éléments principaux qui contribuent à la Confiance Zéro.

Dans l’illustration :

- L’application de la stratégie de sécurité est au centre d’une architecture Confiance Zéro. Cela comprend l’authentification multifacteur avec accès conditionnel qui prend en compte le risque de compte d’utilisateur, l’état de l’appareil et d’autres critères et stratégies que vous définissez.

- Les identités, les appareils (également appelés points de terminaison), les données, les applications, le réseauet les autres composants d’infrastructure sont tous configurés avec la sécurité appropriée. Les stratégies configurées pour chacun de ces composants sont coordonnées avec votre stratégie Confiance Zéro globale. Par exemple, les stratégies d’appareil déterminent les critères des appareils sains, tandis que les stratégies d’accès conditionnel exigent des appareils sains pour l’accès à des applications et des données spécifiques.

- La fonctionnalité de protection contre les menaces et d’intelligence supervise l’environnement, révèle les risques actuels et prend des mesures automatisées pour corriger les attaques.

Pour plus d’informations sur le déploiement des composants technologiques de l’architecture Confiance Zéro, consultez Déploiement de solutions Confiance Zéro dans la documentation Microsoft.

En guise d’alternative aux instructions de déploiement qui fournissent des étapes de configuration pour chacun des composants technologiques protégés par les principes de la Confiance Zéro, le guide Plan de modernisation rapide (RaMP) repose sur des initiatives et offre un ensemble de chemins de déploiement permettant d’implémenter plus rapidement les couches clés de la protection.

Du périmètre de sécurité à la Confiance Zéro

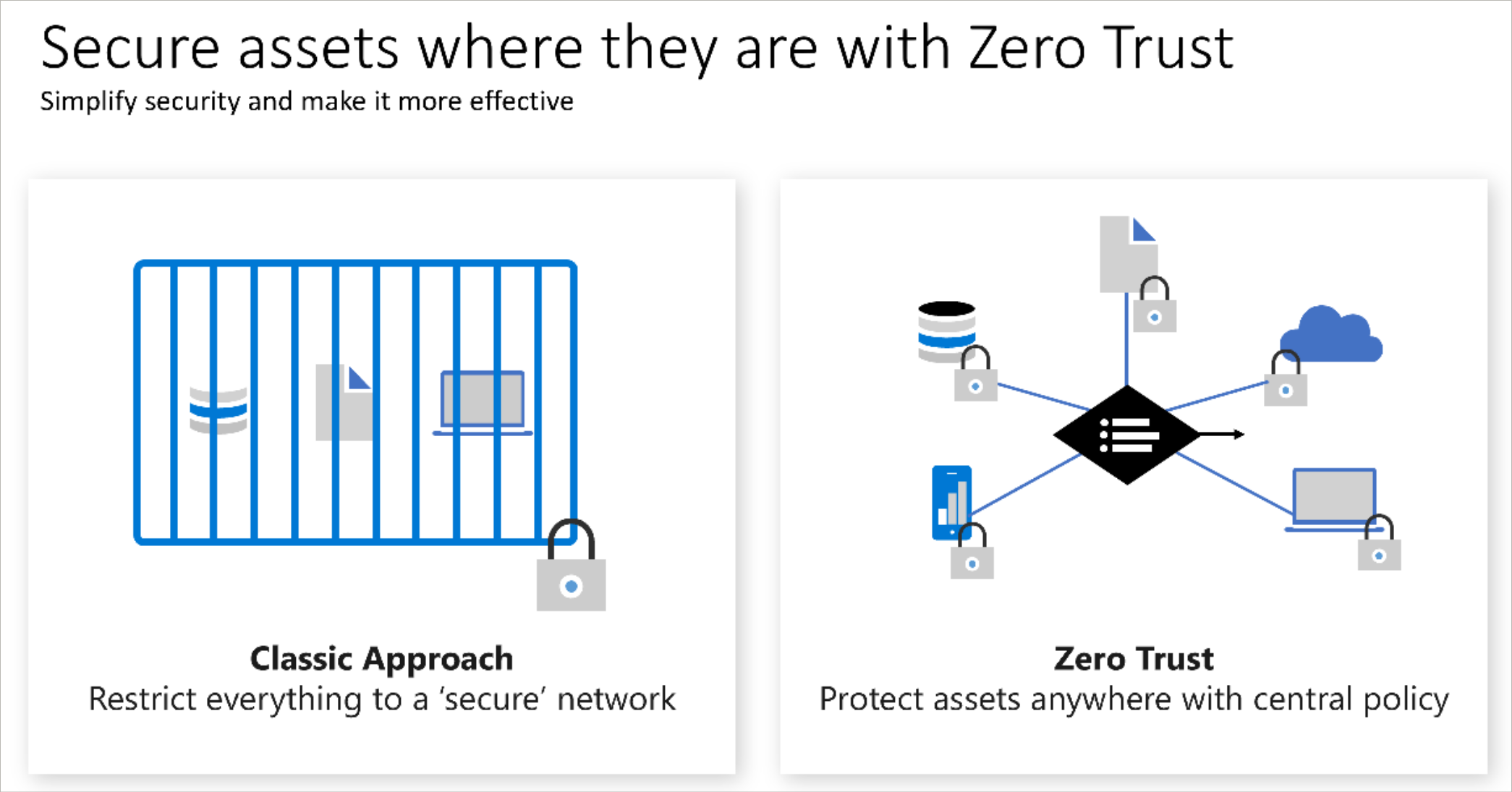

Par le passé, le service informatique restreignait l’accès à un réseau d’entreprise et ajoutait des contrôles supplémentaires en fonction des besoins. Ce modèle, qui restreint toutes les ressources à une connexion réseau appartenant à l’entreprise, est désormais trop restrictif pour répondre aux besoins d’une entreprise dynamique.

Les organisations doivent adopter une approche basée sur la Confiance Zéro à mesure qu’elles adoptent le travail à distance et utilisent la technologie cloud pour transformer numériquement leurs modèles (économique, engagement des clients, engagement des employés et autonomisation).

Les principes de confiance zéro permettent d’établir et d’améliorer en permanence les garanties de sécurité, tout en conservant la flexibilité nécessaire pour rester en phase avec ce nouveau monde. La plupart des parcours zéro confiance commencent par le contrôle d’accès et privilégient l’identité comme moyen de contrôle principal. La technologie de sécurité réseau demeure un élément clé. La technologie réseau et la tactique du périmètre de sécurité sont toujours présentes dans un modèle de contrôle d’accès moderne, mais elles ne constituent pas l’approche dominante et préférée dans une stratégie de contrôle d’accès complète.

Pour plus d’informations sur la transformation du contrôle d’accès avec la Confiance Zéro, reportez-vous au contrôle d’accès du Cloud Adoption Framework.

Accès conditionnel avec la Confiance Zéro

L’approche Microsoft par rapport à la Confiance Zéro comprend l’accès conditionnel en tant que moteur de stratégie principal. L’accès conditionnel est utilisé en tant que moteur de stratégie pour une architecture de Confiance Zéro qui couvre la définition et l’application de stratégie. Sur la base de différents signaux ou conditions, l’accès conditionnel peut bloquer ou accorder un accès limité aux ressources.

Pour en découvrir plus sur la création d’un modèle d’accès en fonction d’un accès conditionnel aligné sur les principes directeurs de la Confiance Zéro, consultez Accès conditionnel pour la Confiance Zéro.

Développer des applications selon les principes de la Confiance Zéro

La Confiance Zéro est un framework de sécurité qui ne repose pas sur la confiance implicite accordée aux interactions derrière un périmètre de réseau sécurisé. Au lieu de cela, il utilise les principes de la vérification explicite, de l’accès le moins privilégié et de la possibilité d’une violation pour assurer la sécurité des utilisateurs et des données tout en autorisant des scénarios courants tels que l’accès aux applications en dehors du périmètre du réseau.

Quand vous développez, il est essentiel de respecter les principes de la Confiance Zéro pour garantir la sécurité des utilisateurs et la protection des données. Les développeurs d’applications peuvent améliorer la sécurité des applications, réduire l’impact des violations et s’assurer que leurs applications répondent aux exigences de sécurité de leurs clients en adoptant des principes de Confiance Zéro.

Pour plus d’informations sur les bonnes pratiques nécessaires à la sécurisation de vos applications, consultez :

- Création d’applications avec une approche Confiance Zéro de l’identité selon Microsoft

- Générer des applications Confiance Zéro à l’aide de fonctionnalités et d’outils de la Plateforme d’identités Microsoft

Confiance Zéro et Microsoft 365

Microsoft 365 est conçu avec de nombreuses fonctionnalités de sécurité et de protection des informations pour vous aider à intégrer la Confiance Zéro à votre environnement. La plupart des fonctionnalités peuvent être étendues pour protéger l’accès à d’autres applications SaaS utilisées par votre organisation et aux données de ces applications. Pour plus d’informations, consultez Déploiement de la Confiance Zéro pour Microsoft 365.

Pour découvrir les recommandations et les concepts de base du déploiement de stratégies et de configurations d’e-mail, de documents et d’applications sécurisés pour un accès Confiance Zéro à Microsoft 365, consultez Configurations Confiance Zéro de l’accès aux identités et aux appareils.

Étapes suivantes

- Pour savoir comment améliorer vos solutions de sécurité en les intégrant aux produits Microsoft, consultez Intégration aux solutions Confiance Zéro de Microsoft.