Tutoriel : Configurer l’analytique de sécurité pour les données Azure Active Directory B2C avec Microsoft Sentinel

Vous pouvez durcir la sécurité de votre environnement Azure Active Directory B2C (Azure AD B2C) en routant les journaux et les informations d’audit vers Microsoft Sentinel. La solution Microsoft Sentinel évolutive est une solution native Cloud et évolutive de type SIEM (Security Information and Event Management) et SOAR (Security Orchestrated Automated Response). Utilisez cette solution pour la détection des alertes, la visibilité des menaces, la chasse proactive et une réponse aux menaces pour Azure AD B2C.

En savoir plus :

Voici d’autres utilisations de Microsoft Sentinel, avec Azure AD B2C :

- Détecter les menaces non identifiées et réduire les faux positifs à l’aide des fonctionnalités d’analyse et de renseignement sur les menaces

- Examiner les menaces à l’aide de l’intelligence artificielle (IA)

- Rechercher les activités suspectes à grande échelle et bénéficier de l’expérience des nombreuses années de travail en cybersécurité de Microsoft

- Répondre aux incidents rapidement avec les tâches courantes d’orchestration et d’automatisation

- Respecter les exigences de sécurité et de conformité de votre organisation

Dans ce tutoriel, vous allez apprendre à effectuer les actions suivantes :

- Transférer les journaux Azure AD B2C vers un espace de travail Log Analytics

- Activer Microsoft Sentinel dans un espace de travail Log Analytics

- Créer un exemple de règle dans Microsoft Sentinel pour déclencher un incident

- Configurer une réponse automatisée

Configurer Azure AD B2C avec Azure Monitor Log Analytics

Pour définir l’emplacement d’envoi des journaux et des métriques d’une ressource,

- Activez Paramètres de diagnostic dans Microsoft Entra ID, dans votre locataire Azure AD B2C.

- Configurez Azure AD B2C pour envoyer les journaux à Azure Monitor.

Pour en savoir plus, consultez Superviser Azure AD B2C avec Azure Monitor.

Déployer une instance Microsoft Sentinel

Après avoir configuré votre instance Azure AD B2C pour envoyer des journaux à Azure Monitor, activez une instance de Microsoft Sentinel.

Important

Pour activer Microsoft Sentinel, obtenez les autorisations Contributeur sur l’abonnement dans lequel réside l’espace de travail Microsoft Sentinel. Pour utiliser Microsoft Sentinel, utilisez les autorisations Contributeur ou Lecteur sur le groupe de ressources auquel appartient l’espace de travail.

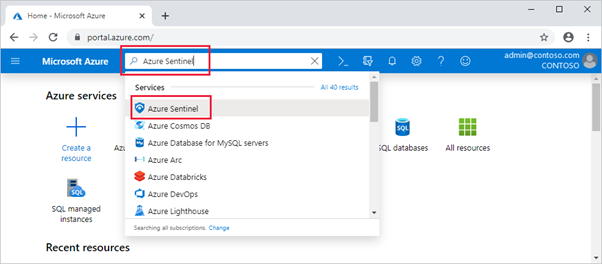

Connectez-vous au portail Azure.

Sélectionnez l’abonnement dans lequel l’espace de travail Log Analytics est créé.

Recherchez et sélectionnez Microsoft Sentinel.

Sélectionnez Ajouter.

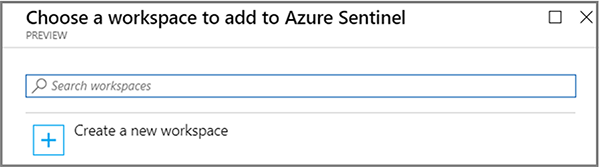

Dans le champ Rechercher des espaces de travail, sélectionnez le nouvel espace de travail.

Sélectionnez Ajouter Microsoft Sentinel.

Notes

Il est possible d’exécuter Microsoft Sentinel sur plusieurs espaces de travail, mais les données sont isolées dans un seul espace de travail.

Consultez Démarrage rapide : Intégration de Microsoft Sentinel

Créer une règle Microsoft Sentinel

Après avoir activé Microsoft Sentinel, recevez des notifications en cas d’événement suspect dans votre locataire Azure AD B2C.

Vous pouvez créer des règles analytiques personnalisées pour découvrir les menaces et les comportements anormaux dans votre environnement. Ces règles recherchent des événements ou des ensembles d’événements spécifiques, et vous alertent quand seuils d’événements ou certaines conditions sont remplies. Ensuite, les incidents sont générés à des fins d’investigation.

Consultez Créer des règles d’analyse personnalisées pour détecter des menaces

Notes

Microsoft Sentinel dispose de modèles pour créer des règles de détection des menaces qui recherchent des activités suspectes au sein de vos données. Pour ce tutoriel, vous allez créer une règle.

Règle de notification en cas d’échec de l’accès forcé

Utilisez les étapes suivantes pour recevoir une notification d’au moins deux tentatives d’accès forcé infructueuses dans votre environnement. Cela peut être une attaque par force brute, par exemple.

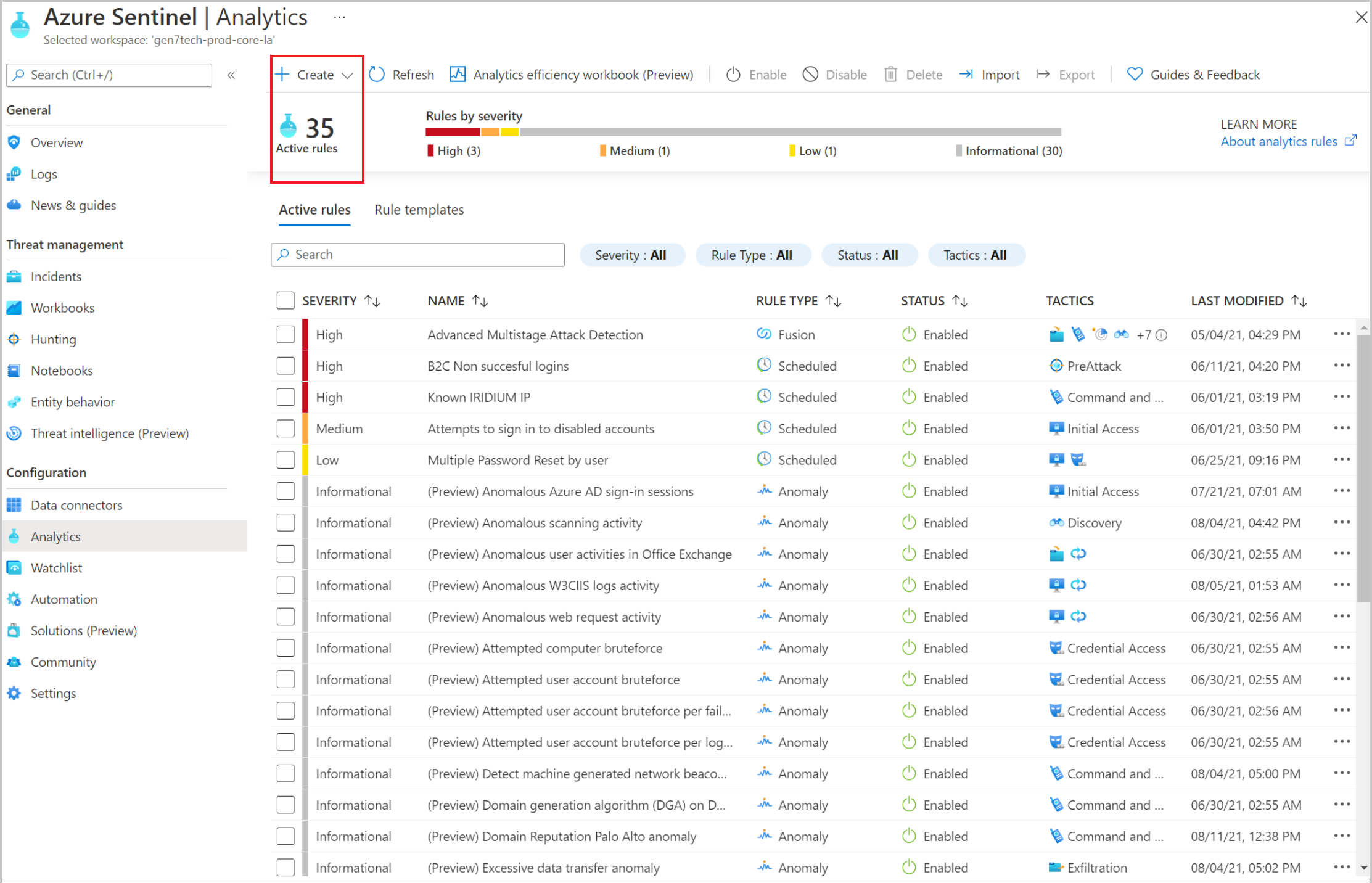

Dans Microsoft Sentinel, depuis le menu de gauche, sélectionnez Analytics.

Dans la barre supérieure, sélectionnez + Créer>Règle de requête planifiée.

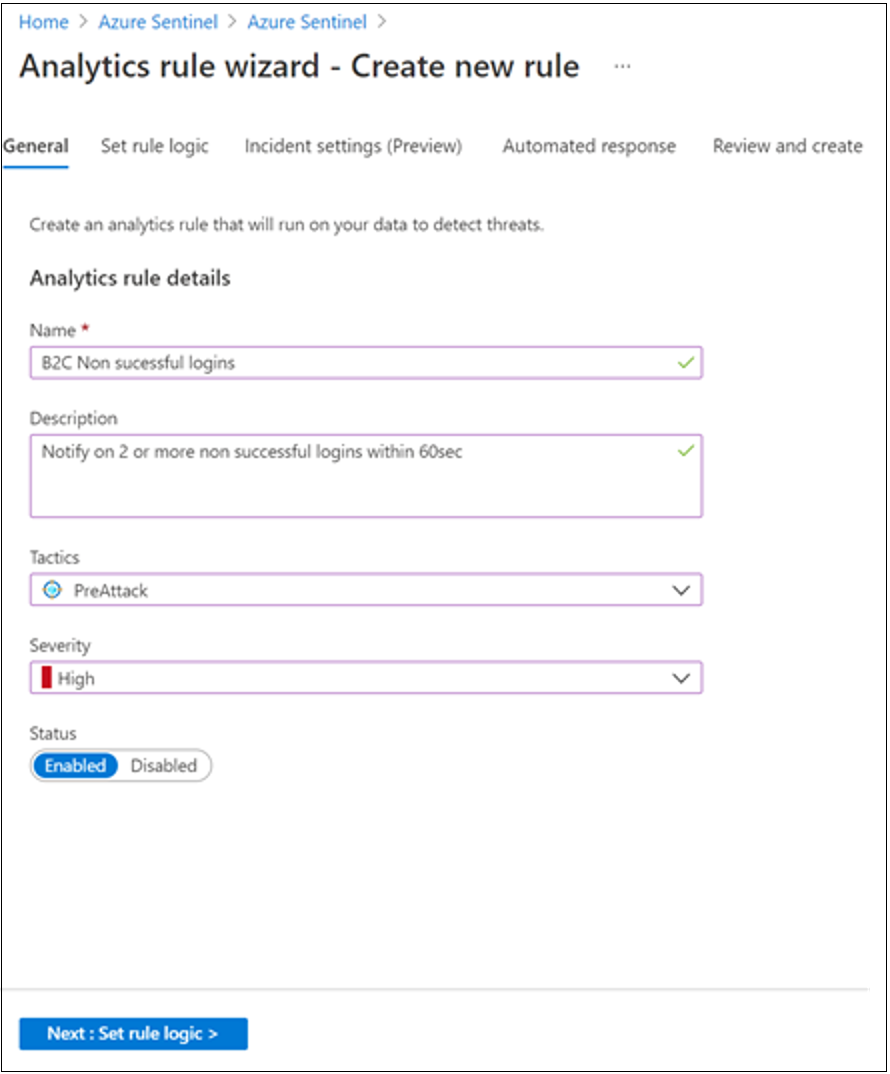

Dans l’Assistant Règle d’analytique, accédez à Général.

Dans Nom, entrez un nom pour les connexions infructueuses.

Pour Description, indiquez que la règle avertit lors de deux connexions infructueuses ou plus dans les 60 secondes.

Pour Tactiques, sélectionnez une catégorie. Par exemple, sélectionnez PreAttack.

Pour Gravité, sélectionnez un niveau de gravité.

État est sur Activé par défaut. Pour modifier une règle, accédez à l’onglet Règles actives.

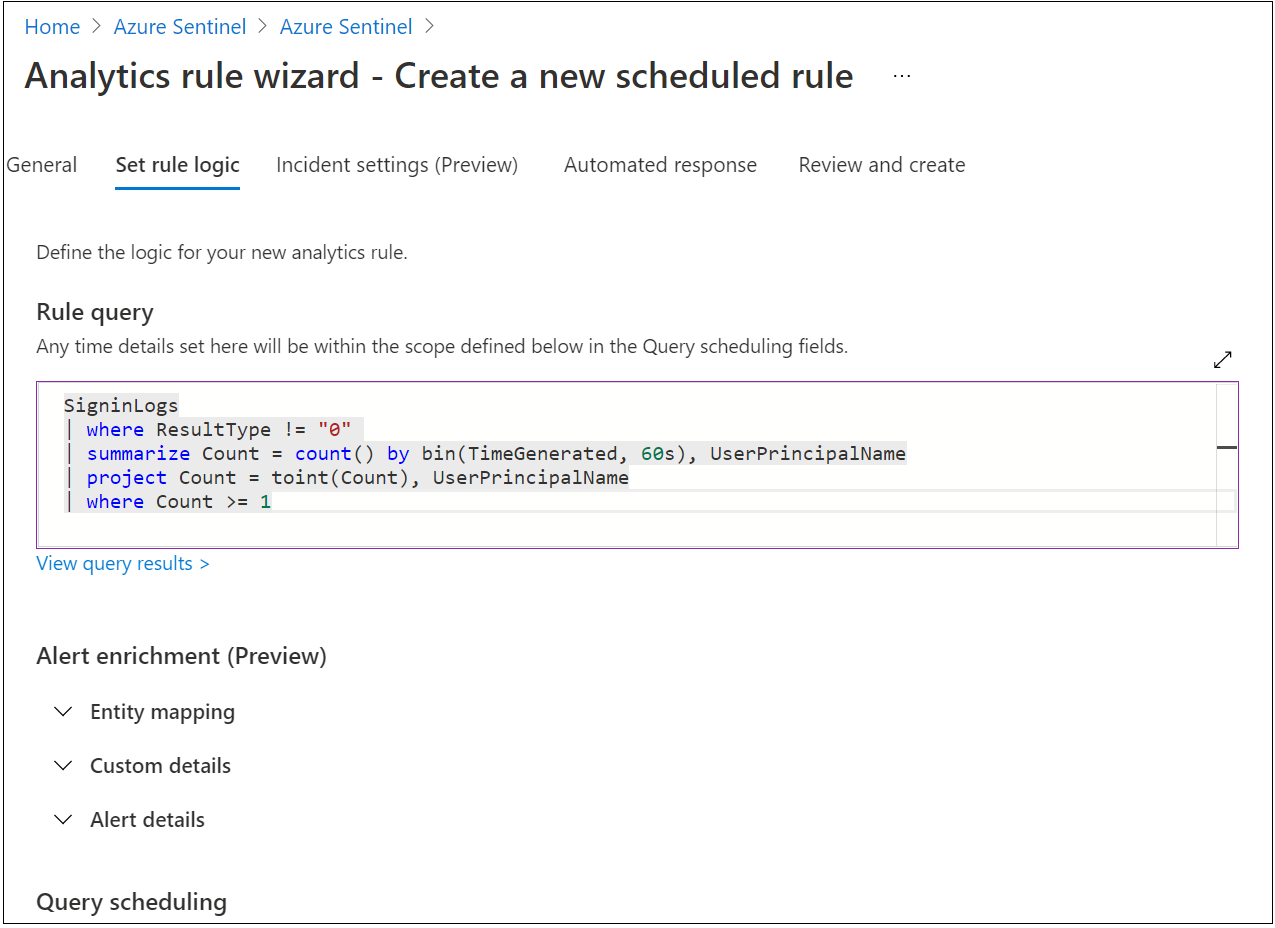

Sélectionnez l’onglet Définir la logique de la règle.

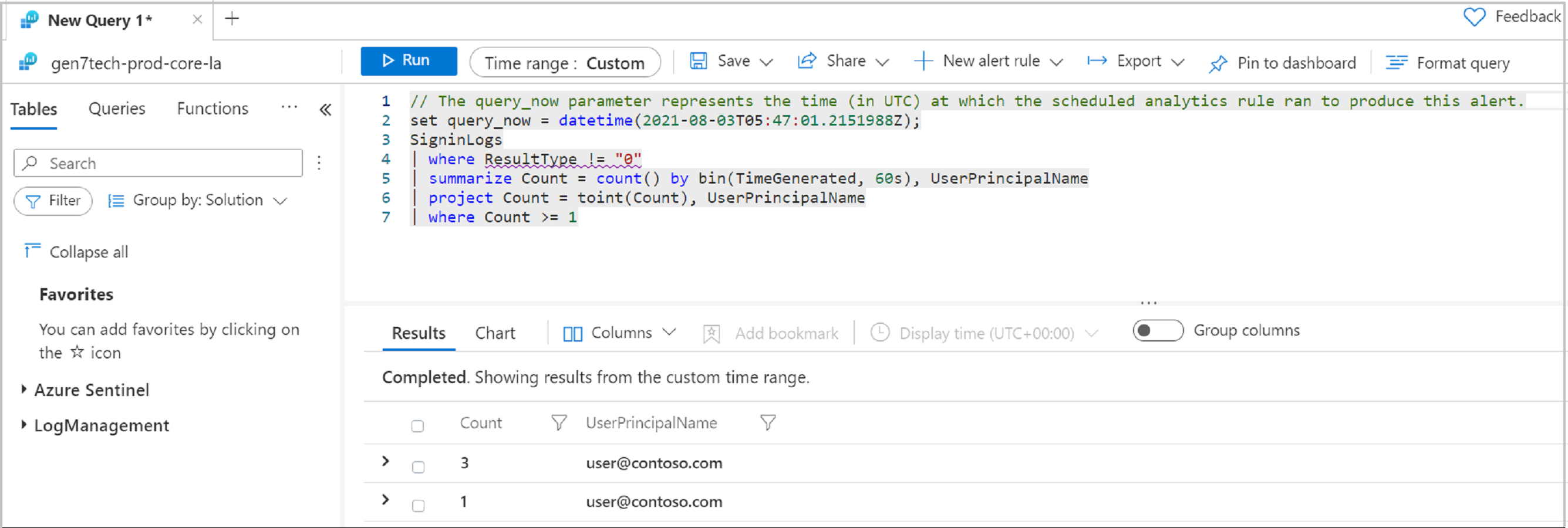

Entrez une requête dans le champ Requête de règle. L’exemple de requête organise les connexions par

UserPrincipalName.

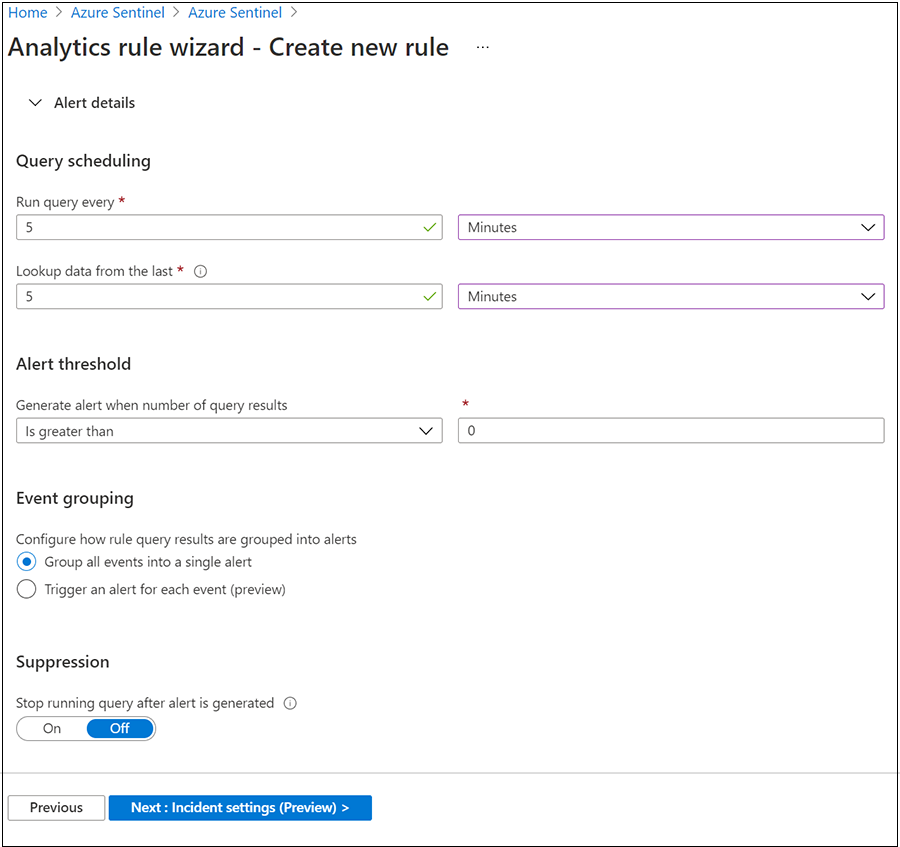

Accédez à Planification de la requête.

Pour Exécuter la requête tous les, entrez 5 et Minutes.

Pour Rechercher les données des dernières, entrez 5 et Minutes.

Pour Générer une alerte lorsque le nombre de résultats de requête, sélectionnez Est supérieur à, et 0.

Pour Regroupement d’événements, sélectionnez Regrouper tous les événements en une seule alerte.

Pour Arrêter l’exécution de la requête après la génération de l’alerte, sélectionnez Désactivé.

Sélectionnez Suivant : Paramètres de l’incident (préversion) .

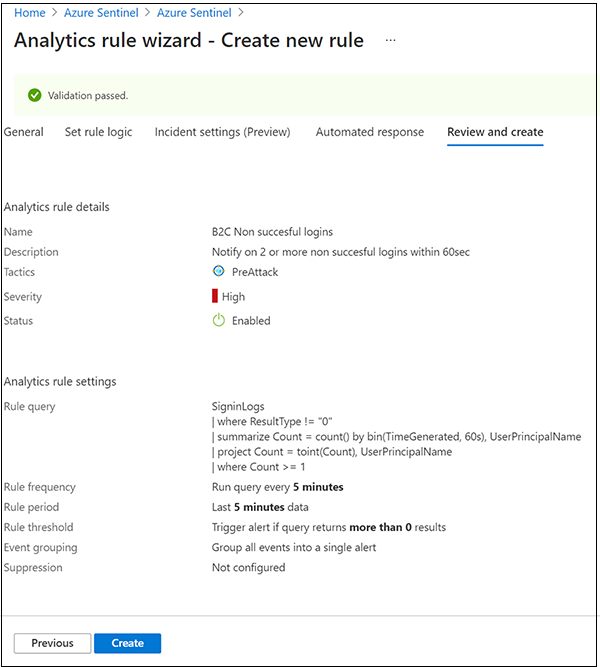

Accédez à l’onglet Vérifier et créer pour passer en revue les paramètres de la règle.

Lorsque la bannière Validation réussie s’affiche, sélectionnez Créer.

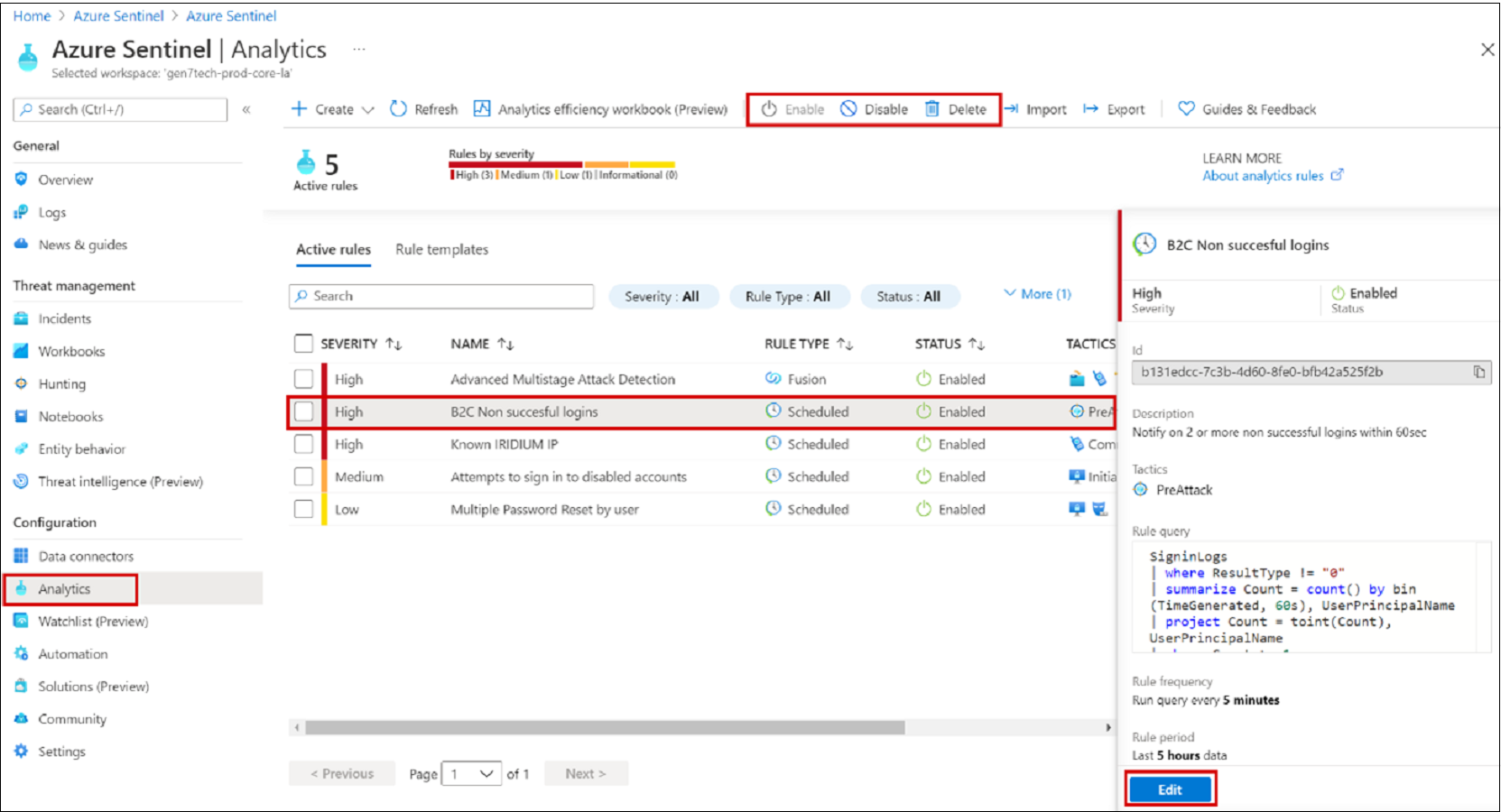

Afficher une règle et les incidents associés

Affichez la règle et les incidents qu’elle a générés. Trouvez la règle personnalisée de type Planifiée que vous venez de créer dans le tableau situé sous l'onglet Règles actives sur le principal

- Accédez à l’écran Analytics.

- Sélectionnez l’onglet Règles actives.

- Dans le tableau, sous Planifié, recherchez la règle.

Vous pouvez modifier, activer, désactiver ou supprimer la règle.

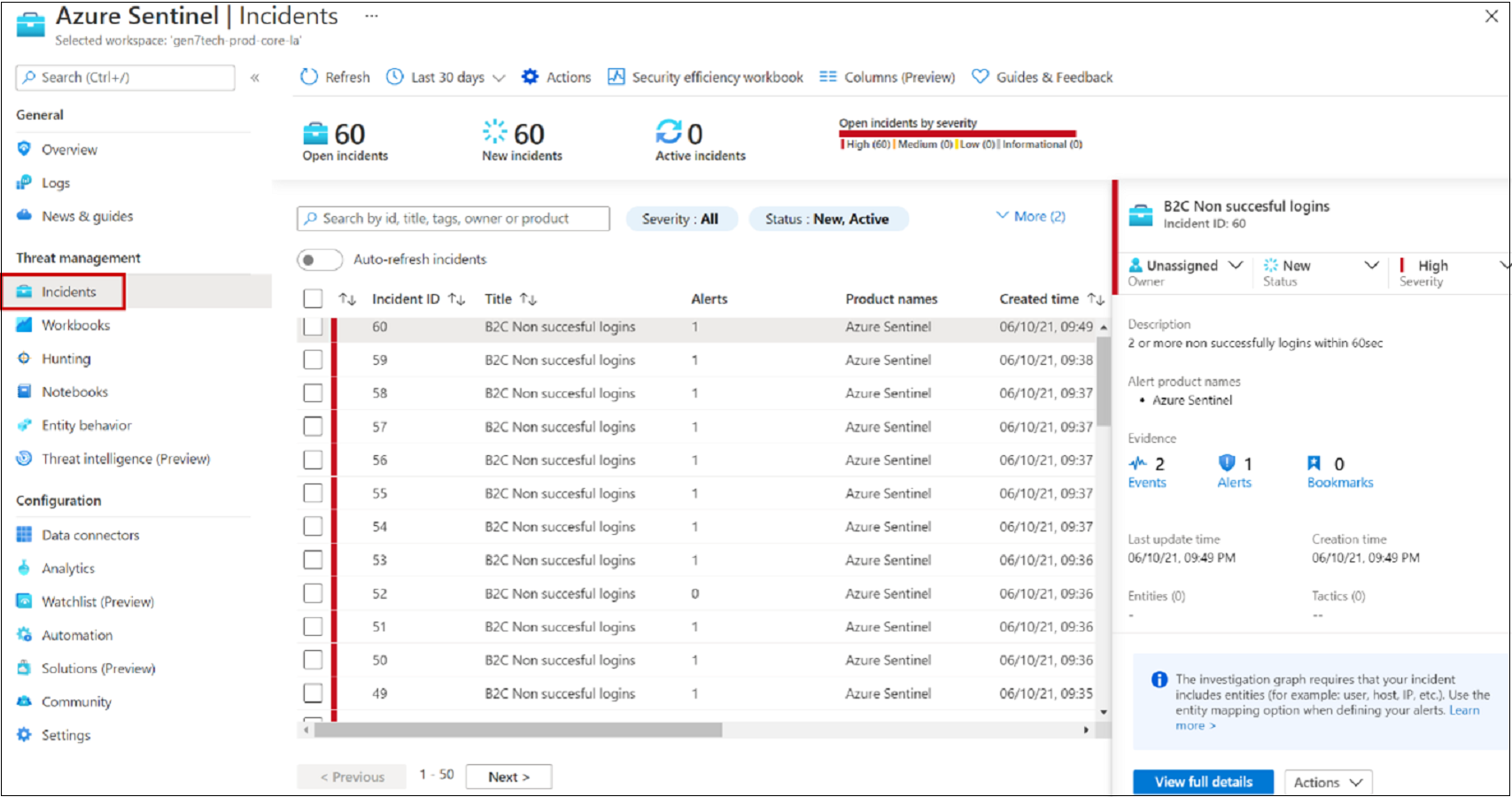

Trier, examiner et corriger les incidents

Un incident peut inclure plusieurs alertes et est une agrégation de preuves pertinentes pour une enquête. Au niveau de l’incident, vous pouvez définir des propriétés telles que la gravité et l’état.

En savoir plus : Examiner les incidents avec Microsoft Sentinel.

Accédez à la page Incidents.

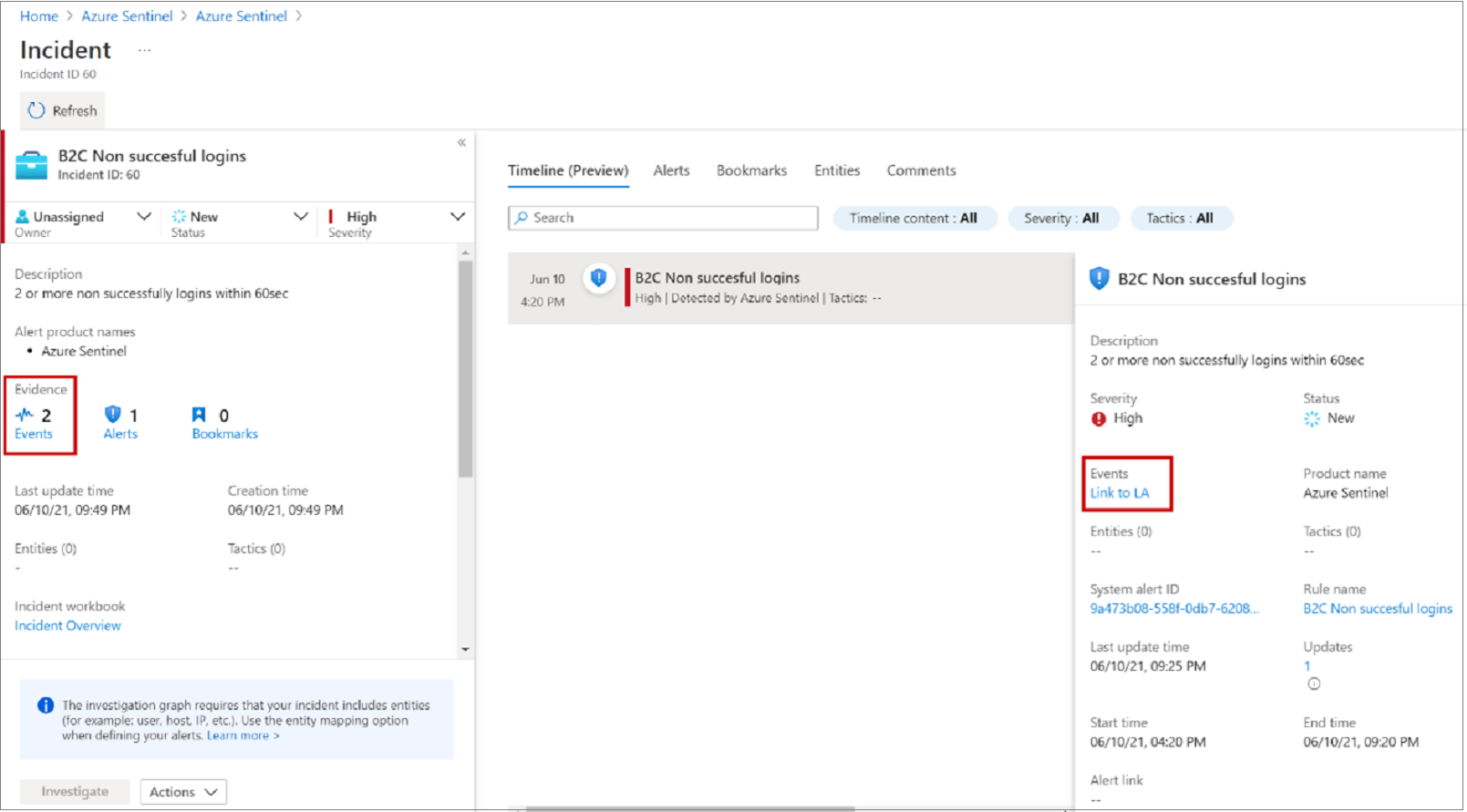

Sélectionnez un incident.

Sur la droite, des informations détaillées sur l’incident s’affichent, notamment la gravité, les entités, les événements et l’ID de l’incident.

Dans le volet Incidents, sélectionnez Afficher les détails complets.

Passez en revue les onglets qui résument l’incident.

Sélectionnez Preuve>Événements>Lien vers l’analytique des journaux d'activité.

Dans les résultats, consultez la valeur d’identité

UserPrincipalNamequi tente de se connecter.

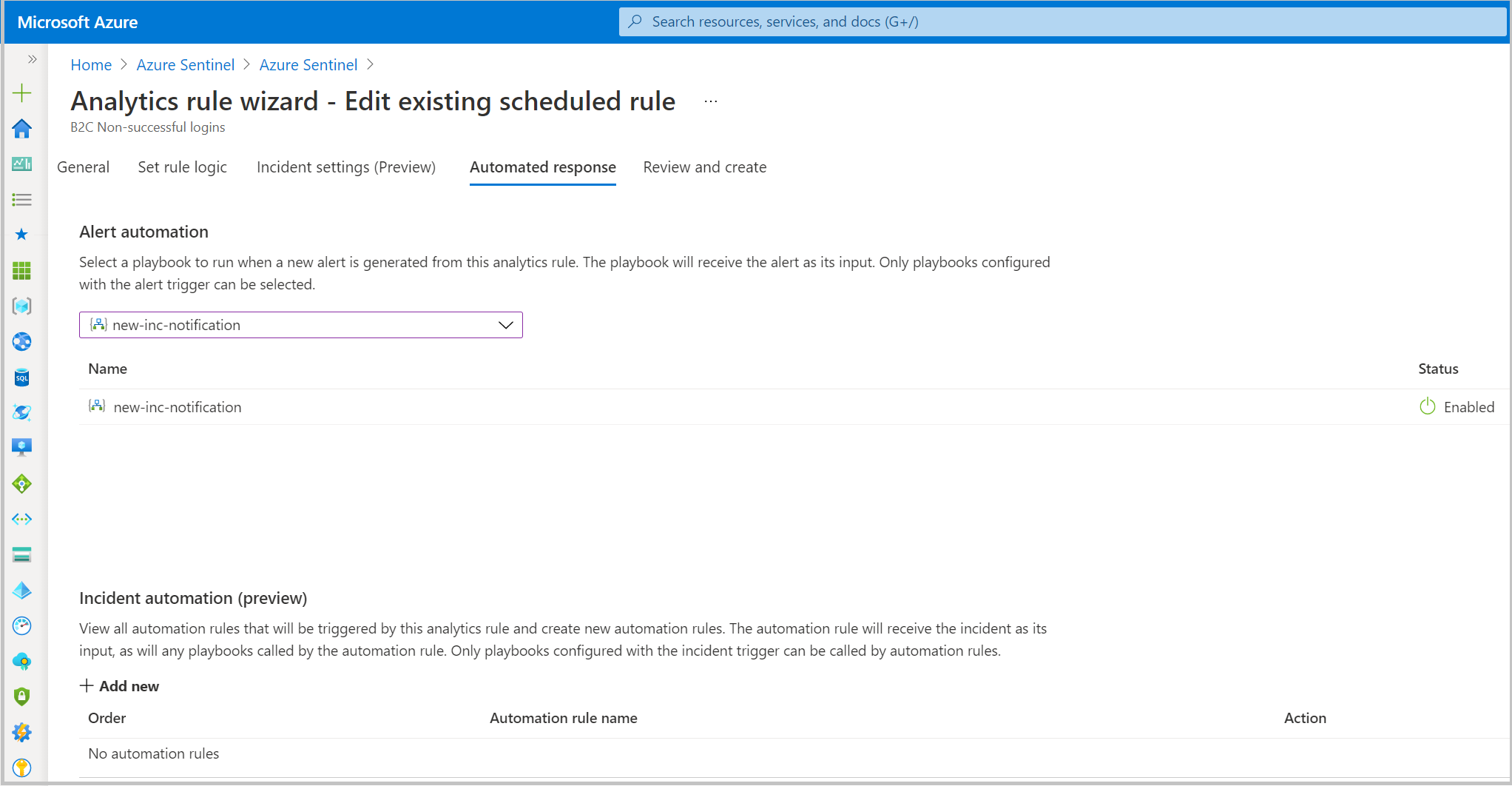

Réponse automatisée

Microsoft Sentinel dispose de fonctions d’orchestration, d’automatisation et de réponse (SOAR). Attachez des actions automatisées ou un playbook à des règles d’analytique.

Consultez Qu’est-ce que SOAR ?

Notification par e-mail pour un incident

Pour cette tâche, utilisez un playbook du référentiel GitHub de Microsoft Sentinel.

- Accédez à un playbook configuré.

- Modifiez la règle.

- Dans l’onglet Réponse automatisée, sélectionnez le playbook.

En savoir plus : Notification d’incident par e-mail

Ressources

Pour plus d’informations sur Microsoft Sentinel et Azure AD B2C, consultez :