Activer les clés d’accès (FIDO2) pour votre organisation

Pour les entreprises qui utilisent des mots de passe aujourd’hui, les clés secrètes (FIDO2) permettent aux travailleurs de s’authentifier sans entrer de nom d’utilisateur ou de mot de passe. Les clés d’accès améliorent la productivité des travailleurs et offrent une meilleure sécurité.

Cet article répertorie les exigences et les étapes permettant d’activer les clés secrètes dans votre organisation. Une fois ces étapes effectuées, les utilisateurs de votre organisation peuvent ensuite s’inscrire et se connecter à leur compte Microsoft Entra à l’aide d’une clé de passe stockée sur une clé de sécurité FIDO2 ou dans Microsoft Authenticator.

Pour plus d’informations sur l’activation des clés d’accès dans Microsoft Authenticator, consultez Comment activer les clés d’accès dans Microsoft Authenticator.

Pour plus d’informations sur l’authentification par clé secrète, consultez Prise en charge de l’authentification FIDO2 avec Microsoft Entra ID.

Remarque

Microsoft Entra ID prend actuellement en charge les clés secrètes liées à l’appareil stockées sur les clés de sécurité FIDO2 et dans Microsoft Authenticator. Microsoft s’engage à sécuriser les clients et les utilisateurs avec des clés secrètes. Nous investissons dans les clés secrètes synchronisées et liées à l’appareil pour les comptes professionnels.

Spécifications

- Authentification multifacteur (MFA) Microsoft Entra.

- Clés de sécurité FIDO2 compatibles ou Microsoft Authenticator.

- Appareils qui prennent en charge l’authentification FIDO2 (Clés d’accès). Pour les appareils Windows joints à Microsoft Entra ID, la meilleure expérience est sur Windows 10 version 1903 ou ultérieure. Les appareils joints à l’hybride doivent exécuter Windows 10 version 2004 ou ultérieure.

Les clés d’accès sont prises en charge dans les principaux scénarios sur Windows, macOS, Android et iOS. Pour plus d’informations sur les scénarios pris en charge, consultez Prise en charge de l’authentification FIDO2 dans Microsoft Entra ID.

Activer la méthode d’authentification de clé d’accès

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Accédez à Protection>Méthodes d’authentification>Stratégie de méthode d'authentification.

Sous la méthode Clé de sécurité FIDO2, sélectionnez Tous les utilisateurs ou Ajouter des groupes pour sélectionner des groupes spécifiques. Seuls les groupes de sécurité sont pris en charge.

Enregistrez la configuration.

Notes

Si une erreur apparaît lors de la tentative d'enregistrement, celle-ci peut être due au nombre d'utilisateurs ou de groupes ajoutés. Pour résoudre ce problème, remplacez les utilisateurs et les groupes que vous essayez d’ajouter par un groupe unique, au cours de la même opération, puis cliquez à nouveau sur Enregistrer.

Paramètres facultatifs de la clé d’accès

Il existe des paramètres facultatifs sous l’onglet Configurer pour aider à gérer la façon dont les clés d’accès peuvent être utilisées pour la connexion.

Autoriser la configuration du libre-service doit rester défini sur Oui. S’il est défini sur non, vos utilisateurs ne peuvent pas inscrire de clé d’accès via MySecurityInfo, même s’ils sont activés par la stratégie Méthodes d’authentification.

Appliquer l’attestation doit être définie sur Oui si votre organisation souhaite être assurée qu’un modèle de clé de sécurité FIDO2 ou un fournisseur de clé d’accès est authentique et provient du fournisseur légitime.

- Pour les clés de sécurité FIDO2, nous avons besoin que les métadonnées de clé de sécurité soient publiées et vérifiées avec le service de métadonnées FIDO Alliance, et passent également un autre ensemble de tests de validation de Microsoft. Pour plus d’informations, consultez Qu’est-ce qu’une clé de sécurité compatible Microsoft ?.

- Pour les clés d’accès dans Microsoft Authenticator, nous ne prenons actuellement pas en charge l’attestation.

Avertissement

L’application de l’attestation détermine si une clé d’accès est autorisée uniquement pendant l’inscription. Les utilisateurs qui sont en mesure d’inscrire une clé d’accès sans attestation ne seront pas bloqués lors de la connexion si Appliquer l’attestation est définie sur Oui ultérieurement.

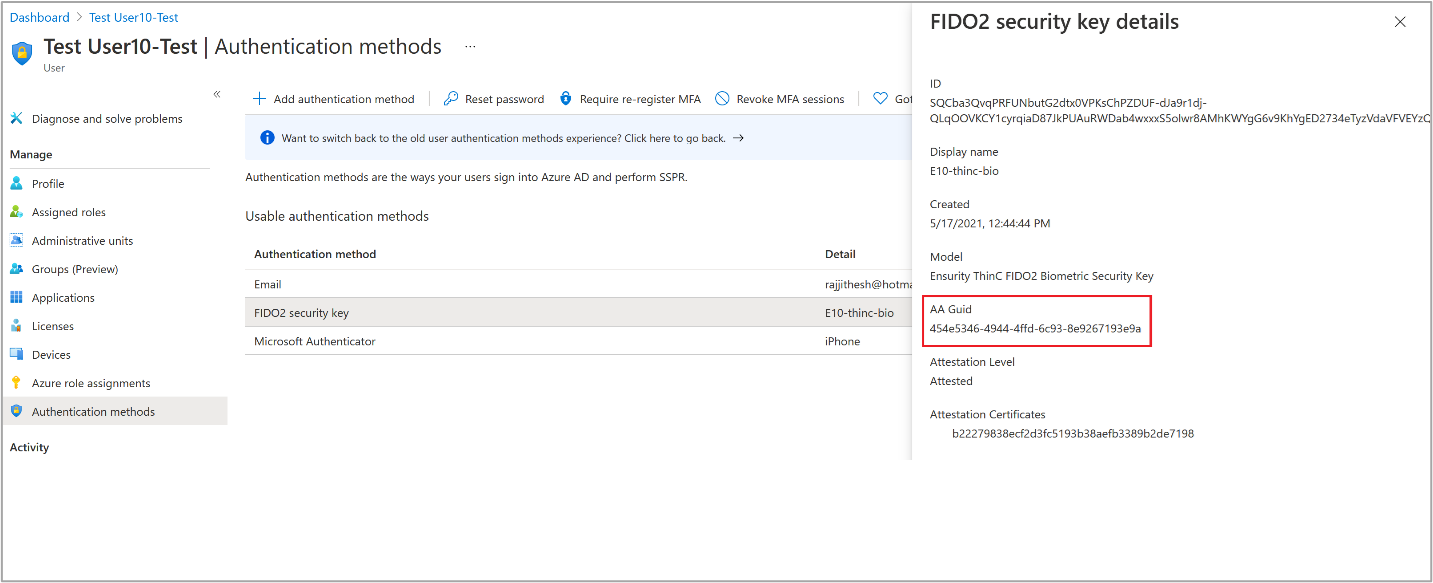

Stratégie de restriction de clé

Les restrictions d’applications de clé doivent être définies sur Oui uniquement si votre organisation souhaite autoriser ou interdire certains modèles ou fournisseurs de clés de sécurité ou de clés d’accès, identifiées par leur GUID d’attestation d’authentificateur (AAGUID). Vous pouvez utiliser votre fournisseur de clés de sécurité pour déterminer l’AAGUID d’une clé d’accès. Si la clé d’accès est déjà inscrite, vous pouvez trouver l’AAGUID en affichant les détails de la méthode d’authentification de la clé d’accès pour l’utilisateur.

Quand Appliquer des restrictions de clé est définie sur Oui, vous pouvez sélectionner Microsoft Authenticator (préversion) si la case à cocher s’affiche dans le centre d’administration. Les AAGUID de l’application Authenticator sont automatiquement remplis dans la liste des restrictions de clé.

Avertissement

Les restrictions clés définissent la facilité d’utilisation des modèles ou fournisseurs spécifiques pour l’inscription et l’authentification. Si vous modifiez les restrictions de clé et supprimez un AAGUID que vous avez précédemment autorisé, les utilisateurs qui ont précédemment inscrit une méthode autorisée ne peuvent plus l’utiliser pour la connexion.

GUID d’attestation de l’authentificateur de clé d’accès (AAGUID)

La spécification FIDO2 requiert que chaque fournisseur de clé de sécurité fournisse un GUID d’attestation d’authentificateur (AAGUID) lors de l’inscription. Un AAGUID est un identificateur 128 bits indiquant le type de clé, comme la marque et le modèle. Les fournisseurs de clés de bureau et d’appareils mobiles sont également censés fournir un AAGUID lors de l’inscription.

Remarque

Le fournisseur doit s’assurer que l’AAGUID est identique sur toutes les clés de sécurité ou fournisseurs de clé d’accès considérablement identiques effectuées par ce fournisseur, et différente (avec une probabilité élevée) des AAGUID de tous les autres types des fournisseurs de clés de sécurité ou de clés d’accès. Pour garantir cela, l’AAGUID pour un modèle de clé de sécurité ou un fournisseur de clé d’accès donnée doit être généré de manière aléatoire. Pour plus d’informations, consultez Authentification Web : API pour accéder aux informations d’identification de la clé publique - Niveau 2 (w3.org).

Vous pouvez obtenir votre AAGUID de deux manières. Vous pouvez demander à votre fournisseur de clés de sécurité ou de clé d’accès d’afficher les détails de la méthode d’authentification de la clé par utilisateur.

Activer les clés d’accès à l’aide de l’API Microsoft Graph

Outre l’utilisation du Centre d’administration Microsoft Entra, vous pouvez également activer les clés d’accès à l’aide de l’API Microsoft Graph. Pour activer les clés d’accès, vous devez mettre à jour la stratégie Méthodes d’authentification en tant qu’Administrateur général ou Administrateur de stratégie d’authentification.

Pour configurer la stratégie à l’aide de l’Afficheur Graph :

Connectez-vous à Afficheur Graph et acceptez les autorisations Policy.Read.All et Policy.ReadWrite.AuthenticationMethod.

Récupérez la stratégie des méthodes d’authentification :

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Pour désactiver l’application de l’attestation et appliquer des restrictions de clé pour autoriser uniquement L’AAGUID pour RSA DS100, par exemple, effectuez une opération PATCH à l’aide du corps de la requête suivant :

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Vérifiez que la stratégie de clé d’accès (FIDO2) est correctement mise à jour.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

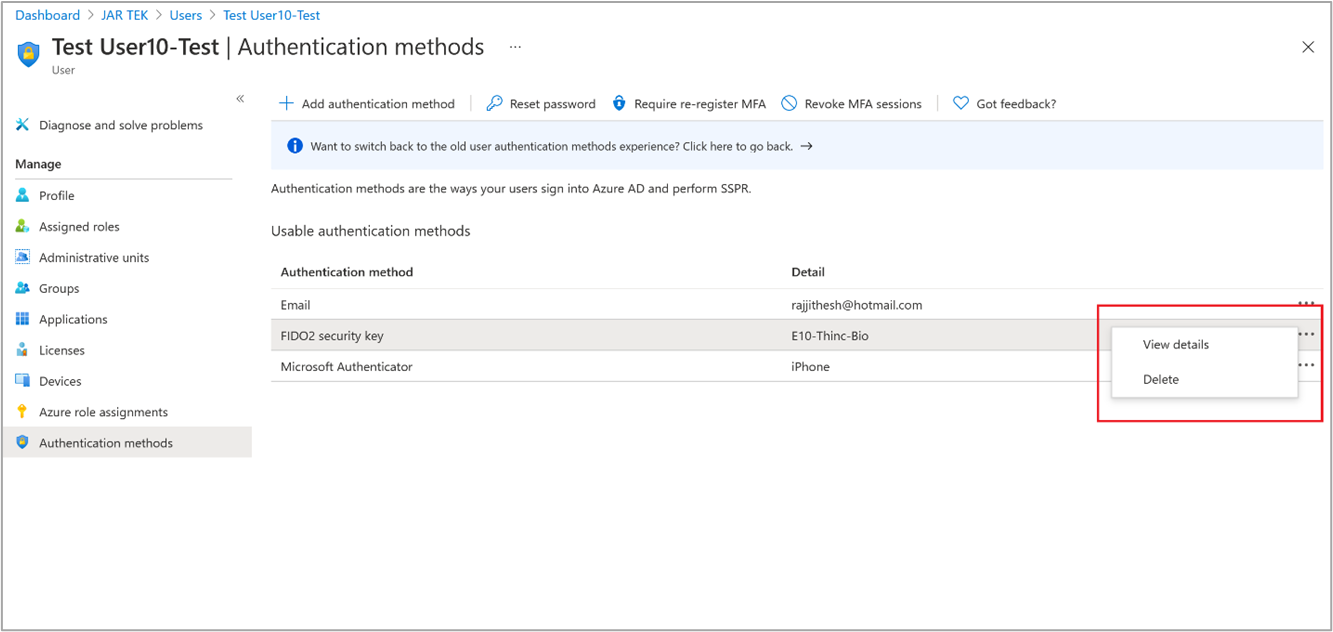

Supprimer une clé d’accès

Pour supprimer une clé d’accès associée à un compte d’utilisateur, supprimez la clé de la méthode d’authentification de l’utilisateur.

Connectez-vous au centre d’administration Microsoft Entra et recherchez l’utilisateur dont la clé d’accès doit être supprimée.

Sélectionnez Les méthodes d’authentification> cliquez avec le bouton droit sur Clé d’accès (lié à l’appareil) et sélectionnez Supprimer.

Appliquer la connexion à la clé d’accès

Pour obliger les utilisateurs à se connecter avec une clé d’accès lorsqu’ils accèdent à une ressource sensible, vous pouvez :

Utiliser une force d’authentification intégrée résistant au hameçonnage

Or

Créer une force d’authentification personnalisée

Les étapes suivantes montrent comment créer une stratégie d’accès conditionnel à force d’authentification personnalisée qui autorise la connexion par clé d’accès uniquement pour un modèle de clé de sécurité ou fournisseur de clé d’accès spécifique. Pour obtenir une liste des fournisseurs FIDO2, consultez Partenaires actuels fournisseurs de matériel FIDO2.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de l’accès conditionnel.

- Accédez à Protection>Méthodes d’authentification>Forces d’authentification.

- Sélectionnez Nouvelle force d’authentification.

- Indiquez un Nom pour votre nouvelle force d’authentification.

- Fournissez une Description si vous le souhaitez.

- Sélectionnez Clé d’accès (FIDO2).

- Si vous souhaitez restreindre par des AAGUID spécifiques, sélectionnez Options avancées , puis Ajoutez AAGUID. Entrez la ou les AAGUID que vous autorisez. Sélectionnez Enregistrer.

- Choisissez Suivant et passez en revue la configuration de la stratégie.

Problèmes connus

Utilisateurs de collaboration B2B

L’inscription des informations d’identification de FIDO2 n’est pas prise en charge pour les utilisateurs de la collaboration B2B dans le tenant de la ressource.

Approvisionnement de clé de sécurité

L’approvisionnement et le déprovisionnement de clés de sécurité par l’administrateur ne sont pas disponibles.

Modifications de l’UPN

Si l’UPN de l’utilisateur change, vous ne pouvez plus modifier les clés d’accès pour en tenir compte. Si l’utilisateur a une clé d’accès, il doit se connecter à Mes informations de sécurité, supprimer l’ancienne clé d’accès et en ajouter une nouvelle.

Étapes suivantes

Connexion par clé de sécurité FIDO2 Windows 10

Activer l’authentification FIDO2 sur les ressources locales

En savoir plus sur l’inscription des appareils

En apprendre davantage sur l’authentification multi-facteur Microsoft Entra