Événement

Créer des applications et des agents IA

17 mars, 21 h - 21 mars, 10 h

Rejoignez la série de rencontres pour créer des solutions IA évolutives basées sur des cas d’usage réels avec d’autres développeurs et experts.

S’inscrire maintenantCe navigateur n’est plus pris en charge.

Effectuez une mise à niveau vers Microsoft Edge pour tirer parti des dernières fonctionnalités, des mises à jour de sécurité et du support technique.

Ce tutoriel vous guide tout au long du processus de déploiement de WebLogic Server (WLS) avec Azure Application Gateway. Il décrit les étapes spécifiques de création d’un coffre de clés, le stockage d’un certificat TLS/SSL dans le coffre de clés et l’utilisation de ce certificat pour l’arrêt TLS/SSL. Bien que tous ces éléments soient bien documentés dans leur propre droit, ce tutoriel montre la façon spécifique de tous ces éléments de se réunir pour créer une solution d’équilibrage de charge simple et puissante pour WLS sur Azure.

L’équilibrage de charge est un élément essentiel de la migration de votre cluster Oracle WebLogic Server vers Azure. La solution la plus simple consiste à utiliser la prise en charge intégrée pour Azure Application Gateway. App Gateway est inclus dans le cadre de la prise en charge du cluster WebLogic sur Azure. Pour obtenir une vue d’ensemble de la prise en charge du cluster WebLogic sur Azure, consultez Qu’est-ce qu’Oracle WebLogic Server sur Azure ?.

Dans ce tutoriel, vous allez apprendre à :

OpenSSL sur un ordinateur exécutant un environnement de ligne de commande de type UNIX.

Bien qu’il existe d’autres outils disponibles pour la gestion des certificats, ce didacticiel utilise OpenSSL. Vous pouvez trouver OpenSSL groupé avec de nombreuses distributions GNU/Linux, telles que Ubuntu.

Un abonnement Azure actif.

La possibilité de déployer l’une des applications Azure WLS répertoriées dans Oracle WebLogic Server Azure Applications.

Voici quelques éléments à prendre en compte pour migrer des installations WLS locales et Azure Application Gateway. Bien que les étapes de ce didacticiel soient le moyen le plus simple de mettre en place un équilibreur de charge devant votre cluster WebLogic Server sur Azure, il existe de nombreuses autres façons de le faire. Cette liste présente d’autres éléments à prendre en compte.

Cette section vous montre comment provisionner un cluster WLS avec Azure Application Gateway automatiquement créé en tant qu’équilibreur de charge pour les nœuds de cluster. Application Gateway utilisera le certificat TLS/SSL fourni pour l’arrêt TLS/SSL. Pour plus d’informations sur l’arrêt TLS/SSL avec Application Gateway, consultez Vue d’ensemble de l’arrêt TLS et du protocole TLS de bout en bout avec Application Gateway.

Pour créer le cluster WLS et Application Gateway, procédez comme suit.

Commencez tout d’abord par commencer le processus de déploiement d’un cluster WebLogic Server configuré ou dynamique, comme décrit dans la documentation Oracle, mais revenez à cette page lorsque vous atteignez Azure Application Gateway, comme illustré ici.

Vous avez plusieurs options pour fournir le certificat TLS/SSL à la passerelle d’application, mais vous ne pouvez en choisir qu’une. Cette section explique chaque option pour vous permettre de choisir la meilleure option pour votre déploiement.

Cette option convient aux charges de travail de production où App Gateway fait face à l’Internet public ou aux charges de travail intranet qui nécessitent TLS/SSL. En choisissant cette option, un coffre de clés Azure est automatiquement approvisionné pour contenir le certificat TLS/SSL utilisé par la passerelle App Gateway.

Pour charger un certificat TLS/SSL existant, signé, procédez comme suit :

Les certificats TLS/SSL sont associés à un nom de domaine DNS au moment où ils sont émis par l’émetteur de certificat. Suivez les étapes décrites dans cette section pour configurer le déploiement avec le nom DNS du certificat. Vous pouvez utiliser une zone DNS que vous avez déjà créée ou autoriser le déploiement à en créer un pour vous. Sélectionnez la section configuration DNS pour continuer.

Pour utiliser une zone Azure DNS existante avec App Gateway, procédez comme suit :

Pour créer une zone Azure DNS à utiliser avec App Gateway, procédez comme suit :

Enfin, spécifiez les noms des zones DNS enfants. Le déploiement crée deux zones DNS enfants à utiliser avec WLS : une pour la console d’administration et une pour app Gateway. Par exemple, si nom de zone DNS était contoso.net, vous pouvez entrer administrateur et application comme valeurs. La console d’administration serait disponible à admin.contoso.net et la passerelle d’application serait disponible à app.contoso.net. N’oubliez pas de configurer la délégation DNS comme décrit dans délégation de zones DNS avec azure DNS.

Une capture d’écran

Les autres options permettant de fournir un certificat TLS/SSL à App Gateway sont détaillées dans les sections suivantes. Si vous êtes satisfait de votre option choisie, vous pouvez passer à la section Continuer avec le déploiement.

Cette option convient pour les charges de travail de production ou de non-production, en fonction du certificat TLS/SSL fourni. Si vous ne souhaitez pas que le déploiement crée un coffre de clés Azure, vous pouvez identifier un coffre existant ou en créer un vous-même. Cette option vous oblige à stocker le certificat et son mot de passe dans Azure Key Vault avant de continuer. Si vous disposez d’un coffre de clés existant que vous souhaitez utiliser, passez à la section Créer un certificat TLS/SSL. Sinon, passez à la section suivante.

Cette section montre comment utiliser le portail Azure pour créer un coffre de clés Azure.

Note

Vous pouvez utiliser le même nom pour groupe de ressources et nom du coffre de clés.

La création d’un coffre de clés est relativement simple et se fait généralement en moins de deux minutes. Une fois le déploiement terminé, sélectionnez Accéder à la ressource et passez à la section suivante.

Cette section montre comment créer un certificat TLS/SSL auto-signé dans un format adapté à une utilisation par Application Gateway déployée avec WebLogic Server sur Azure. Le certificat doit avoir un mot de passe non vide. Si vous disposez déjà d’un certificat TLS/SSL avec mot de passe non vide valide au format .pfx, vous pouvez ignorer cette section et passer à la suivante. Si votre certificat TLS/SSL de mot de passe valide et non vide n’est pas au format .pfx, commencez par le convertir en fichier .pfx avant de passer à la section suivante. Sinon, ouvrez un interpréteur de commandes et entrez les commandes suivantes.

Note

Cette section montre comment encoder le certificat en base 64 avant de le stocker en tant que secret dans le coffre de clés. Cela est requis par le déploiement Azure sous-jacent qui crée webLogic Server et Application Gateway.

Pour créer et encoder le certificat en base 64, procédez comme suit :

Créer un RSA PRIVATE KEY

openssl genrsa 2048 > private.pem

Créez une clé publique correspondante.

openssl req -x509 -new -key private.pem -out public.pem

Vous devrez répondre à plusieurs questions lorsque vous y êtes invité par l’outil OpenSSL. Ces valeurs seront incluses dans le certificat. Ce didacticiel utilise un certificat auto-signé. Par conséquent, les valeurs ne sont pas pertinentes. Les valeurs littérales suivantes sont correctes.

Exporter le certificat en tant que fichier .pfx

openssl pkcs12 -export -in public.pem -inkey private.pem -out mycert.pfx

Entrez le mot de passe deux fois. Notez le mot de passe. Vous en aurez besoin ultérieurement lors du déploiement de WLS.

Encoder en base 64 le fichier mycert.pfx

base64 mycert.pfx > mycert.txt

Maintenant que vous disposez d’un coffre de clés et d’un certificat TLS/SSL valide avec un mot de passe non vide, vous pouvez stocker le certificat dans le coffre de clés.

Cette section montre comment stocker le certificat et son mot de passe dans le coffre de clés créé dans les sections précédentes.

Pour stocker le certificat, procédez comme suit :

myCertSecretData, ou le nom de votre choix.Pour stocker le mot de passe du certificat, procédez comme suit :

myCertSecretPassword, ou le nom de votre choix.Maintenant que vous disposez d’un coffre de clés avec un certificat TLS/SSL signé et son mot de passe stocké en tant que secrets, revenez à la section Azure Application Gateway pour identifier le coffre de clés pour le déploiement.

capture d’écran

myCertSecretData, selon le nom que vous avez utilisé précédemment.myCertSecretData, ou quel que soit le nom que vous avez entré précédemment.Cela démarre le processus de création du cluster WLS et de sa passerelle Application Gateway frontale, ce qui peut prendre environ 15 minutes. Une fois le déploiement terminé, sélectionnez Accéder au groupe de ressources. Dans la liste des ressources du groupe de ressources, sélectionnez myAppGateway.

La dernière option permettant de fournir un certificat TLS/SSL à App Gateway est détaillée dans la section suivante. Si vous êtes satisfait de votre option choisie, vous pouvez passer à la section Continuer avec le déploiement.

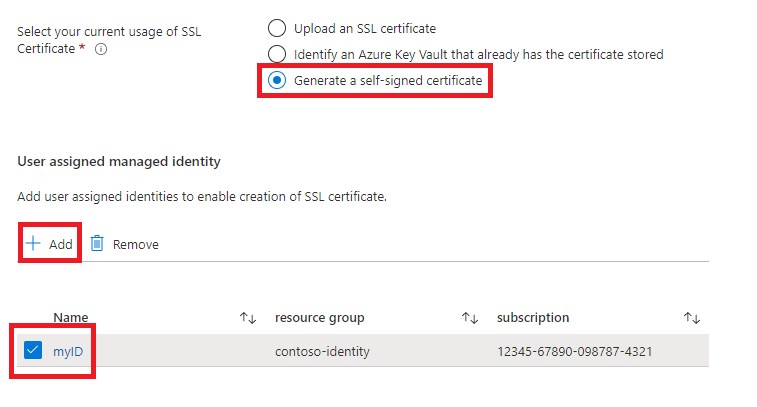

Cette option convient uniquement aux déploiements de test et de développement. Avec cette option, azure Key Vault et un certificat auto-signé sont créés automatiquement et le certificat est fourni à App Gateway.

Pour demander au déploiement d’effectuer ces actions, procédez comme suit :

Vous pouvez maintenant continuer avec les autres aspects du déploiement WLS, comme décrit dans la documentation Oracle.

Cette section présente une technique permettant de valider rapidement le déploiement réussi du cluster WLS et d’Application Gateway.

Si vous avez sélectionné Accéder au groupe de ressources, puis myAppGateway à la fin de la section précédente, vous allez examiner la page vue d’ensemble de l’Application Gateway. Si ce n’est pas le cas, vous pouvez trouver cette page en tapant myAppGateway dans la zone de texte en haut du portail Azure, puis en sélectionnant celle qui s’affiche. Veillez à sélectionner celui du groupe de ressources que vous avez créé pour le cluster WLS. Effectuez ensuite les étapes suivantes.

Si vous ne souhaitez pas continuer à utiliser le cluster WLS, supprimez le coffre de clés et le cluster WLS en procédant comme suit :

Continuez à explorer les options permettant d’exécuter WLS sur Azure.

Événement

Créer des applications et des agents IA

17 mars, 21 h - 21 mars, 10 h

Rejoignez la série de rencontres pour créer des solutions IA évolutives basées sur des cas d’usage réels avec d’autres développeurs et experts.

S’inscrire maintenantFormation

Module

Gérer les secrets dans les applications Java - Zéro confiance et zéro secret - Training

Dans ce module, vous apprenez à gérer les secrets dans vos applications Java sur Azure. Vous explorerez des bonnes pratiques comme le « zéro confiance » et le « zéro secret », et vous verrez comment les appliquer à un projet Java pratique avec Azure Key Vault.

Certification

Microsoft Certified : Azure Administrator Associate - Certifications

Faites la démonstration de compétences clés pour configurer, sécuriser et administrer des fonctions professionnelles clés dans Microsoft Azure.