Planifier un déploiement de Privileged Identity Management

Privileged Identity Management (PIM) assure une activation de rôle basée sur l’heure et l’approbation pour atténuer les risques d’autorisations d’accès excessives, injustifiées ou malveillantes à des ressources importantes. Ces ressources incluent des ressources dans Microsoft Entra ID, Azure et d'autres services Microsoft Online tels que Microsoft 365 ou Microsoft Intune.

PIM vous permet d’autoriser un ensemble spécifique d’actions au niveau d’une étendue particulière. Ses caractéristiques principales sont les suivantes :

Fournir un accès privilégié juste-à-temps aux ressources

Attribuez l’éligibilité pour être membre ou propriétaire de PIM pour les groupes

Affecter un accès aux ressources limité dans le temps à l’aide de dates de début et de fin

Exiger une approbation pour activer les rôles privilégiés

Appliquer l’authentification multifacteur pour activer des rôles

Appliquer des stratégies d’accès conditionnel pour activer des rôles (préversion publique)

Utiliser la justification pour comprendre le motif d’activation des utilisateurs

Recevoir des notifications lors de l’activation de rôles privilégiés

Effectuer des révisions d’accès pour vérifier que les utilisateurs ont toujours besoin de leurs rôles

Télécharger l’historique des audits (internes ou externes)

Pour tirer le meilleur parti de ce plan de déploiement, il est important que vous ayez une vue d’ensemble complète de ce qu’est Privileged Identity Management.

Comprendre PIM

Les concepts de PIM présentés dans cette section vous aideront à comprendre les besoins de votre organisation en matière d’identité privilégiée.

Ce que vous pouvez gérer dans PIM

Aujourd’hui, vous pouvez utiliser PIM avec :

Rôles Microsoft Entra : parfois appelés rôles d’annuaire, les rôles Microsoft Entra incluent des rôles intégrés et personnalisés pour gérer Microsoft Entra ID et d’autres services en ligne Microsoft 365.

Rôles Azure : rôles de contrôle d’accès en fonction du rôle (RBAC) dans Azure qui accordent l’accès à des groupes d’administration, des abonnements, des groupes de ressources et des ressources.

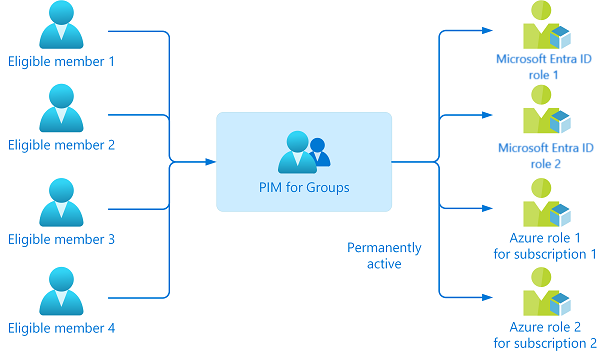

PIM pour les groupes : pour configurer l’accès juste-à-temps au rôle de membre et de propriétaire d’un groupe de sécurité Microsoft Entra. Les PIM pour les groupes vous offrent non seulement un autre moyen de configurer PIM pour les rôles Microsoft Entra et les rôles Azure, mais également de configurer PIM pour d’autres autorisations sur des services en ligne de Microsoft comme Intune, Azure Key Vault et Azure Information Protection. Si le groupe est configuré pour l’approvisionnement d’applications, l’activation de l’appartenance au groupe déclenche l’approvisionnement de l’appartenance au groupe (et du compte d’utilisateur s’il n’a pas été approvisionné) à l’application à l’aide du protocole SCIM (System for Cross-domain Identity Management).

Vous pouvez assigner les éléments suivants à ces rôles ou groupes :

Utilisateurs : pour bénéficier d’un accès juste-à-temps aux rôles Microsoft Entra, aux rôles Azure et à PIM pour les groupes.

Groupes : toute personne d’un groupe pour obtenir un accès juste-à-temps aux rôles Microsoft Entra et aux rôles Azure. Pour les rôles Microsoft Entra, le groupe doit être un groupe de clouds nouvellement créé et marqué comme pouvant être affecté à un rôle, tandis que pour les rôles Azure, le groupe peut être n’importe quel groupe de sécurité Microsoft Entra. Il est déconseillé d’affecter/incorporer un groupe à un PIM pour les groupes.

Remarque

Vous ne pouvez pas désigner des principaux de service comme admissibles aux rôles Microsoft Entra, aux rôles Azure et à PIM pour les groupes, mais vous pouvez accorder une affectation active limitée dans le temps aux trois.

Principe du privilège minimum

Vous attribuez aux utilisateurs le rôle comportant le moins de privilèges nécessaires à l’exécution de leurs tâches. Cette pratique réduit le nombre d’administrateurs généraux et utilise à la place des rôles d’administrateur spécifiques pour certains scénarios.

Notes

Microsoft compte très peu d’administrateurs généraux. Apprenez-en davantage sur la façon dont Microsoft utilise Privileged Identity Management.

Type d’affectations

Il existe deux types d’affectations : admissible et actif. Lorsqu’un utilisateur devient éligible pour un rôle, il peut l’activer pour réaliser des tâches privilégiées.

Vous pouvez également définir une heure de début et de fin pour chaque type d’affectation. Cet ajout vous donne quatre types d’affectations possibles :

Admissible en permanence

Active en permanence

Admissible limitée dans le temps, avec les dates de début et de fin spécifiées pour l’affectation

Active limitée dans le temps, avec les dates de début et de fin spécifiées pour l’attribution

En cas d’expiration du rôle, vous pouvez prolonger ou renouveler ces affectations.

Nous vous recommandons de conserver zéro affectation active définitivement pour les rôles autres que vos comptes d’accès d’urgence.

Microsoft recommande aux organisations de disposer de deux comptes d’accès d’urgence, en mode cloud uniquement, attribué indéfiniment au rôle Administrateur général. Ces comptes hautement privilégiés ne sont pas attribués à des personnes spécifiques. Les comptes sont limités à des scénarios d’urgence ou « de secours » dans lesquels il est impossible d’utiliser des comptes normaux ou tous les administrateurs sont accidentellement verrouillés. Ces comptes doivent être créés, conformément aux recommandations relatives aux comptes d’accès d’urgence.

Planifier le projet

Quand des échecs se produisent pour des projets reposant sur la technologie, cela provient généralement d’une disparité des attentes en ce qui concerne l’impact, les résultats et les responsabilités. Pour éviter ces écueils, assurez-vous de faire appel aux bonnes personnes, et que les rôles des parties prenantes soient bien compris.

Prévoir un pilote

À chaque étape de votre déploiement, assurez-vous que les évaluations effectuées donnent les résultats attendus. Consultez Meilleures pratiques pour un pilote.

Commencez par un petit ensemble d’utilisateurs (groupe pilote) et vérifiez que PIM se comporte comme prévu.

Vérifiez si toutes les configurations que vous avez mises en place pour les rôles, ou PIM pour les groupes, fonctionnent correctement.

Déployez-la en production uniquement après avoir effectué des tests approfondis.

Planifier les communications

La communication est essentielle à la réussite de tout nouveau service. Communiquez de manière proactive avec vos utilisateurs sur ce qui va changer dans leur expérience, à quel moment les changements seront appliqués et comment ils peuvent obtenir de l’aide en cas de problème.

Prenez rendez-vous avec votre support informatique interne pour le guider dans le flux de travail de PIM. Fournissez-lui la documentation appropriée et vos coordonnées.

Planifier les tests et la restauration

Remarque

Pour les rôles Microsoft Entra, les organisations testent et déploient souvent les administrateurs généraux en premier, tandis que pour les ressources Azure, elles testent généralement PIM un abonnement Azure à la fois.

Planifier les tests

Créez des utilisateurs de test pour vérifier que les paramètres PIM fonctionnent comme prévu avant d’avoir un impact sur les utilisateurs réels et de risquer d’interrompre leur accès aux applications et aux ressources. Construisez un plan de test pour comparer les résultats attendus et les résultats réels.

Le tableau suivant présente un exemple de test :

| Role | Comportement attendu lors de l’activation | Résultats réels |

|---|---|---|

| Administrateur général |

Pour les rôles Microsoft Entra ID et les rôles de ressource Azure, veillez à avoir des utilisateurs représentés qui vont prendre ces rôles. En outre, tenez compte des rôles suivants lorsque vous testez PIM dans votre environnement intermédiaire :

| Rôles | Rôles Microsoft Entra | Rôles de ressources Azure | PIM pour les groupes |

|---|---|---|---|

| Membre d’un groupe | x | ||

| Membres d’un rôle | x | x | |

| Propriétaire du service informatique | x | x | |

| Propriétaire de l’abonnement ou de la ressource | x | x | |

| Propriétaire PIM pour les groupes | x |

Planifier la restauration

Si PIM ne fonctionne pas comme vous le souhaitez dans l’environnement de production, vous pouvez modifier l’attribution de rôle d’admissible à active une nouvelle fois. Pour chaque rôle que vous avez configuré, sélectionnez le bouton de sélection (…) pour tous les utilisateurs dont le type d’affectation est admissible. Vous pouvez ensuite sélectionner l’option Rendre active pour revenir en arrière et rendre l’attribution de rôle active.

Planifier et implémenter PIM pour les rôles Microsoft Entra

Suivez ces tâches pour préparer PIM à gérer des rôles Microsoft Entra.

Découvrir et atténuer les rôles privilégiés

Listez les utilisateurs avec des rôles privilégiés dans votre organisation. Passez en revue les utilisateurs affectés, identifiez les administrateurs qui n’ont plus besoin du rôle et supprimez-les de leurs affectations.

Vous pouvez utiliser des révisions d’accès des rôles Microsoft Entra pour automatiser la détection, l’examen et l’approbation ou la suppression des attributions.

Déterminer les rôles à gérer par PIM

Protégez en priorité les rôles Microsoft Entra qui comportent le plus d’autorisations. Il est également important de prendre en compte quelles données et autorisations sont les plus sensibles pour votre organisation.

Tout d’abord, assurez-vous que tous les rôles Administrateur général et Administrateur de la sécurité sont gérés avec PIM, car ce sont les utilisateurs qui peuvent causer le plus de dommages lorsqu’ils sont compromis. Envisagez ensuite d’autres rôles à gérer qui pourraient être vulnérables aux attaques.

Vous pouvez utiliser l’étiquette Privilégié pour identifier les rôles avec des privilèges élevés que vous pouvez gérer avec PIM. L’étiquette Privilégié est présente sur Rôles et Administrateurs dans le centre d’administration Microsoft Entra. Pour plus d’informations, consultez Rôles intégrés Microsoft Entra.

Configurer les paramètres PIM pour les rôles Microsoft Entra

Rédigez et configurez vos paramètres PIM pour chaque rôle Microsoft Entra privilégié que votre organisation utilise.

Le tableau suivant présente des exemples de paramètres :

| Role | Comment exiger l’authentification MFA | Exiger l’accès conditionnel | Notification | Ticket d’incident | Exiger une approbation | Approbateur | Durée de l’activation | Administrateur d’autorisations |

|---|---|---|---|---|---|---|---|---|

| Administrateur général | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | Autre administrateur général | 1 heure | Comptes d’accès d’urgence |

| Administrateur Exchange | ✔️ | ✔️ | ✔️ | ❌ | ❌ | None | 2 heures | None |

| Administrateur du support technique | ❌ | ❌ | ❌ | ✔️ | ❌ | None | 8 heures | Aucun |

Attribuer et activer des rôles Microsoft Entra

Pour les rôles Microsoft Entra dans PIM, seul un utilisateur qui détient le rôle Administrateur de rôle privilégié ou Administrateur général peut gérer les attributions des autres administrateurs. Les administrateurs généraux, les administrateurs de la sécurité, les lecteurs généraux et les lecteurs de la sécurité peuvent aussi consulter les attributions de rôles Microsoft Entra dans PIM.

Suivez les instructions des liens ci-dessous :

Lorsque le rôle approche de son expiration, utilisez PIM pour prolonger ou renouveler les rôles. Ces deux actions initiées par l’utilisateur nécessitent l’approbation d’un administrateur général ou d’un administrateur de rôle privilégié.

Lorsque ces événements importants se produisent dans des rôles Microsoft Entra, PIM envoie des notifications par e-mail et des e-mails de synthèse hebdomadaire aux administrateurs de privilèges en fonction du rôle, de l’événement et des paramètres de notification. Ces e-mails peuvent également inclure des liens vers des tâches appropriées, comme l’activation ou le renouvellement d’un rôle.

Remarque

Vous pouvez également effectuer ces tâches PIM à l’aide des API Microsoft Graph pour les rôles Microsoft Entra.

Approuver ou refuser des demandes d’activation PIM

Un approbateur délégué reçoit une notification par e-mail lorsqu’une demande est en attente d’approbation. Procédez comme suit pour approuver ou refuser les demandes d’activation d’un rôle de ressource Azure.

Afficher l’historique d’audit des rôles Microsoft Entra

Affichez l’historique d’audit de toutes les attributions et activations de rôles au cours des 30 derniers jours pour les rôles Microsoft Entra. Vous pouvez accéder aux journaux d’audit si vous êtes Administrateur général ou Administrateur de rôle privilégié.

Nous recommandons qu’au moins un administrateur lise tous les événements d’audit une fois par semaine et exporte vos événements d’audit tous les mois.

Alertes de sécurité pour les rôles Microsoft Entra

Configurez des alertes de sécurité pour les rôles Microsoft Entra qui déclenchent une alerte en cas d’activité suspecte et non sécurisée.

Planifier et implémenter PIM pour les rôles de ressources Azure

Suivez ces tâches pour préparer PIM à gérer des rôles de ressource Azure.

Découvrir et atténuer les rôles privilégiés

Réduisez au minimum les attributions de rôles Propriétaire et Administrateur de l’accès utilisateur attachées à chaque abonnement ou ressource et supprimez les attributions inutiles.

En tant qu’administrateur général, vous pouvez élever l’accès pour gérer tous les abonnements Azure. Vous pouvez ensuite rechercher le propriétaire de chaque abonnement et travailler avec lui pour supprimer les attributions inutiles au sein de ses abonnements.

Utilisez les révisions d’accès pour les ressources Azure afin de vérifier et de supprimer les attributions de rôles inutiles.

Déterminer les rôles à gérer par PIM

Lorsque vous décidez quelles attributions de rôles doivent être gérées à l’aide de PIM pour les ressources Azure, vous devez tout d’abord identifier les groupes d’administration, les abonnements, les groupes de ressources et les ressources qui sont essentiels pour votre organisation. Envisagez d’utiliser des groupes d’administration pour organiser toutes les ressources au sein de votre organisation.

Nous vous recommandons de gérer tous les rôles Propriétaire d’abonnement et Administrateur de l’accès utilisateur à l’aide de PIM.

Collaborez avec les propriétaires d’abonnements pour documenter les ressources gérées par chaque abonnement et classer le niveau de risque de chaque ressource en cas de compromission. Donnez la priorité à la gestion des ressources avec PIM en fonction du niveau de risque. Cela inclut également les ressources personnalisées attachées à l’abonnement.

Nous vous recommandons également de collaborer avec les propriétaires des abonnements ou des ressources des services critiques afin de configurer un flux de travail PIM pour tous les rôles au sein des abonnements ou des ressources sensibles.

Pour les abonnements ou ressources qui ne sont pas aussi critiques, vous n’avez pas besoin de configurer PIM pour tous les rôles. Toutefois, vous devez toujours protéger les rôles Propriétaire et Administrateur de l’accès utilisateur avec PIM.

Configurer les paramètres PIM pour les rôles de ressources Azure

Rédigez et configurez les paramètres pour les rôles de ressource Azure que vous avez prévu de protéger avec PIM.

Le tableau suivant présente des exemples de paramètres :

| Role | Comment exiger l’authentification MFA | Notification | Exiger l’accès conditionnel | Exiger une approbation | Approbateur | Durée de l’activation | Administrateur actif | Expiration active | Expiration éligible |

|---|---|---|---|---|---|---|---|---|---|

| Propriétaire d’abonnements critiques | ✔️ | ✔️ | ✔️ | ✔️ | Autres propriétaires de l’abonnement | 1 heure | None | n/a | 3 mois |

| Administrateur de l’accès utilisateur d’abonnements moins critiques | ✔️ | ✔️ | ✔️ | ❌ | None | 1 heure | None | n/a | 3 mois |

Attribuer et activer le rôle de ressource Azure

Pour les rôles de ressource Azure dans PIM, seul un propriétaire ou un Administrateur de l’accès utilisateur peut gérer les attributions des autres administrateurs. Par défaut, les utilisateurs qui possèdent un rôle d’administrateur de rôle privilégié, d’administrateur de la sécurité ou de lecteur de la sécurité ne peuvent pas consulter les affectations aux rôles de ressource Azure.

Suivez les instructions des liens ci-dessous :

1. Donnez des affectations admissibles.

2. Autorisez les utilisateurs admissibles à activer leurs rôles Azure juste-à-temps.

Lorsque l’attribution de rôle privilégié approche de son expiration, utilisez PIM pour prolonger ou renouveler les rôles. Ces deux actions initiées par l’utilisateur nécessitent une approbation du propriétaire de la ressource ou de l’Administrateur de l’accès utilisateur.

Lorsque ces événements importants se produisent dans les rôles de ressource Azure, PIM envoie des notifications par e-mail aux propriétaires et aux administrateurs de l’accès utilisateur. Ces e-mails peuvent également inclure des liens vers des tâches appropriées, comme l’activation ou le renouvellement d’un rôle.

Notes

Vous pouvez également effectuer ces tâches PIM à l’aide des API Microsoft Azure Resource Manager pour les rôles de ressource Azure.

Approuver ou refuser des demandes d’activation PIM

Approuver ou refuser les demandes d’activation pour les rôles Microsoft Entra : un approbateur délégué reçoit une notification par e-mail lorsqu’une demande est en attente d’approbation.

Afficher l’historique d’audit pour les rôles de ressource Azure

Affichez l’historique d’audit de toutes les attributions et activations des rôles de ressource Azure au cours des 30 derniers jours.

Alertes de sécurité pour les rôles de ressource Azure

Configurez des alertes de sécurité pour les rôles de ressource Azure qui déclenchent une alerte en cas d’activité suspecte et non sécurisée.

Planifier et implémenter PIM pour PIM pour les groupes

Suivez ces tâches pour préparer PIM à gérer PIM pour les groupes.

Découvrir PIM pour les groupes

Il peut arriver qu’une personne dispose de cinq ou six attributions admissibles à des rôles Microsoft Entra par le biais de PIM. Elle doivent activer chaque rôle individuellement, ce qui peut réduire la productivité. Pire encore, elle peut également avoir des dizaines ou des centaines de ressources Azure qui lui sont attribuées, ce qui aggrave le problème.

Dans ce cas, vous devez utiliser PIM pour les groupes. Créez un PIM pour les groupes et accordez-lui un accès actif permanent à plusieurs rôles. Consultez Privileged Identity Management (PIM) pour les groupes (préversion).

Pour gérer un groupe assignable à un rôle Microsoft Entra en tant que PIM pour les groupes, vous devez l’amener sous la gestion de PIM.

Configurer les paramètres PIM pour PIM pour les groupes

Rédigez et configurez les paramètres pour PIM pour les groupes que vous avez prévu de protéger avec PIM.

Le tableau suivant présente des exemples de paramètres :

| Role | Comment exiger l’authentification MFA | Notification | Exiger l’accès conditionnel | Exiger une approbation | Approbateur | Durée de l’activation | Administrateur actif | Expiration active | Expiration éligible |

|---|---|---|---|---|---|---|---|---|---|

| Propriétaire | ✔️ | ✔️ | ✔️ | ✔️ | Autres propriétaires de la ressource | Une heure | Aucun | n/a | 3 mois |

| Membre | ✔️ | ✔️ | ✔️ | ❌ | Aucun | Cinq heures | Aucun | n/a | 3 mois |

Attribuer l’éligibilité à PIM pour les groupes

Vous pouvez attribuer l’admissibilité aux membres ou aux propriétaires de PIM pour les groupes. En une seule activation, ils auront accès à toutes les ressources liées.

Remarque

Vous pouvez affecter le groupe à un ou plusieurs rôles Microsoft Entra ID et rôles de ressource Azure de la même manière que vous attribuez des rôles aux utilisateurs. Un maximum de 500 groupes attribuables à des rôles peuvent être créés dans une même organisation Microsoft Entra (locataire).

Lorsque l’attribution d’un groupe approche de son expiration, utilisez PIM pour prolonger ou renouveler l’affectation du groupe. Cette opération nécessite l’approbation du propriétaire du groupe.

Approuver ou refuser une demande d’activation PIM

Configurez les membres et propriétaires de PIM pour les groupes afin qu’ils aient besoin d’une approbation pour l’activation et désignez des utilisateurs ou des groupes de votre organisation Microsoft Entra comme approbateurs délégués. Nous vous recommandons de sélectionner plusieurs approbateurs pour chaque groupe afin de réduire la charge de travail pour l’Administrateur de rôle privilégié.

Approuvez ou refusez les demandes d’activation de rôle pour PIM pour les groupes. En tant qu’approbateur délégué, vous recevrez une notification par e-mail lorsqu’une demande est en attente de votre approbation.

Afficher l’historique d’audit pour PIM pour les groupes

Affichez l’historique d’audit de toutes les attributions et activations des rôles pour Pim pour les groupes au cours des 30 derniers jours.

Étapes suivantes

En cas de problèmes liés à PIM, consultez Résoudre un problème avec PIM.