Événement

9 avr., 15 h - 10 avr., 12 h

Codez l’avenir avec l’IA et connectez-vous avec des pairs et des experts Java à JDConf 2025.

S’inscrire maintenantCe navigateur n’est plus pris en charge.

Effectuez une mise à niveau vers Microsoft Edge pour tirer parti des dernières fonctionnalités, des mises à jour de sécurité et du support technique.

Cet article explique comment comprendre le contrôle d’accès en fonction du rôle Microsoft Entra. Les rôles Microsoft Entra vous permettent d’accorder des autorisations granulaires à vos administrateurs, en respectant le principe du privilège minimum. Les rôles intégrés et personnalisés Microsoft Entra fonctionnent sur des concepts similaires à ceux que vous trouvez dans le système de contrôle d’accès en fonction du rôle pour les ressources Azure (rôles Azure). La différence entre ces deux systèmes de contrôle d’accès en fonction du rôle est la suivante :

Les deux systèmes contiennent des définitions de rôle et des attributions de rôles utilisées de la même façon. Toutefois, les autorisations de rôle Microsoft Entra ne peuvent pas être utilisées dans des rôles personnalisés Azure et inversement.

Microsoft Entra ID prend en charge deux types de définitions de rôles :

Les rôles intégrés sont des rôles prêts à l’emploi qui possèdent un ensemble fixe d’autorisations. Ces définitions de rôle ne peuvent pas être modifiées. Il existe de nombreux rôles intégrés pris en charge par Microsoft Entra ID, et la liste augmente. Pour s’ajuster au mieux et satisfaire vos exigences plus complexes, Microsoft Entra ID prend également en charge les rôles personnalisés. L’octroi d’autorisations à l’aide de rôles Microsoft Entra personnalisés est un processus en deux étapes qui implique la création d’une définition de rôle personnalisée, puis son affectation à l’aide d’une attribution de rôle. Une définition de rôle personnalisée est une collection d’autorisations que vous ajoutez à partir d’une liste prédéfinie. Ces autorisations sont les mêmes que celles utilisées dans les rôles intégrés.

Une fois que vous avez créé votre définition de rôle personnalisée (ou à l’aide d’un rôle intégré), vous pouvez l’affecter à un utilisateur en créant une attribution de rôle. Une attribution de rôle accorde à l’utilisateur les autorisations dans une définition de rôle dans une étendue spécifiée. Ce processus en deux étapes vous permet de créer une définition de rôle unique et de l’affecter plusieurs fois à différentes étendues. Une étendue définit l’ensemble des ressources Microsoft Entra auxquelles le membre de rôle a accès. L'étendue la plus courante est celle à l'échelle de l'organisation (org-wide). Un rôle personnalisé peut être attribué à l'échelle de l'organisation, ce qui signifie que le membre du rôle dispose des autorisations de rôle sur toutes les ressources de l'organisation. Un rôle personnalisé peut également être affecté à une étendue d’objet. Un exemple d’étendue d’objet serait une application unique. Le même rôle peut être attribué à un utilisateur sur toutes les applications de l’organisation, puis à un autre utilisateur avec une étendue de l’application Contoso Expense Reports uniquement.

Voici les étapes générales que Microsoft Entra ID utilise pour déterminer si vous avez accès à une ressource de gestion. Utilisez ces informations pour résoudre les problèmes d’accès.

Une attribution de rôle est une ressource Microsoft Entra qui attache une définition de rôle à un principal de sécurité à une étendue particulière pour accorder l’accès aux ressources Microsoft Entra. L’accès est accordé en créant une attribution de rôle et l’accès est révoqué en supprimant une attribution de rôle. Au cœur, une attribution de rôle se compose de trois éléments :

Vous pouvez créer des attributions de rôles et répertorier les attributions de rôles à l’aide du Centre d’administration Microsoft Entra, microsoft Graph PowerShellou de l’API Microsoft Graph. Azure CLI n’est pas pris en charge pour les attributions de rôles Microsoft Entra.

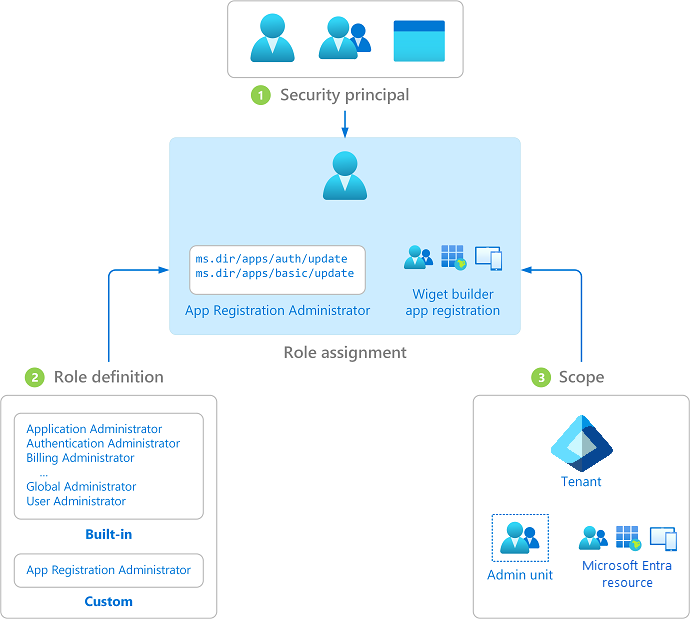

Le diagramme suivant illustre un exemple d’attribution de rôle. Dans cet exemple, Chris s’est vu attribuer le rôle personnalisé Administrateur d’inscription d’application dans l’étendue de l’inscription de l’application Contoso Widget Builder. L’affectation accorde à Chris les autorisations du rôle Administrateur d’inscription d’application uniquement pour cette inscription d’application spécifique.

Un principal de sécurité représente un utilisateur, un groupe ou un principal de service qui a accès aux ressources Microsoft Entra. Un utilisateur est un individu qui a un profil utilisateur dans Microsoft Entra ID. Un groupe est un nouveau groupe Microsoft 365 ou de sécurité qui a été défini en tant que groupe attribuable à un rôle. Un principal de service est une identité créée pour une utilisation avec des applications, des services hébergés et des outils automatisés pour accéder aux ressources Microsoft Entra.

Une définition de rôle ou un rôle est une collection d’autorisations. Une définition de rôle répertorie les opérations qui peuvent être effectuées sur les ressources Microsoft Entra, telles que la création, la lecture, la mise à jour et la suppression. Il existe deux types de rôles dans Microsoft Entra ID :

Une étendue est un moyen de limiter les actions autorisées à un ensemble particulier de ressources dans le cadre d’une attribution de rôle. Par exemple, si vous souhaitez affecter un rôle personnalisé à un développeur, mais uniquement pour gérer une inscription d’application spécifique, vous pouvez inclure l’inscription d’application spécifique en tant qu’étendue dans l’attribution de rôle.

Lorsque vous attribuez un rôle, vous spécifiez l’un des types d’étendue suivants :

Si vous spécifiez une ressource Microsoft Entra comme étendue, il peut s’agir de l’une des options suivantes :

Lorsqu’un rôle est attribué sur une étendue de conteneur, tel que le locataire ou une unité administrative, il accorde des autorisations sur les objets qu’ils contiennent, mais pas sur le conteneur lui-même. Au contraire, lorsqu’un rôle est affecté sur une étendue de ressource, il accorde des autorisations sur la ressource elle-même, mais elle ne s’étend pas au-delà (en particulier, elle ne s’étend pas aux membres d’un groupe Microsoft Entra).

Pour plus d’informations, consultez Attribuer des rôles Microsoft Entra.

Microsoft Entra ID fournit plusieurs options d’attribution de rôles :

L’utilisation de rôles intégrés dans l’ID Microsoft Entra est gratuite. L’utilisation de rôles personnalisés nécessite une licence Microsoft Entra ID P1 pour chaque utilisateur disposant d’une attribution de rôle personnalisée. Pour trouver la licence qui convient à vos besoins, consultez la comparaison des fonctionnalités généralement disponibles des éditions Free et Premium.

Événement

9 avr., 15 h - 10 avr., 12 h

Codez l’avenir avec l’IA et connectez-vous avec des pairs et des experts Java à JDConf 2025.

S’inscrire maintenantFormation

Module

Gérer l’autorisation à l’aide de Microsoft Entra ID - Training

Administrer l’autorisation dans Microsoft Entra ID.

Certification

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Expliquez les fonctionnalités de Microsoft Entra ID pour moderniser des solutions d’identité, implémenter des solutions hybrides et une gouvernance des identités.