Publier le Bureau à distance avec le proxy d’application Microsoft Entra

Les Services Bureau à distance et le proxy d’application Microsoft Entra fonctionnent ensemble pour améliorer la productivité des employés qui sont à l’extérieur du réseau d’entreprise.

Le public concerné par cet article est le suivant :

- Clients actuels du proxy d’application qui souhaitent proposer plus d’applications à leurs utilisateurs finaux en publiant des applications locales via les Services Bureau à distance.

- Clients actuels des Services Bureau à distance qui souhaitent réduire la surface d’attaque de leur déploiement à l’aide du proxy d’application Microsoft Entra. Ce scénario propose un ensemble de contrôles de vérification en deux étapes et d’accès conditionnel à RDS.

Comment le proxy d’application s’intègre dans le déploiement RDS standard

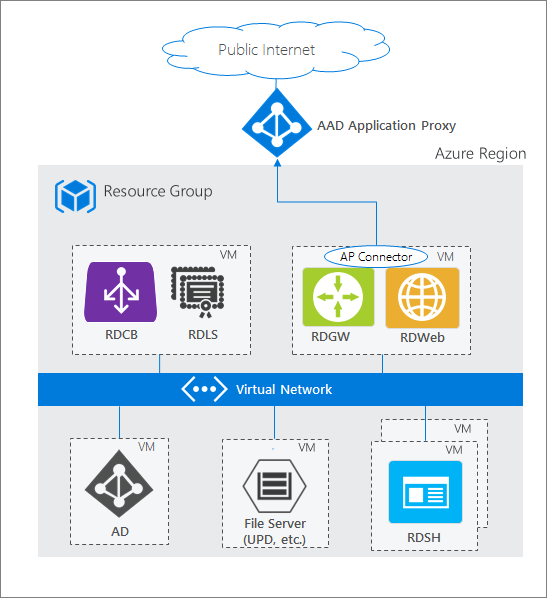

Un déploiement RDS standard inclut divers services du rôle Bureau à distance s’exécutant sur Windows Server. Plusieurs options de déploiement existent dans l’architecture des services Bureau à distance. Contrairement à d’autres options de déploiement des Services Bureau à distance, le déploiement des services Bureau à distance avec le proxy d’application Microsoft Entra (illustré dans le diagramme ci-dessous) dispose d’une connexion sortante permanente depuis le serveur exécutant le service du connecteur. Les autres déploiements comportent des connexions entrantes ouvertes via un équilibreur de charge.

Dans un déploiement des Services Bureau à distance, le rôle Web Bureau à distance et le rôle Passerelle Bureau à distance s’exécutent sur des ordinateurs connectés à Internet. Ces points de terminaison sont exposés pour les raisons suivantes :

- Le rôle Site Web Bureau à distance fournit à l’utilisateur un point de terminaison public pour se connecter et afficher les applications locales et les postes de travail auxquels il peut se connecter. Lorsque vous sélectionnez une ressource, une connexion RDP (Remote Desktop Protocol) est créée à l’aide de l’application native sur le système d’exploitation.

- Le rôle Passerelle Bureau à distance apparaît lorsque l’utilisateur lance la connexion RDP. Ce rôle gère le trafic RDP chiffré provenant d’Internet et le convertit sur le serveur local auquel l’utilisateur est connecté. Dans ce scénario, le trafic reçu par la Passerelle réseau provient du proxy d’application Microsoft Entra.

Conseil

Si vous n’avez pas déployé RDS au préalable, ou si vous souhaitez en savoir plus avant de commencer, découvrez comment déployer RDS de manière transparente avec Azure Resource Manager et Azure Marketplace.

Spécifications

- Les points de terminaison du rôle Site Web Bureau à distance et du rôle Passerelle Bureau à distance doivent se trouver sur le même ordinateur et avoir une racine commune. Le Site web en mode Bureau à distance et la Passerelle en mode Bureau à distance sont publiés sous la forme d’une seule application avec le proxy d’application afin de vous proposer une expérience d’authentification unique pour les deux applications.

- Services Bureau à distance déployés et proxy d’application activé. Activez le proxy d’application et ouvrez les ports et URL requis, et activez le protocole TLS (Transport Layer Security) 1.2 sur le serveur. Pour savoir quels ports doivent être ouverts et d’autres détails, consultez Tutoriel : ajouter une application locale pour un accès à distance via un proxy d’application Microsoft Entra.

- Vos utilisateurs finaux doivent utiliser un navigateur compatible pour se connecter à Site Web Bureau à distance ou au client Site Web Bureau à distance. Pour plus d’informations, consultez Prise en charge des configurations client.

- Lors de la publication de Web Bureau à distance, utilisez les mêmes noms de domaine complets interne et externe dans la mesure du possible. Si les noms de domaine complets interne et externe sont différents, désactivez la traduction d’en-tête de requête pour éviter que le client reçoive des liens non valides.

- Si vous utilisez le client Web Bureau à distance, vous devez utiliser les mêmes noms de domaine complet interne et externe. Si les noms de domaine complets interne et externe sont différents, des erreurs websocket se produisent lors de l’établissement d’une connexion RemoteApp via le client Web Bureau à distance.

- Si vous utilisez le client Web Bureau à distance sur Internet Explorer, vous devez activer le module complémentaire ActiveX Services Bureau à distance.

- Si vous utilisez le client Web Bureau à distance, vous devez utiliser le connecteur version 1.5.1975 ou ultérieure du proxy d’application.

- Pour le flux de pré-authentification de Microsoft Entra, les utilisateurs peuvent se connecter uniquement aux ressources dont la publication est à leur disposition dans le volet RemoteApp et Bureaux. Les utilisateurs ne peuvent pas se connecter à un Bureau à l’aide du volet Se connecter à un ordinateur distant.

- Si vous utilisez Windows Server 2019, vous devez désactiver le protocole HTTP2. Pour plus d’informations, consultez Tutoriel : Ajouter une application locale pour l’accès à distance via le proxy d’application dans Microsoft Entra ID.

Déploiement du scénario associant RDS et du proxy d’application

Après avoir configuré RDS et le proxy d’application Microsoft Entra pour votre environnement, suivez les étapes permettant de combiner les deux solutions. Ces étapes expliquent comment publier les deux points de terminaison RDS orientés Web (Site Web Bureau à distance et Passerelle Bureau à distance) en tant qu’applications, puis diriger le trafic de votre RDS pour qu’il traverse le proxy d’application.

Publication du point de terminaison hôte Bureau à distance

Publiez une nouvelle application de proxy d’application avec les valeurs suivantes.

- URL interne :

https://<rdhost>.com/, où<rdhost>est la racine commune partagée par Site Web Bureau à distance et Passerelle Bureau à distance. - URL externe : Ce champ est automatiquement renseigné en fonction du nom de l’application, mais vous pouvez le modifier. Vos utilisateurs accèdent à cet URL lorsqu’ils accèdent aux Services Bureau à distance.

- Méthode de pré-authentification : Microsoft Entra ID

- Traduire les en-têtes d’URL : Non

- Utiliser un cookie Http-Only : Non.

- URL interne :

Affectez des utilisateurs à l’application Bureau à distance publiée. Assurez-vous également qu’ils ont tous accès à RDS.

Conservez la méthode d’authentification unique de l’application Authentification unique Microsoft Entra désactivée.

Remarque

Les utilisateurs sont invités à s’authentifier une fois sur Microsoft Entra et une fois sur Site Web Bureau à distance, mais profitent de l’authentification unique pour Passerelle Bureau à distance.

Accédez à Identité>Applications>Inscriptions d’applications. Choisissez votre application dans la liste.

Dans Gérer, sélectionnez Personnalisation.

Mettez à jour le champ URL de la page d’accueil pour pointer vers votre point de terminaison Site Web Bureau à distance (par ex.,

https://<rdhost>.com/RDWeb).

Trafic RDS direct vers le proxy d’application

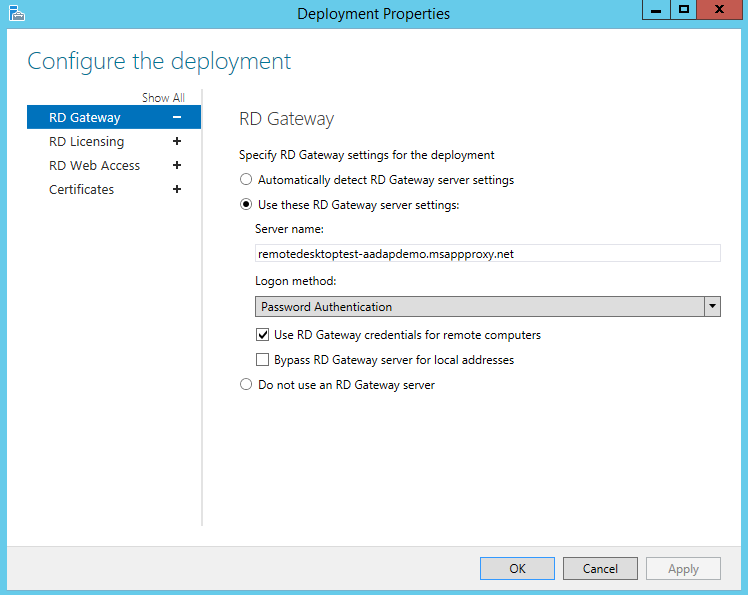

Connectez-vous au déploiement RDS en tant qu’administrateur et modifiez le nom du serveur Passerelle Bureau à distance pour le déploiement. Cette configuration garantit que les connexions passent par le service proxy d’application Microsoft Entra.

Connectez-vous au serveur RDS exécutant le rôle Service Broker pour les connexions Bureau à distance.

Lancez le Gestionnaire de serveur.

Sélectionnez Services Bureau à distance dans le volet de gauche.

Sélectionnez Vue d’ensemble.

Dans la section Vue d’ensemble du déploiement, sélectionnez le menu déroulant et choisissez Modifier les propriétés de déploiement.

Dans l’onglet Passerelle Bureau RD à distance, modifiez le champ Nom du serveur en entrant l’URL externe définie pour le point de terminaison hôte Bureau à distance dans le proxy d’application.

Changez le champ Méthode de connexion en Authentification par mot de passe.

Exécutez cette commande pour chaque collection. Remplacez <yourcollectionname> et <proxyfrontendurl> par vos propres informations. Cette commande active l’authentification unique entre Web Bureau à distance et Passerelle Bureau à distance, et optimise les performances.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"Par exemple :

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"Notes

La commande ci-dessus utilise un accent grave dans « `nrequire ».

Pour vérifier la modification des propriétés RDP personnalisées et afficher le contenu du fichier RDP téléchargé à partir de RDWeb pour cette collection, exécutez la commande suivante.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

Maintenant que Bureau à distance est configuré, le proxy d’application Microsoft Entra prend le relais en tant que composant des Services Bureau à distance exposé à Internet. Supprimez les autres points de terminaison exposés à Internet de vos ordinateurs Web Bureau à distance et Passerelle Bureau à distance.

Activer le client Site Web Bureau à distance

Si vous souhaitez que les utilisateurs utilisent le client Web Bureau à distance, suivez les étapes de la section Configurer le client Web Bureau à distance pour vos utilisateurs.

Le client web Bureau à distance fournit l’accès à l’infrastructure Bureau à distance de votre organisation. Un navigateur web compatible avec HTML5, tel que Microsoft Edge, Google Chrome, Safari ou Mozilla Firefox (v55.0 et versions ultérieures) est nécessaire.

Test du scénario

Testez le scénario avec Internet Explorer sur un ordinateur Windows 7 ou 10.

- Accédez à l’URL externe que vous configurez ou recherchez votre application dans le panneau MyApps.

- Authentifiez-vous auprès de Microsoft Entra ID. Utilisez un compte de test que vous avez attribué à l’application.

- Authentifiez-vous auprès de Web Bureau à distance.

- Une fois authentifié sur RDS, vous pouvez sélectionner l’application ou le bureau de votre choix et commencer à travailler.

Prise en charge pour d’autres configurations client

La configuration décrite dans cet article concerne l’accès à RDS via Site Web Bureau à distance ou le client Site Web Bureau à distance. Toutefois, le cas échéant, vous pouvez prendre en charge d’autres systèmes d’exploitation et navigateurs. La différence réside dans la méthode d’authentification que vous utilisez.

| Méthode d'authentification | Configuration client prise en charge |

|---|---|

| Pré-authentification | Web Bureau à distance : Windows 7/10/11 utilisant le Microsoft Edge Chromium IE mode du module complémentaire ActiveX Services Bureau à distance |

| Pré-authentification | Client Site Web Bureau à distance : navigateur web compatible avec HTML5, tel que Microsoft Edge, Internet Explorer 11, Google Chrome, Safari ou Mozilla Firefox (v55.0 et versions ultérieures) |

| PassThrough | Tout autre système d’exploitation prenant en charge l’application Bureau à distance Microsoft |

Remarque

Le mode Microsoft Edge Chromium IE est requis lorsque le portail Mes applications est utilisé pour accéder à l’application Bureau à distance.

Le flux de pré-authentification offre plus d’avantages en matière de sécurité que le flux PassThrough. Avec la pré-authentification, vous pouvez utiliser les fonctionnalités d’authentification Microsoft Entra, telles que l’authentification unique, l’accès conditionnel et la vérification en deux étapes pour vos ressources locales. Vous garantissez également que seul le trafic authentifié atteint votre réseau.

Pour utiliser l’authentification PassThrough, seulement deux modifications doivent être apportées aux étapes répertoriées dans cet article :

- Dans Publication du point de terminaison hôte Bureau à distance, à l’étape 1, définissez la méthode de pré-authentification PassThrough.

- Dans Trafic RDS direct vers le proxy d’application, ignorez l’étape 8 toute entière.