Tutoriel : Configurer l’approvisionnement d’utilisateurs SAP SuccessFactors vers Active Directory

L'objectif de ce didacticiel est de montrer les étapes à suivre pour provisionner les utilisateurs de SuccessFactors Employee Central vers Active Directory (AD) et Microsoft Entra ID, avec réécriture facultative de l'adresse e-mail vers SuccessFactors.

Remarque

Utilisez ce didacticiel si les utilisateurs que vous souhaitez provisionner à partir de SuccessFactors ont besoin d'un compte AD sur site et éventuellement d'un compte Microsoft Entra. Si les utilisateurs de SuccessFactors n'ont besoin que d'un compte Microsoft Entra (utilisateurs cloud uniquement), veuillez vous référer au didacticiel sur la configuration de SAP SuccessFactors pour le provisionnement des utilisateurs Microsoft Entra ID.

La vidéo suivante fournit une vue d’ensemble rapide des étapes impliquées dans la planification de votre intégration de provisionnement avec SAP SuccessFactors.

Vue d’ensemble

Le service de provisionnement des utilisateurs Microsoft Entra s'intègre à SuccessFactors Employee Central afin de gérer le cycle de vie de l'identité des utilisateurs.

Les workflows de provisionnement des utilisateurs SuccessFactors pris en charge par le service de provisionnement des utilisateurs Microsoft Entra permettent d'automatiser les scénarios suivants de gestion du cycle de vie des ressources humaines et des identités :

Embaucher de nouveaux employés – Lorsqu'un nouvel employé est ajouté à SuccessFactors, un compte utilisateur est automatiquement créé dans Active Directory, Microsoft Entra ID et éventuellement Microsoft 365 et d'autres applications SaaS prises en charge par Microsoft Entra ID, avec réécriture de l'adresse e-mail à Facteurs de succès.

Mises à jour des attributs et du profil des employés – lorsqu'un enregistrement d'employé est mis à jour dans SuccessFactors (comme son nom, son titre ou son responsable), son compte utilisateur sera automatiquement mis à jour dans Active Directory, Microsoft Entra ID et éventuellement Microsoft 365 et d'autres applications SaaS prises en charge. par Microsoft EntraID.

Licenciements d'employés – Lorsqu'un employé est licencié dans SuccessFactors, son compte utilisateur est automatiquement désactivé dans Active Directory, Microsoft Entra ID et éventuellement Microsoft 365 et d'autres applications SaaS prises en charge par Microsoft Entra ID.

Réembauches d'employés – Lorsqu'un employé est réembauché dans SuccessFactors, son ancien compte peut être automatiquement réactivé ou réapprovisionné (selon vos préférences) vers Active Directory, Microsoft Entra ID et éventuellement Microsoft 365 et d'autres applications SaaS prises en charge par Microsoft Entra ID.

À qui cette solution d’attribution d’utilisateurs convient-elle le mieux ?

Cette solution de provisionnement d’utilisateurs SuccessFactors vers Active Directory est idéale pour :

Les organisations qui souhaitent une solution cloud prédéfinie pour le provisionnement d’utilisateurs SuccessFactors.

Les organisations qui ont besoin du provisionnement d’utilisateurs direct de SuccessFactors vers Active Directory.

Les organisations qui imposent le provisionnement d’utilisateurs avec des données provenant de SuccessFactors Employee Central (EC).

Les organisations qui ont besoin de synchroniser les utilisateurs entrants/changeant de poste/sortants avec une ou plusieurs unités d’organisation, domaines ou forêts Active Directory seulement sur la base d’informations de modifications détectées dans SuccessFactors Employee Central (EC).

Organisations utilisant Microsoft 365 pour la messagerie

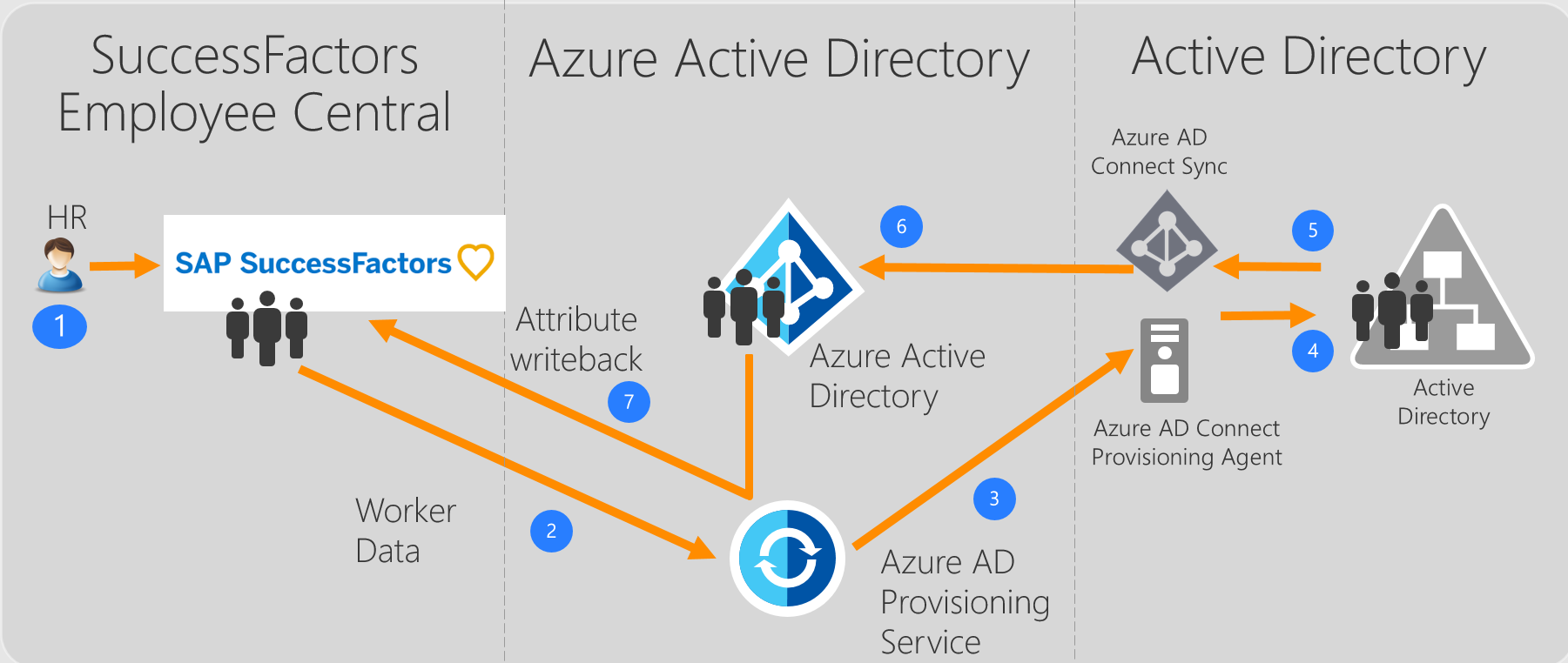

Architecture de la solution

Cette section décrit l’architecture de la solution de provisionnement des utilisateurs de bout en bout pour les environnements hybrides courants. Il existe deux flux connexes :

Flux de données RH faisant autorité – de SuccessFactors vers Active Directory sur site : dans ce flux, les événements des travailleurs (tels que les nouvelles embauches, les transferts, les licenciements) se produisent d'abord dans le cloud SuccessFactors Employee Central, puis les données d'événements circulent dans Active Directory sur site via ID Microsoft Entra et l'agent de provisioning. Selon l’événement, cela peut provoquer des opérations de création/mise à jour/activation/désactivation dans AD.

Flux de réécriture des e-mails – d'Active Directory sur site vers SuccessFactors : une fois la création du compte terminée dans Active Directory, elle est synchronisée avec Microsoft Entra ID via Microsoft Entra Connect Sync et l'attribut de courrier électronique peut être réécrit dans SuccessFactors.

Flux de données utilisateur de bout en bout

- L’équipe RH effectue des transactions sur les employés (entrants/changements de poste/sortants ou recrutements/transferts/arrêts) dans SuccessFactors Employee Central

- Le service de provisionnement Microsoft Entra exécute des synchronisations planifiées des identités à partir de SuccessFactors EC et identifie les modifications qui doivent être traitées pour la synchronisation avec Active Directory sur site.

- Le service de provisionnement Microsoft Entra appelle l'agent de provisionnement Microsoft Entra Connect sur site avec une charge utile de demande contenant les opérations de création/mise à jour/activation/désactivation de compte AD.

- L'agent de provisionnement Microsoft Entra Connect utilise un compte de service pour ajouter/mettre à jour les données du compte AD.

- Le moteur Microsoft Entra Connect Sync exécute la synchronisation delta pour extraire les mises à jour dans AD.

- Les mises à jour d'Active Directory sont synchronisées avec Microsoft Entra ID.

- Si l’application SuccessFactors Writeback est configurée, elle réécrit l’attribut d’e-mail dans SuccessFactors, en fonction de l’attribut de correspondance utilisé.

Planification de votre déploiement

La configuration du provisionnement d’utilisateurs piloté par les RH dans le cloud de SuccessFactors vers AD nécessite une planification minutieuse couvrant différents aspects tels que :

- Configuration de l'agent de provisionnement Microsoft Entra Connect

- Nombre d’applications de provisionnement d’utilisateurs SuccessFactors vers Active Directory à déployer

- ID de correspondance, mappage d’attributs, transformation et filtres d’étendue

Pour obtenir des instructions complètes sur ces sujets, consultez le plan de déploiement cloud des RH. Reportez-vous à la référence sur l’intégration de SAP SuccessFactors pour en savoir plus sur les entités prises en charge, sur le traitement des détails et sur la personnalisation de l’intégration pour différents scénarios de ressources humaines.

Configuration de SuccessFactors pour l’intégration

L’une des exigences communes de tous les connecteurs de provisionnement SuccessFactors est qu’ils nécessitent les informations d’identification d’un compte SuccessFactors avec les autorisations appropriées pour appeler les API OData SuccessFactors. Cette section décrit les étapes permettant de créer le compte de service dans SuccessFactors et d’accorder les autorisations appropriées.

- Créer/identifier un compte d’utilisateur d’API dans SuccessFactors

- Créer un rôle d’autorisations d’API

- Créer un groupe d’autorisations pour l’utilisateur des API

- Accorder le rôle d’autorisation au groupe d’autorisations

Créer/identifier un compte d’utilisateur d’API dans SuccessFactors

Collaborez avec votre équipe d’administration SuccessFactors ou votre partenaire d’implémentation pour créer ou identifier un compte d’utilisateur dans SuccessFactors qui sera utilisé pour appeler les API OData. Les informations d’identification du nom d’utilisateur et du mot de passe de ce compte seront requises lors de la configuration des applications de provisionnement dans Microsoft Entra ID.

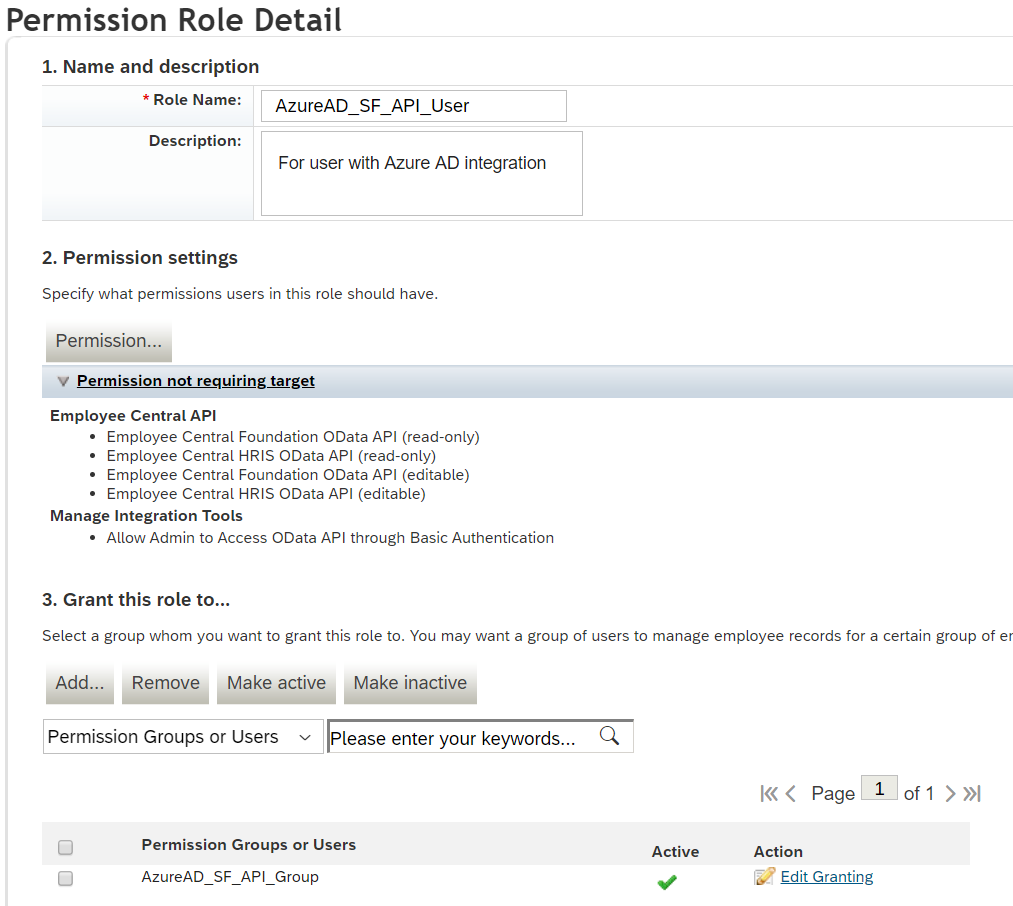

Créer un rôle d’autorisations d’API

Connectez-vous à SAP SuccessFactors avec un compte d’utilisateur qui a accès au centre d’administration.

Recherchez Manage Permission Roles (Gérer les rôles d’autorisations), puis sélectionnez Manage Permission Roles dans les résultats de la recherche.

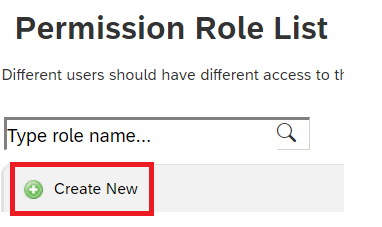

Dans la liste Permission Role (Rôle d’autorisation), cliquez sur Create New (Créer).

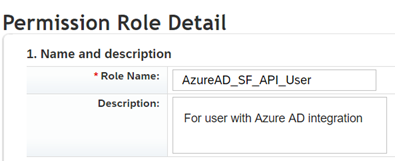

Ajoutez un nom de rôle et une description pour le nouveau rôle d’autorisation. Le nom et la description doivent indiquer que le rôle est destiné aux autorisations d’utilisation des API.

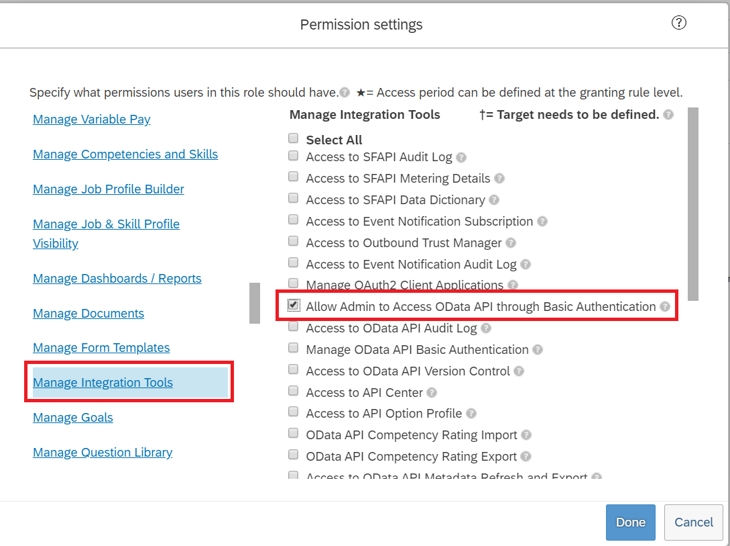

Sous Permission settings (Paramètres d’autorisation), cliquez sur Permission... , faites défiler la liste des autorisations, puis cliquez sur Manage Integration Tools (Gérer les outils d’intégration). Cochez la case Allow Admin to Access to OData API through Basic Authentication (Autoriser l’administrateur à accéder à l’API OData via l’authentification de base).

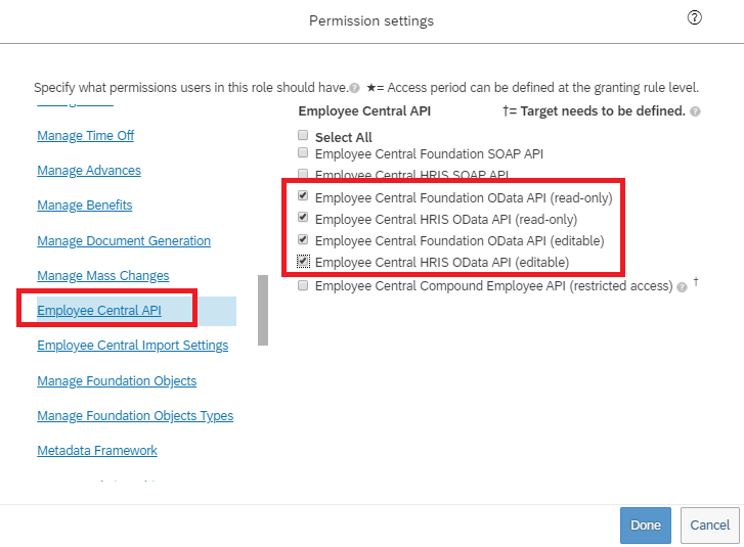

Faites défiler la liste dans la même zone et sélectionnez Employee Central API. Ajoutez des autorisations comme indiqué ci-dessous pour lire à l’aide de l’API ODATA et modifier à l’aide de l’API ODATA. Sélectionnez l’option de modification si vous envisagez d’utiliser le même compte pour le scénario de réécriture vers SuccessFactors.

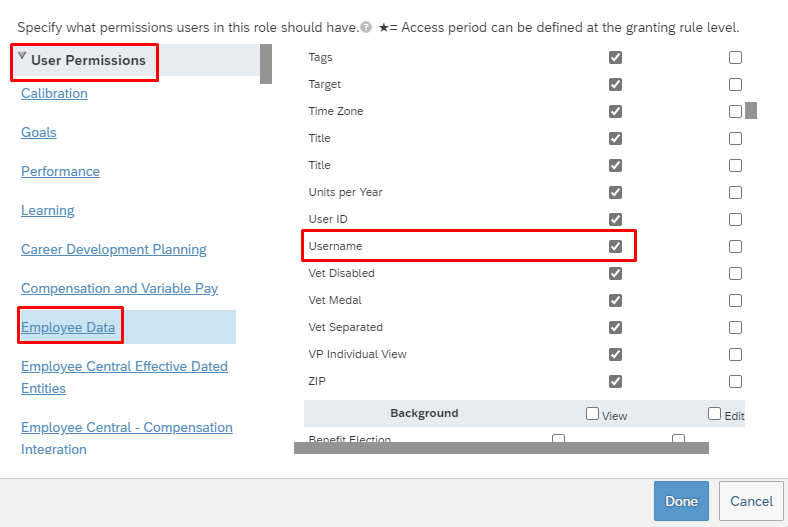

Dans la même zone d’autorisations, accédez à User Permissions (Autorisations utilisateur) -> Employee Data (Données des employés) et passez en revue les attributs que le compte de service peut lire à partir du locataire SuccessFactors. Par exemple, pour récupérer l’attribut Username à partir de SuccessFactors, vérifiez que l’autorisation « Affichage » est accordée pour cet attribut. Examinez de la même façon chaque attribut pour vérifier si l’autorisation Affichage est accordée.

Remarque

Pour obtenir la liste complète des attributs récupérés par cette application de provisionnement, consultez Référence des attributs SuccessFactors

Cliquez sur Done (Terminé). Cliquez sur Enregistrer les modifications.

Créer un groupe d’autorisations pour l’utilisateur des API

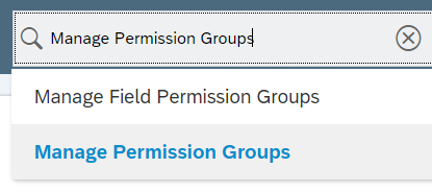

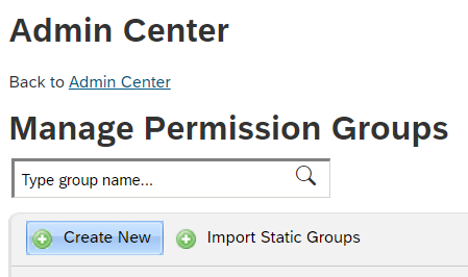

- Dans le centre d’administration SuccessFactors, recherchez Manage Permission Groups (Gérer les groupes d’autorisations), puis sélectionnez Manage Permission Groups dans les résultats de la recherche.

- Dans la fenêtre Manage Permission Groups, cliquez sur Create New.

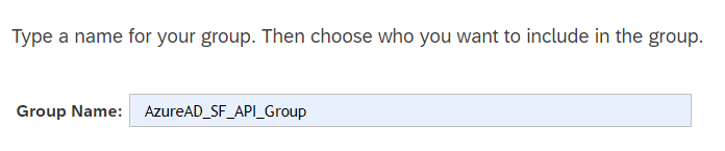

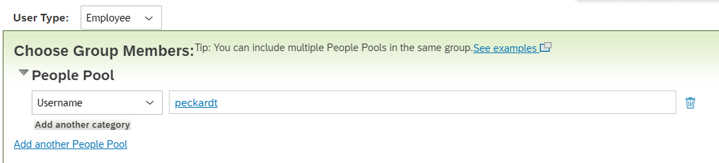

- Ajoutez un nom pour le nouveau groupe. Ce nom doit indiquer que le groupe est destiné aux utilisateurs des API.

- Ajoutez des membres au groupe. Par exemple, vous pouvez sélectionner Username dans le menu déroulant People Pool, puis entrer le nom d’utilisateur du compte d’API qui sera utilisé pour l’intégration.

- Cliquez sur Done pour terminer la création du groupe d’autorisations.

Accorder le rôle d’autorisation au groupe d’autorisations

- Dans le centre d’administration SuccessFactors, recherchez Manage Permission Roles, puis sélectionnez Manage Permission Roles dans les résultats de la recherche.

- Dans la liste Permission Role List (Liste des rôles d’autorisations), sélectionnez le rôle que vous avez créé pour les autorisations d’utilisation des API.

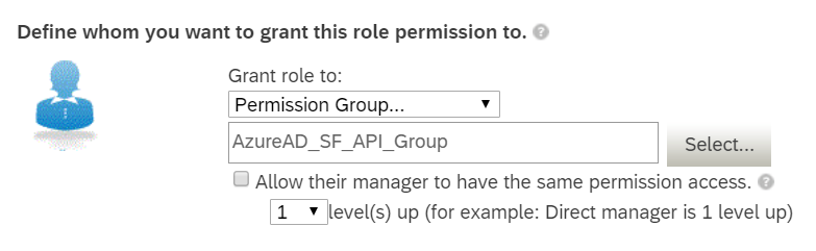

- Sous Attribuer ce rôle à..., cliquez sur le bouton Ajouter....

- Sélectionnez Permission Group... (Groupe d’autorisations) dans le menu déroulant, puis cliquez sur Select... (Sélectionner) pour ouvrir la fenêtre Groups afin de rechercher et sélectionner le groupe créé ci-dessus.

- Passez en revue l’octroi de rôle d’autorisation au groupe d’autorisations.

- Cliquez sur Enregistrer les modifications.

Configuration du provisionnement d’utilisateurs de SuccessFactors vers Active Directory

Cette section présente les étapes à suivre pour configurer le provisionnement de comptes d’utilisateur de SuccessFactors vers chacun des domaines Active Directory concernés par votre intégration.

- Ajouter l’application du connecteur d’approvisionnement et télécharger l’agent d’approvisionnement

- Installer et configurer les agents d'approvisionnement locaux

- Configurer la connectivité à SuccessFactors et Active Directory

- Configurer les mappages d'attributs

- Activer et lancer l'approvisionnement des utilisateurs

Première partie : Ajouter l’application du connecteur d’approvisionnement et télécharger l’agent d’approvisionnement

Pour configurer le provisionnement SuccessFactors vers Active Directory

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

Recherchez SuccessFactors to Active Directory User Provisioning et ajoutez cette application à partir de la galerie.

Une fois l’application ajoutée et l’écran de détails de l’application affiché, sélectionnez Approvisionnement

Définissez Moded’approvisionnement sur Automatique

Cliquez sur la bannière d’informations affichée pour télécharger l’agent d’approvisionnement.

Deuxième partie : Installer et configurer des agents de provisionnement locaux

Pour tout provisionnement vers une instance locale d’Active Directory, l’agent de provisionnement doit être installé sur un serveur joint au domaine ayant un accès réseau aux domaines Active Directory souhaités.

Transférez le programme d’installation de l’agent téléchargé sur l’hôte du serveur et suivez les étapes indiquées dans la section Installer l’agent pour terminer la configuration de l’agent.

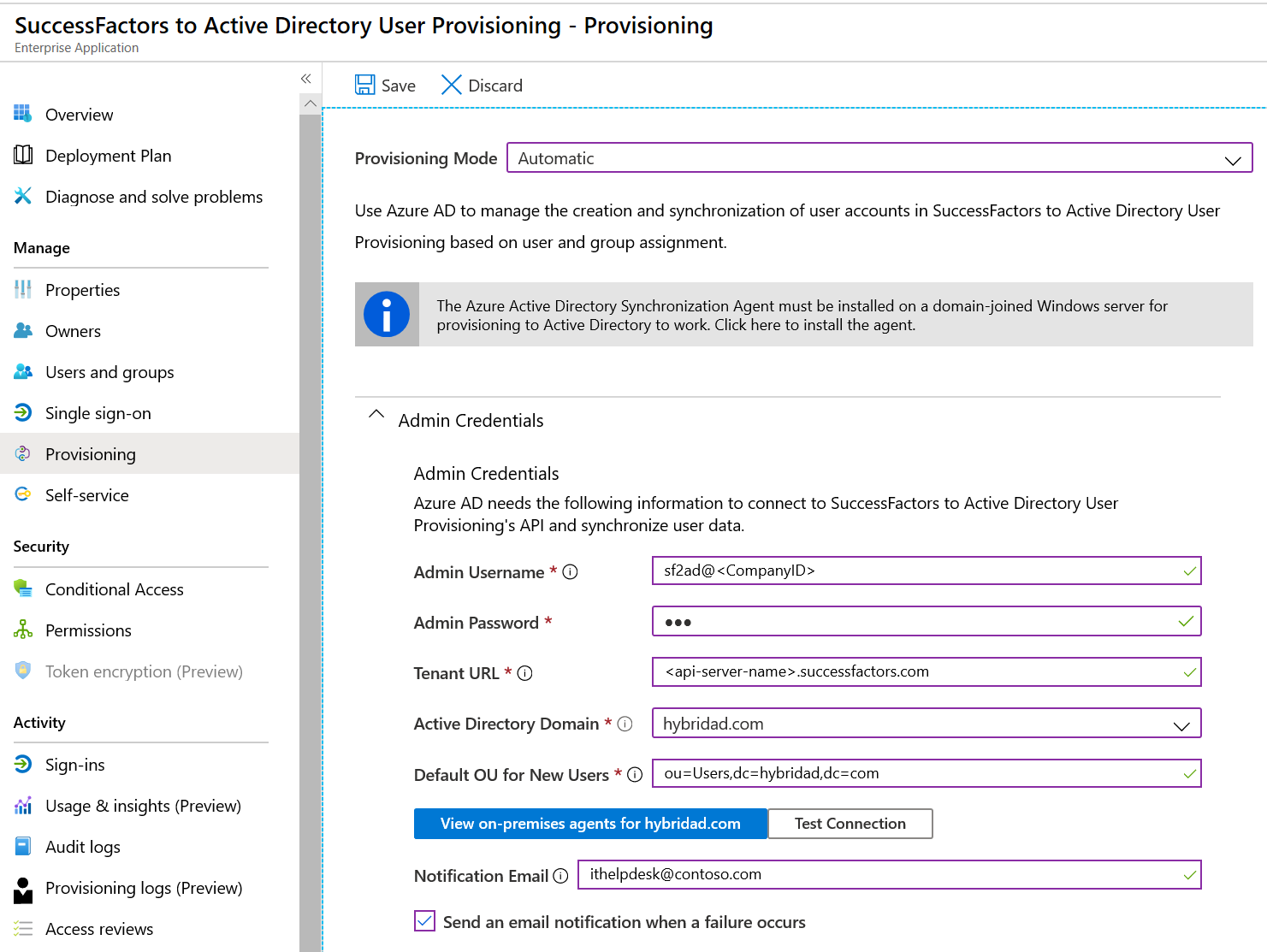

Troisième partie : Dans l’application de provisionnement, configurer la connectivité à SuccessFactors et Active Directory

Lors de cette étape, nous allons établir la connectivité avec SuccessFactors et Active Directory.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise> SuccessFactors pour l’application d’attribution d’utilisateurs Active Directory créée dans la Partie 1

Fermez la section Informations d’identification de l’administrateur, comme suit :

Nom de l’utilisateur administrateur : entrez le nom d’utilisateur du compte d’utilisateur de l’API SuccessFactors, accompagné de l’ID d’entreprise. Il a le format suivant : username@companyID

Mot de passe d’administrateur : entrez le mot de passe du compte d’utilisateur de l’API SuccessFactors.

URL du locataire : entrez le nom du point de terminaison des services de l’API OData SuccessFactors. Entrez uniquement le nom d’hôte du serveur, sans http ou https. Cette valeur doit ressembler à ceci : <api-server-name>.successfactors.com.

Forêt Active Directory : « nom » de votre domaine Active Directory, tel qu'il est inscrit auprès de l'agent. Utilisez le menu déroulant pour sélectionner le domaine cible à approvisionner. Cette valeur correspond généralement à une chaîne de type : contoso.com

Conteneur Active Directory : entrez le nom unique du conteneur où l’agent doit créer des comptes d’utilisateur par défaut. Exemple : OU=Users,DC=contoso,DC=com

Notes

Ce paramètre concerne seulement les créations de comptes d’utilisateur si l’attribut parentDistinguishedName attribut n’est pas configuré dans les mappages d’attributs. Ce paramètre n’est pas utilisé pour la recherche d’utilisateurs ni pour les opérations de mise à jour. Toute la sous-arborescence du domaine se trouve dans l’étendue de l’opération de recherche.

E-mail de notification : entrez votre adresse e-mail et activez la case à cocher « Envoyer un e-mail en cas de défaillance ».

Remarque

Le service de provisionnement Microsoft Entra envoie une notification par courrier électronique si la tâche de provisionnement passe en quarantaine.

Cliquez sur le bouton Tester la connexion. Si le test de connexion réussit, cliquez sur le bouton Enregistrer en haut. En cas d’échec, vérifiez que les informations d’identification de SuccessFactors et celles d’Active Directory configurées dans le programme d’installation de l’agent sont valides.

Une fois les informations d’identification enregistrées, la section Mappages affiche le mappage par défaut Synchroniser les employés SuccessFactors avec l’instance locale d’Active Directory.

Partie 4 : Configuration des mappages d’attributs

Dans cette section, vous allez configurer le flux des données utilisateur de SuccessFactors vers Active Directory.

Sous l’onglet Provisionnement, sous Mappages, cliquez sur Synchroniser les utilisateurs SuccessFactors avec l’instance locale d’Active Directory.

Dans le champ Portée de l’objet source, vous pouvez sélectionner les ensembles d’utilisateurs de SuccessFactors concernés par l’approvisionnement vers AD, en définissant des filtres basés sur des attributs. L’étendue par défaut est « tous les utilisateurs de SuccessFactors ». Exemples de filtres :

Exemple : Étendue pour les utilisateurs avec un personIdExternal compris entre 1000000 et 2000000 (2000000 exclus)

Attribut : personIdExternal

Opérateur : REGEX Match

Valeur : (1[0-9][0-9][0-9][0-9][0-9][0-9])

Exemple : Uniquement les employés et non les employés occasionnels

Attribut : EmployeeID

Opérateur : IS NOT NULL

Conseil

Lors de la configuration initiale de l'application d'approvisionnement, vous devez tester et vérifier vos mappages d'attributs et expressions pour être sûr d'obtenir le résultat souhaité. Microsoft vous recommande d’utiliser les filtres d’étendue disponibles sous Portée de l’objet source pour tester vos mappages dans SuccessFactors avec quelques utilisateurs test. Après avoir vérifié que les mappages fonctionnent, vous pouvez supprimer le filtre ou l'étendre progressivement pour inclure d'autres utilisateurs.

Attention

Par défaut, le moteur de provisionnement désactive/supprime les utilisateurs qui sortent de l’étendue. Vous pouvez juger ce comportement inopportun dans votre intégration de SuccessFactors à AD. Pour remplacer ce comportement par défaut, consultez l’article Ignorer la suppression des comptes d’utilisateurs qui sortent de l’étendue.

Dans le champ Actions de l'objet cible, vous pouvez filtrer globalement les actions exécutées sur Active Directory. Les actions Créer et Mettre à jour sont les plus courantes.

Dans la section Mappages d’attributs, vous pouvez définir la manière dont les différents attributs SuccessFactors sont mappés aux attributs Active Directory.

Notes

Pour obtenir la liste complète des attributs SuccessFactors pris en charge par l’application, consultez la Référence des attributs SuccessFactors.

Cliquez sur un mappage d’attributs existants à mettre à jour ou cliquez sur Ajouter un nouveau mappage en bas de l’écran pour ajouter de nouveaux mappages. Un mappage d’attribut individuel prend en charge les propriétés suivantes :

Type de mappage

Direct : inscrit la valeur de l’attribut SuccessFactors dans l’attribut AD, sans aucune modification

Constante : inscrivez une valeur de chaîne constante et statique dans l'attribut AD

Expression : vous permet d’écrire une valeur personnalisée dans l’attribut AD, basée sur un ou plusieurs attributs SuccessFactors. Pour plus d’informations, consultez l’article sur les expressions.

Attribut source : l’attribut utilisateur dans SuccessFactors.

Valeur par défaut : facultatif. Si l’attribut source a une valeur vide, le mappage écrit cette valeur à la place. La configuration la plus courante consiste à laisser ce champ vide.

Attribut cible : attribut de l’utilisateur dans Active Directory.

Faire correspondre des objets à l’aide de cet attribut : indique ci ce mappage est utilisé ou pas pour identifier les utilisateurs de manière unique entre SuccessFactors et Active Directory. Cette valeur est communément définie dans le champ Worker ID (ID de collaborateur) de SuccessFactors, qui est généralement mappé avec l’un des attributs ID d’employé d’Active Directory.

Priorité des correspondances : plusieurs attributs de correspondance peuvent être définis. S’il en existe plusieurs, ils sont évalués dans l’ordre défini par ce champ. Dès qu’une correspondance est trouvée, aucun autre attribut correspondant n’est évalué.

Appliquer ce mappage

Toujours : applique ce mappage à la création de l’utilisateur et des actions de mise à jour.

Lors de la création uniquement : applique ce mappage uniquement aux actions de création d’utilisateur.

Pour enregistrer vos mappages, cliquez sur Enregistrer en haut de la section Mappage d’attributs.

Une fois la configuration du mappage des attributs terminée, vous pouvez tester le provisionnement d’un utilisateur unique à l’aide du provisionnement à la demande, puis activer et lancer le service de provisionnement d’utilisateurs.

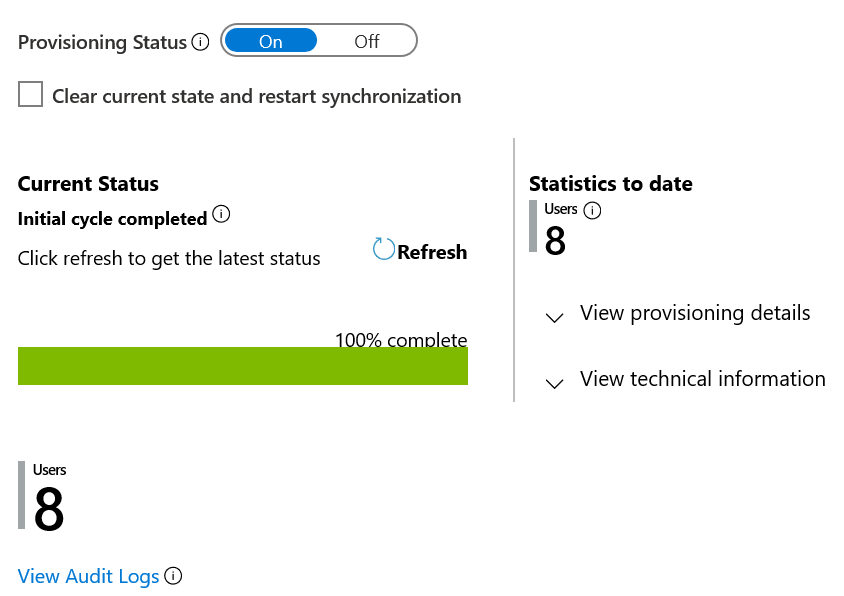

Activer et lancer l'approvisionnement des utilisateurs

Une fois que les configurations d’application de provisionnement SuccessFactors ont été effectuées et que vous avez vérifié le provisionnement pour un utilisateur unique avec le provisionnement à la demande, vous pouvez activer le service de provisionnement.

Conseil

Par défaut, lorsque vous activez le service d'approvisionnement, il lance les opérations d'approvisionnement pour tous les utilisateurs concernés. En cas d’erreur de mappage ou de problème lié aux données SuccessFactors, le travail de provisionnement peut échouer et être mis en quarantaine. Pour éviter ce genre de problème, nous vous recommandons de configurer le filtre Portée de l’objet source et de tester vos mappages d’attributs sur quelques utilisateurs tests à l’aide du provisionnement à la demande avant de lancer la synchronisation complète de tous les utilisateurs. Après avoir vérifié que les mappages fonctionnent et qu'ils vous donnent les résultats souhaités, vous pouvez supprimer le filtre ou l'étendre progressivement pour inclure d'autres utilisateurs.

Accédez au panneau Provisionnement, puis cliquez sur Démarrer le provisionnement.

Cette opération permet de lancer la synchronisation initiale, dont la durée dépendra du nombre d’utilisateurs du locataire SuccessFactors. Vous pouvez consulter la barre de progression pour suivre la progression du cycle de synchronisation.

À tout moment, consultez l’onglet Journaux d’audit dans le portail Azure pour connaître les actions effectuées par le service d’approvisionnement. Les journaux d’audit listent tous les événements de synchronisation individuels effectués par le service de provisionnement, tels que les utilisateurs lus dans SuccessFactors et par la suite ajoutés ou mis à jour dans Active Directory.

Au terme de la synchronisation initiale, un rapport de synthèse d'audit est créé dans l'onglet Approvisionnement, comme illustré ci-dessous.

Étapes suivantes

- En savoir plus sur les attributs SuccessFactors pris en charge pour le provisionnement entrant

- Découvrez comment configurer la réécriture d’e-mail vers SuccessFactors

- Découvrez comment consulter les journaux d’activité et obtenir des rapports sur l’activité d’approvisionnement

- Découvrez comment configurer l'authentification unique entre SuccessFactors et Microsoft Entra ID

- Découvrez comment intégrer d'autres applications SaaS avec Microsoft Entra ID

- Découvrez comment exporter et importer vos configurations de provisionnement