Activer l’authentification Microsoft Entra Domain Services sur Azure Files

Azure Files prend en charge l’authentification basée sur l’identité via SMB (Server Message Block) pour les partages de fichiers Windows à l’aide du protocole d’authentification Kerberos à l’aide des méthodes suivantes :

- Active Directory Domain Services (AD DS) en local

- Microsoft Entra Domain Services

- Microsoft Entra Kerberos pour les identités utilisateur hybrides

Cet article se concentre sur l'activation et la configuration de Microsoft Entra Domain Services (anciennement Azure Active Directory Domain Services) pour l'authentification basée sur l'identité avec les partages de fichiers Azure. Dans ce scénario d’authentification, les informations d’identification Microsoft Entra et Microsoft Entra Domain Services sont identiques et peuvent être interchangeables.

Nous vous recommandons vivement de consulter la section Fonctionnement pour sélectionner la source AD appropriée pour l’authentification. L’installation est différente selon la source AD que vous choisissez.

Si vous débutez avec les Fichiers Azure, nous vous recommandons de lire notre guide de planification avant de lire l’article suivant.

Remarque

Le service Azure Files prend en charge l’authentification Kerberos à l’aide de Microsoft Entra Domain Services avec les chiffrements RC4-HMAC et AES 256. Nous vous recommandons d’utiliser AES-256.

Azure Files prend en charge l’authentification pour Microsoft Entra Domain Services avec une synchronisation complète ou partielle à partir de Microsoft Entra ID. Pour les environnements avec une synchronisation délimitée, les administrateurs doivent comprendre qu’Azure Files respecte uniquement les attributions de rôles RBAC Azure accordées aux principaux qui sont synchronisés. Les attributions de rôles accordées aux identités non synchronisées entre Microsoft Entra ID et Microsoft Entra Domain Services sont ignorées par le service Azure Files.

S’applique à

| Type de partage de fichiers | SMB | NFS |

|---|---|---|

| Partages de fichiers Standard (GPv2), LRS/ZRS | ||

| Partages de fichiers Standard (GPv2), GRS/GZRS | ||

| Partages de fichiers Premium (FileStorage), LRS/ZRS |

Prérequis

Avant d’activer Microsoft Entra Domain Services sur SMB pour des partages de fichiers Azure, vérifiez que les prérequis suivants sont satisfaits :

Sélectionner ou créer un locataire Microsoft Entra.

Vous pouvez utiliser un locataire nouveau ou existant. Le locataire et le partage de fichiers auquel vous voulez accéder doivent être associés au même abonnement.

Pour créer un locataire Microsoft Entra, vous pouvez ajouter un locataire Microsoft Entra et un abonnement Microsoft Entra. Si vous avez déjà un locataire Microsoft Entra, mais que vous voulez en créer un pour l’utiliser avec des partages de fichiers Azure, voir Créer un locataire Microsoft Entra.

Activer Microsoft Entra Domain Services sur le locataire Microsoft Entra.

Pour prendre en charge l'authentification avec des informations d'identification Microsoft Entra, vous devez activer Microsoft Entra Domain Services pour votre locataire Microsoft Entra. Si vous n’êtes pas l’administrateur du locataire Microsoft Entra, contactez-le et suivez les instructions pas à pas pour Activer Microsoft Entra Domain Services à l’aide du portail Azure.

Il faut généralement environ 15 minutes pour déployer Microsoft Entra Domain Services. Vérifiez que l’état d’intégrité de Microsoft Entra Domain Services est En cours d’exécution, avec la synchronisation de hachage de mot de passe activée, avant de passer à l’étape suivante.

Joindre une machine virtuelle à Microsoft Entra Domain Services.

Pour accéder à un partage de fichiers Azure à l’aide des informations d’identification Microsoft Entra à partir d’une machine virtuelle, cette machine virtuelle doit être jointe à Microsoft Entra Domain Services. Pour plus d’informations sur la jonction de domaine d’une machine virtuelle, consultez Joindre une machine virtuelle Windows Server à un domaine géré. L’authentification Microsoft Entra Domain Services sur SMB avec des partages de fichiers Azure est prise en charge uniquement sur des machines virtuelles Azure s’exécutant sur des versions de système d’exploitation postérieures à Windows 7 ou Windows Server 2008 R2.

Remarque

Les machines virtuelles non jointes à un domaine peuvent accéder aux partages de fichiers Azure à l’aide de l’authentification Microsoft Entra Domain Services uniquement si la machine virtuelle a une connectivité réseau non limitée aux contrôleurs de domaine pour Microsoft Entra Domain Services. Cela nécessite généralement un VPN de site à site ou de point à site.

Sélectionner ou créer un partage de fichiers Azure.

Sélectionnez un partage de fichiers nouveau ou existant associé au même abonnement que celui de votre locataire Microsoft Entra. Pour plus d’informations sur la création d’un partage de fichiers, consultez Créer un partage de fichiers dans Azure Files. Pour des performances optimales, nous recommandons que votre partage de fichiers soit dans la même région que celle de la machine virtuelle à partir de laquelle vous voulez accéder au partage.

Vérifier la connectivité d’Azure Files en montant les partages de fichiers Azure à l’aide de votre clé de compte de stockage.

Pour vérifier que votre machine virtuelle et le partage de fichiers sont configurés correctement, essayez de monter le partage de fichiers à l’aide de votre clé de compte de stockage. Pour plus d’informations, consultez Monter un partage de fichiers Azure et accéder au partage dans Windows.

Disponibilité régionale

L’authentification Azure Files avec Microsoft Entra Domain Services est disponible dans toutes les régions Azure publiques, Gov et Chine.

Vue d’ensemble du workflow

Avant d’activer l’authentification Microsoft Entra Domain Services sur SMB pour des partages de fichiers Azure, vérifiez que vos environnements Microsoft Entra ID et Stockage Azure sont correctement configurés. Nous vous recommandons d’examiner les conditions préalables pour vous assurer que vous avez parcouru toutes les étapes requises.

Suivez ces étapes afin d’accorder l’accès aux ressources Azure Files avec les informations d’identification Microsoft Entra :

- Activez l’authentification Microsoft Entra Domain Services sur SMB pour votre compte de stockage afin d’inscrire le compte de stockage auprès du déploiement Microsoft Entra Domain Services associé.

- Attribuez des autorisations au niveau du partage à une identité Microsoft Entra (utilisateur, groupe ou principal de service).

- Connectez-vous à votre partage de fichiers Azure à l’aide d’une clé de compte de stockage et configurez des listes de contrôle d’accès Windows pour des répertoires et des fichiers.

- Montez un partage de fichiers Azure à partir d’une machine virtuelle jointe à un domaine.

Le diagramme ci-dessous illustre le workflow de bout en bout pour l’activation de l’authentification Microsoft Entra Domain Services sur SMB pour Azure Files.

Activer l’authentification Microsoft Entra Domain Services pour votre compte

Pour activer l’authentification Microsoft Entra Domain Services sur SMB pour Azure Files, vous pouvez définir une propriété sur les comptes de stockage à l’aide du Portail Azure, Azure PowerShell ou Azure CLI. En définissant cette propriété, le « domaine rejoint » implicitement le compte de stockage avec le déploiement Microsoft Entra Domain Services associé. L’authentification Microsoft Entra Domain Services sur SMB est alors activée pour tous les partages de fichiers nouveaux et existants dans le compte de stockage.

Gardez à l'esprit que vous ne pouvez activer l'authentification Microsoft Entra Domain Services via SMB qu'après avoir déployé avec succès Microsoft Entra Domain Services dans votre locataire Microsoft Entra. Pour plus d’informations, voir les Conditions préalables.

Pour activer l’authentification Microsoft Entra Domain Services sur SMB avec le portail Azure, procédez comme suit :

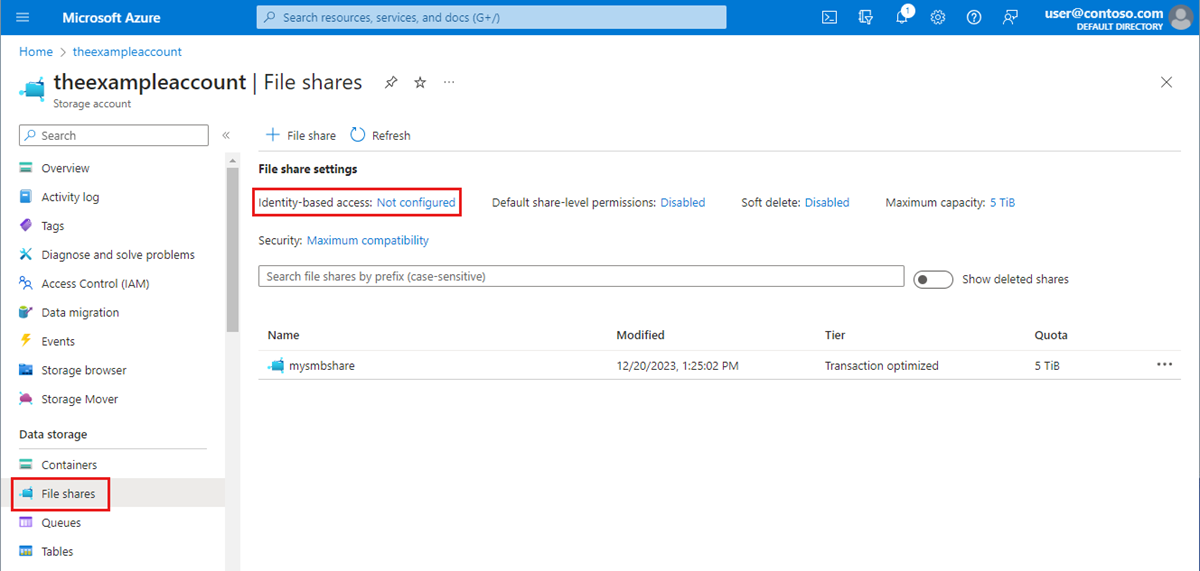

Dans le Portail Azure, accédez à votre compte de stockage existant, ou créez un compte de stockage.

Sélectionnez Stockage de données>Partage de fichiers.

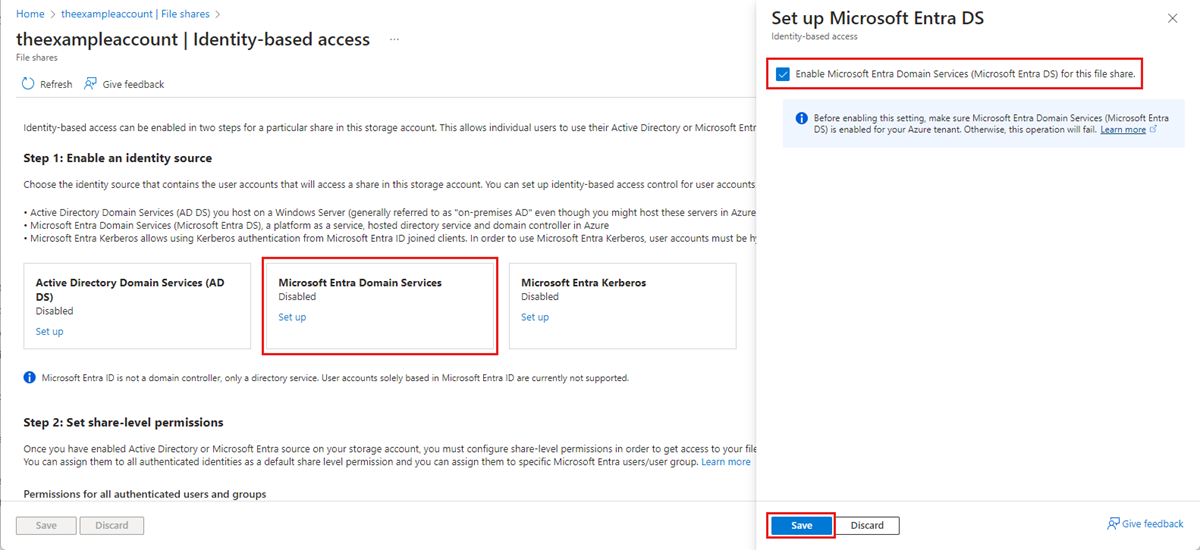

Dans la section Paramètres de partage de fichiers, sélectionnez Accès basé sur l’identité : Non configuré.

Sous Microsoft Entra Domain Services sélectionnez Configurer, puis activez la fonctionnalité en cochant la case.

Sélectionnez Enregistrer.

Il est recommandé d’utiliser le chiffrement AES-256.

Par défaut, l’authentification Microsoft Entra Domain Services utilise le chiffrement Kerberos RC4. Nous vous recommandons de la configurer de manière à utiliser plutôt le chiffrement Kerberos AES-256 en suivant ces instructions.

Cette action nécessite l’exécution d’une opération sur le domaine Active Directory géré par Microsoft Entra Domain Services pour atteindre un contrôleur de domaine afin de demander une modification de propriété à l’objet de domaine. Les applets de commande ci-dessous sont des applets de commande PowerShell Windows Server Active Directory, et non pas des applets de commande Azure PowerShell. En raison de cela, ces commandes PowerShell doivent être exécutées à partir d’une machine client jointe au domaine Microsoft Entra Domain Services.

Important

Les applets de commande PowerShell Windows Server Active Directory de cette section doivent être exécutées dans Windows PowerShell 5.1 à partir d’un ordinateur client joint au domaine Microsoft Entra Domain Services. PowerShell 7.x et Azure Cloud Shell ne fonctionneront pas dans ce scénario.

Connectez-vous à l’ordinateur client joint au domaine en tant qu’utilisateur Microsoft Entra Domain Services avec les autorisations nécessaires. Vous devez disposer d’un accès en écriture à msDS-SupportedEncryptionTypesl’attribut de l’objet de domaine. En règle générale, les membres du groupe Administrateurs du contrôleur de domaine AAD disposent des autorisations nécessaires. Ouvrez une session PowerShell normale (sans élévation de privilèges) et exécutez les commandes suivantes.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Important

Si vous avez précédemment utilisé le chiffrement RC4 et mettez à jour le compte de stockage pour utiliser AES-256, vous devez exécuter klist purge sur le client, puis remonter le partage de fichiers pour obtenir de nouveaux tickets Kerberos avec AES-256.

Affecter des autorisations au niveau du partage

Pour pouvoir accéder à des ressources Azure Files avec l’authentification par identité, il faut que l’identité (utilisateur, groupe ou principal de service) dispose des autorisations nécessaires au niveau du partage. Ce processus est semblable à la spécification des autorisations de partage Windows, où vous spécifiez le type d’accès dont dispose un utilisateur particulier sur un partage de fichiers. Les instructions dans cette section montrent comment assigner des autorisations de lecture, d’écriture ou de suppression pour un partage de fichiers à une identité. Nous vous recommandons vivement d’affecter des autorisations en déclarant explicitement des actions et actions de données plutôt que d’utiliser le caractère générique (*).

La plupart des utilisateurs doivent attribuer des autorisations au niveau du partage à des utilisateurs ou groupes Microsoft Entra spécifiques, puis configurer des listes ACL Windows pour avoir un contrôle d’accès granulaire au niveau des répertoires et des fichiers. Toutefois, vous pouvez également définir une autorisation par défaut au niveau du partage pour autoriser un accès de contributeur, de contributeur élevé ou de lecteur à toutes les identités authentifiées.

Il existe cinq rôles intégrés Azure pour Azure Files, dont certains accordent aux utilisateurs et aux groupes des autorisations au niveau du partage :

- Contributeur privilégié aux données de fichier de stockage autorise la lecture, l’écriture, la suppression et la modification des listes ACL Windows dans les partages de fichiers Azure sur SMB en remplaçant les listes ACL Windows existantes.

- Lecteur privilégié de données de fichier de stockage autorise l’accès en lecture dans les partages de fichiers Azure sur SMB en remplaçant les listes ACL Windows existantes.

- Contributeur aux partages SMB de données de fichier de stockage autorise l’accès en lecture, écriture et suppression dans les partages de fichiers Azure sur SMB.

- Contributeur élevé de partage SMB pour les données de fichier de stockage : autorise la lecture, l’écriture, la suppression et la modification des listes ACL Windows dans les partages de fichiers Azure sur SMB.

- Lecteur de partage SMB de données de fichier de stockage autorise l’accès en lecture dans les partages de fichiers Azure sur SMB.

Important

Le contrôle administratif total d’un partage de fichiers, y compris la possibilité de prendre possession d’un fichier, nécessite l’utilisation de la clé de compte de stockage. Le contrôle d’administration n’est pas pris en charge avec les informations d’identification Microsoft Entra.

Vous pouvez utiliser le portail Azure, PowerShell ou Azure CLI pour attribuer les rôles intégrés à l’identité Microsoft Entra d’un utilisateur afin d’accorder des autorisations au niveau du partage. N’oubliez pas que l’attribution de rôle Azure au niveau du partage peut prendre un certain temps. Nous recommandons d’utiliser l’autorisation au niveau du partage pour la gestion de l’accès global pour un groupe AD représentant un groupe d’utilisateurs et d’identités, puis de tirer parti des listes ACL Windows pour un contrôle d’accès précis au niveau du répertoire/fichier.

Attribuer un rôle Azure à une identité Microsoft Entra

Important

Affectez des autorisations en déclarant explicitement des actions et des actions de données plutôt que d’utiliser un caractère générique (*). Si une définition de rôle personnalisée pour une action de données contient un caractère générique, toutes les identités affectées à ce rôle sont autorisées à accéder à toutes les actions de données possibles. Cela signifie que toutes ces identités seront également accordées à toute nouvelle action de données ajoutée à la plateforme. L’accès et les autorisations supplémentaires accordés par le biais de nouvelles actions ou actions de données peuvent constituer un comportement indésirable pour les clients qui utilisent le caractère générique.

Pour attribuer un rôle Azure à une identité Microsoft Entra en utilisant le portail Azure, suivez ces étapes :

- Sur le Portail Azure, accédez à votre partage de fichiers ou Créez un partage de fichiers.

- Sélectionnez Contrôle d’accès (IAM) .

- Sélectionnez Ajouter une attribution de rôle.

- Dans le panneau Ajouter une attribution de rôle, sélectionnez le rôle intégré approprié (par exemple, Lecteur de partage SMB de données de fichier de stockage ou Contributeur aux partages SMB de données de fichier de stockage) dans la liste Rôle. Sous Attribuer l’accès à, laissez la valeur par défaut Utilisateur, groupe ou principal du service Microsoft Entra. Sélectionnez l’identité Microsoft Entra cible par son nom ou son adresse e-mail.

- Sélectionnez Vérifier + attribuer pour terminer l’attribution de rôle.

Configurer des ACL Windows

Une fois que vous avez attribué des autorisations au niveau du partage avec RBAC, vous pouvez attribuer des listes ACL Windows au niveau du fichier, du répertoire ou de la racine. Les autorisations au niveau du partage représentent l’opérateur de contrôle de niveau supérieur qui détermine si un utilisateur peut accéder au partage, tandis que les listes de contrôle d’accès (ACL) Windows agissent à un niveau plus précis pour déterminer les opérations que l’utilisateur peut effectuer au niveau du répertoire ou du fichier.

Azure Files prend en charge l’ensemble des autorisations de base et avancées. Vous pouvez voir et configurer les listes de contrôle d’accès Windows sur les répertoires et les fichiers dans un partage de fichiers Azure en montant le partage, puis en utilisant l’Explorateur de fichiers Windows ou en exécutant la commande Windows icacls ou Set-ACL.

Les ensembles d’autorisations suivants sont pris en charge dans le répertoire racine d’un partage de fichiers :

- BUILTIN\Administrators:(OI)(CI)(F)

- NT AUTHORITY\SYSTEM:(OI)(CI)(F)

- BUILTIN\Users:(RX)

- BUILTIN\Users:(OI)(CI)(IO)(GR,GE)

- NT AUTHORITY\Authenticated Users:(OI)(CI)(M)

- NT AUTHORITY\SYSTEM:(F)

- CREATOR OWNER:(OI)(CI)(IO)(F)

Pour plus d’informations, consultez Configurer des autorisations au niveau des répertoires et des fichiers sur SMB.

Monter le partage de fichiers à l’aide de votre clé de compte de stockage

Avant de configurer des listes de contrôle d’accès Windows, vous devez d’abord monter le partage de fichiers sur votre machine virtuelle jointe à un domaine à l’aide de votre clé de compte de stockage. Pour ce faire, connectez-vous à la machine virtuelle jointe au domaine en tant qu’utilisateur Microsoft Entra, ouvrez une invite de commandes Windows et exécutez la commande suivante. Assurez-vous de remplacer <YourStorageAccountName>, <FileShareName>, et <YourStorageAccountKey> par vos propres valeurs. Si Z: est déjà utilisé, remplacez-le par une lettre de lecteur disponible. Vous pouvez trouver votre clé de compte de stockage dans le portail Azure en accédant au compte de stockage et en sélectionnant Sécurité + réseau>Clés d’accès. Vous pouvez également utiliser l’Get-AzStorageAccountKeyapplet de commande PowerShell.

Il est important d’utiliser la net use commande Windows pour monter le partage à ce stade, et non PowerShell. Si vous utilisez PowerShell pour monter le partage, le partage ne sera pas visible par Windows Explorateur de fichiers ou cmd.exe, et vous ne pourrez pas configurer les listes de contrôle d’accès Windows.

Notes

Vous pouvez voir que la liste de contrôle d’accès Contrôle total est déjà appliquée à un rôle. Cela offre généralement la possibilité d’attribuer des autorisations. Cela est toutefois limité du fait qu’il existe des contrôles d’accès à deux niveaux (au niveau du partage et au niveau du fichier/répertoire). Seuls les utilisateurs disposant du rôle Contributeur à privilèges élevés SMB et qui créent un fichier ou un répertoire peuvent attribuer des autorisations sur ces nouveaux fichiers ou répertoires sans utiliser la clé du compte de stockage. Toutes les autres attributions d’autorisations de fichier/répertoire nécessitent la connexion préalable au partage à l’aide de la clé du compte de stockage.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Configurer des ACL Windows avec l’Explorateur de fichiers Windows

Une fois que vous êtes monté à votre partage de fichiers Azure, vous devez configurer les listes de contrôle d’accès (ACL) Windows. Vous pouvez effectuer cette opération en utilisant l’Explorateur de fichiers Windows ou icacls.

Effectuez les étapes suivantes pour utiliser l’Explorateur de fichiers Windows afin d’accorder des autorisations complètes à tous les répertoires et fichiers situés sous le partage de fichiers, y compris le répertoire racine.

- Ouvrez l’Explorateur de fichiers Windows, cliquez avec le bouton droit sur le fichier/répertoire, puis sélectionnez Propriétés.

- Sélectionnez l'onglet Sécurité .

- Sélectionnez Modifier pour modifier les autorisations.

- Vous pouvez modifier les autorisations des utilisateurs existants ou sélectionner Ajouter pour accorder des autorisations à de nouveaux utilisateurs.

- Dans la fenêtre d’invite d’ajout de nouveaux utilisateurs, entrez le nom d’utilisateur cible auquel vous souhaitez accorder l’autorisation dans la zone Entrer les noms des objets à sélectionner, puis sélectionnez Vérifier les noms pour trouver le nom UPN complet de l’utilisateur cible.

- Sélectionnez OK.

- Dans l’onglet Sécurité, sélectionnez toutes les autorisations que vous souhaitez accorder au nouvel utilisateur.

- Sélectionnez Appliquer.

Configurer des ACL Windows avec icacls

Utilisez la commande Windows suivante pour accorder des autorisations complètes sur tous les répertoires et fichiers du partage de fichiers, y compris le répertoire racine. N’oubliez pas de remplacer les valeurs d’espace réservé dans l’exemple par vos propres valeurs.

icacls <mounted-drive-letter>: /grant <user-email>:(f)

Pour plus d’informations sur l’utilisation de la commande icacls pour définir des listes de contrôle d’accès (ACL) Windows et sur les différents types d’autorisation pris en charge, consultez les informations de référence de ligne de commande pour icacls.

Monter le partage de fichiers Azure à partir d’une machine virtuelle jointe à un domaine

Le processus suivant vérifie que vos autorisations de partage de fichiers et d’accès ont été configurées correctement, et que vous pouvez accéder à un partage de fichiers Azure à partir d’une machine virtuelle jointe à un domaine. N’oubliez pas que l’attribution de rôle Azure au niveau du partage peut prendre un certain temps.

Connectez-vous à la machine virtuelle reliée au domaine en utilisant l’identité Microsoft Entra à laquelle vous avez accordé des autorisations. Veillez à vous connecter avec les informations d’identification Microsoft Entra. Si le lecteur est déjà monté avec la clé de compte de stockage, vous devez le déconnecter ou vous reconnecter.

Exécutez le script PowerShell ci-dessous ou utilisez le Portail Azure pour monter de façon permanente le partage de fichiers Azure et le mapper au lecteur Z: sur Windows. Si Z: est déjà utilisé, remplacez-le par une lettre de lecteur disponible. Étant donné que vous avez été authentifié, vous n’avez pas besoin de fournir la clé de compte de stockage. Le script vérifie si ce compte de stockage est accessible via le port TCP 445, qui est le port que SMB utilise. Assurez-vous de remplacer <storage-account-name> et <file-share-name> par vos propres valeurs. Pour plus d’informations, consultez Utiliser un partage de fichiers Azure avec Windows.

À moins que vous n’utilisiez des noms de domaine personnalisés, vous devez monter les partages de fichiers Azure à l’aide du suffixe file.core.windows.net, même si vous configurez un point de terminaison privé pour votre partage.

$connectTestResult = Test-NetConnection -ComputerName <storage-account-name>.file.core.windows.net -Port 445

if ($connectTestResult.TcpTestSucceeded) {

cmd.exe /C "cmdkey /add:`"<storage-account-name>.file.core.windows.net`" /user:`"localhost\<storage-account-name>`""

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\<file-share-name>" -Persist

} else {

Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port."

}

Vous pouvez également utiliser la commande net-use à partir d’une invite Windows pour monter le partage de fichiers. Assurez-vous de remplacer <YourStorageAccountName> et <FileShareName> par vos propres valeurs.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Monter le partage de fichiers depuis une machine virtuelle non jointe à un domaine ou d’une machine virtuelle jointe à un autre domaine AD

Les machines virtuelles non jointes à un domaine, ou les machines virtuelles jointes à un domaine différent du compte de stockage, peuvent accéder aux partages de fichiers Azure à l’aide de l’authentification Microsoft Entra Domain Services, uniquement si la machine virtuelle a une connectivité réseau non bloquée aux contrôleurs de domaine pour Microsoft Entra Domain Services, qui se trouvent dans Azure. Cela nécessite généralement la configuration d’un VPN site à site ou point à site. L’utilisateur qui accède au partage de fichiers doit avoir une identité (une identité Microsoft Entra synchronisée entre Microsoft Entra ID et Microsoft Entra Domain Services) dans le domaine managé par Microsoft Entra Domain Services, et doit fournir des informations d’identification explicites (un nom d’utilisateur et un mot de passe).

Pour monter un partage de fichiers à partir d’une machine virtuelle non jointe à un domaine, l’utilisateur doit :

- Fournissez des informations d’identification telles que NOM_DOMAINE\nom_utilisateur, où NOM_DOMAINE est le domaine Microsoft Entra Domain Services et nom_utilisateur est le nom d’utilisateur de l’identité dans Microsoft Entra Domain Services, ou

- Utiliser la notation username@domainFQDN, où domainFQDN correspond au nom de domaine complet.

L’utilisation de l’une de ces approches permet au client de contacter le contrôleur de domaine du domaine Microsoft Entra Domain Services pour demander et recevoir des tickets Kerberos.

Par exemple :

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

ou

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

Étapes suivantes

Pour accorder à d’autres utilisateurs l’accès à votre partage de fichiers, suivez les instructions dans Attribuer des autorisations au niveau du partage et Configurer des listes ACL Windows.

Pour plus d’informations sur l’authentification basée sur l’identité pour Azure File, voir les ressources suivantes :