Isolation des ressources sécurisée dans un seul locataire dans Microsoft Entra ID

De nombreux scénarios de séparation peuvent être réalisés dans un seul locataire. Si possible, nous vous recommandons de déléguer l’administration dans des environnements séparés au sein d’un seul locataire pour obtenir la meilleure expérience de productivité et de collaboration.

Résultats

Séparation des ressources - Pour restreindre l’accès aux ressources d’utilisateurs, groupes et principaux de service spécifiques, utilisez des rôles d’annuaire Microsoft Entra, des groupes de sécurité, des stratégies d’accès conditionnel, des groupes de ressources Azure, des groupes de gestion Azure, des unités administratives ainsi que d’autres contrôles. Donnez la possibilité à des administrateurs séparés de gérer des ressources. Utilisez des utilisateurs, des autorisations et des exigences d’accès distincts.

Utilisez l’isolation dans plusieurs locataires s’il y a :

- Des jeux de ressources qui nécessitent des paramètres à l’échelle du locataire

- Une tolérance minimale au risque d’accès non autorisé par les membres du locataire

- Des modifications de la configuration qui provoquent des effets indésirables

Séparation de la configuration Dans certains cas, des ressources telles que les applications ont des dépendances sur les configurations à l’échelle du tenant, comme les méthodes d’authentification ou les emplacements nommés. Vous devez prendre en compte les dépendances lors de l’isolation des ressources. Les administrateurs généraux peuvent configurer les paramètres des ressources et les paramètres à l’échelle du locataire qui affectent les ressources.

Si un ensemble de ressources nécessite des paramètres uniques à l’échelle du locataire, ou si les paramètres du locataire sont administrés par une autre entité, réalisez l’isolation avec plusieurs locataires.

Séparation administrative - Avec l’administration déléguée Microsoft Entra ID, séparez l’administration des ressources telles que les applications et les API, les utilisateurs et les groupes, les groupes de ressources et les stratégies d’accès conditionnel.

Les administrateurs généraux peuvent identifier et obtenir l’accès aux ressources approuvées. Configurez l’audit et les alertes pour les modifications authentifiées apportées à une ressource par un administrateur.

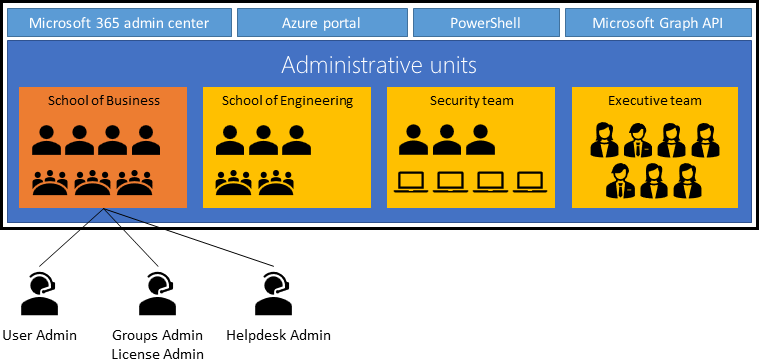

Utilisez des unités administratives dans Microsoft Entra ID pour la séparation administrative. Les unités administratives limitent les autorisations d’un rôle à une partie de votre organisation que vous définissez. Utilisez des unités administratives pour déléguer le rôle Administrateur du support technique aux spécialistes du support technique régionaux. Ils peuvent ainsi gérer les utilisateurs dans la zone géographique qu’ils prennent en charge.

Utilisez des unités administratives pour séparer les objets d’utilisateur, de groupe et d’appareil. Affectez des unités avec des règles pour les groupes à appartenance dynamique.

Avec Privileged Identity Management (PIM), sélectionnez une personne chargée d’approuver les demandes de rôles à privilèges élevés. Par exemple, les administrateurs qui ont besoin d’un accès d’administrateur général pour apporter des modifications à l’échelle du locataire.

Remarque

L'utilisation de PIM nécessite une licence Microsoft Entra ID P2 par humain.

Pour confirmer que les administrateurs généraux ne peuvent pas gérer une ressource, isolez la ressource dans un locataire séparé avec des administrateurs généraux distincts. Utilisez cette méthode pour les sauvegardes. Consultez la documentation sur l’autorisation d’utilisateurs multiples pour obtenir des exemples.

Utilisation courante

L’une des utilisations les plus courantes de plusieurs environnements dans un seul locataire est la séparation des ressources de production et des ressources hors production. Au sein d’un locataire, les équipes de développement et les propriétaires d’applications créent et gèrent un environnement séparé avec des applications de test, des utilisateurs de test, des groupes de test et des stratégies de test pour ces objets. De même, les équipes créent des instances hors production de ressources Azure et d’applications approuvées.

Utilisez des ressources Azure hors production et des instances hors production d’applications intégrées Microsoft Entra avec des objets d’annuaire hors production équivalents. Les ressources hors production de l’annuaire sont utilisées à des fins de test.

Remarque

Évitez d’avoir plus d’un seul environnement Microsoft 365 dans un locataire Microsoft Entra. Vous pouvez cependant disposer de plusieurs environnements Dynamics 365 dans un locataire Microsoft Entra.

Un autre scénario pour une isolation dans un seul locataire est une séparation entre des emplacements, des filiales ou une administration hiérarchisée. Consultez le modèle d’accès d’entreprise.

Utilisez des attributions de contrôle d’accès basé sur les rôles Azure pour l’administration étendue de ressources Azure. De même, activez la gestion avec Microsoft Entra ID des applications approuvées par Microsoft Entra ID via plusieurs fonctionnalités. Les exemples incluent l’accès conditionnel, le filtrage des utilisateurs et des groupes, les affectations d’unités administratives et les affectations d’applications.

Pour garantir l’isolation des services Microsoft 365, incluant la préproduction de la configuration à l’échelle de l’organisation, choisissez une isolation avec plusieurs locataires.

Gestion délimitée pour les ressources Azure

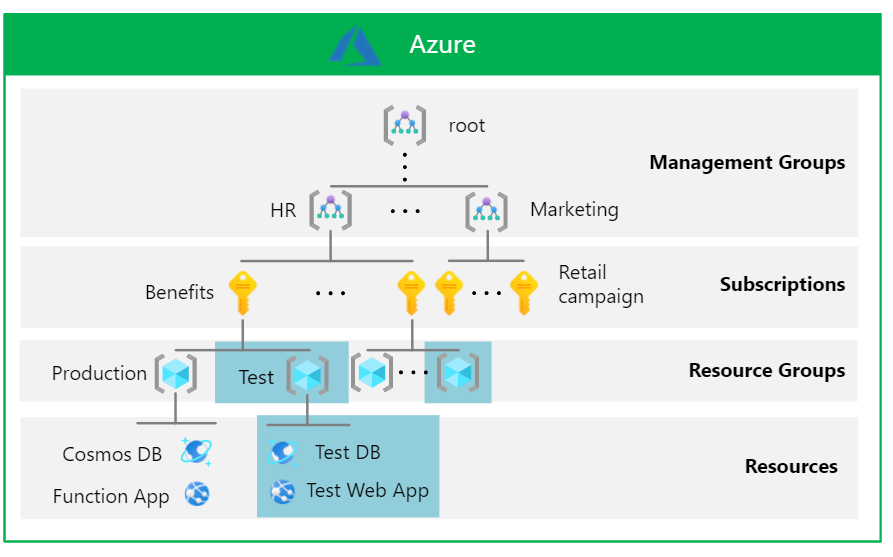

Utillisez RBAC Azure pour concevoir un modèle d’administration avec des étendues granulaires et une surface d’exposition. Considérez la hiérarchie d’administration dans l’exemple suivant :

Remarque

Vous pouvez définir la hiérarchie de gestion en fonction des exigences, des contraintes et des objectifs individuels d’une organisation. Pour plus d’informations, consultez Organiser les ressources Azure dans le guide du Cloud Adoption Framework.

- Groupe d’administration : attribuez des rôles à des groupes d’administration afin qu’ils n’affectent aucun autre groupe d’administration. Dans le scénario précédent, l’équipe RH peut définir une stratégie Azure Policy pour auditer les régions où les ressources sont déployées sur les abonnements RH.

- Abonnement : attribuez des rôles à un abonnement pour l’empêcher d’affecter d’autres groupes de ressources. Dans le scénario précédent, l’équipe RH attribue le rôle Lecteur pour l’abonnement Avantages, sans lire d’autres abonnements RH ni un abonnement d’une autre équipe.

- Groupe de ressources : attribuez des rôles à des groupes de ressources afin qu’ils n’affectent aucun autre groupe de ressources. L’équipe d’ingénierie Avantages attribue le rôle Contributeur à une personne pour gérer la base de données de test et l’application web de test, ou ajouter d’autres ressources.

- Ressources individuelles : attribuez des rôles à des ressources afin qu’elles n’affectent aucune autre ressource. L’équipe d’ingénierie Avantages affecte un analyste de données au rôle Lecteur de compte Cosmos DB pour l’instance de test de la base de données Azure Cosmos DB. Ce travail n’interfère pas avec l’application web de test ou la ressource de production.

Pour plus d’informations, consultez les articles Rôles intégrés Azure et Qu’est-ce qu’Azure RBAC ?.

La structure est hiérarchique. Ainsi, plus la hiérarchie est élevée, plus l’étendue, la visibilité et l’effet sont importants aux niveaux inférieurs. Les étendues de niveau supérieur affectent les ressources Azure dans la limite du locataire Microsoft Entra. Vous pouvez accorder des autorisations à plusieurs niveaux. Cette action présente un risque. L’attribution de rôles plus haut dans la hiérarchie peut fournir plus d’accès plus bas que prévu dans l’étendue. Microsoft Entra offre une visibilité et une correction pour aider à réduire le risque.

- Le groupe d’administration racine définit les stratégies Azure Policy et les attributions de rôles RBAC appliquées aux abonnements et ressources.

- Les administrateurs généraux peuvent élever leur accès aux abonnements et groupes d’administration.

Surveillez vos étendues de niveau supérieur. Il est important de planifier d’autres dimensions de l’isolation des ressources, telles que la mise en réseau. Pour obtenir des conseils sur la mise en réseau Azure, consultez Meilleures pratiques Azure pour la sécurité réseau. Les charges de travail IaaS (Infrastructure as a Service) ont des scénarios dans lesquels l’isolation des identités et des ressources doit faire partie de la conception et de la stratégie.

Envisagez d’isoler les ressources sensibles ou de test en fonction de l’architecture conceptuelle de la zone d’atterrissage Azure. Par exemple, attribuez des abonnements d’identité à des groupes d’administration séparés. Séparez les abonnements pour le développement dans les groupes d’administration de bac à sable. Vous trouverez plus de détails dans la documentation à l’échelle de l’entreprise. La séparation à des fins de test dans un locataire est également prise en compte dans la hiérarchie de groupes d’administration de l’architecture de référence.

Gestion étendue pour les applications de confiance Microsoft Entra ID

La section suivante illustre le modèle permettant de gérer la portée des applications faisant confiance à Microsoft Entra ID.

Microsoft Entra ID prend en charge la configuration de plusieurs instances d'applications personnalisées et SaaS, mais pas de la plupart des services Microsoft, sur le même répertoire avec des attributions d'utilisateurs indépendantes. L’exemple précédent contient une version de production et une version de test de l’application de voyage. Pour obtenir une configuration et une séparation de stratégie spécifiques à l’application, déployez des versions de préproduction sur le locataire d’entreprise. Cette action permet aux propriétaires de charge de travail d’effectuer des tests avec leurs informations d’identification d’entreprise. Les objets d’annuaire hors production tels que les utilisateurs de test et les groupes de test sont associés à l’application hors production avec une propriété distincte de ces objets.

Il existe des aspects à l’échelle du locataire qui affectent les applications approuvées dans la limite du locataire Microsoft Entra :

- Les administrateurs généraux gérent tous les paramètres à l’échelle du locataire.

- D’autres rôles d’annuaire tels que les rôles Administrateur d’utilisateurs, Administrateur d’application et Administrateurs d’accès conditionnel gérent la configuration à l’échelle du locataire dans l’étendue du rôle.

Les paramètres de configuration tels que les méthodes d’authentification autorisées, les configurations hybrides, la liste d’autorisation B2B Collaboration des domaines et les emplacements nommés sont à l’échelle du locataire.

Remarque

Les autorisations de consentement et les autorisations de l’API Microsoft Graph ne peuvent pas être délimitées pour un groupe ou des membres d’UA. Ces autorisations sont affectées au niveau de l’annuaire. Seul le consentement spécifique aux ressources autorise l’étendue au niveau des ressources, actuellement limitée aux autorisations de conversation Microsoft Teams.

Important

Le cycle de vie des services Microsoft SaaS tels qu'Office 365, Microsoft Dynamics et Microsoft Exchange est lié au locataire Microsoft Entra. Par conséquent, plusieurs instances de ces services nécessitent plusieurs locataires Microsoft Entra.