Qu’est-ce que la gestion des vulnérabilités de Microsoft Defender

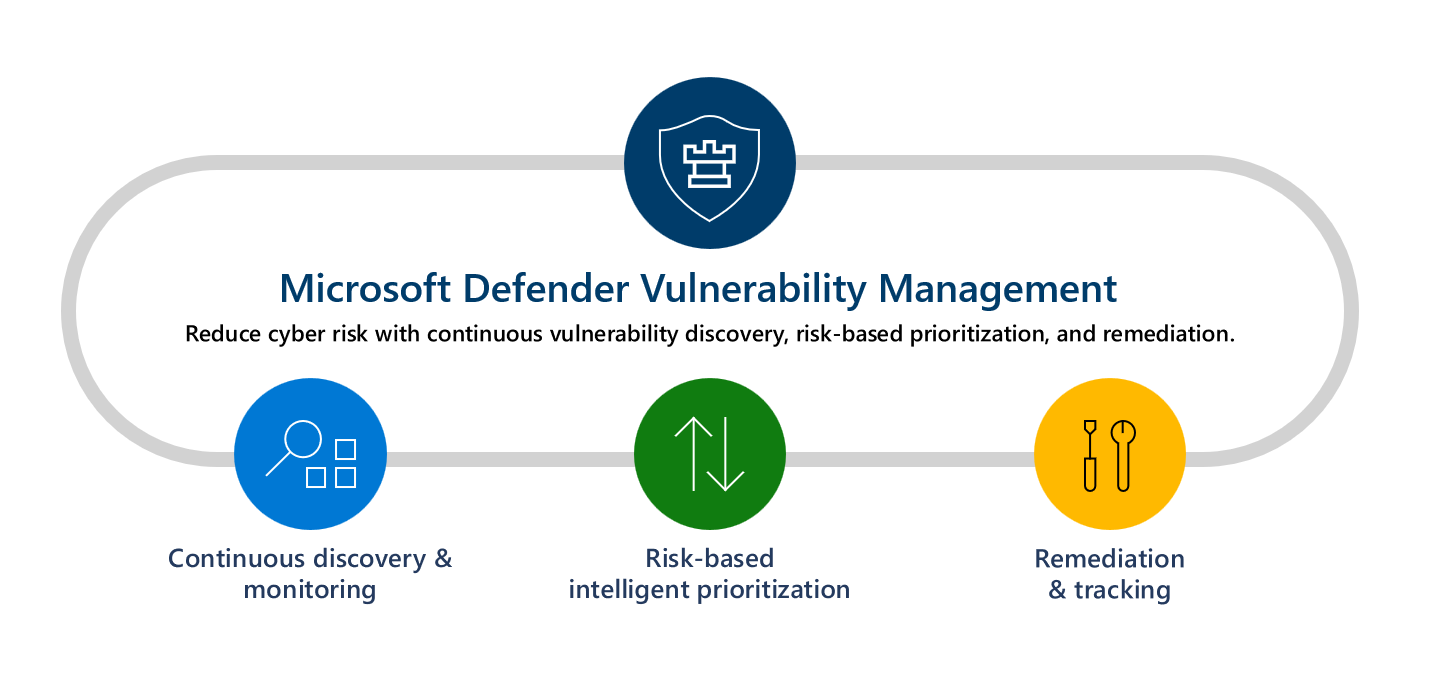

La réduction des cyber-risques nécessite une gestion complète des vulnérabilités basée sur les risques pour identifier, évaluer, corriger et suivre toutes vos vulnérabilités les plus importantes sur vos ressources les plus critiques, le tout dans une seule solution.

Defender Vulnerability Management offre une visibilité des ressources, des évaluations intelligentes et des outils de correction intégrés pour les appareils Windows, macOS, Linux, Android, iOS et réseau. À l’aide du renseignement sur les menaces Microsoft, des prédictions de probabilité de violation, des contextes métier et des évaluations des appareils, Defender Vulnerability Management hiérarchise rapidement et en permanence les vulnérabilités les plus importantes sur vos ressources les plus critiques et fournit des recommandations de sécurité pour atténuer les risques.

Regardez la vidéo suivante pour en savoir plus sur la gestion des vulnérabilités de Defender.

Conseil

Saviez-vous que vous pouvez essayer gratuitement toutes les fonctionnalités de Gestion des vulnérabilités Microsoft Defender ? Découvrez comment vous inscrire à un essai gratuit.

Pour plus d’informations sur les fonctionnalités incluses dans chaque offre, consultez Comparer les offres Gestion des vulnérabilités Microsoft Defender.

Avec Defender Vulnerability Management, vous pouvez donner à vos équipes de sécurité et informatiques les moyens de combler les lacunes de flux de travail, de hiérarchiser et de traiter les vulnérabilités critiques et les erreurs de configuration dans votre organization. Réduisez les risques de cybersécurité avec :

Détection et surveillance continues des ressources

Les scanneurs intégrés et sans agent Defender Vulnerability Management surveillent et détectent en permanence les risques dans votre organization même lorsque les appareils ne sont pas connectés au réseau d’entreprise.

Les inventaires consolidés fournissent une vue en temps réel des applications logicielles de votre organization, des certificats numériques, du matériel et du microprogramme et des extensions de navigateur pour vous aider à surveiller et à évaluer toutes les ressources de votre organization.

Les outils avancés d’évaluation des vulnérabilités et de la configuration vous aident à comprendre et à évaluer votre cyber-exposition, notamment :

- Évaluation des bases de référence de sécurité : créez des profils de base de référence personnalisables pour mesurer la conformité des risques par rapport aux points de référence établis, tels que le Center for Internet Security (CIS) et les Guides d’implémentation technique de la sécurité (STIG).

- Visibilité des logiciels et des vulnérabilités : obtenez une vue de l’inventaire logiciel de l’organization et des modifications logicielles telles que les installations, les désinstallations et les correctifs.

- Évaluation du partage réseau : évaluez la configuration des partages réseau internes vulnérables avec des recommandations de sécurité exploitables.

- Analyse authentifiée pour Windows : analysez régulièrement les appareils Windows non gérés à la recherche de vulnérabilités logicielles en fournissant aux Gestion des vulnérabilités Microsoft Defender des informations d’identification pour accéder à distance aux appareils.

- Analyse des menaces & chronologies des événements : utilisez les chronologies des événements et les évaluations des vulnérabilités au niveau de l’entité pour comprendre et hiérarchiser les vulnérabilités.

- Évaluation des extensions de navigateur : affichez la liste des extensions de navigateur installées sur différents navigateurs dans votre organization. Afficher des informations sur les autorisations d’une extension et les niveaux de risque associés.

- Évaluation des certificats numériques : affichez la liste des certificats installés sur votre organization dans une page d’inventaire de certificats centralisée unique. Identifiez les certificats avant leur expiration et détectez les vulnérabilités potentielles dues à des algorithmes de signature faibles.

- Évaluation du matériel et du microprogramme : affichez une liste de matériels et de microprogrammes connus dans votre organization organisés par modèles système, processeurs et BIOS. Chaque vue inclut des détails tels que le nom du fournisseur, le nombre de faiblesses, les insights sur les menaces et le nombre d’appareils exposés.

Hiérarchisation intelligente basée sur les risques

Defender Vulnerability Management utilise le renseignement sur les menaces, les prédictions de probabilité de violation, les contextes métier et les évaluations des appareils de Microsoft pour hiérarchiser rapidement les plus grandes vulnérabilités dans votre organization. Une vue unique des recommandations hiérarchisées de plusieurs flux de sécurité, ainsi que des détails critiques, y compris les CVC associés et les appareils exposés, vous permet de corriger rapidement les plus grandes vulnérabilités sur vos ressources les plus critiques. Hiérarchisation intelligente basée sur les risques :

- Se concentre sur les menaces émergentes : aligne dynamiquement la hiérarchisation des recommandations de sécurité avec les vulnérabilités actuellement exploitées dans la nature et les menaces émergentes qui posent le risque le plus élevé.

- Identifie les violations actives : met en corrélation la gestion des vulnérabilités et les insights EDR pour hiérarchiser les vulnérabilités exploitées dans une violation active au sein du organization.

- Protège les ressources à valeur élevée : identifie les appareils exposés avec des applications critiques pour l’entreprise, des données confidentielles ou des utilisateurs à valeur élevée.

Correction et suivi

Permettre aux administrateurs de sécurité et aux administrateurs informatiques de collaborer et de corriger en toute transparence les problèmes liés aux flux de travail intégrés.

- Demandes de correction envoyées au service informatique : créez une tâche de correction dans Microsoft Intune à partir d’une recommandation de sécurité spécifique.

- Bloquer les applications vulnérables : atténuez les risques avec la possibilité de bloquer les applications vulnérables pour des groupes d’appareils spécifiques.

- Autres atténuations : obtenez des insights sur d’autres atténuations, telles que les modifications de configuration qui peuvent réduire les risques associés aux vulnérabilités logicielles.

- Correction en temps réel status : surveillance en temps réel de l’status et de la progression des activités de correction dans l’organization.

Volet de navigation

| Zone | Description |

|---|---|

| Tableau de bord | Obtenez une vue d’ensemble du score d’exposition organization, de la sensibilisation aux menaces, du niveau de sécurité Microsoft pour les appareils, des certificats arrivant à expiration, de la distribution de l’exposition des appareils, des recommandations de sécurité principales, des logiciels les plus vulnérables, des principales activités de correction et des données d’appareil les plus exposées. |

| Recommandations | Consultez la liste des recommandations de sécurité et des informations sur les menaces associées. Lorsque vous sélectionnez un élément dans la liste, un panneau volant s’ouvre avec les détails de la vulnérabilité, un lien pour ouvrir la page du logiciel et des options de correction et d’exception. Vous pouvez également ouvrir un ticket dans Intune si vos appareils sont joints via Microsoft Entra ID et que vous avez activé vos connexions Intune dans Defender pour point de terminaison. |

| Assainissement | Consultez les activités de correction que vous avez créées et les exceptions de recommandation. |

| Inventaires | Découvrez et évaluez toutes les ressources de votre organization dans une seule vue. |

| Faiblesses | Consultez la liste des vulnérabilités et des expositions courantes dans votre organization. |

| Chronologie des événements | Affichez les événements susceptibles d’avoir un impact sur le risque de votre organization. |

| Évaluation des bases de référence | Surveillez la conformité de la base de référence de sécurité et identifiez les modifications en temps réel. |

API

Exécutez des appels d’API liés à la gestion des vulnérabilités pour automatiser les workflows de gestion des vulnérabilités. Pour commencer, consultez API Microsoft Defender pour point de terminaison prises en charge.

Consultez les articles suivants pour connaître les API Defender pour point de terminaison associées :

- API de l’ordinateur

- API de recommandation

- Évaluer les API

- API logicielles

- API de vulnérabilité

- Répertorier les vulnérabilités par ordinateur et logiciel

Étapes suivantes

- Comparer les fonctionnalités de sécurité dans Gestion des vulnérabilités Microsoft Defender

- Découvrez comment obtenir Gestion des vulnérabilités Microsoft Defender

Voir aussi

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour