Configurations des identités Zéro confiance et de l’accès aux appareils

La main-d’œuvre d’aujourd’hui a besoin d’accéder aux applications et aux ressources qui existent au-delà des limites du réseau d’entreprise traditionnel. Les architectures de sécurité qui s’appuient sur des pare-feu réseau et des réseaux privés virtuels (VPN) pour isoler et restreindre l’accès aux ressources ne sont plus suffisantes.

Pour répondre à ce nouveau monde de l’informatique, Microsoft recommande vivement le modèle de sécurité Confiance nulle, qui est basé sur ces principes fondamentaux :

- Vérifier explicitement : Toujours authentifier et autoriser en fonction de tous les points de données disponibles. Cette vérification est l’endroit où Confiance nulle stratégies d’identité et d’accès aux appareils sont cruciales pour la connexion et la validation continue.

- Utiliser l’accès avec privilège minimum : limitez l’accès utilisateur avec juste-à-temps et just-enough-access (JIT/JEA), des stratégies adaptatives basées sur les risques et la protection des données.

- Supposer une violation : réduisez le rayon d’explosion et l’accès au segment. Vérifiez le chiffrement de bout en bout et utilisez l’analyse pour obtenir la visibilité, détecter les menaces et améliorer les défenses.

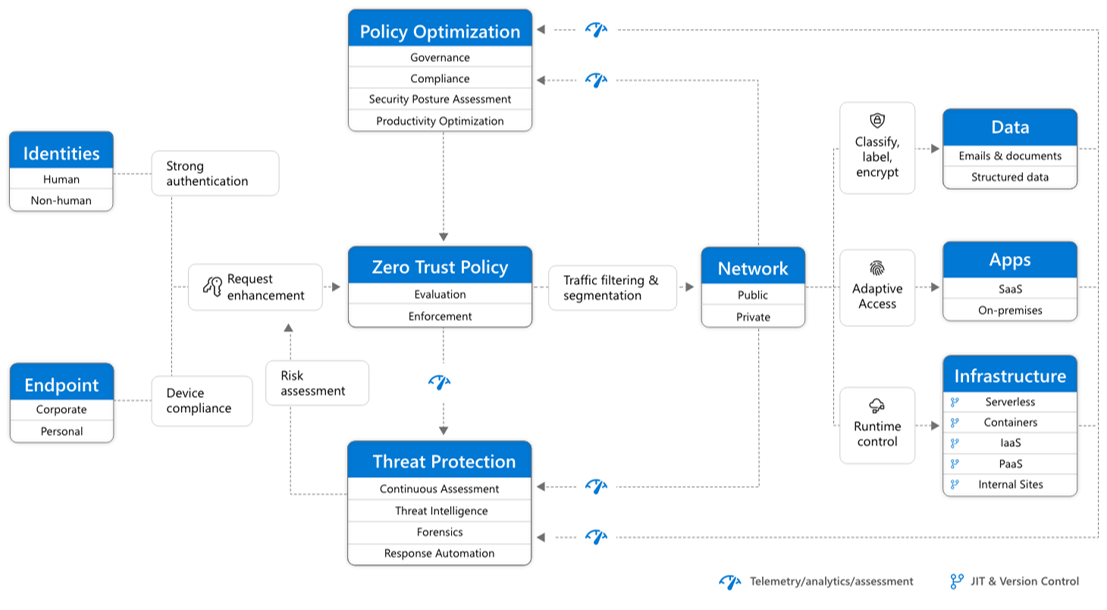

Voici l’architecture globale de Confiance nulle :

Confiance nulle stratégies d’identité et d’accès aux appareils répondent au principe directeur Vérifier explicitement pour :

- Identités : lorsqu’une identité tente d’accéder à une ressource, vérifiez cette identité avec une authentification forte et assurez-vous que l’accès demandé est conforme et classique.

- Appareils (également appelés points de terminaison) : surveillez et appliquez les exigences d’intégrité et de conformité des appareils pour un accès sécurisé.

- Applications : appliquez des contrôles et des technologies à :

- Vérifiez les autorisations appropriées dans l’application.

- Contrôlez l’accès en fonction de l’analytique en temps réel.

- Surveiller les comportements anormaux

- Contrôlez les actions de l’utilisateur.

- Validez les options de configuration sécurisée.

Cette série d’articles décrit un ensemble de configurations et de stratégies d’accès aux identités et aux appareils utilisant Microsoft Entra ID, l’accès conditionnel, Microsoft Intune et d’autres fonctionnalités. Ces configurations et stratégies fournissent Confiance nulle accès aux applications et services cloud d’entreprise Microsoft 365, à d’autres services SaaS et aux applications locales publiées avec Microsoft Entra proxy d’application.

Confiance nulle les paramètres et stratégies d’accès aux appareils et aux identités sont recommandés dans trois niveaux :

- Point de départ.

- Entreprise.

- Sécurité spécialisée pour les environnements avec des données hautement réglementées ou classifiées.

Ces niveaux et leurs configurations correspondantes fournissent des niveaux cohérents de protection Confiance nulle sur vos données, identités et appareils. Ces fonctionnalités et leurs recommandations :

- Sont pris en charge dans Microsoft 365 E3 et Microsoft 365 E5.

- Sont alignés sur le niveau de sécurité Microsoft et le score d’identité dans Microsoft Entra ID. Le fait de suivre les recommandations augmente ces scores pour votre organization.

- Vous aider à implémenter ces cinq étapes pour sécuriser votre infrastructure d’identité.

Si votre organization a des exigences ou des complexités uniques, utilisez ces recommandations comme point de départ. Toutefois, la plupart des organisations peuvent implémenter ces recommandations comme prévu.

Regardez cette vidéo pour obtenir une vue d’ensemble rapide des configurations d’identité et d’accès aux appareils pour Microsoft 365 pour les entreprises.

Remarque

Microsoft vend également des licences Enterprise Mobility + Security (EMS) pour les abonnements Office 365. Les fonctionnalités EMS E3 et EMS E5 sont équivalentes à celles des Microsoft 365 E3 et Microsoft 365 E5. Pour plus d’informations, consultez Plans EMS.

Public cible

Ces recommandations sont destinées aux architectes d’entreprise et aux professionnels de l’informatique qui connaissent les services de sécurité et de productivité cloud Microsoft 365. Ces services incluent Microsoft Entra ID (identité), Microsoft Intune (gestion des appareils) et Protection des données Microsoft Purview (protection des données).

Environnement client

Les stratégies recommandées s’appliquent aux organisations d’entreprise qui opèrent entièrement dans le cloud Microsoft et aux clients disposant d’une infrastructure d’identité hybride. Une structure d’identité hybride est une forêt Active Directory local synchronisée avec Microsoft Entra ID.

Bon nombre de nos recommandations s’appuient sur des services qui sont disponibles uniquement avec les licences suivantes :

- Microsoft 365 E5.

- Microsoft 365 E3 avec le module complémentaire sécurité E5.

- EMS E5.

- Microsoft Entra ID licences P2.

Pour les organisations qui ne disposent pas de ces licences, nous vous recommandons d’implémenter au moins les paramètres de sécurité par défaut, qui sont inclus dans tous les plans Microsoft 365.

Avertissements

Votre organization peut être soumis à des exigences réglementaires ou d’autres exigences de conformité, y compris des recommandations spécifiques qui vous obligent à appliquer des stratégies qui diffèrent de ces configurations recommandées. Ces configurations recommandent des contrôles d’utilisation qui n’ont pas toujours été disponibles. Nous recommandons ces contrôles, car nous pensons qu’ils représentent un équilibre entre la sécurité et la productivité.

Nous avons fait de notre mieux pour prendre en compte un large éventail d’exigences de protection organisationnelles, mais nous ne sommes pas en mesure de prendre en compte toutes les exigences possibles ou tous les aspects uniques de votre organization.

Trois niveaux de protection

La plupart des organisations ont des besoins spécifiques en matière de sécurité et de protection des données. Ces besoins varient selon leur secteur d’activité et selon les postes de travail en leur sein. Par exemple, votre service juridique et vos administrateurs peuvent avoir besoin de contrôles de sécurité et de protection des informations supplémentaires concernant leur correspondance de courrier électronique qui ne sont pas requis pour d’autres unités commerciales.

Chaque secteur d’activité possède aussi sa propre réglementation spécialisée. Nous n’essayons pas de fournir une liste de toutes les options de sécurité possibles ou une recommandation par secteur d’activité ou fonction de travail. Au lieu de cela, nous fournissons des recommandations pour trois niveaux de sécurité et de protection qui peuvent être appliqués en fonction de la granularité de vos besoins.

- Point de départ : nous recommandons à tous les clients d’établir et d’utiliser une norme minimale pour protéger les données, ainsi que les identités et les appareils qui accèdent à vos données. Vous pouvez suivre ces recommandations pour fournir une protection par défaut forte comme point de départ pour toutes les organisations.

- Entreprise : certains clients ont un sous-ensemble de données qui doivent être protégées à des niveaux supérieurs, ou toutes les données doivent être protégées à un niveau supérieur. Vous pouvez appliquer une protection accrue à tous les jeux de données ou à des jeux de données spécifiques dans votre environnement Microsoft 365. Nous vous recommandons de protéger les identités et les appareils qui accèdent à des données sensibles avec des niveaux de sécurité comparables.

- Sécurité spécialisée : si nécessaire, quelques clients disposent d’une petite quantité de données hautement classifiées, qui constituent des secrets commerciaux ou sont réglementées. Microsoft fournit des fonctionnalités pour aider ces clients à répondre à ces exigences, notamment une protection supplémentaire pour les identités et les appareils.

Ce guide vous montre comment implémenter Confiance nulle protection pour les identités et les appareils pour chacun de ces niveaux de protection. Utilisez ces conseils au minimum pour votre organization et ajustez les stratégies pour répondre aux exigences spécifiques de votre organization.

Il est important d’utiliser des niveaux de protection cohérents sur vos identités, appareils et données. Par exemple, la protection des utilisateurs disposant de comptes prioritaires(cadres, dirigeants, responsables, etc.) doit inclure le même niveau de protection pour leurs identités, leurs appareils et les données auxquels ils accèdent.

En outre, consultez la solution Déployer la protection des informations pour les réglementations en matière de confidentialité des données pour protéger les informations stockées dans Microsoft 365.

Compromis entre sécurité et productivité

L’implémentation d’une stratégie de sécurité nécessite des compromis entre la sécurité et la productivité. Il est utile d’évaluer la façon dont chaque décision affecte l’équilibre entre la sécurité, les fonctionnalités et la facilité d’utilisation.

Les recommandations fournies sont basées sur les principes suivants :

- Connaissez vos utilisateurs et soyez flexible à leurs exigences fonctionnelles et de sécurité.

- Appliquez une stratégie de sécurité juste à temps et assurez-vous qu’elle est significative.

Services et concepts pour la protection des identités Confiance nulle et de l’accès aux appareils

Microsoft 365 pour entreprise est conçu pour les grandes organisations afin de permettre à tout le monde d’être créatif et de travailler ensemble en toute sécurité.

Cette section fournit une vue d’ensemble des services et fonctionnalités Microsoft 365 qui sont importants pour Confiance nulle’identité et l’accès aux appareils.

Identifiant Microsoft Entra

Microsoft Entra ID fournit une suite complète de fonctionnalités de gestion des identités. Nous vous recommandons d’utiliser ces fonctionnalités pour sécuriser l’accès.

| Fonctionnalité | Description | Licence |

|---|---|---|

| Authentification multifacteur (MFA) | L’authentification multifacteur nécessite que les utilisateurs fournissent deux formes de vérification, telles qu’un mot de passe utilisateur et une notification de l’application Microsoft Authenticator ou un appel téléphonique. L’authentification multifacteur réduit considérablement le risque que des informations d’identification volées puissent être utilisées pour accéder à votre environnement. Microsoft 365 utilise le service d’authentification multifacteur Microsoft Entra pour les connexions MFA. | Microsoft 365 E3 ou E5 |

| Accès conditionnel | Microsoft Entra ID évalue les conditions de connexion de l’utilisateur et utilise des stratégies d’accès conditionnel pour déterminer l’accès autorisé. Par exemple, dans ce guide, nous vous montrons comment créer une stratégie d’accès conditionnel pour exiger la conformité des appareils pour l’accès aux données sensibles. Cela réduit considérablement le risque qu’un pirate informatique avec son propre appareil et des informations d’identification volées puisse accéder à vos données sensibles. Il protège également les données sensibles sur les appareils, car ceux-ci doivent répondre à des exigences spécifiques en matière d’intégrité et de sécurité. | Microsoft 365 E3 ou E5 |

| Microsoft Entra groupes | Les stratégies d’accès conditionnel, la gestion des appareils avec Intune et même les autorisations sur les fichiers et les sites de votre organization reposent sur l’attribution à des comptes d’utilisateurs ou à des groupes Microsoft Entra. Nous vous recommandons de créer Microsoft Entra groupes qui correspondent aux niveaux de protection que vous implémentez. Par exemple, votre personnel de direction est probablement des cibles de valeur plus élevée pour les pirates informatiques. Par conséquent, il est judicieux d’ajouter les comptes d’utilisateur de ces employés à un groupe Microsoft Entra et d’affecter ce groupe à des stratégies d’accès conditionnel et d’autres stratégies qui appliquent un niveau de protection plus élevé pour l’accès. | Microsoft 365 E3 ou E5 |

| Inscription de l’appareil | Vous inscrivez un appareil dans Microsoft Entra ID afin de créer une identité pour l’appareil. Cette identité est utilisée pour authentifier l’appareil lorsqu’un utilisateur se connecte et pour appliquer des stratégies d’accès conditionnel qui nécessitent des PC joints à un domaine ou conformes. Pour ce guide, nous utilisons l’inscription des appareils pour inscrire automatiquement des ordinateurs Windows joints à un domaine. L’inscription des appareils est un prérequis pour la gestion des appareils avec Intune. | Microsoft 365 E3 ou E5 |

| Protection Microsoft Entra ID | Vous permet de détecter les vulnérabilités potentielles affectant les identités de votre organization et de configurer une stratégie de correction automatisée sur un risque de connexion faible, moyen et élevé et un risque utilisateur. Ce guide s’appuie sur cette évaluation des risques pour appliquer des stratégies d’accès conditionnel pour l’authentification multifacteur. Ces conseils incluent également une stratégie d’accès conditionnel qui oblige les utilisateurs à modifier leur mot de passe si une activité à haut risque est détectée pour leur compte. | Microsoft 365 E5, Microsoft 365 E3 avec le module complémentaire E5 Security, EMS E5 ou Microsoft Entra ID licences P2 |

| Réinitialisation de mot de passe en libre-service (SSPR) | Autorisez vos utilisateurs à réinitialiser leurs mots de passe en toute sécurité et sans intervention du support technique, en fournissant une vérification de plusieurs méthodes d’authentification que l’administrateur peut contrôler. | Microsoft 365 E3 ou E5 |

| protection par mot de passe Microsoft Entra | Détectez et bloquez les mots de passe faibles connus, leurs variantes et les termes faibles supplémentaires spécifiques à votre organization. Les listes de mots de passe interdits globaux par défaut sont automatiquement appliquées à tous les utilisateurs d’un locataire Microsoft Entra. Vous pouvez définir d’autres entrées dans une liste personnalisée de mots de passe interdits. Lorsque les utilisateurs modifient ou réinitialisent leurs mots de passe, ces listes sont vérifiées de façon à garantir l’utilisation de mots de passe forts. | Microsoft 365 E3 ou E5 |

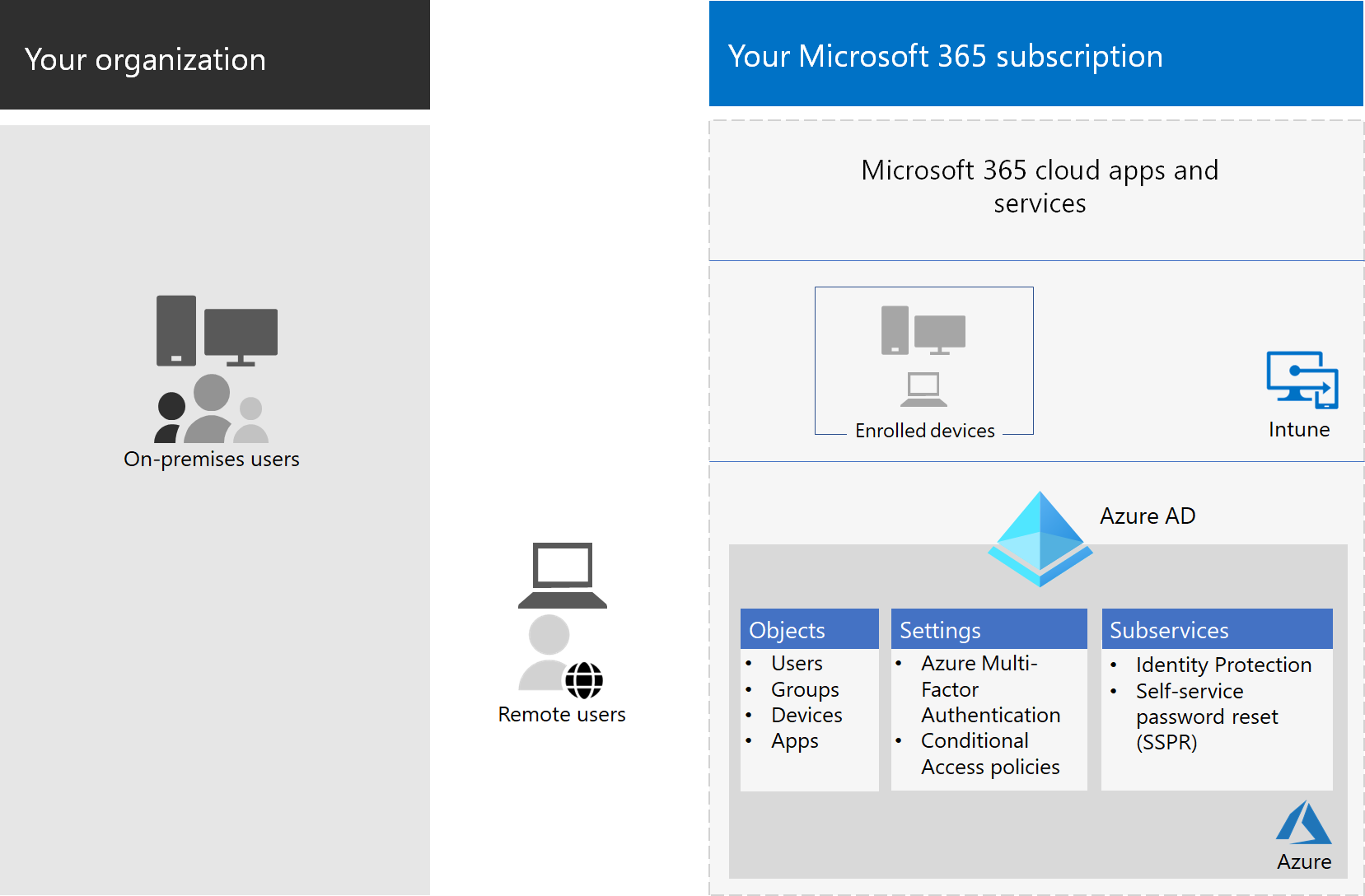

Voici les composants de l’identité Confiance nulle et de l’accès aux appareils, y compris les objets Intune et Microsoft Entra, les paramètres et les sous-services.

Microsoft Intune

Intune est le service de gestion des appareils mobiles basé sur le cloud de Microsoft. Ce guide recommande la gestion des appareils des PC Windows avec Intune et recommande les configurations de stratégie de conformité des appareils. Intune détermine si les appareils sont conformes et envoie ces données à Microsoft Entra ID à utiliser lors de l’application de stratégies d’accès conditionnel.

protection des applications Intune

Intune stratégies de protection des applications peuvent être utilisées pour protéger les données de votre organization dans les applications mobiles, avec ou sans inscription des appareils dans la gestion. Intune permet de protéger les informations, de s’assurer que vos employés peuvent toujours être productifs et d’éviter la perte de données. En implémentant des stratégies au niveau de l’application, vous pouvez restreindre l’accès aux ressources de l’entreprise et conserver les données sous le contrôle de votre service informatique.

Ce guide vous montre comment créer des stratégies recommandées pour appliquer l’utilisation d’applications approuvées et déterminer comment ces applications peuvent être utilisées avec vos données métier.

Microsoft 365

Ce guide vous montre comment implémenter un ensemble de stratégies pour protéger l’accès aux services cloud Microsoft 365, notamment Microsoft Teams, Exchange, SharePoint et OneDrive. En plus d’implémenter ces stratégies, nous vous recommandons également d’augmenter le niveau de protection de votre locataire à l’aide de ces ressources :

Windows 11 ou Windows 10 avec Applications Microsoft 365 pour les grandes entreprises

Windows 11 ou Windows 10 avec Applications Microsoft 365 pour les grandes entreprises est l’environnement client recommandé pour les PC. Nous vous recommandons d’Windows 11 ou de Windows 10, car Microsoft Entra est conçu pour offrir l’expérience la plus fluide possible pour les Microsoft Entra ID locaux et les Microsoft Entra ID. Windows 11 ou Windows 10 inclut également des fonctionnalités de sécurité avancées qui peuvent être gérées via Intune. Applications Microsoft 365 pour les grandes entreprises inclut les dernières versions des applications Office. Ceux-ci utilisent l’authentification moderne, qui est plus sécurisée et une exigence pour l’accès conditionnel. Ces applications incluent également des outils de conformité et de sécurité améliorés.

Application de ces fonctionnalités sur les trois niveaux de protection

Le tableau suivant récapitule nos recommandations pour l’utilisation de ces fonctionnalités sur les trois niveaux de protection.

| Mécanisme de protection | Point de départ | Entreprise | Sécurité spécialisée |

|---|---|---|---|

| Appliquer une authentification multifacteur | En cas de risque de connexion moyen ou supérieur | En cas de risque de connexion faible ou supérieur | Pour toutes les nouvelles sessions |

| Appliquer la modification du mot de passe | Pour les utilisateurs à haut risque | Pour les utilisateurs à haut risque | Pour les utilisateurs à haut risque |

| Appliquer Intune protection des applications | Oui | Oui | Oui |

| Appliquer l’inscription Intune pour un appareil appartenant à organization | Exiger un PC conforme ou joint à un domaine, mais autoriser les téléphones et tablettes BYOD | Exiger un appareil conforme ou joint à un domaine | Exiger un appareil conforme ou joint à un domaine |

Propriété des appareils

Le tableau ci-dessus reflète la tendance pour de nombreuses organisations à prendre en charge un mélange d’appareils appartenant à organization et d’appareils personnels ou BYOD pour permettre la productivité mobile au sein de la main-d’œuvre. Intune stratégies de protection des applications garantissent que les e-mails sont protégés contre l’exfiltration de l’application mobile Outlook et d’autres applications mobiles Office, sur les appareils appartenant à organization et les BYOD.

Nous recommandons que les appareils appartenant à organization soient gérés par Intune ou joints à un domaine pour appliquer des protections et un contrôle supplémentaires. En fonction de la sensibilité des données, votre organization peut choisir de ne pas autoriser les BYOD pour des populations d’utilisateurs spécifiques ou des applications spécifiques.

Déploiement et vos applications

Avant de configurer et de déployer Confiance nulle configuration de l’identité et de l’accès aux appareils pour vos applications intégrées Microsoft Entra, vous devez :

Déterminez les applications utilisées dans votre organization vous souhaitez protéger.

Analysez cette liste d’applications pour déterminer les ensembles de stratégies qui fournissent les niveaux de protection appropriés.

Vous ne devez pas créer des ensembles distincts de stratégies pour chaque application, car leur gestion peut devenir fastidieuse. Microsoft vous recommande de regrouper vos applications qui ont les mêmes exigences de protection pour les mêmes utilisateurs.

Par exemple, disposez d’un ensemble de stratégies qui incluent toutes les applications Microsoft 365 pour tous les utilisateurs pour la protection du point de départ. Disposez d’un deuxième ensemble de stratégies pour toutes les applications sensibles, telles que celles utilisées par les services des ressources humaines ou des finances, et appliquez-les à ces groupes.

Une fois que vous avez déterminé l’ensemble des stratégies pour les applications que vous souhaitez sécuriser, déployez les stratégies sur les utilisateurs de manière incrémentielle, en traitant les problèmes en cours de route. Par exemple :

- Configurez les stratégies que vous envisagez d’utiliser pour toutes les applications Microsoft 365.

- Ajoutez simplement Exchange avec les modifications requises, déployez les stratégies pour les utilisateurs et traitez les problèmes éventuels.

- Ajoutez Teams avec les modifications requises, déployez les stratégies pour les utilisateurs et traitez les éventuels problèmes.

- Ajoutez SharePoint avec les modifications requises, déployez les stratégies pour les utilisateurs et traitez les éventuels problèmes.

- Continuez à ajouter le reste de vos applications jusqu’à ce que vous puissiez configurer en toute confiance ces stratégies de point de départ pour inclure toutes les applications Microsoft 365.

De même, pour vos applications sensibles, créez l’ensemble de stratégies et ajoutez une application à la fois. Résoudre les problèmes jusqu’à ce qu’ils soient tous inclus dans l’ensemble de stratégies d’application sensible.

Microsoft recommande de ne pas créer d’ensembles de stratégies qui s’appliquent à toutes les applications, car cela peut entraîner des configurations involontaires. Par exemple, les stratégies qui bloquent toutes les applications peuvent verrouiller vos administrateurs en dehors du centre d'administration Microsoft Entra et les exclusions ne peuvent pas être configurées pour les points de terminaison importants tels que Microsoft Graph.

Étapes de configuration de l’identité Confiance nulle et de l’accès aux appareils

- Configurez les fonctionnalités d’identité requises et leurs paramètres.

- Configurez les stratégies d’accès et d’identité courantes.

- Configurez des stratégies d’accès conditionnel pour les utilisateurs invités et externes.

- Configurez des stratégies d’accès conditionnel pour les applications cloud Microsoft 365, telles que Microsoft Teams, Exchange et SharePoint, et les stratégies Microsoft Defender for Cloud Apps.

Une fois que vous avez configuré Confiance nulle identité et l’accès aux appareils, consultez le guide de déploiement des fonctionnalités Microsoft Entra pour obtenir une liste de contrôle progressive des fonctionnalités supplémentaires à prendre en compte et Gouvernance Microsoft Entra ID pour protéger, surveiller et auditer l’accès.

Étape suivante

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour