Superviser vos réseaux à l’aide d’Azure Network Watcher

Azure Network Watcher

Azure Network Watcher est un service régional qui vous permet de superviser et de diagnostiquer l’état au niveau d’un scénario réseau dans, vers et à partir d’Azure. La supervision au niveau du scénario vous permet de diagnostiquer les problèmes au niveau du réseau de bout en bout. Les outils de visualisation et de diagnostic réseau disponibles avec Network Watcher vous aident à comprendre, diagnostiquer et obtenir des informations sur votre réseau dans Azure. Network Watcher est activé via la création d’une ressource Network Watcher, ce qui vous permet d’utiliser les fonctionnalités de Network Watcher. Network Watcher est conçu pour superviser et réparer l’intégrité réseau des produits IaaS, notamment les machines virtuelles, les réseaux virtuels, les passerelles d’application et les équilibreurs de charge.

- Automatisez la surveillance réseau à distance avec la capture de paquets. Surveillez et diagnostiquez les problèmes réseau sans vous connecter à vos machines virtuelles à l’aide de Network Watcher. Déclenchez la capture de paquets en définissant des alertes, et bénéficiez d’un accès à des informations en temps réel sur les performances au niveau du paquet. Lorsque vous observez un problème, vous pouvez procéder à une investigation approfondie afin d’améliorer votre diagnostic.

- Obtenez des insights sur votre trafic réseau en utilisant des journaux de flux. Acquérez une meilleure compréhension du modèle de trafic de votre réseau à l’aide des journaux de flux de groupes de sécurité réseau. Les informations fournies par les journaux de flux vous aident à recueillir des données sur la conformité, l’audit et la supervision de votre profil de sécurité réseau.

- Diagnostiquez les problèmes de connectivité d’un VPN. Network Watcher vous permet de diagnostiquer les problèmes courants liés aux connexions et à la passerelle VPN. Vous pouvez ainsi non seulement identifier le problème, mais également utiliser les journaux détaillés créés pour procéder à une investigation approfondie.

Topologie de réseau : la fonctionnalité de topologie vous permet de générer un diagramme visuel des ressources d’un réseau virtuel et des relations entre les ressources.

Vérifiez le flux IP : diagnostiquez rapidement les problèmes de connectivité à partir de ou vers Internet, et à partir de ou vers l’environnement local. Vous pouvez par exemple confirmer si une règle de sécurité réseau bloque le trafic entrant ou sortant d’une machine virtuelle. La vérification du flux IP est idéale pour s’assurer que les règles de sécurité sont correctement appliquées. Lors des procédures de dépannage, si la vérification du flux IP n’indique pas de problème, vous devez explorer d’autres aspects tels que les restrictions de pare-feu.

Tronçon suivant : déterminez si le trafic est dirigé vers la destination prévue en affichant le tronçon suivant. Cela vous aidera à déterminer si le routage réseau est correctement configuré. Le tronçon suivant renvoie également la table d’itinéraires associée au tronçon suivant. Si la route est définie en tant que route définie par l’utilisateur, cette route est renvoyée. Sinon, le tronçon suivant renvoie Route du système. Selon votre situation, le tronçon suivant peut être Internet, Appliance virtuelle, Passerelle de réseau virtuel, VNet local, VNet Peering, ou Aucun. « Aucun » vous permet de savoir que bien qu’il puisse exister une route système valide vers la destination. il n’existe pas de tronçon suivant pour router le trafic vers la destination. Lors de la création d’un réseau virtuel, Azure crée plusieurs itinéraires sortants par défaut pour le trafic réseau. Le trafic sortant de toutes les ressources, notamment les machines virtuelles, déployées sur un réseau virtuel, est routé en fonction des itinéraires par défaut d’Azure. Vous pouvez éventuellement remplacer les routes par défaut d’Azure, ou en créer d’autres.

Règles de sécurité effectives : les groupes de sécurité réseau sont associés au niveau du sous-réseau ou au niveau de la carte réseau. Lorsqu’il est associé à un niveau de sous-réseau, il s’applique à toutes les instances de machine virtuelle du sous-réseau. La vue Obtenir les règles de sécurité efficaces retourne l’ensemble des règles et des groupes de sécurité réseau configurés qui sont associés à un niveau de sous-réseau et de carte réseau pour une machine virtuelle fournissant des informations sur la configuration. En outre, les règles de sécurité effectives sont renvoyées pour chacune des cartes réseau d’une machine virtuelle. La vue Obtenir les règles de sécurité efficaces vous permet d’évaluer les vulnérabilités réseau d’une machine virtuelle comme les ports ouverts.

Diagnostics VPN : résolvez les problèmes liés aux passerelles et aux connexions. Les diagnostics VPN fournissent de nombreuses informations. Des informations de synthèse sont disponibles dans le portail, tandis que des informations plus détaillées figurent dans les fichiers journaux. Les fichiers journaux sont stockés dans un compte de stockage, et incluent des éléments tels que les statistiques de connexion, des informations sur le processeur et la mémoire, les erreurs de sécurité IKE, les paquets ignorés ainsi que les mémoires tampons et événements.

Capture de paquets : la fonctionnalité de capture de paquets Network Watcher vous permet de créer des sessions de capture afin d’effectuer le suivi du trafic à partir d’une machine virtuelle et vers celle-ci. La capture des paquets permet de diagnostiquer les anomalies réseau de manière proactive et réactive. Elle permet aussi de collecter des statistiques réseau, d’obtenir des informations sur les intrusions, de déboguer des communications client-serveur, etc.

Résolution des problèmes de connexion : Résolution des problèmes de connexion Azure Network Watcher est un ajout récent à la suite d’outils et de fonctionnalités réseau de Network Watcher. Elle vous permet de résoudre les problèmes de connectivité et de performances réseau dans Azure.

Journaux de flux NSG : les journaux de flux NSG mappent le trafic IP via un groupe de sécurité réseau. Ces fonctionnalités peuvent être utilisées dans le cadre de la conformité et de l’audit de sécurité. Vous pouvez définir un ensemble normatif de règles de sécurité comme modèle pour la gouvernance de la sécurité de votre organisation. Un audit de conformité périodique peut être implémenté de façon programmatique en comparant les règles normatives avec les règles effectives pour toutes les machines virtuelles de votre réseau.

Configurer Network Watcher

Lorsque vous créez ou que vous mettez à jour un réseau virtuel dans votre abonnement, Network Watcher est activé automatiquement dans la région de votre réseau virtuel. L’activation automatique de Network Watcher n’a aucun impact sur vos ressources ni sur les coûts associés.

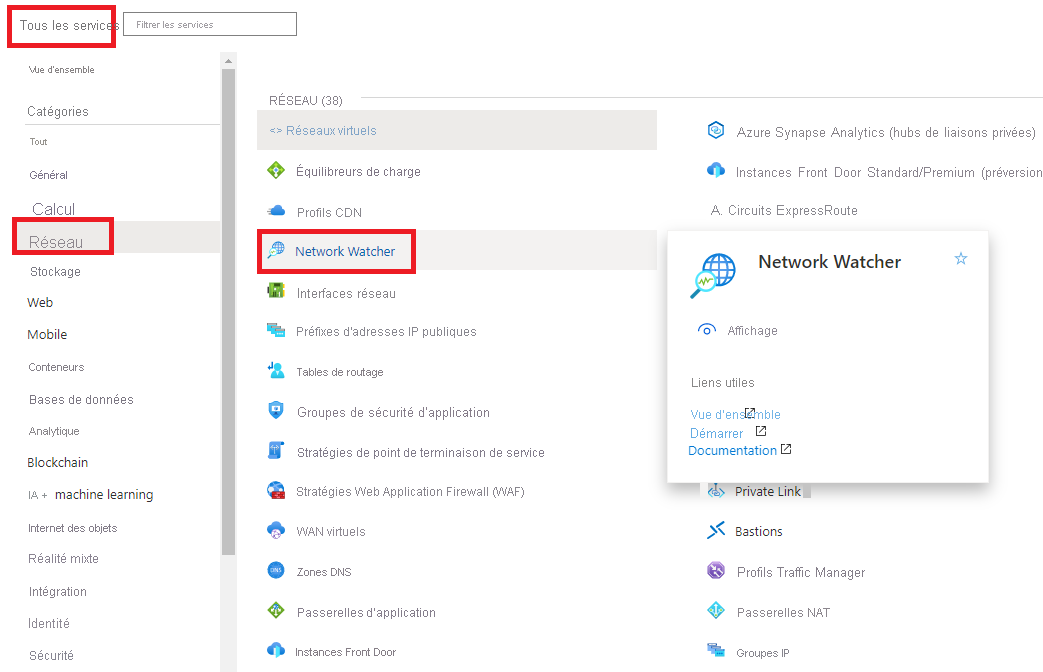

Pour créer un Network Watcher dans le portail Azure

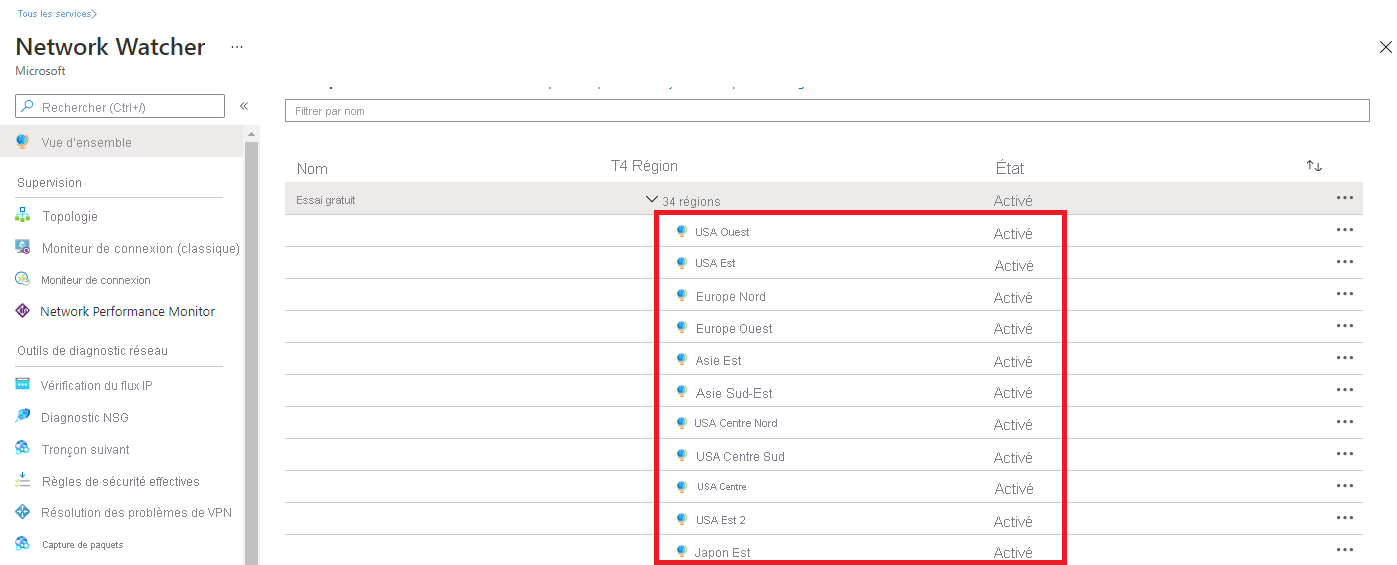

Accédez à Tous les services> Mise en réseau>Network Watcher.

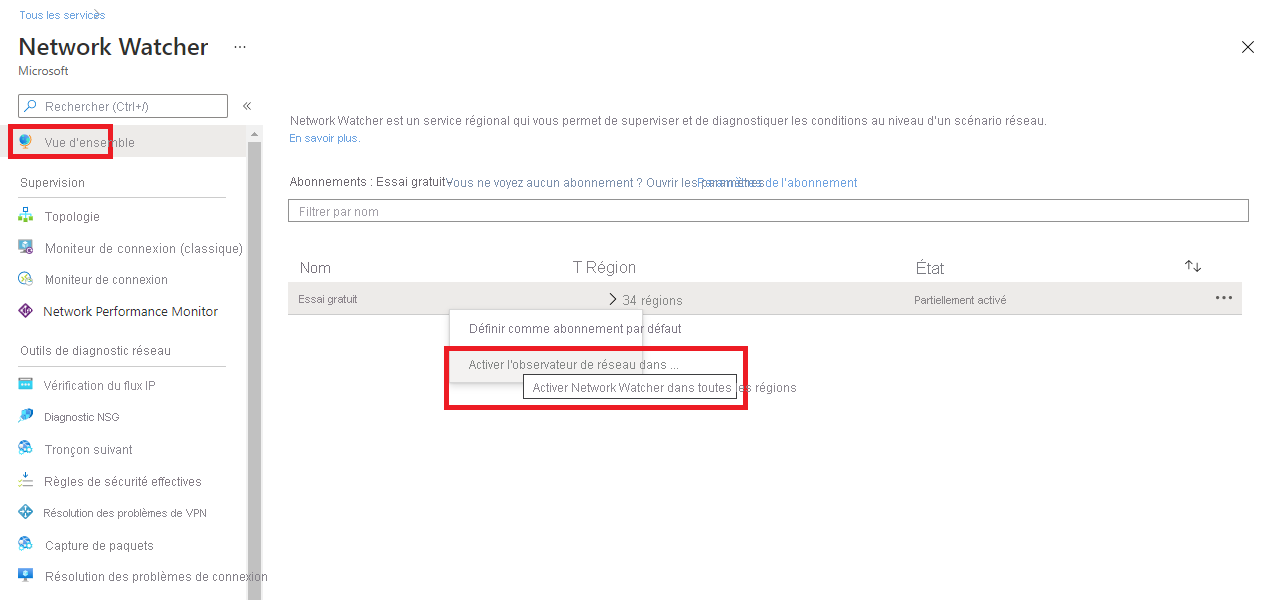

Cliquez avec le bouton droit sur votre abonnement et choisissez Activer Network Watcher dans toutes les régions.

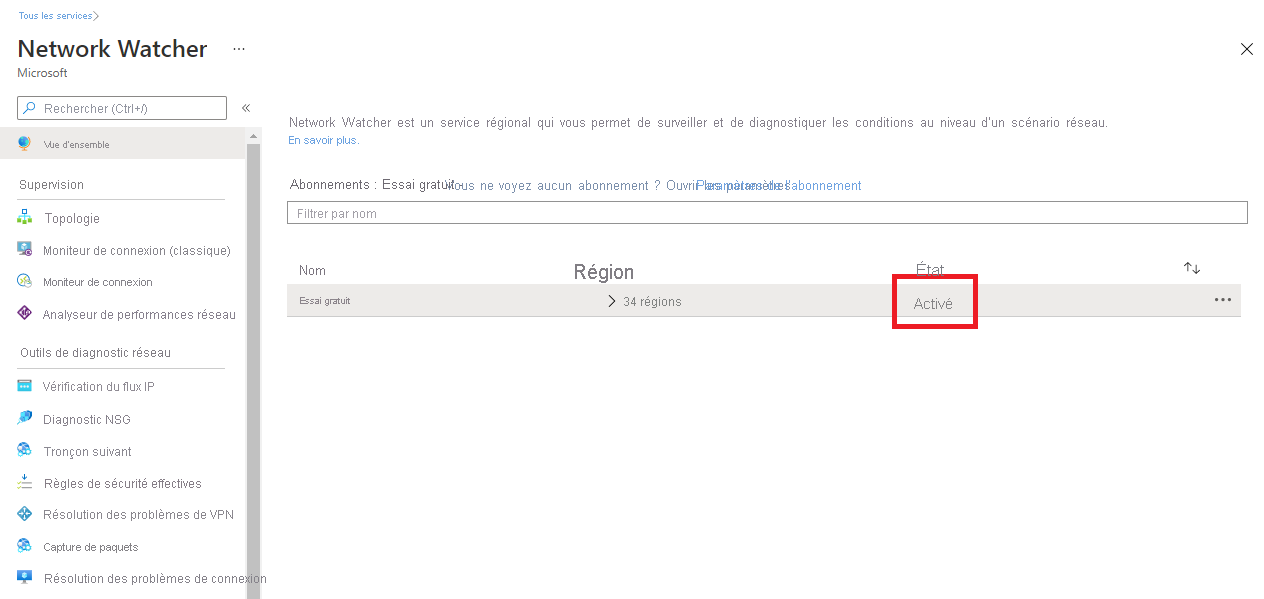

Notez que l’état est désormais Activé.

Si vous développez les régions, vous verrez que toutes les régions de cet abonnement sont activées.

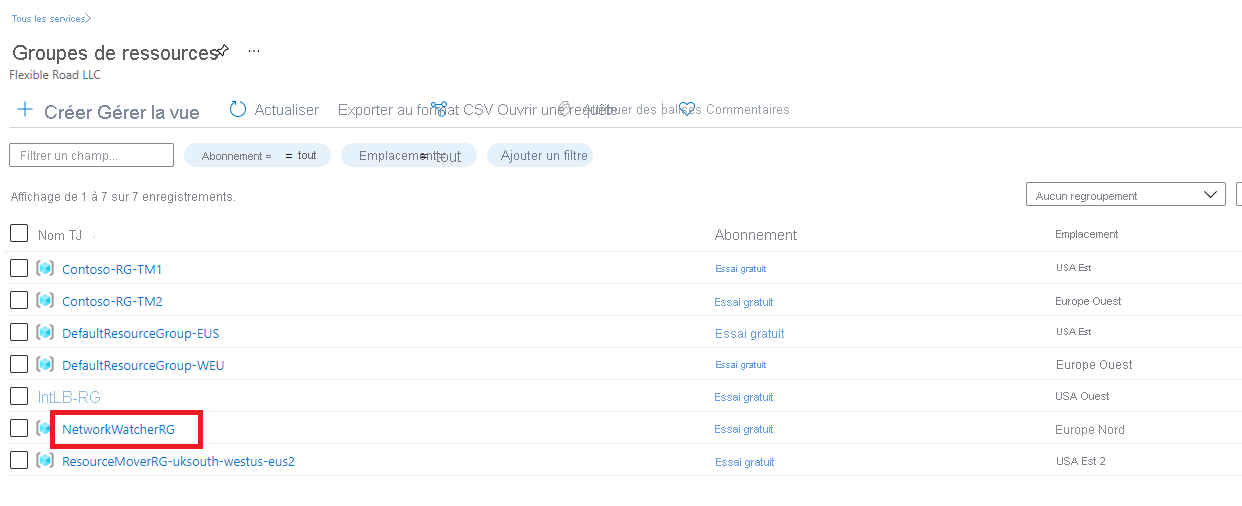

Lorsque vous activez Network Watcher en utilisant le portail, le nom de l’instance de Network Watcher est automatiquement défini comme NetworkWatcher_nom_région, où nom_région correspond à la région Azure dans laquelle l’instance est activée. Par exemple, un Network Watcher activé dans la région USA Ouest est nommé NetworkWatcher_westus.

L’instance de Network Watcher est automatiquement créée dans un groupe de ressources nommé NetworkWatcherRG. Ce groupe de ressources est créé s’il n’existe pas déjà.

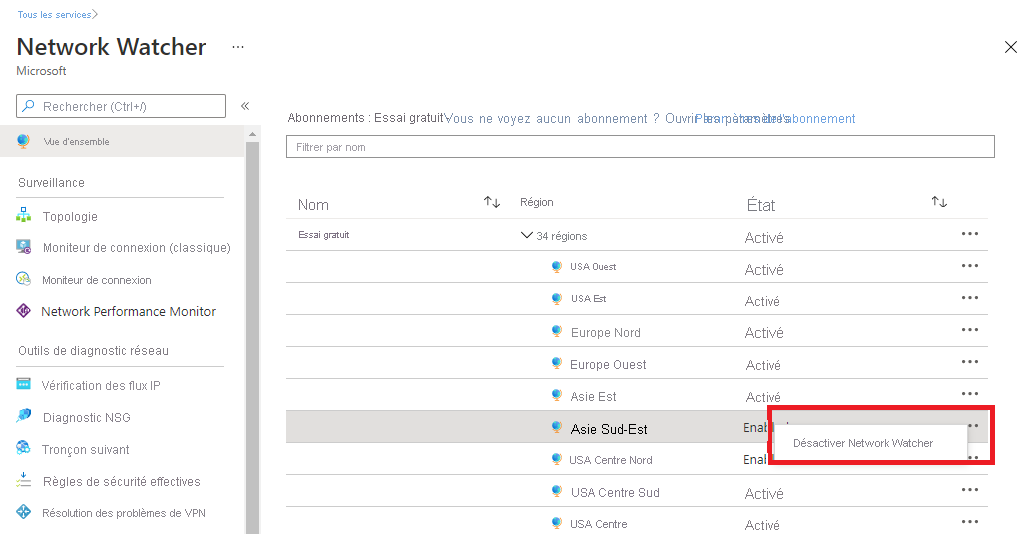

Pour désactiver un Network Watcher pour une région dans le portail Azure, développez la section Régions, cliquez avec le bouton droit sur le nom de la région dans laquelle vous souhaitez désactiver le Network Watcher, puis cliquez sur Désactiver Network Watcher.

Configurer des journaux de flux NSG

Les Groupes de sécurité réseau (NSG) autorisent ou refusent le trafic entrant ou sortant vers une interface réseau dans une machine virtuelle.

Les journaux de flux NSG sont une fonctionnalité d’Azure Network Watcher qui vous permet de journaliser des informations sur le trafic IP circulant à travers un NSG. La fonctionnalité de journal des flux NSG permet de consigner l’adresse IP source et de destination, le port et le protocole, et d’indiquer si le trafic a été autorisé ou refusé par un Groupe de sécurité réseau. Vous pouvez analyser les journaux à l’aide d’un large éventail d’outils, tels que Power BI et la fonctionnalité Traffic Analytics dans Azure Network Watcher.

Les cas d’usage courants pour les journaux de flux NSG sont les suivants :

- Supervision du réseau : identifiez le trafic inconnu ou indésirable. Surveillez les niveaux de trafic et l’utilisation de la bande passante. Filtrer les journaux de flux par adresse IP et par port pour comprendre le comportement de l’application. Exportez les journaux de flux vers les outils d’analyse et de visualisation de votre choix pour configurer des tableaux de bord de surveillance.

- Supervision et optimisation de l’utilisation : identifiez les principaux communicants dans votre réseau. Exploitez les données de géolocalisation des adresses IP (GeoIP) pour identifier le trafic entre les régions. Acquérez une compréhension de la croissance du trafic pour la prévision de capacité. Utilisez les données pour supprimer les règles de trafic visiblement restrictives.

- Conformité : utilisez les données de flux pour vérifier l’isolement réseau et la conformité aux règles d’accès d’entreprise.

- Analyse de la sécurité et investigation du réseau : analysez les flux réseau en provenance des adresses IP et des interfaces réseau compromises. Exportez les journaux de flux vers les outils de SIEM ou IDS de votre choix.

Vous pouvez activer les journaux de flux NSG à partir des éléments suivants :

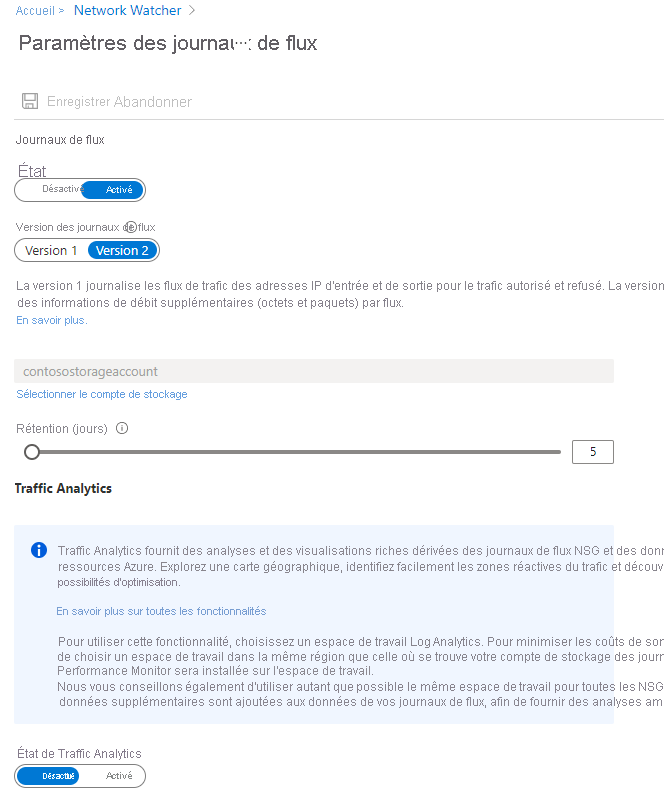

Pour configurer les paramètres des journaux de flux NSG dans le portail Azure, accédez à la section Journaux de flux NSG dans Network Watcher.

Cliquez sur le nom du NSG pour afficher le volet Paramètres du journal de flux.

Modifiez les paramètres souhaités et cliquez sur Enregistrer pour déployer les modifications.

Moniteur de connexion

Vue d’ensemble du Moniteur de connexion

La fonctionnalité Moniteur de connexion permet une vérification unifiée et de bout en bout de la connectivité dans Azure Network Watcher. Elle prend en charge les déploiements hybrides et cloud Azure. Network Watcher fournit des outils pour surveiller, diagnostiquer et consulter les métriques de connectivité de vos déploiements Azure.

Voici quelques cas d’usage de Moniteur de connexion :

- Votre machine virtuelle de serveur web front-end communique avec une machine virtuelle de serveur de base de données dans une application multiniveau. Vous souhaitez vérifier la connectivité réseau entre les deux machines virtuelles.

- Vous souhaitez que les machines virtuelles de la région USA Est puissent effectuer un test Ping ciblant les machines virtuelles de la région USA Centre, et vous souhaitez comparer les temps de réponse du réseau entre les régions.

- Vous disposez de plusieurs sites locaux à Seattle, Washington et Ashburn (Virginie). Vos sites de bureau se connectent à des URL Microsoft 365. Pour vos utilisateurs d’URL Microsoft 365, comparez les latences entre Seattle et Ashburn.

- Votre application hybride doit être connectée à un point de terminaison Stockage Azure. Votre site local et votre application Azure se connectent au même point de terminaison Stockage Azure. Vous souhaitez comparer les temps de réponse du site local avec ceux de l'application Azure.

- Vous souhaitez vérifier la connectivité entre vos installations locales et les machines virtuelles Azure qui hébergent votre application cloud.

Moniteur de connexion allie le meilleur des deux fonctionnalités suivantes : la fonctionnalité Moniteur de connexion (Classique) de Network Watcher et la fonctionnalité Moniteur de connectivité de service, Surveillance ExpressRoute et Analyse des performances de Network Performance Monitor (NPM).

Moniteur de connexion présente notamment les avantages suivants :

- Expérience unifiée et intuitive pour les besoins de supervision des clouds Azure et hybride

- Surveillance de la connectivité entre les régions et entre les espaces de travail

- Fréquences de sondage supérieures et meilleure visibilité des performances du réseau

- Alertes plus rapides pour vos déploiements hybrides

- Prise en charge des vérifications de la connectivité reposant sur HTTP, TCP et ICMP

- Prise en charge des métriques et de Log Analytics pour les initialisations (tearDown) de test Azure et non Azure

Configurer le Moniteur de connexion

Vous devez effectuer plusieurs étapes clés pour configurer le Moniteur de connexion pour la supervision :

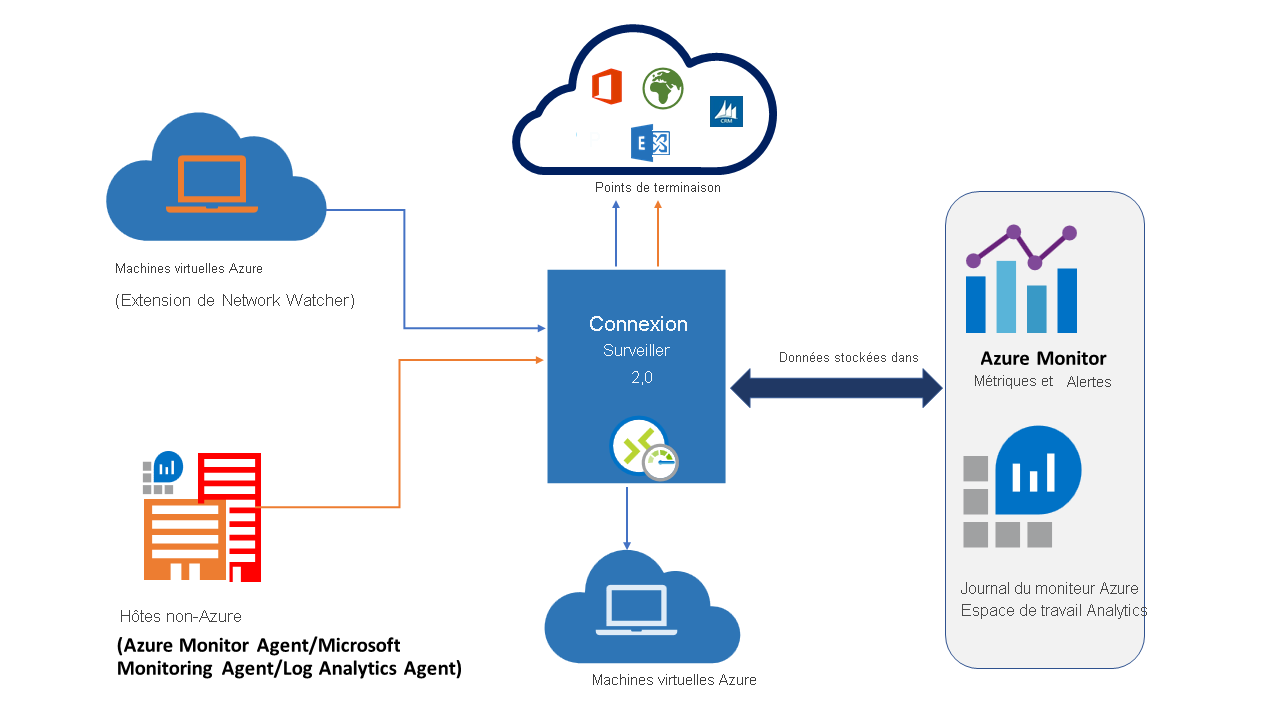

- Installer des agents de supervision : le Moniteur de connexion s’appuie sur des fichiers exécutables légers pour exécuter des vérifications de connectivité. Il prend en charge les vérifications de la connectivité à partir des environnements Azure et des environnements locaux. L'exécutable à utiliser varie selon que votre machine virtuelle est hébergée sur Azure ou en local. Pour plus d’informations, consultez Installer des agents de supervision.

- Activer Network Watcher sur votre abonnement : tous les abonnements qui disposent d’un réseau virtuel sont activés avec Network Watcher. Lorsque vous créez un réseau virtuel sur votre abonnement, Network Watcher est automatiquement activé dans la région et sur l'abonnement correspondant à ce réseau virtuel. Cette activation automatique n'affecte pas vos ressources et n'entraîne pas de frais. Vérifiez que Network Watcher n’est pas explicitement désactivé dans votre abonnement.

- Créer un moniteur de connexion : le Moniteur de connexion supervise les communications à intervalles réguliers. Il vous informe des changements en matière d'accessibilité et de latence. Vous pouvez également vérifier la topologie actuelle et historique du réseau entre les agents sources et les points de terminaison de destination. Les sources peuvent être des machines virtuelles Azure ou des machines locales sur lesquelles un agent de surveillance est installé. Les points de terminaison de destination peuvent être des URL Microsoft 365, des URL Dynamics 365, des URL personnalisées, des ID de ressources de machine virtuelle Azure, des adresses IPv4 ou IPv6, un FQDN ou un nom de domaine.

- Configurer l’analyse des données et des alertes : les données collectées par le Moniteur de connexion sont stockées dans l’espace de travail Log Analytics. Vous avez configuré cet espace de travail lors de la création du Moniteur de connexion. Les données de supervision sont également disponibles dans les métriques d’Azure Monitor. Vous pouvez utiliser Log Analytics pour conserver vos données de surveillance aussi longtemps que vous le souhaitez. Par défaut, Azure Monitor ne stocke les données que pendant 30 jours. Pour plus d’informations, consultez Collecte de données, analyse et alertes.

- Diagnostiquer les problèmes dans votre réseau : le Moniteur de connexion vous aide à diagnostiquer les problèmes dans votre moniteur de connexion et votre réseau. Les problèmes liés à votre réseau hybride sont détectés par les agents Log Analytics que vous avez précédemment installés. Les problèmes liés à Azure sont détectés par l'extension Network Watcher. Vous pouvez afficher les problèmes liés au réseau Azure dans la topologie du réseau. Pour plus d’informations, consultez Diagnostiquer les problèmes de votre réseau.

Créer un moniteur de connexion

Dans les moniteurs de connexion que vous créez à l’aide de Moniteur de connexion, vous pouvez ajouter des machines locales et des machines virtuelles Azure en tant que sources. Ces moniteurs de connexion peuvent également surveiller la connectivité aux points de terminaison. Les points de terminaison peuvent se trouver sur Azure ou sur toute autre URL ou adresse IP.

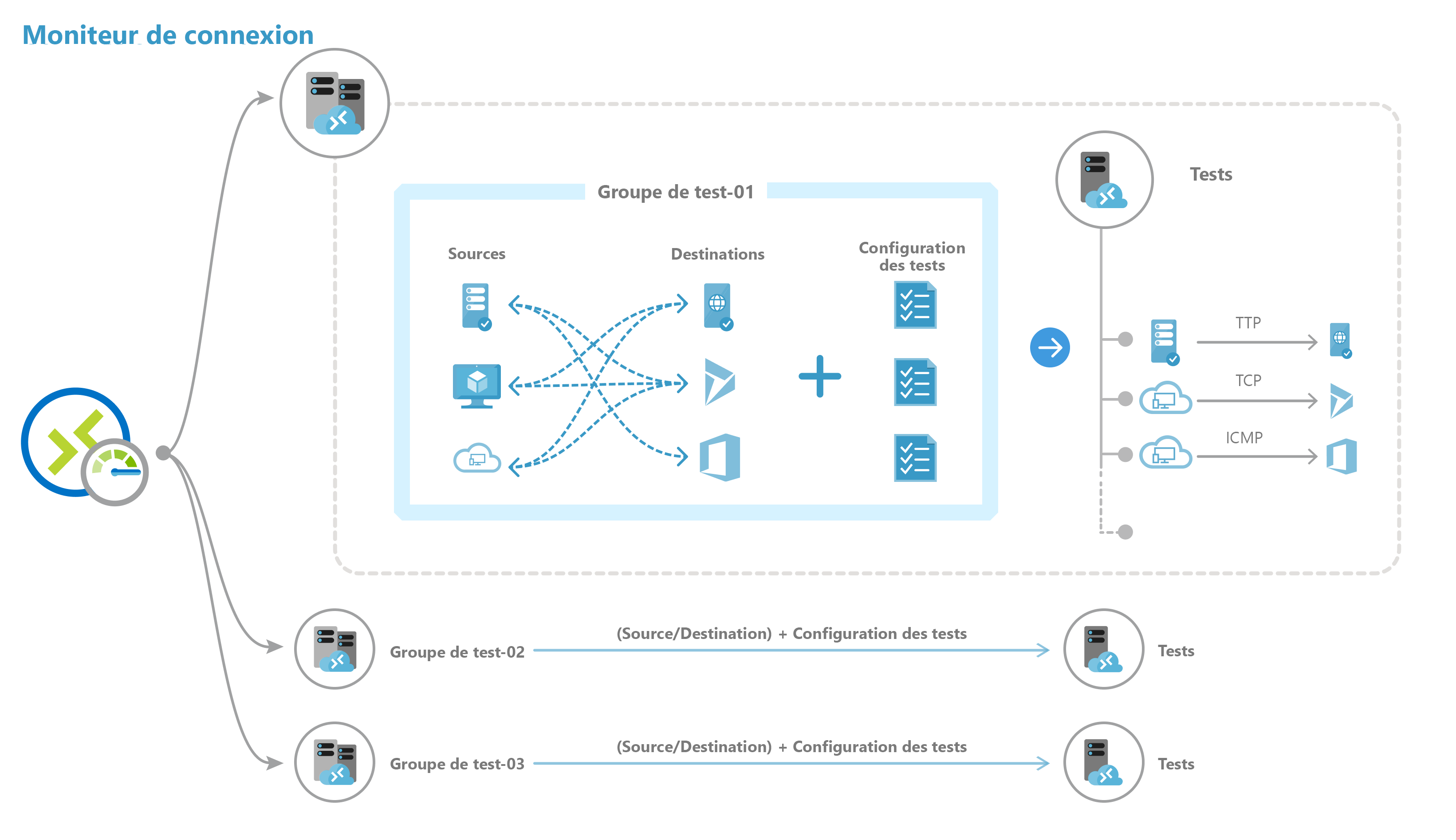

Le Moniteur de connexion inclut les entités suivantes :

- Ressource de moniteur de connexion : ressource Azure spécifique à la région. Toutes les entités ci-dessous sont des propriétés d'une ressource de moniteur de connexion.

- Point de terminaison : source ou destination qui participe aux vérifications de la connectivité. Les machines virtuelles Azure, les agents locaux, les URL et les adresses IP sont des exemples de points de terminaison.

- Configuration de test : configuration spécifique à un protocole dans le cadre d'un test. En fonction du protocole que vous avez choisi, vous pouvez définir le port, les seuils, la fréquence de test et d'autres paramètres.

- Groupe de tests : groupe contenant les points de terminaison sources, les points de terminaison de destination et les configurations de test. Un moniteur de connexion peut contenir plusieurs groupes de tests.

- Test : combinaison d'un point de terminaison source, d'un point de terminaison de destination et d'une configuration de test. Un test correspond au niveau le plus granulaire auquel les données de surveillance sont disponibles. Les données de surveillance incluent le pourcentage de vérifications qui ont échoué et la durée des boucles.

Vous pouvez créer un moniteur de connexion à l’aide du portail Azure, d’ARMClient ou de PowerShell.

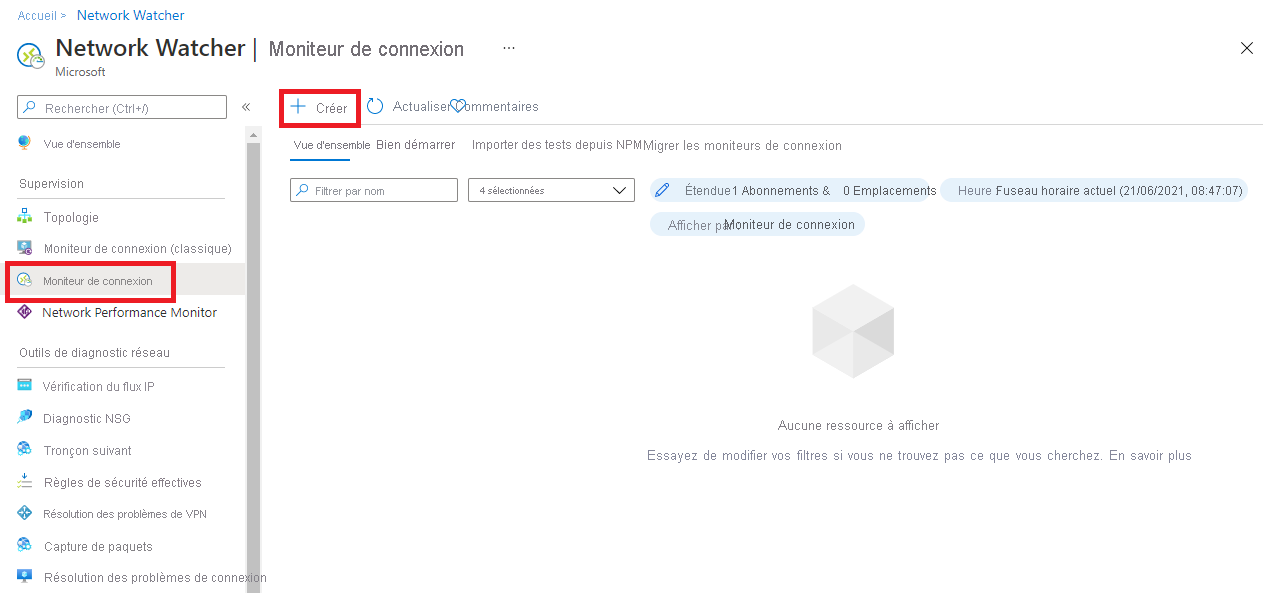

Pour créer un moniteur dans Moniteur de connexion à l’aide du portail Azure

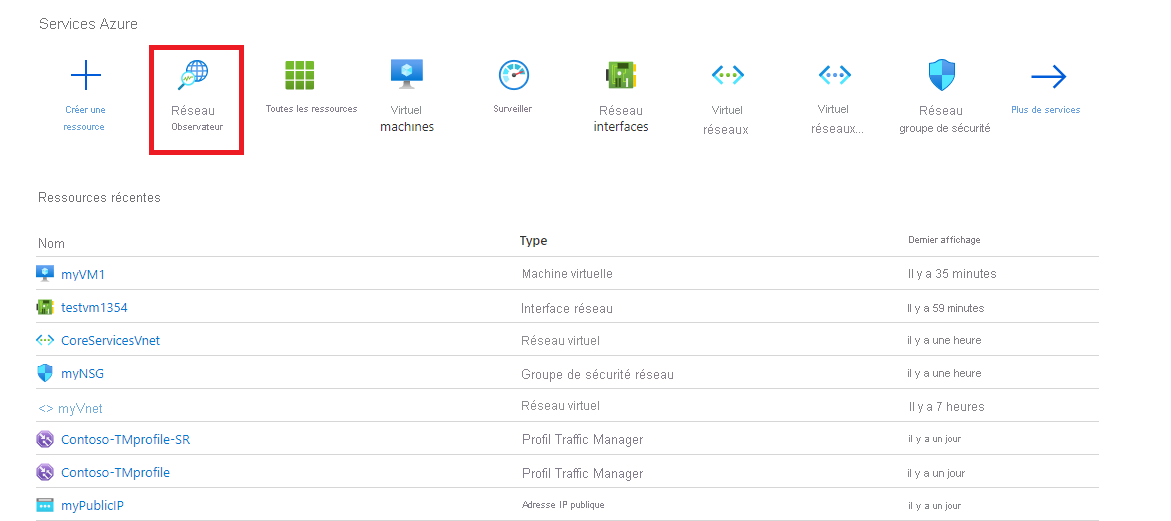

Sur la page d'accueil du portail Azure, accédez à Network Watcher.

Dans le volet gauche, sous Supervision, sélectionnez Moniteur de connexion, puis cliquez sur Créer.

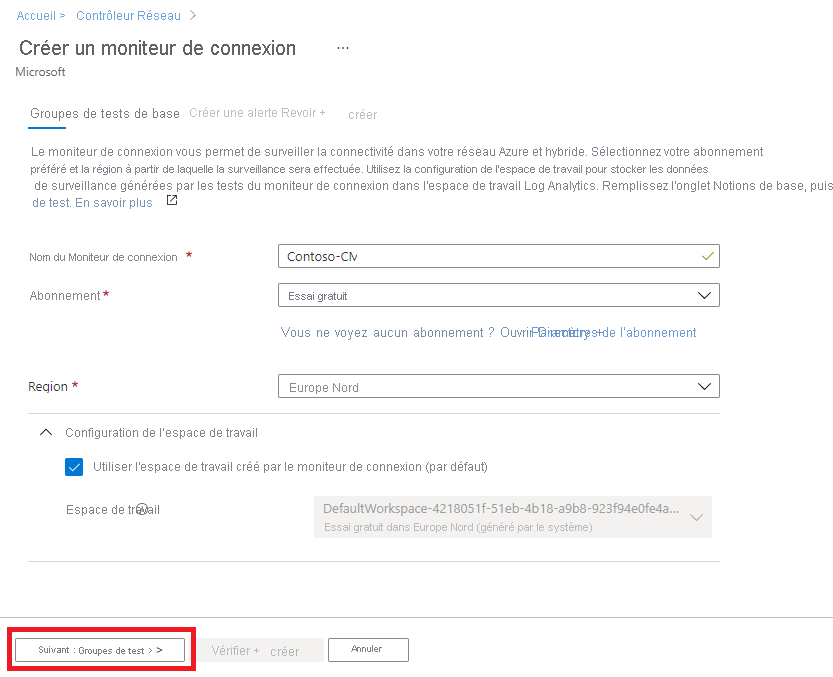

Sous l’onglet De base de la page Créer un Moniteur de connexion, vous devez entrer les informations suivantes pour votre nouveau moniteur de connexion :

Champ Informations Nom du Moniteur de connexion Entrez un nom pour votre moniteur de connexion. Appliquez les règles de nommage standard des ressources Azure. Abonnement Sélectionnez votre abonnement Azure dans la liste. Région Sélectionnez une région pour votre moniteur de connexion. Vous ne pouvez sélectionner que les machines virtuelles sources créées dans cette région. Configuration de l’espace de travail Choisissez un espace de travail personnalisé ou l’espace de travail par défaut. Votre espace de travail contient vos données de surveillance.

Pour utiliser l'espace de travail par défaut, cochez la case.

Pour choisir un espace de travail personnalisé, décochez la case. Sélectionnez ensuite l’abonnement et la région de votre espace de travail personnalisé.

Cliquez sur Suivant : Groupes de test >>.

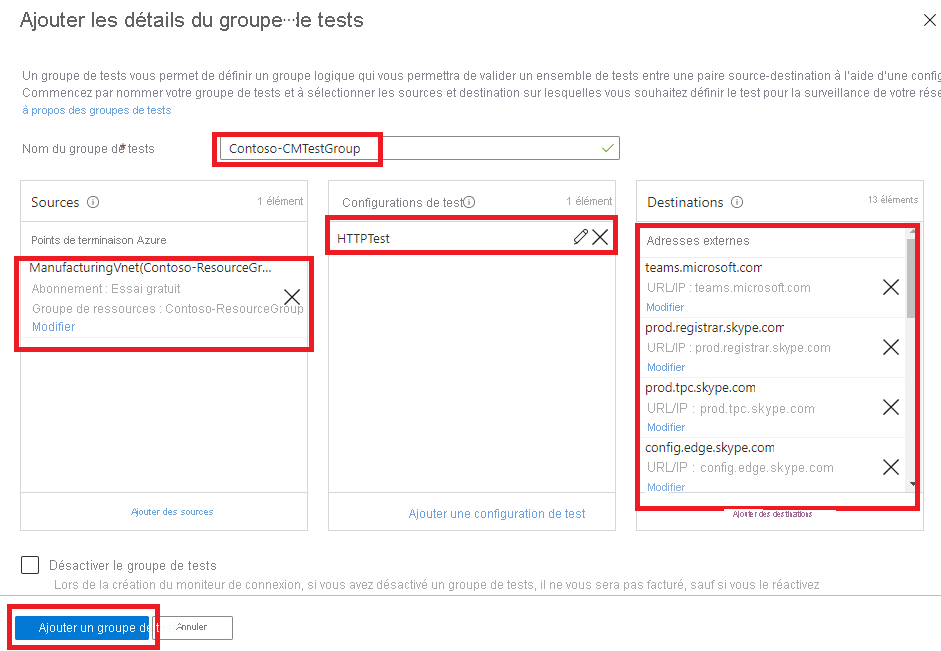

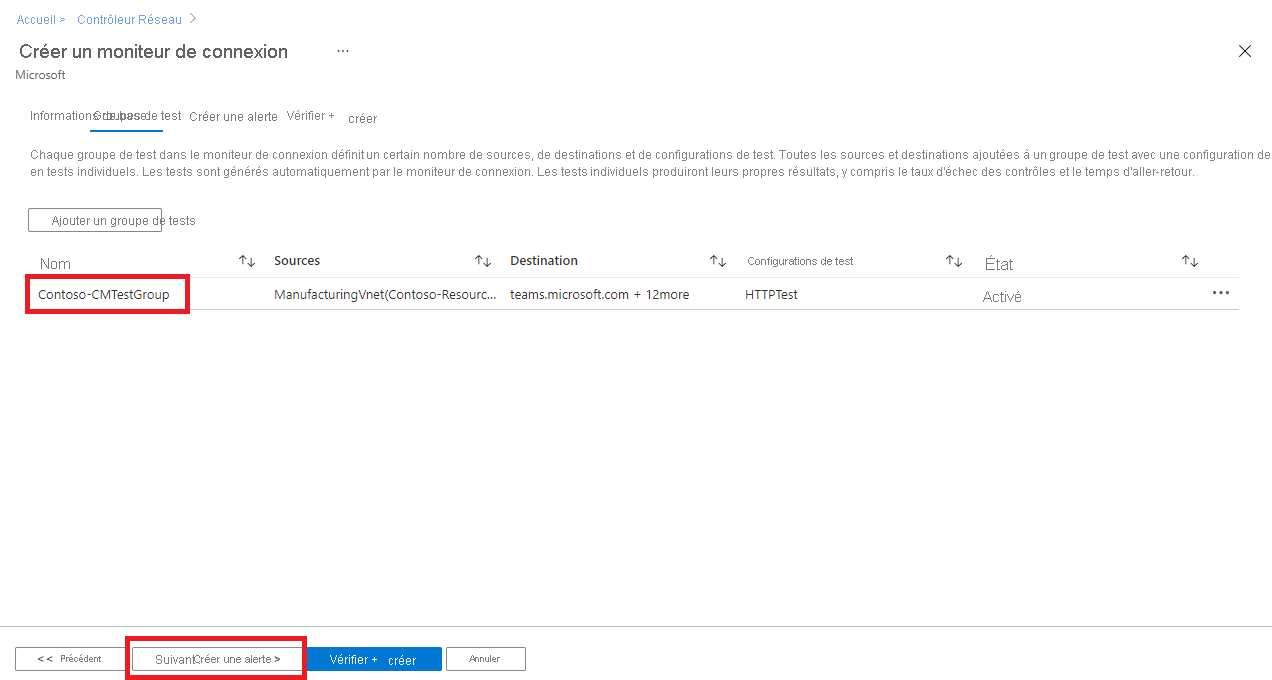

Dans la page suivante, vous pouvez ajouter des sources, des configurations de test et des destinations dans vos groupes de test. Chaque groupe de tests d'un moniteur de connexion comprend des sources et des destinations dont les paramètres réseau sont testés. Les tests concernent le pourcentage de vérifications qui échouent et la durée aller-retour sur les configurations de test.

Cliquez sur Ajouter un groupe de test.

Cliquez sur Suivant : Créer des alertes >>.

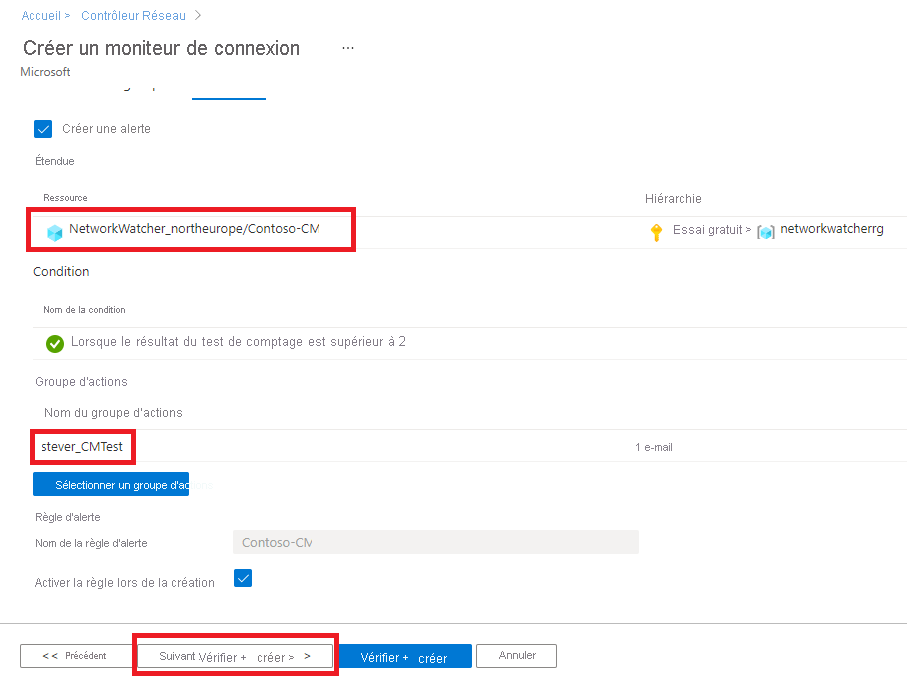

Sous l’onglet Créer une alerte, vous pouvez configurer des alertes sur les tests qui échouent en fonction des seuils définis dans les configurations de test.

Vous devez entrer les informations suivantes pour votre alerte :

- Créer une alerte (case à cocher) : vous pouvez cocher cette case pour créer une alerte de métrique dans Azure Monitor. Lorsque vous cochez cette case, les autres champs sont activés pour modification. (Remarque : Des frais supplémentaires pour l’alerte s’appliqueront.)

- Étendue (ressource/hiérarchie) : les valeurs ici sont automatiquement renseignées pour vous, en fonction des valeurs que vous avez spécifiées sous l’onglet De base.

- Condition : l’alerte est créée sur la métrique Résultat de test (préversion). Lorsque le résultat du test du moniteur de connexion, la règle d’alerte est déclenchée.

- Groupe d’actions : vous pouvez entrer votre adresse e-mail directement, ou vous pouvez créer des alertes par le biais de groupes d’actions. Si vous entrez votre adresse e-mail directement, un groupe d’actions nommé NPM Email ActionGroup est créé. L’ID d’e-mail est ajouté à ce groupe d’actions. Si vous choisissez d’utiliser des groupes d’actions, vous devez sélectionner un groupe d’actions précédemment créé.

- Nom de la règle d’alerte : il s’agit du nom du moniteur de connexion, qui est déjà renseigné pour vous.

- Activer la règle lors de sa création : cochez cette case pour activer la règle d’alerte en fonction de la condition (paramètre par défaut). Décochez cette case si vous souhaitez créer la règle sans l’activer (par exemple à des fins d’évaluation et de test, ou car vous n’êtes pas encore prêt à la déployer).

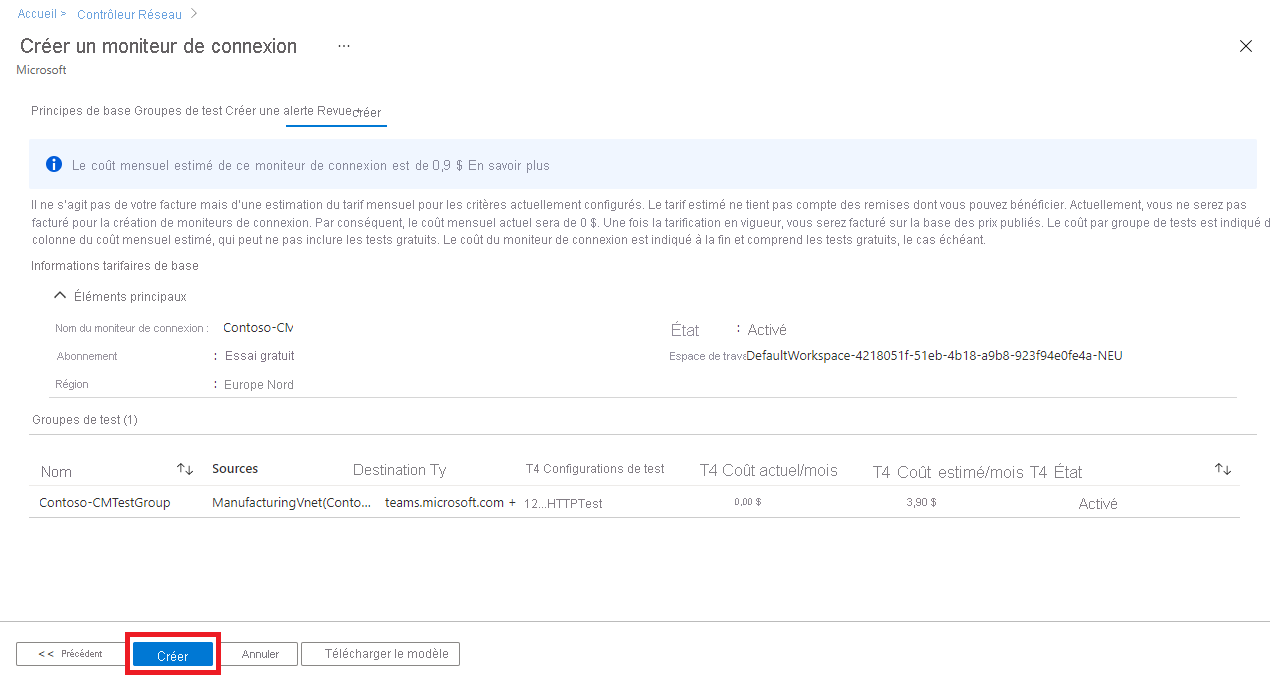

Cliquez sur Suivant : Vérifier + créer>>.

Passez en revue vos informations et cliquez sur Créer.

Traffic Analytics

Traffic Analytics est une solution cloud qui offre une visibilité de l’activité des utilisateurs et des applications dans vos réseaux cloud. Traffic Analytics analyse les journaux de flux de groupe de sécurité réseau (NSG) Network Watcher pour fournir des insights sur le flux de trafic dans votre cloud Azure et des visualisations enrichies des données écrites dans les journaux de flux de NSG.

Avec Traffic Analytics, vous pouvez effectuer les actions suivantes :

- Visualiser l’activité réseau de l’ensemble de vos abonnements Azure et identifier les zones réactives.

- Identifier les menaces de sécurité pour votre réseau et le protéger, avec des informations comme les ports ouverts, les applications qui tentent d’accéder à Internet et les machines virtuelles se connectant à des réseaux non fiables.

- Comprendre les modèles de flux de trafic entre les régions Azure et Internet pour optimiser le déploiement de votre réseau, afin de bénéficier de performances et d’une capacité adéquates.

- Identifier les erreurs de configuration réseau à l’origine d’échecs de connexion dans votre réseau.

Fonctionnement de Traffic Analytics

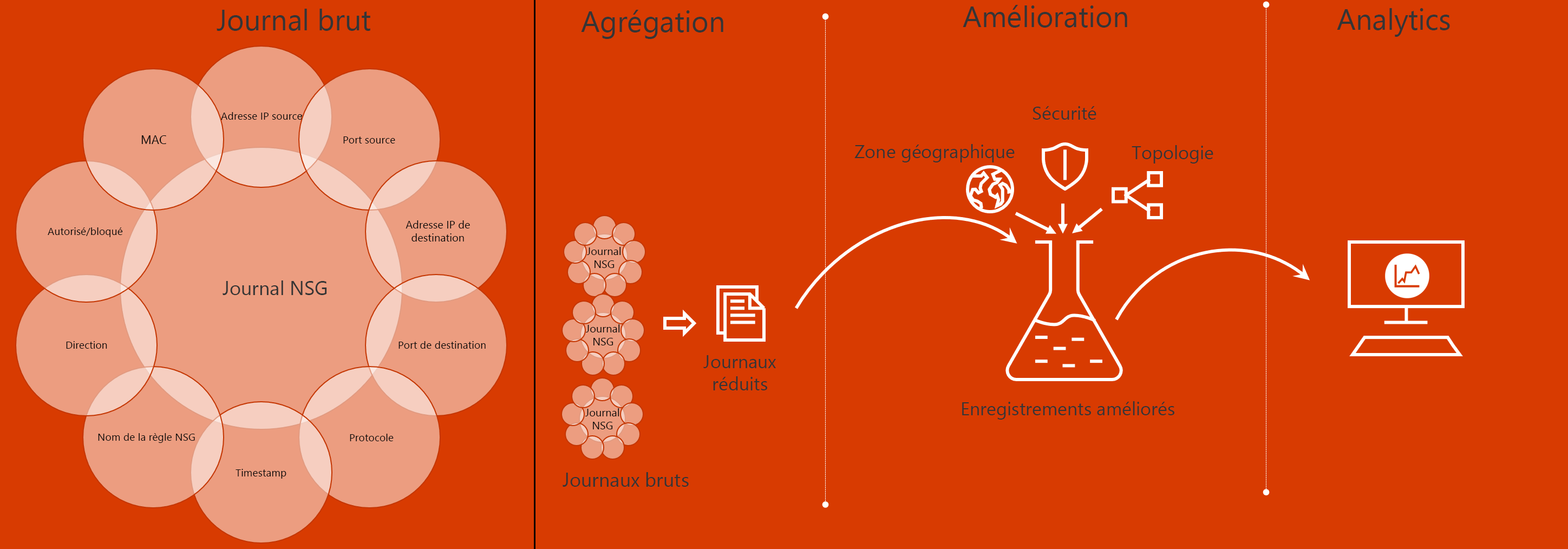

Traffic Analytics examine les journaux de flux de groupe de sécurité réseau bruts et capture les journaux d’activité réduits en agrégeant les flux communs entre l’adresse IP source, l’adresse IP de destination, le port de destination et le protocole similaires. Par exemple, l’hôte 1 (adresse IP : 10.10.10.10) communique avec l’hôte 2 (adresse IP : 10.10.20.10) 100 fois sur une période de 1 heure via le port (par exemple, 80) et le protocole (par exemple, http). Le journal réduit comporte une entrée, indiquant que les hôtes 1 et 2 ont communiqué 100 fois sur une période de 1 heure à l’aide du port 80 et du protocole HTTP, plutôt que de présenter 100 entrées. Les informations sur la topologie, la sécurité et la géographie viennent compléter les journaux d’activité réduits. Ils sont ensuite stockés dans l’espace de travail Log Analytics.

Le diagramme ci-dessous illustre le flux de données :

Les principaux composants de Traffic Analytics sont :

- Groupe de sécurité réseau (NSG) : contient une liste de règles de sécurité qui autorisent ou refusent le trafic réseau vers les ressources connectées à un réseau virtuel Azure. Les NSG peuvent être associés à des sous-réseaux, à des machines virtuelles spécifiques (Classic) ou à des interfaces réseau (NIC) individuelles attachées à des machines virtuelles (Resource Manager). Pour plus d’informations, consultez Sécurité du réseau.

- Journaux de flux de groupe de sécurité réseau (NSG) : vous permettent d’afficher des informations sur le trafic IP entrant et sortant à travers un groupe de sécurité réseau. Les journaux de flux de groupe de sécurité réseau sont écrits au format JSON et affichent les flux entrants et sortants en fonction de la règle, la carte réseau à laquelle le flux s’applique, des informations à 5 tuples sur le flux (adresse IP source/de destination, port source/de destination, protocole), ainsi que l’autorisation ou le refus du trafic. Pour plus d’informations sur les journaux de flux de groupe de sécurité réseau, consultez Présentation de la journalisation des flux pour les groupes de sécurité réseau.

- Log Analytics : service Azure qui recueille des données de supervision et les stocke dans un référentiel central. Ces données peuvent comprendre des événements, des données de performances ou des données personnalisées fournies par le biais de l’API Azure. Une fois collectées, les données sont disponibles pour les fonctions de génération d’alertes, d’analyse et d’exportation. Les applications de surveillance telles que Network Performance Monitor et Traffic Analytics sont basées sur des journaux Azure Monitor. Pour plus d’informations, voir Journaux Azure Monitor.

- Espace de travail Log Analytics : instance de journaux Azure Monitor,dans laquelle sont stockées les données relatives à un compte Azure. Pour plus d’informations sur les espaces de travail Log Analytics, voir Créer un espace de travail Log Analytics dans le portail Azure.

- Network Watcher : service régional qui vous permet de superviser et de diagnostiquer des conditions à un niveau de scénario de réseau dans Azure. Vous pouvez activer et désactiver les journaux de flux de groupe de sécurité réseau avec Network Watcher. Pour plus d’informations, consultez Network Watcher.

Pour analyser le trafic, vous devez disposer d’un service Network Watcher, ou devez activer un Network Watcher dans chaque région hébergeant des groupes de sécurité réseau que vous souhaitez analyser. Traffic Analytics peut être activé pour les groupes de sécurité réseau hébergés dans les régions prises en charge.

Avant d’activer la journalisation de flux de groupe de sécurité réseau, vous devez disposer d’un groupe de sécurité réseau pour lequel journaliser des flux. Si vous n’avez pas de groupe de sécurité réseau, vous devez en créer un à l’aide du portail Azure, d’Azure CLI ou de PowerShell.

Pour afficher Traffic Analytics, recherchez Network Watcher dans la barre de recherche du portail. Dans Network Watcher, pour explorer Traffic Analytics et ses fonctionnalités, sélectionnez Traffic Analytics dans le menu de gauche.

L’exemple de capture d’écran ci-dessous montre le tableau de bord Traffic Analytics.