Connecter des machines hybrides à Azure à grande échelle

Vous pouvez activer des serveurs avec Azure Arc pour plusieurs machines Windows ou Linux dans votre environnement avec plusieurs options flexibles en fonction de vos besoins. À l’aide du modèle de script que nous fournissons, vous pouvez automatiser chaque étape de l’installation, y compris l’établissement de la connexion à Azure Arc. Toutefois, vous devez exécuter ce script manuellement avec un compte qui dispose d’autorisations élevées sur l’ordinateur cible et dans Azure.

Une méthode pour connecter les machines aux serveurs avec Azure Arc consiste à utiliser un principal de service Microsoft Entra. Cette méthode de principal de service peut être utilisée au lieu de votre identité privilégiée pour connecter la machine de manière interactive. Un principal du service est une identité de gestion limitée spéciale qui ne dispose que de l’autorisation minimale nécessaire pour connecter des machines à Azure à l’aide de la commande azcmagent. Cette méthode est plus sûre que d’utiliser un compte doté de privilèges plus élevés comme un Administrateur client et respecte nos meilleures pratiques en matière de sécurité du contrôle d’accès. Le principal de service est utilisé uniquement pendant l’intégration ; il n’est pas utilisé à d’autres fins.

Avant de commencer à connecter vos machines, passez en revue les exigences suivantes :

Assurez-vous que vous disposez d’une autorisation administrateur sur les machines que vous souhaitez intégrer.

Des droits d’administrateur sont nécessaires pour installer l’agent Connected Machine sur les machines ; sous Linux en utilisant le compte root, et sous Windows en tant que membre du groupe Administrateurs locaux.

Vérifiez les conditions préalables et vérifiez que votre abonnement et vos ressources répondent aux exigences. Vous devez disposer du rôle Intégration Azure Connected Machine ou du rôle Contributeur pour le groupe de ressources de la machine. Veillez à inscrire les fournisseurs de ressources Azure ci-dessous au préalable dans votre abonnement cible.

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (si vous envisagez d’activer Arc sur des instances SQL)

Découvrez comment procéder ici : fournisseurs de ressources Azure prérequis

Pour plus d'informations sur les régions prises en charge et d'autres considérations connexes, consultez Régions Azure prises en charge. Consultez également notre Guide de planification à grande échelle pour comprendre les critères de conception et de déploiement, ainsi que nos recommandations en matière de gestion et de surveillance.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Connexion automatique pour SQL Server

Lorsque vous connectez à Azure Arc un serveur Windows ou Linux sur lequel Microsoft SQL Server est également installé, les instances SQL Server sont automatiquement connectées à Azure Arc. SQL Server activé par Azure Arc fournit un inventaire détaillé et des fonctionnalités de gestion supplémentaires pour vos instances et bases de données SQL Server. Dans le cadre du processus de connexion, une extension est déployée sur votre serveur avec Azure Arc et de nouveaux rôles sont appliqués à votre SQL Server et à vos bases de données. Si vous ne souhaitez pas connecter automatiquement vos SQL Servers à Azure Arc, vous pouvez refuser la connexion en ajoutant une balise au serveur Windows ou Linux avec le nom ArcSQLServerExtensionDeployment et la valeur Disabled lorsqu’il est connecté à Azure Arc.

Pour plus d’informations, consultez Gérer la connexion automatique pour un SQL Server activé par Azure Arc.

Créer un principal de service pour une intégration à grande échelle

Vous pouvez créer un principal de service dans le portail Azure ou à l’aide d’Azure PowerShell.

Remarque

Pour créer un principal de service, votre locataire Microsoft Entra doit autoriser les utilisateurs à inscrire des applications. Si ce n’est pas le cas, votre compte doit être membre du rôle administratif Administrateur d’application ou Administrateur d’application Cloud. Pour plus d’informations sur les exigences au niveau du locataire, consultez Déléguer des autorisations d’inscription d’application dans Microsoft Entra ID. Pour attribuer des rôles serveur compatibles avec Arc, votre compte doit être membre des rôles Propriétaire ou Administrateur de l'accès utilisateur sur l’abonnement à utiliser pour l’intégration.

Portail Azure

Le service Azure Arc du portail Azure offre un moyen rationalisé de créer un principal de service qui peut être utilisé pour connecter vos machines hybrides à Azure.

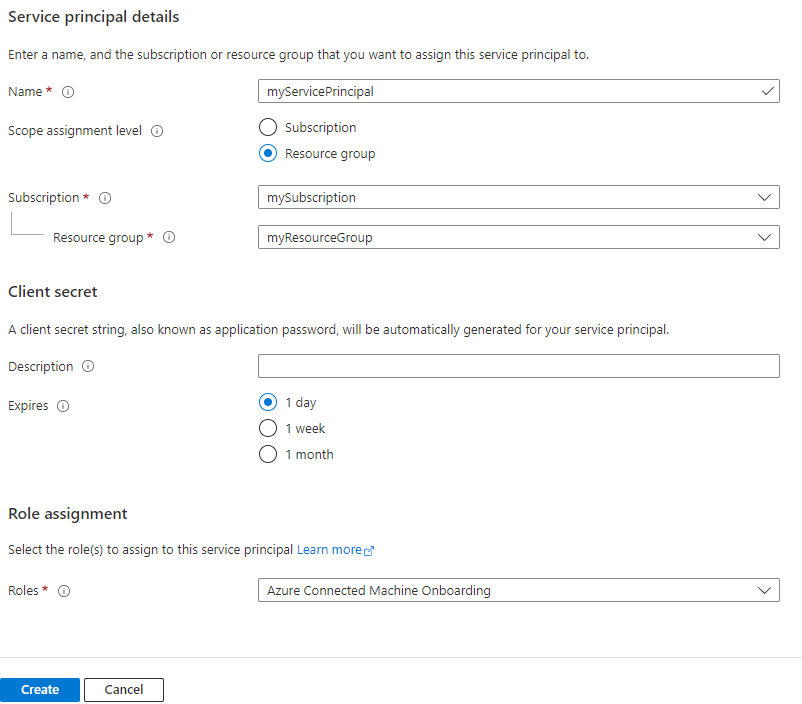

- Dans le portail Azure, accédez à Azure Arc, puis sélectionnez Principaux de service dans le menu de gauche.

- Sélectionnez Ajouter.

- Entrez un nom pour votre principal de service.

- Indiquez si le service de service aura accès à un abonnement complet ou uniquement à un groupe spécifique de ressources.

- Sélectionnez l’abonnement (et le groupe de ressources, le cas échéant) auquel le principal de service aura accès.

- Dans la section Clé secrète client, sélectionnez la durée d’utilisation de votre clé secrète client générée. Vous pouvez éventuellement entrer un nom convivial de votre choix dans le champ Description.

- Dans la section Attribution de rôle, sélectionnez Intégration de machine connectée à Azure.

- Sélectionnez Créer.

Azure PowerShell

Vous pouvez utiliser Azure PowerShell pour créer un principal de service avec la cmdlet New-AzADServicePrincipal.

Vérifiez le contexte de votre session Azure PowerShell pour vous assurer que vous travaillez dans l’abonnement approprié. Utilisez set-AzContext si vous devez modifier l’abonnement.

Get-AzContextExécutez la commande suivante pour créer un principal de service et lui attribuer le rôle d’intégration d’Azure Connected Machine pour l’abonnement sélectionné. Une fois le principal de service créé, il imprime l’ID d’application et le secret. Le secret est valide pendant 1 an, après quoi vous devez générer un nouveau secret et mettre à jour tous les scripts avec le nouveau secret.

$sp = New-AzADServicePrincipal -DisplayName "Arc server onboarding account" -Role "Azure Connected Machine Onboarding" $sp | Format-Table AppId, @{ Name = "Secret"; Expression = { $_.PasswordCredentials.SecretText }}AppId Secret ----- ------ aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee PASSWORD_SHOWN_HERELes valeurs des propriétés suivantes sont utilisées avec les paramètres transmis à

azcmagent:- La valeur de la propriété AppId est utilisée pour la valeur du paramètre

--service-principal-id - La valeur de la propriété secret est utilisée pour le paramètre

--service-principal-secretutilisé pour connecter l’agent.

- La valeur de la propriété AppId est utilisée pour la valeur du paramètre

Générer le script d’installation à partir du portail Azure

Utilisez le portail Azure pour créer un script qui automatise le téléchargement et l’installation de l’agent et établit la connexion avec Azure Arc. Pour terminer le processus, procédez comme suit :

À partir de votre navigateur, accédez au portail Azure.

Sur la page Machines – Azure Arc, sélectionnez Ajouter/Créer en haut à gauche, puis sélectionnez Ajouter une machines dans le menu déroulant.

Sur la page Ajouter des serveurs avec Azure Arc, sélectionnez la vignette Ajouter plusieurs serveurs, puis sélectionnez Générer un script.

Sur la page Informations de base, indiquez les informations suivantes :

- Sélectionnez Abonnement et Groupe de ressources pour les machines.

- Dans la liste déroulante Région, sélectionnez la région Azure dans laquelle stocker les métadonnées des serveurs.

- Dans la liste déroulante Système d’exploitation, sélectionnez le système d’exploitation sur lequel le script est configuré pour s’exécuter.

- Pour Méthode de connectivité, choisissez la façon dont l’agent Azure Connected Machine doit se connecter à Internet :

- Point de terminaison public

- Serveur proxy : entrez l’adresse IP du serveur proxy ou le nom et le numéro de port que la machine doit utiliser au format

http://<proxyURL>:<proxyport>. - Point de terminaison privé : sélectionnez une étendue et un point de terminaison de liaison privée existants ou créez-en.

- Cliquez sur Suivant.

- Dans la section Authentification, sous la liste déroulante Principal du service, sélectionnez Arc-for-servers. Ensuite, sélectionnez Suivant.

Dans la page Balises, passez en revue les suggestions de balises d’emplacement physique par défaut et entrez une valeur, ou spécifiez une ou plusieurs Balises personnalisées en fonction de vos standards.

Cliquez sur Suivant.

Dans la page Télécharger et exécuter le script, passez en revue les informations de résumé, puis sélectionnez Télécharger. Si vous avez encore besoin d’apporter des modifications, sélectionnez Précédent.

Pour Windows, vous êtes invité à enregistrer OnboardingScript.ps1 et pour Linux OnboardingScript.sh sur votre ordinateur.

Installer l’agent et le connecter à Azure

Si vous avez créé le modèle de script précédemment, vous pouvez installer et configurer l’agent de l’ordinateur connecté sur plusieurs machines Linux et Windows hybrides à l’aide de l’outil d’automatisation préféré de votre organisation. Ce script effectue des étapes similaires à celles décrites dans l’article Connecter des machines hybrides à Azure à partir du Portail Azure. La différence réside dans la dernière étape où vous établissez la connexion à Azure Arc à l’aide de la commande azcmagent et du principal de service.

Voici les paramètres que vous configurez à l’aide de la commande azcmagent utilisée pour le principal du service.

service-principal-id: identificateur unique (GUID) qui représente l’ID d’application du principal de service.service-principal-secret: mot de passe du principal de service.tenant-id: identificateur unique (GUID) qui représente votre instance dédiée de Microsoft Entra ID.subscription-id: ID d’abonnement (GUID) de votre abonnement Azure dans lequel vous souhaitez placer les machines.resource-group: nom du groupe de ressources auquel vous souhaitez que vos machines connectées appartiennent.location: Consultez les régions Azure prises en charge. Cet emplacement peut être identique ou différent de l’emplacement du groupe de ressources.resource-name: (Facultatif) Utilisé pour la représentation de ressource Azure de votre ordinateur local. Si vous ne spécifiez pas cette valeur, le nom d’hôte de l’ordinateur est utilisé.

Pour en savoir plus sur l’outil de ligne de commande azcmagent, consultez les informations de référence relatives à Azcmagent.

Remarque

Le script Windows PowerShell ne prend en charge que l’exécution à partir d’une version 64 bits de Windows PowerShell.

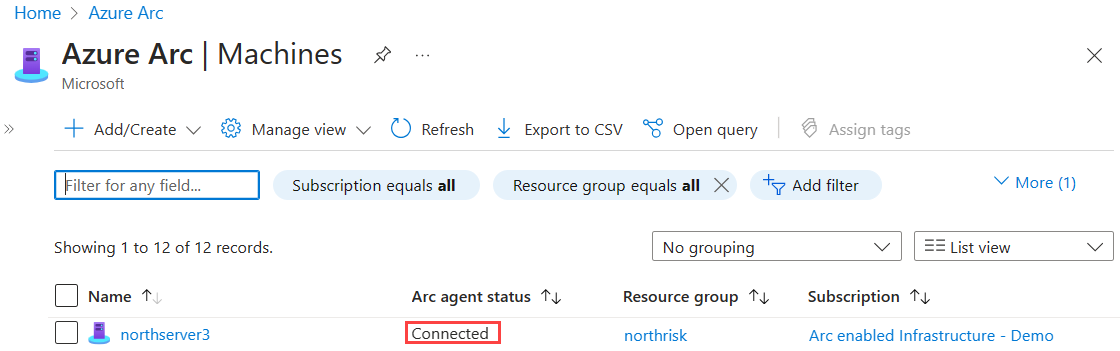

Une fois que vous avez installé l’agent et que vous l’avez configuré pour qu’il se connecte aux serveurs avec Azure Arc, accédez au portail Azure pour vérifier que le serveur s’est correctement connecté. Affichez vos machines dans le portail Azure.

Étapes suivantes

- Consultez le Guide de planification et de déploiement pour planifier le déploiement de serveurs avec Azure Arc à n’importe quelle échelle et implémenter la gestion et la supervision centralisées.

- Découvrez comment résoudre les problèmes de connexion de l’agent.

- Découvrez comment gérer vos machines à l’aide d’Azure Policy, par exemple pour la configuration d’invité de machines virtuelles, en vérifiant que la machine crée des rapports sur l’espace de travail Log Analytics prévu, en supervisant avec VM Insights et bien plus encore.