Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez notre FAQ.

Dans ce tutoriel, vous allez apprendre à intégrer l’authentification Azure Active Directory B2C (Azure AD B2C) à une solution Grit IAM B2B2C . Vous pouvez utiliser la solution pour fournir une gestion sécurisée, fiable, libre-service et conviviale des identités et des accès à vos clients. Les données de profil partagé telles que le prénom, le nom, l’adresse de domicile et l’e-mail utilisés dans les applications web et mobiles sont stockées de manière centralisée en fonction des besoins de conformité et de réglementation.

Utilisez la solution B2BB2C de Grit pour :

- L’authentification, l’autorisation, la gestion des profils et des rôles et l’administration d’application SaaS B2B déléguée.

- Contrôle d’accès en fonction du rôle pour les applications Azure AD B2C.

Conditions préalables

Pour commencer, vérifiez que les conditions préalables suivantes sont remplies :

- Un compte Grit IAM. Vous pouvez accéder à la solution Grit IAM B2B2C pour obtenir une démonstration.

- Un abonnement Microsoft Entra. Si vous n’en avez pas, vous pouvez créer un compte Azure gratuit.

- Un locataire Azure AD B2C associé à l’abonnement Azure. Pour plus d’informations, consultez tutoriel : Créer un locataire Azure Active Directory B2C.

- Configurez votre application dans le portail Azure.

Description du scénario

Contoso fait affaire avec les clients finaux et les grandes entreprises, comme Fabrikam_big1 et Fabrikam_big2. Il y a de petits clients d'entreprise comme Fabrikam_small1 et Fabrikam_small2, et les affaires directes sont traitées avec des clients finaux comme Smith1 et Smith2.

Contoso dispose d’applications web et mobiles et développe de nouvelles applications. Les applications s’appuient sur des données de profil partagé utilisateur telles que le prénom, le nom, l’adresse et l’e-mail. Ils souhaitent centraliser les données de profil, de sorte que les applications ne collectent pas et stockent les données. Ils veulent stocker les informations de profil conformément à certaines réglementations et conformité.

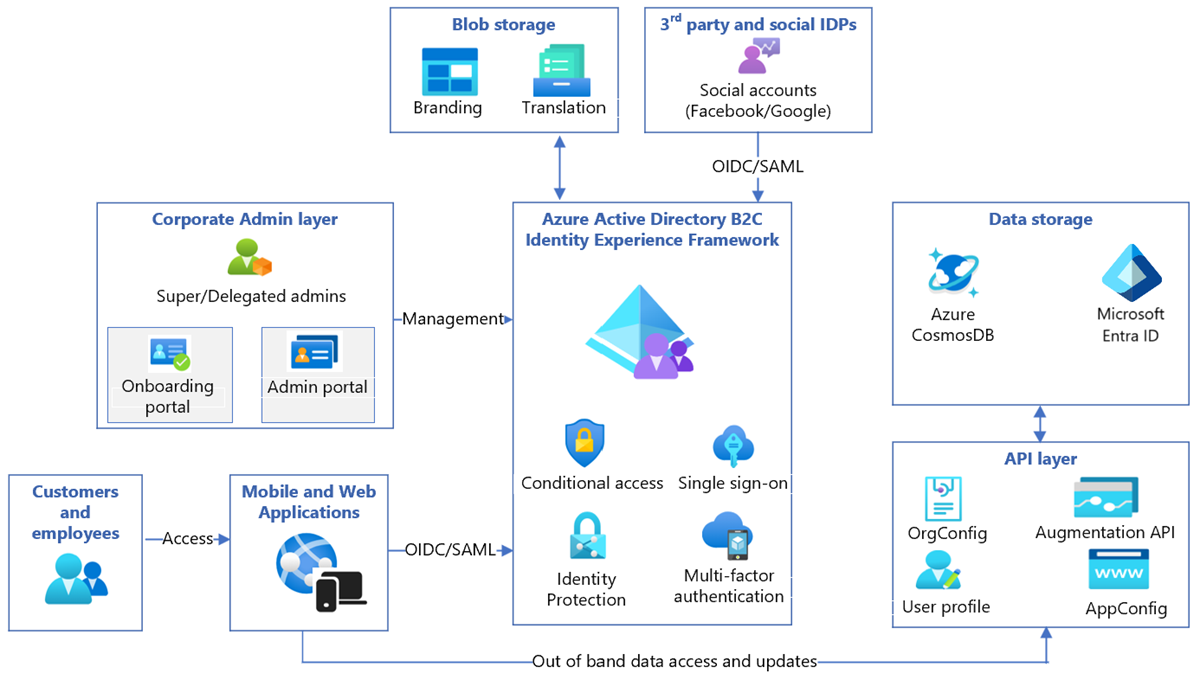

Cette intégration se compose des composants suivants :

Azure AD B2C Identity Experience Framework (IEF) : moteur qui exécute des parcours utilisateur, qui peut inclure la validation des informations d’identification, l’exécution de l’authentification multifacteur, la vérification de l’accès utilisateur. Elle est assistée par la base de données Microsoft Entra et la couche API, qui est configurée à l’aide de XML.

Couche API grit : cette couche expose les données de profil utilisateur et les métadonnées relatives aux organisations et aux applications. Les données sont stockées dans l’ID Microsoft Entra et Cosmos DB.

Portail d’intégration grit : utilisé par les administrateurs pour intégrer des applications et des organisations.

Portail d’administration grit : utilisé par l’administrateur Contoso et par les administrateurs de fabrikam_big1 et fabirkam_small1. Les administrateurs délégués peuvent gérer les utilisateurs et leur accès. Les super administrateurs des organisations gèrent tous les utilisateurs.

Éditeur Grit Visual IEF : un éditeur à code faible/pas de code qui personnalise le parcours utilisateur et est proposé par Grit. Il produit le code XML utilisé par IEF. Les développeurs Contoso l’utilisent pour personnaliser les parcours utilisateur.

Applications : développées par Contoso ou par des tiers. Les applications utilisent Open ID ou SAML pour se connecter au système de gestion des identités et des accès du client (CIAM). Les jetons qu’ils reçoivent contiennent des informations de profil utilisateur, mais peuvent effectuer des appels d’API, avec le jeton comme mécanisme d’authentification, pour créer, lire, mettre à jour et supprimer des opérations CRUD (User-Profile Data Create, Read, Update and Delete).

Remarque

Les composants développés par Grit, à l’exception de l’éditeur IEF visuel, seront déployés dans l’environnement Azure Contoso.

Configurer Grit B2B2C avec Azure AD B2C

Utilisez les instructions fournies dans les sections suivantes pour commencer à utiliser la configuration.

Étape 1 : Configurer l’infrastructure

Pour commencer à configurer :

- Contactez le support Grit pour obtenir l’accès.

- Pour évaluation, l’équipe du support technique Grit déploie l’infrastructure dans l’abonnement Grit Azure et vous donne des droits d’administrateur.

- Après avoir acheté la solution, les ingénieurs Grit installent la version de production dans votre abonnement Azure.

- L’infrastructure s’intègre à la configuration de votre réseau virtuel, prend en charge APIM (gestion des API tierces) et le pare-feu.

- Les ingénieurs d’implémentation grit peuvent fournir des recommandations personnalisées basées sur votre infrastructure.

Étape 2 : Créer des administrateurs dans le portail d’administration

Utilisez le portail d’administration Grit pour affecter aux administrateurs l’accès au portail où ils peuvent effectuer les tâches suivantes :

Ajoutez d’autres administrateurs tels que super, organisation, administrateur d’application dans la hiérarchie en fonction de leur niveau d’autorisation.

Affichez/acceptez/rejettez toutes les demandes de l’utilisateur pour l’inscription de l’application.

Rechercher des utilisateurs.

Pour savoir comment attribuer des rôles d’administrateur, consultez le tutoriel.

Étape 3 : Intégrer des organisations

Utilisez le portail d’intégration pour un ou plusieurs de vos clients et leur fournisseur d’identité (IdP) qui prend en charge OpenID Connect (OIDC) et SAML. Intégrez les clients sans fournisseur d’identité pour l’authentification de compte local. Pour les applications B2C, activez les authentifications sociales.

Dans le portail Grit Onboarding, créez un super administrateur pour le locataire. Le portail d’intégration définit les revendications par application et par organisation. Par la suite, le portail crée une URL de point de terminaison pour le flux d’utilisateur de connexion et d’inscription.

Pour savoir comment intégrer une organisation, consultez ce tutoriel.

Étape 4 : Intégrer des applications à l’aide d’OIDC ou SAML

Une fois que vous avez intégré le client, le portail Grit Onboarding fournit des URL pour intégrer les applications.

Découvrez comment vos clients peuvent s’inscrire, se connecter et gérer leurs profils.

Tester les scénarios

Vérifiez les scénarios d’authentification dans vos applications. Utilisez le portail d’administration Grit pour modifier les rôles et les propriétés utilisateur. Fournir un accès délégué au portail d’administration en invitant les utilisateurs.