Ignorer la suppression des comptes d'utilisateurs hors de portée dans Microsoft Entra ID

Par défaut, le moteur de provisionnement Microsoft Entra supprime ou désactive les utilisateurs hors de portée. Cependant, dans certains scénarios, comme le provisionnement entrant d’utilisateurs de Workday vers AD, ce comportement par défaut peut ne pas convenir et vous pouvez souhaiter le remplacer.

Cet article explique comment utiliser l’API Microsoft Graph et son Afficheur pour définir l’indicateur SkipOutOfScopeDeletions qui contrôle le traitement des comptes qui sortent de l’étendue.

- Si SkipOutOfScopeDeletions est défini sur 0 (false), les comptes en dehors de l’étendue seront désactivés dans la cible.

- Si SkipOutOfScopeDeletions est défini sur 1 (true), les comptes en dehors de l’étendue ne sont pas désactivés dans la cible. Cet indicateur est défini au niveau de l’application de provisionnement et peut être configuré à l’aide de l’API Graph.

Du fait que cette configuration est largement utilisée avec l’application de provisionnement d’utilisateurs de Workday vers Active Directory, les étapes suivantes incluent des captures d’écran de l’application Workday. Cependant, la configuration peut aussi être utilisée avec toutes les autres applications, comme ServiceNow, Salesforce et Dropbox. Pour mener à bien cette procédure, vous devez d’abord configurer l’approvisionnement de l’application. Chaque application possède son propre article de configuration. Par exemple, pour configurer l'application Workday, consultez Tutoriel : Configurer Workday sur le provisionnement des utilisateurs Microsoft Entra. SkipOutOfScopeDeletions ne fonctionne pas pour la synchronisation entre locataires.

Étape 1 : Récupérer l’ID de principal du service de l’application de provisionnement (ID d’objet)

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

Accédez à Identité>Applications>Applications d’entreprise.

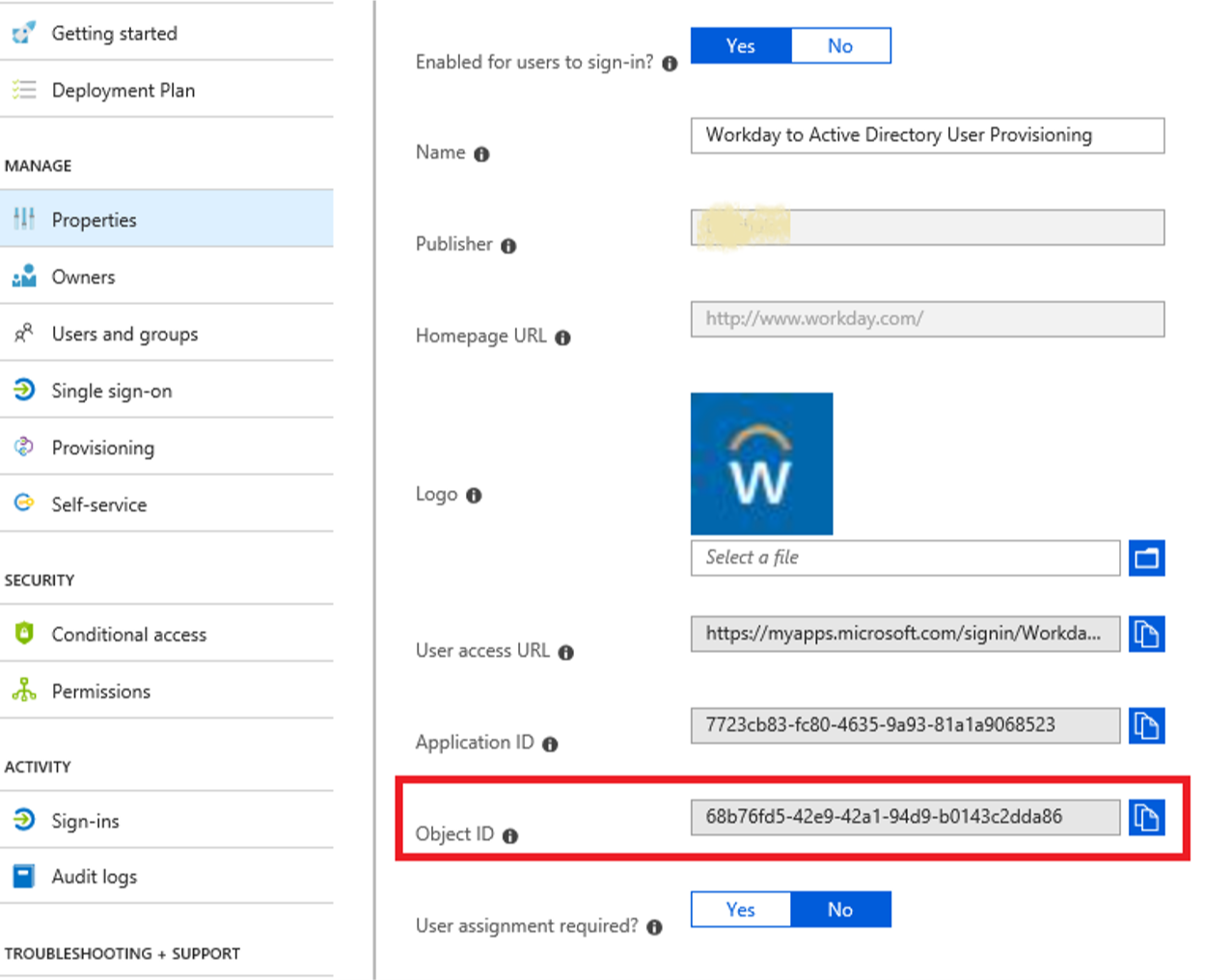

Sélectionnez votre application et accédez à la section Propriétés de votre application d’approvisionnement. Dans cet exemple, nous utilisons Workday.

Copiez la valeur GUID dans le champ ID d’objet. Cette valeur est également appelée ServicePrincipalId de votre application et est utilisée dans les opérations de Graph Explorer.

Étape 2 : Se connecter à l'Afficheur Microsoft Graph

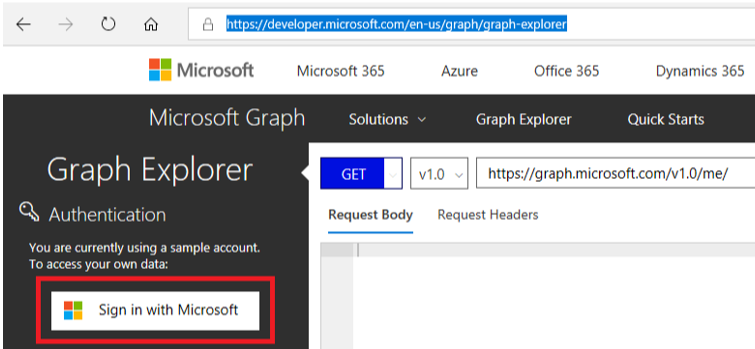

Lancez l'Afficheur Microsoft Graph.

Cliquez sur le bouton « Connexion avec Microsoft » et connectez-vous à l'aide des informations d'identification de l'administrateur global Microsoft Entra ou de l'administrateur de l'application.

Une fois connecté, les détails du compte d’utilisateur apparaissent dans le volet de gauche.

Étape 3 : Obtenir les informations d’identification et les détails de connectivité de l’application existante

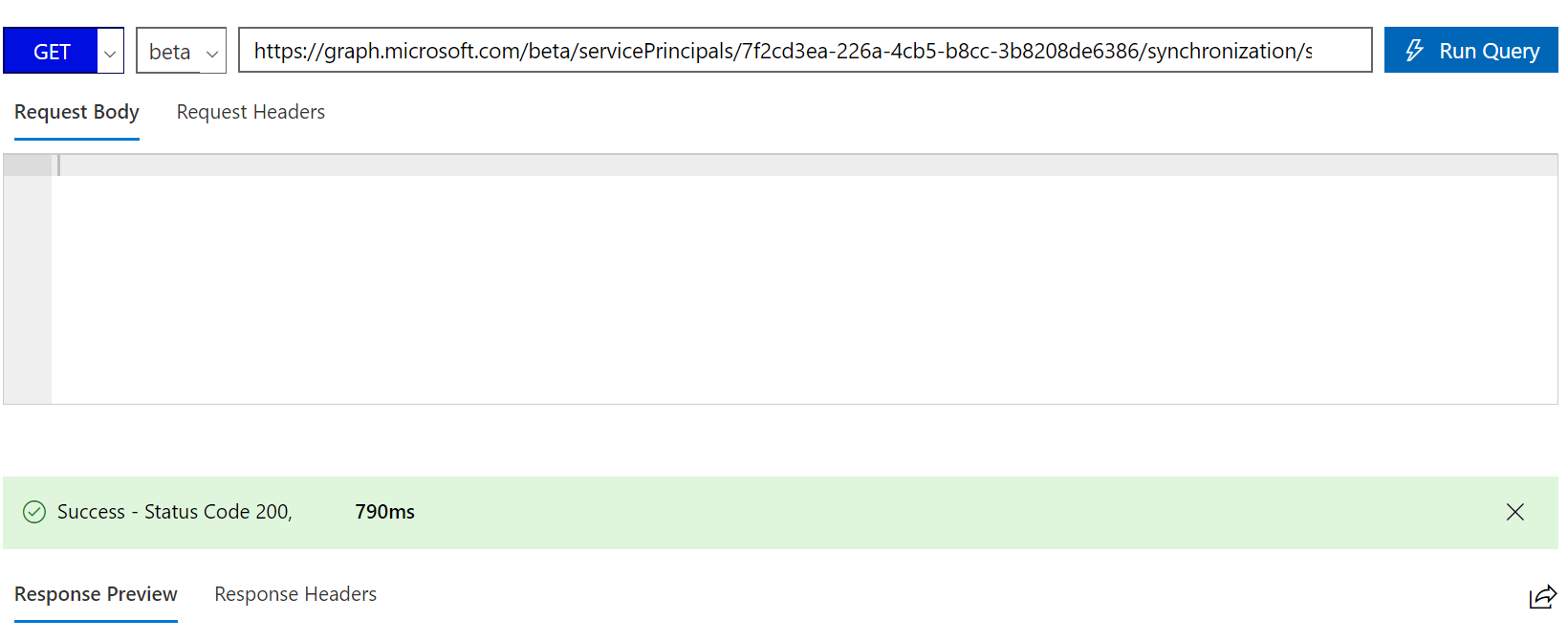

Dans l'Afficheur Microsoft Graph, exécutez la requête GET suivante en remplaçant [servicePrincipalId] par la valeur ServicePrincipalId extraite à l'étape 1.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

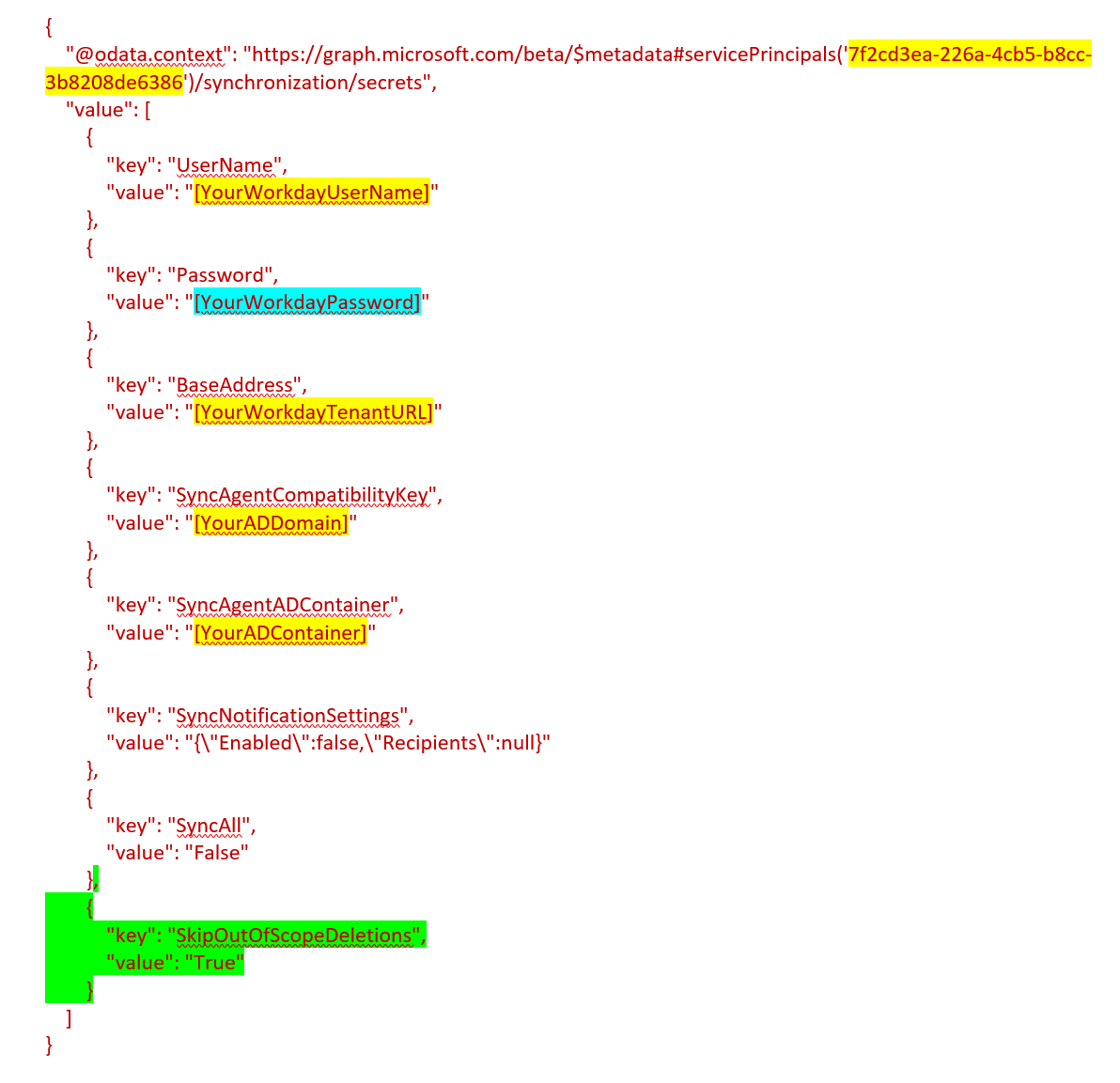

Copiez la réponse dans un fichier texte. Il ressemble au texte JSON présenté, à la différence près que les valeurs surlignées en jaune sont remplacées par celles propres à votre déploiement. Ajoutez les lignes surlignées en vert situées à la fin et mettez à jour le mot de passe de connexion Workday surligné en bleu.

Voici le bloc JSON à ajouter au mappage.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

Étape 4 : Mettre à jour le point de terminaison secrets avec l’indicateur SkipOutOfScopeDeletions

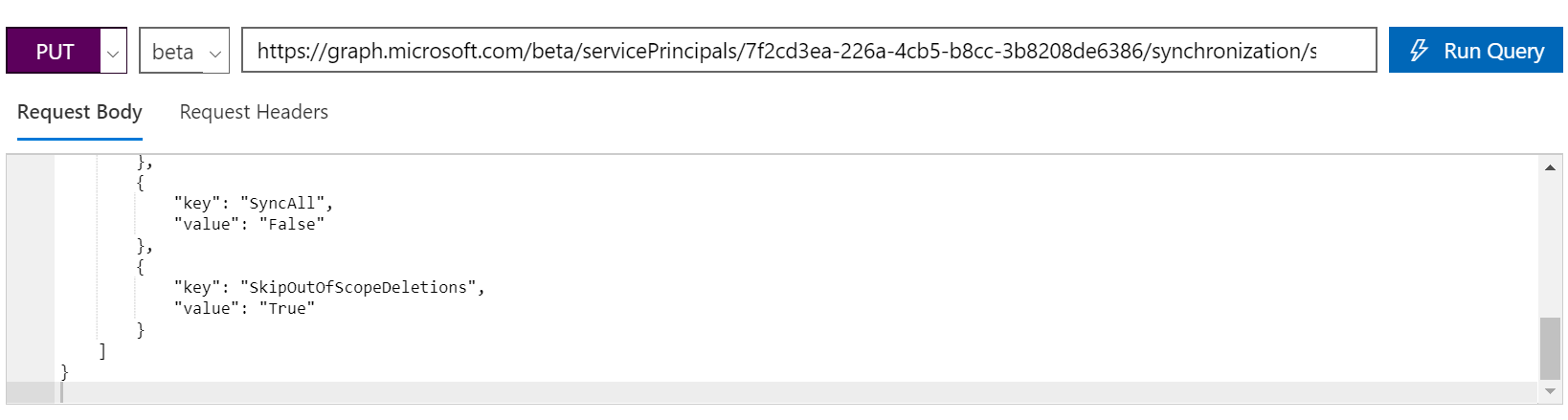

Dans Graph Explorer, exécutez la commande pour mettre à jour le point de terminaison secret avec l’indicateur SkipOutOfScopeDeletions.

Dans l’URL, remplacez [servicePrincipalId] par la valeur ServicePrincipalId extraite à l’étape 1.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Copiez le texte mis à jour à l’étape 3 dans le « corps de la requête ».

Cliquer sur « Exécuter la requête ».

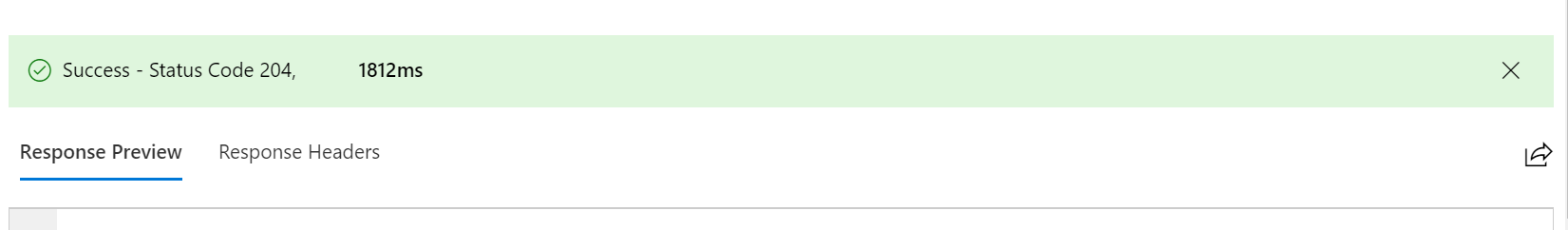

Vous devez obtenir la sortie « Réussite – Code d’État 204 ». Si vous recevez une erreur, vous devrez peut-être vérifier que votre compte dispose des autorisations de lecture/écriture pour ServicePrincipalEndpoint. Vous pouvez trouver cette autorisation en cliquant sur l’onglet Modifier les autorisations dans Graph Explorer.

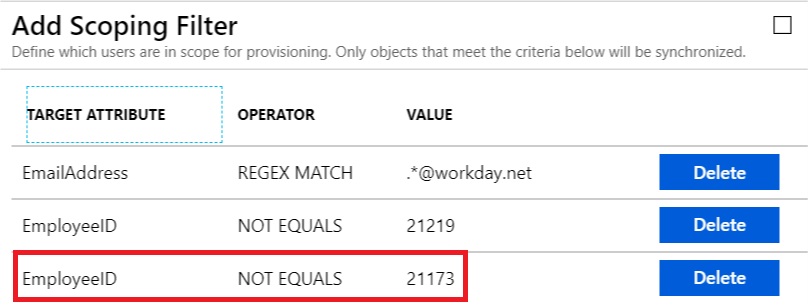

Étape 5 : Vérifier que les utilisateurs hors étendue ne sont pas désactivés

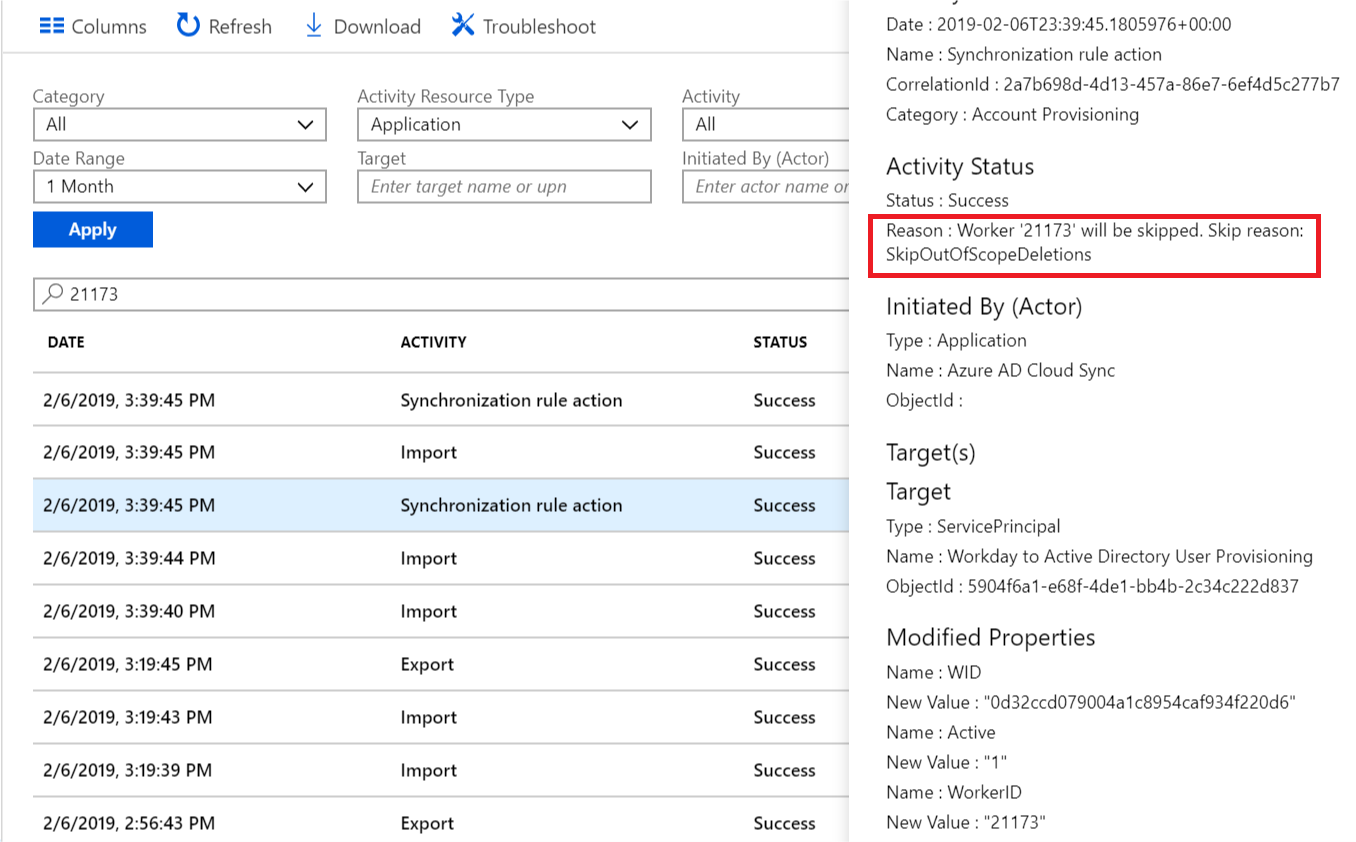

Vous pouvez vérifier que cet indicateur produit un comportement attendu en mettant à jour vos règles d’étendue pour ignorer un utilisateur spécifique. Dans l’exemple, nous excluons l’employé dont l’ID est 21173 (qui se trouvait auparavant dans l’étendue) en ajoutant une nouvelle règle d’étendue :

Lors du prochain cycle de provisionnement, le service de provisionnement Microsoft Entra identifie que l’utilisateur 21173 est hors de portée. Si la SkipOutOfScopeDeletions propriété est activée, la règle de synchronisation de cet utilisateur affiche un message comme indiqué :