Configurer une stratégie d’affectation automatique pour un package d’accès dans la gestion des droits d’utilisation

Vous pouvez utiliser des règles pour déterminer l’affectation de package d’accès en fonction de propriétés de l’utilisateur dans Microsoft Entra ID, qui fait partie de Microsoft Entra. Dans la gestion des droits d’utilisation, un package d’accès peut avoir plusieurs stratégies, et chaque stratégie établit comment les utilisateurs obtiennent une affectation au package d’accès et pendant combien de temps. En tant qu’administrateur, vous pouvez établir une stratégie d’affectation automatique en fournissant une règle d’appartenance, que la gestion des droits d’utilisation suit pour créer et supprimer automatiquement des affectations. Comme pour un groupe dynamique, lorsqu’une stratégie d’affectation automatique est créée, les attributs utilisateur sont évalués afin de trouver des correspondances avec la règle d’appartenance de la stratégie. Lorsqu’un attribut change pour un utilisateur, ces règles de stratégie d’affectation automatique dans les packages d’accès sont traitées afin de détecter les modifications d’appartenance. Les affectations des utilisateurs sont ensuite ajoutées ou supprimées selon qu’elles répondent aux critères de règle.

Vous pouvez avoir au maximum une stratégie d’attribution automatique dans un package d’accès. Cette stratégie ne peut être créée que par un administrateur. (Les propriétaires de catalogue et les gestionnaires de package d’accès ne peuvent pas créer de stratégies d’affectation automatique.)

Cet article explique comment créer une stratégie d’affectation automatique de package d’accès pour un package d’accès existant.

Avant de commencer

Vous devez avoir des attributs renseignés sur les utilisateurs qui seront concernés par l’octroi d’accès. Les attributs que vous pouvez utiliser dans les critères de règles d’une stratégie d’attribution de package d’accès sont ceux répertoriés dans les propriétés prises en charge, ainsi que les attributs d’extension et les propriétés d’extension personnalisée. Ces attributs peuvent être introduits dans Microsoft Entra ID en corrigeant l'utilisateur, via un système RH comme SuccessFactors, Synchronisation cloud Microsoft Entra Connect ou Synchronisation Microsoft Entra Connect. Les règles peuvent inclure jusqu’à 5 000 utilisateurs par stratégie.

Conditions de licence :

L’utilisation de cette fonctionnalité requiert des licences Microsoft Entra ID Governance. Pour trouver la licence adaptée à vos besoins, consultez Notions de base sur les licences Gouvernances des ID Microsoft Entra.

Créer une stratégie d’affectation automatique

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

Pour créer une stratégie pour un package d’accès, vous devez commencer depuis l’onglet de la stratégie du package d’accès. Suivez ces étapes pour créer une stratégie d’affectation automatique pour un package d’accès.

Rôle prérequis : administrateur général ou administrateur de la gouvernance des identités

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez un package d’accès.

Sélectionnez Stratégies, puis Ajouter une stratégie d’affectation automatique pour créer une nouvelle stratégie.

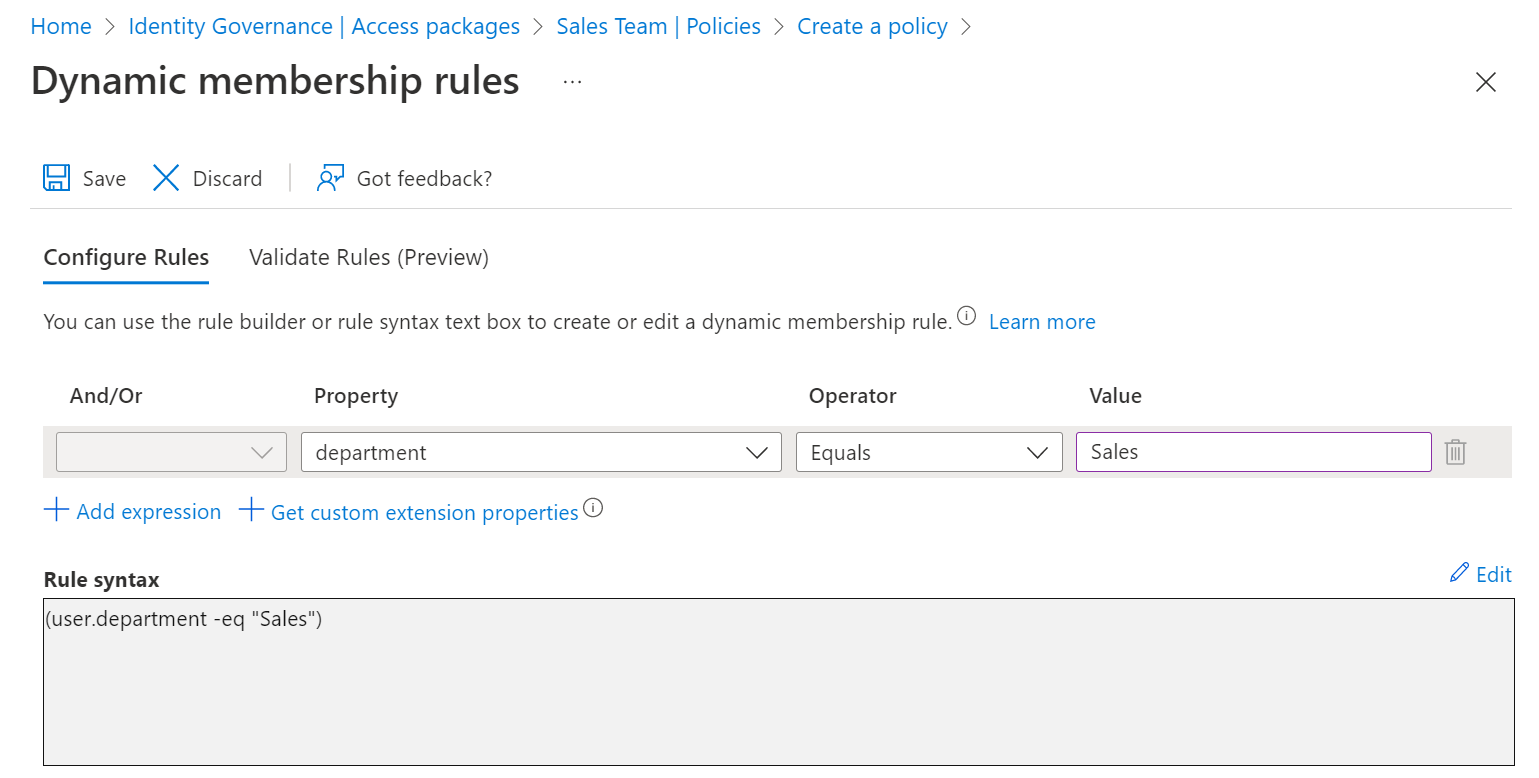

Sous le premier onglet, vous spécifiez la règle. Sélectionnez Modifier.

Fournissez une règle d’appartenance dynamique, à l’aide du générateur de règles d’appartenance ou en cliquant sur Modifier dans la zone de texte de syntaxe de règle.

Notes

Il se peut que le générateur de règles ne soit pas en mesure d’afficher certaines règles construites dans la zone de texte, et la validation d’une règle nécessite actuellement que vous soyez titulaire du rôle Administrateur général. Pour plus d’informations, consultez Générateur de règles dans le centre d’administration Microsoft Entra.

Sélectionnez Enregistrer pour fermer l’éditeur de règles d’appartenance dynamique.

Par défaut, les cases à cocher permettant de créer et de supprimer automatiquement des affectations doivent rester cochées.

Si vous souhaitez que les utilisateurs conservent leur accès pendant une durée limitée après leur sortie de l’étendue, vous pouvez spécifier une durée en heures ou en jours. Par exemple, quand un employé quitte le département commercial, vous pouvez lui permettre de conserver un accès pendant 7 jours, pour lui permettre d’utiliser les applications commerciales et de transférer la propriété de ses ressources dans ces applications à un autre employé.

Sélectionnez Suivant pour ouvrir l’onglet Extensions personnalisées.

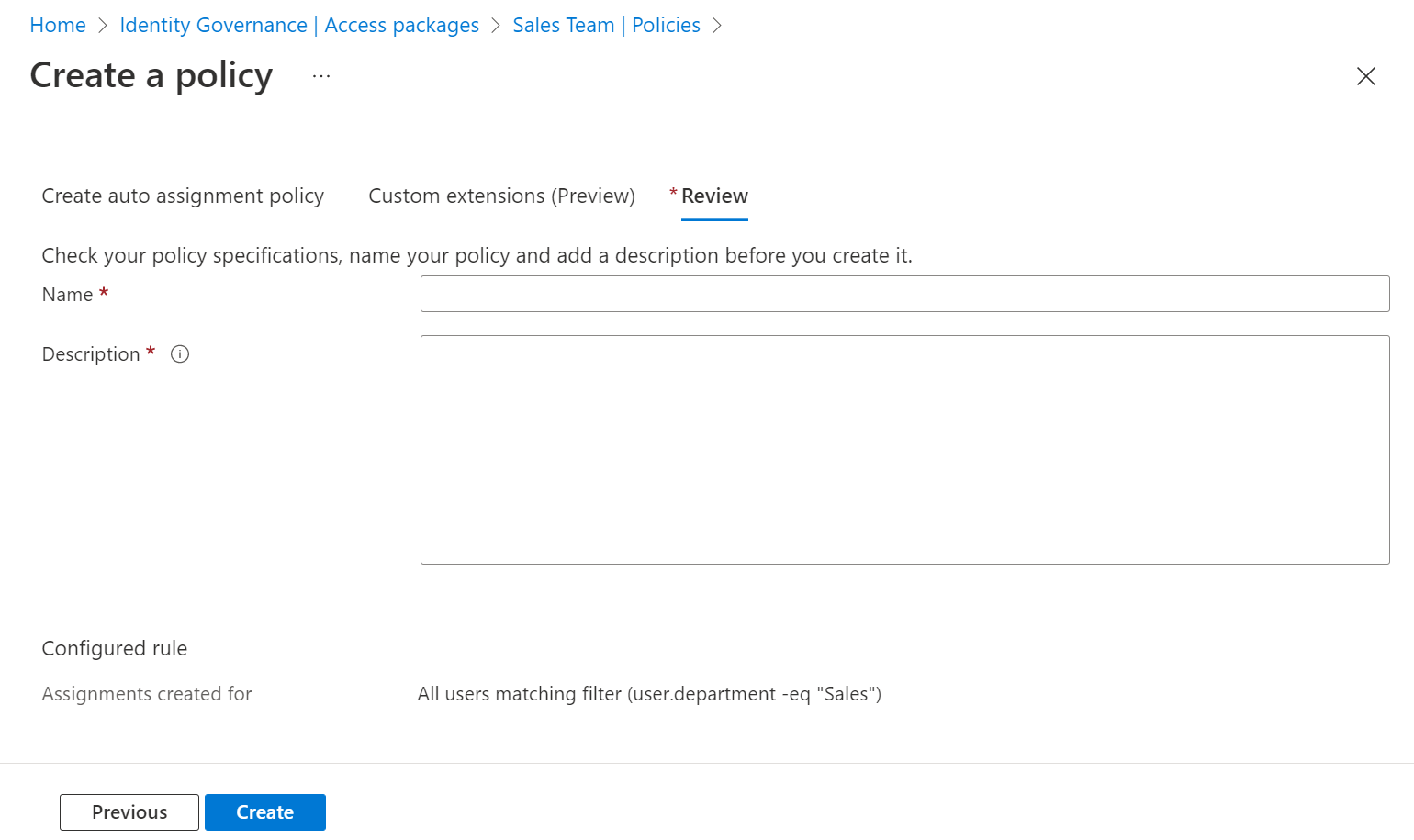

Si vous avez des extensions personnalisées dans votre catalogue que vous souhaitez exécuter lorsque la stratégie affecte ou supprime l’accès, vous pouvez les ajouter à cette stratégie. Ensuite, sélectionnez Suivant pour ouvrir l'onglet Vérifier.

Entrez un nom et une description pour la stratégie.

Sélectionnez Créer pour enregistrer la stratégie.

Remarque

À ce moment-là, la gestion des droits d’utilisation crée automatiquement un groupe de sécurité dynamique correspondant à chaque stratégie afin d’évaluer les utilisateurs dans l’étendue. Ce groupe ne doit pas être modifié, sauf par la gestion des droits d’utilisation elle-même. Ce groupe peut également être modifié ou supprimé automatiquement par la gestion des droits d’utilisation : n’utilisez donc pas ce groupe pour d’autres applications ou d'autres scénarios.

Microsoft Entra ID évalue les utilisateurs de l’organisation qui sont dans l’étendue de cette règle, et crée des affectations pour les utilisateurs qui n’ont pas encore d’affectation au package d’accès. Une stratégie peut inclure jusqu’à 5 000 utilisateurs dans sa règle. Plusieurs minutes peuvent être nécessaires pour que l’évaluation se produise ou pour que les mises à jour ultérieures des attributs utilisateur soient reflétées dans les affectations de package d’accès.

Créer une stratégie d’affectation automatique par programmation

Il existe deux façons de créer une stratégie d’attribution de package d’accès pour une attribution automatique par programme : par Microsoft Graph et par le biais des applets de commande PowerShell pour Microsoft Graph.

Création d’une stratégie d’affectation de package d’accès par Graph

Vous pouvez créer une stratégie à l’aide de Microsoft Graph. Un utilisateur ayant un rôle approprié avec une application disposant de l’autorisation déléguée EntitlementManagement.ReadWrite.All, ou une application dans un rôle de catalogue ou avec l’autorisation EntitlementManagement.ReadWrite.All, peut appeler l’API de création d’une stratégie assignmentPolicy. Dans votre charge utile de requête, incluez les propriétés displayName, description, specificAllowedTargets, automaticRequestSettings et accessPackage de la stratégie.

Création d’une stratégie d’affectation de package d’accès par PowerShell

Vous pouvez également créer une stratégie dans PowerShell avec les cmdlets issue du module Cmdlets Microsoft Graph PowerShell pour la gouvernance des identitésversion 1.16.0 ou ultérieure.

Ce script ci-dessous illustre l’utilisation du profilv1.0 pour créer une stratégie d’affectation automatique à un package d’accès. Pour plus d’exemples, consultez la section Créer une ressource de données mltable.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams