Configurer la synchronisation interclient

Cet article décrit les étapes de configuration de la synchronisation entre locataires à l’aide du centre d’administration Microsoft Entra. Une fois configuré, Microsoft Entra ID approvisionne et déprovisionne automatiquement les utilisateurs B2B dans votre locataire cible. Pour découvrir les informations importantes sur ce que fait ce service, comment il fonctionne et consulter le forum aux questions, reportez-vous à l’article Automatiser l’approvisionnement et le désapprovisionnement d’utilisateurs dans les applications SaaS avec Microsoft Entra ID.

Objectifs d’apprentissage

À la fin de cet article, vous serez en mesure d’effectuer les opérations suivantes :

- Créer des utilisateurs B2B dans votre locataire cible

- Supprimer des utilisateurs B2B dans votre locataire cible

- Conserver les attributs utilisateur synchronisés entre vos locataires source et cible

Prérequis

![]()

Locataire source

- Licence Microsoft Entra ID P1 ou P2. Pour plus d’informations, consultez Exigences des licences.

- Rôle Administrateur de la sécurité pour configurer les paramètres d’accès interlocataires.

- Rôle Administrateur d’identité hybride pour configurer la synchronisation interlocataire.

- Rôle Administrateur d’application cloud ou Administrateur d’application pour attribuer des utilisateurs à une configuration et supprimer une configuration.

![]()

Locataire cible

- Licence Microsoft Entra ID P1 ou P2. Pour plus d’informations, consultez Exigences des licences.

- Rôle Administrateur de la sécurité pour configurer les paramètres d’accès interlocataires.

Étape 1 : Planifier votre déploiement de l’approvisionnement

Définissez la façon dont vous souhaitez structurer les locataires dans votre organisation.

En savoir plus sur le fonctionnement du service d’approvisionnement.

Déterminez qui sera dans l’étendue pour l’approvisionnement.

Déterminer les données à mapper entre les locataires.

Étape 2 : Activer la synchronisation des utilisateurs dans le locataire cible

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

![]()

Locataire cible

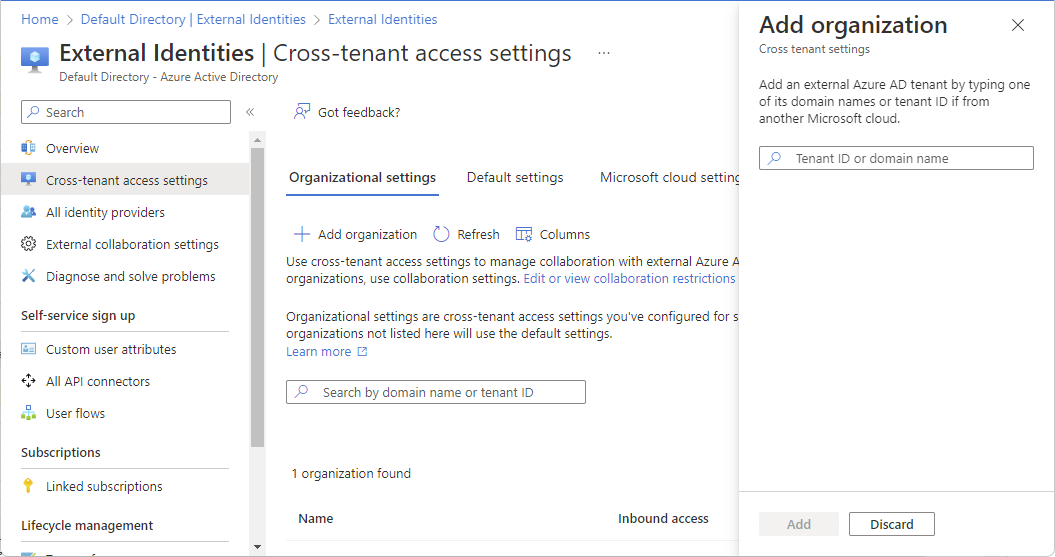

Connectez-vous au centre d’administration Microsoft Entra du locataire cible.

Accédez à Identité>Azure Active Directory for External Identities>Paramètres d’accès entre locataires.

Sous l’onglet Paramètres de l’organisation, sélectionnez Ajouter une organisation.

Ajoutez le locataire source en tapant l’ID de locataire ou le nom de domaine, puis en sélectionnant Ajouter.

Sous Accès entrant de l’organisation ajoutée, sélectionnez Hérité par défaut.

Sélectionnez l’onglet Synchronisation interlocataire.

Cochez la case Autoriser les utilisateurs à se synchroniser dans ce locataire .

Sélectionnez Enregistrer.

Si une boîte de dialogue Activer la synchronisation entre clients et l'échange automatique s'affiche et vous demande si vous souhaitez activer l'échange automatique, sélectionnez Oui.

En sélectionnant Oui, les invitations seront automatiquement échangées dans le locataire cible.

Étape 3 : échanger automatiquement les invitations dans le locataire cible

![]()

Locataire cible

Dans cette étape, vous échangez automatiquement les invitations afin que les utilisateurs du locataire source n’aient pas à accepter l’invite de consentement. Ce paramètre doit être archivé dans le locataire source (sortant) et le locataire cible (entrant). Pour plus d’informations, consultez Paramètre d’échange automatique.

Dans le locataire cible, dans la même page Paramètres d’accès entrant, sélectionnez l’onglet Paramètres d’approbation.

Cochez la case Utiliser automatiquement les invitations avec le locataire<locataire>.

Cette case peut déjà être cochée si vous avez précédemment sélectionné Oui dans la boîte de dialogue Activer la synchronisation entre clients et l'échange automatique.

Sélectionnez Enregistrer.

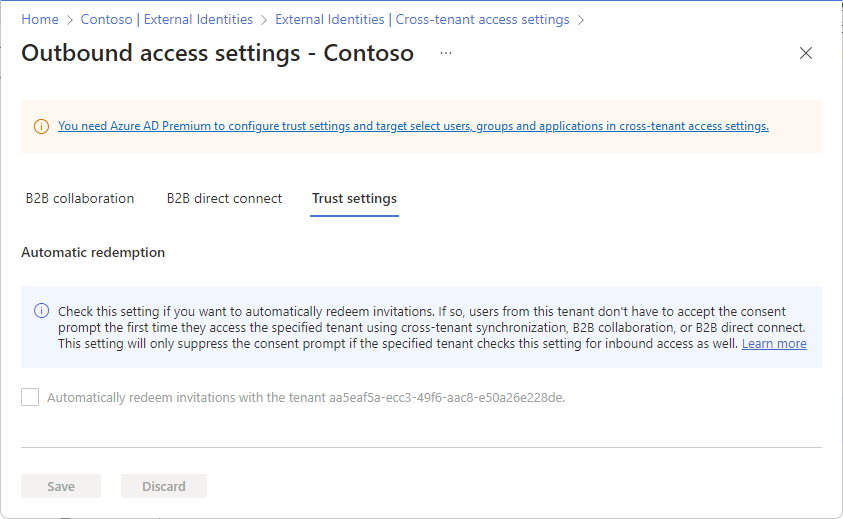

Étape 4 : échanger automatiquement les invitations dans le locataire source

![]()

Locataire source

Dans cette étape, vous échangez automatiquement les invitations dans le locataire source.

Connectez-vous au centre d’administration Microsoft Entra du locataire source.

Accédez à Identité>Azure Active Directory for External Identities>Paramètres d’accès entre locataires.

Sous l’onglet Paramètres de l’organisation, sélectionnez Ajouter une organisation.

Ajoutez le locataire cible en tapant l’ID de locataire ou le nom de domaine et en sélectionnant Ajouter.

Sous Accès sortant pour l’organisation cible, sélectionnez Hérité par défaut.

Sélectionnez l’onglet Paramètres de confiance.

Cochez la case Utiliser automatiquement les invitations avec le locataire<locataire>.

Cliquez sur Enregistrer.

Étape 5 : créer une configuration dans le locataire source

![]()

Locataire source

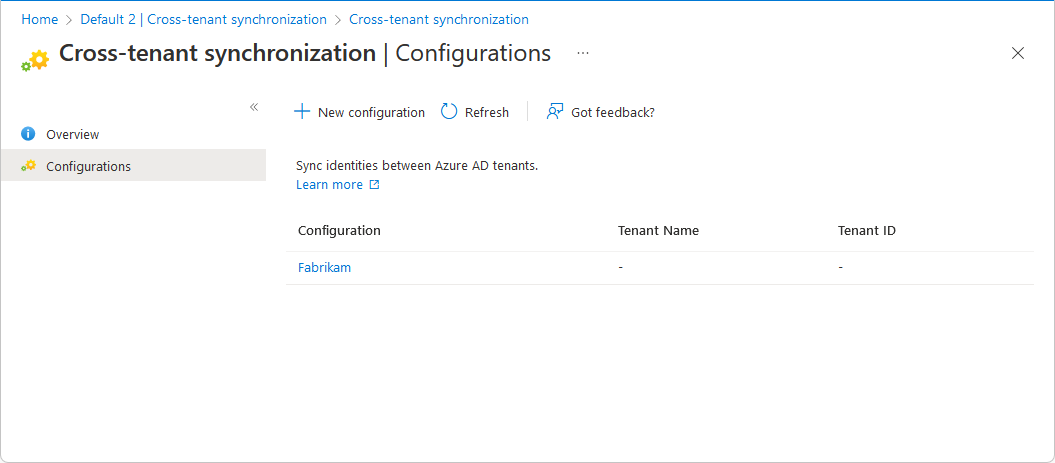

Dans le locataire source, accédez à Identité>Azure Active Directory for External Identities>Synchronisation entre locataires.

Sélectionnez Configurations.

En haut de la page, sélectionnez Nouvelle configuration.

Fournissez un nom pour la configuration et sélectionnez Créer.

L’affichage de la configuration que vous venez de créer dans la liste peut prendre jusqu’à 15 secondes.

Étape 6 : Tester la connexion au locataire cible

![]()

Locataire source

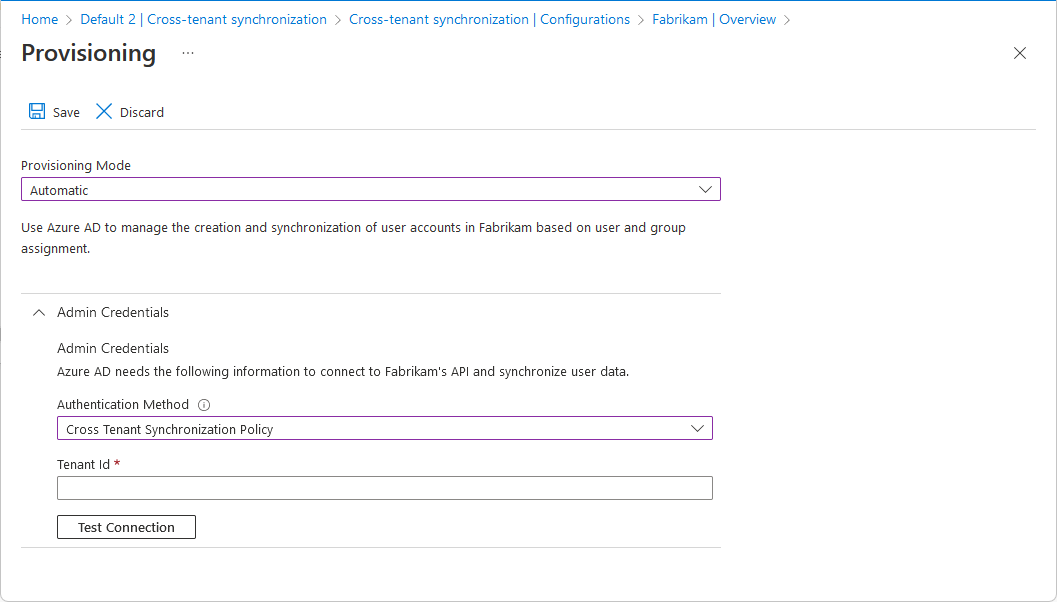

Dans le locataire source, vous devez voir votre nouvelle configuration. Dans le cas contraire, sélectionnez votre configuration dans la liste de configuration.

Sélectionnez Prise en main.

Définissez le Mode d’approvisionnement sur Automatique.

Dans la section Informations d’identification Administration, remplacez la méthode d’authentification par Stratégie de synchronisation entre locataires.

Dans la zone Id de locataire, entrez l’ID de locataire du locataire cible.

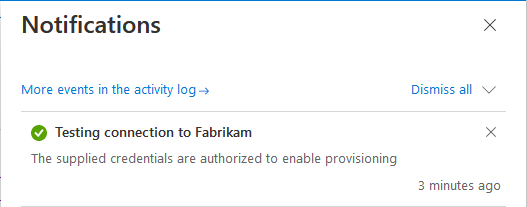

Sélectionnez Tester la connexion pour tester la connexion.

Vous devez voir un message indiquant que les informations d’identification fournies sont autorisées à activer l’approvisionnement. Si la connexion de test échoue, consultez Conseils de résolution des problèmes plus loin dans cet article.

Cliquez sur Enregistrer.

Les sections Mappages et Paramètres s’affichent.

Fermer la page Approvisionnement.

Étape 7 : Définir qui est concerné par l’approvisionnement

![]()

Locataire source

Le service d’approvisionnement Microsoft Entra vous permet de définir qui sera approvisionné de l’une ou des deux manières suivantes :

- En fonction de l’affectation à la configuration

- Basé sur les attributs de l’utilisateur

Commencez progressivement. Testez avec un petit ensemble d’utilisateurs avant d’effectuer un déploiement général. Lorsque l’étendue du provisionnement est définie sur des utilisateurs et des groupes assignés, vous pouvez la contrôler en assignant un ou deux utilisateurs à la configuration. Vous pouvez affiner l’étendue de l’approvisionnement en créant des filtres d’étendue basés sur les attributs, décrits à l’étape suivante.

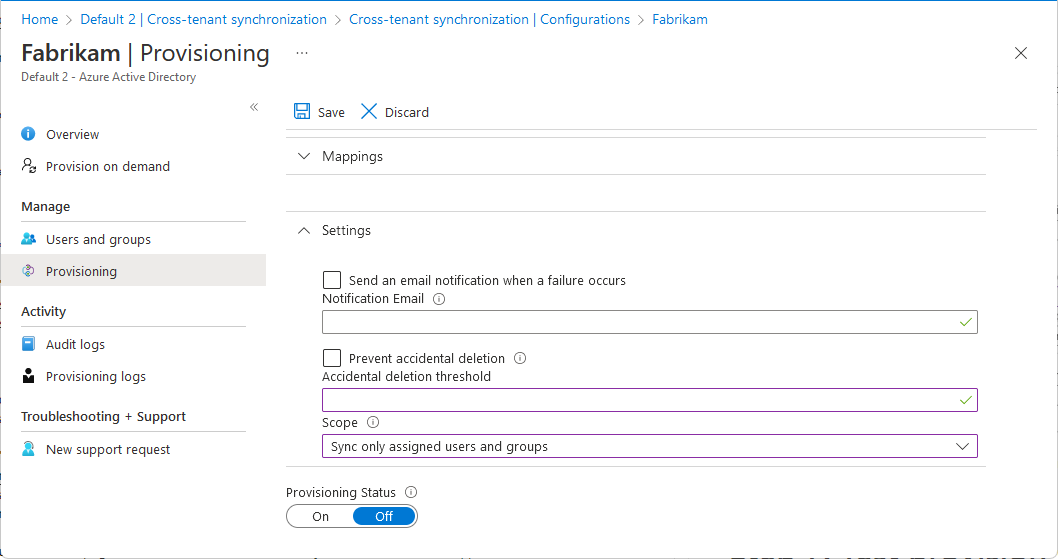

Dans le locataire source, sélectionnez Approvisionnement et développez la section Paramètres .

Dans la liste Étendue, indiquez s’il faut synchroniser tous les utilisateurs du locataire source ou uniquement les utilisateurs affectés à la configuration.

Il est recommandé de sélectionner Synchroniser uniquement les utilisateurs et les groupes affectés au lieu de Synchroniser tous les utilisateurs et groupes. La réduction du nombre d’utilisateurs dans l’étendue améliore les performances.

Si vous avez apporté des modifications, sélectionnez Enregistrer.

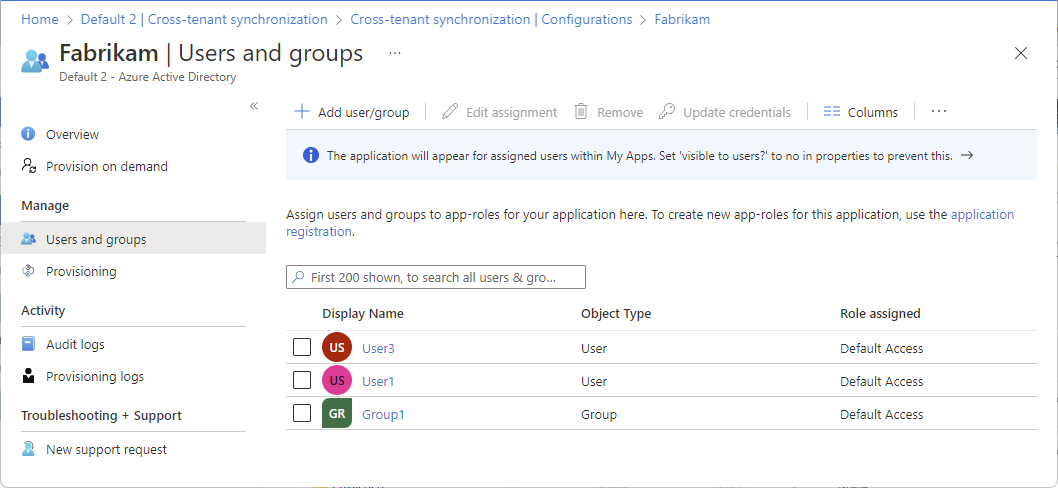

Dans la page de configuration, sélectionnez Utilisateurs et groupes.

Pour que la synchronisation interlocataire fonctionne, au moins un utilisateur interne doit être affecté à la configuration.

Sélectionner Ajouter un utilisateur/groupe.

Dans la page Ajouter une affectation, sous Utilisateurs et groupes, sélectionnez Aucune sélection.

Dans le volet Utilisateurs et groupes , recherchez et sélectionnez un ou plusieurs utilisateurs ou groupes internes que vous souhaitez affecter à la configuration.

Si vous sélectionnez un groupe à affecter à la configuration, seuls les utilisateurs qui sont des membres directs du groupe seront dans l’étendue de l’approvisionnement. Vous pouvez sélectionner un groupe statique ou un groupe dynamique. L’affectation n’est pas en cascade vers les groupes imbriqués.

Sélectionnez Sélectionner.

Sélectionnez Attribuer.

Pour plus d’informations, consultez Affecter des utilisateurs et des groupes à une application.

Étape 8 : (Facultatif) Définir qui est dans l’étendue de l’approvisionnement avec des filtres d’étendue

![]()

Locataire source

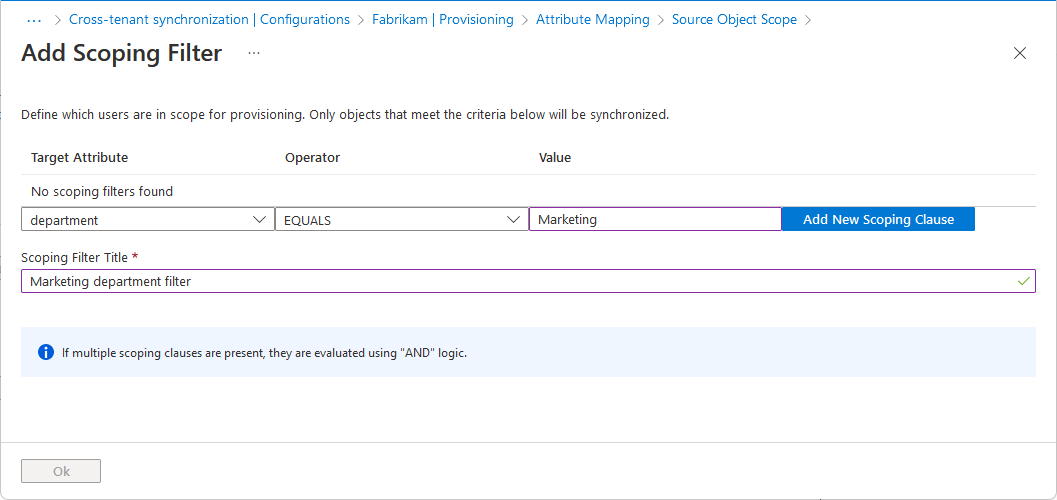

Quelle que soit la valeur que vous avez sélectionnée pour Étendue à l’étape précédente, vous pouvez limiter davantage les utilisateurs qui sont synchronisés en créant des filtres d’étendue basés sur les attributs.

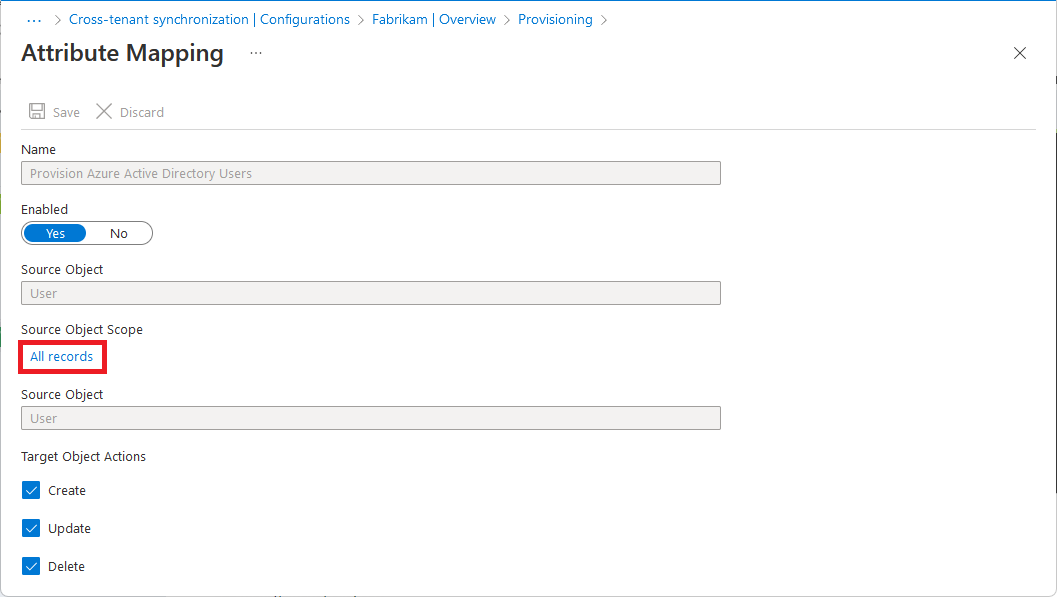

Dans le locataire source, sélectionnez Approvisionnement et développez la section Mappages.

Sélectionnez Provisionner les utilisateurs de Microsoft Entra ID pour ouvrir la page Mappage d'attributs.

Sous Étendue de l’objet source, sélectionnez Tous les enregistrements.

Dans la page Étendue de l’objet source , sélectionnez Ajouter un filtre d’étendue.

Ajoutez des filtres d’étendue pour définir les utilisateurs dans l’étendue de l’approvisionnement.

Pour configurer des filtres d’étendue, reportez-vous aux instructions fournies dans Étendue des utilisateurs ou des groupes à approvisionner avec des filtres d’étendue.

Sélectionnez Ok et Enregistrer pour enregistrer les modifications.

Si vous avez ajouté un filtre, vous verrez un message indiquant que l’enregistrement de vos modifications entraîne la resynchronisation de tous les utilisateurs et groupes affectés. Cela peut prendre beaucoup de temps en fonction de la taille de votre répertoire.

Sélectionnez Oui et fermez la page Mappage d’attributs .

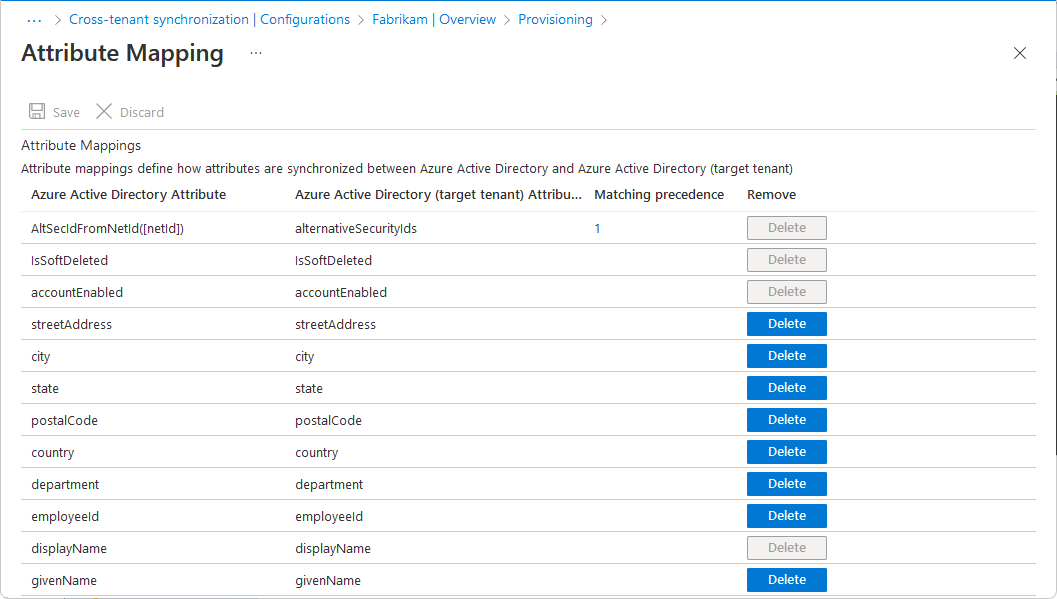

Étape 9 : Passer en revue les mappages d’attributs

![]()

Locataire source

Les mappages d’attributs vous permettent de définir le flux des données entre le locataire source et le locataire cible. Pour plus d’informations sur la personnalisation des mappages d’attributs par défaut, consultez le tutoriel Personnaliser les mappages d’attributs d’approvisionnement d’utilisateurs pour les applications SaaS dans Microsoft Entra ID.

Dans le locataire source, sélectionnez Approvisionnement et développez la section Mappages.

Sélectionnez Provisionner les utilisateurs de Microsoft Entra ID.

Dans la page Mappage d’attributs , faites défiler vers le bas pour passer en revue les attributs utilisateur qui sont synchronisés entre les locataires dans la section Mappages d’attributs .

Le premier attribut, alternativeSecurityIdentifier, est un attribut interne utilisé pour identifier de manière unique l’utilisateur entre les locataires, faire correspondre les utilisateurs du locataire source avec les utilisateurs du locataire cible et s’assurer que chaque utilisateur n’a qu’un seul compte. Impossible de modifier l’attribut correspondant. Toute tentative de modification de l'attribut de correspondance ou d'ajout d'attributs de correspondance supplémentaires entraînera une erreur

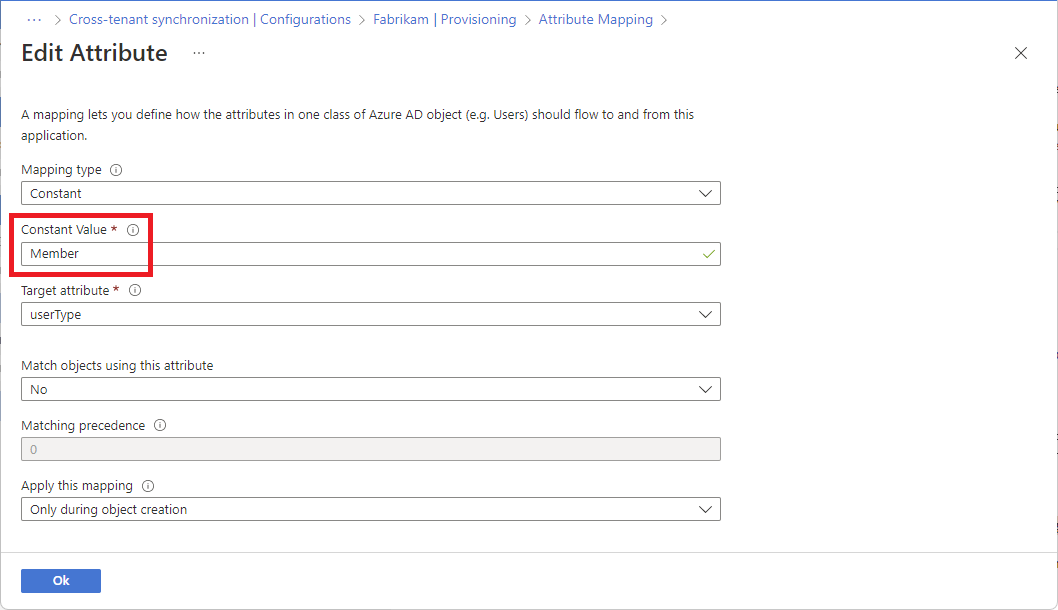

schemaInvalid.Sélectionnez l'attribut Membre (type d'utilisateur) pour ouvrir la page Modifier l'attribut.

Passez en revue le paramètre Valeur constante pour l’attribut userType .

Ce paramètre définit le type d’utilisateur qui sera créé dans le locataire cible et peut être l’une des valeurs du tableau suivant. Par défaut, les utilisateurs sont créés en tant que membre externe (utilisateurs B2B Collaboration). Pour plus d’informations, consultez l’article Propriétés d’un utilisateur de collaboration Microsoft Entra B2B.

Valeur constante Description Membre Par défaut. Les utilisateurs seront créés en tant que membre externe (utilisateurs B2B Collaboration) dans le locataire cible. Les utilisateurs pourront fonctionner en tant que n’importe quel membre interne du locataire cible. Invité Les utilisateurs seront créés en tant qu’invités externes (utilisateurs B2B Collaboration) dans le locataire cible. Remarque

Si l’utilisateur B2B existe déjà dans le locataire cible, Membre (userType) n’est pas changé en Membre, sauf si le paramètre Appliquer ce mappage est défini sur Toujours.

Le type d’utilisateur que vous choisissez présente les limitations suivantes pour les applications ou les services (mais ne sont pas limités à) :

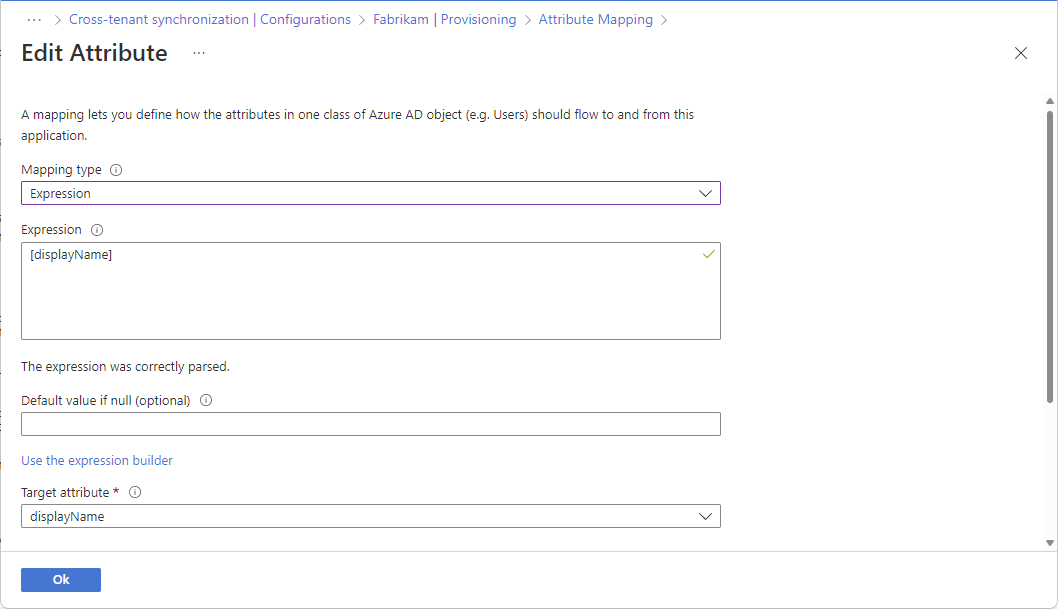

Application ou service Limites Power BI - La prise en charge du membre UserType dans Power BI est actuellement en préversion. Pour plus d’informations, consultez l’article Distribuer du contenu Power BI à des utilisateurs invités externes avec Microsoft Entra B2B. Azure Virtual Desktop - Les membres externes et les invités externes ne sont pas pris en charge dans Azure Virtual Desktop. Si vous souhaitez définir des transformations, dans la page Mappage d’attributs , sélectionnez l’attribut que vous souhaitez transformer, tel que displayName.

Définissez le type de mappage sur Expression.

Dans la zone Expression, entrez l’expression de transformation. Par exemple, avec le nom complet, vous pouvez effectuer les opérations suivantes :

- Retournez le prénom et le nom et ajoutez une virgule entre les deux.

- Ajoutez le nom de domaine entre parenthèses à la fin du nom d’affichage.

Pour obtenir des exemples, consultez l’article Informations de référence sur l’écriture d’expressions pour les mappages d’attributs dans Microsoft Entra ID.

Conseil

Vous pouvez mapper les extensions de répertoire en mettant à jour le schéma de la synchronisation entre clients. Pour plus d'informations, consulter Mapper les extensions de répertoire dans la synchronisation entre clients.

Étape 10 : Spécifier des paramètres d’approvisionnement supplémentaires

![]()

Locataire source

Dans le locataire source, sélectionnez Approvisionnement et développez la section Paramètres .

Cochez la case Envoyer une notification par e-mail en cas de défaillance.

Dans la zone E-mail de notification, entrez l’adresse e-mail d’une personne ou d’un groupe qui doit recevoir les notifications d’erreur de provisionnement.

Les notifications Email sont envoyées dans les 24 heures suivant l’entrée de la tâche dans l’état de quarantaine. Pour les alertes personnalisées, consultez Comprendre comment l’approvisionnement s’intègre aux journaux Azure Monitor.

Pour empêcher la suppression accidentelle, sélectionnez Empêcher la suppression accidentelle et spécifiez une valeur de seuil. Par défaut, le seuil est défini sur 500.

Pour plus d’informations, consultez l’article Activer la prévention des suppressions accidentelles dans le service d’approvisionnement Microsoft Entra.

Sélectionnez Save (Enregistrer) pour enregistrer les modifications.

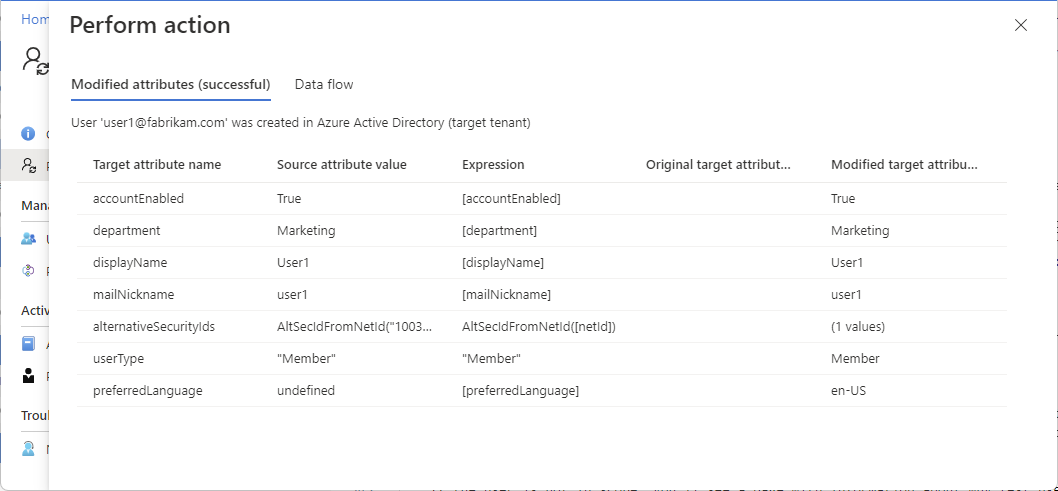

Étape 11 : Tester l’approvisionnement à la demande

![]()

Locataire source

Maintenant que vous avez une configuration, vous pouvez tester l’approvisionnement à la demande avec l’un de vos utilisateurs.

Dans le locataire source, accédez à Identité>Azure Active Directory for External Identities>Synchronisation entre locataires.

Sélectionnez Configurations , puis sélectionnez votre configuration.

Sélectionnez Approvisionner à la demande.

Dans la zone Sélectionner un utilisateur ou un groupe, recherchez et sélectionnez l’un de vos utilisateurs de test.

Sélectionnez Approvisionner.

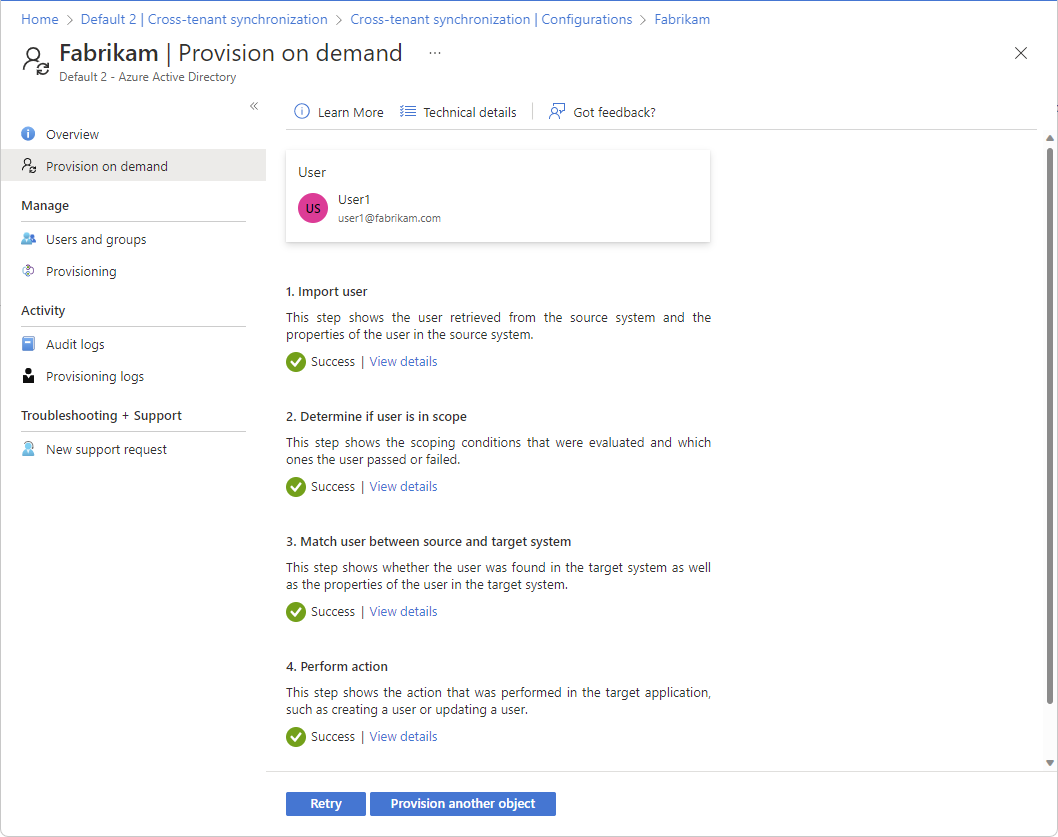

Après quelques instants, la page Exécuter l’action s’affiche avec des informations sur l’approvisionnement de l’utilisateur de test dans le locataire cible.

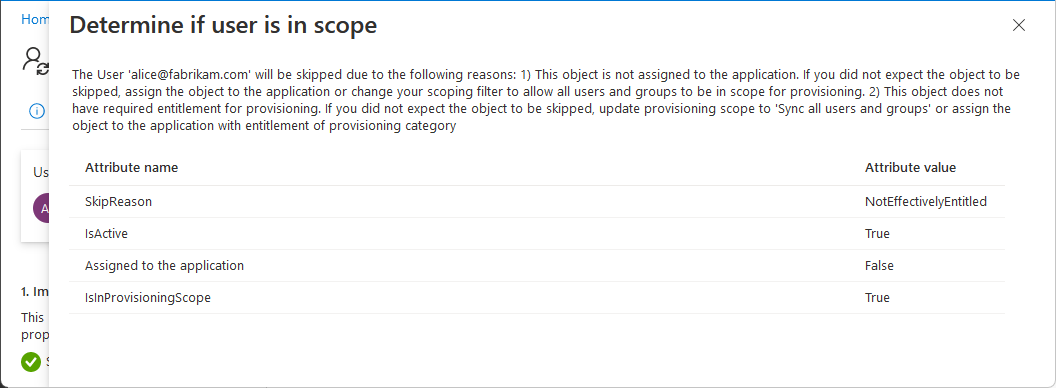

Si l’utilisateur n’est pas dans l’étendue, une page contenant des informations sur la raison pour laquelle l’utilisateur de test a été ignoré s’affiche.

Dans la page Approvisionner à la demande, vous pouvez afficher des détails sur l’approvisionnement et avoir la possibilité de réessayer.

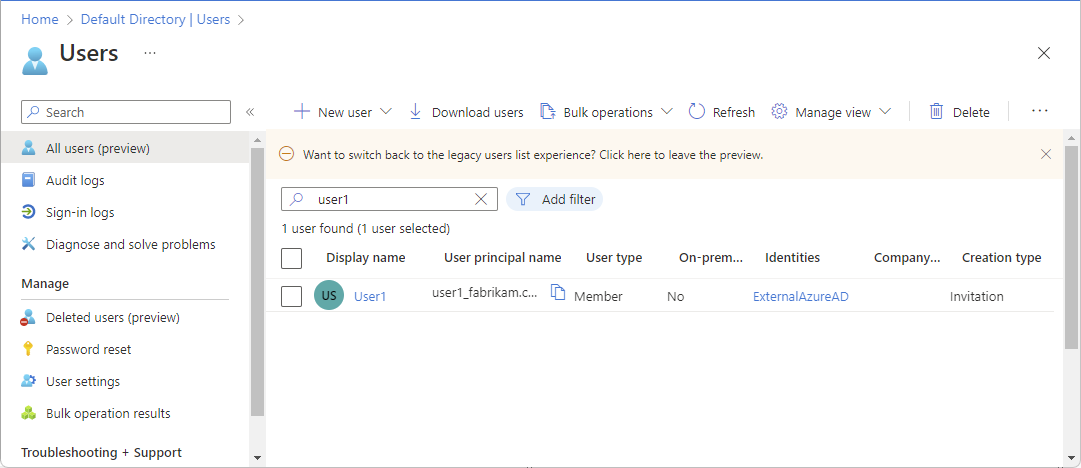

Dans le locataire cible, vérifiez que l’utilisateur de test a été provisionné.

Si tout fonctionne comme prévu, affectez des utilisateurs supplémentaires à la configuration.

Pour plus d’informations, consultez l’article Approvisionnement à la demande dans Microsoft Entra ID.

Étape 12 : Démarrer le travail d’approvisionnement

![]()

Locataire source

Cette tâche d’approvisionnement démarre le cycle de synchronisation initiale de tous les utilisateurs définis sous Étendue, dans la section Paramètres. L'exécution du cycle initial prend plus de temps que les cycles suivants, qui se produisent environ toutes les 40 minutes tant que le service de provisionnement Microsoft Entra est en cours d'exécution.

Dans le locataire source, accédez à Identité>Azure Active Directory for External Identities>Synchronisation entre locataires.

Sélectionnez Configurations , puis sélectionnez votre configuration.

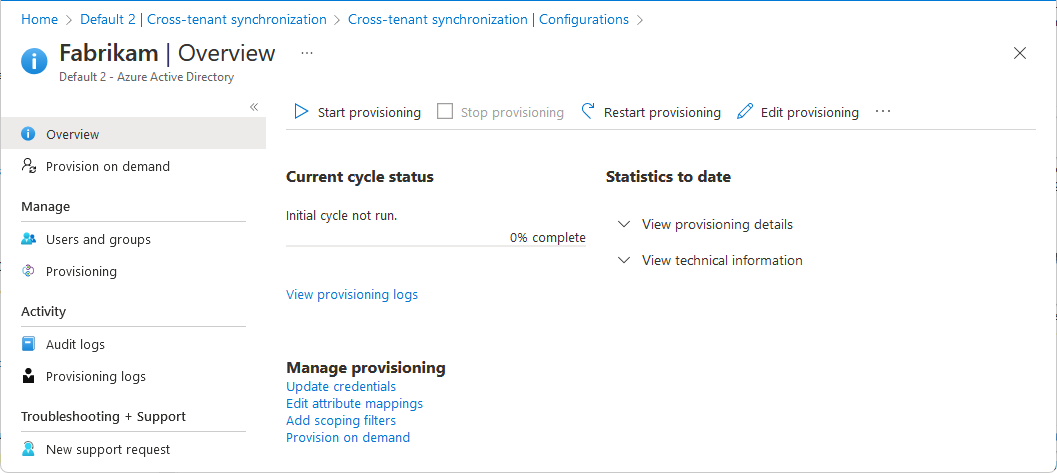

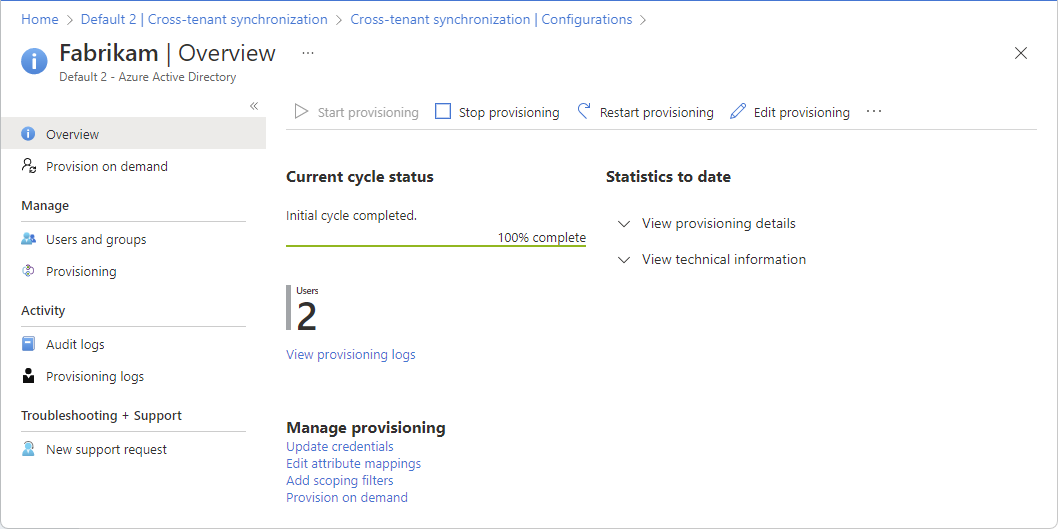

Dans la page Vue d’ensemble, passez en revue les détails de l’approvisionnement.

Sélectionnez Démarrer l’approvisionnement pour démarrer le travail d’approvisionnement.

Étape 13 : Superviser l’approvisionnement

![]()

![]()

Locataires sources et cibles

Une fois que vous avez démarré un travail d’approvisionnement, vous pouvez surveiller l’état.

Dans le locataire source, dans la page Vue d’ensemble, vérifiez la barre de progression pour voir l’état du cycle d’approvisionnement et la façon dont il est terminé. Pour plus d’informations, consultez Vérifier l’état de l’approvisionnement d’utilisateurs.

Si le provisionnement semble être dans un état malsain, la configuration sera mise en quarantaine. Pour plus d’informations, consultez Provisionnement d’applications en état de quarantaine.

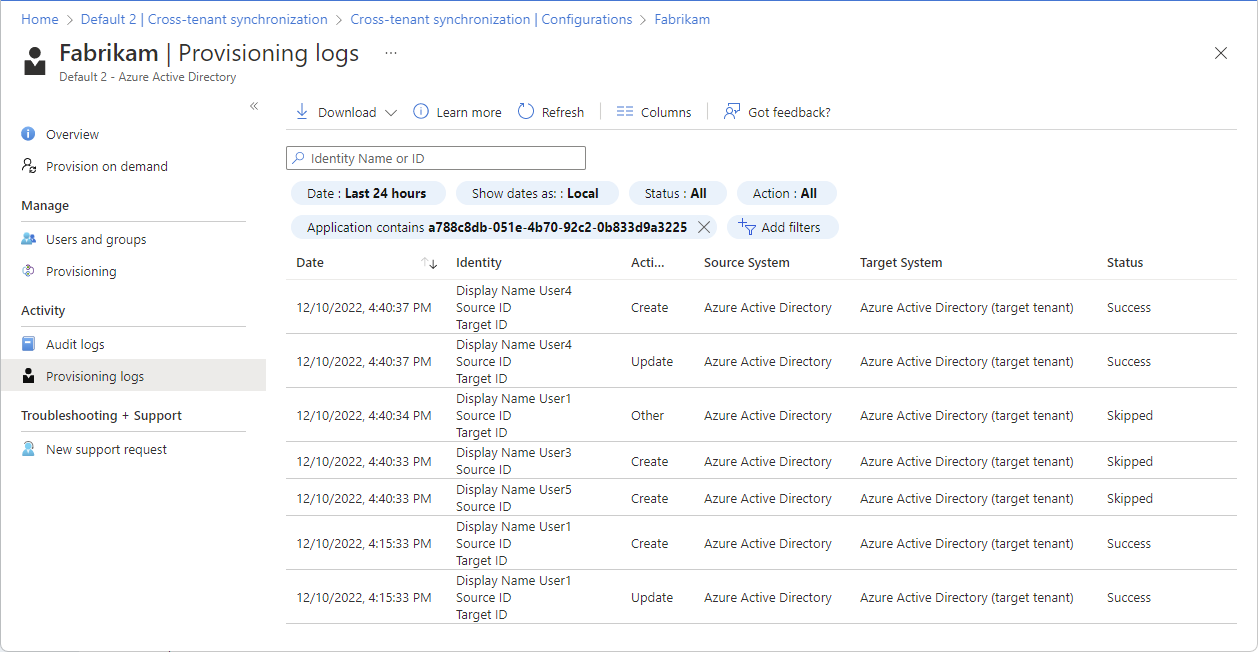

Sélectionnez Journaux d’approvisionnement pour déterminer quels utilisateurs ont été configurés avec succès ou ceux pour laquelle la procédure a échoué. Par défaut, les journaux sont filtrés par l’ID de principal de service de la configuration. Pour plus d’informations, consultez l’article Journaux d’approvisionnement dans Microsoft Entra ID.

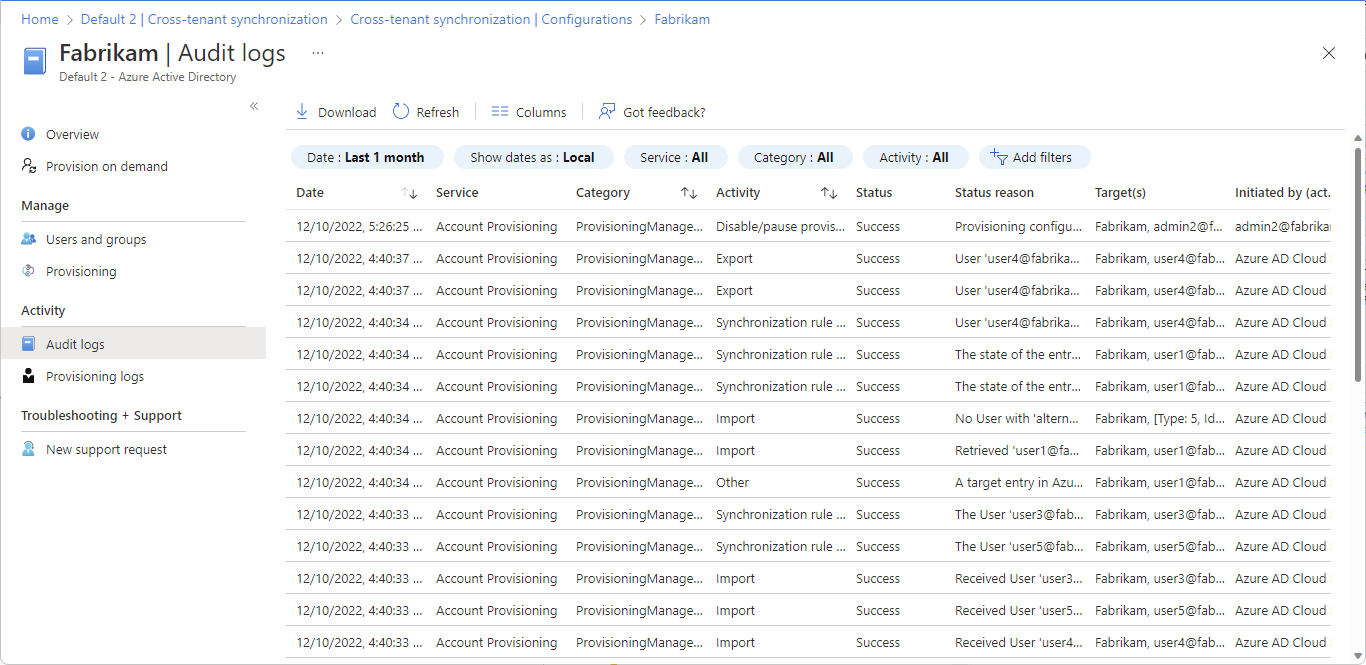

Sélectionnez Journaux d’audit pour afficher tous les événements journalisés dans Microsoft Entra ID. Pour plus d’informations, consultez l’article Journaux d’audit dans Microsoft Entra ID.

Vous pouvez également afficher les journaux d’audit dans le locataire cible.

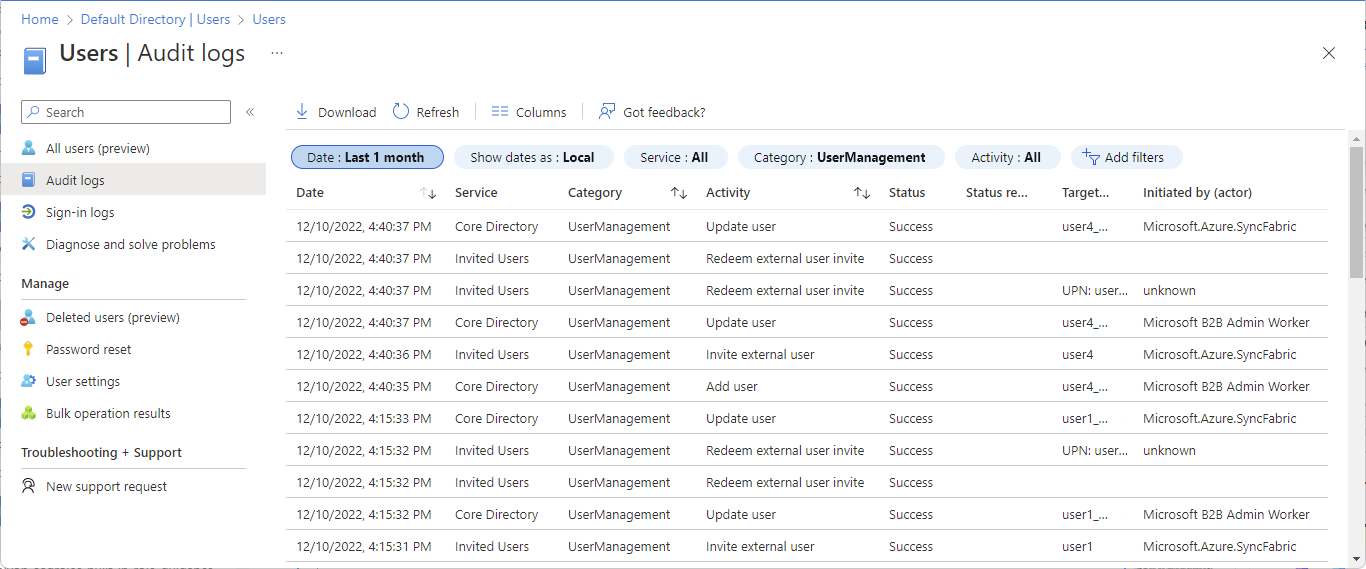

Dans le locataire cible, sélectionnez Utilisateurs> Journaux d’audit pour afficher les événements journalisés pour la gestion des utilisateurs.

Étape 14 : Configurer les paramètres de congé

![]()

Locataire cible

Même si les utilisateurs sont approvisionnés dans le locataire cible, ils peuvent toujours être en mesure de se supprimer eux-mêmes. Si les utilisateurs se suppriment eux-mêmes et qu’ils sont dans l’étendue, ils sont à nouveau approvisionnés au cours du prochain cycle d’approvisionnement. Si vous souhaitez interdire la possibilité pour les utilisateurs de se supprimer eux-mêmes de votre organisation, vous devez configurer les paramètres de sortie d’utilisateur externe.

Dans le locataire cible, accédez à Identité>Azure Active Directory for External Identities>Paramètres de collaboration externe.

Sous les paramètres de sortie des utilisateurs externes, choisissez s’il faut autoriser les utilisateurs externes à quitter votre organisation par eux-mêmes.

Ce paramètre s’applique également à B2B Collaboration et à la connexion directe B2B. Par conséquent, si vous définissez les paramètres de sortie utilisateur externe sur Non, les utilisateurs B2B Collaboration et les utilisateurs de connexion directe B2B ne peuvent pas quitter votre organisation eux-mêmes. Pour plus d’informations, consultez Quitter une organisation en tant qu’utilisateur externe.

Conseils de dépannage

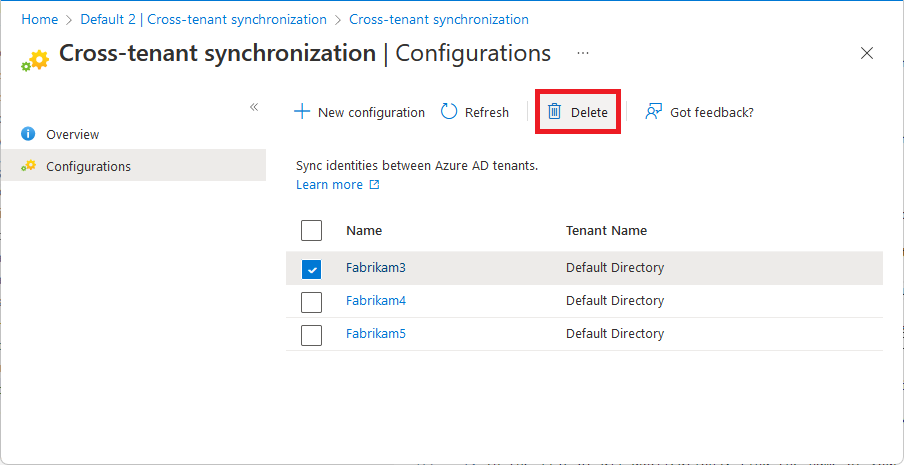

Supprimer une configuration

Suivez ces étapes pour supprimer une configuration dans la page Configurations.

Dans le locataire source, accédez à Identité>Azure Active Directory for External Identities>Synchronisation entre locataires.

Dans la page Configurations, ajoutez une coche en regard de la configuration que vous souhaitez supprimer.

Sélectionnez Supprimer, puis OK pour supprimer la configuration.

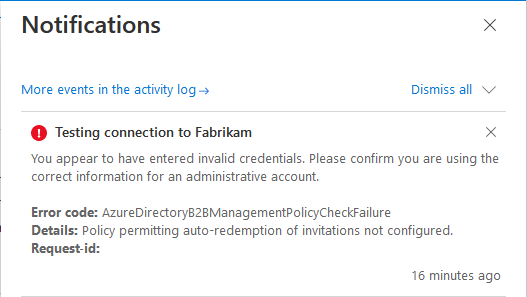

Symptôme - Échec de la connexion de test avec AzureDirectoryB2BManagementPolicyCheckFailure

Lors de la configuration de la synchronisation interlocataire dans le locataire source et que vous testez la connexion, elle échoue avec le message d’erreur suivant :

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureDirectoryB2BManagementPolicyCheckFailure

Details: Policy permitting auto-redemption of invitations not configured.

Cause

Cette erreur indique que la stratégie d’échange automatique des invitations dans les locataires source et cible n’a pas été configurée.

Solution

Suivez les étapes décrites à l’Etape 3 : échanger automatiquement les invitations dans le locataire cible et à l’Étape 4 : échanger automatiquement des invitations dans le locataire source.

Symptôme : La case à cocher Échange automatique est désactivée

Pendant la configuration de la synchronisation entre clients, la case à cocher Échange automatique est désactivée.

Cause

Votre locataire ne dispose pas d’une licence Microsoft Entra ID P1 ou P2.

Solution

Vous devez avoir une licence Microsoft Entra ID P1 ou P2 pour configurer les paramètres d’approbation.

Symptôme : l’utilisateur récemment supprimé dans le locataire cible n’est pas restauré

Après la suppression réversible d’un utilisateur synchronisé dans le locataire cible, l’utilisateur n’est pas restauré au cours du cycle de synchronisation suivant. Si vous essayez de supprimer de manière réversible un utilisateur avec un approvisionnement à la demande, puis de le restaurer, cela peut entraîner des doublons d’utilisateurs.

Cause

La restauration d’un utilisateur précédemment supprimé de manière réversible dans le locataire cible n’est pas prise en charge.

Solution

Restaurez manuellement l’utilisateur supprimé de manière réversible dans le locataire cible. Pour plus d’informations, consultez l’article Restaurer ou supprimer un utilisateur récemment supprimé à l’aide de Microsoft Entra ID.

Symptôme : les utilisateurs sont ignorés, car la connexion par SMS est activée pour l’utilisateur

Les utilisateurs sont ignorés lors de la synchronisation. L’étape de l’étendue comprend le filtre suivant avec statut false : « Filtrer les users.alternativeSecurityIds externes EQUALS "None" »

Cause

Si la connexion par SMS est activée pour un utilisateur, il sera ignoré par le service d’approvisionnement.

Solution

Désactivez la connexion par SMS pour les utilisateurs. Le script ci-dessous montre comment désactiver la connexion par SMS avec PowerShell.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Azure_AD"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

{

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

}

##### End the script

Symptôme : les utilisateurs ne parviennent pas à provisionner avec l’erreur « AzureActiveDirectoryForbidden »

Les utilisateurs dans l’étendue ne parviennent pas à provisionner. Les détails des journaux d’approvisionnement incluent le message d’erreur suivant :

Guest invitations not allowed for your company. Contact your company administrator for more details.

Cause

Cette erreur indique que les paramètres d’invitation d’invité dans le locataire cible sont configurés avec le paramètre le plus restrictif : « Personne dans l’organisation ne peut inviter d’utilisateurs invités, y compris les administrateurs (les plus restrictifs) ».

Solution

Remplacez les paramètres d’invitation d’invité dans le locataire cible par un paramètre moins restrictif. Pour plus d’informations, consultez Configurer les paramètres de collaboration externe.