Ce guide montre comment Microsoft Defender for Cloud Apps et Microsoft Sentinel peuvent aider à sécuriser et protéger des environnements et l’accès des comptes Amazon Web Services (AWS).

Les organisations AWS qui utilisent Microsoft Entra ID pour la protection des accès et des identités cloud hybrides ou Microsoft 365 peuvent rapidement et facilement déployer Microsoft Entra ID pour les comptes AWS, souvent sans coût supplémentaire.

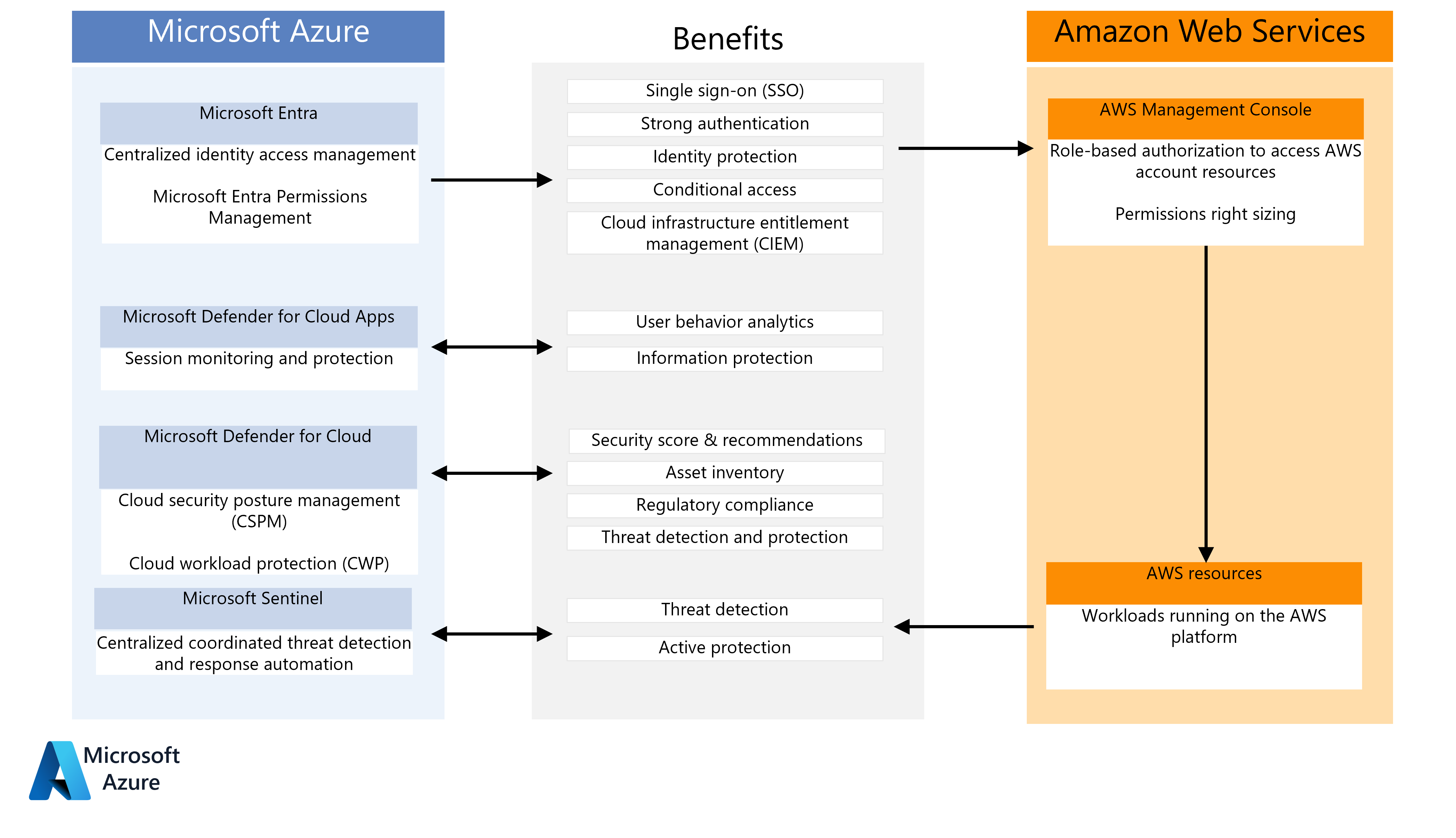

Architecture

Ce diagramme résume la manière dont les installations AWS peuvent tirer parti des composants de sécurité Microsoft clés :

Téléchargez un fichier PowerPoint de cette architecture.

Workflow

Microsoft Entra ID fournit une authentification unique (SSO) centralisée et renforcée via l’authentification multifacteur et la fonctionnalité d’accès conditionnel. Microsoft Entra ID prend en charge l’autorisation et les identités basées sur les rôles AWS pour l’accès aux ressources AWS. Pour obtenir plus d’informations et d’instructions détaillées, consultez Gestion des identités et des accès Microsoft Entra pour AWS. Gestion des autorisations Microsoft Entra est un produit CIEM (Cloud Infrastructure Entitlement Management) qui offre une visibilité et un contrôle complets des autorisations pour les identités et les ressources AWS. Servez-vous de la Gestion des autorisations Microsoft Entra pour :

- Obtenir une vue multidimensionnelle de vos risques en évaluant les identités, les autorisations et les ressources.

- Automatiser l’application de la stratégie de privilège minimum dans toute votre infrastructure multicloud.

- Utiliser la détection des anomalies et des valeurs hors norme pour empêcher les violations de données causées par une mauvaise utilisation et une exploitation malveillante des autorisations.

Pour plus d’informations et des instructions détaillées sur l’intégration, consultez Intégrer un compte Amazon Web Services (AWS).

Defender for Cloud Apps :

- S’intègre à la fonctionnalité d’accès conditionnel de Microsoft Entra pour appliquer des restrictions supplémentaires.

- Permet de superviser et de protéger les sessions après la connexion.

- Utilise l’analytique du comportement des utilisateurs (UBA) et d’autres API AWS pour superviser les sessions et les utilisateurs, et de prendre en charge la protection des informations.

Microsoft Defender pour le cloud affiche des recommandations de sécurité AWS dans le portail Defender pour le cloud ainsi que des recommandations Azure. Defender pour le cloud propose plus de 160 recommandations prêtes à l’emploi pour les services IaaS (Infrastructure as a Service) et PaaS (Platform as a Service). Il prend également en charge les standards réglementaires, notamment CIS (Center for Internet Security) et PCI (Payment Card Industry), et le standard AWS Foundational Security Best Practices. Defender pour le cloud fournit également une protection des charges de travail cloud (CWP) pour les clusters Amazon EKS, les instances AWS EC2 et les serveurs SQL qui s’exécutent sur AWS EC2.

Microsoft Sentinel s’intègre à Defender for Cloud Apps et AWS pour détecter les menaces et y répondre automatiquement. Microsoft Sentinel supervise l’environnement AWS à la recherche de problèmes de configuration, de logiciels malveillants potentiels et de menaces avancées concernant les données, les applications, les appareils et les identités AWS.

Components

- Microsoft Defender for Cloud Apps

- Microsoft Defender pour le cloud

- Microsoft Sentinel

- Microsoft Entra ID

Defender for Cloud Apps pour la visibilité et le contrôle

Quand plusieurs utilisateurs ou rôles effectuent des modifications en matière d’administration, une conséquence peut être une dérive des configurations par rapport à l’architecture et aux standards de sécurité prévus. Les normes de sécurité peuvent également changer au fil du temps. Le personnel de sécurité doit constamment et régulièrement détecter de nouveaux risques, évaluer les options d’atténuation et mettre à jour l’architecture de sécurité afin d’empêcher de potentielles violations. La gestion de la sécurité sur plusieurs environnements d’infrastructure privés et de cloud public peut devenir fastidieuse.

Defender for Cloud Apps est une plateforme CASB (Cloud Access Security Broker) qui offre des fonctionnalités pour la gestion de la posture de sécurité cloud (CSPM). Defender for Cloud Apps peut se connecter à plusieurs applications et services cloud pour collecter les journaux de sécurité, superviser le comportement des utilisateurs et imposer des restrictions que les plateformes elles-mêmes peuvent ne pas offrir.

Defender for Cloud Apps fournit plusieurs fonctionnalités qui peuvent s’intégrer à AWS pour des avantages immédiats :

- Le connecteur d’application Defender for Cloud Apps utilise plusieurs API AWS, y compris l’analytique du comportement des utilisateurs, pour rechercher les problèmes de configuration et les menaces sur la plateforme AWS.

- Les contrôles d’accès AWS peuvent appliquer des restrictions de connexion en fonction de l’application, de l’appareil, de l’adresse IP, de l’emplacement, du fournisseur de services Internet inscrit et d’attributs utilisateur spécifiques.

- Les contrôles de session pour AWS bloquent les chargements et téléchargements de programmes malveillants potentiels en se basant sur Microsoft Threat Intelligence ou sur l’inspection du contenu en temps réel.

- Les contrôles de session peuvent également utiliser l’inspection du contenu en temps réel et la détection de données sensibles pour imposer des règles de prévention contre la perte de données (DLP) qui empêchent les opérations couper, copier, coller et imprimer.

Defender for Cloud Apps est disponible en mode autonome ou dans le cadre de Microsoft Enterprise Mobility + Security E5, qui comprend Microsoft Entra ID P2. Pour plus d’informations sur les prix et les licences, consultez Options de tarification d’Enterprise Mobility + Security.

Defender pour le cloud pour les plateformes CSPM et CWP (CWPP)

Les charges de travail cloud couvrant généralement plusieurs plates-formes cloud, les services de sécurité cloud se doivent d’en faire de même. Defender pour le cloud protège les charges de travail dans Azure, AWS et Google Cloud Platform (GCP).

Defender pour le cloud fournit une connexion sans agent à votre compte AWS. Defender pour le cloud offre également des plans pour sécuriser vos ressources AWS :

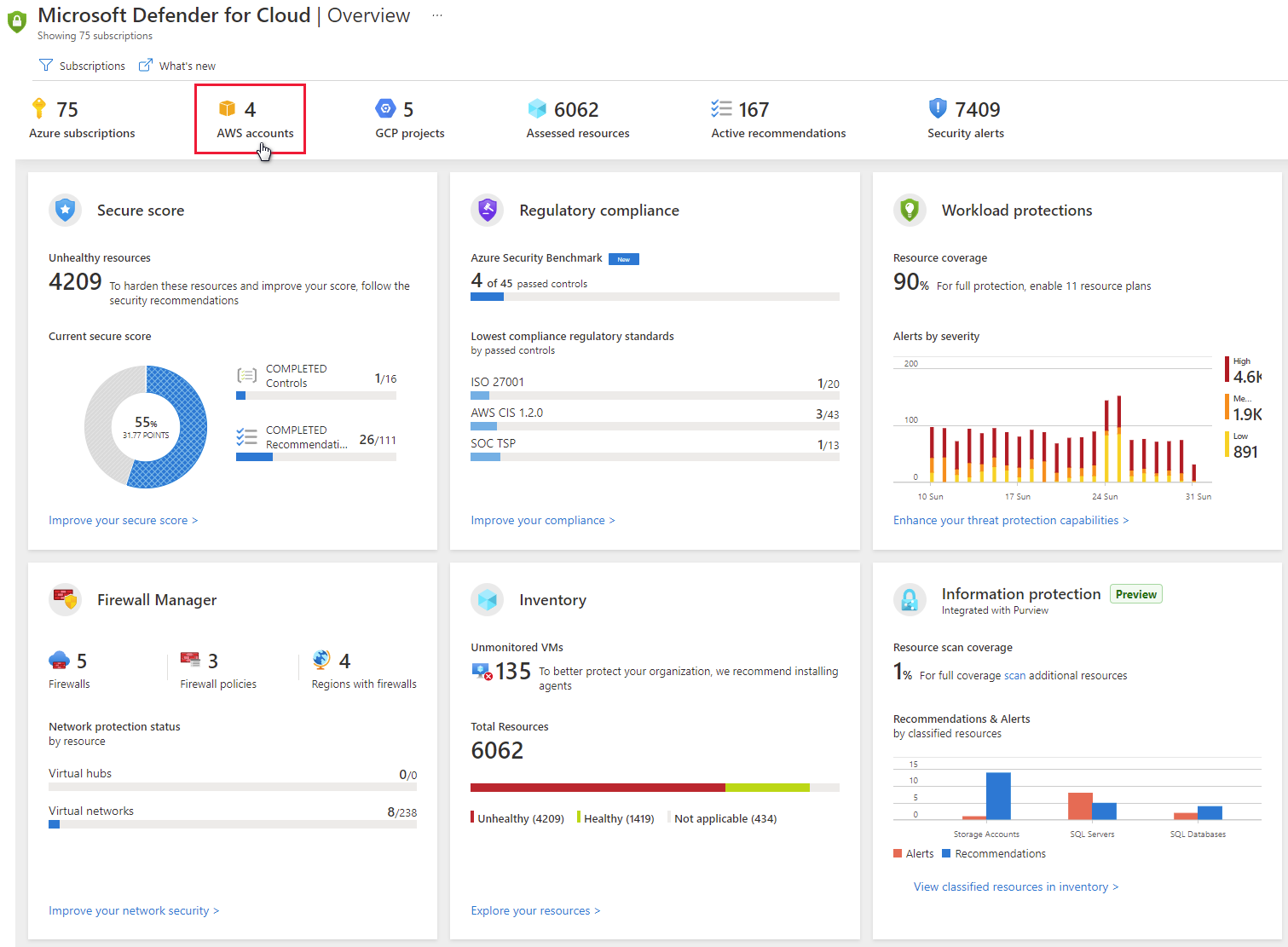

- La page Vue d’ensemble de Defender pour le cloud affiche des métriques, des alertes et des insights CSPM. Defender pour le cloud évalue vos ressources AWS en fonction des recommandations de sécurité spécifiques à AWS et incorpore votre posture de sécurité dans votre niveau de sécurité. L’inventaire des ressources fournit un emplacement unique pour voir toutes vos ressources AWS protégées. Le tableau de bord de conformité réglementaire reflète l’état de votre conformité avec les standards intégrés spécifiques à AWS. Il s’agit par exemple des standards AWS CIS, des standards de sécurité des données PCI (PCI-DSS) et du standard AWS Foundational Security Best Practices.

- Microsoft Defender pour les serveurs apporte la détection des menaces et des défenses avancées aux instances EC2 Linux et Windows prises en charge.

- Microsoft Defender pour les conteneurs apporte la détection des menaces et des défenses avancées aux clusters Amazon EKS pris en charge.

- Microsoft Defender pour SQL apporte la détection des menaces et des défenses avancées à vos serveurs SQL qui s’exécutent sur AWS EC2, AWS RDS Custom pour SQL Server.

Microsoft Sentinel pour une détection avancée des menaces

Les menaces peuvent provenir d’un large éventail d’appareils, d’applications, d’emplacements et de types d’utilisateurs. La prévention contre la perte de données nécessite l’inspection du contenu pendant les chargements et téléchargements, car une révision post mortem peut s’avérer trop tardive. AWS ne dispose pas de fonctionnalités natives pour la gestion des appareils et des applications, l’accès conditionnel basé sur les risques, les contrôles basés sur les sessions ou l’analytique du comportement des utilisateurs inline.

Il est essentiel que les solutions de sécurité réduisent la complexité et offrent une protection complète, que les ressources soient dans des environnements multiclouds, locaux ou hybrides. Defender pour le cloud fournit une gestion de la posture de sécurité cloud (CSPM) et une protection des charges de travail cloud (CWP). Defender pour le cloud identifie les points faibles des configurations dans AWS pour renforcer votre posture de sécurité globale. Il permet également de fournir une protection contre les menaces pour les clusters Linux Amazon EKS, les instances AWS EC2 et les serveurs SQL dans AWS EC2.

Microsoft Sentinel est une solution SIEM (Security Information and Event Management) et SOAR (Security Orchestration, Automation, and Response) qui centralise et coordonne la détection des menaces et l’automatisation des réponses pour les opérations de sécurité modernes. Microsoft Sentinel peut superviser les comptes AWS pour comparer des événements entre plusieurs pare-feu, périphériques réseau et serveurs. Microsoft Sentinel combine les données de monitoring avec le renseignement sur les menaces, les règles analytiques et le machine learning pour détecter les techniques d’attaque avancées et y répondre.

Vous pouvez connecter AWS et Defender for Cloud Apps à Microsoft Sentinel. Vous pouvez alors voir les alertes Defender for Cloud Apps et effectuer des vérifications de menaces supplémentaires qui utilisent plusieurs flux Defender Threat Intelligence. Microsoft Sentinel peut lancer une réponse coordonnée qui est en dehors de Defender for Cloud Apps. Microsoft Sentinel peut également s’intégrer aux solutions ITSM (IT Service Management) et conserver des données à long terme à des fins de conformité.

Détails du scénario

Microsoft offre plusieurs solutions de sécurité pour vous aider à sécuriser et protéger les comptes et les environnements AWS.

D’autres composants de sécurité Microsoft peuvent s’intégrer avec Microsoft Entra ID pour fournir une sécurité supplémentaire pour les comptes AWS :

- Microsoft Defender for Cloud Apps soutient Microsoft Entra ID avec une protection de session et une surveillance des comportements utilisateur.

- Defender pour le cloud offre une protection contre les menaces aux charges de travail AWS. Il permet également de renforcer de manière proactive la sécurité pour les environnements AWS et utilise une approche sans agent pour se connecter à ces environnements.

- Microsoft Sentinel s’intègre à Microsoft Entra ID et Defender for Cloud Apps pour détecter les menaces qui pèsent sur les environnements AWS et y répondre automatiquement.

Ces solutions de sécurité Microsoft sont extensibles et offrent plusieurs niveaux de protection. Vous pouvez implémenter une ou plusieurs de ces solutions avec d’autres types de protection pour une architecture de sécurité complète qui protège les déploiements AWS actuels et futurs.

Cas d’usage potentiels

Cet article fournit aux analystes de sécurité, aux administrateurs et aux architectes d’identité AWS des insights immédiats et des conseils détaillés pour le déploiement de plusieurs solutions de sécurité Microsoft.

Recommandations

Gardez à l’esprit les points suivants quand vous développez une solution de sécurité.

Recommandations de sécurité

Les principes et les recommandations ci-dessous sont importants pour toute solution de sécurité cloud :

- Assurez-vous que l’organisation peut surveiller, détecter et protéger automatiquement l’accès utilisateur et par programme dans les environnements cloud.

- Examinez en permanence les comptes actuels pour garantir la gouvernance et le contrôle des identités et des autorisations.

- Suivez les principes de privilège minimum et de confiance zéro. Vérifiez que les utilisateurs peuvent accéder seulement aux ressources spécifiques dont ils ont besoin, à partir d’appareils de confiance et d’emplacements connus. Réduisez les autorisations de chaque administrateur et de chaque développeur pour fournir seulement les droits dont il a besoin pour le rôle qu’il remplit. Passez cela régulièrement en revue.

- Surveillez en permanence les modifications de configuration de plateforme, en particulier si elles offrent des opportunités d’élévation des privilèges ou de persistance des attaques.

- Empêchez l’exfiltration de données non autorisées en inspectant et en contrôlant activement le contenu.

- Tirez parti des solutions que vous possédez peut-être déjà, comme Microsoft Entra ID P2, qui peuvent accroître la sécurité sans frais supplémentaires.

Sécurité de base des comptes AWS

Pour garantir une hygiène de sécurité de base pour les comptes AWS et leurs ressources :

- Passez en revue les conseils sur la sécurité AWS dans Bonnes pratiques pour la sécurisation des comptes AWS et de leurs ressources.

- Réduisez le risque de chargement ou téléchargement de logiciels malveillants ou d’autres contenus malveillants en inspectant activement tous les transferts de données via AWS Management Console. Le contenu que vous chargez ou téléchargez directement vers des ressources au sein de la plateforme AWS, comme des bases de données ou des serveurs web, peut nécessiter une protection supplémentaire.

- Envisagez de protéger l’accès à d’autres ressources, notamment aux suivantes :

- Ressources créées dans le cadre du compte AWS.

- Plateformes de charge de travail spécifiques, comme Windows Server, Linux Server et les conteneurs.

- Appareils que les administrateurs ou développeurs utilisent pour accéder à AWS Management Console.

Déployer ce scénario

Suivez les étapes décrites dans les sections suivantes pour implémenter une solution de sécurité.

Planifier et préparer

Pour préparer le déploiement de solutions de sécurité Azure, examinez et enregistrez les informations actuelles des comptes AWS et Microsoft Entra. Si vous avez déployé plusieurs comptes AWS, répétez ces étapes pour chaque compte.

Dans la console de gestion AWS Billing, enregistrez les informations de compte AWS actuelles suivantes :

- ID de compte AWS : un identificateur unique

- Nom du compte ou l’utilisateur racine

- Mode de paiement, qu’il soit affecté à une carte de crédit ou à un contrat de facturation d’entreprise

- Autres contacts qui ont accès aux informations de compte AWS

- Questions de sécurité mises à jour et enregistrées de façon sécurisée pour un accès d’urgence

- Régions AWS qui sont activées ou désactivées pour se conformer à la stratégie de sécurité des données

Dans le portail Azure, passez en revue le locataire Microsoft Entra :

- Évaluez les informations sur le locataire pour voir si le locataire dispose d’une licence Microsoft Entra ID P1 ou P2. Une licence P2 fournit des fonctionnalités de gestion avancée des identités Microsoft Entra .

- Évaluez les applications d’entreprise pour voir si des applications existantes utilisent le type d’application AWS, comme indiqué par

http://aws.amazon.com/dans la colonne URL de la page d’accueil.

Déployer Defender for Cloud Apps

Une fois que vous avez déployé la gestion centrale et l’authentification forte requises par la gestion moderne des identités et des accès, vous pouvez implémenter Defender for Cloud Apps pour :

- Collecter les données de sécurité et effectuer des détections de menaces pour les comptes AWS.

- Implémenter des contrôles avancés afin d’atténuer les risques et d’éviter une perte de données.

Pour déployer Defender for Cloud Apps :

- Ajoutez un connecteur d’application Defender for Cloud Apps pour AWS.

- Configurez des stratégies de monitoring Defender for Cloud Apps pour les activités AWS.

- Créez une application d’entreprise pour l’authentification unique à AWS.

- Créez une application de contrôle d’application par accès conditionnel dans Defender for Cloud Apps.

- Configurer des stratégies de session Microsoft Entra pour les activités AWS.

- Testez les stratégies Defender for Cloud Apps pour AWS.

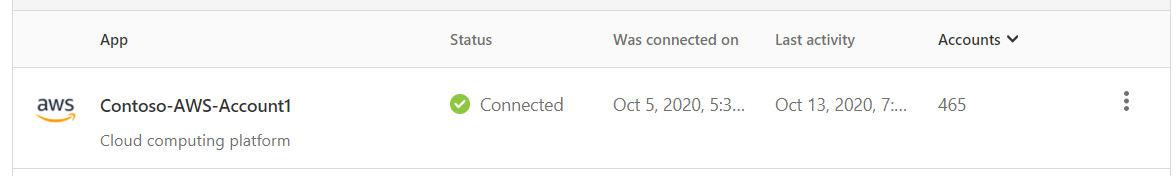

Ajouter un connecteur d’application AWS

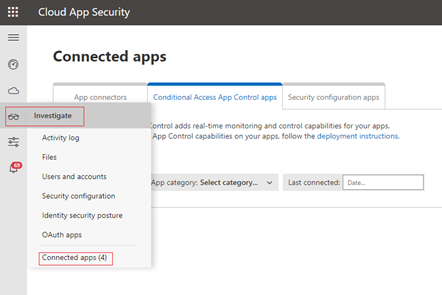

Dans le portail Defender for Cloud Apps, développez Investiguer, puis sélectionnez Applications connectées.

Dans la page Connecteurs d’application, sélectionnez le signe Plus (+), puis Amazon Web Services dans la liste.

Utilisez un nom unique pour le connecteur. Dans le nom, incluez un identificateur pour l’entreprise et le compte AWS spécifique, par exemple Contoso-AWS-Account1.

Suivez les instructions fournies de Connecter AWS à Microsoft Defender for Cloud Apps pour créer un utilisateur AWS IAM approprié.

- Définissez une stratégie pour les autorisations restreintes.

- Créez un compte de service pour utiliser ces autorisations pour le compte du service Defender for Cloud Apps.

- Fournissez les informations d’identification au connecteur d’application.

Le temps nécessaire pour établir la connexion initiale dépend des tailles des journaux du compte AWS. Une fois la connexion établie, une confirmation de connexion s’affiche :

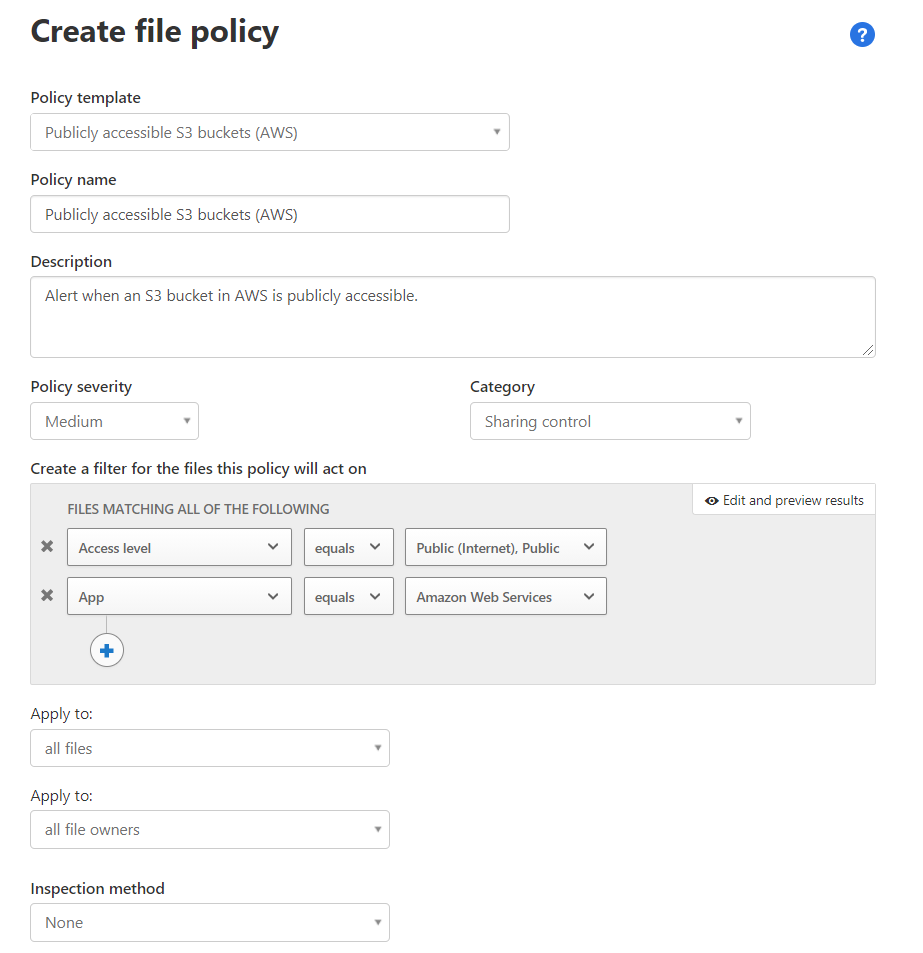

Configurer des stratégies de monitoring Defender for Cloud Apps pour les activités AWS

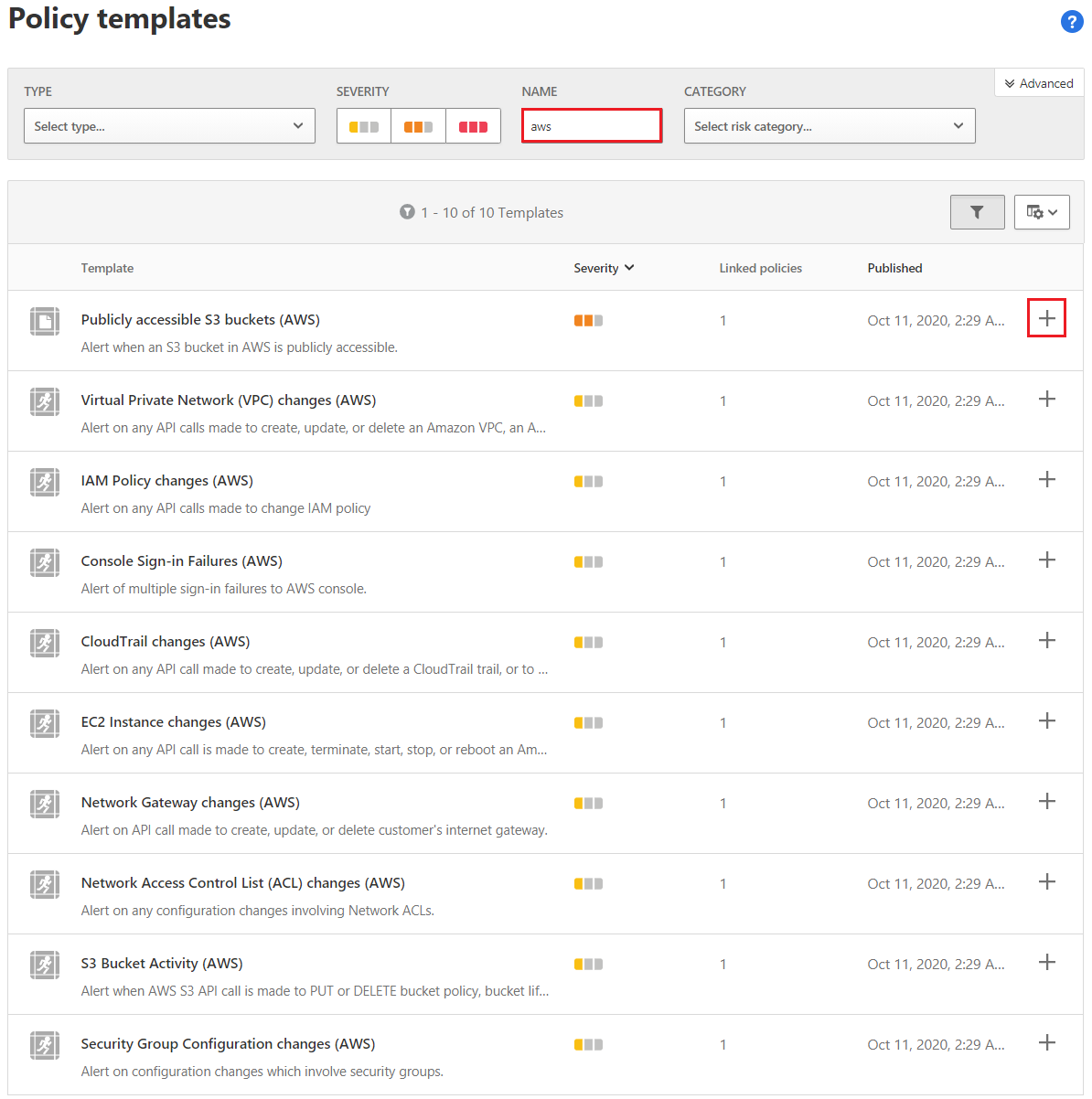

Une fois le connecteur d’application activé, Defender for Cloud Apps montre de nouveaux modèles et de nouvelles options dans le générateur de configuration de stratégie. Vous pouvez créer des stratégies directement à partir des modèles et les modifier selon vos besoins. Vous pouvez aussi développer une stratégie sans utiliser les modèles.

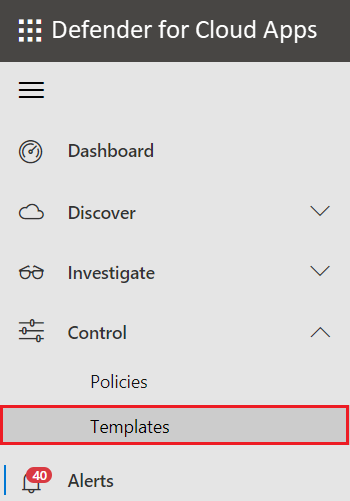

Pour implémenter des stratégies en utilisant les modèles :

Dans la fenêtre de navigation de gauche de Defender for Cloud Apps, développez Contrôle, puis sélectionnez Modèles.

Recherchez aws et passez en revue les modèles de stratégie disponibles pour AWS.

Pour utiliser un modèle, sélectionnez le signe Plus (+) à droite de l’élément de modèle.

Chaque type de stratégie a des options différentes. Passez en revue les paramètres de configuration et enregistrez la stratégie. Répétez cette étape pour chaque modèle.

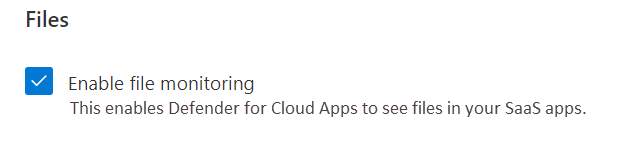

Pour utiliser des stratégies de fichiers, vérifiez que le paramètre de monitoring des fichiers est activé dans les paramètres Defender for Cloud Apps :

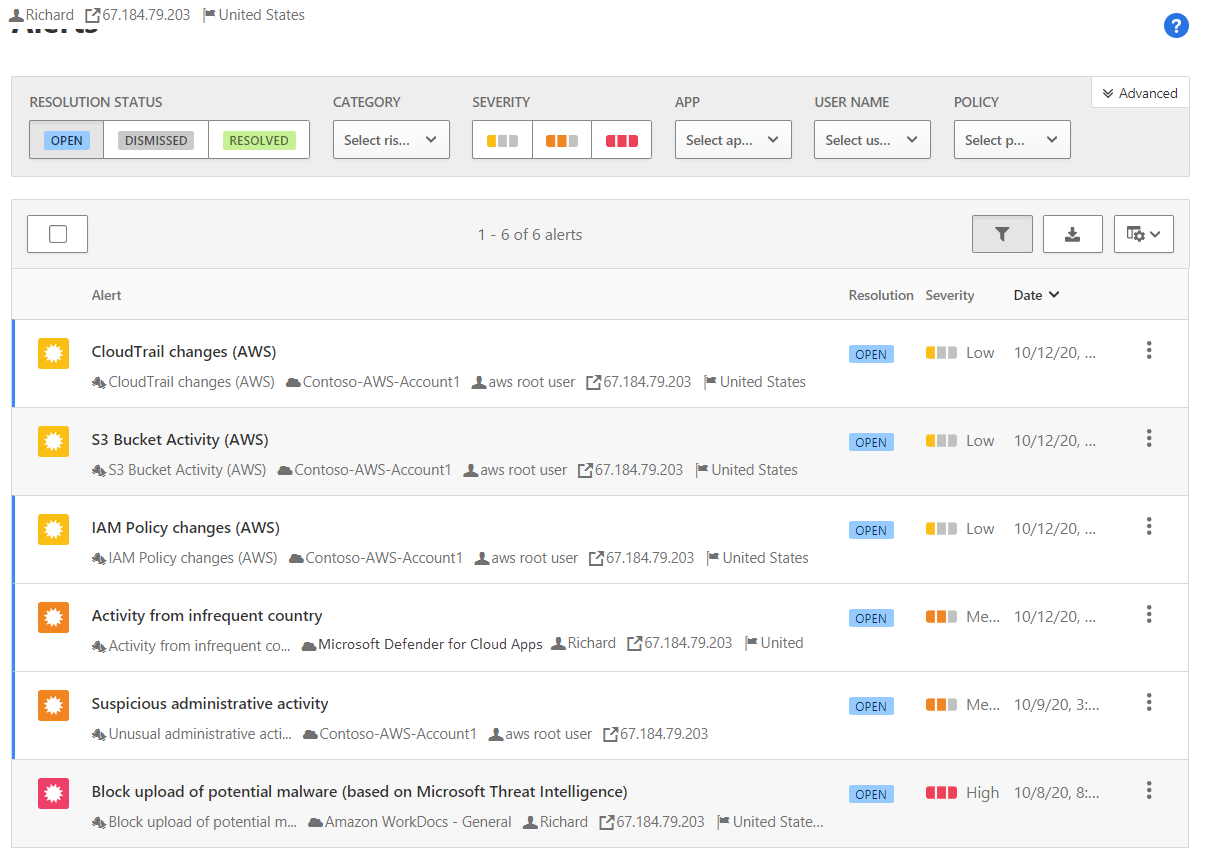

Quand Defender for Cloud Apps détecte des alertes, il les affiche dans la page Alertes du portail Defender for Cloud Apps :

Créer une application d’entreprise pour l’authentification unique auprès d’AWS

Suivez les instructions figurant dans Didacticiel : Intégration de l’authentification unique Microsoft Entra à l’authentification unique AWS pour créer une application d’entreprise pour l’authentification unique auprès d’AWS. Voici un résumé de la procédure :

- Ajouter AWS SSO à partir de la galerie.

- Configurez et testez l’authentification unique (SSO) Microsoft Entra pour l’authentification unique AWS :

- Configurez l’authentification SSO Microsoft Entra.

- Configurez AWS SSO.

- Créez un utilisateur de test AWS SSO.

- Testez l’authentification unique.

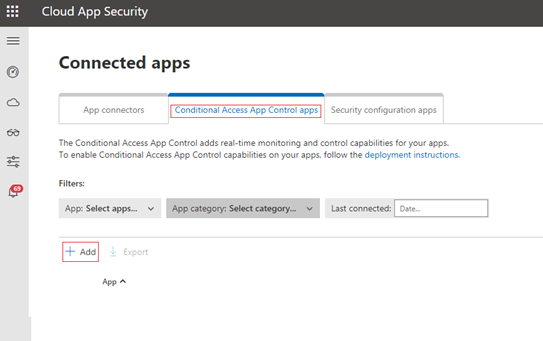

Créer une application de contrôle d’application par accès conditionnel dans Defender for Cloud Apps

Accédez au portail Defender for Cloud Apps, sélectionnez Investiguer, puis sélectionnez Applications connectées.

Sélectionnez Applications de contrôle d’application par accès conditionnel, puis sélectionnez Ajouter.

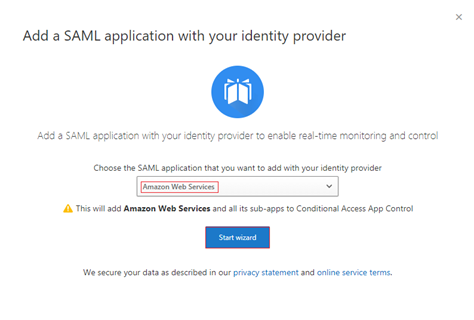

Dans la zone Rechercher une application, entrez Amazon Web Services, puis sélectionnez l’application. Sélectionnez Démarrer l’Assistant.

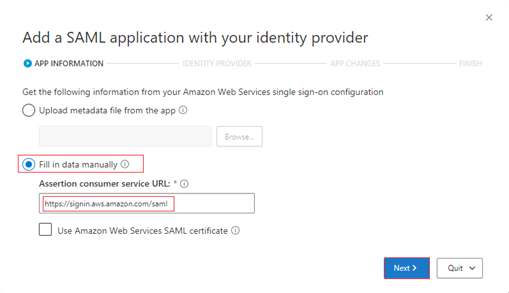

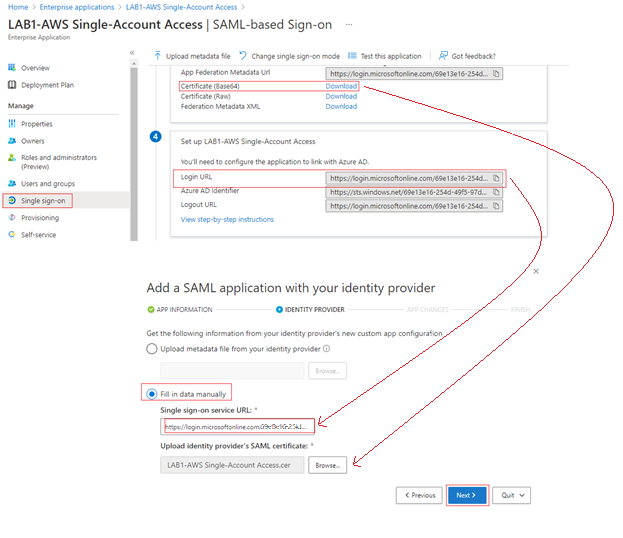

Sélectionnez Renseigner les données manuellement. Entrez la valeur de URL Assertion Consumer Service qui est montrée dans la capture d’écran suivante, puis sélectionnez Suivant.

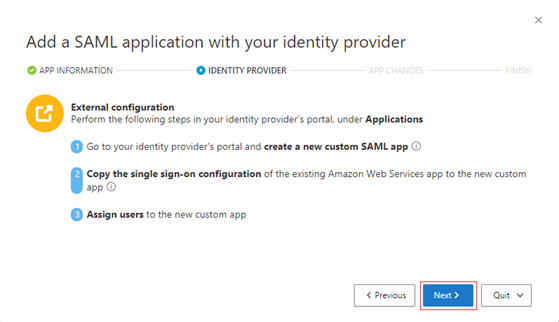

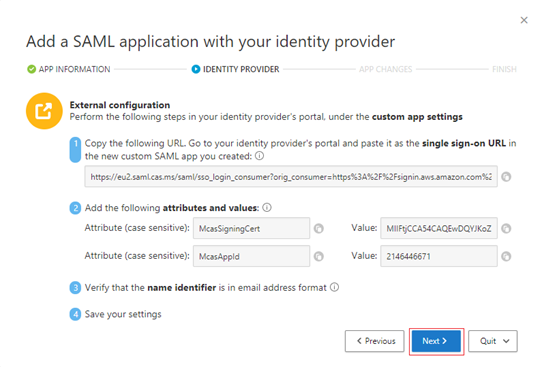

Dans la page suivante, ignorez les étapes de Configuration externe. Cliquez sur Suivant.

Sélectionnez Renseigner les données manuellement, puis effectuez les étapes suivantes pour entrer les données :

- Sous URL du service d’authentification unique, entrez la valeur de l’URL de connexion de l’application d’entreprise que vous avez créée pour AWS.

- Sous Charger le certificat SAML du fournisseur d’identité, sélectionnez Parcourir.

- Recherchez le certificat pour l’application d’entreprise que vous avez créée.

- Téléchargez le certificat sur votre appareil local, puis chargez-le dans l’Assistant.

- Cliquez sur Suivant.

Dans la page suivante, ignorez les étapes de Configuration externe. Cliquez sur Suivant.

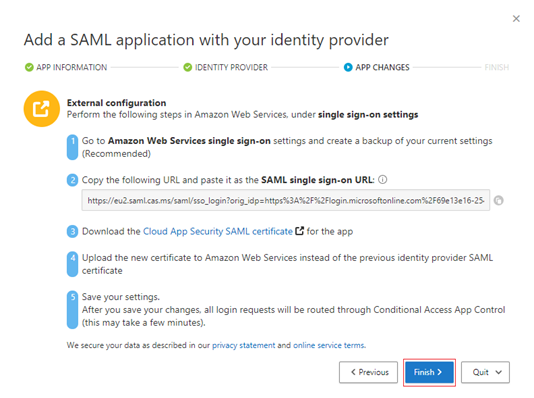

Dans la page suivante, ignorez les étapes de Configuration externe. Sélectionnez Terminer.

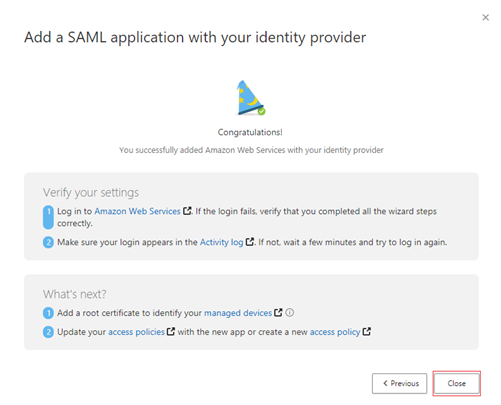

Dans la page suivante, ignorez les étapes de Vérifier vos paramètres. Sélectionnez Fermer.

Configurer des stratégies de session Microsoft Entra pour les activités AWS

Les stratégies de session sont une combinaison puissante de stratégies d’accès conditionnel Microsoft Entra et de la fonctionnalité de proxy inverse de Defender for Cloud Apps. Ces stratégies fournissent une surveillance et un contrôle en temps réel des comportements suspects.

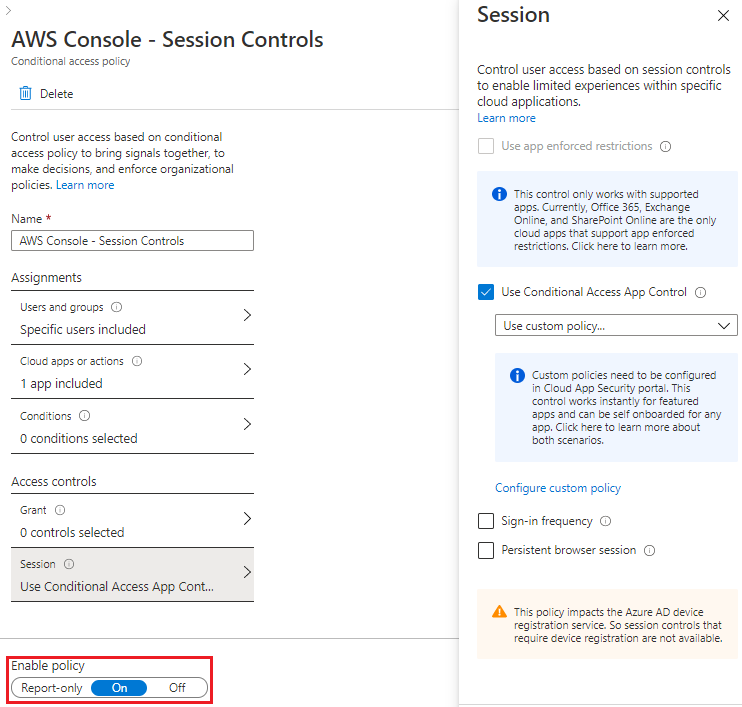

Dans Microsoft Entra ID, créez une stratégie d’accès conditionnel avec les paramètres suivants :

- Sous Nom, entrez AWS Console – Session Controls (Console AWS – Contrôles de session).

- Sous Utilisateurs et groupes, sélectionnez les deux groupes de rôles que vous avez créés précédemment :

- AWS-Account1-Administrators

- AWS-Account1-Developers

- Sous Applications ou actions cloud, sélectionnez l’application d’entreprise que vous avez créée précédemment, nommée Contoso-AWS-Account 1.

- Sous Session, sélectionnez Utiliser le contrôle d’application par accès conditionnel.

Sous Activer une stratégie, sélectionnez Activé.

Cliquez sur Créer.

Après avoir créé la stratégie d’accès conditionnel Microsoft Entra, configurez une stratégie de session Defender for Cloud Apps pour contrôler le comportement des utilisateurs pendant les sessions AWS.

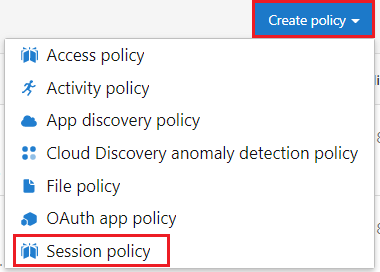

Dans le portail Defender for Cloud Apps, développez Contrôle, puis sélectionnez Stratégies.

Dans la page Stratégies, sélectionnez Créer une stratégie, puis sélectionnez Stratégie de session dans la liste.

Dans la page Créer une stratégie de session, sous Modèle de stratégie, sélectionnez Bloquer le chargement des programmes malveillants potentiels (basés sur Microsoft Threat Intelligence) .

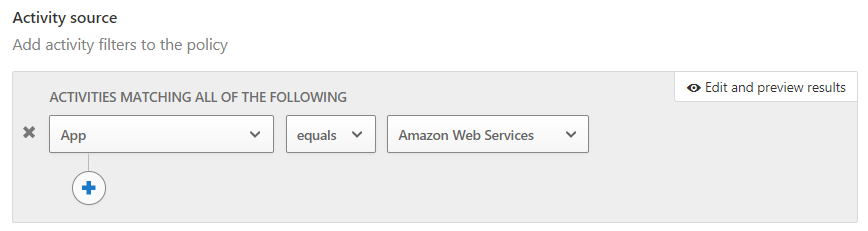

Sous Activités correspondant à tous les éléments suivants, modifiez le filtre d’activités pour y inclure Application, égale et Amazon Web Services. Supprimez la sélection des appareils par défaut.

Passez en revue les autres paramètres, puis sélectionnez Créer.

Tester les stratégies Defender for Cloud Apps pour AWS

Testez régulièrement toutes les stratégies pour vérifier qu’elles sont toujours efficaces et pertinentes. Voici quelques recommandations de tests :

Modifications de la stratégie IAM : cette stratégie est déclenchée chaque fois que vous tentez de modifier les paramètres dans AWS IAM. Par exemple, quand vous suivez la procédure décrite plus loin dans cette section de déploiement pour créer une stratégie et un compte IAM, vous voyez une alerte.

Échecs de connexion à la console : Tout échec d’une tentative de connexion à l’un des comptes de test déclenche cette stratégie. Les détails de l’alerte indiquent que la tentative provient de l’un des centres de données régionaux Azure.

Stratégie d’activité de compartiment S3 : si vous tentez de créer un nouveau compte de stockage AWS S3 et de le configurer comme étant disponible publiquement, vous déclenchez cette stratégie.

Stratégie de détection des programmes malveillants : si vous avez configuré la détection des programmes malveillants en tant que stratégie de session, vous pouvez la tester en suivant ces étapes :

- Téléchargez un fichier de test sécurisé auprès de l’European Institute for Computer Antivirus Research (EICAR).

- Essayez de charger ce fichier sur un compte de stockage AWS S3.

La stratégie bloque immédiatement la tentative de chargement et une alerte apparaît dans le portail Defender for Cloud Apps.

Déployer Defender pour le cloud

Vous pouvez utiliser un connecteur cloud natif pour connecter un compte AWS à Defender pour le cloud. Le connecteur fournit une connexion sans agent à votre compte AWS. Vous pouvez utiliser cette connexion pour collecter des recommandations CSPM. En utilisant des plans Defender pour le cloud, vous pouvez sécuriser vos ressources AWS avec CWP.

Pour protéger vos ressources AWS, effectuez ces étapes, qui sont décrites en détails dans les sections suivantes :

- Connectez un compte AWS.

- Supervisez AWS.

Connecter votre compte AWS

Pour connecter votre compte AWS à Defender pour le cloud en utilisant un connecteur natif, effectuez ces étapes :

Passez en revue les prérequis pour la connexion d’un compte AWS. Vérifiez qu’ils sont remplis avant de continuer.

Si vous avez des connecteurs classiques, supprimez-les en suivant les étapes décrites dans Supprimer les connecteurs classiques. L’utilisation conjointe des connecteurs classiques et natifs peut produire des recommandations redondantes.

Connectez-vous au portail Azure.

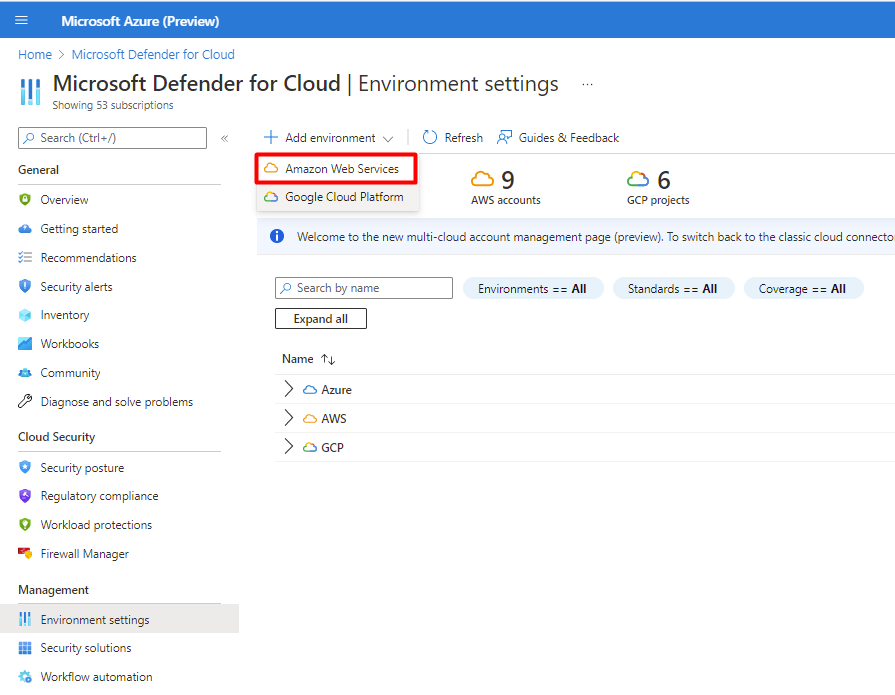

Sélectionnez Microsoft Defender pour le cloud, puis sélectionnez Paramètres de l’environnement.

Sélectionnez Ajouter un environnement>Amazon Web Services.

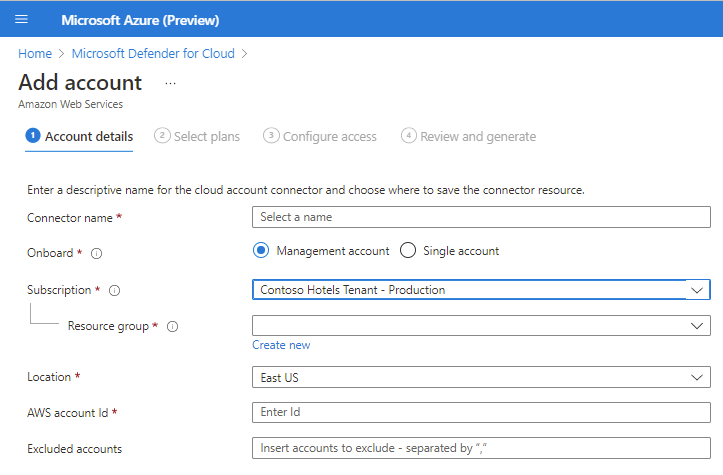

Entrez les détails du compte AWS, y compris l’emplacement de stockage de la ressource de connecteur. Si vous le souhaitez, sélectionnez Compte de gestion pour créer un connecteur à un compte de gestion. Des connecteurs sont créés pour chaque compte membre qui est découvert sous le compte de gestion fourni. Le provisionnement automatique est activé pour tous les comptes nouvellement intégrés.

Sélectionnez Suivant : sélectionner des plans.

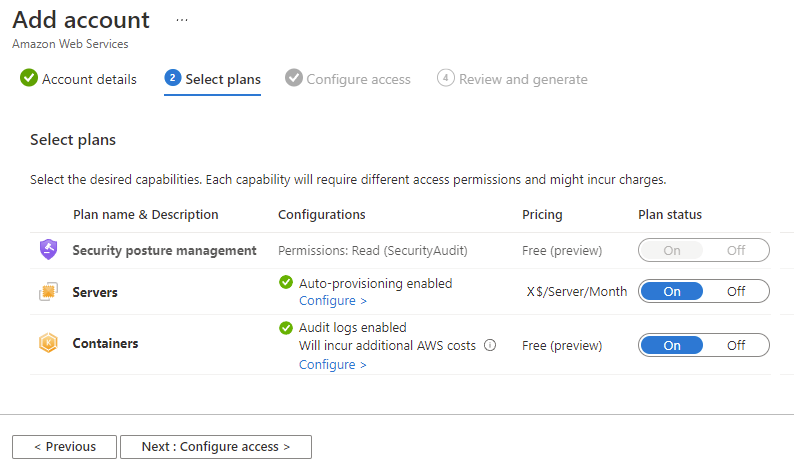

Par défaut, le plan Serveurs est activé. Ce paramètre est nécessaire pour étendre la couverture de Defender pour serveurs à votre instance AWS EC2. Vérifiez que vous avez satisfait aux exigences réseau pour Azure Arc. Si vous le souhaitez, pour modifier la configuration, sélectionnez Configurer.

Par défaut, le plan Conteneurs est activé. Ce paramètre est nécessaire pour que Defender pour les conteneurs protège vos clusters AWS EKS. Vérifiez que vous disposez de la Configuration réseau requise pour le plan Defender pour les conteneurs. Si vous le souhaitez, pour modifier la configuration, sélectionnez Configurer. Si vous désactivez cette configuration, la fonctionnalité de détection des menaces pour le plan de contrôle est désactivée. Pour voir la liste des fonctionnalités, consultez Disponibilité des fonctionnalités de Defender pour les conteneurs.

Par défaut, le plan Bases de données est activé. Ce paramètre est nécessaire pour étendre la couverture de Defender pour SQL à votre instance AWS EC2 et RDS Custom pour SQL Server. Si vous le souhaitez, pour modifier la configuration, sélectionnez Configurer. Nous vous recommandons d’utiliser la configuration par défaut.

Sélectionnez Suivant : Configurer l’accès.

Téléchargez le modèle CloudFormation.

Suivez les instructions à l’écran pour utiliser le modèle CloudFormation téléchargé pour créer la pile dans AWS. Si vous intégrez un compte de gestion, vous devez exécuter le modèle CloudFormation en tant que Stack et StackSet. Les connecteurs sont créés pour les comptes membres dans les 24 heures après l’intégration.

Sélectionnez Suivant : Vérifier et générer.

Sélectionnez Create (Créer).

Defender pour le cloud démarre immédiatement l’analyse de vos ressources AWS. Au bout de quelques heures, vous voyez des recommandations de sécurité. Pour obtenir une liste des recommandations que Defender pour le cloud peut fournir pour les ressources AWS, consultez Recommandations de sécurité pour les ressources AWS - Guide de référence.

Superviser vos ressources AWS

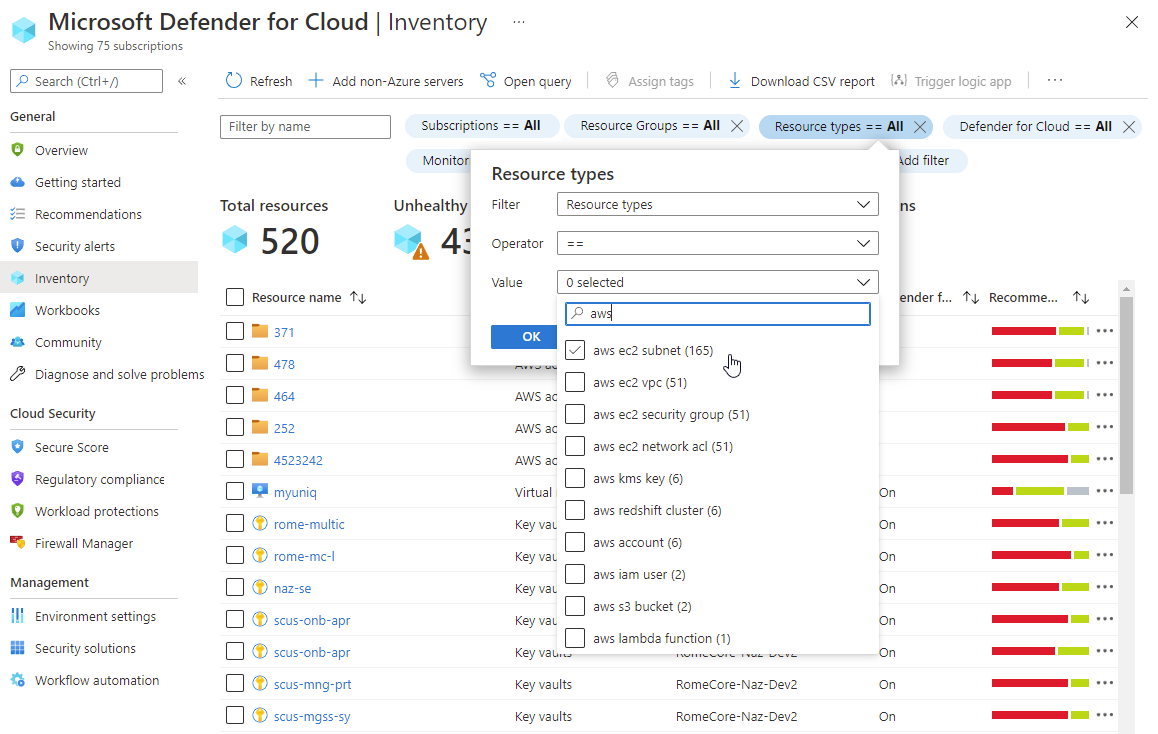

La page Recommandations de sécurité Defender pour le cloud affiche vos ressources AWS. Vous pouvez utiliser le filtre d’environnements pour tirer parti des fonctionnalités multicloud de Defender pour le cloud, comme voir les recommandations pour l’ensemble des ressources Azure, AWS et GCP.

Pour voir toutes les recommandations actives pour vos ressources par type de ressource, utilisez la page d’inventaire des ressources de Defender pour le cloud. Définissez le filtre pour afficher le type de ressource AWS qui vous intéresse.

Déployer Microsoft Sentinel

Si vous connectez un compte AWS et Defender for Cloud Apps à Microsoft Sentinel, vous pouvez utiliser des fonctionnalités de monitoring qui comparent les événements sur plusieurs pare-feux, périphériques réseau et serveurs.

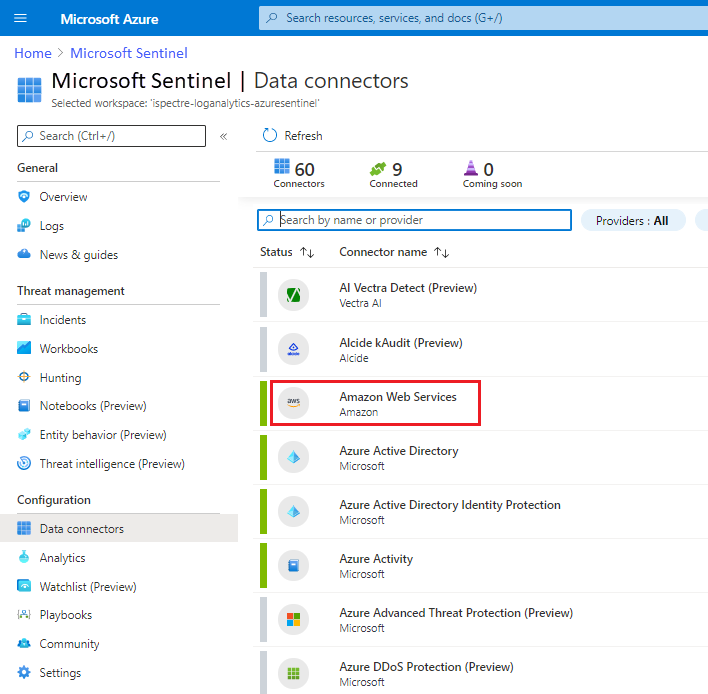

Activer le connecteur Microsoft Sentinel pour AWS

Après avoir activé le connecteur Microsoft Sentinel pour AWS, vous pouvez superviser les incidents et l’ingestion des données d’AWS.

Comme avec la configuration Defender for Cloud Apps, cette connexion requiert la configuration d’AWS IAM pour fournir les informations d’identification et les autorisations.

Dans AWS IAM, suivez les étapes indiquées dans Connecter Microsoft Sentinel à AWS CloudTrail.

Pour terminer la configuration dans le portail Azure, sous Microsoft Sentinel>Connecteurs de données, sélectionnez le connecteur Amazon Web Services.

Sélectionnez Ouvrir la page du connecteur.

Sous Configuration, entrez la valeur de ARN du rôle de la configuration AWS IAM dans le champ Rôle à ajouter, puis sélectionnez Ajouter.

Sélectionnez Étapes suivantes, puis sélectionnez les activités Activités réseau AWS et Activités des utilisateurs AWS à superviser.

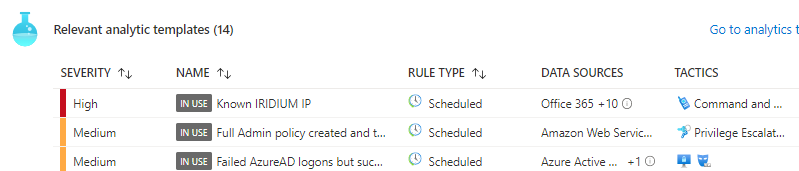

Sous Modèles analytiques appropriés, sélectionnez Créer une règle en regard des modèles analytiques AWS que vous voulez activer.

Configurez chaque règle et sélectionnez Créer.

Le tableau suivant présente les modèles de règle disponibles pour la vérification des comportements des entités et des indicateurs de menace AWS. Les noms des règles décrivent leur objectif et les sources de données potentielles listent les sources de données que chaque règle peut utiliser.

| Nom de modèle analytique | Sources de données |

|---|---|

| Known IRIDIUM IP (Adresse IP IRIDIUM connue) | DNS, Azure Monitor, Cisco ASA, Palo Alto Networks, Microsoft Entra ID, Activité Azure, AWS |

| Full Admin policy created and then attached to Roles, Users, or Groups (Stratégie d’administration complète créée puis jointe aux rôles, utilisateurs ou groupes) | AWS |

| Failed AzureAD logons but success logon to AWS Console (Échec de connexion Azure AD, mais connexion réussie à la console AWS) | Microsoft Entra ID, AWS |

| Failed AWS Console logons but success logon to AzureAD (Échec de connexion à la console AWS, mais connexion réussie à Azure AD) | Microsoft Entra ID, AWS |

| Authentification multifacteur désactivée pour un utilisateur | Microsoft Entra ID, AWS |

| Changes to AWS Security Group ingress and egress settings (Modifications apportées aux paramètres d’entrée et de sortie du groupe de sécurité AWS) | AWS |

| Monitor AWS Credential abuse or hijacking (Surveiller l’abus ou le détournement des informations d’identification AWS) | AWS |

| Changes to AWS Elastic Load Balancer security groups (Modifications apportées aux groupes de sécurité AWS Elastic Load Balancer) | AWS |

| Changes to Amazon VPC settings (Modifications apportées aux paramètres Amazon VPC) | AWS |

| New UserAgent observed in last 24 hours (Nouveau UserAgent observé au cours des dernières 24 heures) | Microsoft 365, Azure Monitor, AWS |

| Connexion à AWS Management Console sans authentification multifacteur | AWS |

| Changes to internet facing AWS RDS Database instances (Modifications apportées aux instances de base de données AWS RDS accessibles via Internet) | AWS |

| Changes made to AWS CloudTrail logs (Modifications apportées aux journaux AWS CloudTrail) | AWS |

| Carte de renseignement sur les menaces Defender - Entité IP sur AWS CloudTrail | Plateformes de renseignement sur les menaces Defender, AWS |

Les modèles activés ont un indicateur IN USE (En cours d’utilisation) dans la page des détails du connecteur.

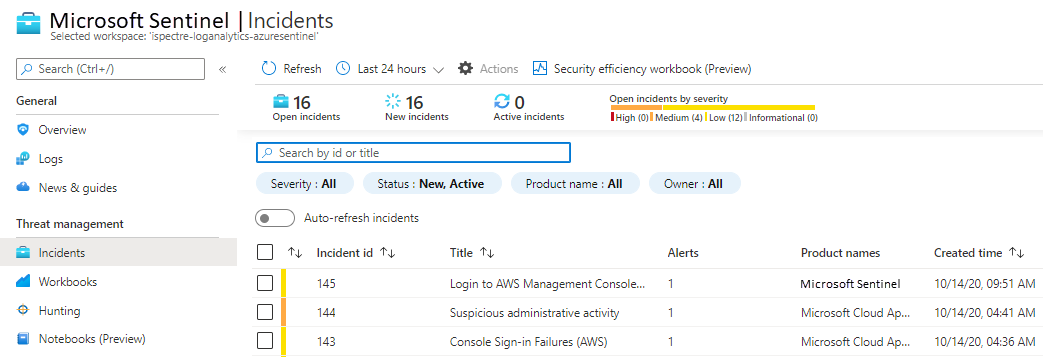

Surveiller les incidents AWS

Microsoft Sentinel crée des incidents en fonction des analyses et des détections que vous activez. Chaque incident peut inclure un ou plusieurs événements, ce qui réduit le nombre total d’investigations nécessaires pour détecter les menaces potentielles et y répondre.

Microsoft Sentinel montre les incidents générés par Defender pour Cloud Apps, s’il est connecté et les incidents créés par Microsoft Sentinel. La colonne Noms des produits indique la source de l’incident.

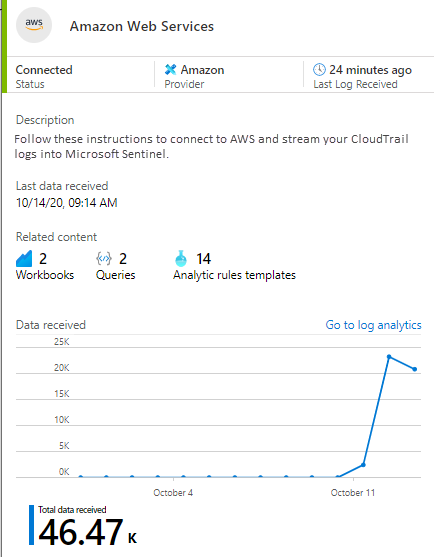

Vérifier l’ingestion de données

Vérifiez que les données sont ingérées en continu dans Microsoft Sentinel en consultant régulièrement les détails du connecteur. Le graphique suivant montre une nouvelle connexion.

Si le connecteur cesse d’ingérer des données et que la valeur du graphique en courbes diminue, vérifiez les informations d’identification que vous utilisez pour vous connecter au compte AWS. Vérifiez également qu’AWS CloudTrail peut toujours collecter les événements.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Lavanya Murthy | Architecte de solutions cloud senior

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

- Pour des conseils sur la sécurité AWS, consultez Bonnes pratiques pour la sécurisation des comptes AWS et de leurs ressources.

- Pour accéder aux informations de sécurité Microsoft les plus récentes, consultez Sécurité Microsoft.

- Pour plus d’informations sur l’implémentation et la gestion de Microsoft Entra ID, consultez Sécurisation des environnements Azure avec Microsoft Entra ID.

- Pour obtenir une vue d’ensemble des menaces sur les ressources AWS et des mesures de protection correspondantes, consultez Comment Defender for Cloud Apps aide à protéger votre environnement Amazon Web Services (AWS).

- Pour plus d’informations sur les connecteurs et la façon d’établir des connexions, consultez ces ressources :

Ressources associées

- Pour une couverture et une comparaison approfondies des fonctionnalités Azure et AWS, consultez l’ensemble de contenu Azure pour les professionnels AWS.

- Pour obtenir des conseils sur le déploiement de solutions d’identité et d’accès Microsoft Entra pour AWS, consultez Gestion des identités et des accès Microsoft Entra pour AWS.