Configurer l’autorisation multi-utilisateur à l’aide de la Protection des ressources dans la Sauvegarde Azure

Cet article décrit comment configurer l’autorisation multi-utilisateurs (MUA) pour que la Sauvegarde Azure ajoute une couche de protection supplémentaire aux opérations critiques sur vos coffres Recovery Services.

Pour cet article, nous allons présenter la création du service de protection des ressources dans un abonné différent qui offre une protection maximale. Vous y trouverez également une présentation de la demande et de l’approbation des demandes d’exécution d’opérations critiques, à l’aide de Microsoft Entra Privileged Identity Management dans le locataire qui héberge la protection des ressources. Vous pouvez éventuellement utiliser d’autres mécanismes pour gérer les autorisations JIT sur le service de protection des ressources en fonction de votre configuration.

Remarque

- L’autorisation multi-utilisateur pour la Sauvegarde Azure est disponible dans toutes les régions Azure publiques.

- L’autorisation multi-utilisateur avec la protection de ressources pour le coffre de sauvegarde est désormais en disponibilité générale. Plus d’informations

Avant de commencer

- Vérifiez que la Protection des ressources et le coffre Recovery Services se trouvent dans la même région Azure.

- Vérifiez que l’administrateur de sauvegarde ne dispose pas des autorisations de contributeur sur le service de Protection des ressources. Vous pouvez choisir de faire en sorte que le service de protection des ressources se trouve dans un autre abonnement du même répertoire ou dans un autre répertoire pour garantir un isolement maximal.

- Vérifiez que vos abonnements contenant le coffre Recovery Services ainsi que la protection des ressources (dans des abonnements ou des locataires différents) sont inscrits pour utiliser les fournisseurs Microsoft.RecoveryServices et Microsoft.DataProtection. Pour plus d’informations, consultez Fournisseurs et types de ressources Azure.

Découvrez les différents scénarios d’utilisation de MUA.

Créer un groupe de ressources

L’administrateur de la sécurité crée la protection des ressources. Nous vous recommandons de la créer dans un autre abonnement ou un autre locataire que le coffre. Cependant, elle doit se trouver dans la même région que le coffre. L’administrateur de sauvegarde NE DOIT PAS avoir d’accès Contributeur sur la protection de ressource ou l’abonnement qui le contient.

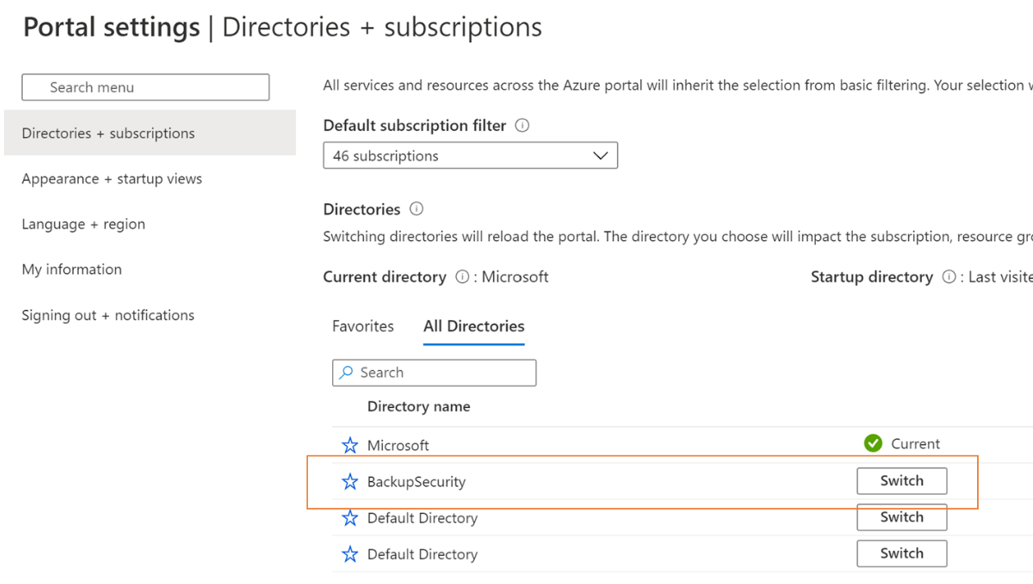

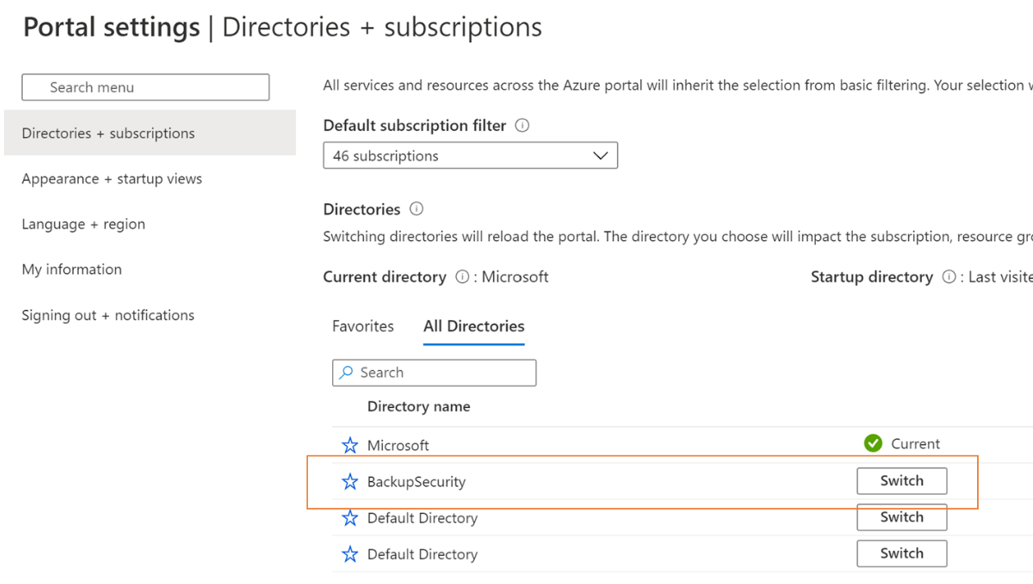

Choisir un client

Pour créer la protection de ressources dans un locataire différent du locataire du coffre, effectuez les étapes suivantes :

Dans le Portail Azure, accédez au répertoire dans lequel vous souhaitez créer la protection des ressources.

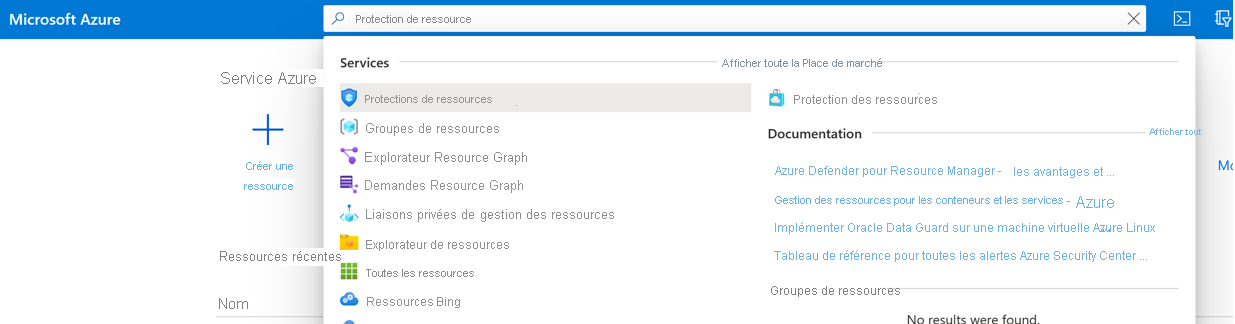

Recherchez Protections de ressources dans la barre de recherche et sélectionnez l’élément correspondant dans la liste déroulante.

- Sélectionnez Créer pour commencer à créer une protection des ressources.

- Dans le panneau créer, renseignez les informations requises pour cette protection des ressources.

- Assurez-vous que la protection des ressources se trouve dans les mêmes régions Azure que le coffre Recovery Services.

- En outre, il est utile d’ajouter une description de l’obtention ou de la demande d’accès pour effectuer des actions sur les coffres associés, si nécessaire. Cette description apparaît également dans les coffres associés pour guider l’administrateur de sauvegarde sur l’obtention des autorisations requises. Vous pouvez modifier la description ultérieurement si nécessaire, mais il est recommandé d’avoir une description bien définie à tout moment.

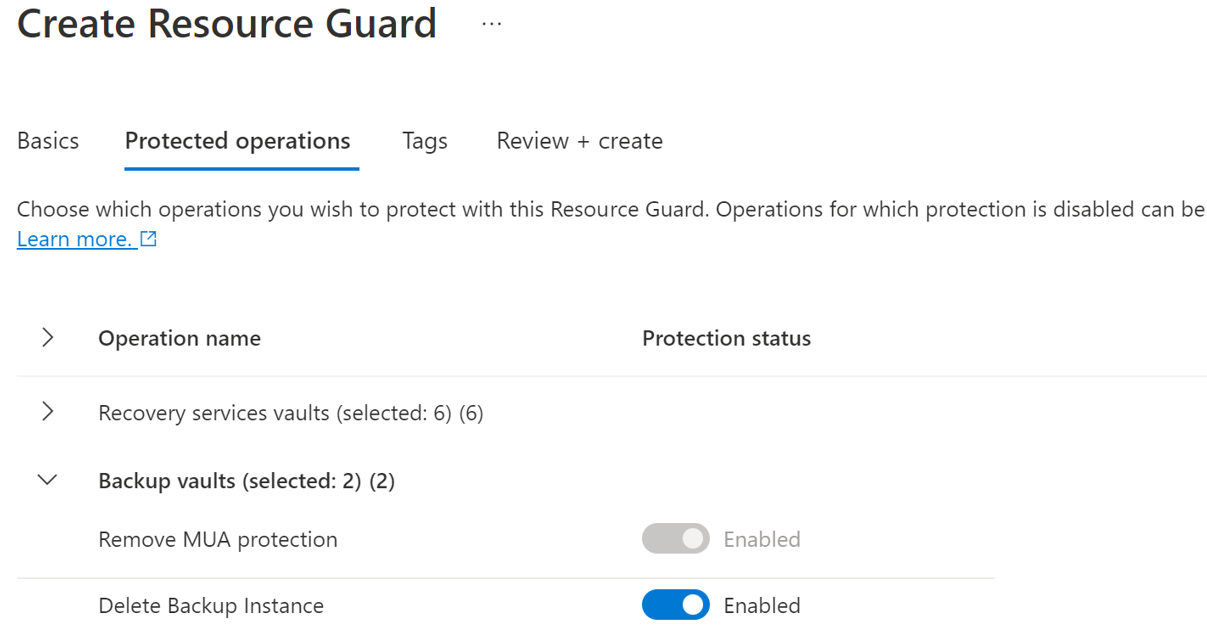

Sous l’onglet Opérations protégées, sélectionnez les opérations que vous avez besoin de protéger à l’aide de cette protection des ressources.

Vous pouvez également sélectionner les opérations à protéger après avoir créé la protection des ressources.

Si vous le souhaitez, ajoutez des balises à la protection des ressources conformément aux exigences

Sélectionnez Vérifier + créer et suivez les notifications d’état et de création de la protection de ressources.

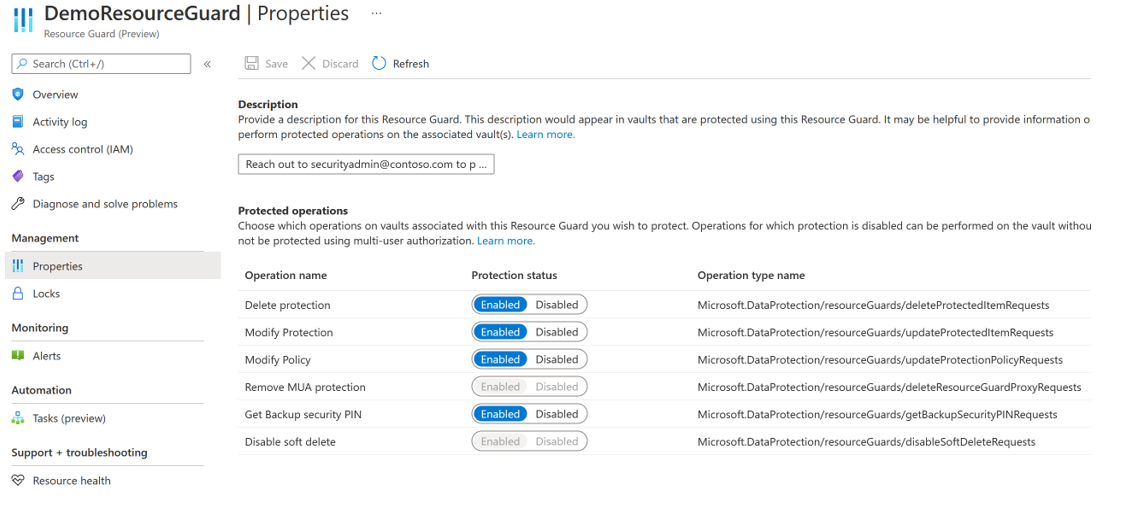

Sélectionner les opérations à protéger à l’aide de la protection des ressources

Choisissez les opérations que vous souhaitez protéger à l’aide de la protection des ressources en dehors de toutes les opérations critiques prises en charge. Par défaut, toutes les opérations critiques prises en charge sont activées. Toutefois, vous pouvez, en tant qu’administrateur de la sécurité, exempter certaines opérations de la portée de MUA à l’aide d’une protection de ressources.

Choisir un client

Pour exempter des opérations, effectuez les étapes suivantes :

Dans la protection de ressources créée ci-dessus, accédez à l’onglet Propriétés>Coffre Recovery Services.

Sélectionnez Désactiver pour les opérations que vous souhaitez exclure de l’autorisation à l’aide de la protection des ressources.

Notes

Vous ne pouvez pas désactiver les opérations protégées : Désactiver la suppression réversible et Supprimer la protection MUA.

Si vous le souhaitez, vous pouvez également mettre à jour la description de la protection des ressources à l’aide de ce panneau.

Cliquez sur Enregistrer.

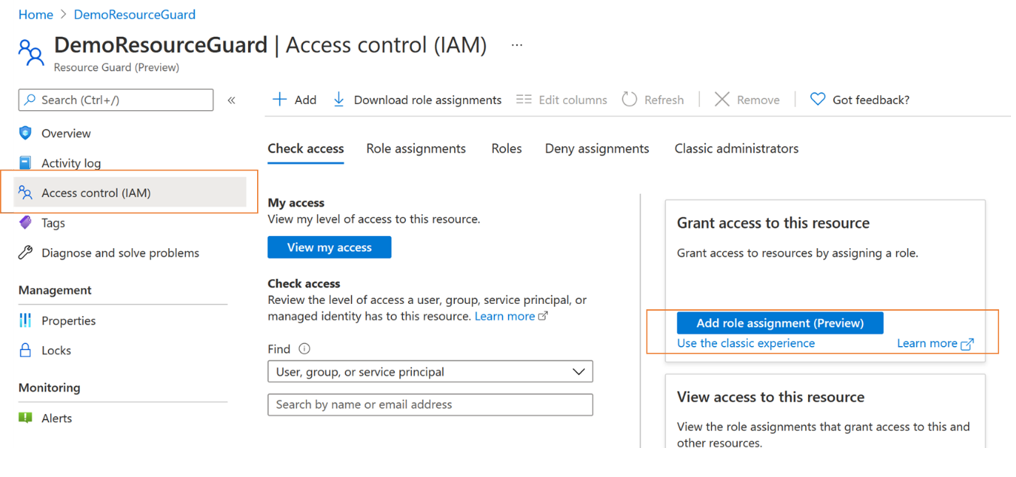

Affecter des autorisations à l’administrateur de sauvegarde sur le service de protection des ressources pour activer MUA

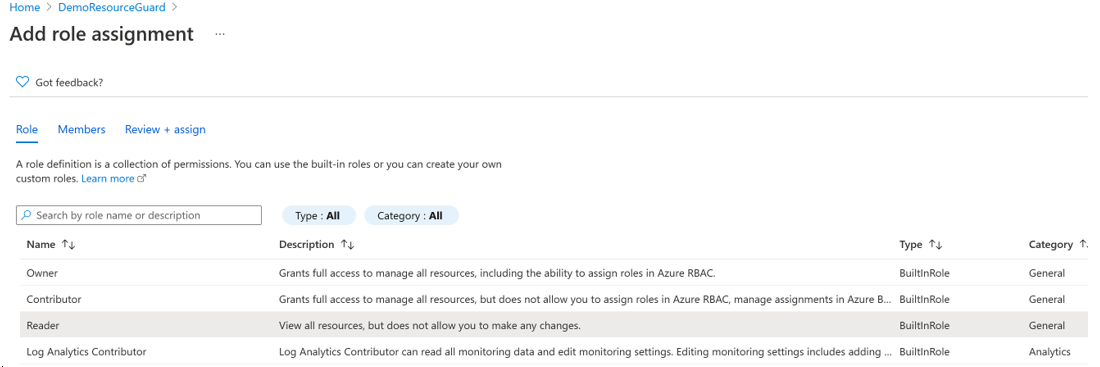

Pour activer MUA sur un coffre, l’administrateur du coffre doit avoir le rôle Lecteur sur le service de protection des ressources ou l’abonnement contenant la protection des ressources. Pour affecter le rôle Lecteur sur la protection de ressource :

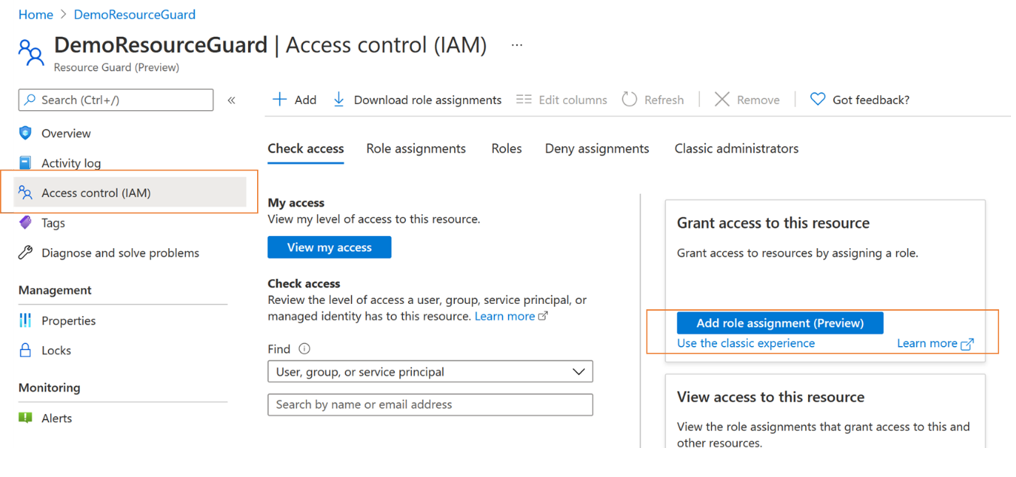

Dans la protection des ressources créée ci-dessus, accédez au panneau Contrôle d’accès (IAM), puis cliquez sur Ajouter une attribution de rôle.

Sélectionnez Lecteur dans la liste des rôles intégrés, puis Suivant.

Cliquez sur Sélectionner des membres et ajoutez l’ID de messagerie de l’administrateur de sauvegarde pour l’ajouter en tant que Lecteur. Étant donné que, dans ce cas, l’administrateur de sauvegarde se trouve dans un autre abonné, il sera ajouté en tant qu’invité à l’abonné contenant la Protection des ressources.

Cliquez sur Sélectionner, puis passez à Réviser + affecter pour terminer l’attribution de rôle.

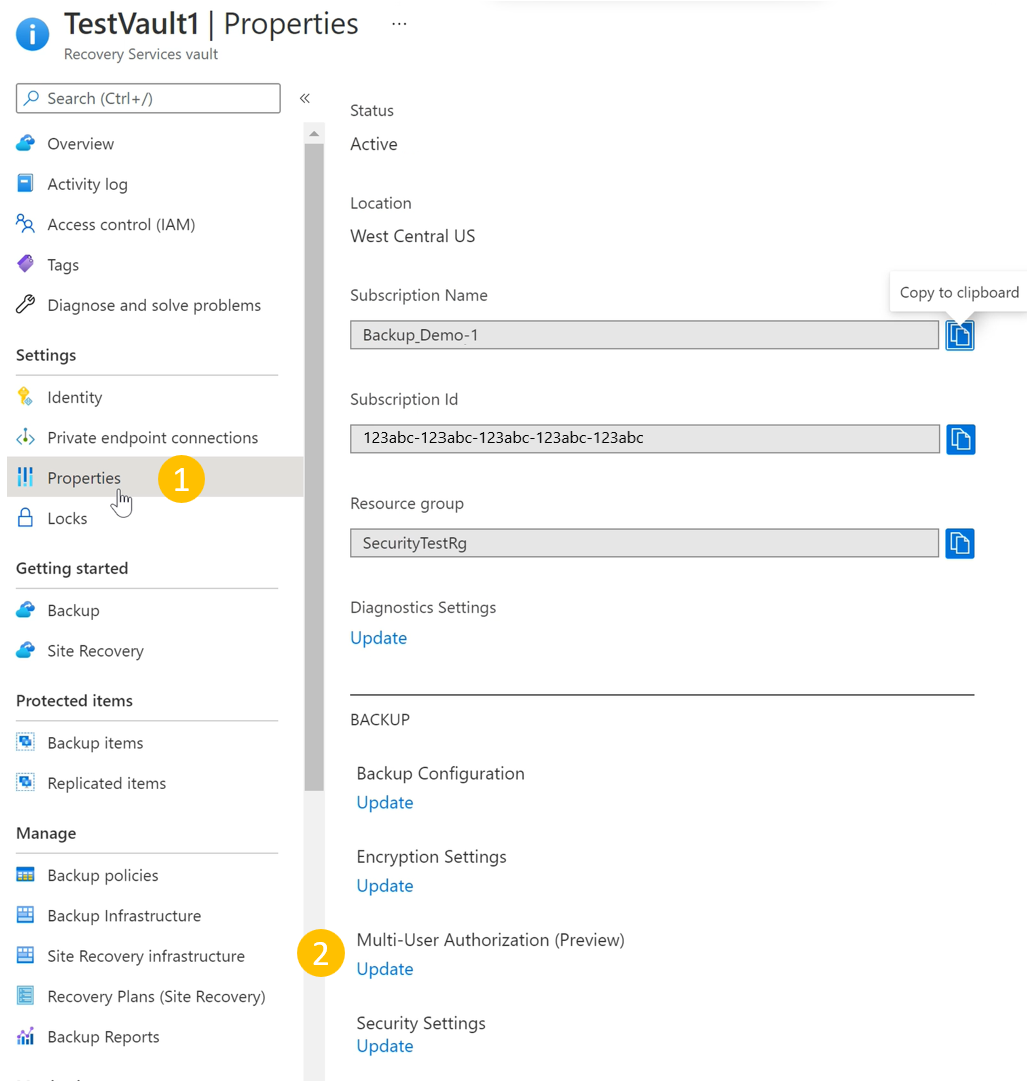

Activer MUA sur un coffre Recovery Services

Une fois l’attribution de rôle Lecteur terminée sur la protection de ressources, activez l’autorisation multi-utilisateur (MUA) sur les coffres (en tant qu’administrateur de sauvegarde) que vous gérez.

Choisir un client

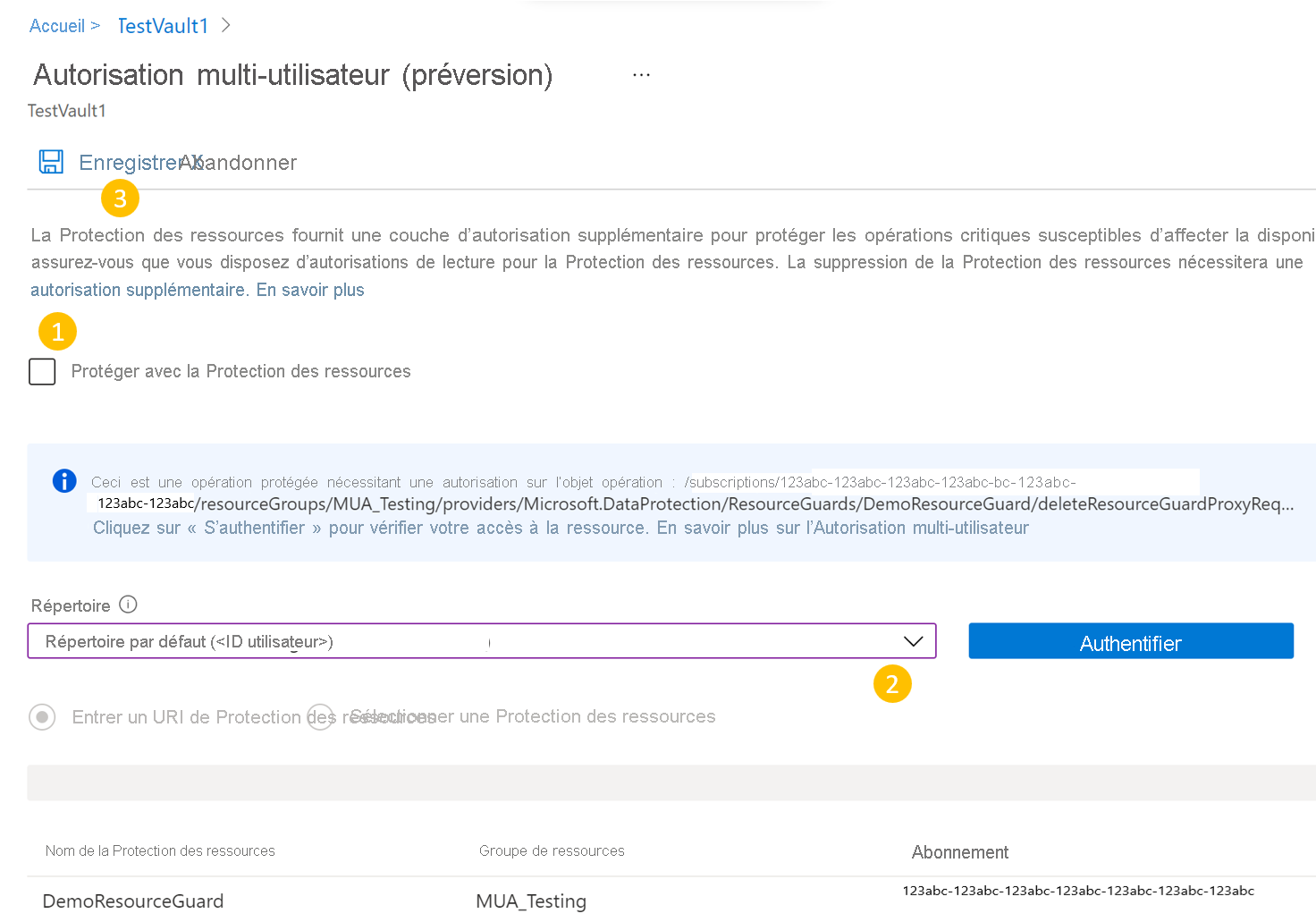

Pour activer MUA sur les coffres, effectuez les étapes suivantes.

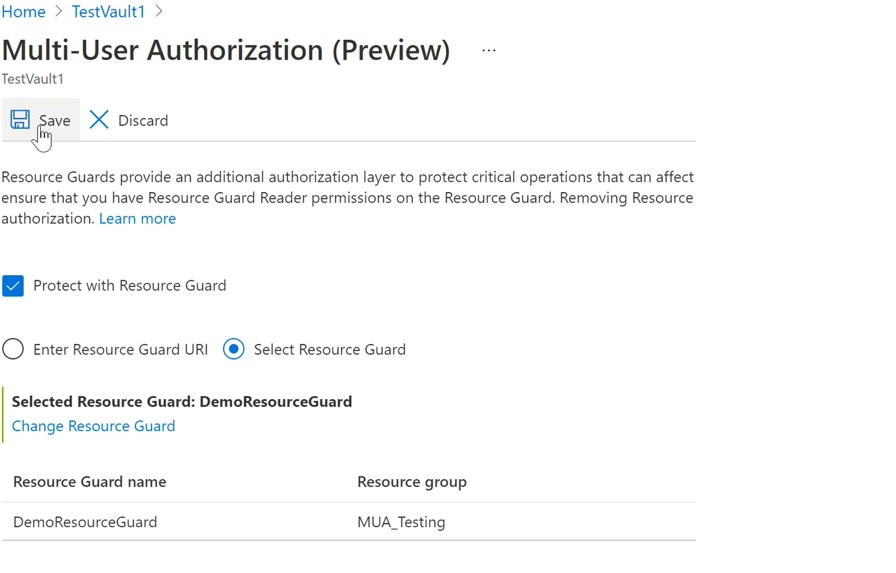

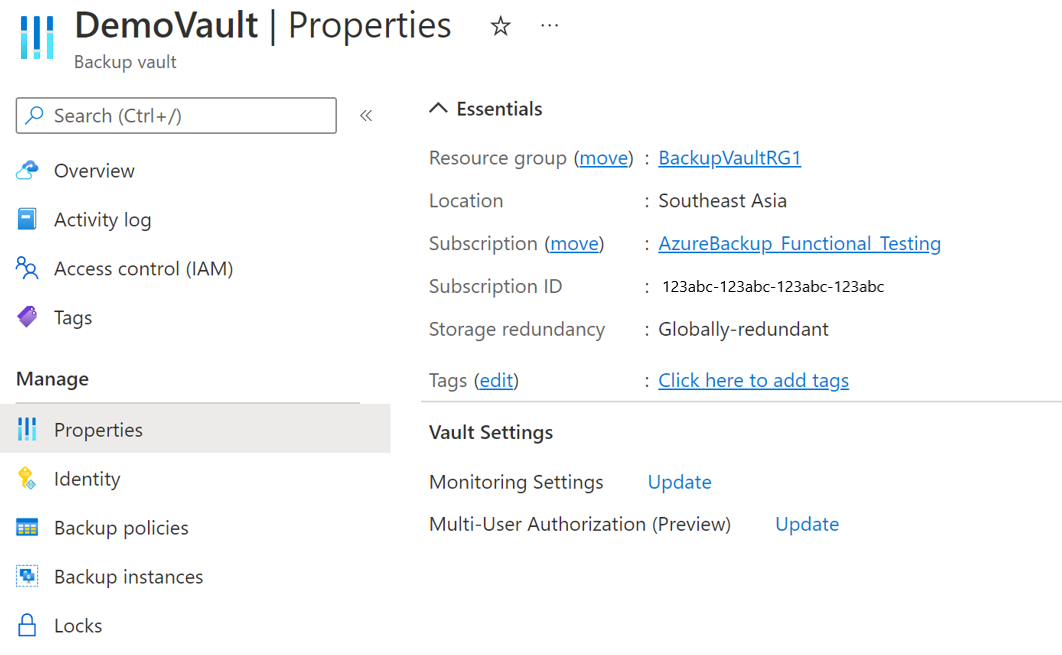

Accédez au coffre Recovery Services. Accédez à Propriétés dans le volet de navigation gauche, puis à Autorisation multi-utilisateur et sélectionnez Mettre à jour.

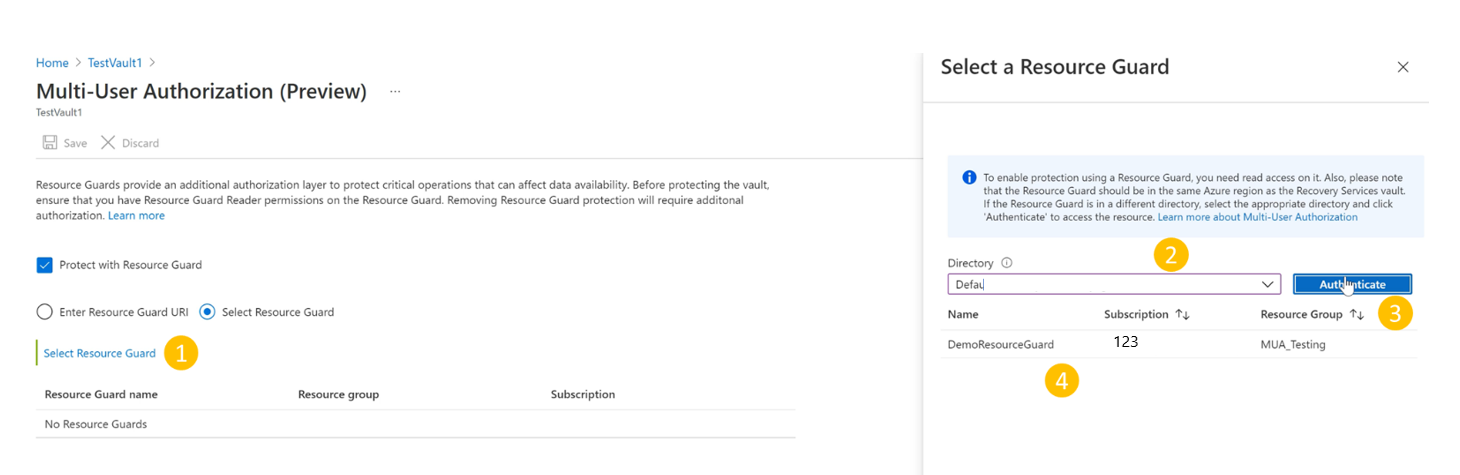

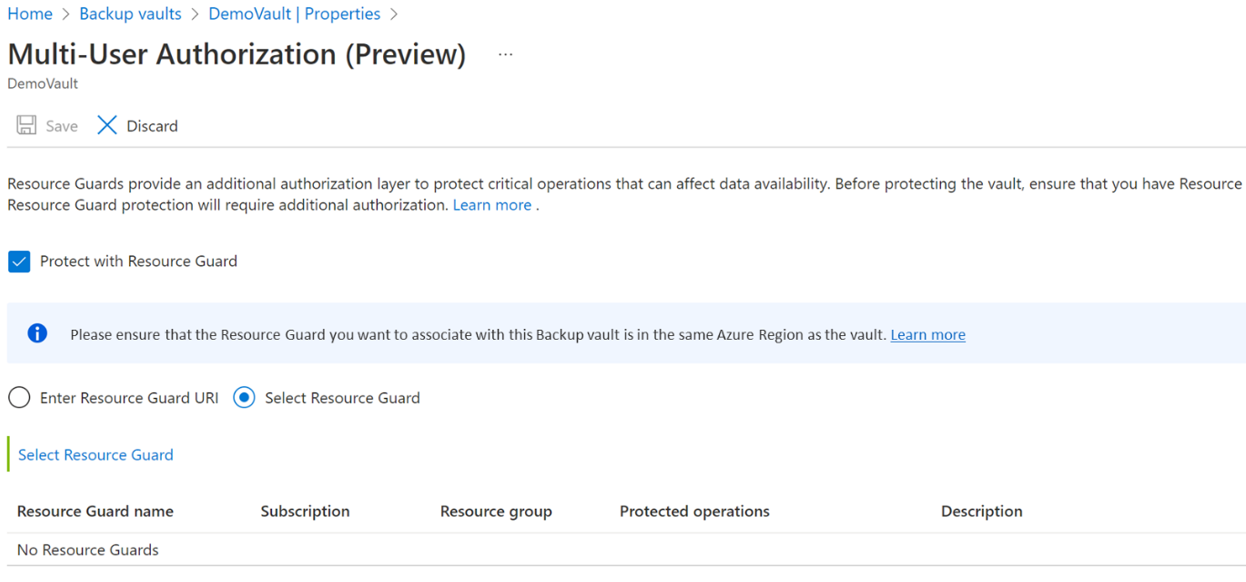

Vous avez maintenant la possibilité d’activer MUA et de choisir une protection des ressources à l’aide de l’une des méthodes suivantes :

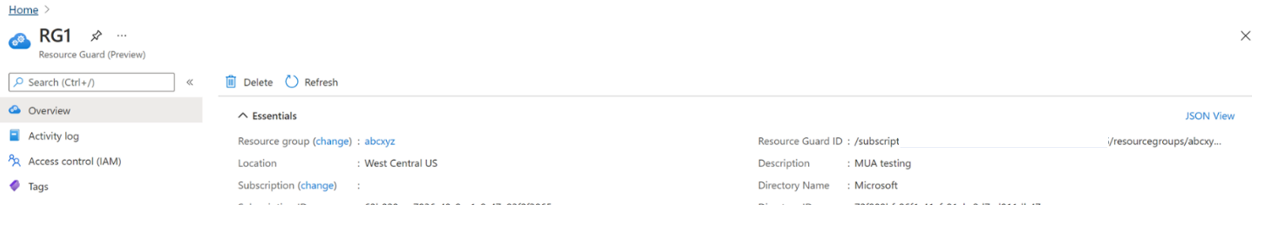

Vous pouvez spécifier l’URI de la protection des ressources, veillez à spécifier l’URI d’une protection de ressource à laquelle vous avez accès en tant que Lecteur et qui correspond aux mêmes régions que le coffre. Vous pouvez trouver l’URI (ID de protection de ressource) de la protection de ressource dans l’écran Présentation :

Ou vous pouvez sélectionner la protection de ressource dans la liste des protections des ressources auxquelles vous avez accès en tant que Lecteur, et celles qui sont disponibles dans la région.

- Cliquer sur Sélectionner la protection de ressources

- Sélectionnez la liste déroulante et choisissez le répertoire dans lequel se trouve la protection de ressources.

- Sélectionnez Authentifier pour valider votre identité et votre accès.

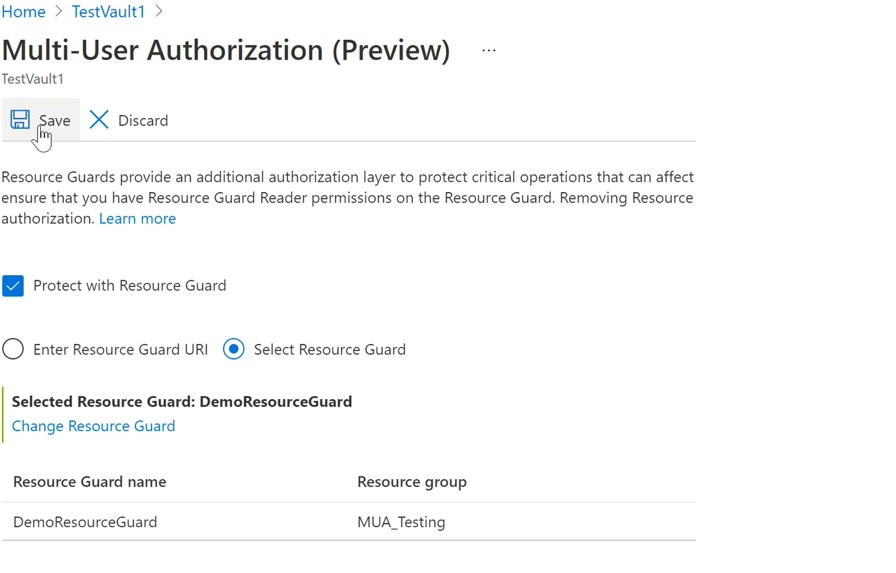

- Après l’authentification, choisissez la protection des ressources dans la liste affichée.

Sélectionnez Enregistrer une fois terminé pour activer MUA.

Opérations protégées à l’aide de MUA

Une fois que vous avez activé MUA, les opérations dans l’étendue sont limitées dans le coffre, si l’administrateur de sauvegarde tente de les exécuter sans avoir le rôle requis (c’est-à-dire le rôle Contributeur) sur la protection des ressources.

Notes

Nous vous recommandons vivement de tester votre installation après l’activation de MUA pour vous assurer que les opérations protégées sont bloquées comme prévu et que MUA est correctement configurée.

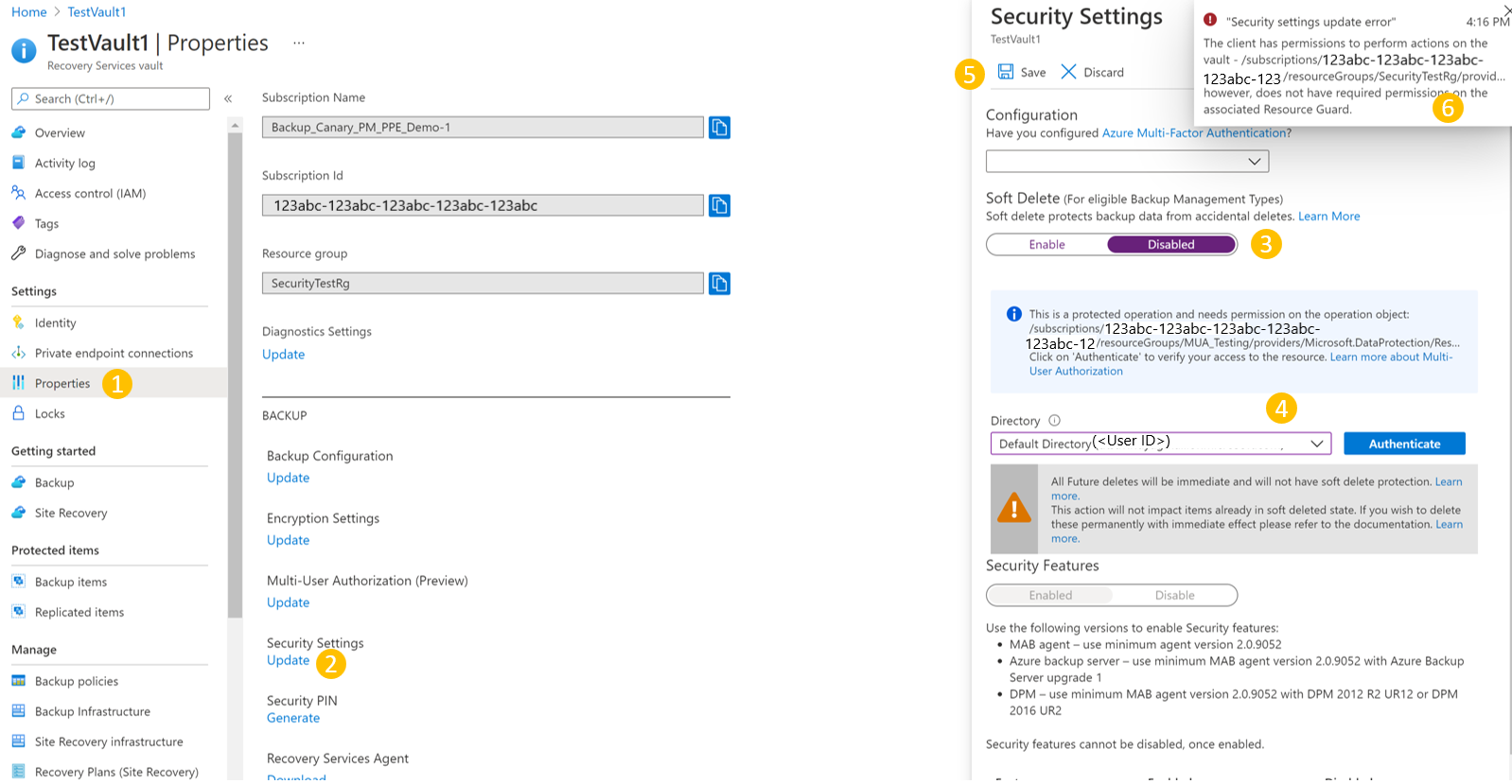

Voici une illustration de ce qui se produit lorsque l’administrateur de sauvegarde tente d’effectuer une telle opération protégée (par exemple, la désactivation de la suppression réversible est décrite ici. D’autres opérations protégées ont une expérience similaire). Les étapes suivantes sont effectuées par un administrateur de sauvegarde sans autorisations requises.

Pour désactiver la suppression réversible, accédez au coffre Recovery Services >Propriétés>Paramètres de sécurité, puis sélectionnez Mettre à jour, ce qui permet d’accéder aux paramètres de sécurité.

Désactivez la suppression réversible à l’aide du curseur. Vous êtes informé qu’il s’agit d’une opération protégée et que vous devez vérifier leur accès à la protection des ressources.

Sélectionnez le répertoire contenant la protection des ressources et authentifiez-vous. Cette étape n’est peut-être pas nécessaire si la protection des ressources se trouve dans le même répertoire que le coffre.

Sélectionnez alors Enregistrer. La requête échoue avec une erreur informant de l’absence d’autorisations suffisantes sur le service de protection des ressources pour vous permettre d’effectuer cette opération.

Autoriser les opérations critiques (protégées) à l’aide de Microsoft Entra Privileged Identity Management

Les sections suivantes traitent de l’autorisation de ces requêtes à l’aide de PIM. Dans certains cas, vous devrez peut-être effectuer des opérations critiques sur vos sauvegardes et MUA peut vous aider à vous assurer qu’elles sont exécutées uniquement lorsque les approbations ou les autorisations appropriées existent. Comme nous l’avons vu précédemment, l’administrateur de sauvegarde doit avoir un rôle Collaborateur sur le service de protection des ressources pour effectuer des opérations critiques qui se trouvent dans l’étendue de la protection des ressources. L’une des façons d’autoriser des opérations juste-à-temps consiste à utiliser Microsoft Entra Privileged Identity Management.

Remarque

Bien que l’utilisation de Microsoft Entra PIM soit l’approche recommandée, vous pouvez employer des méthodes manuelles ou personnalisées pour gérer l’accès de l’administrateur de sauvegarde sur la protection des ressources. Pour gérer manuellement l’accès à la protection des ressources, utilisez le paramètre Contrôle d’accès (IAM) dans la barre de navigation gauche de la protection de ressource et accordez le rôle Collaborateur à l’administrateur de sauvegarde.

Créer une attribution éligible pour l’administrateur de sauvegarde (si vous utilisez Microsoft Entra Privileged Identity Management)

L’Administrateur de sécurité peut utiliser PIM pour créer une attribution éligible pour l’Administrateur de sauvegarde en tant que Contributeur à la protection des ressources. Cela permet à l’administrateur de sauvegarde de déclencher une demande (pour le rôle Contributeur) lorsqu’il doit effectuer une opération protégée. Pour ce faire, l'administrateur de la sécurité effectue les opérations suivantes :

Dans le locataire de sécurité (qui contient la Protection de ressource), accédez à Privileged Identity Management (recherchez cette chaîne dans la barre de recherche du portail Azure), puis accédez à Ressources Azure (sous Gérer dans le menu de gauche).

Sélectionnez la ressource (la protection de ressource ou l’abonnement/protection des ressources conteneur) à laquelle vous souhaitez affecter le rôle Contributeur.

Si vous ne voyez pas la ressource correspondante dans la liste des ressources, assurez-vous d’ajouter l’abonnement conteneur à gérer par PIM.

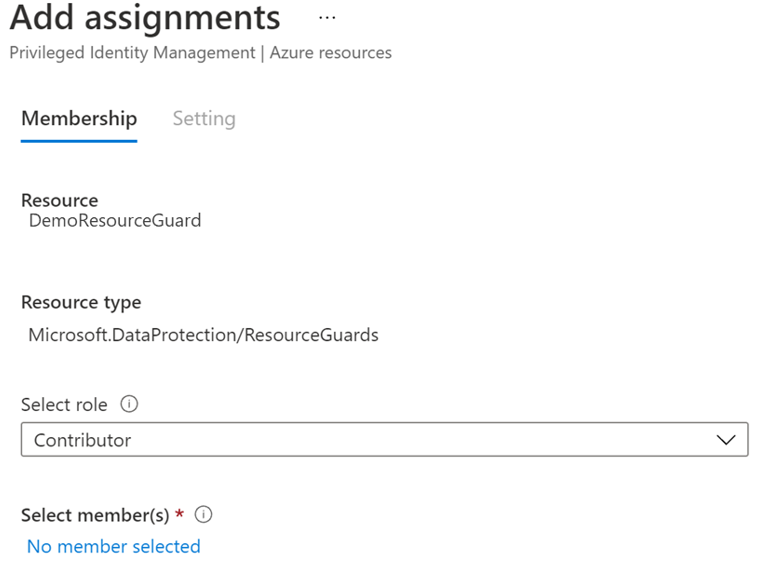

Dans la ressource sélectionnée, accédez à Affectations (sous Gérer dans le menu de gauche), puis accédez à Ajouter des affectations.

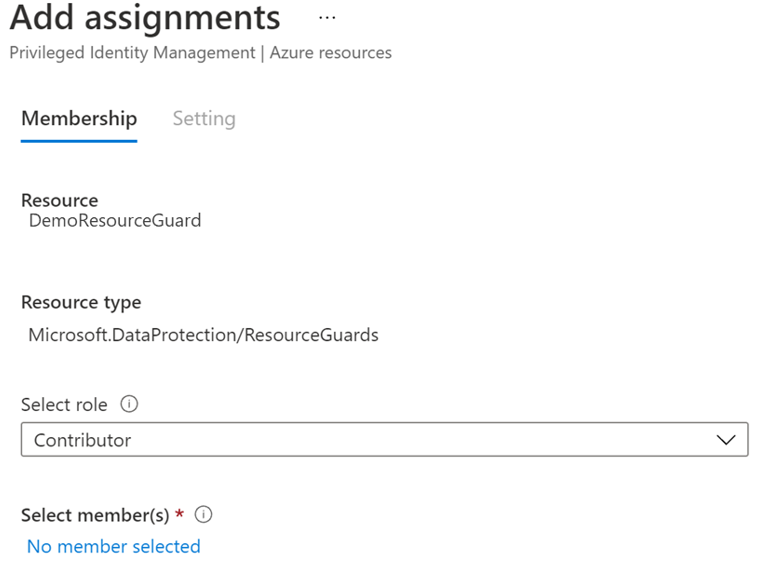

Dans Ajouter des attributions :

- Sélectionnez le rôle de Contributeur.

- Accédez à Sélectionner des membres et ajoutez le nom d’utilisateur (ou les adresses e-mail) de l’administrateur de sauvegarde.

- Cliquez sur Suivant.

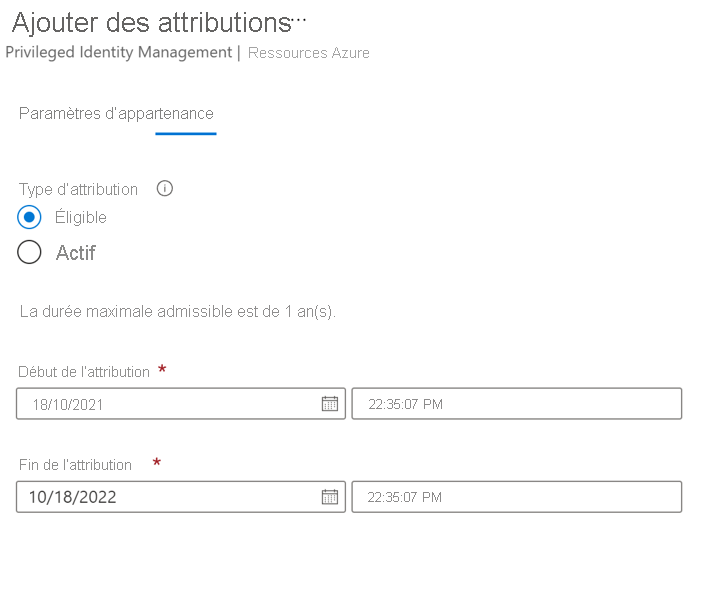

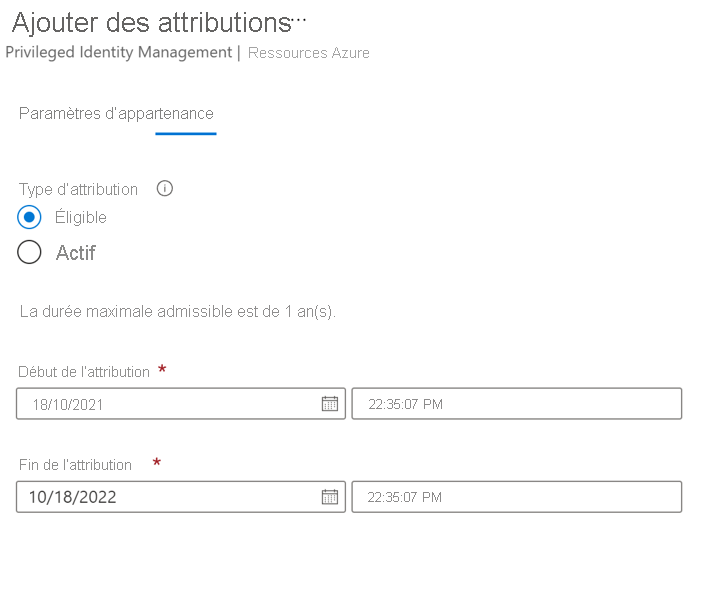

Dans l’écran suivant :

- Sous Type d’affectation, choisissez Éligible.

- Spécifiez la durée de validité de l’autorisation éligible.

- Sélectionnez Attribuer pour terminer la création de l’attribution éligible.

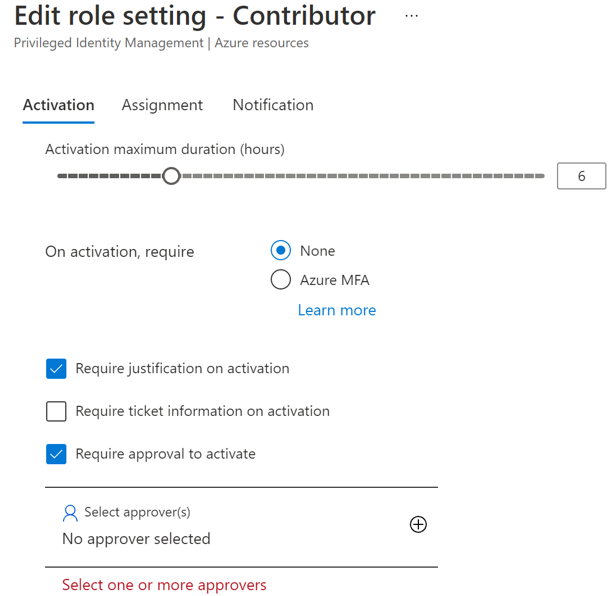

Configurer des approbateurs pour l’activation du rôle Contributeur

Par défaut, la configuration ci-dessus ne dispose peut-être pas d’un approbateur (et d’une exigence de flux d’approbation) configuré dans PIM. Pour vous assurer que les approbateurs sont requis pour autoriser uniquement les demandes autorisées, l’administrateur de la sécurité doit effectuer les étapes suivantes.

Notes

Notez que si cela n’est pas configuré, toutes les demandes sont approuvées automatiquement sans passer par les administrateurs de la sécurité ou l’évaluation d’un approbateur désigné. Des informations supplémentaires sont disponibles ici.

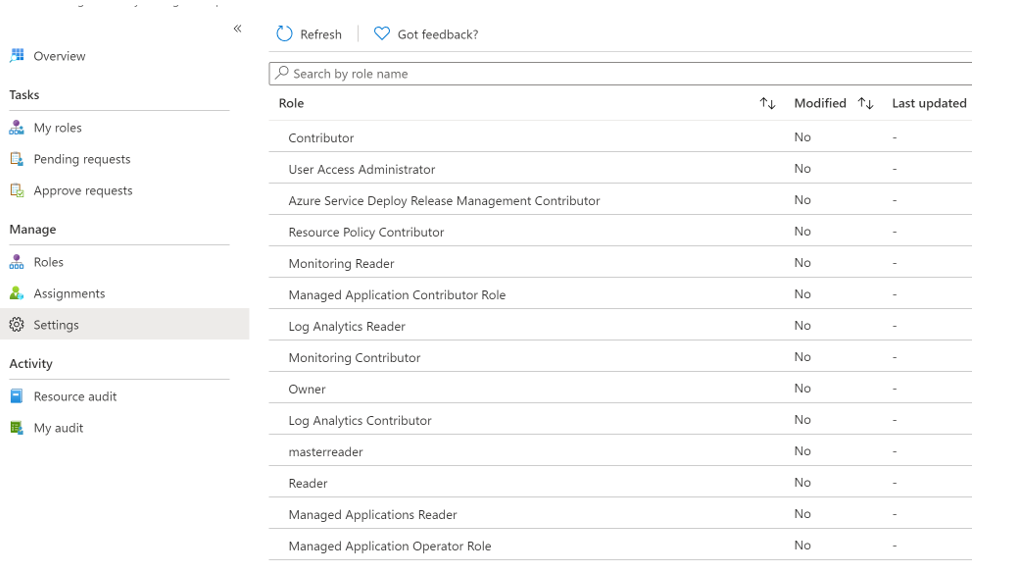

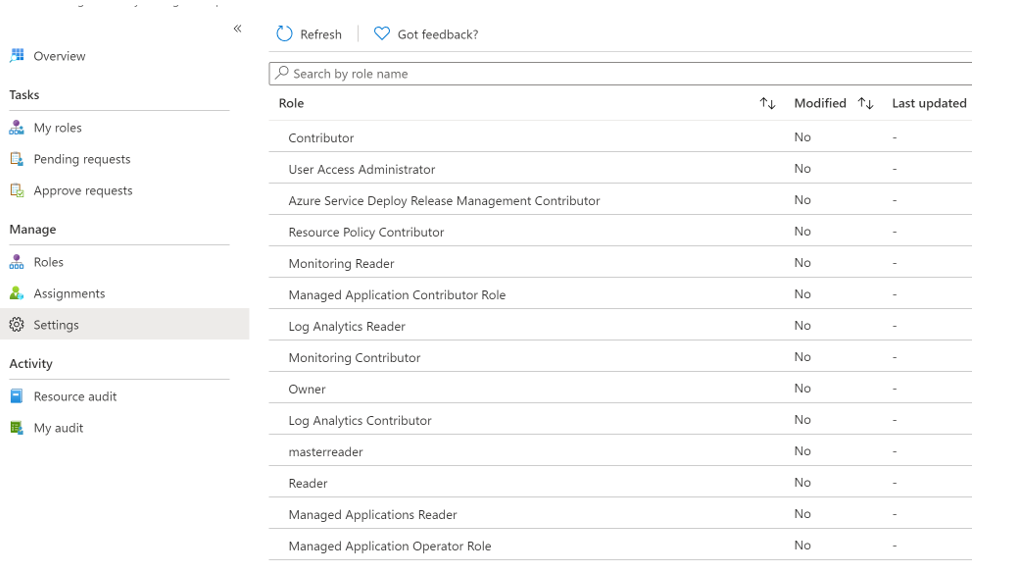

Dans Microsoft Entra PIM, sélectionnez Ressources Azure dans la barre de navigation de gauche, puis sélectionnez votre protection de ressources.

Accédez à Paramètres, puis accédez au rôle Contributeur.

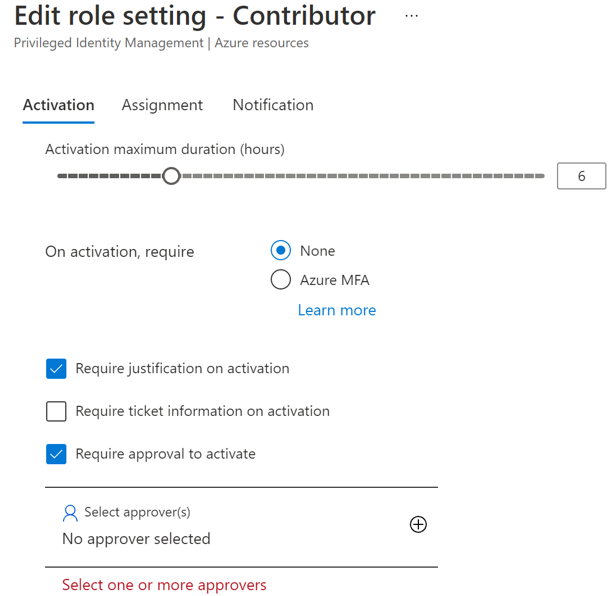

Si le paramètre nommé Approbateurs affiche Aucun ou affiche des approbateurs incorrects, sélectionnez Modifier pour ajouter les réviseurs qui doivent vérifier et approuver la demande d’activation pour le rôle Contributeur.

Dans l’onglet Activation, sélectionnez Demander une approbation pour activation et ajouter le ou les approbateurs qui doivent approuver chaque requête. Vous pouvez également sélectionner d’autres options de sécurité telles que l’utilisation de l’authentification MFA et mandater des options de ticket pour activer le rôle Contributeur. Si vous le souhaitez, sélectionnez les paramètres pertinents dans les onglets Attribution et Notification selon vos besoins.

Sélectionnez Mettre à jour une fois terminé.

Demander l’activation d’une attribution éligible pour effectuer des opérations critiques

Une fois que l’administrateur de la sécurité crée une attribution éligible, l’administrateur de sauvegarde doit activer l’attribution pour le rôle Contributeur pour pouvoir effectuer des actions protégées. Les actions suivantes sont effectuées par l'administrateur de sauvegarde pour activer l’attribution de rôle.

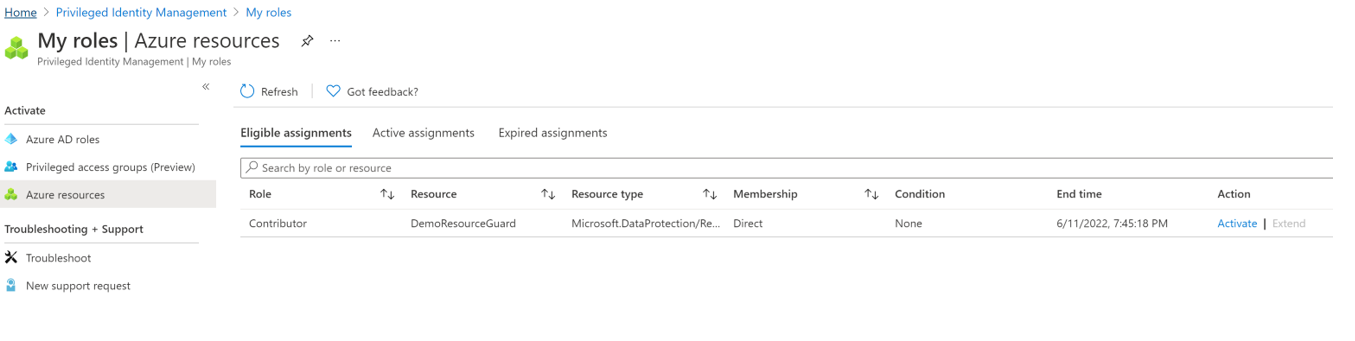

Accéder à Microsoft Entra Privileged Identity Management. Si la protection de ressources se trouve dans un autre répertoire, basculez-y, puis accédez à Microsoft Entra Privileged Identity Management.

Accédez à Mes rôles>Ressources Azure dans le menu de gauche.

L’administrateur de sauvegarde peut voir une attribution Éligible pour le rôle Contributeur. Sélectionnez Activer pour l’activer.

L’administrateur de sauvegarde est informé via une notification du portail que la demande est envoyée pour approbation.

Approuver l’activation des demandes pour effectuer des opérations critiques

Une fois que l’administrateur de sauvegarde a déclenché une demande d’activation du rôle Contributeur, la demande doit être examinée et approuvée par l’administrateur de la sécurité.

- Dans le locataire de sécurité, accédez à Microsoft Entra Privileged Identity Management.

- Accédez à Approuver les demandes.

- Sous Ressources Azure, la demande émise par l’administrateur de sauvegarde qui demande l’activation en tant que Contributeur peut être consultée.

- Examinez la demande. Si elle est authentique, sélectionnez la requête, puis Approuver pour l’approuver.

- L’administrateur de sauvegarde est informé par e-mail (ou d’autres mécanismes d’alerte organisationnels) que la demande est désormais approuvée.

- Une fois approuvé, l’administrateur de sauvegarde peut effectuer des opérations protégées pour la période demandée.

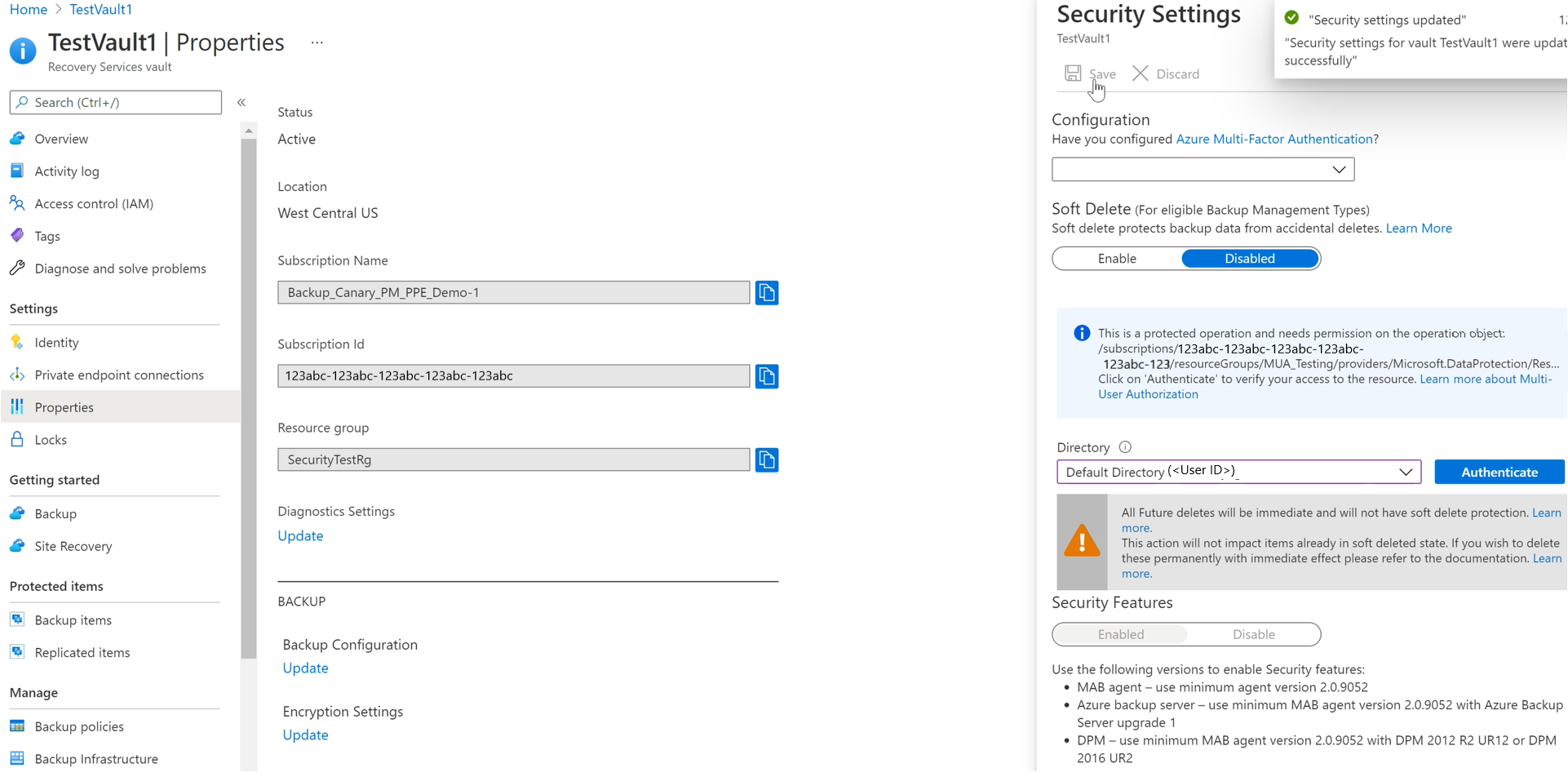

Exécution d’une opération protégée après l’approbation

Une fois que la demande du rôle contributeur de l’administrateur de sauvegarde sur la protection de ressource est approuvée, elle peut effectuer des opérations protégées sur le coffre associé. Si la protection de ressource se trouve dans un autre répertoire, l’administrateur de sauvegarde doit s’authentifier.

Notes

Si l’accès a été attribué à l’aide d’un mécanisme JIT, le rôle Contributeur est retiré à la fin de la période approuvée. Sinon, l’administrateur de la sécurité supprime manuellement le rôle Contributeur affecté à l’administrateur de sauvegarde pour effectuer l’opération critique.

La capture d’écran suivante montre un exemple de désactivation de la suppression réversible pour un coffre-fort activé par MUA.

Activer MUA sur un coffre Recovery Services

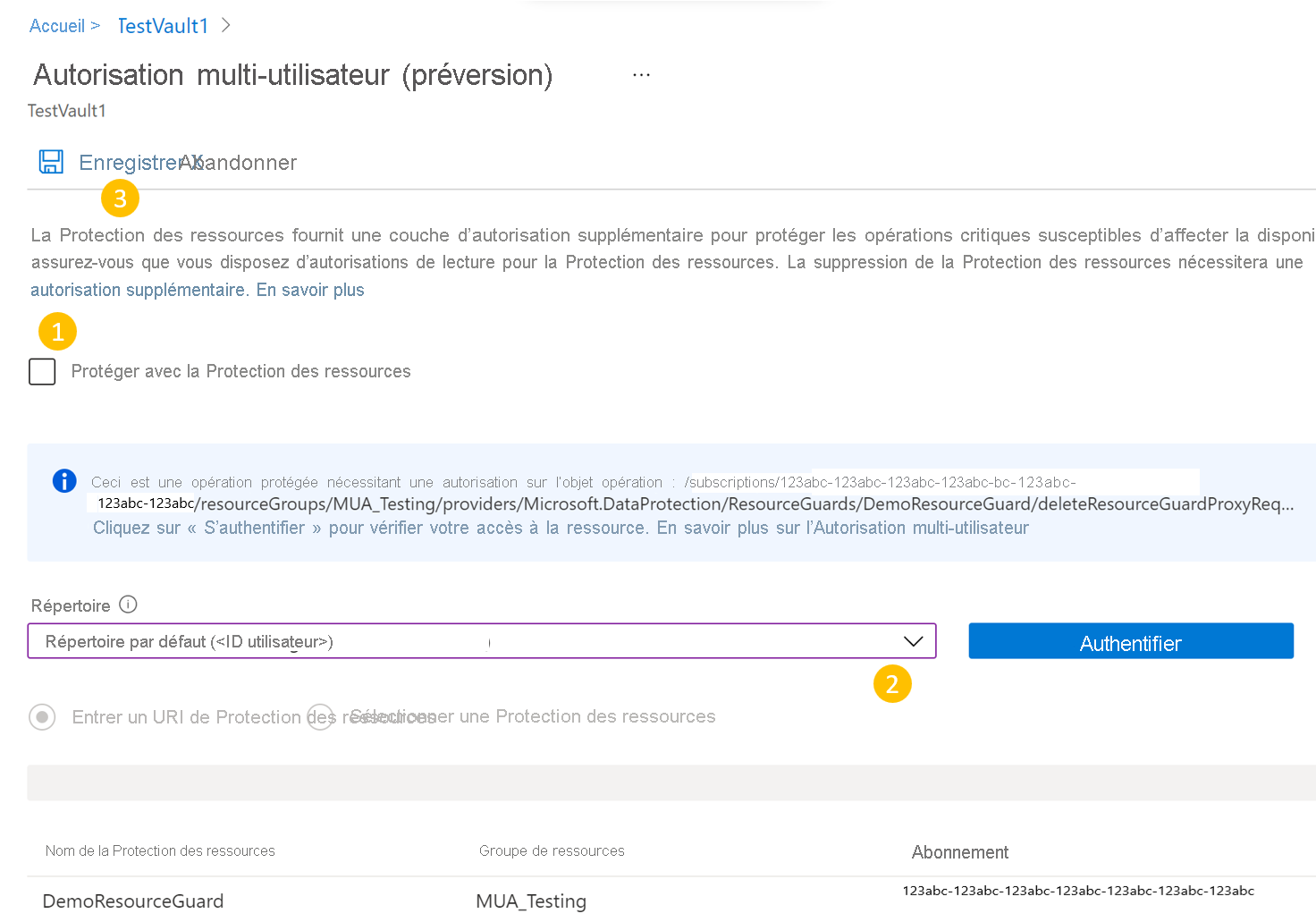

La désactivation de MUA est une opération protégée, par conséquent, les coffres sont protégés à l’aide de MUA. Si vous (administrateur de sauvegarde) voulez désactiver MUA, vous devez disposer du rôle Contributeur nécessaire dans la protection de ressources.

Choisir un client

Pour désactiver MUA sur un coffre, effectuez ces étapes :

L’administrateur de sauvegarde demande le rôle d’administrateur de la sécurité pour le rôle Contributeur sur la protection des ressources. Il peut demander à ce paramètre d’utiliser les méthodes approuvées par l’organisation, telles que les procédures JIT, comme Microsoft Entra Privileged Identity Management ou d’autres outils et procédures internes.

L’administrateur de la sécurité approuve la demande (si elle est digne d’être approuvée) et informe l’administrateur de la sauvegarde. À présent, l’administrateur de sauvegarde a le rôle Contributeur sur la protection des ressources.

L’Administrateur de sauvegarde accède au coffre >Propriétés>Autorisation multi-utilisateurs.

Sélectionnez Update.

- Décochez la case Protéger avec la protection des ressources.

- Choisissez le répertoire qui contient la protection des ressources et vérifiez l’accès à l’aide du bouton Authentifier (le cas échéant).

- Après Authentification, sélectionnez Enregistrer. Avec l’accès approprié, la requête doit être correctement effectuée.

L’ID de locataire est nécessaire si la protection de ressources existe dans un autre locataire.

Exemple :

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

Cet article décrit comment configurer l’autorisation multi-utilisateur (MUA) pour que la Sauvegarde Azure ajoute une couche de protection supplémentaire aux opérations critiques sur votre coffre de sauvegarde.

Pour cet article, nous allons présenter la création du service de protection des ressources dans un abonné différent qui offre une protection maximale. Vous y trouverez également une présentation de la demande et de l’approbation des demandes d’exécution d’opérations critiques, à l’aide de Microsoft Entra Privileged Identity Management dans le locataire qui héberge la protection des ressources. Vous pouvez éventuellement utiliser d’autres mécanismes pour gérer les autorisations JIT sur le service de protection des ressources en fonction de votre configuration.

Remarque

- L’autorisation multi-utilisateur avec la protection de ressources pour le coffre de sauvegarde est désormais en disponibilité générale.

- L’autorisation multi-utilisateur pour la Sauvegarde Azure est disponible dans toutes les régions Azure publiques.

Avant de commencer

- Vérifiez que la protection des ressources et le coffre de sauvegarde se trouvent dans la même région Azure.

- Vérifiez que l’administrateur de sauvegarde ne dispose pas des autorisations de contributeur sur le service de Protection des ressources. Vous pouvez choisir de faire en sorte que le service de protection des ressources se trouve dans un autre abonnement du même répertoire ou dans un autre répertoire pour garantir un isolement maximal.

- Assurez-vous que vos abonnements contenant le coffre de sauvegarde ainsi que la protection des ressources (dans des abonnements ou des abonnés différents) sont inscrits pour utiliser le fournisseur Microsoft.RecoveryServices4. Pour plus d’informations, consultez Fournisseurs et types de ressources Azure.

Découvrez les différents scénarios d’utilisation de MUA.

Créer un groupe de ressources

L’administrateur de la sécurité crée la protection des ressources. Nous vous recommandons de la créer dans un autre abonnement ou un autre locataire que le coffre. Cependant, elle doit se trouver dans la même région que le coffre.

L’administrateur de sauvegarde NE DOIT PAS avoir d’accès Contributeur sur la protection de ressource ou l’abonnement qui le contient.

Pour créer la protection des ressources dans un abonné différent de l’abonné du coffre en tant qu’administrateur de sécurité, procédez comme suit :

Dans le Portail Azure, accédez au répertoire dans lequel vous souhaitez créer la protection des ressources.

Recherchez Protections de ressources dans la barre de recherche et sélectionnez l’élément correspondant dans la liste déroulante.

- Sélectionnez Créer pour créer une protection des ressources.

- Dans le panneau Créer, renseignez les informations requises pour cette protection des ressources.

- Vérifiez que la protection de ressources se trouve dans la même région Azure que le coffre de sauvegarde.

- Ajoutez une description de la demande d’accès pour effectuer des actions sur les coffres associés, si nécessaire. Cette description apparaît également dans les coffres associés pour guider l’administrateur de sauvegarde sur l’obtention des autorisations requises.

Sous l’onglet Opérations protégées, sélectionnez les opérations que vous avez besoin de protéger à l’aide de cette protection des ressources sous l’onglet Coffre de sauvegarde.

Actuellement, l’onglet Opérations protégées inclut uniquement l’option Supprimer l’instance de sauvegarde à désactiver.

Vous pouvez également sélectionner les opérations à protéger après avoir créé la protection des ressources.

Si vous le souhaitez, ajoutez des étiquettes à la protection des ressources conformément aux exigences.

Sélectionnez Vérifier + créer, puis suivez les notifications pour monitorer l’état et la création de la protection de ressources.

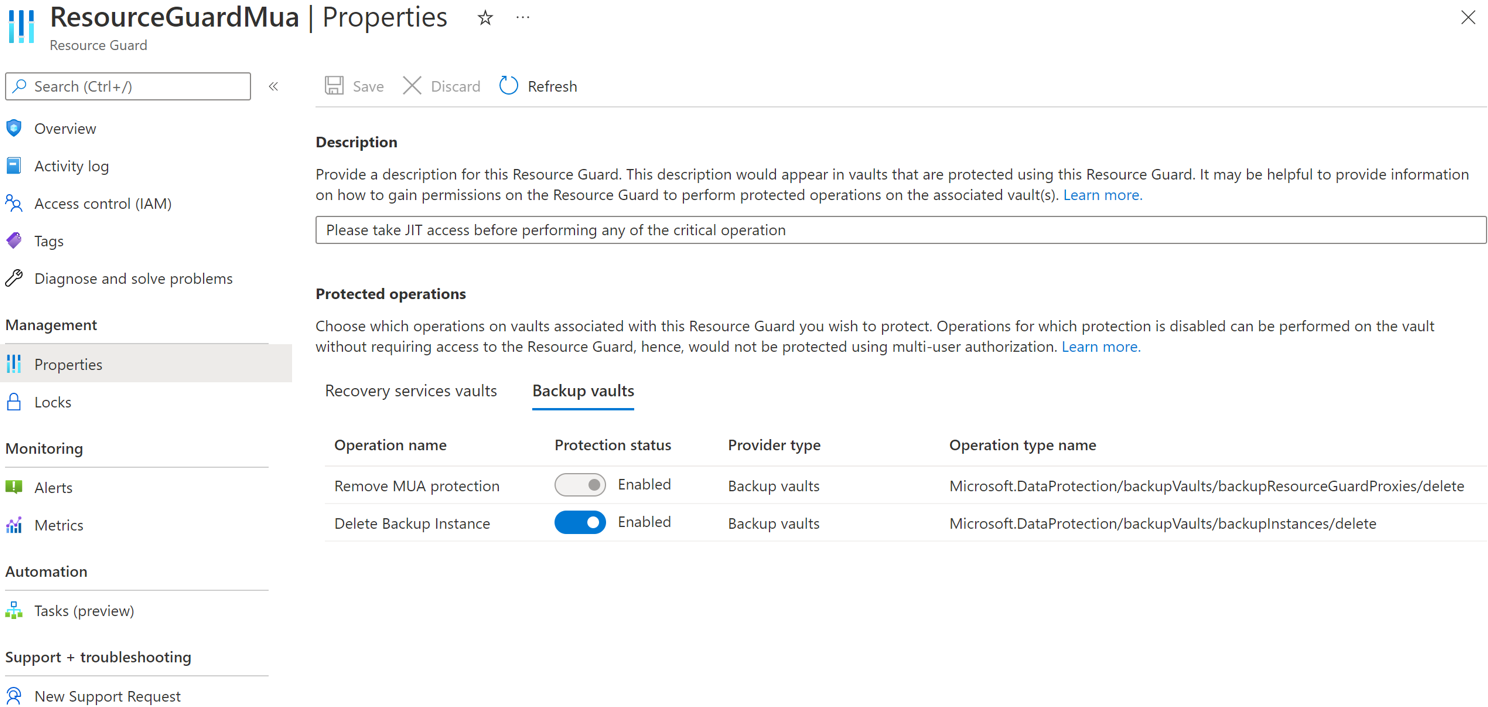

Sélectionner les opérations à protéger à l’aide de la protection des ressources

Après la création du coffre, l’administrateur de sécurité peut également choisir les opérations de protection à l’aide de la protection des ressources parmi toutes les opérations critiques prises en charge. Par défaut, toutes les opérations critiques prises en charge sont activées. Toutefois, l’administrateur de la sécurité peut exempter certaines opérations de tomber sous le portée de MUA à l’aide de la protection des ressources.

Pour sélectionner les opérations de protection, procédez comme suit :

Dans la protection des ressources que vous avez créée, accédez à l’onglet Propriétés>Coffre de sauvegarde.

Sélectionnez Désactiver pour les opérations que vous souhaitez exclure de l’autorisation.

Vous ne pouvez pas désactiver les opérations Supprimer la protection MUA et Désactiver la suppression réversible.

Si vous le souhaitez, sous l’onglet Coffres de sauvegarde, mettez à jour la description de la protection des ressources.

Cliquez sur Enregistrer.

Affecter des autorisations à l’administrateur de sauvegarde sur le service de protection des ressources pour activer MUA

L’administrateur de sauvegarde doit avoir le rôle Lecteur sur le service de protection des ressources ou l’abonnement contenant la protection des ressources pour activer MUA sur un coffre. L’administrateur de sécurité doit attribuer ce rôle à l’administrateur de sauvegarde.

Pour attribuer le rôle Lecteur sur la protection de ressource, procédez comme suit :

Dans la protection des ressources créée ci-dessus, accédez au panneau Contrôle d’accès (IAM), puis cliquez sur Ajouter une attribution de rôle.

Sélectionnez Lecteur dans la liste des rôles intégrés, puis Suivant.

Cliquez sur Sélectionner des membres et ajoutez l’adresse e-mail de l’administrateur de sauvegarde pour attribuer le rôleLecteur.

À mesure que les administrateurs de sauvegarde changent d’abonné, ils sont ajoutés en tant qu’invités à l’abonné qui contient la protection des ressources.

Cliquez sur Sélectionner> Vérifier+attribuer pour terminer l’attribution de rôle.

Activer MUA sur un coffre de Sauvegarde

Une fois que l’administrateur de sauvegarde dispose du rôle Lecteur sur la protection des ressources, il peut activer l’autorisation multi-utilisateurs sur les coffres gérés, en procédant comme suit :

Accédez au coffre de sauvegarde pour lequel vous souhaitez configurer MUA.

Dans le volet de gauche, sélectionnez Propriétés.

Accédez à Autorisation multi-utilisateurs et sélectionnez Mettre à jour.

Pour activer MUA et choisir une protection des ressources, effectuez l’une des actions suivantes :

Vous pouvez spécifier l’URI de la protection des ressources. Veillez à spécifier l’URI d’une protection de ressources pour laquelle vous avez l’accès Lecteur et qui se trouve dans la même région que le coffre. Vous pouvez trouver l’URI (ID de protection de ressource) de la protection de ressource dans la page de Présentation.

Ou vous pouvez sélectionner la protection de ressource dans la liste des protections des ressources auxquelles vous avez accès en tant que Lecteur, et celles qui sont disponibles dans la région.

- Cliquer sur Sélectionner la protection de ressources.

- Sélectionnez la liste déroulante et le répertoire dans lequel se trouve la protection de ressources.

- Sélectionnez Authentifier pour valider votre identité et votre accès.

- Après l’authentification, choisissez la protection des ressources dans la liste affichée.

Sélectionnez Enregistrer pour activer MUA.

Opérations protégées à l’aide de MUA

Une fois que l’administrateur de sauvegarde a activé MUA, les opérations dans l’étendue sont limitées dans le coffre et les opérations échouent si l’administrateur de sauvegarde tente de les exécuter sans avoir le rôle Contributeur sur la protection des ressources.

Notes

Nous vous recommandons vivement de tester votre configuration après avoir activé MUA pour vous assurer que :

- Les opérations protégées sont bloquées comme prévu.

- MUA est correctement configurée.

Pour effectuer une opération protégée (désactivation de MUA), procédez comme suit :

Accédez au coffre >Propriétés dans le volet de gauche.

Pour désactiver MUA, décochez la case.

Vous recevrez une notification indiquant qu’il s’agit d’une opération protégée et que vous devez avoir accès à la protection des ressources.

Sélectionnez le répertoire contenant la protection des ressources et authentifiez-vous.

Cette étape n’est peut-être pas nécessaire si la protection des ressources se trouve dans le même répertoire que le coffre.

Sélectionnez Enregistrer.

La requête échoue avec une erreur informant de l’absence d’autorisations suffisantes sur le service de protection des ressources pour vous permettre d’effectuer cette opération.

Autoriser les opérations critiques (protégées) à l’aide de Microsoft Entra Privileged Identity Management

Il existe des scénarios dans lesquels vous devrez peut-être effectuer des opérations critiques sur vos sauvegardes et vous pouvez les effectuer avec les approbations ou autorisations appropriées avec MUA. Les sections suivantes expliquent comment autoriser les demandes d’opération critique en utilisant Privileged Identity Management (PIM).

L’administrateur de sauvegarde doit avoir un rôle Collaborateur sur la protection des ressources pour effectuer des opérations critiques qui se trouvent dans l’étendue de la protection des ressources. L’une des façons d’autoriser des opérations juste-à-temps (JIT) consiste à utiliser Microsoft Entra Privileged Identity Management.

Remarque

Nous vous recommandons d’utiliser Microsoft Entra PIM. Toutefois, vous pouvez également utiliser des méthodes manuelles ou personnalisées pour gérer l’accès de l’administrateur de sauvegarde sur la protection des ressources. Pour gérer manuellement l’accès à la protection des ressources, utilisez le paramètre Contrôle d’accès (IAM) dans le volet de gauche de la protection des ressources et accordez le rôle Contributeur à l’administrateur de sauvegarde.

Créer une attribution éligible pour l’administrateur de sauvegarde à l’aide de Microsoft Entra Privileged Identity Management

L’Administrateur de sécurité peut utiliser PIM pour créer une attribution éligible pour l’Administrateur de sauvegarde en tant que Contributeur à la protection des ressources. Cela permet à l’administrateur de sauvegarde de déclencher une demande (pour le rôle Contributeur) lorsqu’il doit effectuer une opération protégée.

Pour créer une affectation éligible, procédez comme suit :

Connectez-vous au portail Azure.

Accédez à l’abonné de sécurité de la protection des ressources et, dans la recherche, entrez Privileged Identity Management.

Dans le volet de gauche, sélectionnez Gérer et accéder aux ressources Azure.

Sélectionnez la ressource (la protection de ressource ou l’abonnement/protection des ressources conteneur) à laquelle vous souhaitez affecter le rôle Contributeur.

Si vous ne trouvez aucune ressource correspondante, ajoutez l’abonnement concerné géré par PIM.

Sélectionnez la ressource et accédez à Gérer>Affectations>Ajouter des affectations.

Dans Ajouter des attributions :

- Sélectionnez le rôle de Contributeur.

- Accédez à Sélectionner des membres et ajoutez le nom d’utilisateur (ou les adresses e-mail) de l’administrateur de sauvegarde.

- Cliquez sur Suivant.

Dans Affectation, sélectionnez Éligible et spécifiez la validité de la durée de l’autorisation éligible.

Sélectionnez Attribuer pour terminer la création de l’attribution éligible.

Configurer des approbateurs pour l’activation du rôle Contributeur

Par défaut, la configuration ci-dessus ne dispose peut-être pas d’un approbateur (ni d’une exigence de flux d’approbation) configuré dans PIM. Pour vous assurer que les approbateurs ont le rôle Contributeur pour demander l’approbation, l’administrateur de sécurité doit suivre les étapes suivantes :

Notes

Si l’approbateur n’est pas configuré, les demandes sont approuvées automatiquement sans passer par les administrateurs de la sécurité ni l’évaluation d’un approbateur désigné. Plus d’informations

Dans Microsoft Entra PIM, sélectionnez Ressources Azure dans le volet de gauche, puis sélectionnez votre protection de ressources.

Accédez à Paramètres> rôleContributeur.

Sélectionnez Modifier pour ajouter les réviseurs qui doivent vérifier et approuver la demande d’activation pour le rôle Contributeur au cas où Approbateurs affiche Aucun ou des approbateurs incorrects.

Dans l’onglet Activation, sélectionnez Demander une approbation pour activation et ajouter le ou les approbateurs qui doivent approuver chaque demande.

Sélectionnez des options de sécurité, comme l’authentification multifacteur (MFA), le ticket de mandat, pour activer le rôle Contributeur.

Sélectionnez les options appropriées sous les onglets Affectation et Notification en fonction de vos besoins.

Sélectionnez Mettre à jour pour effectuer la configuration des approbateurs et activer le rôle Contributeur.

Demander l’activation d’une attribution éligible pour effectuer des opérations critiques

Une fois que l’administrateur de la sécurité crée une affectation éligible, l’administrateur de sauvegarde doit activer l’attribution du rôle Contributeur pour pouvoir effectuer des actions protégées.

Pour activer l’attribution de rôle, procédez comme suit :

Accéder à Microsoft Entra Privileged Identity Management. Si la protection de ressources se trouve dans un autre répertoire, basculez-y, puis accédez à Microsoft Entra Privileged Identity Management.

Accédez à Mes rôles>Ressources Azure dans le volet de gauche.

Sélectionnez Activer pour activer l’affectation éligible pour le rôle Contributeur.

Une notification s’affiche indiquant que la demande est envoyée pour approbation.

Approuver l’activation des demandes pour effectuer des opérations critiques

Une fois que l’administrateur de sauvegarde a déclenché une demande d’activation du rôle Contributeur, l’administrateur de la sécurité doit évaluer et approuver la demande.

Pour évaluer et approuver la demande, procédez comme suit :

Dans le locataire de sécurité, accédez à Microsoft Entra Privileged Identity Management.

Accédez à Approuver les demandes.

Sous Ressources Azure, vous pouvez voir la demande en attente d’approbation.

Sélectionnez Approuver pour évaluer et approuver la demande authentique.

Après l’approbation, l’administrateur de sauvegarde reçoit une notification, par e-mail ou d’autres options d’alerte interne, que la demande est approuvée. Une fois approuvé, l’administrateur de sauvegarde peut effectuer des opérations protégées pour la période demandée.

Exécuter une opération protégée après l’approbation

Une fois que l’administrateur de sécurité approuve la demande du rôle Contributeur pour l’administrateur de sauvegarde sur la protection de ressource, il peut effectuer des opérations protégées sur le coffre associé. Si la protection des ressources se trouve dans un autre répertoire, l’administrateur de sauvegarde doit s’authentifier.

Notes

Si l’accès a été attribué à l’aide d’un mécanisme JIT, le rôle Contributeur est retiré à la fin de la période approuvée. Sinon, l’administrateur de la sécurité supprime manuellement le rôle Contributeur attribué à l’administrateur de sauvegarde pour effectuer l’opération critique.

La capture d’écran suivante montre un exemple de désactivation de la suppression réversible pour un coffre activé par MUA.

Désactiver MUA sur un coffre de Sauvegarde

La désactivation de MUA est une opération protégée qui doit être effectuée par l’administrateur de sauvegarde uniquement. Pour ce faire, l’administrateur de sauvegarde doit avoir le rôle Contributeurrequis dans la protection des ressources. Pour obtenir cette autorisation, l’administrateur de sauvegarde doit d’abord demander à l’administrateur de sécurité le rôle contributeur sur la protection des ressources à l’aide de la procédure juste-à-temps (JIT), telle que Microsoft Entra Privileged Identity Management ou des outils internes.

Ensuite, l’administrateur de sécurité approuve la demande si elle est authentique et met à jour l’administrateur de sauvegarde qui a maintenant le rôle Contributeur sur la protection des ressources. En savoir plus sur l’obtention de ce rôle.

Pour désactiver MUA, les administrateurs de sauvegarde doivent suivre les étapes suivantes :

Accédez au coffre >Propriétés>Autorisation multi-utilisateurs.

Sélectionnez Mettre à jour et décochez la case Protéger avec la protection des ressources .

Sélectionnez Authentifier (le cas échéant) pour choisir le répertoire qui contient la protection des ressources et vérifiez l’accès.

Sélectionnez Enregistrer pour terminer le processus de désactivation de la MUA.

Étapes suivantes

En savoir plus sur l’autorisation multi-utilisateur à l’aide de protection des ressources.