Inscrire une application cliente confidentielle dans Azure Active Directory pour l’API Azure pour FHIR

Dans ce tutoriel, vous allez apprendre à inscrire une application cliente confidentielle dans Azure Active Directory (Azure AD).

Une inscription d’application cliente est une représentation Azure AD d’une application qui peut être utilisée pour s’authentifier au nom d’un utilisateur et demander l’accès aux applications de ressources. Une application cliente confidentielle est une application qui peut être approuvée pour garder un secret et présenter ce secret lors de la demande de jetons d’accès. Ces exemples d’applications confidentielles sont des applications côté serveur.

Pour inscrire une nouvelle application cliente confidentielle, reportez-vous aux étapes ci-dessous.

Inscrire une nouvelle application

Dans le portail Azure, sélectionnez Azure Active Directory.

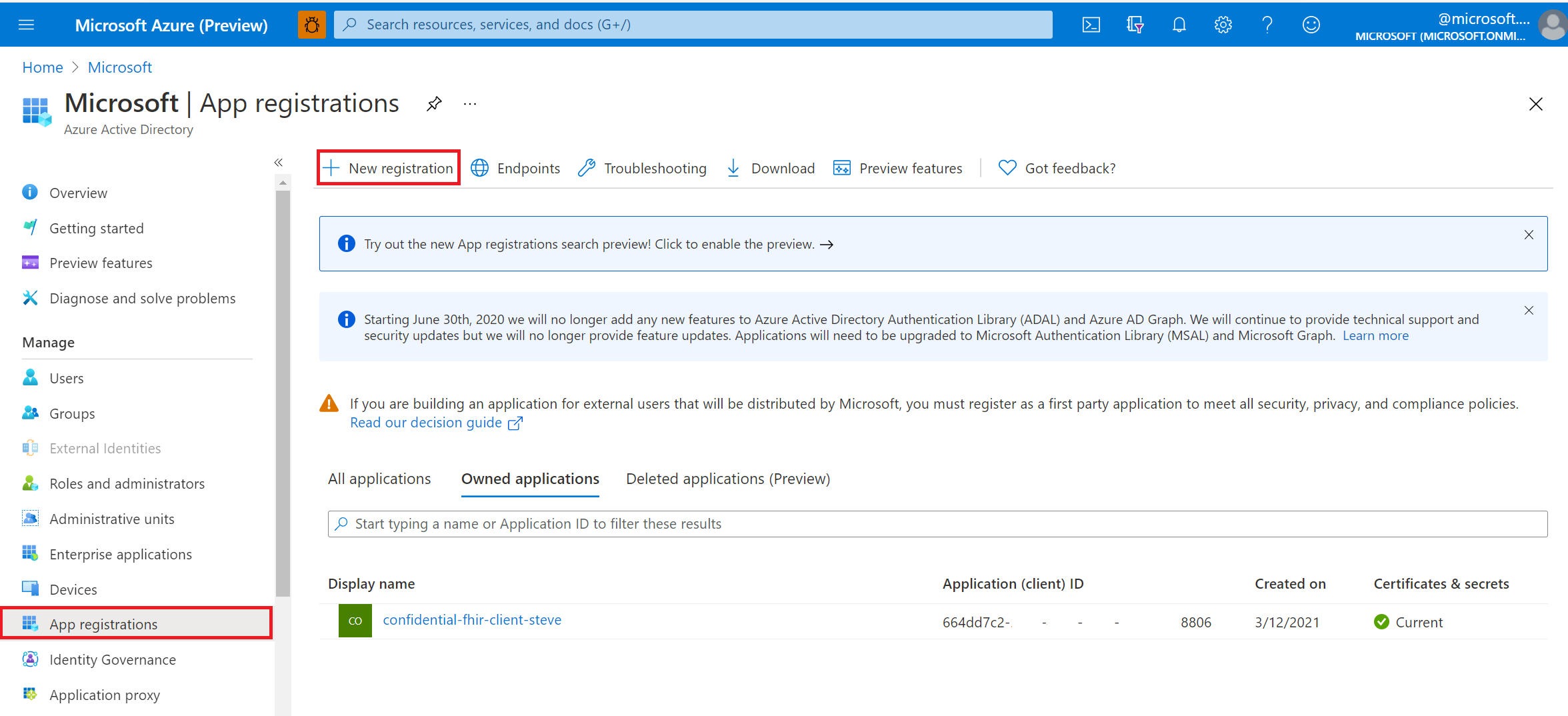

Sélectionnez Inscriptions d’applications.

Sélectionnez Nouvelle inscription.

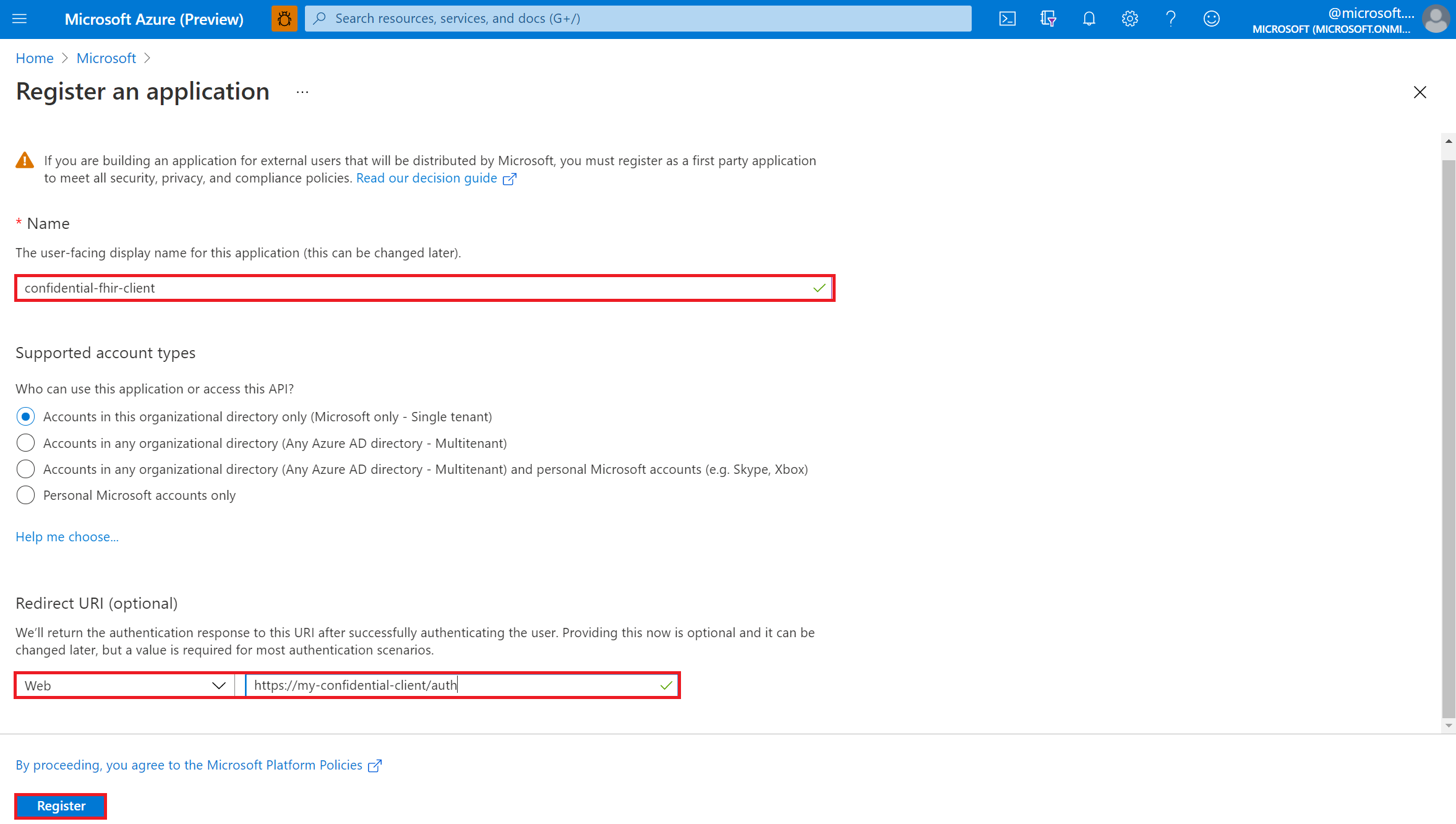

Donnez à l’application un nom d’affichage accessible à l’utilisateur.

Pour Types de comptes pris en charge, sélectionnez qui peut utiliser l’application ou accéder à l’API.

(Facultatif) Fournissez un URI de redirection. Ces détails peuvent être modifiés ultérieurement, mais si vous connaissez l’URL de réponse de votre application, saisissez-la maintenant.

Sélectionnez Inscription.

Autorisations des API

Les autorisations pour l’API Azure pour FHIR sont gérées via RBAC. Pour plus d’informations, consultez Configurer Azure RBAC pour FHIR.

Notes

Utilisez grant_type de client_credentials lorsque vous essayez d’otainer un jeton d’accès pour l’API Azure pour FHIR à l’aide d’outils tels que Postman. Pour plus d’informations, consultez Test de l’API FHIR sur l’API Azure pour FHIR.

Secret de l’application

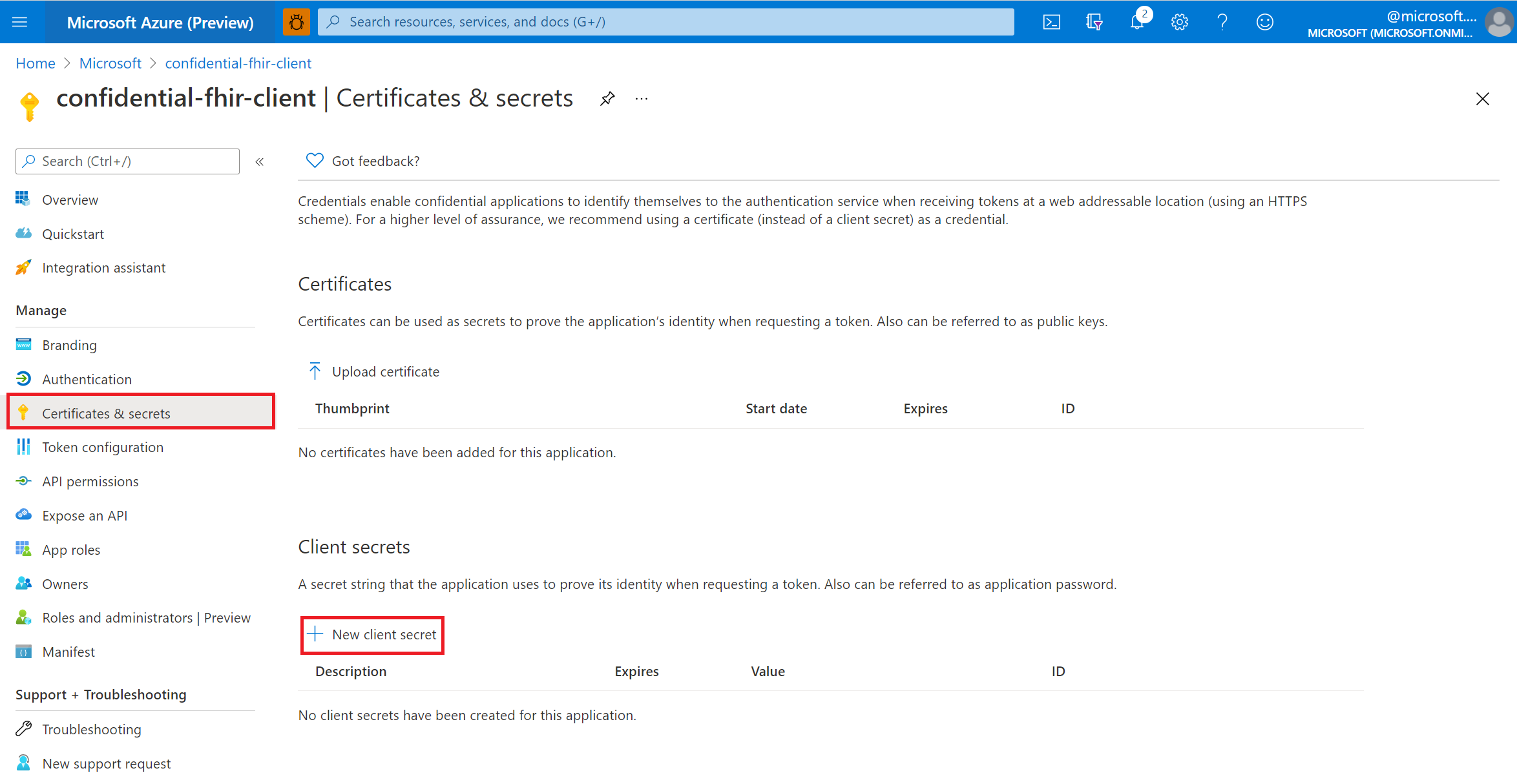

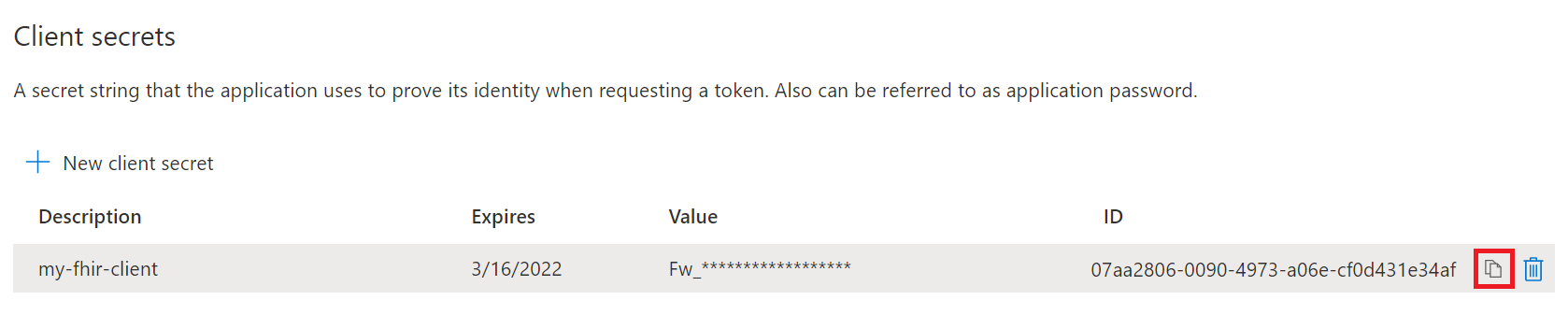

Sélectionnez Certificats et secrets, puis sélectionnez Nouveau secret client.

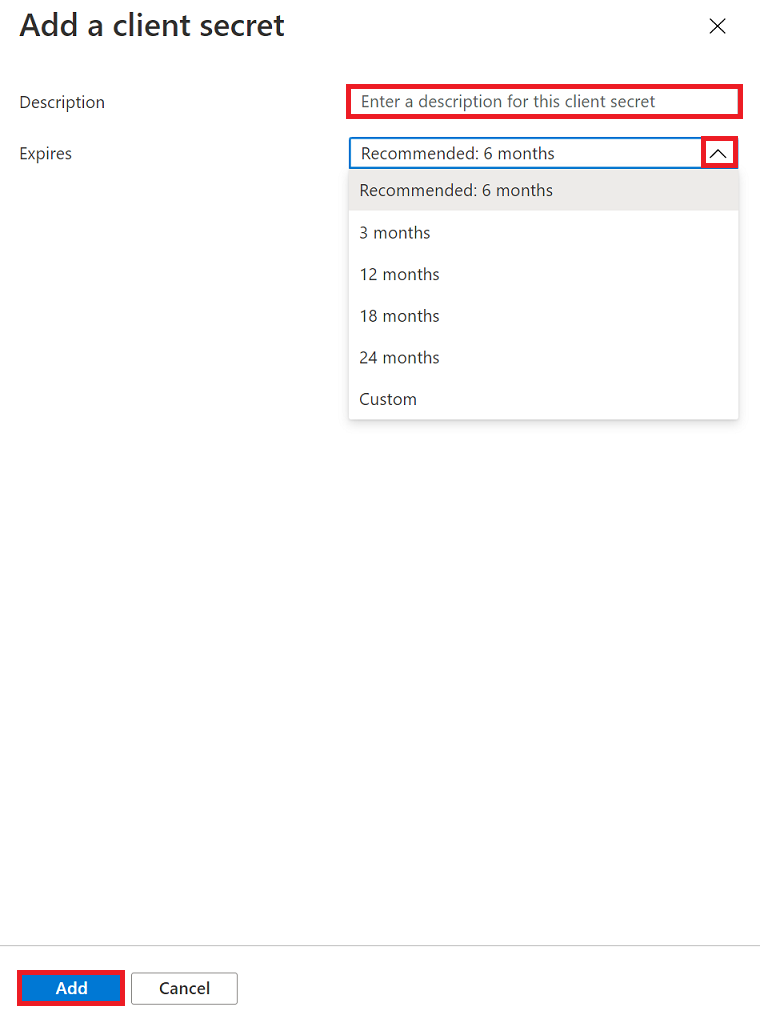

Entrez une Description pour votre clé secrète client. Sélectionnez le menu déroulant Expires pour choisir une période d’expiration, puis cliquez sur Ajouter.

Une fois la chaîne secrète client créée, copiez sa valeur et son ID, puis stockez-les dans un emplacement sécurisé de votre choix.

Notes

La chaîne de clé secrète client n’est visible qu’une seule fois dans le Portail Azure. Lorsque vous quittez la page web Secrets de certificats & , puis que vous y revenez, la chaîne Value devient masquée. Il est important d’effectuer une copie de votre chaîne secrète client immédiatement après sa génération. Si vous n’avez pas de copie de sauvegarde de votre clé secrète client, vous devez répéter les étapes ci-dessus pour la régénérer.

Étapes suivantes

Dans cet article, vous avez été guidé tout au long des étapes d’inscription d’une application cliente confidentielle dans Azure AD. Vous avez également été guidé tout au long des étapes de l’ajout d’autorisations d’API dans Azure AD pour l’API Azure pour FHIR. Enfin, vous avez été montré comment créer un secret d’application. En outre, vous pouvez apprendre à accéder à votre serveur FHIR à l’aide de Postman.

FHIR® est une marque déposée de HL7 utilisé avec l’autorisation de HL7.